proyecto V1 2013

-

Upload

luis-gustavo-c -

Category

Documents

-

view

13 -

download

5

Transcript of proyecto V1 2013

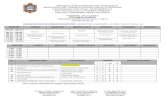

UNIVERSIDAD ANDINA DEL CUSCO

FACULTAD DE INGENIERÍA

PROGRAMA ACADÉMICO PROFESIONAL DE INGENIERÍA DE SISTEMASE

ASIGNATURA: AUDITORÍA, SEGURIDAD Y CONTROL DE SISTEMAS

Integrantes:

Docente:

Ing. Emilio Palomino Olivera

CUSCO, NOVIEMBRE 2013

IMPLEMENTACIÓN DE CONTROLES DE LA NORMA TÉCNICA PERUANA NTP-ISO/IEC

17799: 2007CLAUSULA N° 10 “GETION DE

COMUNICACIÓN Y OPERACIONES”

INTRODUCCIÓN

La Norma Técnica Peruana NTP-ISO/IEC 17799: 2007 EDI. Tecnología de la información. Código de buenas prácticas para la gestión de la seguridad de la información, fue elaborada por el Comité Técnico de Normalización de Codificación en Intercambio de Datos (EDI) junto a otras instituciones que participaron en la elaboración; para la Comisión de Reglamentos Técnicos y Comerciales de INDECOPI en Enero del 2007, teniendo como antecedente la norma ISO/IEC 17799: 2005, el cual es un estándar internacional para la seguridad de la información. Dicha norma es de uso obligatorio para las instituciones del Estado y es recomendable y opcional para las instituciones privadas.

En resumen esta norma es una guía para la implementación de controles de seguridad de la información en las organizaciones, esto para una consecuente identificación, evaluación y tratamiento de los riesgos de seguridad de la información que puedan existir. Ya que se trata a la información, en sus diversas formas, como un activo importante que debido a diversos factores está expuesta a amenazas y vulnerabilidades, y por ello se debe salvaguardar su seguridad para asegurar la continuidad del negocio, minimizar los daños a la organización, mantener su competitividad, entre otros beneficios.

Para conseguir dicha seguridad la norma sugiere la implantación de un conjunto adecuado de controles, que si bien es cierto en esta norma es tomada de forma general, estos controles pueden ser más específicos en cada organización. Estos controles pueden ser políticas, prácticas, estructuras organizativas y funciones de hardware o software.

La estructura de este estándar consta de 11 cláusulas de control de seguridad y un total de 39 categorías principales, nuestro equipo de trabajo tomó como punto de trabajo la cláusula que trata sobre Gestión de Comunicaciones y Operaciones.

La Gestión de Comunicaciones y Operaciones asegura la operación correcta y segura de los recursos de tratamiento de la información manteniendo su integridad y disponibilidad; protege la integridad del hardware, software, información, e infraestructura de apoyo, evita interrupciones de actividades.

Llevar controles sobre este apartado es importante porque permite organizar de manera óptima las actividades y tareas que se llevan a cabo indicando los procedimientos, documentos de referencia, dependencias, personal interviniente, supervisiones, tiempos de duración, frecuencia, recursos de software y de hardware.

CAPITULO I

1. IDENTIFICACIÓN DEL PROBLEMA

1.1.Descripción del problema

Las instituciones públicas en el transcurso del tiempo siguen sin contar con los

Controles adecuados para la Gestión de la Seguridad de la Información, por lo

que en general se debe implementar varios Controles de respaldo con la

finalidad de responder a las demás normas ya que exige dentro de la contraloría

la institución no llega a cumplirlas por temor a las exigencias.

Las organizaciones y sus sistemas de información se enfrentan, cada vez más,

con riesgos e inseguridades procedentes de una amplia variedad de fuentes,

incluyendo fraudes basados en informática, espionaje, sabotaje, vandalismo,

incendios o inundaciones. Ciertas fuentes de daños como virus informáticos y

ataques de intrusión o de negación de servicios se están volviendo cada vez

más comunes, ambiciosos y sofisticados.

La mayoría de las instituciones realizan sus operaciones y registros

manualmente, lo que conlleva a realizar atenciones muy lentamente.

1.2.Objetivos

Implementar Controles Adecuados para la Gestión de la Seguridad de la Información.

Minimizar los daños a la organización y maximizar el retorno de las inversiones y las oportunidades del negocio.

Asegurar la operación correcta y segura de los recursos de tratamiento de información.

Dirigir y dar soporte a la gestión de la información en concordancia con los requerimientos del negocio.

Gestionar la seguridad de la información dentro de la organización.

Mantener una protección adecuada sobre los activos de la organización.

Asegurar un nivel de protección adecuado a los activos de la información.

Evitar accesos no autorizados.

Establecer responsabilidades y procedimientos para la gestión y operación de todos los recursos de tratamiento de información.

Implantar la segregación de tareas, cuando sea adecuado, para reducir el riesgo de un mal uso del sistema deliberado o por negligencia.

1.3.Alcances

Con esta cláusula N° 10 de la norma NTP-ISO-IEC-17799-2007 contara con las

siguientes características:

Procedimientos y responsabilidades de operación

Gestión de servicios externos

Planificación y aceptación del sistema

Protección contra software malicioso

Gestión de respaldo y recuperación

Gestión de seguridad en redes

Utilización de los medios de información

Intercambio de información

Servicios de correo electrónico

Monitoreo

1.4.Metas

Diagrama de actividades.

Diagrama de procesos.

Formatos auditables.

Automatización.

1.5.Limitaciones

En el desarrollo del presente Proyecto, no se utilizó ningún tipo de bibliografía, por razones de que no existe ningún tipo de guía para el desarrollo de este Proyecto, por lo que todo el desarrollo es creación propia de nuestros conocimientos.

1.6.Justificación

La necesidad de que la Información sea administrada de forma eficiente mediante Controles adecuados para la Gestión de la Seguridad de la Información, con la finalidad de que sea coherente, clara y accesible; y suministrada de forma regular y oportuna, con lleva a la necesidad de Implementar Controles que permita manejar los datos de manera rápida y eficiente.

Con este Proyecto se pretende mejorar la seguridad de la información y agilizar el proceso de registros, facilitando y mejorando con la atención a beneficio de los clientes.

1.7.Metodología

Tipo de investigación: Descriptiva y explicativa.

Diseño de la investigación: Experimental.

CAPITULO IIProcesos del Negocio

2. Identificación de ControlesLa cláusula N° 10 de la NTP 12207 “Tecnología de la Información. Código de buenas prácticas para la gestión de la seguridad de la información”, realizara los siguientes controles:

Procedimientos y responsabilidades de operación

Gestión de servicios externos

Planificación y aceptación del sistema

Protección contra software malicioso

Gestión de respaldo y recuperación

Gestión de seguridad en redes

Utilización de los medios de información

Intercambio de información

Servicios de correo electrónico

Monitoreo

3. Descripción y modelamiento de Controles

3.1. Procedimientos y responsabilidades de operación

OBJETIVO: Asegurar la operación correcta y segura de los recursos de tratamiento de información.

3.1.1 Documentación de procedimientos operativos

Actividad Documentación de procedimientos operativos

ControlSe deberán documentar y mantener los procedimientos de operación y ponerlos a disposición de todos los usuarios que lo requieran.

Responsable Ingrese Responsable y Cargo. Firma

Supervisor Ingrese Supervisor. Firma

Fecha Iniciación

Duración H

D

S

M

Guía de Implementación:Por cada actividad asociado con el procesamiento de información y recursos de comunicación se deben considerar si existen:a) Procedimientos documentados que especifican las instrucciones necesarias para la ejecución detallada de cada tarea, incluyendo el proceso y utilización correcta de la información.b) Proceso de Backup.c) Requisitos de planificación, incluyendo las interdependencias con otros sistemas, con los tiempos de comienzo más temprano y final más tardío posibles de cada tarea.d) Instrucciones para manejar errores u otras condiciones excepcionales que puedan ocurrir durante la tarea de ejecución, incluyendo restricciones en el uso de servicios del sistema.e) Contactos de apoyo en caso de dificultades inesperadas operacionales o técnicas.f) Instrucciones especiales de utilización de resultados, como el uso de papel especial o la gestión de resultados confidenciales, incluyendo procedimientos de destrucción segura de resultados producidos como consecuencia de tareas fallidas.g) Reinicio del sistema y los procedimientos de recuperación a utilizar en caso de fallo del sistema.h) Gestión de la información del rastro de auditoria y del registro de sistema.

Actividad a Realizar Ingrese el Nombre de la Actividad.

Referencia de Documento Ingrese Documento(s) de Referencia.

Dependencia Ingrese la Dependencia.

Responsable Ingrese Responsable(s).

Periodo H

D

S

M

Fecha de iniciación

Fecha de culminación

Procesos Intervinientes Dependencia Interna Herramientas

Plan de la planificación

Reglamento para el manejo de errores

Condiciones en el uso de servicios

Personal de ApoyoSolución en caso de

fallos

3.1.2 Gestión de Cambios

Actividad Gestión de Cambios

Control Se deberán controlar los cambios en los sistemas y recursos de tratamiento de información.

Responsable Ingrese Responsable y Cargo. Firma

Supervisor Ingrese Supervisor. Firma

Fecha Iniciación

Duración H

D

S

M

Guía de Implementación:

Los sistemas operacionales y los software de aplicación deben ser sujetos a un estricto control de la gestión de cambios. En particular se deben considerar los siguientes controles y medidas:

a) La identificación y registro de cambios significativos.b) Planeamiento y prueba de los cambios.c) Evaluación de los posibles impactos, incluyendo impactos de seguridad de dichos cambios.d) Un procedimiento formal de aprobación de los cambios propuestos.e) Comunicación de los detalles de cambio a todas las personas que corresponda.f) Procedimientos que identifiquen las responsabilidades de abortar y recobrarse de los cambios sin éxito y de acontecimientos imprevistos.

Nombre del Sistema Ingrese de Producto(s).

Detalle de Cambio Ingrese el Detalle de Cambio.

Dependencia Ingrese la Dependencia.

Responsable Ingrese Responsable(s).

Documentos de referencia

Ingrese Documento(s) de Referencia.

Fecha de iniciación Fecha.

Registro de procedimientos

Modificaciones Oportunidades Amenazas Herramientas Comunicar a:

N° de pruebas Fecha Hora:Ingrese Hora

Resultado: Ingrese Resultado.

Problemas Encontrados

Sumilla Recomendación Responsable

3.1.3 Segregación de Tareas

Actividad Segregación de tareas

ControlSe deben segregar las tareas y las áreas de responsabilidad con el fin de reducir las oportunidades de una modificación no autorizada o no intencional, o el de un mal uso de los activos de la organización.

Responsable Ingrese Responsable y Cargo. Firma

Supervisor Ingrese Supervisor. Firma

Fecha Iniciación

Duración H

D

S

M

Guía de Implementación:

Se debe tener cuidado de que cualquier persona puede acceder, modificar o utilizar los activos sin autorización o sin ser detectado. Se debe considerar si existe:

a) Segregación de tareas.b) Monitorización de las actividades.c) Pistas de auditoría.d) Supervisión de la gestión.

Nombre de la Tarea Ingrese el Nombre de la Tarea.

Referencia del Documento

Ingrese Documento(s) de Referencia.

Responsable Ingrese Supervisor. Firma

Supervisor Ingrese Responsable(s). Firma

Herramientas Pistas Auditables

Identificación de Tipos de Usuario

Grupo 1 Grupo 2 Grupo3 Grupo 4

Monitoreo por Grupos

Fecha: Fecha: Fecha: Fecha:

Responsable: Responsable: Responsable: Responsable:

Supervisor: Supervisor: Supervisor: Supervisor:

Calificación: Calificación:

Observaciones:

Calificación:

Observaciones:

Calificación:

Observaciones: Observaciones:

3.1.4 Separación de los Recursos para Desarrollar y para producción

Actividad Separación de los recursos para desarrollo y para producción

ControlLa separación de los recursos para desarrollo, prueba y producción es importante para reducir los riesgos de un acceso no autorizado o de cambios al sistema operacional.

Responsable Ingrese Responsable y Cargo. Firma

Supervisor Ingrese Supervisor. Firma

Fecha Inicio Duración H

D

S

M

Guía de Implementación:Se debe identificar e implementar controles adecuados para el nivel de separación entre los entornos de desarrollo, prueba y producción que es necesario para evitar problemas operacionales. Se debe considerar lo siguiente:a) Las reglas de transferencia del software desde un estado de desarrollo al de producción son definidos y documentados b) El software de desarrollo y el de producción funcionan en procesadores diferentes, o en dominios o directorios distintos.c) Los compiladores, editores y otros servicios del sistema no son accesibles desde los sistemas de producción, cuando no se necesiten.d) El entorno de prueba del sistema emula el entorno del sistema operacional lo más cercano posible.e) Los usuarios utilizan diferentes perfiles de usuario para los sistemas operacionales y de prueba; y los menús exhiben mensajes de identificación apropiados con el fin de reducir el riesgo por error.f) Los datos sensibles no son copiados en el entorno del sistema de prueba.

Entorno de Desarrollo Entorno de Prueba Entorno de producción

Recurso hardware Recurso softwareRecurso hardware

Recurso softwareRecurso hardware

Recurso software

Grupos de Usuarios

Documento de Referencia por Área

Desarrollo

Pruebas

Producción