SI06

description

Transcript of SI06

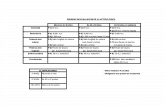

TEMA 6 INDICE 1.- Herramientas administrativas y del sistema. ..................................................................................... 2 1.1.- Herramientas administrativas. .................................................................................................................... 2 1.2.- Herramientas del sistema. .......................................................................................................................... 3 2.- Administracin de grupos y cuentas de usuario locales. ................................................................... 5 2.1.- Tipos de cuentas de usuario y grupos locales (I). ....................................................................................... 5 2.1.1.- Tipos de cuentas de usuario y grupos locales (II). .................................................................................................. 6 2.2.- Gestin de cuentas de usuario y grupos locales. ........................................................................................ 7 UAC (User Account Control, Control de Cuentas de Usuario) ........................................................................................... 8 Editor de directivas de grupo local y el UAC ...................................................................................................................................... 9 3.- Administracin de seguridad de recursos a nivel local. ................................................................... 10 3.1.- Permisos de archivos y carpetas. .............................................................................................................. 10 3.2.- Directivas de seguridad local y Directivas de grupo local. ........................................................................ 13 3.2.1.- Directivas de seguridad local. ............................................................................................................................... 13 Bloqueo de las cuentas: ................................................................................................................................................................... 14 3.2.2. Directivas de grupo local. ...................................................................................................................................... 14 3.3.- Cuotas de disco. ........................................................................................................................................ 15 4.- Mantenimiento del sistema. ............................................................................................................ 17 4.1.- Configuracin de las actualizaciones automticas. .................................................................................. 17 4.2.- Monitorizacin del sistema y gestin de servicios: .................................................................................. 18 4.2..1 - Monitor de rendimiento. ..................................................................................................................................... 18 4.2.1.- Servicios. .............................................................................................................................................................. 19 4.3.- Desfragmentacin y chequeo de discos. .................................................................................................. 20 4.4.- Programacin de tareas de mantenimiento. ............................................................................................ 21 4.5.- Restaurar el sistema. ................................................................................................................................ 22 4.6.- Copias de seguridad. ................................................................................................................................. 22 5.- Uso de antivirus, antiespas y otros programas de proteccin. ....................................................... 24 5.1.- Antivirus. ................................................................................................................................................... 24 5.2.- Windows Defender. .................................................................................................................................. 25 5.3.- Prevencin de ejecucin de datos (DEP). ................................................................................................. 26 5.4.- Sistema de cifrado de archivos. ................................................................................................................ 26 Procesos de cifrado, exportacin e importacin de certificados EFS. .............................................................. 27 Proceso de cifrado de datos ............................................................................................................................................ 27 Recuperacin de certificados EFS: ................................................................................................................................... 29 Importacin de certificados EFS (restaurar la copia de seguridad) ................................................................................. 30 Bitlocker. ........................................................................................................................................................... 31 Cifrado de unidad Bitlocker ............................................................................................................................................. 31 Jos Luis Comesaa Administracin bsica del sistema (Windows II) DAW - 2 - Administracinbsicadelsistema (WINDOWS II). Caso prctico Carlos acaba de instalar Windows 7 Enterprise en su ordenador y tras las configuraciones bsicas se le plantea la duda de cmo mantener su equipo en ptimas condiciones de rendimiento y seguridad, por lo que le pregunta a Ana: -Dnde puedo descargarme herramientas que sirvan para controlar y mantener el funcionamiento del ordenador en buenas condiciones? Ana le responde: -Windows 7 cuenta con un gran nmero de programas que te permitirn actualizar, proteger, administrar y monitorizar el funcionamiento de tu equipo. 1.- Herramientas administrativas y del sistema. Caso prctico Carlos pide ayuda a Ana: -Podras echarme una mano y decirme cules son las herramientas para administrar Windows 7? y cmo puedo utilizarlas? Ana responde: -Claro, comencemos a ver las herramientas administrativas del sistema. HerramientasadministrativasesunacarpetadelPaneldeControl quecontieneherramientasparalosadministradoresdelsistemay parausuariosavanzados.Lasherramientasdelacarpetapueden variar dependiendo de la versin de Windows que se use. LasHerramientasadministrativasseencuentrandentrodelPanelde control. ste es el centro neurlgico desde donde podemos acceder a cualquier configuracin de Windows. Para acceder a l tenemos dos opciones, mediante mi PC y Panel de Control, o mediante la barra de inicio En el Panel de Control nos encontramos los siguientes grupos de primer nivel: Sistema y seguridad Redes e Internet Hardware y sonido Programas Cuentas de usuario y proteccin infantil Apariencia y Personalizacin Reloj, idioma y regin Accesibilidad 1.1.- Herramientas administrativas. DentrodelgrupodeprimernivelSistema y seguridadsehallanlas Herramientasadministrativas.Otraformadeaccederastasesa travsdeInicio>Todoslosprogramas>Herramientas administrativas. Las herramientas administrativas principales son: Administracin de equipos:Permiteadministrarequiposlocales oremotosconunasolaherramientadeescritorioconsolidada. MedianteAdministracindeequipossepuedenrealizar Desarrollo de Aplicaciones WebTema 6 - 3 - numerosas tareas, como supervisar eventos del sistema, configurar discos duros y administrar el rendimiento del sistema. Administracin de impresin: Permite administrar impresoras y servidores de impresin en una red y realizar otras tareas administrativas. Configuracindelsistema:Permiteidentificarproblemasquepuedanestarimpidiendola correcta ejecucin de Windows. Diagnostico de memoria de Windows: Permite comprobar si la memoria funciona correctamente. Directivadeseguridadlocal:Permiteconsultaryeditarlaconfiguracindeseguridadde directiva de grupo. FirewallsdeWindowsconseguridadavanzada:Permiteconfiguraropcionesavanzadasdel firewall en el equipo propio y en otros equipos remotos de la misma red. IniciadoriSCSI:Permiteconfigurarconexionesavanzadasentredispositivosde almacenamiento en una red. Monitor de rendimiento: Permite consultar informacin avanzada del sistema acerca de la unidad central de procesamiento (CPU), la memoria, el disco duro y el rendimiento de la red. Orgenes de datos (ODBC):Permiteusarlaconectividadabiertadebasesdedatos(OBDC)para mover datos de un tipo de base de datos (un origen de datos) a otro. Programadordetareas:Permiteprogramarlaejecucinautomticadeaplicacionesuotras tareas. Serviciosdecomponentes:PermiteconfiguraryadministrarloscomponentesdelModelode objetos de componentes (COM). Los Servicios de Componentes estn diseados para ser usados por programadores y administradores. Servicios:Permiteadministrarlosdiversosserviciosqueseejecutanensegundoplanoenel equipo. Visordeeventos:Permiteconsultarinformacinsobreeventosimportantes(porejemplo, cuandoseiniciaosecierraunaaplicacin,ounerrordeseguridad),queseguardanenlos registros de los eventos. Enestaunidadestudiaremosconmsdetallealgunasdeestasherramientas,comoporejemplo,el Administradordeequipos,lasDirectivasdeseguridadlocal,elMonitorderendimiento,el Programador de tareas, la herramienta Servicios, etc. 1.2.- Herramientas del sistema. Existenunasdeterminadasherramientasdelsistemaalasque tambinseaccedemedianteInicio>Todoslosprogramas> Accesorios > Herramientas del Sistema. Lasfuncionalidadesdelasherramientasdelsistemams importantes son: Desfragmentador de disco:Seutilizaparavolveraorganizarlos datosfragmentadosdeformaquelosdiscosylasunidadespuedanfuncionardemanerams eficaz.Seejecutapordefectosegnunaprogramacin(quepuedeadaptarseamedida),pero tambin puede analizar y desfragmentar los discos y unidades manualmente. Liberador de espacio en disco:Permitereducirelnmerodearchivosinnecesarioseneldisco duro liberando espacio en el disco y ayudando a que el equipo funcione de manera ms rpida. Estaherramientadelsistemaquitaarchivostemporales,vacalaPapeleradereciclajeyelimina varios archivos del sistema y otros elementos que ya no se necesitan. Mapadecaracteres:Seusaparainsertarenlosdocumentoscaracteresespecialesqueno aparecen en el teclado, por ejemplo, caracteres matemticos, notaciones cientficas, smbolos de moneda y caracteres de otros idiomas. Administracin bsica del sistema (Windows II) DAW - 4 - Editordecaracteresprivados:Permitecrearcaracteres,modificarcaracteresexistentes, guardar caracteres y ver y examinar la biblioteca de caracteres. Equipo: Permite ver las unidades de disco y otro hardware conectado al equipo. Informacindelsistema:Permiteverinformacindetalladadelequipo,comoelsistema operativo,suversin,elnombredelsistema,tipodesistema(arquitectura3264bits), procesador, etc. El Desfragmentador de disco y el Administrador de dispositivos son herramientas ... El desfragmentador pertenece a las herramientas administrativas y el Administrador de equipos a las herramientas del sistema. El desfragmentador pertenece a las herramientas del sistema y el Administrador de equipos a las herramientas administrativas. Ambos pertenecen a las herramientas del sistema. Ambos pertenecen a las herramientas administrativas. Desarrollo de Aplicaciones WebTema 6 - 5 - 2.- Administracin de grupos y cuentas de usuario locales. Caso prctico Carlos le comenta a Ana que en su casa varios miembros de su familia utilizan el mismo ordenador porloqueleinteresaquecadapersonatengasuusuarioindependiente.EnesemomentoAnave oportuno comentarle cmo puede gestionar distintas cuentas de usuario, los privilegios de cada una y la posibilidad de crear grupos de usuarios. AnaleexplicaaCarlosqueenlamayoradelossistemasoperativosactuales,aparecendos conceptos relacionados con la seguridad del sistema: Autentificacin y Autorizacin. Autentificacin:Parausarelsistemaesnecesarioabrirunasesindetrabajo(login)paralocual tendremos que autentificarnos, proporcionando al sistema un nombre de usuario y una contrasea. En caso de no tener una cuenta de usuario abierta en el sistema, ser imposible entrar en el mismo. Autorizacin:Unavezqueelusuariosehaautentificadoyabiertosesin,cadavezquequierausar un recurso (un fichero, una carpeta, una impresora, etc) el sistema comprobar si est autorizado o nopararealizaresaaccin.Losadministradoresdelsistemapuedenmodificarestasautorizaciones mediante unas listas de acceso. Carlos toma buena nota de las explicaciones de Ana para posteriormente ponerlas en prctica. En este apartado vamos a aprender a configurar la seguridad y el acceso de usuarios al propio equipo (autentificacin). Para ello, explicaremos cmo administrar los usuarios locales y, por tanto, el acceso alsistemalocal.ElprocesodeautorizacinloveremosenelapartadodeAdministracinde seguridad de recursos a nivel local. 2.1.- Tipos de cuentas de usuario y grupos locales (I). Lascuentasdeusuarioestnpensadasparausoindividual,mientrasquelosgrupossirvenpara facilitar la administracin de varios usuarios. Los equipos con Windows 7 se pueden configurar como parte de un grupo domstico o de trabajo o como parte de un dominio. En esta unidad partimos de la base de que nuestro equipo no est conectado an a una red, por lo que los usuarios y grupos que utilizaremos sern a nivel local. En la siguiente unidad de trabajo veremos cmo conectar un equipo alaredyveremosladiferenciaentresuconfiguracindentrodeungrupodetrabajoodeun dominio. En Windows 7 existen varios tipos de cuentas de usuario: Estndar, Administrador e Invitado. Segn el tipo, se tiene un nivel diferente de control sobre el equipo. Cuentadeusuarioestndar:Tieneprivilegioslimitados,sepuedeusarlamayoradelos programas instalados en el equipo, pero no se puede instalar o desinstalar software ni hardware, eliminararchivosquesonnecesariosparaqueelequipofuncione,ocambiaropcionesde configuracin en el equipo que afecten a otros usuarios. Cuenta de administrador: Tiene el mximo control sobre el equipo y slo se debe utilizar cuando sellevenacabotareasdeadministracinquerequieranlosprivilegiosdeladministrador.Este tipo de cuenta permite realizar cambios que afectan a otros usuarios. Son tareas fundamentales de los administradores las relativas a la configuracin de seguridad, a la instalacin de software y hardware, y a la obtencin de acceso a todos los archivos en un equipo. CuentadeInvitado:Sueleserutilizadaporusuariostemporalesdelequipo.Aunquetiene derechosmuylimitados,hayquetenercuidadoalutilizarlaporqueseexponealequipoa problemasdeseguridadpotenciales.Elriesgoestanaltoquelacuentadeinvitadoviene deshabilitada con la instalacin de Windows 7. LascuentasdeusuarioseidentificanconunSID(SecurityIdentifier-IdentificadordeSeguridad)se tratadeunnmerodeidentificacinnicoparacadausuario.EscomoelDNIdecada Administracin bsica del sistema (Windows II) DAW - 6 - usuario,WindowsidentificalosusuariosatravsdesuSIDynoporsunombrecomohacemos nosotros. Un SID est formado de la siguiente manera: S-1-5-21-448539723-413027322-839522115-1003 2.1.1.- Tipos de cuentas de usuario y grupos locales (II). LosgruposenWindows7proporcionanlaposibilidaddeotorgarpermisosatiposdeusuarioscon caractersticassimilares,simplificandoaslaadministracindecuentasdeusuario.Siunusuarioes miembro de un grupo de usuarios con acceso a un recurso, ese usuario en particular puede acceder almismorecurso.LosgruposdeusuarioslocalessenombrancomoEquipo\Nombre_grupo(donde Equipo es el nombre del ordenador). Windows 7 emplea los siguientes tipos de grupo: Grupos locales: Definidos en un equipo local y utilizados slo en dicho equipo local. Grupos de seguridad:Puedentenerdescriptoresdeseguridadasociados.Seutilizaunservidor Windows para definir grupos de seguridad en dominios. Grupos de distribucin: Se utilizan como lista de distribucin de correo electrnico. No pueden tener descriptores de seguridad asociados. CuandoseinstalaWindows7secreanpordefectovariosgruposdeusuariospredefinidosenel sistema: Administradores. Operadores de copia de seguridad. Operadores criptogrficos. Lectores del registro de eventos. Invitados. Operadores de configuracin de red. Usuarios del registro de rendimiento. Usuarios del monitor del sistema. Usuarios avanzados*. Usuarios autenticados. Usuarios de escritorio remoto. Duplicadores. Usuarios*. Los usuarios miembros del grupo de Usuarios son los que realizan la mayor parte de su trabajo en un nico equipo Windows 7. Estos usuarios tienen ms restricciones que privilegios. Pueden conectarse aunequipodemaneralocal,mantenerunperfillocal,bloquearelequipoycerrarlasesindel equipo de trabajo. Porotraparte,losusuariospertenecientesalgrupodeUsuariosavanzados,tienen derechosadicionalesalosdelgrupoUsuarios.Algunosdeestosderechosextrasonla capacidad de modificar configuraciones del equipo e instalar programas. http://technet.microsoft.com/es-es/library/cc785098%28WS.10%29.aspx La cuenta de Invitado ... Viene habilitada por defecto. Viene deshabilitada por defecto. Permite el acceso a usuarios espordicos o temporales del sistema. Segunda y tercera son ciertas. Desarrollo de Aplicaciones WebTema 6 - 7 - 2.2.- Gestin de cuentas de usuario y grupos locales. Podemoscrear,borrarymodificarcuentasdeusuarioenWindows7utilizandovariosprogramas distintos: Asistente para cuentas de usuario desde Panel de Control GestindecuentasdeusuariodesdeHerramientasAdministrativas-Administracinde equipos ParaabrirlaherramientaCuentasdeusuarios,hayqueabrirel Panel de control desde el men Inicio y, a continuacin, hacer doble click en Cuentas de usuario. Para crear una cuenta de usuario nueva, hay que seguir estos pasos: 1.Hacer click en Administrar otra cuenta y 2.Crear una nueva cuenta. 3.Escribir el nombre que deseamos utilizar para la cuenta y, despus, hacer click en Siguiente. 4.Seleccionar el tipo de cuenta que deseamos y despus hacer click en Crear cuenta. Para realizar cambios en una cuenta, hay que seguir estos pasos: 1.Hacer click en la cuenta que desea cambiar. 2.Seleccionar el elemento que desea cambiar: (nombre, imagen, tipo, contrasea, borrado). Cuando eliminamos una cuenta de usuario, sta se borra definitivamente del sistema. No podemos recuperarla creando otra con el mismo nombre con el objeto de conseguir los mismos permisos de la cuenta antigua. Esto es debido a que cuando creamos otra cuenta nueva el sistema asigna un nuevo SID distinto de la cuenta antigua. Nota:Nosepuedeborrarunacuentadeunusuariositienesesin abierta en el sistema. La tercera opcin que tenemos para gestionar cuentas de usuario, es la opcin ms interesante de todas las que nos ofrece Windows 7. Es laconsoladeusuarioslocalesygrupos.Podemosllegaradicha consola de varias formas. Podemos ejecutar desde Inicio - Ejecutar y escribir LUSRMGR.MSC. OdesdePaneldeControl-Sistemayseguridad-Herramientas Administrativas - Administracin de equipos y en ella escogemos la carpeta de usuarios locales y grupos. Lleguemos desde donde lleguemos, veremos que tenemos dos carpetas, una para los usuarios y otra para los grupos. Podemos crear usuarios nuevos accediendo a las propiedades de la carpeta usuarios (botnderechosobreella)yseleccionandolaopcindeUsuario Nuevo. Podemos modificar un usuario accediendo a sus propiedades. Delmismomodopodemoscrearnuevosgruposymodificarlosya existentes. Podemos tanto asignar a un usuario varios grupos, como asignar a un grupo varios usuarios. Si compruebas el nombre de esta ltima consola, vers que aparece lapalabralocalenelmismo.Estoesasporquesedistinguendos mbitos al hablar de usuarios: Los usuarios locales y los usuarios de Administracin bsica del sistema (Windows II) DAW - 8 - dominio.Mientrasnotengamosinstaladoundominio(paralocualnecesitaremosalgnservidor Windows de la familia Server) siempre estaremos trabajando con cuentas locales. Siaccedemosalaspropiedadesdeunusuario,veremosquetenemostrespestaasconlasque trabajar: General:Podemosindicarelnombrecompletodelacuenta,unadescripcin,eindicaralgunas opciones de la cuenta. El usuario debe cambiar la contrasea en el siguiente inicio de sesin. Cuando el usuario inicie sesin la prxima vez se ver obligado a cambiar su contrasea. Elusuarionopuedecambiarlacontrasea.Prohibimosqueelusuariopuedacambiarsu contrasea. Lacontraseanuncacaduca.YaveremoscomoenWindows7lascontraseasseconsideran material fungible, es decir, que tras un cierto tiempo de uso el sistema obligar a cambiar dichas contraseas.Medianteestaopcinindicamosquelacontraseapodrusarsesinquecaduque nunca. Cuentadeshabilitada:Noborralacuenta,peroimpidequeseausada.Eselestadopordefecto de la cuenta Invitado. Lacuentaestbloqueada:Pordeterminadosmecanismosdeseguridadsepuedellegara bloquearunacuenta,queimplicarquedichacuentaestardeshabilitada.Desdeestaopcin podemos volver a desbloquearla, simplemente desmarcando la casilla. AdemsdelapestaaGeneral,tenemoslareferidaaMiembrode, desdeestapestaapodemosintroduciralusuarioengrupos.Los gruposseusanparadarpermisosyderechosalosusuariosms fcilmente,sintenerqueirusuarioporusuario.Asporejemplo,si introducimosaunusuariocomomiembrodelgrupo Administradores,leestaremosdandotodoslospermisosdelgrupo Administradores. EnlapestaaMiembrode,veremostodoslosgruposalosqueel usuarioperteneceactualmente.Siledamosalbotnagregar podremosescribirdirectamenteelnombredeungrupodonde agregarlo.Siqueremosescogerdichogrupodeunalistadelosgruposposibles,hayqueescogerla opcinAvanzadayluegoBuscarahora,quenosmostrarunalistadetodoslosgruposdelsistema. Basta con seleccionar el que queramos (o los que queramos) y pulsar aceptar. LaltimapestaaesdePerfil.stanospermiteindicarlarutadelperfil,losarchivosdeiniciode sesinylascarpetaspersonalesdelusuario.Comoenunapunteposteriorveremoseltemade perfiles, de momento lo dejamos pendiente. Relacionado con la seguridad de cuentas de usuario nos encontramos el UAC, sabes a qu hacenreferenciaestassiglas?Descubreunadelascaractersticasdeseguridad perfeccionada por Windows7 y que crearon cierta controversia en Windows Vista: UAC (User Account Control, Control de Cuentas de Usuario) ElUAC(UserAccountControl,ControldeCuentasdeUsuario)esunacaractersticadeseguridad queseencargadenotificaralertasdeseguridaddelsistemaalusuario.Lanzamensajesdealerta cuandosequiererealizaralgunaaccinqueinfluyaenelsistema,talcomolainstalacinde determinados programas, la modificacin el registro de Windows, la creacin de servicios, etc.User AccountControl(UAC)eselresponsabledemensajescomo"Unprogramanoidentificadodesea Desarrollo de Aplicaciones WebTema 6 - 9 - teneraccesoaesteequipo"o"Necesitaconfirmarestaoperacin",yaunque,enocasiones,estos mensajespuedenllegaraseralgomolestos,evitabsicamentequeseinstalesoftwaresinel consentimiento del usuario. Esta funcin de seguridad ya se encontraba en Windows Vista y Windows 7 la mejora, permitiendo al usuario una mayor configuracin para reducir el nmero de alertas que aparecen. Para acceder al UAC nos dirigimos alPanel de Control Sistema y seguridadCentrodeActividadesCambiarconfiguracinde Control de cuentas de usuario. En la siguiente imagen podemos ver su localizacin dentro de Sistema y seguridad. Para configurar el UAC contamos con cuatro opciones: 1.Notificarme siempre cuando: Unprogramaintenteinstalarsoftware orealizarcambiosen el equipo. Realice cambios en la configuracin de Windows. 2.Predeterminado: notificarme slo cuando un programa intente realizar cambios en el equipo Nonotificarmecuandorealicecambiosenlaconfiguracin de Windows. 3.Notificarme slo cuando un programa intente realizar cambios en el equipo (no atenuar el escritorio) No notificarme cuando realice cambios en la configuracin de Windows. 4.No notificarme nunca cuando: Un programa intente instalar software o realizar cambios en el equipo. Realice cambios en la configuracin de Windows. En funcin de nuestras necesidades escogeremos una u otra opcin. Editor de directivas de grupo local y el UAC TambinpodemoseditarelUACdesdeelEditordedirectivasdegrupolocal.Paraello,desdeel campodebsquedadelmendeInicio,escribimosgpedit.mscypulsamosEnter,senosabrirel editor de directivas. Dentro de ste buscamos la cadenaConfiguracin del equipo Configuracin deWindows-Configuracindeseguridad-Directivaslocales-Opcionesdeseguridady encontraremos varias entradas referentes al UAC. Cadaentradaindicasuutilidadensunombre,tendremosque decidir si se activan o se desactivan. En cualquier caso, es posible queloscambiosrequierandeunreinicioparafuncionar.Enla imagenpodemosverunadeestasentradasdeleditorde directivas relativa al UAC. Administracin bsica del sistema (Windows II) DAW - 10 - 3.- Administracin de seguridad de recursos a nivel local. Caso prctico CarloslecomentaaAnaquehayinformacinensuordenadordecasaquequierequeest accesible para toda su familia y otra que no. Ana le propone estructurar la informacin en diferentes directoriosocarpetasparaqueslolosusuariosquequieraCarlosaccedanalosarchivos.Carlos comenta: -Me parece buena idea. Cmo tendra que hacerlo? Anaresponde:-Debesconocercmosegestionalaseguridaddelosrecursosanivellocal. Pongmonos manos a la obra. Los recursos de un sistema son los distintos elementos con los que ese sistema cuenta para que sean usadosporlosusuarios.As,unaimpresora,unacarpeta,unfichero,unaconexindered,son ejemplos de recursos. Aspues,cadarecursocuentaconunalistadondeaparecenlosusuariosquepuedenusardicho recursoydequformapuedenusarlo.Hemosvistoqueelsistemanoveusuariosygrupos, realmenteveIdentificadoresdeSeguridad(SID),demodoquedichalistarealmentetendrensu interior una serie de SID y los permisos que cada uno de esos SID tiene sobre el recurso. Yasabemosquelosusuariosygrupospermitenlimitarlacapacidaddeestosparallevaracabo determinadasacciones,mediantelaasignacindederechosypermisos.Underechoautorizaaun usuarioarealizarciertasaccionesenunequipo,comohacercopiasdeseguridaddearchivosy carpetas, o apagar el equipo. Por otro lado, un permiso es una regla asociada a un recurso que regula los usuarios/grupos que pueden tener acceso al recurso y la forma en la que acceden. Los permisos de un recurso se guardan en una lista especial, que se conoce como ACL (Access Control List o Lista de Control de Acceso). En este apartado vamos a ver cmo podemos modificar las ACLs de los recursos para que sean usadas por los usuarios y grupos locales, es decir, aquellos que residen en nuestro propio equipo. 3.1.- Permisos de archivos y carpetas. Cuandounusuariointentaaccederaunrecurso,pideautorizacin alrecursoparahacerlo.Elrecursocomprobarentoncessiensu ACLapareceelSIDdelusuario,yencasocontrario,comprobarsi ensuACLapareceelSIDdealgngrupoalquepertenezcael usuario. SinoapareceenlaACLningnSIDdelusuario,elrecursoniegael acceso al usuario. Si aparece en la ACL algn SID del usuario, el recurso comprueba si la accin que quiere realizar el usuario (leer, borrar, escribir, etc.) est permitida para ese SID en su ACL, si lo est, le autoriza para hacerlo, en caso contrario se lo impide. Puedeocurrirqueunusuariotengapermisoscontradictorios.ImagnatequeenelACLdeuna carpeta llamada EMPRESA aparece que el SID del usuario LUIS puede escribir en la carpeta, pero LUIS pertenece al grupo CONTABILIDAD que aparece en el ACL de empresa como que no tiene derecho a escribir. Bien, en este caso se aplica la siguiente regla: 1.LoquemspesaencualquierACLesladenegacinimplcitadepermisos.Siunpermisoesta denegado, no se sigue mirando, se deniega inmediatamente. 2.EssuficienteconqueunpermisoestconcedidoencualquierSIDparaqueseconsidere concedido. (A excepcin de la regla 1, es decir, que no est denegado implcitamente en ningn sitio). Desarrollo de Aplicaciones WebTema 6 - 11 - Esto se entiende mejor gestionando el ACL de algn recurso. Pongamosunejemplo,creemosenlarazdenuestrovolumen(con sistemadearchivosNTFS)unacarpetaconnombreEMPRESA.Una vezcreada,accedemosasuspropiedadesyenellasalapestaa Seguridad: PodemosvercomoenlapartesuperiortenemoslasSIDalasque concedemospermisos(usuariosygrupos)yenlaparteinferior tenemoslospermisosconcretosqueleconcedemosadichaSID.Si veslasdoscolumnasporcadapermiso,podemostantoPermitir comoDenegarunpermiso.Ladenegacindeunpermisoeslaquemspesa,yseaplica inmediatamente.Dehecho,seaconsejanodenegarpermisos,amenosqueseaabsolutamente necesario. ConelbotnEditarsenosabreunanuevapantalladondeaparecenlosbotonesAgregaryQuitar. Con ellos podemos aadir o quitar usuarios o grupos de la ACL. En la parte inferior podemos pulsar en las casillas de Permitir y Denegar para dar y quitar permisos. TehasfijadoquelacolumnadePermitirestengrisynonosdejacambiarla?Pero,...porqu razn ocurre esto? Bien, en este momento, nos toca hablar de la herencia. Tomamosdereferencia,denuevo,alacarpetallamadaEMPRESA,vamosaprepararlaparaque pueden leer y escribir en ella los usuarios que sean miembros del grupo EMPLEADOS, para que slo puedan leer los del grupo JEFES pero no escribir, y que los dems usuarios no puedan ni leer en ella ni escribir. Bien, si ahora dentro de la carpeta EMPRESA creamos una nueva carpeta INFORMES, no sera lgico que esta carpeta INFORMES "heredar" la ACL de su carpeta superior EMPRESA para que no tuviera que configurarla nuevamente? PuesprecisamenteesoesloquehaceWindows7,cualquierrecursoquecreemos,heredar automticamentelaACLdesurecursopadresiesqueexiste.Ennuestrocaso,lacarpetaEMPRESA ha heredado la ACL de la raz de nuestro volumen. De modo que no podremos quitar usuarios, quitar permisos, etc. PararealizarcambiosenlaACLdenuestracarpetaEMPRESA, debemosindicarleque"rompa"laherencia,esdecir,quedeseamos retocar manualmente su ACL. Para ello, accedemos al botn de Opciones Avanzadas que est en la pestaa Seguridad. Podemosverenestasopcionesavanzadas4pestaas,demomentonosquedamosenlaprimera, permisos. Vemos como en la parte inferior de esta ventana, podemos ver como esta marcada la opcin de: "Incluir todos los permisos heredables del objeto primario de este objeto". Estoimplica:"Heredardelobjetoprincipallasentradasdepermiso relativas a los objetos secundarios e incluirlas junto con las entradas indicadasaqudeformaexplcita".Sidesmarcamosdichaopcin mataremoslarelacindeherenciadenuestrorecurso,ypodremos gestionar su ACL "directamente". Vamos a ello. Administracin bsica del sistema (Windows II) DAW - 12 - Hay que tener cuidado, una vez quitada la herencia, el sistema nos da a elegir entre dos opciones: Si escogemoslaopcinAgregar,laherenciaseinterrumpir,ypodremosretocarlaACLcomonos plazca, pero dicha ACL ser la que ahora mismo tiene el recurso, heredada de su objeto principal. SiescogemoslaopcinQuitar,laACLseborrartotalmente,seinterrumpirlaherenciayla podremos crear desde cero. Sielegimosquitaryempezardesdecero,hayquetenerencuentaqueenlasACLnoslodeben aparecer nuestras SID normales, sino que grupos como Creator Owner o System son necesarios para queelsistemapuedatrabajarsinproblemascondichascarpetas.SiquitamosestosSIDtendremos problemas en el futuro (copias de seguridad, auditoras, etc.). VemosquedebajodelaopcindeHeredardelobjetoprincipal,tenemosotraopcinquenos permite activar que los objetos por debajo del nuestro hereden las modificaciones que hagamos en nuestra ACL. Esto es importante tenerlo en cuentasi queremos que los cambios que hagamos en la ACL se repliquen en los objetos hijos del nuestro, ya que hemos roto la herencia y a veces tendremos que forzar dichos cambios. AgregaremosenestemomentoalosgruposEMPLEADOSyJEFESylesasignaremoslospermisos antes citados. Una vez eliminada herencia de permisos podremos quitar los grupospredeterminados deWindowsquenonoshacenfaltaennuestroejemplo,estosson,UsuariosyUsuarios autenticados.ElmotivoprincipalparaeliminarlosdelaACLdelacarpetaEMPRESAesquesilos dejramos cualquier usuario del sistema podra acceder y ver el contenido de la carpeta. Esto es as, porquecuandocreamosunusuarioenWindows,stelohacemiembroautomticamentedeestos grupos. La ACL de la carpeta EMPRESA quedara como vemos en la imagen. Resumiendo, los grupos deusuariosquedebenteneraccesoalacarpetaEMPRESAsernelgrupodeAdministradores(con Control total - todos los permisos), el grupo SYSTEM (creados estos dos grupos de forma automtica por Windows) y los grupos EMPLEADOS y JEFES. LosdistintospermisosquesepuedenaplicarparacadaSIDenlaACLnosonnicamentelosque vemosenlaspropiedadesdelacarpeta,sientramosdesdelapestaadeSeguridadenOpciones avanzadas veremos un cuadro llamadoEntradas de permisos para los distintos usuarios y grupos de la ACL. Tras esto, hacemos click en el botnCambiar permisos y despus en el botnEditar. De esta manera, veremos cmo podemos indicar otro tipo de permisos. ElpermisoAtravesar carpetapermiteoimpidequeelusuariopase de una carpeta a otra para llegar a otros archivos o carpetas, incluso aunqueelusuarionotengapermisosparalascarpetasrecorridas (slo se aplica a carpetas). ElpermisoLeer atributospermiteoimpidequeelusuariovealos atributos de un archivo o de una carpeta, como slo lectura y oculto. Los atributos estn definidos por el sistema de archivos NTFS. El permisoEscribir atributos permite o impide que el usuario cambie los atributos de un archivo o de una carpeta, como slo lectura y oculto. Los atributos estndefinidos por el sistema de archivos NTFS. ElpermisoTomarposesinpermiteoimpidequeelusuariotomeposesindelarchivoodela carpeta. El propietario de un archivo o de una carpeta puede cambiar los permisos correspondientes, cualesquiera que sean los permisos existentes que protegen el archivo o la carpeta. Desarrollo de Aplicaciones WebTema 6 - 13 - Un permiso muy especial es el de Control Total. Si este permiso se lo otorgamos a un usuario en una carpeta, este usuario podr eliminar cualquier cosa que haya en esa carpeta, incluso si le denegamos el permiso de eliminacin en esos recursos. Hay que tener mucho cuidado al conceder este permiso. 3.2.- Directivas de seguridad local y Directivas de grupo local. SiempredesdeunacuentaconprivilegiosdeadministradorWindows7nosproporcionala posibilidad de gestionar de forma centralizada la configuracin de la seguridad de nuestro sistema, a travs de lasDirectivas de seguridad local y las Directivas de grupo local. Ambas opciones cuentan con consolas para facilitar la configuracin de las directivas. Una directiva es un conjunto de reglas de seguridad que se pueden implementar en un sistema. Con las Directivas de seguridad local veremos cmo aplicar distintas restricciones de seguridad sobre lascuentasdeusuarioycontraseas.Porotrolado,lasDirectivasdegrupolocalnospermiten configurarequiposdeformalocaloremota,instalaroeliminaraplicaciones,restringirlosderechos de los usuarios, entre otras acciones. 3.2.1.- Directivas de seguridad local. Windows7esunsistemaoperativomuyconfigurableporpartedel usuario. Aunque estas configuraciones suelen estar algo ocultas para quenosean accesiblesporlosusuariosnormales,y slopuedenser modificadas desde las consolas del sistema. Enconcreto,desdelaconsoladeDirectivadeSeguridadLocal,podemosgestionarvariosaspectos sobre las cuentas y contraseas. (Para acceder a la consola Directivas de Seguridad haremos:Inicio - Ejecutar - SecPol.msc Unavezdentropodemosaccedera:ConfiguracindeSeguridad-DirectivasdeCuenta- Directivas de Contraseas)otambinsepuedeaccederatravsdeInicio - Panel de Control - Sistema y Seguridad - Herramientas administrativas - Directiva de seguridad local. Lasconfiguracionesmstilesquepodemosgestionardesdeaqu son: Forzar el historial de contraseas. Impide que un usuario cambie sucontraseaporunacontraseaquehayausado anteriormente,elvalornumricoindicacuantascontraseas recordarWindows 7. Lascontraseasdebencumplirlosrequerimientosde complejidad.Obligaaquelascontraseasdebancumplirciertosrequerimientos,comoson mezclar letras maysculas, minsculas y nmeros, no parecerse al nombre de la cuenta, etc. Longitudmininadelacontrasea.Indicacuantoscaracteresdebetenerlacontraseacomo mnimo, un valor cero en este campo indica que pueden dejarse las contraseas en blanco. Vigenciamximadelacontrasea.Lascontraseasdelosusuarioscaducanydejandeser validasdespusdelnmerodedasindicadosenestaconfiguracin,yelsistemaobligaral usuarioacambiarlas.(Recordemosquealcrearunacuentadeusuariopodemosindicarquela contrasea nunca caduca para esa cuenta). Vigenciamininadelacontrasea.Indicacuantotiempodebetranscurrirdesdequeunusuario secambialacontrasea,hastaquepuedevolveracambiarla.Estaconfiguracindeseguridad localseusaparaevitarqueunusuariocambiecontinuamentesucontraseaafindevolvera quedarse con su contrasea original caducada. Administracin bsica del sistema (Windows II) DAW - 14 - Bloqueo de las cuentas: Desdesecpol.msctambinpodemosgestionaruncomportamiento de las cuentas de usuario relacionado con las contraseas, y es el de bloquearlascuentassiseintentaaccederalsistemaconlasmismas perousandocontraseasincorrectas.Estaconfiguracinla encontramosen(Inicio - Ejecutar - SecPol.msc - Configuracin de Seguridad - Directivas de Cuenta - Directivas de Bloqueo de Cuentas) Aqu podemos configurar: Duracin del bloqueo de cuenta. (Durante cuanto tiempo permanecer una cuenta bloqueada si sesuperaelumbraldebloqueo.Unvalorceroindicaquelacuentasebloquearhastaqueun Administrador la desbloquee). Restablecer la cuenta de bloqueos despus de. (Indica cada cuanto tiempo se pone el contador de intentos errneos a cero). Umbraldebloqueodelacuenta.(Indicacuantosintentoserrneossepermitenantesde bloquear la cuenta). 3.2.2. Directivas de grupo local. Las directivas de grupo forman parte de la estructura de Windows XP, Windows Vista y Windows 7. Enestossistemas,laspolticasdegruposonunaherramientamuypoderosaquepermitealos administradoresconfigurarequiposdeformalocaloremota,instalandoaplicaciones,restringiendo los derechos de los usuarios, eliminando aplicaciones, instalando y ejecutando scripts, y redirigiendo carpetasdelsistemaaredoviceversa.Perotambintienenutilidadlaspolticasdegrupoen entornos pequeos, incluso en una sola maquina. Usando las polticas de grupo en una maquina corriendo Windows 7, podemos: Modificarpolticasqueseencuentranenelregistrodelsistema.Elregistrodelsistemaesuna gran base de datos en la que se configuran cientos de comportamientos de Windows 7. Desde las polticasdegrupopodemosaccederaestascaractersticasymodificarlas,deunaformamucho ms simple que mediante la edicin pura del registro. Asignar scripts que se ejecutaran automticamente cuando el sistema se encienda, se apague, un usuario inicie sesin o cierre sesin. Especificar opciones especiales de seguridad. Siestamostrabajandobajoundominio(conunservidorenlaredadministrandodichodominio) las polticas de grupo cobran mayor protagonismo. En un ambiente de grupo de trabajo, las polticasdegrupodecadamquinacontrolanlosaspectosnicamentededichamaquina,yen algunos casos es imposible sacarles el rendimiento esperado. Laconsoladesdedondepodemosgestionarlasdirectivasdegrupoeselgpedit.msc.(Inicio- Ejecutar - gpedit.msc). Para poder trabajar con el gpedit.msc necesitamos estar usando una cuentadeusuarioquepertenezcaalgrupoAdministradores.Esta consolaesmuyconfigurable,permitindonosaadiryquitar opciones segn deseemos. De momento, vamos a trabajar con las opciones que aparecen por defecto. Sinuestroequipoestunidoaundominio,podemosconfigurar directivas del dominio completo, que afectaran a varias maquinas. Sin embargo, nos vamos a centrar aqu en las directivas locales, ya que no estamos trabajando en un dominio, de momento. Desarrollo de Aplicaciones WebTema 6 - 15 - Principalmenteveremosquedentrodelasdirectivasdegrupolocalestenemosdosopciones: ConfiguracindelequipoyConfiguracindelusuario.Enelcasodeestartrabajandoengrupode trabajo es prcticamente indistinto trabajar con una opcin u otra. Paraaprendermsdeunadirectivaenconcreto,simplementetendremosqueseleccionarlaconel ratn, y veremos una descripcin detallada de dicha directiva en el panel central. Algunasdirectivasaparecentantoenlaconfiguracindelequipocomoenlaconfiguracindel usuario. En caso de conflicto, la configuracin del equipo siempre tiene preferencia. Paramodificarelestadooconfiguracindeunadirectiva, simplementetenemosquerealizardobleclicksobredichadirectiva paraquenosaparezcaelcuadrodedialogoquenospermite modificardichadirectiva.Endichocuadrodedialogonosmostrar una explicacin de la funcionalidad de dicha directiva. Respecto a la configuracin, veremos que podemos: Noconfigurarladirectiva,conloquesecomportarsegnelcriteriopordefectoparadicha directiva. Habilitarla, con lo que la pondremos en marcha en el sistema. Deshabilitarla, con lo que impediremos que se ponga en marcha dicha directiva. Algunas directivas especiales permiten especificar otras informaciones. Se recomienda leer cuidadosamente la explicacin de cada directiva para entender sus efectos sobre el sistema y decidir habilitarla o no. Probadadeshabilitarladirectivaquehemostomadocomoejemplo(gpedit.msc-Configuracinde Usuario-PlantillasAdministrativas-Sistema-Impedirelaccesoalsmbolodelsistema)eintentad ejecutar una ventana de smbolo de comandos (cmd.exe) VemoscomodesdelasdirectivasdegrupopodemosmodificarelcomportamientodeWindows, dndonos una gran potencia en la administracin del equipo. 3.3.- Cuotas de disco. Uno de los recursos ms importantes del ordenador es su capacidad de almacenamiento. Cuando un equipo es utilizado por varios usuarios, es preciso hacer una gestin del espacio de almacenamiento para que todos tengan el necesario. Siguiendo esta idea podemos limitar para cada usuario el espacio del disco que puede emplear. Esta caracterstica se conoce como cuotas de disco. Se pueden habilitar cuotas de disco al tener acceso a las propiedades del volumen de disco en el Explorador de Windows o mediante el objeto de directiva de grupo. Veamos cada uno de estos mtodos: A travs del Explorador de Windows: 1.Haz click con el botn secundario en el volumen de disco para el quesedeseahabilitarcuotasdediscoy,acontinuacin,haz click en Propiedades. 2.Enlafichacuota,hazclickparaseleccionarlacasillade verificacin Habilitar la administracin de cuota . A travs de directivas de grupo: 1.Establecer una directiva de grupo: Administracin bsica del sistema (Windows II) DAW - 16 - 1.HazclickenInicio,hazclickenEjecutar,escribemmcy,acontinuacin,hazclicken Aceptar. 2.En el men consola, haz click en Agregar o quitar complemento . 3.HazclickenAgregar,hazclickenDirectivadegrupobajocomplementosindependientes disponibles y, a continuacin, haz click en Agregar . 4.En el Asistente de seleccionar un objeto de directiva de grupo, bajo Objeto de directiva de grupo,dejalaubicacinpredeterminadadelequipolocalyacontinuacin,hazclick enFinalizar. 5.Haz click en Cerrar y, a continuacin, haz click en Aceptar. 2.Habilitar cuotas de disco en el objeto de directiva de grupo: 1.EnlaRazdeconsola,expandeDirectivadeequipolocal,expandeConfiguracindel equipo,expandaPlantillasadministrativas,expandasistemay,acontinuacin,haz doble click en Cuotas de disco . 2.Haz doble click en Habilitar cuotas de disco y selecciona habilitado 3.Reinicia el equipo. Desarrollo de Aplicaciones WebTema 6 - 17 - 4.- Mantenimiento del sistema. Caso prctico AnaleexplicaaCarlosque,tanimportanteesprotegerlainformacinatravsdepermisosy directivas de seguridad, como mantener el ordenador en buenas condiciones. Por ello, ha llegado la horadecomentarlealgunasdelasherramientasmstilesdeWindows7paraconseguireste objetivo. 4.1.- Configuracin de las actualizaciones automticas. WindowsUpdateeslaaplicacindeWindowsquenospermitir buscareinstalaractualizacionesdeWindowsyotrosproductosde Microsoft. Esimportanteteneractualizadoelsistemaoperativo,sobretodo cuando el sistema no lleva demasiado tiempo en el mercado, ya que con el tiempo aparecen errores (bugs) que Microsoft va resolviendo. Lasactualizacionesnospermiteninstalardirectamentedesde Internet las mejoras y soluciones que salen para nuestro sistema. Son especialmente importantes las actualizaciones que implican mejoras en la seguridad. PodemosaccederaWindowsUpdateatravsdelPaneldeControl,Sistemayseguridady pulsando en Windows Update. LazonaprincipalnosmuestralaconfiguracinactualdeWindowsUpdateyenelpanelizquierdo encontramos varias opciones relacionadas. Algunas de ellas son: Buscaractualizacionesparainiciarlabsquedamanualmente.Siexistenactualizaciones disponibles, podremos elegir las que deseamos instalar. Cambiarconfiguracin.Pordefecto,WindowsUpdatebuscaeinstalalasactualizaciones automticamente,indicandosuinstalacinatravsdeuniconoenlabarradetareas.Puedes cambiar esta configuracin como te explicamos en este avanzado. Restaurarlasactualizacionesocultas.Siunaactualizacinnonosinteresa,podremosocultarla paraquenonosvuelvaapreguntaracercadeella.Sicambiamosdeidea,siemprepodremos pulsar esta opcin y volver a mostrarlas. Verhistorialdeactualizacionesmuestraellistadoincluyendolafechadeinstalacinysutipo (importante o recomendada). PodemosverlasactualizacionesquehaidoinstalandoWindows Updateenelequipo.Para,ello,enPaneldecontrol>Programas disponemos del accesoVer actualizaciones instaladas dentro de la seccinProgramas y caractersticas.TambinpodemospulsarVer historial de actualizaciones desde la ventana deWindows Update y all pulsar el enlace Actualizaciones instaladas. Accedemos a una ventana como la siguiente. SiseleccionamosunaactualizacinpodremospulsarelbotnDesinstalar.Enocasionestambin dispondremos de un botn Cambiar. Normalmente no desinstalaremos actualizaciones, y no debemos hacerlo slo para ganar espacio en disco.Slodesinstalaremosunaactualizacin,sihahabidoalgnproblemaduranteelprocesode instalacindelamismaosielprogramaqueactualizahadejadodefuncionarcorrectamentearaz de la misma. Administracin bsica del sistema (Windows II) DAW - 18 - 4.2.- Monitorizacin del sistema y gestin de servicios:4.2..1 - Monitor de rendimiento. Windows7proporcionaunaherramientaparamonitorizarelrendimientodeciertoscomponentes delsistema.HablamosdelMonitorderendimiento,conelquesepuedevisualizarlaevolucindel rendimientoen unagrfica actualizada en tiempo real. Adems, con estemonitor podemos realizar un seguimiento del comportamiento de elementos como el procesador, la memoria, el disco duro, el rendimientodelared,ocomponentesdelsistemamsconcretoscomolafuncinReadyboosty otros componentes de Windows. Desdeunanicaconsolapodemossupervisarelrendimientodelasaplicacionesydelhardwareen tiemporeal,personalizarqudatosdesearecopilarenlosregistros,definirumbralesparaalertasy accionesautomticas,generarinformesyverdatosderendimientospasadosenunagranvariedad de formas. ElMonitorderendimientodeWindowsproporcionaunainterfazgrficaparalapersonalizacinde conjuntos de recopiladores de datos y sesiones de seguimiento de eventos. La recopilacin de datos y el registro se realiza mediante conjuntos de recopiladores de datos. Veamospasoapasocmopodemosconfigurarestemonitorparaquevisualiceelrendimientoen tiempo real de los aspectos que nos interesan con el objeto de localizar errores o componentes que estn ralentizando nuestro PC. 1.Abrir el Monitor de rendimiento Elprimerpasoserejecutarelmonitorderendimientodel sistema.ParainiciarelMonitorderendimientodeWindows tenemos varias opciones: IralPaneldeControl-SistemaySeguridad- Herramientas administrativas - Monitor de rendimiento. hacerclickenInicio,despusclickenelcuadroIniciar bsqueda, escribimos monitor y presionamos la tecla Enter. 2.Acceder al monitor Enlaventanaaparecerunresumendelestadodelsistemay unadescripcindesufuncionamiento.Enlapartecentralenel apartadoResumendelsistemapodremosverentiemporealel funcionamientodealgunoscomponentesdelsistema.Para accederalasgrficasdefuncionamientoharemosclickenla parteizquierdadelaventanaenMonitorderendimiento dentrodelacarpetaHerramientasdesupervisin.Veremosen pantalla una grfica resumen de los elementos ms importantes. 3.Agregar componentes para monitorizacin Elsiguientepasoseragregarcomponentesquevanasermonitorizados.Hayqueteneren cuenta que cuantos ms componentes agreguemos ms confusa ser la grfica que se mostrar. Para conseguir agregarlos haremos click sobre el smbolo ms de color verde que se encuentra sobre la grfica junto con otros iconos. Aparecer una ventana dividida en tres partes. En la parte superior izquierda seleccionaremos los componentes quevamosamonitorizar.Podemosverdesglosadoslos elementosanalizadosdecadacomponentesihacemosclicken laflechaqueapuntahaciaabajojuntoacadaunodelos contadores.EnlapartellamadaInstanciasdelobjeto Desarrollo de Aplicaciones WebTema 6 - 19 - seleccionado podemos elegir que se controle una instancia concreta haciendo click sobre ella. Tambin es posible controlar cada una de las instancias o que se contabiliceeltotal.Sivamosamonitorizarvarioscomponentes, esmejorelegirTotalsiesposible.Podemosiragregando contadorespulsandosobreAgregar.Deestaformaaparecern enlapartellamadaContadoresagregados.Paraquitarloslos marcaremosendichazonayharemosclickenQuitar.Alpulsar enAceptarveremosenfuncionamientoloscontadores representados en la grfica en tiempo real. 4.2.1.- Servicios. LosserviciosenWindowsseejecutanensegundoplano,ysontransparentesparaelusuario proporcionando muy variadas funcionalidades al sistema y consumiendo memoria, por supuesto, sin embargoalgunosdeellospuedennosernecesariosypuedendesactivarsesinqueafecteal funcionamiento de nuestro equipo. Siempre antes de desactivar un servicio hay que informarse bien de su funcin. Pero, cmo podemos acceder a los servicios? Windows 7 nos proporciona la herramienta Servicios, a la que podemos acceder desdeInicio - Panel de Control - Sistema y seguridad - Herramientas administrativas - Servicios o desde el cuadro de bsqueda introduciendo services.msc. Estaherramientatemuestraunlistadodelosprocesosjuntoconsu descripcin,eltipodeinicioyotrascaractersticas.Ademsde permitirlaconsulta,tambinsepuedeniniciarodesactivarlos serviciosqueseejecutanenWindows.Acontinuacin,ponemosun listadodeejemplodealgunosserviciosysufuncinquepodemos encontrarnos en la herramienta Servicios: Servicios de Escritorio remoto - TermService, - SessionEnv, - UmRdpService Tarjeta inteligente - SCardSvr: Administra el acceso a tarjetas inteligentes. Registro remoto - RemoteRegistry: Modificar registro a usuarios remotos. Ubicador de llamada a procedimiento remoto - RpcLocator WindowsSearch-WSearch:Indexalosarchivos,elcorreoelectrnicoyotroscontenidospara hacer bsquedas con ms rapidez. ServiciodelReproductordeWindowsMedia-WMPNetworkSvc:Compartelasbibliotecasdel Reproductor de Windows Media con otros dispositivos. Tarjetasinteligentes-SCPolicySvc:Permiteconfigurarelsistemaparabloquearelescritorioal extraer la tarjeta inteligente. Parental Controls - WPCSvc: Control parental. Archivossinconexin-CscService:Realizaactividadesdemantenimientoenlacachde archivos sin conexin. AgentedeProteccindeaccesoaredes-napagent:Administrainformacindelosequiposde una red. Net Logon - Netlogon: Autentica usuarios y servicios. Servicio del iniciador iSCSI de Microsoft - MSiSCSI Aplicacin auxiliar IP - iphlpsvc Clientedeseguimientodevnculosdistribuidos-TrkWks:Mantienelosvnculosentrearchivos NTFS dentro de un equipo o entre equipos de una red. Propagacin de certificados - CertPropSvc BranchCache - PeerDistSvc: Cach del contenido de la red en red local. Administracin bsica del sistema (Windows II) DAW - 20 - ServiciodecompatibilidadconBluetooth-bthserv:Permiteladeteccinyasociacinde dispositivos Bluetooth remotos. Servicio de deteccin automtica de proxy web WinHTTP - WinHttpAutoProxySvc ServicioInformedeerroresdeWindows-WerSvc,Envodeinformessobreloserroresa Microsoft. Servicio Cifrado de unidad BitLocker - BDESVC Sistema de cifrado de archivos - EFS, para almacenar archivos cifrados en particiones NTFS. Fax - Fax Acceso a dispositivo de interfaz humana - hidserv 4.3.- Desfragmentacin y chequeo de discos. Lafragmentacindeundiscoseproducecuandonumerosos archivos se encuentran divididos a lo largo de la particin. El hecho dequeunarchivoseencuentredispersoreduceelrendimientode la unidad, por que el cabezal tendr que saltar por varias partes del discoparaobtenerlainformacinyesoaumentaeltiempode acceso al contenido del archivo. Unprogramadesfragmentadordedisconosayudaaquetodaslasporcionesdeunarchivoqueden contiguasyquelapartedeldiscoduroquetieneinformacinestalprincipioyelespaciodela particin quede al final. Es muy recomendable desfragmentarel discoduro cuando notes queel rendimiento del disco duro estdecayendo,esdecir,queelsistemaoperativotardemuchoenencontrarlainformacinenel disco duro porque sta se encuentra muy dispersa. Windows 7 proporciona una herramienta para ello, el Desfragmentador de disco, podemos acceder aelladesdeInicio-Todoslosprogramas-Accesorios-Herramientasdelsistema.El Desfragmentador de disco vuelve a organizar los datos fragmentados de manera que los discos y las unidadespuedanfuncionardemaneramseficaz.Seejecutapordefectosegnunaprogramacin (quepuededefinirseamedida),perotambinpuedeanalizarydesfragmentarlosdiscosylas unidades manualmente. Porotraparte,podemoscomprobarochequearlosdiscos,para comprobarsiexistenproblemasenlosmismos.Windows7 proporcionaunaherramientaparaello,siexistenproblemas,la herramientaintentarrepararlosqueencuentre.Porejemplo, puede reparar los problemas relacionados con sectores defectuosos, clsteresperdidos,archivosconvnculoscruzadosyerroresde directorio.Parapoderusarlaherramientasedebeiniciarsesin como administrador o como miembro del grupo Administradores. TenemosdosopcionesparaejecutarlaherramientadeChequeodediscosdeWindows7,conel comando chkdsk.exe (Check disk) o desde elEquipo o Explorador de Windows en la fichaPropiedades del disco. A continuacin describimos ambos procesos: Para ejecutar Chkdsk en el smbolo del sistema: 1.Haz click en Inicio y, a continuacin, en Ejecutar. 2.En el cuadro Abrir, escriba cmd y presione ENTER. 3.Siga uno de estos procedimientos: Desarrollo de Aplicaciones WebTema 6 - 21 - Para ejecutar chkdsk en modo de slo lectura, en el smbolo del sistema, escribe chkdsk y, a continuacin,presionalateclaENTER.Sepuedeindicarcomoparmetrolaparticinque queremos comprobar, por ejemplo: chkdsk f: (chequear la unidad F:). Nota: si alguno de los archivos de la unidad de disco duro se encuentra abierto, recibir el mensajesiguiente:chkdsknosepuedeejecutarporqueotroprocesoyaestutilizandoel volumen.Deseaqueseprepareestevolumenparaqueseacomprobadolaprximavez queseinicieelsistema?(S/N).EscribeSy,acontinuacin,presionalateclaENTERpara programar la comprobacin del disco y, a continuacin, reinicie el equipo para iniciarla. Para ejecutar chkdsk a partir de Equipo o el Explorador de Windows: 1.Haz doble click enMi equipo y, a continuacin, haz click con el botn secundario del ratn en la unidad de disco duro que desea comprobar. 2.Haz click en Propiedades y, despus, en Herramientas. 3.EnComprobacin de errores, haz click enComprobar ahora. Aparecer un cuadro de dilogo que muestra las Opciones de comprobacin de disco. 4.Sigue uno de estos procesos: Para ejecutar chkdsk en modo de slo lectura, haz click en Iniciar. Pararepararloserroressinbuscarlossectoresdefectuosos,seleccionelacasillade verificacinReparar automticamente errores en el sistema de archivos y, a continuacin, haz click en Iniciar. Pararepararloserrores,localizarlossectoresdefectuososyrecuperarlainformacin legible,seleccionelacasilladeverificacinExaminareintentarrecuperarlossectores defectuosos y, a continuacin, haz click en Iniciar. 4.4.- Programacin de tareas de mantenimiento. Todos sabemos que los ordenadores requieren de un mantenimiento mnimo peridico para que su funcionamiento sea ptimo, es decir, desfragmentar el disco duro, pasar scandisk, analizar el sistema con un antivirus, etc. Son tareas que no siempre recordamos hacer y que pueden ser programadas y automatizadasporelusuario.Estaimportantedescargadetrabajoseconsiguepormediodela herramienta Programador de tareas. El Programador de tareas permite programar la ejecucin automtica deaplicacionesuotrastareas.Parautilizarloesnecesarioiniciar sesincomoadministrador.Siseinicisesincomoadministrador, slosepuedencambiarlasconfiguracionesqueseapliquenasu cuenta de usuario. 1.Para abrir Programador de tareas, haz click en el botn Inicio, en Panel de control, en Sistema y Seguridad, en Herramientas administrativas y, a continuacin, haz doble click en Programador de tareas. 2.Haz click en el men Accin y luego en Crear tarea bsica. 3.Escribe un nombre para la tarea y, si lo deseas, una descripcin y haz click en Siguiente. 4.Realiza una de estas acciones: Paraseleccionarunaprogramacinbasndoseenelcalendario,hazclickenDiariamente, Semanalmente, Mensualmente o Una vez, haz click en Siguiente, especifica la programacin que desee usar y haz click en Siguiente. Para seleccionar una programacin basndose en eventos repetitivos, haz click enCuando el equipo inicie o Cuando inicie sesin y, a continuacin, haz click en Siguiente. Para seleccionar una programacin basndose en eventos especficos, haz click en Cuando se produzcauneventoespecfico,hazclickenSiguiente,especifiqueelregistrodeeventos y otros datos mediante las listas desplegables y, a continuacin, haz click en Siguiente. Administracin bsica del sistema (Windows II) DAW - 22 - 5.Paraprogramarunaaplicacinparaqueseinicieautomticamente,hazclickenIniciarun programa y, a continuacin, en Siguiente. 6.HazclickenExaminarparabuscarelprogramaquedeseeiniciarydespushazclicken Siguiente. 7.Haz click en Finalizar. 4.5.- Restaurar el sistema. Enocasiones,nuestrosistemapuedevolverseinestableoincluso dejardefuncionartotalmente.Estopuededeberseanumerosas causas,talescomouncontroladormaldiseado,unprograma malintencionadoomalprogramado,unerrordelusuario,una corrupcin del registro, etc. En estos casos, una ayuda fundamental eslacapacidaddeWindowsdeRestaurarelsistemaaunpunto anterior,loqueeliminarautomticamentetodosloscambiosque hayamos realizado en nuestro equipodesde elmomento en quese cre dicho punto de restauracin. Para crear un punto de restauracin en Windows 7 seguiremos estos pasos: Hacer click en Inicio y seleccionar el Panel de control. Seleccionar Sistema y Seguridad. Seleccionar Sistema. Hacer click en Proteccin del sistema, ubicado en el panel izquierdo. Seleccionar la pestaa Proteccin del sistema de la ventana Propiedades del sistema. Hacer click en el botn Crear. Ingresar un nombre al punto de restauracin en la casilla de texto y hacer click en el botn Crear. Luegodeterminarlacreacindelpunto,semostrarunmensajeindicandoqueelpuntode restauracin se cre satisfactoriamente. Paraverificarqueelpuntosehacreadocorrectamente,hacerclickenelbotnRestaurar sistema, luegoseleccionarElegir otro punto de restauracinyelpuntocreadosemostrarenlalistade puntos existentes. Cadapuntoderestauracindesistemaquecreemos,consumeunespacioendisco.Cadacierto tiempo, Windows crea automticamente sus propios puntos de restauracin, y tambin son creados automticamentecuandoinstalamosnuevosoftwareocontroladores,siemprequeestossean considerados importantes por el sistema. Eltotaldelespacioendiscoquepuedenocuparentretodoslospuntosrestauracin,ascomoel funcionamiento general del programade restauracin, pueden ser ajustadosdesde la configuracin de Restaurar Sistema. Cuandosecreaunpuntoderestauracin,ynoexisteespaciosuficiente,Windowseliminaelpunto derestauracinmsantiguoqueencuentre.Noexisteformadesalvaguardarunpuntode restauracin en concreto. 4.6.- Copias de seguridad. Nuncahasperdidoalgnarchivooarchivosimportantesqueno haspodidorecuperar?Esmuyprobablequelarespuestaaesta preguntaseaafirmativa,sinoloes,hastenidosuerte,pero convieneserprecavidosyrealizarconciertafrecuenciacopiasde Desarrollo de Aplicaciones WebTema 6 - 23 - seguridaddelosdatosquemsutilicemosy/oapreciemos.Laimportanciaderealizarcopiasde seguridaddenuestrosarchivosesfundamentalymssitrabajamosenunaempresateniendo responsabilidades sobre los datos que gestionamos. Existen multitud de programas para hacer copias de seguridad que permiten la planificacin y programacin de copias para automatizar el proceso. Se recomienda, como es lgico, guardar las copias de seguridad en dispositivos externos al equipo para evitar su prdida en caso de mal funcionamiento del equipo. Windows 7 permite hacer copias de seguridad de archivos o restaurar nuestro equipo a una situacin anterioratravsdelaherramientaCopiasdeseguridadyrestauracin.Unadelasformaspara accederaestaherramientaesiraInicio - Mantenimiento - Copias de seguridad y restauracin. Aunque tambin puede accederse desde el Panel de control. Una vez dentro de la herramienta de copias de seguridad haremos una salvaguarda de datos con los pasos siguientes: En la ventana de Copias de seguridad haz click en Configurar copia de seguridad. Selecciona donde deseas guardar la copia de seguridad (en un disco, pendrive o incluso en Red) y elegir si todo el disco o slo unos archivos. Seleccione los archivos y carpetas para incluir en la copia de seguridad. Aqu tambin se pueden programar los das y los tiempos de copia de seguridad. Haz click en "Guardar configuracin y ejecutar la copia de seguridad". Esperaremos a que finalice y revisaremos el archivo generado con la copia de seguridad. Para restaurar una copia de seguridad: Haz doble click en la copia de seguridad que realiza anteriormente. Haz click en Restaurar archivos de la copia de seguridad. Selecciona los archivos y el destino donde deseas restaurar los archivos. Yyanosquedaraesperaraquefinaliceelproceso.Eltiempoderestauracinpuedevariar dependiendo del tamao de la copia de seguridad. Administracin bsica del sistema (Windows II) DAW - 24 - 5.- Uso de antivirus, antiespas y otros programas de proteccin. Caso prctico Carlos se interesa entonces por la seguridad de su ordenador, pensando en amenazas tanto internas comoexternas.Carlospiensaqueconunbuenantivirusessuficienteparamantenerarayavirus, gusanosyotrosprogramasmalintencionados.PeroAnaleexplicaqueademsexistenotras herramientasquepuedenreforzarlaseguridaddesuordenador.Carlospregunta:-Cules?-Ana responde, -Te las mostrar. 5.1.- Antivirus. Creesqueuncortafuegosessuficienteparamantenertuequipo protegido?Sabasquemsdel90%delasinfeccionespormalware (esdecir,losvirus,gusanos,troyanos,etc.)sonprovocadasporlos propiosusuariospulsandoenficherosadjuntosdeemails,visitando sitioswebdedudosoorigenoejecutandoprogramaspocofiables que prometen falsos premios u ofertas? Por este motivo, la mayora delosvirusse"cuelan"porlugaresautorizados,comoelpuerto80 del navegador (en forma de pgina web), o el 110 del correo electrnico (en forma de mensajes de email).Nopodemoscerraresospuertosyaquenuestronavegadoroprogramadecorreono funcionaran.Asquedebemosrecordarqueparaalcanzarunbuenniveldeseguridadennuestro equipo necesitaremos un buen cortafuegos y un antivirus actualizado. Un programa antivirus se encarga de detectar y eliminar amenazas de seguridad en nuestro equipo, virus,troyanos,softwareespa,gusanos,backdoors,etc.Existeunaampliagamadesoftware antivirusenelmercado(BitDefender,Panda,Pc-Tools,Kaspersky,McAfee,Norton,TrendMicro, ESET Nod32, entre otros). Pero, cules son los mejores? Eso depender de las necesidades de cada usuario,existennoobstante,comparativasenInternetquepuedenayudarnosatomarladecisin. Debemosconocerquetambincontamosconopcionesgratuitas,talescomoAvast!FreeAntivirus, AVGAnti-VirusFree,etc.Sinembargoestosantivirusgratuitossuelentenerlimitadassus actualizaciones en el tiempo, y en el nmero de opciones de seguridad que proporcionan al usuario respecto de sus ediciones de pago. Serealizannumerosascomparativasdesoftwareantivirusteniendoencuentamultitudde caractersticastanvariadascomo:efectividad,frecuenciadeactualizacindelarchivodefirmas, tiempomediodeescaneodeundiscoconuntamaoconcreto,siposeenlacertificacinICSA, calidad del soporte y ayuda tcnica, ... Entraenelsiguienteenlaceparaverunacomparativarecientedesoftwareantivirusy conocer los parmetros que se han empleado: http://www.pcasalvo.com/ Hoy da el uso de pendrives o dispositivos de almacenamiento extrables est a la orden del da por lo quetambinestamosenpeligrodecontagiarnuestroequipoatravsdeestos.Porello,loque podemos hacer es instalar un antivirus para el pendrive. Algunos ejemplos son: 1.Antivirus ClamWin para Pendrive, una "PortableApp" 2.Antivirus Mx One para Pendrive. Ningn antivirus es eficaz al 100%, eso es seguro al 100%, por eso lo mejor es ser lo ms precavidos posible. Qu pautas generales podemos seguir para proteger nuestros equipos de virus y malware, en general? Desarrollo de Aplicaciones WebTema 6 - 25 - Siempre hay que mantener el Sistema Operativo, Navegador y Pluggins actualizados a la ltima versin. (Firefox posee un plugin de seguridad llamado NoScript, recomendado) PoseerunAntivirusconactualizacionesautomticas,yaseaparalasbasesdedatosdeviruso para actualizar el propio programa por si fuera necesario. Programas complementarios, como Firewalls, antispywares, etc. aunque varios antivirus de pago ya poseen estos complementos incorporados. AntiPhishing,lomejoresutilizarelsentidocomnynofiartenuncadenada.Nodar contraseas si no ests seguro. 5.2.- Windows Defender. SetratadeunprogramaantispywarequeincorporaWindows7.El spywareesunsoftwareespaquesuelemostraranuncios emergentes,recopilarinformacinsobreelusuarioocambiarla configuracin del equipo sin consentimiento del usuario. Por ello, es muyimportanteejecutarsoftwareantispywarecuandoutiliceel equipo.Elspywareyotrosoftwarenodeseadopuedenintentar instalarse en el PC cuando nos conectamos a Internet. Puedes activar WindowsDefenderuotrosoftwareantispywareparaprotegerla seguridad de tu equipo. Para acceder a Windows Defender hay varias opciones:1)en el cuadro de bsqueda del men Inicio teclear "Windows Defender" o2)iralPanel de control>Sistema y Seguridad>Centro de Actividades>Seguridad>Activar Windows Defender.

Windows Defender puede: Realizarunanlisisrpidodelequiposisospechasquepuede teneralgnspyware.Analizatodaslasunidadesque comnmente son infectadas por spyware. Realizarunanlisiscompleto,analizatodaslasunidades, archivosyserviciosactivos,puederalentizarelrendimientodel equipo. Realizarunanlisispersonalizado,dondeseseleccionanlas unidades a analizar. Finalizado el anlisis se obtienen estadsticas del mismo. Actualizarse para detectar nuevas amenazas. Se recomienda realizar un anlisis rpido diario. En Examinar aparecen las opciones de anlisis rpido, completo y personalizado. Windows Defender permite realizar Actualizaciones para deteccin de nuevas amenazas. Anlisis completos del sistema. Configurar anlisis a medida del usuario. Todas son ciertas. Administracin bsica del sistema (Windows II) DAW - 26 - 5.3.- Prevencin de ejecucin de datos (DEP). DEP(DataExecutionPrevention)esunacaractersticadeseguridad que ayuda a impedir daos en el equipo producidos por virus y otras amenazasalaseguridad.Losprogramasmalintencionadospueden intentaratacarWindowsmediantelaejecucindecdigodesde ubicacionesde la memoria del sistema reservadas para Windows y otrosprogramasautorizados.DEPsupervisalaejecucindelos programasparagarantizarqueutilizanlamemoriadelsistemade manera segura. Para configurar la prevencin de ejecucin de datos ( DEP ), se tendr en cuenta lo siguiente: 1.Haz click en Inicio > Panel de control > Sistema y seguridad > Sistema. 2.Haz click en Configuracin avanzada del sistema en el panel de tareas de la izquierda. 3.Se obtiene la pantalla Propiedades del sistema. 4.EnRendimiento de la fichaOpciones avanzadas de la pantalla Propiedades del sistema, haz click en Configuracin. Se obtiene la pantalla Opciones de rendimiento. 5.Haz click en la fichaPrevencin de ejecucin de datos y, a continuacin, pulse enActivar DEP paratodoslosprogramasyserviciosexceptolosque selecciones.TambinsepuedeactivarDEPsloparalos programas y servicios de Windows esenciales. 6.ParadesactivarDEPparaunprogramaconcretoseleccionala casilla del programa y acepta los cambios. 7.SielprogramaaldesactivarDEPnoaparece,eligeAgregar, buscaenlacarpetaArchivosdeprograma,localizaelarchivo ejecutable del programa, y, por ltimo, click en Abrir. 5.4.- Sistema de cifrado de archivos. Elsistemadecifradodearchivos(EFS)esunacaractersticadeWindowsquepermitealmacenar informacineneldiscodurodeformacifrada.Elcifradoeslaproteccindemayornivelque proporciona Windows para mantener la informacin a salvo. stas son algunas caractersticas destacadas de EFS: Elcifradoessencillo.Serealizaactivandounacasillaenlaspropiedadesdelarchivoodela carpeta. El usuario controla quin puede leer los archivos. Losarchivossecifrancuandoloscierra,perocuandolosabresquedanautomticamentelistos para su uso. Sisecambiadeideaconrespectoalcifradodeunarchivo,sepuededesactivarlacasillaenlas propiedades del archivo. Slo se pueden cifrar archivos y carpetas en los volmenes del sistema de archivos NTFS. Los archivos y carpetas comprimidos tambin se pueden cifrar. Al cifrarlos se descomprimirn. Los archivos marcados con el atributo del sistema no se pueden cifrar, tampoco los archivos de la carpeta systemroot. EFS se instala de manera predeterminada en Windows 7. ParacifrararchivosocarpetasconEFS,abreelexploradorde Windowsyhazclickconelbotnsecundarioenelarchivoola carpeta que quieres cifrar. Haz click en Propiedades. EnlafichaGeneral>AvanzadasyactivamoslacasillaCifrar contenidoparaprotegerdatosyAceptar.Haydisponiblesopciones de cifrado adicionales. Desarrollo de Aplicaciones WebTema 6 - 27 - A continuacin, se solicita que se haga copia de seguridad de la clave de cifrado: Sicifrasdatosenelequipo,necesitasunmtodopararecuperaresosdatosencasodequesurja algn problema con la clave de cifrado. Si la clave de cifrado se pierde o queda daada y no tienes ningnmedioderecuperarlosdatos,stosseperdern.Tambinperdersdatossialmacenasla clavedecifradoenunatarjetainteligenteystasedaaosepierde.Paraasegurarsedeque siempre puede tener acceso a los datos cifrados, debes hacer una copia de seguridad de la clave y delcertificadodecifrado.Sihaymsdeunapersonaqueusatuequipo,osiusasunatarjeta inteligente para cifrar archivos, debes crear un certificado de recuperacin de archivos. Finalmente,segenerauncertificadodelquedeberemoshacercopiadeseguridad,preferiblemente en un medio extrable. SiquisiramoshacerunacopiadetodosloscertificadosEFSdel equipo: 1.Para abrir el Administrador de certificados, haz click en el botn Inicio,escribecertmgr.mscenelcuadrodebsqueday,a continuacin,presioneENTER.Sitesolicitaunacontraseade administradorounaconfirmacin,escribelacontraseao proporciona la confirmacin. 2.En el panel izquierdo, haz doble click en Personal. 3.Haz click en Certificados. 4.Enelpanelprincipal,hazclickenelcertificadoenelquesemuestraSistemadecifradode archivos, en Propsitos planteados. Es posible que debas desplazarte a la derecha para verlo. Debes hacer una copia de seguridad de todos los certificados EFS que haya. 5.Haz click en el men Accin, apunta a Todas las tareas y, a continuacin, haz click en Exportar. 6.En el Asistente para exportacin de certificados, haz click enSiguiente, despus enExportar la clave privada y, a continuacin, en Siguiente. 7.Haz click en Personal Information Exchange y, a continuacin, en Siguiente. 8.Escribe la contrasea que deseas usar, confrmala y, a continuacin, haz click en Siguiente. En el proceso de exportacin, se crear un archivo para almacenar el certificado. 9.Escribe el nombre y la ubicacin del archivo (incluye la ruta de acceso completa), o bien haz click enExaminar, desplzate hasta la ubicacin, escribe el nombre del archivo y, a continuacin, haz click en Guardar. 10.Haz click en Siguiente y, despus, en Finalizar. Recuperacin de certificados EFS: Siporcualquiermotivotuvierasquerecuperarlaclaveprivadarealizaraselprocesocontrario, importaras el certificado al equipo en cuestin. Conoce con ms detalle el proceso de cifrado de datos, la exportacin e importacin de certificados EFS: Procesos de cifrado, exportacin e importacin de certificados EFS. Proceso de cifrado de datos Elsistemadecifradodearchivos(EFS)esunacaractersticadeWindowsquepermitealmacenar informacineneldiscodurodeformacifrada.Elcifradoeslaproteccindemayornivelque proporciona Windows para mantener la informacin a salvo. Administracin bsica del sistema (Windows II) DAW - 28 - ParacifrararchivosocarpetasconEFS,abreelexploradorde Windows y haz clic con elbotn secundario en el archivo o la carpeta que quieres cifrar. Haz clic en Propiedades. EnlafichaGeneral>AvanzadasyactivamoslacasillaCifrarcontenidoparaprotegerdatosy Aceptar. Hay disponibles opciones de cifrado adicionales. Exportacin de certificados EFS (copia de seguridad) Despusderealizarelcifradodedatos,sesolicitaquesehaga copia de seguridad de la clave de cifrado:

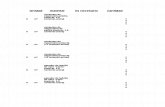

Sicifrasdatosenelequipo,necesitasunmtodopararecuperaresosdatosencasodequesurja algnproblemaconlaclavedecifrado.Silaclavedecifradosepierdeoquedadaadaynotienes ningnmedioderecuperarlosdatos,stosseperdern.Tambinperdersdatossialmacenasla clave de cifrado en una tarjeta inteligente y sta se daa o se pierde. Para asegurarse de que siempre puedeteneraccesoalosdatoscifrados,debehacerunacopiadeseguridaddelaclaveydel certificado de cifrado. Si hay ms de una persona que usa tu equipo, o si usas una tarjeta inteligente para cifrar archivos, debes crear un certificado de recuperacin de archivos. Desarrollo de Aplicaciones WebTema 6 - 29 - Finalmente, se generauncertificadodel que deberemoshacer copiade seguridad,preferiblemente en un medio extrable. ExistelaposibilidaddehacerunacopiadeseguridaddetodosoalgunosdeloscertificadosEFS almacenados en nuestro sistema en otro momento posterior al cifrado de la informacin. Si quisiramos hacer una copia de todos los certificados EFS del equipo: 1.ParaabrirelAdministradordecertificados,hazclicenel botnInicio,escribecertmgr.mscenelcuadrodebsqueda y,acontinuacin,presionaENTER.Sisetesolicitauna contraseadeadministradorounaconfirmacin,escribela contrasea o proporciona la confirmacin. 2.En el panel izquierdo, haz doble clic en Personal. 3.Haz clic en Certificados. 4.Enelpanelprincipal,hazclicenelcertificadoenelquese muestraSistemadecifradodearchivos,enPropsitosplanteados.Esposiblequedebas desplazarte a la derecha para verlo. Consejo: Hacer una copia de seguridad de todos los certificados EFS que haya. 5.Haz clic en el men Accin, apunta a Todas las tareas y, a continuacin, haz clic en Exportar. 6.En el Asistente para exportacin de certificados, haz clic enSiguiente, despus enExportar la clave privada y, a continuacin, en Siguiente. 7.Haz clic en Personal Information Exchange y, a continuacin, en Siguiente. 8.Escribelaclaveocontraseaquedeseasusar,confrmalay,acontinuacin,hazclicen Siguiente. En el proceso de exportacin, se crear un archivo para almacenar el certificado. 9.Escribe el nombre y la ubicacin del archivo (incluye la ruta de acceso completa), o bien haz clic enExaminar, desplzate hasta la ubicacin, escribe el nombre del archivo y, a continuacin, haz clic en Guardar. 10.Haz clic en Siguiente y, despus, en Finalizar. Recuperacin de certificados EFS: Siporcualquiermotivotuvierasquerecuperarlaclaveprivada realizaraselprocesocontrario,importaraselcertificadoalequipo en cuestin. Importante, en la importacin activar las siguientes opciones: Tambinsepuedeusarla herramientadelalneadecomandos cipherparamostrarocambiarel cifradodecarpetasyarchivosenlas particiones NTFS. Administracin bsica del sistema (Windows II) DAW - 30 - ImportacindecertificadosEFS(restaurarlacopiade seguridad) Podemosrestaurarlacopiadeuncertificadodirectamentehaciendo dobleclicsobreelficherodelcertificado.Enesemomentoseiniciar un asistente que te guiar durante el proceso.

Indicamos donde est el archivo del certificado:

Importante:Enlasiguientepantalladebemosintroducirlaclave privada y marcar las dos opciones que aparecen deseleccionadas:

La primera opcin, "Habilitar proteccin segura de clave privada" va a conseguirque cadavezque unprogramahagausodel certificadopor seguridad pida que introduzcamos la clave privada. La segunda opcin, "Marcarestaclavecomoexportable",consiguequeenelfuturo cuandosehagaunanuevacopiadeseguridad(exportacindel certificado), ste se exporte completo, incluyendo sus claves.

Ahora llega el momento de establecer el nivel de seguridad con el que se va a utilizar el certificado. Es fundamental establecer unnivel Alto, enelcualnosvaapedirlaclavecadavezquehagamosusodel certificado.

Tras este paso, continuaremos con el asistente hasta la finalizacin del proceso. Desarrollo de Aplicaciones WebTema 6 - 31 - SabesparaqusesirvelafuncindeBitlockerenWindows7?Echaunvistazolo siguiente para ponerte al da. Bitlocker. Cifrado de unidad Bitlocker DisponibleenlasedicionesUltimateyEnterprise,Bitlockerpermitemantenerasalvotodo,desde documentos hasta contraseas, ya que cifra toda la unidad en la que Windows y sus datos residen. UnavezqueseactivaBitlocker,secifranautomticamentetodoslosarchivosalmacenadosenla unidad. BitlockerToGo,unanuevacaractersticadeWindows7,permitebloqueardispositivosde almacenamientoporttilesqueseextravanfcilmente,comounidadesflashUSByunidadesde disco duro externas. El cifrado con Bitlocker se activa y desactiva en: Inicio > Panel de control > Sistema y seguridad > Cifrado de unidad Bitlocker. Clic en activar Bitlocker. Tambin se puede pulsar en Proteger el equipo cifrando los datos eneldiscooenAdministrarBitlockerbajoCifradodeunidad Bitlocker. Configurar el disco duro para el Cifrado de unidad Bitlocker donde est Windows instalado: ParacifrarlaunidadenlaqueestinstaladoWindows,elequipodebetenerdosparticiones:una particin del sistema (que contiene los archivos necesarios para iniciar el equipo) y una particin del sistemaoperativo(quecontiene Windows).Laparticindelsistemaoperativosecifraylaparticin delsistemapermanecesincifrarparapoderiniciarelequipo.Enlasversionesanterioresde Windows, es posible que hayas tenido que crear manualmente estas particiones. En esta versin de Windows,estasparticionessecreanautomticamente.Sielequipo noincluyeningunaparticindelsistema,elAsistentedeBitlocker crearunaautomticamente,queocupar200MBdeespacio disponible en disco. No se asignar una letra de unidad a la particin delsistemaynosemostrarenlacarpetaEquipo.Laactivacinde BitlockerrequiereunTPMoMdulodeplataformaseguro,oun dispositivoextrabledondesealmacenelaclavedeiniciode Bitlocker que se utiliza cada vez que se inicia el equipo. Para qu sirve EFS? Para el cifrado de unidades completas de disco. Para el cifrado de archivos y carpetas. Para la compresin de archivos y carpetas. Para el cifrado de archivos, carpetas y unidades de disco.