Libro_I_metodo.pdf

-

Upload

agathaxmps -

Category

Documents

-

view

24 -

download

0

Transcript of Libro_I_metodo.pdf

-

MAGERIT versin 3.0

Metodologa de Anlisis y Gestin de Riesgos de los Sistemas de Informacin

Libro I - Mtodo

Madrid, octubre de 2012

Esta publicacin ha sido elaborada por la Direccin General de Modernizacin Administrativa, Procedimientos e Impulso de la Administracin Electrnica

123B MINISTERIO DE HACIENDA Y ADMINISTRACIONES PBLICAS

NIPO: pendiente de asignacin

Disponible en el portal PAe: Portal de Administracin Electrnica http://administracionelectronica.gob.es/

-

Magerit 3.0

Ministerio de Hacienda y Administraciones Pblicas pgina 2 (de 127)

EQUIPO RESPONSABLE DEL PROYECTO

Direccin: Miguel ngel Amutio Gmez Ministerio de Hacienda y Administraciones Pblicas Javier Candau Centro Criptolgico Nacional Ministerio de la Presidencia Consultor externo: Jos Antonio Maas Catedrtico Universidad Politcnica de Madrid

-

Magerit 3.0

Ministerio de Hacienda y Administraciones Pblicas pgina 3 (de 127)

ndice

1. Introduccin ................................................................................................................... 6 1.1 Buen gobierno ...................................................................................................................... 6 1.2. Confianza ............................................................................................................................ 6 1.3. Gestin ................................................................................................................................ 7 1.4. Magerit ................................................................................................................................ 7 1.5. Introduccin al anlisis y gestin de riesgos ........................................................................ 8 1.6. El anlisis y el tratamiento de los riesgos en su contexto .................................................. 10

1.6.1. Concienciacin y formacin ....................................................................................... 11 1.6.2. Incidencias y recuperacin ......................................................................................... 11

1.7. Organizacin de las guas ................................................................................................. 12 1.7.1. Modo de empleo ........................................................................................................ 12 1.7.2. El catlogo de elementos ........................................................................................... 13 1.7.3. La gua de tcnicas .................................................................................................... 14

1.8. Evaluacin, certificacin, auditora y acreditacin .............................................................. 14 1.9. Cundo procede analizar y gestionar los riesgos? .......................................................... 16

2. Visin de conjunto ....................................................................................................... 19

3. Mtodo de anlisis de riesgos .................................................................................... 22 3.1. Conceptos paso a paso ..................................................................................................... 22

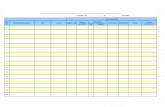

3.1.1. Paso 1: Activos .......................................................................................................... 22 3.1.2. Paso 2: Amenazas ..................................................................................................... 27 3.1.3. Determinacin del impacto potencial .......................................................................... 28 3.1.4. Determinacin del riesgo potencial ............................................................................ 29 3.1.5. Paso 3: Salvaguardas ................................................................................................ 31 3.1.6. Paso 4: impacto residual ............................................................................................ 35 3.1.7. Paso 5: riesgo residual ............................................................................................... 35

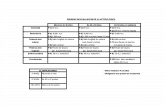

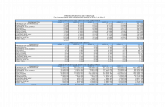

3.2. Formalizacin de las actividades ....................................................................................... 35 3.2.1. Tarea MAR.1: Caracterizacin de los activos ............................................................. 37 3.2.2. Tarea MAR.2: Caracterizacin de las amenazas ....................................................... 40 3.2.3. Tarea MAR.3: Caracterizacin de las salvaguardas ................................................... 42 3.2.4. Tarea MAR.4: Estimacin del estado de riesgo .......................................................... 44

3.3. Documentacin ................................................................................................................. 45 3.4. Lista de control .................................................................................................................. 46

4. Proceso de gestin de riesgos ................................................................................... 47 4.1. Conceptos ......................................................................................................................... 48

4.1.1. Evaluacin: interpretacin de los valores de impacto y riesgo residuales ................... 48 4.1.2. Aceptacin del riesgo ................................................................................................. 49 4.1.3. Tratamiento ................................................................................................................ 49 4.1.4. Estudio cuantitativo de costes / beneficios ................................................................. 50 4.1.5. Estudio cualitativo de costes / beneficios ................................................................... 53 4.1.6. Estudio mixto de costes / beneficios .......................................................................... 53 4.1.7. Opciones de tratamiento del riesgo: eliminacin ........................................................ 53 4.1.8. Opciones de tratamiento del riesgo: mitigacin .......................................................... 53 4.1.9. Opciones de tratamiento del riesgo: comparticin ...................................................... 54 4.1.10. Opciones de tratamiento del riesgo: financiacin ..................................................... 54

4.2. Formalizacin de las actividades ....................................................................................... 55 4.2.1. Roles y funciones ....................................................................................................... 55 4.2.2. Contexto .................................................................................................................... 57 4.2.3. Criterios ..................................................................................................................... 58 4.2.4. Evaluacin de los riesgos .......................................................................................... 58 4.2.5. Decisin de tratamiento ............................................................................................. 58 4.2.6. Comunicacin y consulta ........................................................................................... 59 4.2.7. Seguimiento y revisin ............................................................................................... 59

4.3. Documentacin del proceso .............................................................................................. 60 4.4. Indicadores de control del proceso de gestin de riesgos .................................................. 60

-

Magerit 3.0

Ministerio de Hacienda y Administraciones Pblicas pgina 4 (de 127)

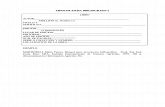

5. Proyectos de anlisis de riesgos ............................................................................... 62 5.1. Roles y funciones .............................................................................................................. 62 5.2. PAR.1 Actividades preliminares ...................................................................................... 64

5.2.1. Tarea PAR.11: Estudio de oportunidad ...................................................................... 64 5.2.2. Tarea PAR.12: Determinacin del alcance del proyecto ............................................ 66 5.2.3. Tarea PAR.13: Planificacin del proyecto .................................................................. 68 5.2.4. Tarea PAR.14: Lanzamiento del proyecto .................................................................. 69

5.3. PAR.2 Elaboracin del anlisis de riesgos ...................................................................... 70 5.4. PAR.3 Comunicacin de resultados ............................................................................... 71 5.5. Control del proyecto .......................................................................................................... 71

5.5.1. Hitos de control .......................................................................................................... 71 5.5.2. Documentacin resultante.......................................................................................... 71

6. Plan de seguridad ........................................................................................................ 73 6.1. Tarea PS.1: Identificacin de proyectos de seguridad ....................................................... 73 6.2. Tarea PS.2: Planificacin de los proyectos de seguridad .................................................. 75 6.3. Tarea PS.3: Ejecucin del plan.......................................................................................... 76 6.4. Lista de control de los planes de seguridad ....................................................................... 76

7. Desarrollo de sistemas de informacin ..................................................................... 77 7.1. Inicializacin de los procesos ............................................................................................ 77 7.2. SSI Seguridad del sistema de informacin ..................................................................... 78

7.2.1. Ciclo de vida de las aplicaciones................................................................................ 79 7.2.2. Contexto .................................................................................................................... 80 7.2.3. Fase de especificacin: adquisicin de datos............................................................. 80 7.2.4. Fase de diseo: estudio de opciones ......................................................................... 81 7.2.5. Soporte al desarrollo: puntos crticos ......................................................................... 81 7.2.6. Aceptacin y puesta en marcha: puntos crticos ........................................................ 82 7.2.7. Operacin: anlisis y gestin dinmicos ..................................................................... 83 7.2.8. Ciclos de mantenimiento: anlisis marginal ................................................................ 83 7.2.9 Terminacin ................................................................................................................ 83 7.2.10 Documentacin de seguridad .................................................................................... 84

7.3. SPD Seguridad del proceso de desarrollo ...................................................................... 84 7.4. Referencias ....................................................................................................................... 85

8. Consejos prcticos ...................................................................................................... 86 8.1. Alcance y profundidad ....................................................................................................... 86 8.2. Para identificar activos ...................................................................................................... 87 8.3. Para descubrir y modelar las dependencias entre activos ................................................. 88 8.4. Para valorar activos ........................................................................................................... 91 8.5. Para identificar amenazas ................................................................................................. 93 8.6. Para valorar amenazas...................................................................................................... 93 8.7. Para seleccionar salvaguardas .......................................................................................... 94 8.8. Aproximaciones sucesivas ................................................................................................ 94

8.8.1. Proteccin bsica ....................................................................................................... 95

Apndice 1. Glosario ....................................................................................................... 97 A1.1. Trminos en espaol ....................................................................................................... 97 A1.2. Trminos anglosajones ................................................................................................. 105 A1.3. ISO Gestin del riesgo ............................................................................................... 106

Apndice 2. Referencias ............................................................................................... 108

Apndice 3. Marco legal ................................................................................................ 112 A3.1. Seguridad en el mbito de la Administracin electrnica ............................................... 112 A3.2. Proteccin de datos de carcter personal ..................................................................... 112 A3.3. Firma electrnica ........................................................................................................... 112 A3.4. Informacin clasificada .................................................................................................. 112 A3.5. Seguridad de las redes y de la informacin ................................................................... 113

Apndice 4. Marco de evaluacin y certificacin ....................................................... 114 A4.1. Sistemas de gestin de la seguridad de la informacin (SGSI) ..................................... 114

-

Magerit 3.0

Ministerio de Hacienda y Administraciones Pblicas pgina 5 (de 127)

A4.1.1. La certificacin ....................................................................................................... 115 A4.1.2. La acreditacin de la entidad certificadora ............................................................. 116 A4.1.3. Terminologa .......................................................................................................... 116

A4.2. Criterios comunes de evaluacin (CC) .......................................................................... 117 A4.2.1. Beneficiarios .......................................................................................................... 119 A4.2.2. Requisitos de seguridad ........................................................................................ 119 A4.2.3. Creacin de perfiles de proteccin ......................................................................... 120 A4.2.4. Uso de productos certificados ................................................................................ 121 A4.2.5. Terminologa .......................................................................................................... 122

Apndice 5. Herramientas ............................................................................................. 124 A5.1. PILAR ........................................................................................................................... 125

Apndice 6. Evolucin de Magerit ................................................................................ 126 A6.1. Para los que han trabajado con Magerit v1 ................................................................... 126 A6.2. Para los que han trabajado con Magerit v2 ................................................................... 127

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 6 (de 127)

1. Introduccin El CSAE1 ha elaborado y promueve Magerit2 como respuesta a la percepcin de que la Adminis-tracin Pblica (y en general toda la sociedad) depende de forma creciente de los sistemas de in-formacin para alcanzar sus objetivos. El uso de tecnologas de la informacin y comunicaciones (TIC) supone unos beneficios evidentes para los ciudadanos; pero tambin da lugar a ciertos ries-gos que deben gestionarse prudentemente con medidas de seguridad que sustenten la confianza de los usuarios de los servicios.

1.1 Buen gobierno

La gestin de los riesgos es una piedra angular en las guas de buen gobierno [ISO 38500], pbli-co o privado, donde se considera un principio fundamental que las decisiones de gobierno se fun-damenten en el conocimiento de los riesgos que implican:

1.6.12 Propuesta

Recopilacin de los beneficios, costos, riesgos, oportunidades, y otros factores que deben tenerse en cuenta en las decisiones que se tomen.3

cubriendo riesgos en general y riesgos TIC en particular:

Esta norma establece los principios para el uso eficaz, eficiente y aceptable de las tecnolog-as de la informacin. Garantizando que sus organizaciones siguen estos principios ayudar a los directores a equilibrar riesgos y oportunidades derivados del uso de las TI.4

Se insiste recurrentemente en el necesario equilibrio entre riesgos y oportunidades para tomar las mejores decisiones.

En pocas palabras, la gestin de los riesgos es nuclear al gobierno de las organizaciones. En par-ticular, los riesgos que tienen su origen en el uso de tecnologas de la informacin deben trasla-darse a los rganos de gobierno y contextualizarse en la misin de la organizacin.

El conocimiento de los riesgos permite calibrar la confianza en que los sistemas desempearn su funcin como la Direccin espera, habilitando un marco equilibrado de Gobierno, Gestin de Ries-gos y Cumplimiento (GRC), tres reas que deben estar integradas y alineadas para evitar conflic-tos, duplicacin de actividades y zonas de nadie.

Los rganos de gobierno no deben tratar solamente riesgos TIC. Es ms, no deben tratar los ries-gos TIC por separado de los dems riesgos. Aunque Magerit se especializa en riesgos TIC, de-bemos ser muy conscientes de que es esencial transmitir a los rganos de gobiernos las oportuni-dades y los riesgos que conllevan las tecnologas de la informacin para que se puedan incluir en un marco global y tomar las mejores decisiones para la Organizacin.

1.2. Confianza

La confianza es la esperanza firme que se tiene de que algo responder a lo previsto. La confian-za es un valor crtico en cualquier organizacin que preste servicios. Las administraciones pbli-cas son especialmente sensibles a esta valoracin.

Por una parte dependemos fuertemente de los sistemas de informacin para cumplir nuestros ob-jetivos; pero por otra parte, no deja de ser un tema recurrente la inquietud por su seguridad. Los afectados, que frecuentemente no son tcnicos, se preguntan si estos sistemas merecen su con-fianza, confianza que se ve mermada por cada fallo y, sobre todo, cuando la inversin no se tra-

1 CSAE: Consejo Superior de Administracin Electrnica.

2 MAGERIT: Metodologa de Anlisis y Gestin de Riesgos de los Sistemas de Informacin

3 1.6.12 Proposal. Compilation of benefits, costs, risks, opportunities, and other factors applicable to deci-sions to be made. Includes business cases

4 This standard establishes principles for the effective, efficient and acceptable use of IT. Ensuring that

their organisations follow these principles will assist directors in balancing risks and encouraging opportu-nities arising from the use of IT.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 7 (de 127)

duce en la ausencia de fallos. Lo ideal es que los sistemas no fallen. Pero lo cierto que se acepta convivir con sistemas que fallan. El asunto no es tanto la ausencia de incidentes como la confian-za en que estn bajo control: se sabe qu puede pasar y se sabe qu hacer cuando pasa. El te-mor a lo desconocido es el principal origen de la desconfianza y, en consecuencia, aqu se busca conocer para confiar: conocer los riesgos para poder afrontarlos y controlarlos.

1.3. Gestin

Conocer el riesgo al que estn sometidos los elementos de trabajo es, simplemente, imprescindi-ble para poder gestionarlos.

En el periodo transcurrido desde la publicacin de la primera versin de Magerit (1997) hasta la fecha, el anlisis de riesgos se ha venido consolidando como paso necesario para la gestin de la seguridad. As se recoge claramente en las Directrices de la OCDE [OCDE] que, en su principio 6 dicen:

6) Evaluacin del riesgo. Los participantes deben llevar a cabo evaluaciones de riesgo.

En el Esquema Nacional de Seguridad [RD 3/2010], el Captulo II Principios Bsicos, dice

Artculo 6. Gestin de la seguridad basada en los riesgos.

1. El anlisis y gestin de riesgos ser parte esencial del proceso de seguridad y deber mantenerse permanentemente actualizado.

2. La gestin de riesgos permitir el mantenimiento de un entorno controlado, minimizando los riesgos hasta niveles aceptables. La reduccin de estos niveles se realizar mediante el despliegue de medidas de seguridad, que establecer un equilibrio entre la naturaleza de los datos y los tratamientos, los riesgos a los que estn expuestos y las medidas de seguridad.

1.4. Magerit

Siguiendo la terminologa de la normativa ISO 31000, Magerit responde a lo que se denomina Proceso de Gestin de los Riesgos, seccin 4.4 (Implementacin de la Gestin de los Riesgos) dentro del Marco de Gestin de Riesgos. En otras palabras, MAGERIT implementa el Proceso de Gestin de Riesgos dentro de un marco de trabajo para que los rganos de gobierno tomen decisiones teniendo en cuenta los riesgos derivados del uso de tecnologas de la informacin.

Ilustracin 1. ISO 31000 - Marco de trabajo para la gestin de riesgos

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 8 (de 127)

Hay varias aproximaciones al problema de analizar los riesgos soportados por los sistemas TIC: guas informales, aproximaciones metdicas y herramientas de soporte. Todas buscan objetivar el anlisis de riesgos para saber cun seguros (o inseguros) son los sistemas y no llamarse a enga-o. El gran reto de todas estas aproximaciones es la complejidad del problema al que se enfren-tan; complejidad en el sentido de que hay muchos elementos que considerar y que, si no se es riguroso, las conclusiones sern de poco fiar. Es por ello que en Magerit se persigue una aproxi-macin metdica que no deje lugar a la improvisacin, ni dependa de la arbitrariedad del analista.

Magerit persigue los siguientes objetivos:

Directos:

1. concienciar a los responsables de las organizaciones de informacin de la existencia de riesgos y de la necesidad de gestionarlos

2. ofrecer un mtodo sistemtico para analizar los riesgos derivados del uso de tecnologas de la informacin y comunicaciones (TIC)

3. ayudar a descubrir y planificar el tratamiento oportuno para mantener los riesgos bajo control

Indirectos:

4. preparar a la Organizacin para procesos de evaluacin, auditora, certificacin o acredita-cin, segn corresponda en cada caso

Tambin se ha buscado la uniformidad de los informes que recogen los hallazgos y las conclusio-nes de las actividades de anlisis y gestin de riesgos:

Modelo de valor

Caracterizacin del valor que representan los activos para la Organizacin as como de las dependencias entre los diferentes activos.

Mapa de riesgos

Relacin de las amenazas a que estn expuestos los activos.

Declaracin de aplicabilidad

Para un conjunto de salvaguardas, se indica sin son de aplicacin en el sistema de informa-cin bajo estudio o si, por el contrario, carecen de sentido.

Evaluacin de salvaguardas

Evaluacin de la eficacia de las salvaguardas existentes en relacin al riesgo que afrontan.

Estado de riesgo

Caracterizacin de los activos por su riesgo residual; es decir, por lo que puede pasar to-mando en consideracin las salvaguardas desplegadas.

Informe de insuficiencias

Ausencia o debilidad de las salvaguardas que aparecen como oportunas para reducir los riesgos sobre el sistema. Es decir, recoge las vulnerabilidades del sistema, entendidas como puntos dbilmente protegidos por los que las amenazas podran materializarse.

Cumplimiento de normativa

Satisfaccin de unos requisitos. Declaracin de que se ajusta y es conforme a la normativa correspondiente.

Plan de seguridad

Conjunto de proyectos de seguridad que permiten materializar las decisiones de tratamiento de riesgos

1.5. Introduccin al anlisis y gestin de riesgos

Seguridad es la capacidad de las redes o de los sistemas de informacin para resistir, con un de-terminado nivel de confianza, los accidentes o acciones ilcitas o malintencionadas que compro-

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 9 (de 127)

metan la disponibilidad, autenticidad, integridad y confidencialidad de los datos almacenados o transmitidos y de los servicios que dichas redes y sistemas ofrecen o hacen accesibles.5

El objetivo a proteger es la misin de la Organizacin, teniendo en cuenta las diferentes dimensio-nes de la seguridad:

Disponibilidad:

o disposicin de los servicios a ser usados cuando sea necesario. La carencia de disponibi-lidad supone una interrupcin del servicio. La disponibilidad afecta directamente a la produc-tividad de las organizaciones.

Integridad:

o mantenimiento de las caractersticas de completitud y correccin de los datos. Contra la in-tegridad, la informacin puede aparecer manipulada, corrupta o incompleta. La integridad afecta directamente al correcto desempeo de las funciones de una Organizacin.

Confidencialidad:

o que la informacin llegue solamente a las personas autorizadas. Contra la confidencialidad o secreto pueden darse fugas y filtraciones de informacin, as como accesos no autoriza-dos. La confidencialidad es una propiedad de difcil recuperacin, pudiendo minar la con-fianza de los dems en la organizacin que no es diligente en el mantenimiento del secreto, y pudiendo suponer el incumplimiento de leyes y compromisos contractuales relativos a la custodia de los datos.

A estas dimensiones cannicas de la seguridad se pueden aadir otras derivadas que nos acer-quen a la percepcin de los usuarios de los sistemas de informacin:

Autenticidad:

Propiedad o caracterstica consistente en que una entidad es quien dice ser o bien que ga-rantiza la fuente de la que proceden los datos. Contra la autenticidad de la informacin po-demos tener manipulacin del origen o el contenido de los datos. Contra la autenticidad de los usuarios de los servicios de acceso, podemos tener suplantacin de identidad.

Trazabilidad:

Aseguramiento de que en todo momento se podr determinar quin hizo qu y en qu mo-mento. La trazabilidad es esencial para analizar los incidentes, perseguir a los atacantes y aprender de la experiencia. La trazabilidad se materializa en la integridad de los registros de actividad.

Todas estas caractersticas pueden ser requeridas o no dependiendo de cada caso. Cuando se requieren, no es evidente que se disfruten sin ms. Lo habitual que haya que poner medios y es-fuerzo para conseguirlas. A racionalizar este esfuerzo se dedican las metodologas de anlisis y gestin de riesgos que comienzan con una definicin:

Riesgo:

estimacin del grado de exposicin a que una amenaza se materialice sobre uno o ms ac-tivos causando daos o perjuicios a la Organizacin.

El riesgo indica lo que le podra pasar a los activos si no se protegieran adecuadamente. Es im-portante saber qu caractersticas son de inters en cada activo, as como saber en qu medida estas caractersticas estn en peligro, es decir, analizar el sistema:

Anlisis de riesgos:

proceso sistemtico para estimar la magnitud de los riesgos a que est expuesta una Orga-nizacin.

Sabiendo lo que podra pasar, hay que tomar decisiones:

5 Reglamento (CE) n 460/2004 del Parlamento Europeo y del Consejo, de 10 de marzo de 2004, por el

que se crea la Agencia Europea de Seguridad de las Redes y de la Informacin.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 10 (de 127)

Tratamiento de los riesgos

proceso destinado a modificar el riesgo.

Hay mltiples formas de tratar un riesgo: evitar las circunstancias que lo provocan, reducir las po-sibilidades de que ocurra, acotar sus consecuencias, compartirlo con otra organizacin (tpicamen-te contratando un servicio o un seguro de cobertura), o, en ltima instancia, aceptando que pudie-ra ocurrir y previendo recursos para actuar cuando sea necesario.

Ntese que una opcin legtima es aceptar el riesgo. Es frecuente or que la seguridad absoluta no existe; en efecto, siempre hay que aceptar un riesgo que, eso s, debe ser conocido y sometido al umbral de calidad que se requiere del servicio. Es ms, a veces aceptamos riesgos operaciona-les para acometer actividades que pueden reportarnos un beneficio que supera al riesgo, o que tenemos la obligacin de afrontar. Es por ello que a veces se emplean definiciones ms amplias de riesgo:

Efecto de la incertidumbre sobre la consecucin de los objetivos. [ISO Gua 73]

Como todo esto es muy delicado, no es meramente tcnico, e incluye la decisin de aceptar un cierto nivel de riesgo, deviene imprescindible saber en qu condiciones se trabaja y as poder ajustar la confianza que merece el sistema. Para ello, qu mejor que una aproximacin metdica que permita tomar decisiones con fundamento y explicar racionalmente las decisiones tomadas.

1.6. El anlisis y el tratamiento de los riesgos en su contexto

Las tareas de anlisis y tratamiento de los riesgos no son un fin en s mismas sino que se encajan en la actividad continua de gestin de la seguridad.

El anlisis de riesgos permite determinar cmo es, cunto vale y cmo de protegido se encuentra el sistema. En coordinacin con los objetivos, estrategia y poltica de la Organizacin, las activida-des de tratamiento de los riesgos permiten elaborar un plan de seguridad que, implantado y ope-rado, satisfaga los objetivos propuestos con el nivel de riesgo que acepta la Direccin. Al conjunto de estas actividades se le denomina Proceso de Gestin de Riesgos.

La implantacin de las medidas de seguridad requiere una organizacin gestionada y la participa-cin informada de todo el personal que trabaja con el sistema de informacin. Es este personal el responsable de la operacin diaria, de la reaccin ante incidencias y de la monitorizacin en gene-ral del sistema para determinar si satisface con eficacia y eficiencia los objetivos propuestos.

Este esquema de trabajo debe ser repetitivo pues los sistemas de informacin rara vez son inmu-tables; ms bien se encuentran sometidos a evolucin continua tanto propia (nuevos activos) co-mo del entorno (nuevas amenazas), lo que exige una revisin peridica en la que se aprende de la experiencia y se adapta al nuevo contexto.

El anlisis de riesgos proporciona un modelo del sistema en trminos de activos, amenazas y sal-vaguardas, y es la piedra angular para controlar todas las actividades con fundamento. La fase de tratamiento estructura las acciones que se acometen en materia de seguridad para satisfacer las necesidades detectadas por el anlisis.

Los sistemas de gestin de la seguridad de la informacin (SGSI) [ISO 27001] formalizan cuatro etapas cclicas:

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 11 (de 127)

Ilustracin 2. Ciclo PDCA

El anlisis de riesgos es parte de las actividades de planificacin, donde se toman decisiones de tratamiento. Estas decisiones se materializan en la etapa de implantacin, donde conviene des-plegar elementos que permitan la monitorizacin de las medidas desplegadas para poder evaluar la efectividad de las mismas y actuar en consecuencia, dentro de un crculo de excelencia o mejo-ra continua.

1.6.1. Concienciacin y formacin

El mejor plan de seguridad se vera seriamente hipotecado sin una colaboracin activa de las per-sonas involucradas en el sistema de informacin, especialmente si la actitud es negativa, contraria a las medidas, o tienen la percepcin de pasarse el da luchando contra las [absurdas] medidas de seguridad. Es por ello que se requiere la creacin de una cultura de seguridad que, emanan-do de la alta direccin, conciencie a todos los involucrados de su necesidad y pertinencia.

Son tres los pilares fundamentales para la creacin de esta cultura:

una poltica de seguridad corporativa que se entienda (escrita para los que no son expertos en la materia), que se difunda y que se mantenga al da

una normativa se seguridad que, entrando en reas especficas de actividad, aclare la pos-tura de la Organizacin; es decir, defina lo que es uso correcto y lo que es incumplimiento

una formacin continua a todos los niveles, recordando las cautelas rutinarias y las activida-des especializadas, segn la responsabilidad adscrita a cada puesto de trabajo

A fin de que estas actividades cuajen en la organizacin, es imprescindible que la seguridad sea:

mnimamente intrusiva: que no dificulte innecesariamente la actividad diaria ni hipoteque al-canzar los objetivos de productividad propuestos,

sea natural: que no de pie a errores gratuitos6, que facilite el cumplimiento de las buenas prcticas propuestas y

practicada por la Direccin: que d ejemplo en la actividad diaria y reaccione con presteza a los cambios e incidencias.

1.6.2. Incidencias y recuperacin

Las personas involucradas en la utilizacin y operacin del sistema deben ser conscientes de su papel y relevancia continua para prevenir problemas y reaccionar cuando se produzcan. Es impor-tante crear una cultura de responsabilidad donde los potenciales problemas, detectados por los que estn cercanos a los activos afectados, puedan ser canalizados hacia los puntos de decisin. De esta forma el sistema de seguridad responder con presteza a las circunstancias de cada mo-mento.

6 A menudo se oye hablar de seguridad por defecto o seguridad sin manual para recoger esta idea de

que los sistemas son ms seguros si la forma natural de utilizarlos es la forma segura de utilizarlos.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 12 (de 127)

Cuando se produce una incidencia, el tiempo empieza a correr en contra del sistema: su supervi-vencia depende de la agilidad y correccin de las actividades de reporte y reaccin. Cualquier error, imprecisin o ambigedad en estos momentos crticos, se ve amplificado convirtiendo lo que poda ser un mero incidente en un desastre.

Conviene aprender continuamente, tanto de los xitos como de los fracasos, e incorporar lo que vamos aprendiendo al proceso de gestin de riesgos. La madurez de una organizacin se refleja en la pulcritud y realismo de su modelo de valor y, consecuentemente, en la idoneidad de las sal-vaguardas de todo tipo, desde medidas tcnicas hasta una ptima organizacin.

1.7. Organizacin de las guas

Esta versin 3 de Magerit se ha estructurado en dos libros y una gua de tcnicas:

Libro I Mtodo

Libro II Catlogo de elementos

Gua de Tcnicas Recopilacin de tcnicas de diferente tipo que pueden ser de utilidad pa-ra la aplicacin del mtodo.

Este libro se estructura de la siguiente forma:

El captulo 2 presenta los conceptos informalmente. En particular se enmarcan las activida-des de anlisis y tratamiento dentro de un proceso integral de gestin de riesgos.

El captulo 3 concreta los pasos y formaliza las actividades de anlisis de los riesgos.

El captulo 4 describe opciones y criterios de tratamiento de los riesgos y formaliza las acti-vidades de gestin de riesgos.

El captulo 5 se centra en los proyectos de anlisis de riesgos, proyectos en los que nos ve-remos inmersos para realizar el primer anlisis de riesgos de un sistema y eventualmente cuando hay cambios sustanciales y hay que rehacer el modelo ampliamente.

El captulo 6 formaliza las actividades de los planes de seguridad, a veces denominados planes directores o planes estratgicos.

El captulo 7 se centra en el desarrollo de sistemas de informacin y cmo el anlisis de riesgos sirve para gestionar la seguridad del producto final desde su concepcin inicial hasta su puesta en produccin, as como a la proteccin del propio proceso de desarrollo.

El captulo 8 se anticipa a algunos problemas que aparecen recurrentemente cuando se rea-lizan anlisis de riesgos.

Los apndices recogen material de consulta:

1. un glosario,

2. referencias bibliogrficas consideradas para el desarrollo de esta metodologa,

3. referencias al marco legal que encuadra las tareas de anlisis y gestin en la Administracin Pblica Espaola,

4. el marco normativo de evaluacin y certificacin

5. las caractersticas que se requieren de las herramientas, presentes o futuras, para soportar el proceso de anlisis y gestin de riesgos,

6. una gua comparativa de cmo Magerit versin 1 ha evolucionado a la versin 2 y a esta versin 3.

1.7.1. Modo de empleo

Siempre se explican informalmente las actividades a realizar, y en ciertos casos se formalizan co-mo tareas que permiten una planificacin y seguimiento:

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 13 (de 127)

Ilustracin 3. Actividades formalizadas

En sistemas pequeos, estas actividades pueden llevarse a cabo sin muchos formalismos; pero cuando el sistema adquiere envergadura e involucra a diferentes personas y equipos de trabajo durante varias semanas, meses o aos, la planificacin formal ayuda a mantener el proceso bajo control.

En el planteamiento de estas guas se ha seguido un criterio de mximos, reflejando todo tipo de situaciones. En la prctica, el usuario puede encontrarse ante situaciones donde el alcance es ms restringido. Ante estas situaciones, conviene ser prctico y no pretender aplicar todas las ta-reas descritas en Magerit desde el primer momento. Suele ser prudente realizar una aproximacin iterativa, aplicando el mtodo primero con trazo grueso y luego ir revisando el modelo para entrar en detalles. El proceso de gestin de riesgos debe identificar y tratar urgentemente los riesgos crticos, pudiendo ir tratando progresivamente riesgos de menor criticidad. Como se dice popular-mente lo perfecto es enemigo de lo bueno. Lo prudente es armonizar el esfuerzo al valor de la informacin y los servicios que se sustentan.

Entindase pues Magerit como una gua que se puede y se debe adaptar al caso y sus circuns-tancias.

1.7.2. El catlogo de elementos

En libro aparte, se propone un catlogo, abierto a ampliaciones, que marca unas pautas en cuanto a:

tipos de activos

dimensiones de valoracin de los activos

criterios de valoracin de los activos

amenazas tpicas sobre los sistemas de informacin

salvaguardas a considerar para proteger sistemas de informacin

Se persiguen dos objetivos:

1. Por una parte, facilitar la labor de las personas que acometen el proyecto, en el sentido de ofrecerles elementos estndar a los que puedan adscribirse rpidamente, centrndose en lo especfico del sistema objeto del anlisis.

2. Por otra, homogeneizar los resultados de los anlisis, promoviendo una terminologa y unos criterios uniformes que permitan comparar e incluso integrar anlisis realizados por diferen-tes equipos.

Cada seccin incluye una notacin XML que se emplear para publicar regularmente los elemen-tos en un formato estndar capaz de ser procesado automticamente por herramientas de anlisis y gestin.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 14 (de 127)

Si el lector usa una herramienta de anlisis y gestin de riesgos, este catlogo ser parte de la misma; si el anlisis se realiza manualmente, este catlogo proporciona una amplia base de parti-da para avanzar rpidamente sin distracciones ni olvidos.

1.7.3. La gua de tcnicas

En libro aparte, aporta luz adicional y orientacin sobre algunas tcnicas que se emplean habi-tualmente para llevar a cabo proyectos de anlisis y gestin de riesgos:

tcnicas especficas para el anlisis de riesgos

anlisis mediante tablas

anlisis algortmico

rboles de ataque

tcnicas generales

tcnicas grficas

sesiones de trabajo: entrevistas, reuniones y presentaciones

valoracin Delphi

Se trata de una gua de consulta. Segn el lector avance por la tareas del proyecto, se le reco-mendar el uso de ciertas tcnicas especficas, de las que esta gua busca ser una introduccin, as como proporcionar referencias para que el lector profundice en las tcnicas presentadas.

1.8. Evaluacin, certificacin, auditora y acreditacin

El anlisis de riesgos es una piedra angular de los procesos de evaluacin, certificacin, auditora y acreditacin que formalizan la confianza que merece un sistema de informacin. Dado que no hay dos sistemas de informacin iguales, la evaluacin de cada sistema concreto requiere amol-darse a los componentes que lo constituyen. El anlisis de riesgos proporciona una visin singular de cmo es cada sistema, qu valor posee, a qu amenazas est expuesto y de qu salvaguar-das se ha dotado. Es pues el anlisis de riesgos paso obligado para poder llevar a cabo todas las tareas mencionadas, que se relacionan segn el siguiente esquema:

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 15 (de 127)

Ilustracin 4. Contexto de certificacin y acreditacin de sistemas de informacin

En esta seccin se hace una presentacin conceptual de las actividades citadas. El lector encon-trar en el apndice 4 un tratamiento especfico de los marcos normativos relativos a sistemas de gestin y productos de seguridad.

Evaluacin

Es cada vez ms frecuente la evaluacin de la seguridad de los sistemas de informacin, tanto internamente como parte de los procesos de gestin, como por medio de evaluadores indepen-dientes externos. Las evaluaciones permiten medir el grado de confianza que merece o inspira un sistema de informacin.

Certificacin

La evaluacin puede llevar a una certificacin o registro de la seguridad del sistema. En la prctica se certifican productos y se certifican sistemas de gestin de la seguridad. La certificacin de pro-ductos es, de alguna forma, impersonal: esto tiene estas caractersticas tcnicas. Sin embargo, la certificacin de sistemas de gestin tiene que ver con el componente humano de las organiza-ciones buscando el anlisis de cmo se explotan los sistemas7.

Certificar es asegurar responsablemente y por escrito un comportamiento. Lo que se certifica, producto o sistema, se somete a una serie de evaluaciones orientadas por un objetivo para qu lo quiere?8. Un certificado dice que un sistema es capaz de proteger unos datos de unas amena-zas con una cierta calidad (capacidad de proteccin). Y lo dice en base a que ha observado la existencia y el funcionamiento de una serie de salvaguardas. Es decir que detrs de un certificado no hay sino los conceptos de un anlisis de riesgos.

7 Hay vehculos con altas calificaciones tcnicas y otros ms humildes. Lo mismo que hay conductores

que son verdaderos profesionales y otros de los que nunca nos explicaremos cmo es que estn certifi-cados como aptos para el manejo de vehculos. Lo ideal es poner un gran coche en manos de un gran conductor. De ah para abajo, tenemos una gran variedad de situaciones de menor confianza: mayor riesgo de que algo vaya mal.

8 Y as tenemos sistemas aptos para consumo humano o utilizacin en condiciones trmicas extremas.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 16 (de 127)

Antes de proceder a la certificacin, debe haberse realizado un anlisis de riesgos a fin de cono-cer los riesgos y de controlarlos mediante la adopcin de los controles adecuados, adems, ser un punto de control de la gestin del producto o sistema.

Acreditacin

Algunas certificaciones tienen como objetivo la acreditacin del producto o sistema. La acredita-cin es un proceso especfico cuyo objetivo es legitimar al sistema para formar parte de sistemas ms amplios. Se puede ver como una certificacin para un propsito especfico.

Auditoras

Aunque no sea lo mismo, no estn muy lejos de este mundo las auditoras, internas o externas, a las que se someten los sistemas de informacin

unas veces requeridas por ley para poder operar en un cierto sector (cumplimiento),

otras veces requeridas por la propia Direccin de la Organizacin,

otras veces requeridas por entidades colaboradoras que ven su propio nivel de riesgo liga-do al nuestro.

Una auditora puede servirse de un anlisis de riesgos que le permita (1) saber qu hay en juego, (2) saber a qu est expuesto el sistema y (3) valorar la eficacia y eficiencia de las salvaguardas.

Frecuentemente, los auditores parten de un anlisis de riesgos, implcito o explcito, que, o bien realizan ellos mismos, o bien lo auditan. Siempre en la primera fase de la auditora, pues es difcil opinar de lo que no se conoce. A partir del anlisis de riesgos se puede analizar el sistema e in-formar a la gerencia de si el sistema est bajo control; es decir, si las medidas de seguridad adop-tadas estn justificadas, implantadas y monitorizadas, de forma que se puede confiar en el siste-ma de indicadores de que dispone la gerencia para gestionar la seguridad de los sistemas.

La conclusin de la auditora es un informe de insuficiencias detectadas, que no son sino inco-herencias entre las necesidades identificadas en el anlisis de riesgos y la realidad detectada du-rante la inspeccin del sistema en operacin.

El informe de auditora deber dictaminar sobre la adecuacin de las medidas y controles a la Ley y su desarrollo reglamentario, identificar sus deficiencias y proponer las medidas co-rrectoras o complementarias necesarias. Deber, igualmente, incluir los datos, hechos y ob-servaciones en que se basen los dictmenes alcanzados y recomendaciones propuestas. [RD 1720/2007, artculo 96.2]

En el caso de la Administracin pblica, existen algunos referentes fundamentales respecto de los cuales se puede y se debe realizar auditoras:

Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el Reglamento de desa-rrollo de la Ley Orgnica 15/1999, de 13 de diciembre, de proteccin de datos de carcter personal.

Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguri-dad en el mbito de la Administracin Electrnica. BOE de 29 de enero de 2010.

Las auditoras deben repetirse regularmente tanto para seguir la evolucin del anlisis de riesgos (que se debe actualizar regularmente) como para seguir el desarrollo del plan de seguridad de-terminado por las actividades de gestin de riesgos.

1.9. Cundo procede analizar y gestionar los riesgos?

Un anlisis de riesgos TIC es recomendable en cualquier Organizacin que dependa de los siste-mas de informacin y comunicaciones para el cumplimiento de su misin. En particular en cual-quier entorno donde se practique la tramitacin electrnica de bienes y servicios, sea en contexto pblico o privado. El anlisis de riesgos permite tomar decisiones de gestin y asignar recursos con perspectiva, sean tecnolgicos, humanos o financieros.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 17 (de 127)

El anlisis de riesgos es una herramienta de gestin que permite tomar decisiones. Las decisiones pueden tomarse antes de desplegar un servicio o con ste funcionando. Es muy deseable hacerlo antes, de forma que las medidas que haya que tomar se incorporen en el diseo del servicio, en la eleccin de componentes, en el desarrollo del sistema y en los manuales de usuario. Todo lo que sea corregir riesgos imprevistos es costoso en tiempo propio y ajeno, lo que puede ir en detrimen-to de la imagen prestada por la Organizacin y puede suponer, en ltimo extremo, la prdida de confianza en su capacidad. Siempre se ha dicho que es mejor prevenir que curar y aqu se aplica: no espere a que un servicio haga agua; hay que prever y estar prevenido.

Realizar un anlisis de riesgos es laborioso y costoso. Levantar un mapa de activos y valorarlos requiere la colaboracin de muchos perfiles dentro de la Organizacin, desde los niveles de ge-rencia hasta los tcnicos. Y no solo es que haya que involucrar a muchas personas, sino que hay que lograr una uniformidad de criterio entre todos pues, si importante es cuantificar los riesgos, ms importante an es relativizarlos. Y esto es as porque tpicamente en un anlisis de riesgos aparecen multitud de datos. La nica forma de afrontar la complejidad es centrarse en lo ms im-portante (mximo impacto, mximo riesgo) y obviar lo que es secundario o incluso despreciable. Pero si los riesgos no estn bien ordenados en trminos relativos, su interpretacin es imposible.

En resumen, que un anlisis de riesgos no es una tarea menor que realiza cualquiera en sus ratos libres. Es una tarea mayor que requiere esfuerzo y coordinacin. Por tanto debe ser planificada y justificada.

Certificacin y acreditacin

Si el sistema aspira a una certificacin, el anlisis de riesgos es un requisito previo que exigir el evaluador. Es la fuente de informacin para determinar la relacin de controles pertinentes para el sistema y que por tanto deben ser inspeccionados. Vase el apndice 4.1 sobre certificacin de sistemas de gestin de la seguridad de la informacin (SGSI).

El anlisis de riesgos es as mismo un requisito exigido en los procesos de acreditacin9 de siste-mas. Estos procesos son necesarios cuando se va a manejar en el sistema informacin clasificada nacional, UE, OTAN o de otros acuerdos internacionales. El primer paso del proceso es la realiza-cin del anlisis de riesgos que identifique amenazas y salvaguardas y gestione satisfactoriamen-te los riesgos del sistema.

Por precepto legal

El anlisis de riesgos puede venir requerido por precepto legal. Tal es el caso de Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el mbito de la Administracin Electrnica. En el Captulo II, Principios Bsicos, se dice:

Artculo 6. Gestin de la seguridad basada en los riesgos.

1. El anlisis y gestin de riesgos ser parte esencial del proceso de seguridad y deber man-tenerse permanentemente actualizado.

2. La gestin de riesgos permitir el mantenimiento de un entorno controlado, minimizando los riesgos hasta niveles aceptables. La reduccin de estos niveles se realizar mediante el despliegue de medidas de seguridad, que establecer un equilibrio entre la naturaleza de los datos y los tratamientos, los riesgos a los que estn expuestos y las medidas de seguridad.

El mismo Real Decreto 3/2010, en el Captulo III, Requisitos Mnimos, se dice:

Artculo 13. Anlisis y gestin de los riesgos.

1. Cada organizacin que desarrolle e implante sistemas para el tratamiento de la informacin y las comunicaciones realizar su propia gestin de riesgos.

2. Esta gestin se realizar por medio del anlisis y tratamiento de los riesgos a los que est expuesto el sistema. Sin perjuicio de lo dispuesto en el Anexo II, se emplear alguna meto-dologa reconocida internacionalmente.

9 En el sentido formal de autorizacin para manejar informacin clasificada. Los procesos de acreditacin

se ajustan a la normativa aplicable en cada caso.

-

Magerit 3.0 Introduccin

Ministerio de Hacienda y Administraciones Pblicas pgina 18 (de 127)

3. Las medidas adoptadas para mitigar o suprimir los riesgos debern estar justificadas y, en todo caso, existir una proporcionalidad entre ellas y los riesgos.

La Ley 11/2007, de 22 de junio, de acceso electrnico de los ciudadanos a los Servicios Pblicos, que en su Artculo 1, Objeto de la Ley, dice as:

2. Las Administraciones Pblicas utilizarn las tecnologas de la informacin de acuerdo con lo dispuesto en la presente Ley, asegurando la disponibilidad, el acceso, la integridad, la au-tenticidad, la confidencialidad y la conservacin de los datos, informaciones y servicios que gestionen en el ejercicio de sus competencias.

La Ley Orgnica 15/1999, de 13 de diciembre, de proteccin de datos de carcter personal, en su artculo 9 (Seguridad de los datos) dice as:

1. El responsable del fichero, y, en su caso, el encargado del tratamiento, debern adoptar las medidas de ndole tcnica y organizativas necesarias que garanticen la seguridad de los da-tos de carcter personal y eviten su alteracin, prdida, tratamiento o acceso no autorizado, habida cuenta del estado de la tecnologa, la naturaleza de los datos almacenados y los riesgos a que estn expuestos, ya provengan de la accin humana o del medio fsico o natu-ral.

Por ltimo, la gestin continua de los riesgos es uno de los principio bsicos del Esquema Nacio-nal de Seguridad, ya citado anteriormente.

En conclusin

Procede analizar y gestionar los riesgos cuando directa o indirectamente lo establezca un precep-to legal y siempre que lo requiera la proteccin responsable de los activos de una organizacin.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 19 (de 127)

2. Visin de conjunto Hay dos grandes tareas a realizar:

I. anlisis de riesgos,

que permite determinar qu tiene la Organizacin y estimar lo que podra pasar.

II. tratamiento de los riesgos,

que permite organizar la defensa concienzuda y prudente, defendiendo para que no pase nada malo y al tiempo estando preparados para atajar las emergencias, sobrevivir a los inci-dentes y seguir operando en las mejores condiciones; como nada es perfecto, se dice que el riesgo se reduce a un nivel residual que la Direccin asume.

Ambas actividades, anlisis y tratamiento se combinan en el proceso denominado Gestin de Riesgos.

Ilustracin 5. Gestin de riesgos

El anlisis de riesgos considera los siguientes elementos:

1. activos, que son los elementos del sistema de informacin (o estrechamente relacionados con este) que soportan la misin de la Organizacin

2. amenazas, que son cosas que les pueden pasar a los activos causando un perjuicio a la Or-ganizacin

3. salvaguardas (o contra medidas), que son medidas de proteccin desplegadas para que aquellas amenazas no causen [tanto] dao.

Con estos elementos se puede estimar:

1. el impacto: lo que podra pasar

2. el riesgo: lo que probablemente pase

El anlisis de riesgos permite analizar estos elementos de forma metdica para llegar a conclusio-nes con fundamento y proceder a la fase de tratamiento.

Informalmente, se puede decir que la gestin de la seguridad de un sistema de informacin es la gestin de sus riesgos y que el anlisis permite racionalizar dicha gestin.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 20 (de 127)

Formalmente, la gestin de los riesgos est estructurada de forma metdica en las normas ISO (ver Anexo 1). Se propone el siguiente esquema:

Ilustracin 6. Proceso de gestin de riesgos (fuente: ISO 31000)

La determinacin del contexto lleva a una determinacin de los parmetros y condicionantes externos e internos que permiten encuadrar la poltica que se seguir para gestionar los riesgos. Un elemento a destacar es el alcance del anlisis, incluyendo obligaciones propias y obligaciones contradas, as como las relaciones con otras organizaciones, sean para intercambio de informa-cin y servicios o proveedoras de servicios subcontratados. Vase la norma [ISO 31000] para un mayor desarrollo de los factores que determinan el contexto.

La identificacin de los riesgos busca una relacin de los posibles puntos de peligro. Lo que se identifique ser analizado en la siguiente etapa. Lo que no se identifique quedar como riesgo oculto o ignorado.

El anlisis de los riesgos busca calificar los riesgos identificados, bien cuantificando sus conse-cuencias (anlisis cuantitativo), bien ordenando su importancia relativa (anlisis cualitativo). De una u otra forma, como resultado del anlisis tendremos una visin estructurada que nos permita centrarnos en lo ms importante.

La evaluacin de los riesgos va un paso ms all del anlisis tcnico y traduce las consecuen-cias a trminos de negocio. Aqu entran factores de percepcin, de estrategia y de poltica permi-tiendo tomar decisiones respecto de qu riesgos se aceptan y cuales no, as como de en qu cir-cunstancias podemos aceptar un riesgo o trabajar en su tratamiento.

El tratamiento de los riesgos recopila las actividades encaminadas a modificar la situacin de riesgo. Es una actividad que presenta numerosas opciones como veremos ms adelante.

Comunicacin y consulta. Es importante no olvidar nunca que los sistemas de informacin de-ben ser soporte de la productividad de la Organizacin. Es absurdo un sistema muy seguro pero que impide que la Organizacin alcance sus objetivos. Siempre hay que buscar un equilibrio entre seguridad y productividad y en ese equilibrio hay que contar con la colaboracin de varios interlo-cutores:

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 21 (de 127)

los usuarios cuyas necesidades deben ser tenidas en cuenta y a los que hay que informar para que colaboren activamente en la operacin del sistema dentro de los parmetros de seguridad determinados por la Direccin

los proveedores externos, a los que hay proporcionar instrucciones claras para poder exigir-les tanto el cumplimiento de los niveles de servicio requeridos, como la gestin de los inci-dentes de seguridad que pudieran acaecer

los rganos de gobierno para establecer canales de comunicacin que consoliden la con-fianza de que el sistema de informacin responder sin sorpresas para atender a la misin de la Organizacin y que los incidentes sern atajados de acuerdo el plan previsto

Seguimiento y revisin. Es importante no olvidar nunca que el anlisis de riesgos es una activi-dad de despacho y que es imprescindible ver qu ocurre en la prctica y actuar en consecuencia, tanto reaccionando diligentemente a los incidentes, como mejorando continuamente nuestro co-nocimiento del sistema y de su entorno para mejorar el anlisis y ajustarlo a la experiencia.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 22 (de 127)

3. Mtodo de anlisis de riesgos

3.1. Conceptos paso a paso

El anlisis de riesgos es una aproximacin metdica para determinar el riesgo siguiendo unos pa-sos pautados:

1. determinar los activos relevantes para la Organizacin, su interrelacin y su valor, en el sen-tido de qu perjuicio (coste) supondra su degradacin

2. determinar a qu amenazas estn expuestos aquellos activos

3. determinar qu salvaguardas hay dispuestas y cun eficaces son frente al riesgo

4. estimar el impacto, definido como el dao sobre el activo derivado de la materializacin de la amenaza

5. estimar el riesgo, definido como el impacto ponderado con la tasa de ocurrencia (o expecta-tiva de materializacin) de la amenaza

Con el objeto de organizar la presentacin, se introducen los conceptos de impacto y riesgo po-tenciales entre los pasos 2 y 3. Estas valoraciones son tericas: en el caso de que no hubiera salvaguarda alguna desplegada. Una vez obtenido este escenario terico, se incorporan las sal-vaguardas del paso 3, derivando estimaciones realistas de impacto y riesgo.

La siguiente figura recoge este primer recorrido, cuyos pasos se detallan en las siguientes seccio-nes:

Ilustracin 7. Elementos del anlisis de riesgos potenciales

3.1.1. Paso 1: Activos

Componente o funcionalidad de un sistema de informacin susceptible de ser atacado deliberada o accidentalmente con consecuencias para la organizacin. Incluye: informacin, datos, servicios, aplicaciones (software), equipos (hardware), comunicaciones, recursos administrativos, recursos fsicos y recursos humanos. [UNE 71504:2008]

En un sistema de informacin hay 2 cosas esenciales:

la informacin que maneja

y los servicios que presta.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 23 (de 127)

Estos activos esenciales marcan los requisitos de seguridad para todos los dems componentes del sistema.

Subordinados a dicha esencia se pueden identificar otros activos relevantes:

Datos que materializan la informacin.

Servicios auxiliares que se necesitan para poder organizar el sistema.

Las aplicaciones informticas (software) que permiten manejar los datos.

Los equipos informticos (hardware) y que permiten hospedar datos, aplicaciones y servicios.

Los soportes de informacin que son dispositivos de almacenamiento de datos.

El equipamiento auxiliar que complementa el material informtico.

Las redes de comunicaciones que permiten intercambiar datos.

Las instalaciones que acogen equipos informticos y de comunicaciones.

Las personas que explotan u operan todos los elementos anteriormente citados.

No todos los activos son de la misma especie. Dependiendo del tipo de activo, las amenazas y las salvaguardas son diferentes10. El captulo 2 del "Catlogo de Elementos" presenta una relacin de tipos de activos.

Dependencias

Los activos esenciales son la informacin y los servicios prestados; pero estos activos dependen de otros activos ms prosaicos como pueden ser los equipos, las comunicaciones, las instalacio-nes y las frecuentemente olvidadas personas que trabajan con aquellos.

De manera que los activos vienen a formar rboles o grafos de dependencias donde la seguridad de los activos que se encuentran ms arriba en la estructura o superiores depende de los activos que se encuentran ms abajo o inferiores. Estas estructuras reflejan de arriba hacia abajo las de-pendencias, mientas que de abajo hacia arriba la propagacin del dao caso de materializarse las amenazas.

Por ello aparece como importante el concepto de dependencias entre activos o la medida en que un activo superior se vera afectado por un incidente de seguridad en un activo inferior11.

Se dice que un activo superior depende de otro activo inferior cuando las necesidades de segu-ridad del superior se reflejan en las necesidades de seguridad del inferior. O, dicho en otras pala-bras, cuando la materializacin de una amenaza en el activo inferior tiene como consecuencia un perjuicio sobre el activo superior. Informalmente puede interpretarse que los activos inferiores son los pilares en los que se apoya la seguridad de los activos superiores.

Aunque en cada caso hay que adaptarse a la Organizacin objeto del anlisis, con frecuencia se puede estructurar el conjunto de activos en capas, donde las capas superiores dependen de las inferiores:

activos esenciales

informacin que se maneja

servicios prestados

servicios internos

que estructuran ordenadamente el sistema de informacin

10 No se ataca ni se defiende de la misma manera un servicio telemtico que un local de trabajo. 11 Un ejemplo puede ser mejor que mil palabras. Si se quema el local que hospeda los equipos, lo que no

funciona es el servicio percibido por el usuario a kilmetros de distancia. Si roban el porttil de un ejecu-tivo con informacin estratgica de la Organizacin, lo que sufre es la confidencialidad de dicha informa-cin. Las instalaciones se reconstruyen; pero puede haberse pasado la oportunidad de prestar el servi-cio. El robo se subsana comprando otro porttil; pero el secreto ya est perdido.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 24 (de 127)

el equipamiento informtico

aplicaciones (software)

equipos informticos (hardware)

comunicaciones

soportes de informacin: discos, cintas, etc.

el entorno: activos que se precisan para garantizar las siguientes capas

equipamiento y suministros: energa, climatizacin, etc.

mobiliario

los servicios subcontratados a terceros

las instalaciones fsicas

el personal

usuarios

operadores y administradores

desarrolladores

Valoracin

Por qu interesa un activo? Por lo que vale.

No se est hablando de lo que cuestan las cosas, sino de lo que valen. Si algo no vale para nada, prescndase de ello. Si no se puede prescindir impunemente de un activo, es que algo vale; eso es lo que hay que averiguar pues eso es lo que hay que proteger.

La valoracin se puede ver desde la perspectiva de la necesidad de proteger pues cuanto ms valioso es un activo, mayor nivel de proteccin requeriremos en la dimensin (o dimensiones) de seguridad que sean pertinentes.

El valor puede ser propio, o puede ser acumulado. Se dice que los activos inferiores en un es-quema de dependencias, acumulan el valor de los activos que se apoyan en ellos.

El valor nuclear suele estar en la informacin que el sistema maneja y los servicios que se prestan (activos denominados esenciales), quedando los dems activos subordinados a las necesidades de explotacin y proteccin de lo esencial.

Por otra parte, los sistemas de informacin explotan los datos para proporcionar servicios, internos a la Organizacin o destinados a terceros, apareciendo una serie de datos necesarios para prestar un servicio. Sin entrar en detalles tcnicos de cmo se hacen las cosas, el conjunto de informa-cin y servicios esenciales permite caracterizar funcionalmente una organizacin. Las dependen-cias entre activos permiten relacionar los dems activos con datos y servicios.

Dimensiones

De un activo puede interesar calibrar diferentes dimensiones:

su confidencialidad: qu dao causara que lo conociera quien no debe?

Esta valoracin es tpica de datos.

su integridad: qu perjuicio causara que estuviera daado o corrupto?

Esta valoracin es tpica de los datos, que pueden estar manipulados, ser total o parcial-mente falsos o, incluso, faltar datos.

su disponibilidad: qu perjuicio causara no tenerlo o no poder utilizarlo?

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 25 (de 127)

Esta valoracin es tpica de los servicios12.

En sistemas dedicados a servicios de la sociedad de la informacin como puedan ser los de ad-ministracin electrnica o comercio electrnico, el conocimiento de los actores es fundamental pa-ra poder prestar el servicio correctamente y poder perseguir los fallos (accidentales o deliberados) que pudieran darse. As pues, en los activos esenciales, frecuentemente es til valorar:

la autenticidad: qu perjuicio causara no saber exactamente quien hace o ha hecho cada cosa?

Esta valoracin es tpica de servicios (autenticidad del usuario) y de los datos (autentici-dad de quien accede a los datos para escribir o, simplemente, consultar)

la trazabilidad del uso del servicio: qu dao causara no saber a quin se le presta tal servicio? O sea, quin hace qu y cundo?

la trazabilidad del acceso a los datos: qu dao causara no saber quin accede a qu datos y qu hace con ellos?

Se reconocen habitualmente como dimensiones bsicas la confidencialidad, integridad y disponibi-lidad. En esta metodologa se han aadido la autenticidad y el concepto de trazabilidad (del ingls, accountability), que a efectos tcnicos se traducen en mantener la integridad y la confidencialidad de ciertos activos del sistema que pueden ser los servicios de directorio, las claves de firma digital, los registros de actividad, etc.

El captulo 3 del "Catlogo de Elementos" presenta una relacin de dimensiones de seguridad.

En un rbol de dependencias, donde los activos superiores dependen de los inferiores, es impres-cindible valorar los activos superiores, los que son importantes por s mismos. Automticamente este valor se acumula en los inferiores, lo que no es bice para que tambin puedan merecer, adi-cionalmente, su valoracin propia.

Cunto vale la salud de los activos?

Una vez determinadas qu dimensiones (de seguridad) interesan de un activo hay que proceder a valorarlo. La valoracin es la determinacin del coste que supondra recuperarse de una inciden-cia que destrozara el activo. Hay muchos factores a considerar:

coste de reposicin: adquisicin e instalacin

coste de mano de obra (especializada) invertida en recuperar (el valor) del activo

lucro cesante: prdida de ingresos

capacidad de operar: confianza de los usuarios y proveedores que se traduce en una prdi-da de actividad o en peores condiciones econmicas

sanciones por incumplimiento de la ley u obligaciones contractuales

dao a otros activos, propios o ajenos

dao a personas

daos medioambientales

La valoracin puede ser cuantitativa (con una cantidad numrica) o cualitativa (en alguna escala de niveles). Los criterios ms importantes a respetar son:

la homogeneidad: es importante poder comparar valores aunque sean de diferentes di-mensiones a fin de poder combinar valores propios y valores acumulados, as como poder determinar si es ms grave el dao en una dimensin o en otra

la relatividad: es importante poder relativizar el valor de un activo en comparacin con otros activos

12 Hay servicios finales que materializan la misin ltima de la Organizacin. Hay servicios internos de los

que la Organizacin se sirve para estructurar su propia distribucin de responsabilidades. Por ltimo, hay servicios que se adquieren de otras organizaciones: suministros externos.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 26 (de 127)

Ambos criterios se satisfacen con valoraciones econmicas (coste dinerario requerido para curar el activo) y es frecuente la tentacin de ponerle precio a todo. Si se consigue, excelente. Incluso es fcil ponerle precio a los aspectos ms tangibles (equipamiento, horas de trabajo, etc.); pero al entrar en valoraciones ms abstractas (intangibles como la credibilidad de la Organizacin) la va-loracin econmica exacta puede ser escurridiza y motivo de agrias disputas entre expertos.

El captulo 4 del "Catlogo de Elementos" presenta unas pautas para la valoracin sistemtica de activos.

Valoracin cualitativa

Las escalas cualitativas permiten avanzar con rapidez, posicionando el valor de cada activo en un orden relativo respecto de los dems. Es frecuente plantear estas escalas como rdenes de magnitud y, en consecuencia, derivar estimaciones del orden de magnitud del riesgo.

La limitacin de las valoraciones cualitativas es que no permiten comparar valores ms all de su orden relativo. No se pueden sumar valores.

La "Gua de Tcnicas" presenta un modelo de anlisis basado en valoraciones cualitativas.

Valoracin cuantitativa

Las valoraciones numricas absolutas cuestan mucho esfuerzo; pero permiten sumar valores numricos de forma absolutamente natural. La interpretacin de las sumas no es nunca motivo de controversia.

Si la valoracin es dineraria, adems se pueden hacer estudios econmicos comparando lo que se arriesga con lo que cuesta la solucin respondiendo a las preguntas:

Vale la pena invertir tanto dinero en esta salvaguarda?

Qu conjunto de salvaguardas optimizan la inversin?

En qu plazo de tiempo se recupera la inversin?

Cunto es razonable que cueste la prima de un seguro?

La "Gua de Tcnicas" presenta un modelo de anlisis basado en valoraciones cuantitativas.

El valor de la interrupcin del servicio

Casi todas las dimensiones mencionadas anteriormente permiten una valoracin simple, cualitati-va o cuantitativa. Pero hay una excepcin, la disponibilidad.

No es lo mismo interrumpir un servicio una hora o un da o un mes. Puede que una hora de deten-cin sea irrelevante, mientras que un da sin servicio causa un dao moderado; pero un mes dete-nido suponga la terminacin de la actividad. Y lo malo es que no existe proporcionalidad entre el tiempo de interrupcin y las consecuencias.

En consecuencia, para valorar la [interrupcin de la] disponibilidad de un activo hay que usar una estructura ms compleja que se puede resumir en algn grfico como el siguiente:

15m 30m 1h 2h 6h 1d 2d 1s 2s 1m 2m 6m 1a total

0

1

2

3

coste de [la interrupcin de la] disponibilidad

Ilustracin 8. Coste de la [interrupcin de la] disponibilidad

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 27 (de 127)

donde aparece una serie de escalones de interrupcin que terminan con la destruccin total o permanente del activo. En el ejemplo anterior, paradas de hasta 6 horas se pueden asumir sin consecuencias. Pero a las 6 horas se disparan las alarmas que aumentan si la parada supera los 2 das. Y si la parada supera el mes, se puede decir que la Organizacin ha perdido su capacidad de operar: ha muerto. Desde el punto de vista de los remedios, la grfica dice directamente que no hay que gastarse ni un euro por evitar paradas de menos de 6 horas. Vale la pena un cierto gasto por impedir que una parada supere las 6 horas o los 2 das. Y cuando se valore lo que cuesta im-pedir que la parada supera el mes, hay que poner en la balanza todo el valor de la Organizacin frente al coste de las salvaguardas. Pudiera ser que no valiera la pena.

3.1.2. Paso 2: Amenazas

El siguiente paso consiste en determinar las amenazas que pueden afectar a cada activo. Las amenazas son cosas que ocurren. Y, de todo lo que puede ocurrir, interesa lo que puede pasarle a nuestros activos y causar un dao.

Amenaza

Causa potencial de un incidente que puede causar daos a un sistema de informacin o a una organizacin. [UNE 71504:2008]

Identificacin de las amenazas

El captulo 5 del "Catlogo de Elementos" presenta una relacin de amenazas tpicas.

De origen natural

Hay accidentes naturales (terremotos, inundaciones, ...). Ante esos avatares el siste-ma de informacin es vctima pasiva, pero de todas formas tendremos en cuenta lo que puede suceder.

Del entorno (de origen industrial)

Hay desastres industriales (contaminacin, fallos elctricos, ...) ante los cuales el sis-tema de informacin es vctima pasiva; pero no por ser pasivos hay que permanecer indefensos.

Defectos de las aplicaciones

Hay problemas que nacen directamente en el equipamiento propio por defectos en su diseo o en su implementacin, con consecuencias potencialmente negativas sobre el sistema. Frecuentemente se denominan vulnerabilidades tcnicas o, simplemente, vulnerabilidades13.

Causadas por las personas de forma accidental

Las personas con acceso al sistema de informacin pueden ser causa de problemas no intencionados, tpicamente por error o por omisin.

Causadas por las personas de forma deliberada

Las personas con acceso al sistema de informacin pueden ser causa de problemas intencionados: ataques deliberados; bien con nimo de beneficiarse indebidamente, bien con nimo de causar daos y perjuicios a los legtimos propietarios.

No todas las amenazas afectan a todos los activos14, sino que hay una cierta relacin entre el tipo de activo y lo que le podra ocurrir.

13

Estos defectos se clasifican habitualmente bajo la taxonoma conocida como CVE (Common Vulnerability Enumeration), una norma internacional de facto. La mayor parte de estos defectos suelen afectar a apli-caciones software.

14 Las instalaciones pueden incendiarse; pero las aplicaciones, no. Las personas pueden ser objeto de un

ataque bacteriolgico; pero los servicios, no. Sin embargo, los virus informticos afectan a las aplicacio-nes, no a las personas.

-

Magerit 3.0 Proyectos de anlisis de riesgos

Ministerio de Hacienda y Administraciones Pblicas pgina 28 (de 127)

Valoracin de las amenazas

Cuando un activo es vctima de una amenaza, no se ve afectado en todas sus dimensiones, ni en la misma cuanta.

Una vez determinado que una amenaza puede perjudicar a un activo, hay que valorar su influen-cia en el valor del activo, en dos sentidos:

degradacin: cun perjudicado resultara el [valor del] activo

probabilidad: cun probable o improbable es que se materialice la amenaza

La degradacin mide el dao causado por un incidente en el supuesto de que ocurriera.

La degradacin se suele caracterizar como una fraccin del valor del activo y as aparecen expre-siones como que un activo se ha visto totalmente degradado, o degradado en una pequea fraccin. Cuando las amenazas no son intencionales, probablemente baste conocer la fraccin fsicamente perjudicada de un activo para calcular la prdida proporcional de valor que se pierde. Pero cuando la amenaza es intencional, no se puede pensar en proporcionalidad alguna pues el atacante puede causar muchsimo dao de forma selectiva.

La probabilidad de ocurrencia es ms compleja de determinar y de expresar. A veces se modela cualitativamente por medio de alguna escala nominal:

MA muy alta casi seguro fcil

A alta muy alto medio

M media posible difcil

B baja poco probable muy difcil

MB muy baja muy raro extremadamente difcil

Tabla 1. Degradacin del valor

A veces se modela numricamente como una frecuencia de ocurrencia. Es habitual usar 1 ao como referencia, de forma que se recurre a la tasa anual de ocurrencia15 como medida de la pro-babilidad de que algo ocurra. Son valores tpicos:

MA 100 muy frecuente a diario

A 10 frecuente mensualmente

M 1 normal una vez al ao

B 1/10 poco frecuente cada varios aos

MB 1/100 muy poco frecuente siglos