Introduccional Robo deI dentidad

description

Transcript of Introduccional Robo deI dentidad

Por Daniel Monastersky | Matias Salimbeni

Primera edicioacuten

Introduccion al Robo de Identidad

1 umlLa vida privada de un ciudadano debe ser un recinto amuralladouml Charles Maurice de Talleyrand

Resumen

2

Al iniciar la redaccioacuten del presente capiacutetulo nos propusimos plasmar varias cuestiones En primer teacutermino informar al lector sobre las nuevas modalidades delictivas que el uso masivo de las nuevas tecnologiacuteas ha permitido desarrollar

Del mismo modo acercar informacioacuten real no soacutelo a nivel nacional sino tambieacuten internacional Informar sobre las medi-das que se han ido tomando para prevenir y sancionar los deli-tos informaacuteticos y poner de relieve lo que auacuten queda por hacer

Incorporar casos reales y datos estadiacutesticos que manejan las organizaciones internacionales

El capiacutetulo tambieacuten intenta mostrar la trascendencia e im-portancia que tiene el tema del robo de identidad en la esfera global por las peacuterdidas y perjuicios que genera a nivel indivi-dual y general como asiacute tambieacuten la necesidad de que las medi-das que se adopten deben ser tomadas en forma conjunta para una correcta adecuada y uniforme legislacioacuten que permita la prevencioacuten y el resarcimiento de los dantildeos que sufren quienes son viacutectimas del robo de identidad

Capiacutetulo 1

Resumen

2 umlTeacutecnicamente es hoy diacutea posible desnaturalizar la vida real de una persona mdashqueacute es coacutemo es queacute hace queacute dice queacute piensa queacute escribemdash e irla sutilmente alteraacutendola hasta desnaturalizarla del todo provocando con ello a veces irreparables dantildeosuml Mario Vargas Llosa

Introduccioacuten

4

Maacutes allaacute que este tipo de modalidad delictiva se ha visto incrementada significativamente desde el uso masivo de la red de redes la misma ya existiacutea aunque a un nivel muy inferior

Al respecto puede afirmarse que no existe un uacutenico y ho-mogeacuteneo concepto de Robo de Identidad sin embargo de to-das las conceptualizaciones existentes pueden observarse de-terminados elementos comunes En teacuterminos generales el robo de identidad tiene lugar cuando una persona utiliza la informa-cioacuten personal de otro individuo para realizar compras solicitar preacutestamos obtener un trabajo en definitiva hacerse pasar por alguien que realmente no es

Podemos adelantar que esta clase de hechos produce al menos dos efectos perjudiciales para quien lo padece Una de las consecuencias directas es para quien le estaacuten usando los datos personales (cuentas bancarias bienes datos de contac-tos etc) y otra u otras respecto de las cuales actuacutean como consecuencia directa del error en que se ven envueltas y brin-dan informacioacuten disponen de bienes o realizan toda clase de hechos que de no haber caiacutedo en error no hubieran actuado

Ahora bien tanta divulgacioacuten y extensioacuten han tenido esta clase de hechos que en los uacuteltimos antildeos gran cantidad de paiacute-

Capiacutetulo 2

Introduccioacuten

El gran desarrollo que ha tenido Internet a nivel global en los uacuteltimos antildeos ha per-mitido que se extienda ampliamente el denominado ldquoRobo de Identidadrdquo

5

ses ha ido adecuando su legislacioacuten a fin de prevenir y sancio-nar este tipo de modalidades delictivas

Al efecto cabe mencionar que en todo proceso histoacuterico la formacioacuten y sancioacuten de las normas juriacutedicas siempre se des-pliega a una velocidad muy inferior al que se desarrolla la tecnologiacutea El derecho siempre va un paso atraacutes de la realidad justamente porque su finalidad es prevenir y sancionar situacio-nes ya existentes

Los ldquohechosrdquo como es el caso del uso masivo de Internet y en particular la facilidad que ha generado para que se desa-rrolle con mayor facilidad el Robo de Identidad son los que pri-mero tienen lugar en toda sociedad en cuanto a su aparicioacuten Luego con el desarrollo de los mismos empieza a producirse una valoracioacuten en cuanto a los efectos y derivaciones que van suscitando en la vida cotidiana de la sociedad Estas valoracio-nes negativas yo positivas soacutelo posibles luego de la experien-cia faacutectica son las que va generando la conciencia y necesidad de establecer una regulacioacuten especiacutefica y determinada para controlar y prevenir los posibles efectos colaterales derivados del uso de lo que se considera ldquonuevordquo Esto es lo que ha suce-dido en los uacuteltimos antildeos por la inmensidad de casos que se han generado consecuencia de la usurpacioacuten de identidad

En este orden de ideas puede afirmarse sin temor a equiacute-voco que el Robo de Identidad es el delito de maacutes raacutepido creci-miento en el mundo Hasta no hace mucho tiempo cuando a

una persona le sustraiacutean la billetera el dinero era lo uacutenico que se pretendiacutea En los uacuteltimos antildeos eso ha ido cambiando Ahora lo maacutes valioso es el nuacutemero de su documento tarjeta de creacutedi-to deacutebito cheques y cualquier otro documento que contenga sus datos personales La apropiacioacuten indebida ahora es un me-dio y no un fin en siacute mismo

Hoy en diacutea el delincuente estudia bien a sus viacutectimas El solo hecho de contar con un documento no es suficiente para usurpar su identidad Se requiere de cierta pericia para obtener informacioacuten complementaria de la viacutectima que asegure el eacutexito en la maniobra delictiva Ademaacutes de un DNI adulterado la fac-tura de alguacuten servicio puacuteblico y un recibo de sueldo en muchos casos es necesario contar con la connivencia de un empleado de la empresa que se pretende estafar

En la ley de Habeas Data (25326) definen al dato perso-nal como informacioacuten de cualquier tipo referida a personas fiacutesi-cas o de existencia ideal determinadas o determinablesuml Datos como el nombre apellido domicilio numero de documento cla-ve de identificacioacuten tributaria y demaacutes informacioacuten personal son utilizados por ejemplo al darse de alta en un servicio al soli-citar una tarjeta de creacutedito o deacutebito al abrir una cuenta corrien-te etc Asimismo existe una categoriacutea especial de datos perso-nales que incluyen informacioacuten vinculada al origen racial o eacutetni-co las opiniones poliacuteticas las convicciones religiosas o filosoacutefi-cas la afiliacioacuten sindical y el tratamiento de datos relativos a la

6

salud o la vida sexual Esta categorizacioacuten meramente ejemplifi-cativa surge de la propia legislacioacuten argentina que regula la pro-teccioacuten de aquellos datos y los ubican en la categoriacutea de datos sensibles

Como puede observarse el legislador establecioacute con buen criterio un concepto amplio cuando expresa ldquocualquier ti-pordquo de informacioacuten para evitar cualquier interpretacioacuten restricti-va que limite el contenido del concepto

El Dr Pablo Palazzi lo definioacute en un documento presenta-do en 2007 ante la ADACSI (Asociacioacuten de Auditoriacutea y Control de Sistemas de Informacioacuten) expresando que ldquoEl robo de iden-tidad debe su nombre al teacutermino ingleacutes identity theft con el cual se quiere expresar la situacioacuten en la que se encuentra una per-sona cuando un tercero ha obtenido creacutedito abierto cuentas o adquirido bienes y servicios a su nombre mediante apropiacioacuten de datos informaciones o documentosrdquo

3 umlEl gran hermano te vigila deciacutean las grandes letras mientras los sombriacuteos ojos miraban fijamente a los de Winstonuml George Orwell en 1984

Modalidades del Robo de Identidad

8

El robo de Identidad es un delito que afecta a todas las capas sociales y no hace discriminacioacuten alguna Desde un banquero al que le robaron el DNI y que sufrioacute graves problemas de estafa hasta un obrero o bien un estudiante que le negaron la entrada a EEUU por haber tenido en otra oportunidad un in-conveniente judicial cuando en reali-dad jamaacutes habiacutea salido de la Argentina

Existen distintas clases de Robo de Identidad Nosotros nos re-feriremos a las maacutes frecuentes

Online

Decimos captacioacuten o apropiacioacuten indebida de datos como un geneacuterico de lo que se conoce como ldquorobo de identidadrdquo

El phishing es el teacutermino que se utiliza para identificar a una modalidad de robo de identidad digital que utiliza teacutecnicas de la ingenieriacutea social para obtener informacioacuten sobre la viacutecti-ma y hacerla caer en la trampa Es el arte del engantildeo en su maacute-xima expresioacuten En la modificacioacuten del Coacutedigo Penal del 2008 que incluyoacute a los delitos informaacuteticos el phishing esta descripto como un tipo de estafa informaacutetica

Al phishing se lo define como la capacidad de duplicar un sitio web para hacerle creer al visitante que se encuentra en la paacutegina original del banco o entidad

El visitante o usuario de la entidad bancaria creeraacute que es la paacutegina verdadera del banco y haraacute la transaccioacuten de modo usual sin saber que en realidad lo que estaacute haciendo es darle sus datos y claves a los delincuentes El enlace falso en la ma-yoriacutea de los casos le llega al damnificado a traveacutes de un correo electroacutenico no solicitado

Capiacutetulo 3

Modalidades del Robo de Identidad

9

Existen diferentes maneras de obtener los nuacutemeros de las tarjetas de creacutedito Estos se ponen a disposicioacuten en la red y el valor de esa informacioacuten depende de diferentes factores

Este negocio online estaacute muy bien estructurado Existen vendedores intermediarios y compradores Estas mafias estaacuten formadas en su gran mayoriacutea por personas que tienen como centro de operaciones paiacuteses de la ex unioacuten sovieacutetica

Las empresas hacen grandes esfuerzos en advertir a sus clientes para que tomen recaudos pero este sistema registra una curva delictiva ascendente y no reconoce fronteras

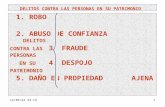

Una encuesta del Identity Theft Resource Center de los EEUU advirtioacute sobre un incremento del 78 de los montos de-nunciados por Robo de Identidad entre 2004 y 2006

En Argentina si bien no existen estadiacutesticas oficiales el incremento de las denuncias pone de manifiesto una realidad en pleno auge

El smishing se practica en forma similar al phishing pero con la particularidad de que se realiza mediante la utilizacioacuten de teleacutefonos celulares en mensajes de texto a usuarios de celu-lares que simulan provenir de entidades y se los incita a enviar sus datos personales para participar en promociones o actuali-zaciones de datos o trasferencias Los estafadores captan de

inmediato los datos personales esenciales y comienzan a ope-rar con ellos

Otra modalidad muy usada en la industria bancaria es la que se da en los cajeros automaacuteticos o ATM El ardid maacutes utili-zado es cuando el delincuente coloca un dispositivo que traba yo retiene la tarjeta del usuario cuando la ingresa o le copia la banda magneacutetica para futuros iliacutecitos

Por eso es que se recomienda

1) no usarlos en horas y diacuteas inhaacutebiles o feriados

2) no recibir ayuda de personas extrantildeas al momento de las ex-tracciones o consultas

3) jamaacutes compartir la clave o PIN con extrantildeos

4) en caso de retencioacuten de la tarjeta comunicarse en forma in-mediata con el banco yo con la empresa emisora de la misma a los teleacutefonos que se encuentran en los cajeros

5) verificar que no existan objetos extrantildeos en la ranura y en su caso extraerlos

6) cambiar la clave perioacutedicamente

10

Otra modalidad informaacutetica del robo de identidad es el de-nominado ldquopharmingrdquo

El ldquopharmingrdquo es un ldquophishingrdquo avanzado y maacutes difiacutecil de detectar A traveacutes de un ldquotroyanordquo (software espiacutea malicioso) se modifica un archivo que administra la asignacioacuten de nombres de dominio Teacutecnicamente se lo llama envenenamiento de los DNS que son los encargados de asignar un numero IP a una direccioacuten de Internet Por ejemplo la direccioacuten IP de Facebook es 696318636 Lo que hace el pharming es ir a una direccioacuten IP diferente cuando tipean wwwfacebookcom Es decir que cuando alguien quiere ingresar al sitio de su banco escribe la direccioacuten correcta pero termina en otra similar y sin darse cuen-ta ingresa todos sus datos en una paacutegina apoacutecrifa

Una tercera teacutecnica para obtener informacioacuten de un usua-rio de Internet es a traveacutes de programas llamados ldquokeyloggerrdquo que se instalan generalmente en computadoras de uso puacuteblico y transmiten al ladroacuten de identidad todo lo que el usuario escri-ba en esa computadora infectada En este aspecto los denomi-nados ldquoscreen scrapersrdquo son otra modalidad parecida porque registran todas las imaacutegenes que el usuario ve en el monitor En general estos programas son activados cuando se ejecuta un archivo que ha llegado a la casilla de correo desde un remi-tente desconocido

Pero no todos los hechos delictivos de Robo de Identidad se realizan exclusivamente por Internet Ello pues en una nota

publicada en un diario digital de Puerto Rico durante el mes de febrero de 2010 se informa que la ASC (empresa privada que administra el Seguro de Responsabilidad Obligatorio en aquel paiacutes) manifiesta una aparente modalidad para obtener informa-cioacuten personal de los ciudadanos la cual podriacutea conducir al robo de identidad o posibles actos de extorsioacuten a traveacutes del teleacutefono

Asiacute expresan que habiacutean recibido llamadas de parte de ciudadanos que alegan haber sido contactados de un determi-nado nuacutemero telefoacutenico donde la persona que genera la llama-da se identifica como un empleado del seguro obligatorio

Bajo el pretexto que se estaacute procesando una reclamacioacuten para el seguro obligatorio la persona comienza a solicitar infor-macioacuten personal de la viacutectima y asiacute obtener la mayor cantidad de aquellos datos sensibles y personales

La uacuteltima novedad en cuestioacuten de robo de identidad luego de la falsificacioacuten de DNI y captura de datos que circulan por Internet tiene como blanco los teleacutefonos celulares que son de uso cada vez maacutes masivos A junio de 2009 se estimaban que la cantidad efectiva de liacuteneas en funcionamiento estariacutea en el orden de los 33 a los 35 millones en Argentina

En este sentido Leonardo Schiano comenta que ldquocon el crecimiento exponencial de la circulacioacuten de mensajes de texto (SMS por su siglas en ingleacutes) mdashen 2006 se enviaron unos 5300 millones de mensajes por mes mientras que en 2005 ha-

11

biacutean sido solo 2000 millones por mesmdashlos teleacutefonos celulares se han convertido tambieacuten en un bocado apetecible para los de-lincuentes informaacuteticos A traveacutes de la teacutecnica llamada ldquoSMIshingrdquo el usuario recibe un mensaje de texto en el que se le solicita que ingrese en una paacutegina apoacutecrifa de Internet para por ejemplo renovar datos de las cuentas que tiene en el ban-co En otros paiacuteses esta modalidad estaacute haciendo estragos por-que la gente todaviacutea no desconfiacutea de los SMS y no toma recau-dos Tambieacuten puede ocurrir que mediante un SMS le pidan que llame a un determinado nuacutemero telefoacutenico Alliacute habitualmente es atendido por una voz grabada que simula ser de una enti-dad de confianza que le solicita sus datos personales En estos casos nunca hay que dar datos por teleacutefono Ninguna entidad financiera seria solicitariacutea de esa forma algo tan valiosordquo

Asimismo y soacutelo a efectos enunciativos tambieacuten podemos detallar otras de las modalidades delictivas que se nutren del robo de identidad

- Ciberbulliying o ciberhostigamiento es el uso de informa-cioacuten electroacutenica y medios de comunicacioacuten tales como correo electroacutenico mensajeriacutea instantaacutenea mensajes de texto blogs teleacutefonos moacuteviles buscas y websites difamatorios para acosar a un individuo o grupo mediante ataques personales u otros medios y puede constituir un delito informaacutetico El ciberacoso

es voluntarioso e implica un dantildeo recurrente y repetitivo infringi-do a traveacutes del medio informaacutetico

- Grooming o ciberacoso Consiste en acciones delibera-damente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad al crearse una conexioacuten emo-cional con el mismo con el fin de disminuir las inhibiciones del nintildeo y poder abusar sexualmente de eacutel

En Argentina si bien no existen datos oficiales los casos de robo de identidad vienen incrementaacutendose en los uacuteltimos 5 antildeos Este aumento en los incidentes tiene una relacioacuten directa con la masificacioacuten en el uso de las nuevas tecnologiacuteas

4 umlUno es lo que Google dice que sosuml Anoacutenimo

La situacioacuten en Argentina

13

Al igual que lo que sucede en Ameacuterica Latina Argentina no es ajena al padeci-miento de estas acciones delictivas

En los uacuteltimos antildeos la cuestioacuten tendiente a tomar medidas desde el aacutembito puacuteblico y gubernamental comenzoacute a tener ca-da vez maacutes eacutenfasis a partir de la cantidad de casos que comen-zaban a denunciarse

Si bien en un comienzo no se le daba trascendencia fue hasta en febrero del antildeo 2006 donde se tuvo conocimiento del primer caso de un objetivo nacional el cual se denominoacute umlphishing criollouml El caso era un email enviado masivamente donde se invitaba al cliente de un determinado banco privado a actualizar los datos de su cuenta de home banking debido a la existencia de un problema con la seguridad del mismo

Asimismo y de acuerdo lo informado por la Procuracioacuten General de la Nacioacuten durante 2005 se registroacute en todo el antildeo un aumento considerable de delitos relacionados con la falsifi-cacioacuten o uso de documentos destinados a acreditar la identi-dad Y a esto habriacutea que sumarle una cantidad enorme de ca-sos que no son denunciados Soacutelo algunas precauciones y cui-dados pueden mantener a los usuarios a resguardo de estos modernos delincuentes de guante blanco

En 2006 el robo de informacioacuten en los correos electroacuteni-cos del periodista Daniel Santoro del juez Daniel Rafecas y del senador Joseacute Pampuro instaloacute en la agenda puacuteblica la necesi-dad de cubrir el vaciacuteo legal que existiacutea en el Coacutedigo Penal fren-te a los delitos informaacuteticos A las denuncias presentadas por

Capiacutetulo 4

La situacioacuten en Argentina

14

esos casos se sumaron otros dirigentes que se confesaron viacutecti-mas de maniobras similares como el ministro de la CSJN Euge-nio R Zaffaroni y el ex Jefe de Gobierno Portentildeo Aniacutebal Ibarra Es asiacute que en Octubre de 2006 la Caacutemara de Diputados apro-boacute por unanimidad un proyecto que por primera vez fijaba san-ciones especiacuteficas para los delitos cometidos mediante el uso de la informaacutetica y con el objetivo de otorgar a los jueces una facultad que les permitiera perseguir investigar y castigar a los autores de aquellas maniobras

Cada vez maacutes frecuente era el interrogante por queacute la vio-lacioacuten de una cuenta de correo electroacutenico no era sancionada ni castigada penalmente si se la asimilaba a la corresponden-cia epistolar

Con buen criterio los magistrados argumentaban que al no estar expresamente previsto como tipo penal el acceso inde-bido al correo electroacutenico de otra persona ellos careciacutean de fa-cultades persecutorias a los delincuentes informaacuteticos Esta ar-gumentacioacuten se centraba en torno al principio de legalidad sus-tantivo previsto en el artiacuteculo 18 y 19 de la Constitucioacuten Nacio-nal

Este principio implica la prohibicioacuten de la ley ex post facto Se refiere a que un hecho soacutelo puede ser castigado y sancionado si previamente a realizarlo existe una ley que asiacute lo establezca En otras palabras este principio impide que al-guien sea penado por un hecho que al tiempo de su comisioacuten

no era delito o no era punible como asiacute tambieacuten impedir que quien cometa un delito se le aplique una pena maacutes grave que la legalmente prevista al tiempo de su comisioacuten

Es asiacute que finalmente en 2008 se sancionoacute la Ley 26388 tan esperada y necesaria la cual consistioacute en una refor-ma de actualizacioacuten modificando algunos artiacuteculos del Coacutedigo Penal Sin embargo la denominada ldquoLey de Delitos Informaacuteti-cosrdquo no contemploacute la incorporacioacuten del delito de Robo de Identi-dad

Esta modalidad delictiva no estaacute tipificada en nuestro orde-namiento juriacutedico Esa es una de las razones por las que este delito crece diacutea a diacutea Cuando una persona sufre el robo de su identidad debe realizar la denuncia pertinente en la justicia o la policiacutea En muchas ocasiones al no considerarlo una violacioacuten a la norma esta tarea se vuelve dificultosa y muchos optan por desistir en el intento La misma en cambio siacute prospera si se la radica por estafa adulteracioacuten o falsificacioacuten de documento puacute-blico En estos casos el Estado es parte por ser quien expide el DNI y corresponde la intervencioacuten de la justicia federal Cuando este delito va unido a la estafa se suscita una cuestioacuten de com-petencia de antigua data entre el fuero federal y el ordinario La Corte Suprema resolvioacute esta cuestioacuten hace varios antildeos dicien-do que hay una sola conducta una estafa mediante la utiliza-cioacuten de un documento adulterado El bien juriacutedico tutelado es la fe puacuteblica

15

Seguacuten datos que surgen de la empresa de informes co-merciales Equifax-Veraz se denuncian un promedio de 130 ca-sos de robo de identidad por mes en nuestro paiacutes (datos del antildeo 2006)

El robo de identidad genera un miacutenimo de 500 millones de pesos de peacuterdidas anuales a las entidades financieras y comer-ciales en la Argentina seguacuten cifras extraoficiales Esta cifra no tiene en cuenta ni los costos de la entidad en los intentos por cobrar lo adeudado ni los de la viacutectima que debe interponer cartas documentos y abogados para demostrar que no realizoacute las operaciones impagas que le imputan

En noviembre de 2009 fue presentado el nuevo DNI argen-tino Una de las criacuteticas que se le haciacutea al anterior ejemplar era su vulnerabilidad su facilidad para adulterarlo y la obligacioacuten de utilizarlo para la realizacioacuten de traacutemites en diferentes orga-nismos Este nuevo documento uacutenico consta de dos soportes DNI Libreta y DNI Tarjeta El DNI tarjeta contiene la extraccioacuten exacta de los datos de identificacioacuten del DNI en su formato libre-ta

El DNI tarjeta es considerado a todos los efectos Docu-mento Nacional de Identidad salvo para votar lo que deberaacute hacerse uacutenicamente con DNI Libreta o el DNI anterior o la Libre-ta Ciacutevica o Libreta de Enrolamiento

El DNI Tarjeta tiene el mismo valor identificatorio que el DNI Libreta y podraacute ser utilizado para la realizacioacuten de todos los actos puacuteblicos y privados tales como traacutemites bancarios migratorios gestiones ante entidades financieras comerciales de la seguridad social etc

Mientras convivan ambos ejemplares el robo de identidad seguiraacute en aumento A medida que se vayan renovando los do-cumentos por los nuevos recieacuten podremos hablar de una ac-cioacuten clara y tendiente a minimizar esos hechos

Existen en Argentina pocos proyectos de Ley tendientes a tipificar el Robo de Identidad como delito Es que resulta difiacutecil la tipificacioacuten de una conducta que en siacute misma pareciera ser inofensiva dado que no cuenta con el grado de conscientiza-cioacuten social negativa sino cuando mediante el empleo de una falsa identidad se cometen otros iliacutecitos de iacutendole patrimonial moral yo de seguridad nacional entre otros

La falta de esa ldquoconscientizacioacutenrdquo a la que nos referimos no soacutelo se vislumbra a nivel general sino tambieacuten dentro de la propia esfera dogmaacutetica de los especialistas en derecho penal atento a que se tratariacutea de un acto preparatorio de otro delito (y por ende no punible) o bien un delito abstracto cuya legalidad siempre se cuestiona por carecer justamente de lesividad con-creta como asiacute lo establece el principio contenido en el artiacuteculo 19 de la Constitucioacuten Nacional Argentina

16

Es por eso que soacutelo referenciaremos un proyecto que a nuestro entender nos resulta maacutes ajustado a nuestro orden constitucional

Este proyecto se limita a criminalizar el ldquoRobo de Identi-dad DIGITALrdquo incorporando el Art 139 Ter al Coacutedigo Penal dis-poniendo

ldquoArticulo 1 Incorpoacuterese el art 139 ter del Coacutedigo penal que quedaraacute redactado de la siguiente manera Seraacute reprimido con prisioacuten de 6 meses a 3 antildeos el que adoptare creare apropiare o utilizare a traveacutes de Internet cualquier sistema informaacutetico o medio de comunicacioacuten la identidad de una persona fiacutesica o juriacutedica que no le pertenezca

La pena seraacute de 2 a 6 antildeos de prisioacuten cuando el autor asumie-ra la identidad de un menor de edad o tuviese contacto con una persona menor de dieciseacuteis antildeos aunque mediare su consenti-miento o sea funcionario puacuteblico en ejercicio de sus funciones

Como puede observarse se trata de un delito de peligro abstracto y ello impide que el Robo de Identidad resulte impu-ne cuando se utilice para cometer otras acciones lesivas justa-mente por tratarse de un acto preparatorio y por ende impune

Entendemos que de ser aprobado por la Legislatura Na-cional y a efectos de impedir futuros planteos de inconstitucio-

nalidad es que podriacutea resultar conveniente que el ldquoRobo de Identidadrdquo en lugar de constituir un tipo penal autoacutenomo sea un agravante de otros delitos ya tipificados como por ejemplo la estafa la defraudacioacuten el acoso de menores la violacioacuten de sistemas de seguridad entre otros

5 ldquoLa persona que pierde su intimidad lo pierde todordquo Milan Kundera en La Insoportable levedad del ser

El Robo de Identidad en el mundo

18

El Robo de Identidad es uno de los criacute-menes contra el consumidor con ma-yor crecimiento en EEUU En este paiacutes encuentra viacutectimas por cerca de 5 mil millones de doacutelares al antildeo seguacuten ci-fras de la oficina del Inspector General del Departamento de Educacioacuten

Se estima que en el antildeo 2008 99 millones de consumido-res fueron viacutectimas del Robo de Identidad El ladroacuten de identi-dad utiliza el nombre e informacioacuten de identificacioacuten de la viacutecti-ma con el fin de obtener de manera fraudulenta todo tipo de ar-tiacuteculos de consumo como teleacutefonos celulares tarjetas de creacutedi-to e incluso preacutestamos hipotecarios o para la compra de vehiacutecu-los dejaacutendote al final haciendo frente a las consecuencias El reparar el dantildeo causado a la reputacioacuten de una persona puede tomar meses o antildeos Ademaacutes esta claro que el fraude podriacutea costarle miles de doacutelares a los damnificados

En Ameacuterica Latina el Robo de Identidad tambieacuten estaacute en pleno auge y produce efectos altamente perjudiciales no soacutelo para la persona que lo sufre directamente sino tambieacuten por el efecto negativo de descreacutedito que causa en la impresioacuten de quienes por ejemplo operan comercialmente mediante el uso de Internet

Asiacute queda demostrado con diferentes informaciones que se suministran permanentemente A modo de ejemplo en febre-ro de 2009 se publicoacute una noticia en un medio masivo de co-municacioacuten en donde haciendo referencia a Meacutexico se informa-ba que no existen cifras precisas pero el crecimiento de tran-sacciones comerciales o bancarias en Internet y la falta de pro-teccioacuten a la informacioacuten personal colocan a los consumidores en grave riesgo de que sus datos confidenciales sean robados y utilizados para cometer fraudes y que lo maacutes grave del ro-

Capiacutetulo 5

El Robo de Identidad en el mundo

19

bo de identidad es que la mayor parte de las viacutectimas no saben de eacutel hasta que empiezan a recibir los requerimientos de pago de los creacuteditos o los bienes que los delincuentes obtuvieron usando su informacioacuten personal

Como consecuencia de ello en el aacutembito de la coopera-cioacuten la mayoriacutea de los Estados han ido participando de distin-tos encuentros y foros a efectos de coordinar poliacuteticas comu-nes a efectos de prevenir y sancionar este tipo de conductas dantildeinas

En este sentido Meacutexico y EEUU celebraron en enero de 2005 un memorando de entendimiento para la asistencia mu-tua en materia de proteccioacuten al consumidor En eacuteste se contem-pla la posibilidad de asistirse mutuamente para compartir infor-macioacuten y proporcionar asistencia en la aplicacioacuten de sus leyes de proteccioacuten al consumidor de sus respectivas jurisdicciones a fin de evitar las praacutecticas comerciales fraudulentas de caraacutec-ter transfronterizo y mantenerse informadas sobre sus accio-nes e investigaciones en la materia

En marzo de 2010 el diputado federal del PRI Arturo Za-mora Jimeacutenez propuso una reforma del Artiacuteculo 387 del Coacutedi-go Penal Federal de Meacutexico para sancionar el delito de robo de identidad hasta con 12 antildeos de caacutercel Con esta medida se preveacute castigar esta modalidad delictiva que sirve para usurpar identidades y realizar actividades iliacutecitas en nombre de terce-ros

Por su parte la Comisioacuten Federal de Comercio de EEUU (Federal Trade Commission) emitioacute un comunicado en 2005 con el fin de alertar a los usuarios entre otras cosas sobre las medidas baacutesicas a tener en cuanta en las acciones cotidianas Entre ellas sugirioacute no brindar informacioacuten personal por teleacutefo-no por correo o a traveacutes del Internet a no ser que sea la propia persona interesada quien haya iniciado el contacto o sepa con quien estaacute tratando Ello con fundamento en que los ladrones de identidad actuacutean astutamente y para lograr que los consumi-dores revelen su informacioacuten personal mdash nuacutemero de Seguro Social apellido materno nuacutemeros de cuentas y demaacutes datos mdash fingen ser empleados bancarios prestadores de servicios de Internet y hasta representantes de agencias gubernamentales En definitiva la agencia propagaba la idea de que antes de compartir cualquier informacioacuten personal se debiacutea confirmar que se estaba tratando con una organizacioacuten legiacutetima

6 umlLa murmuracioacuten (gossip) es un procedimiento peor que el chantaje puesto que se lleva a cabo sin previo aviso y sin darle posibilidad de salida a la persona sobre la que se comenta sus procederesuml Walter Bloch en Defendig the Undefendable

Testimonio

21

El Sr Fernando Pittari tomoacute conoci-miento que era viacutectima del robo de identidad de casualidad cuando reali-zoacute un control migratorio en una salida del paiacutes junto a su familia yendo de va-caciones

Es asiacute que al informar sus datos personales al personal de control los mismos lo detienen manifestaacutendole que con su nombre apellido y DNI existiacutea un pedido de captura internacio-nal vigente

Si bien en ese momento y por intermedio del juzgado de turno le autorizaron la salida del paiacutes posteriormente se interio-rizoacute de la causa judicial y queacute era lo que estaba sucediendo con sus datos

La cuestioacuten era que ldquohellipFernando Pablo Pittari era la falsa identidad que usaba Rodolfo Joseacute umlel rusouml Lohrman un delin-cuente de extrema peligrosidad a quien bautizaban el rey de los secuestros extorsivos Lohrman apareciacutea directamente vin-culado con el secuestro del chico Schaerer y con decenas de secuestros extorsivos ocurridos en la triple Fronterardquo

Sin bien la orden de captura seguiacutea vigente la uacutenica for-ma que teniacutea Piacutettari de evitar mayores perjuicios era que el po-der judicial le extendiera un certificado en el cual constase que eacutel no era Lohrman Pero eso no fue todo Siempre con el mis-mo objetivo de acreditar su inocencia Pittari tuvo que presentar-se ante varios entes estatales para aclarar la cuestioacuten Sin per-juicio de ello y a los efectos de evitar que Lohrman no pueda ser identificado las autoridades nunca dejaron sin efecto el pe-dido de captura con el nombre y DNI de Pittari

Capiacutetulo 6

Caso real

22

Pittari tuvo que incorporar a su documentacioacuten el apellido de la madre para aminorar la confusioacuten que le habiacutea generado quien usurpoacute su identidad

7 Aquellos actos y sentimientos que se mantienen fuera del alcance del puacuteblico forman parte de la intimidad o privacidad de una persona

Vinculacioacuten con la inforguerra y el ciberterrorismo

24

En los uacuteltimos antildeos hemos sido testi-gos del incremento de conductas crimi-nales que han utilizado mecanismos tecnoloacutegicos para lograr sus fines lo cual ha obligado a varias naciones del mundo a cambiar y modificar sus legis-laciones internas especialmente en el lado penal llegando algunos a crear sus propias leyes contra delitos infor-maacuteticos o adherirse a convenios inter-nacionales como el de Budapest

Ello con el fin de enfrentar la Ciber-criminalidad aunque actualmente dichos cuerpos legales no alcanzan para procesar a delincuentes informaacuteticos que diacutea a diacutea encuentran nuevas formas de delinquir-

Como cuestioacuten preliminar cabe destacar que la comuni-dad internacional auacuten no se ha puesto de acuerdo en definir de forma uniacutevoca el teacutermino ldquoterrorismordquo maacutes allaacute del permanente uso que hacen los altos dirigentes poliacuteticos mundiales del teacutermi-no en los medios masivos de comunicacioacuten

Tanto es asiacute que en el caso de los nueve tratados mencio-nados en el Anexo del Convenio de las Naciones Unidas de 1999 sobre Financiamiento del Terrorismo no se define el con-cepto de ldquoterrorismordquo sino que eacutestos soacutelo se limitan a enunciar actos especiacuteficos mediante expresiones en las que estaacute ausen-te el vocablo en cuestioacuten-

El Diccionario de la Real Academia de la Lengua Espantildeo-la en el cual establece para el teacutermino terrorismo ldquoDominacioacuten por el Terror 2 Sucesioacuten de actos de violencia ejecutados para infundir terrorrdquo

En el sitio wwwterrorismcom se dice que ldquoEl Terrorismo es el uso ilegal de la fuerza o violencia contra personas o pro-piedades a fin de intimidar o cohesionar al gobierno la pobla-

Capiacutetulo 7

Vinculacioacuten con la inforguerra y el ciberterrorismo

25

cioacuten civil o cualquier otro segmento persiguiendo objetivos so-ciales o poliacuteticosrdquo

El ciberterrorismo o terrorismo electroacutenico es el uso de me-dios de tecnologiacuteas de informacioacuten comunicacioacuten informaacutetica electroacutenica o similar con el propoacutesito de generar terror o miedo generalizado en una poblacioacuten clase dirigente o gobierno cau-sando con ello una violencia a la libre voluntad de las perso-nas Los fines generalmente son econoacutemicos poliacuteticos o religio-sos

La Ciberguerra o Guerra Informaacutetica es al desplazamiento de un conflicto en principio de caraacutecter beacutelico que toma el cibe-respacio y las tecnologiacuteas de la informacioacuten como escenario principal en lugar de las campos de batalla convencionales

Tambieacuten se podriacutea definir como el conjunto de acciones que se realizan para producir alteraciones en la informacioacuten y los sistemas del enemigo a la vez que se protege la informa-cioacuten y los sistemas del atacante Los ataques informaacuteticos no son considerados como ataques armados

Esta estrategia ha sido empleada en diversas situaciones ya sea en ofensivas militares de un paiacutes contra otro de un gru-po armado en contra del gobierno o simplemente ataques indi-viduales de uno o varios hackers

Es decir que ahora las armas son los virus informaacuteticos y programas especiales para penetrar la seguridad de los siste-mas informaacuteticos y los luchadores son los expertos en informaacuteti-ca y telecomunicaciones Generalmente los blancos de los ata-ques son los sistemas financieros bancarios y militares aun-que se han visto numerosos casos donde se ven afectados los sistemas de comunicacioacuten

Para evitar estas posibles deficiencias juriacutedicas estaacuten tipifi-cando gran cantidad y variedad de delitos informaacuteticos Por ejemplo en nuestro paiacutes son considerados como delitos el ata-que a datos y a redes asiacute como la intercepcioacuten de datos Ade-maacutes son castigados penalmente la modificacioacuten el borrado la destruccioacuten o la alteracioacuten y el acceso no autorizado a bases de datos textos o programas mediante el cracking y la disemi-nacioacuten de virus En Argentina desde la sancioacuten de la denomina-da ldquoLey de Delitos Informaacuteticosrdquo Nordm 26388 estaacuten previstos va-rios tipos de los cuales pueden relacionarse con el ciberterroris-mo la modificacioacuten el conocimiento de informacioacuten la elimina-cioacuten destruccioacuten borrado o inutilizacioacuten de datos o la provoca-cioacuten de peacuterdida de los mismos

En la actualidad ninguacuten paiacutes en el mundo cuenta con una Ley o mecanismos legales que tipifiquen penalmente y esta-blezcan la sancioacuten correspondiente al ciberterrorismo como una conducta antijuriacutedica lo que nos da un claro indicio de que

26

la evolucioacuten del Derecho no va a la velocidad de la evolucioacuten tecnoloacutegica y por ende a la realidad social actual-

En este punto es importante citar lo expresado por el trata-dista Julio Virgolini el cual opina que ldquohellipEl Derecho penal es asiacute el fruto de una larga evolucioacuten en la que histoacutericamente han confluido y combatido filosofiacuteas y concepciones poliacuteticas diver-sas ideologiacuteas penales y necesidades praacutecticas Esas y otras muchas influencias que reciben a su vez el aporte de los uni-versos culturales y de conflictos y las transiciones a traveacutes de los que eacutestos evolucionan de las formas histoacutericamente domi-nantes de la actividad econoacutemica de los cambios sociales y cul-turales ligados a los procesos de modernizacioacuten secularizacioacuten e individualizacioacuten que caracterizaron la modernidad confluyen en la configuracioacuten de las formas concretas a traveacutes de las cua-les se despliega en cada tiempo y en cada lugar la antigua y ancestral praacutectica del castigordquo

Los sistemas informaacuteticos contienen con frecuencia infor-macioacuten confidencial Si estaacuten conectados a Internet los delin-cuentes pueden tratar de obtener acceso a dicha informacioacuten por Internet desde praacutecticamente cualquier lugar del planeta Internet se utiliza cada vez maacutes para obtener secretos comer-ciales y de seguridad estatal

El valor de la informacioacuten confidencial y la capacidad de acceder a la misma a distancia hacen que el espionaje de da-tos resulte muy interesante En el decenio de 1980 varios pira-

tas alemanes consiguieron entran en los sistemas informaacuteticos militares y del gobierno de Estados Unidos y vendieron la infor-macioacuten asiacute obtenida a agentes de la Unioacuten Sovieacutetica

Ya durante el decenio de 1990 el debate sobre la utiliza-cioacuten de la red por organizaciones terroristas giraba en torno a los ataques cometidos en la red contra infraestructuras esencia-les como el transporte o el suministro de energiacutea (ciberterroris-mo) y al uso de la tecnologiacutea de la informacioacuten en conflictos armados

La situacioacuten cambioacute despueacutes de los atentados del 11 de septiembre Se entabloacute a partir de entonces un intenso debate sobre la utilizacioacuten de las TIC por los terroristas propiciado por Informes que revelaban el uso de Internet en la preparacioacuten del ataque Aunque no fueron ciberataques puesto que el grupo que perpetroacute los atentados no cometioacute ataques por Internet eacutes-ta se utilizoacute en la preparacioacuten de los mismos En el marco de este contexto se descubrioacute que las organizaciones terroristas utilizan Internet de distintas formas

Ademaacutes de los ciberdelitos habituales como el fraude y el robo de identidad los ataques contra infraestructuras esencia-

27

les de la informacioacuten tambieacuten podriacutean convertirse en un objeti-vo terrorista Dada la dependencia incesante en las tecnologiacuteas de la informacioacuten la infraestructura esencial es maacutes vulnerable a los ataques Es lo que ocurre especialmente con los ataques contra sistemas interconectados a traveacutes de computadoras y redes de comunicacioacuten puesto que los trastornos ocasionados por un ataque a la red no se limitan a los fallos de un solo siste-ma Hasta breves interrupciones en los servicios podriacutean cau-sar enormes dantildeos financieros a las actividades del cibercomer-cio y no soacutelo en relacioacuten con la administracioacuten puacuteblica sino tam-bieacuten con los servicios e infraestructuras militares Investigar o incluso impedir esos ataques supone desafiacuteos singulares

A diferencia de los ataques fiacutesicos los delincuentes no ne-cesitan estar presentes en el lugar afectado Y mientras llevan a cabo el ataque pueden utilizar medios de comunicaciones anoacutenimas y tecnologiacuteas de encriptacioacuten para ocultar su identi-dad Como ya se indicoacute anteriormente la investigacioacuten de este tipo de ataques exige instrumentos de procedimiento especia-les una tecnologiacutea aplicada a la investigacioacuten y personal capa-citado

Muchos reconocen que la infraestructura esencial es un posible objetivo de atentado terrorista puesto que por defini-

cioacuten resulta vital para la estabilidad y perdurabilidad del Esta-do Una infraestructura se considera esencial si su incapacidad o destruccioacuten puede afectar negativamente la defensa o seguri-dad econoacutemica de un Estado Se trata en particular de siste-mas de energiacutea eleacutectrica y de suministro de agua sistemas de telecomunicaciones sistemas de almacenamiento y transporte de gas y petroacuteleo servicios bancarios y financieros sistemas de transporte y servicios de emergencia Los trastornos ocasio-nados por la interrupcioacuten de servicios a causa del huracaacuten Katri-na en los Estados Unidos es un ejemplo de la dependencia de la sociedad en esos servicios

- La vulnerabilidad de la infraestructura esencial ante los ataques perpetrados en la red puede demostrarse con algunos incidentes vinculados al transporte aeacutereo

Los servicios de facturacioacuten de la mayoriacutea de los aeropuer-tos del mundo ya disponen de sistemas informaacuteticos interconec-tados En 2004 el virus informaacutetico Sasser infectoacute millones de computadoras en todo el mundo incluidos los sistemas informaacute-ticos de las principales compantildeiacuteas aeacutereas con la consiguiente cancelacioacuten de vuelos

28

- Actualmente se compran en liacutenea un nuacutemero importante de billetes de avioacuten Las compantildeiacuteas aeacutereas utilizan las tecnolo-giacuteas de la informacioacuten para diversas operaciones y las principa-les compantildeiacuteas ofrecen a sus clientes la posibilidad de adquirir billetes en liacutenea Como sucede con otras actividades de ciberco-mercio estos servicios en liacutenea pueden convertirse en un objeti-vo para los delincuentes que recurren habitualmente a una teacutec-nica conocida como ataques por denegacioacuten de servicio (DoS) En 2000 durante un plazo

muy breve se cometieron varios ataques de ese tipo contra em-presas bien conocidas como CNN Ebay y Amazon a raiacutez de los cuales algunos servicios fueron interrumpidos durante va-rias horas e incluso diacuteas

Las compantildeiacuteas aeacutereas tambieacuten han sido viacutectimas de ata-ques DoS como el cometido contra la paacutegina web de Lufthan-sa en 2001

- Otro posible objetivo de los ataques contra la infraestruc-tura esencial del transporte aeacutereo consumados por Internet es el sistema de control de los aeropuertos La vulnerabilidad de los sistemas informaacuteticos de control aeacutereo se puso de manifies-to en el ataque pirata cometido contra el aeropuerto de Worces-ter de los Estados Unidos en 1997500 durante el cual dejaron

de funcionar los servicios telefoacutenicos de la torre de control y el sistema de control de luces de la pista de aterrizaje

Por guerra informaacutetica se entiende la utilizacioacuten de las TIC e Internet para declarar una guerra en el ciberespacio Este fe-noacutemeno tiene caracteriacutesticas similares al ciberterrorismo En un principio los debates se centraron en la sustitucioacuten de la gue-rra claacutesica por ataques a traveacutes de redes informaacuteticas que por lo general son menos onerosos que las operaciones militares tradicionales e incluso pequentildeos Estados pueden llevarlos a ca-bo

Protegerse contra los ciberataques no es faacutecil Hasta aho-ra se conocen muy pocos Informes que se refieran a la sustitu-cioacuten de conflictos armados por ataques a traveacutes de Internet En este momento los debates dan prioridad

a los ataques contra infraestructuras esenciales y al control de la informacioacuten durante un conflicto

Teniendo en cuenta tanto las comunicaciones civiles como militares la infraestructura de la informacioacuten constituye un obje-

29

tivo fundamental en los conflictos armados Sin embargo no es seguro que esos ataques se cometan por Internet Los ataques perpetrados a sistemas informaacuteticos en Estonia y los Estados Unidos han sido asociados a la guerra informaacutetica Dada la im-posibilidad de determinar a ciencia cierta si un ataque procede de un organismo puacuteblico oficial resulta difiacutecil catalogarlo de guerra informaacutetica Ocurre lo mismo con respecto a los ataques fiacutesicos -por ejemplo mediante armas y explosivos - contra in-fraestructuras

El control de la informacioacuten ha sido siempre un aspecto im-portante en los conflictos armados puesto que permite ejercer influencia en el puacuteblico en general y tambieacuten en el personal mili-tar enemigo El control de la informacioacuten por Internet ha pasado a ser un medio de influencia cada vez maacutes importante durante los conflictos

8Conclusiones

31

El Robo de Identidad no soacutelo es uno de los denominados ldquodelitos en creci-mientordquo a nivel mundial por el uso ma-sivo de las comunicaciones a traveacutes de Internet sino que tambieacuten se trata de un delito de los llamados de ldquoguante blancordquo

Cada cuatro segundos una identidad es robada en el mun-do

Se calcula que el costo promedio de restaurar una identi-dad robada es de 8 mil doacutelares

Los perjudicados tardan unas 600 horas en librarse de es-ta pesadilla y varios antildeos en recuperar su buen nombre e histo-rial crediticio

Este iliacutecito es mucho maacutes efectivo que el fraude tradicio-nal con medios de pago que ocurre cuando alguien usa ilegal-mente la chequera la tarjeta de deacutebito o la de creacutedito de otra persona

El robo de identidad permite al delincuente abrir cuentas de banco obtener tarjetas de creacutedito y teleacutefonos celulares al-quilar autos e inclusive departamentos a nombre de la viacutectima sin que eacutesta se entere

En promedio pasa un antildeo antes de que el afectado descu-bra el robo Por ello pocos defraudadores que utilizan el robo de identidad son detenidos

En los EEUU el robo de Identidad estaacute entre los principa-les delitos quizaacutes mucho maacutes arriba que el narcotraacutefico En nuestro paiacutes hay un elevado nuacutemero de denuncias

Capiacutetulo 8

Conclusiones

32

En Argentina no hay una real y efectiva conciencia social sobre la magnitud de problema como tampoco respecto de las nefastas e incalculables consecuencias una persona puede su-frir por el Robo de Identidad Solamente el que sufrioacute un hecho de estas caracteriacutesticas como asiacute tambieacuten quienes lo rodean toman conciencia de la dimensioacuten del problema

a) Estados Unidos

En el antildeo 2004 se promulgoacute la Identity Theft Penalty Enhancement (Ley de incremento de Sanciones por el robo de identidad)

A fines del 2004 la Fair and Acurate Credit Transactions Act fue promulgada para complementarse en algunos aspec-tos con la anterior norma

Esta ley es la que posibilita en uno de sus puntos alertar a las centrales de riesgo sobre el robo de identidad y asiacute prote-ger el historial crediticio por un plazo determinado

El solo hecho de usurpar la identidad de una persona estaacute penado y su figura agravada contempla prisioacuten de 2 antildeos como miacutenimo

En todos los casos donde se hallen culpables de la figura agravada no tendraacuten lugar a cumplir condena condicional

b) Viacutectimas

En 2008 habiacutea 10 millones de viacutectimas de robo de identi-dad en los Estados Unidos (Javelin Strategy and Investigation 2009)

- 1 de cada 10 consumidores de EEUU ya ha sido viacutecti-ma de robo de identidad (Javelin Strategy and Investigation 2009)

- 16 millones de hogares fueron viacutectimas del fraude rela-cionado con las tarjetas de creacutedito (es decir sus cuentas banca-rias o tarjetas de deacutebito fueron comprometidas) (EEUU Depar-tamento de Justicia 2005)

- Los hogares con ingresos anuales superiores a $ 70000 doacutelares tienen el doble de probabilidades de sufrir el robo de identidad que los que tienen salarios por debajo de $ 50000 doacute-lares (EEUU Departamento de Justicia 2005)

c) Como se enteran que son victimas

Del 38 al 48 de las viacutectimas descubren que alguien ha robado su identidad dentro de los tres meses de sucedido el he-cho mientras que del 9 al 18 de ellas no se enteran sino a los cuatro o maacutes antildeos (Identity Theft Resource Center Conse-cuencias de Estudio 2004)

33

A septiembre de 2008 502 millones de estadounidenses utilizaban un servicio de monitoreo de creacutedito (Javelin Strategy and Investigation 2009)

d) Cuaacutento se tarda en recuperar una identidad

Puede tomar hasta 5840 horas (el equivalente de trabajar durante dos antildeos a tiempo completo) el corregir los perjuicios sufridos por el robo de identidad dependiendo de la gravedad del caso (ITRC Consecuencias de Estudio 2004)

La viacutectima promedio pasa 330 horas reparando los dantildeos (ITRC Consecuencias de Estudio 2004)

De un 26 a 32 de las viacutectimas tardan de entre cuatro y seis meses para regularizar los problemas causados por el ro-bo de su identidad Un 11 a 23 de las viacutectimas necesita de siete meses a un antildeo para resolver sus casos (ITRC Conse-cuencias de Estudio 2004)

Unos 259 millones de estadounidenses tienen seguro de robo de identidad a septiembre de 2008 (Javelin Strategy and Investigation 2009)

Despueacutes de sufrir el robo de identidad el 46 de las viacutecti-mas instala o actualiza su antivirus anti-spyware o su firewall

en su computadora El 23 cambioacute su banco o cooperativa de creacutedito principal y el 22 cambioacute la empresa de su tarjeta de creacutedito (Javelin Strategy and Investigation 2009)

e) Costos asociados

En 2008 las perdidas por el fraude de robo de identidad en los EEUU ascendieron a 31 mil millones doacutelares (Javelin Strategy and Investigation 2009)

Las empresas de todo el mundo pierden 221 mil millones doacutelares al antildeo debido al robo de identidad (Aberdeen Group)

En promedio las viacutectimas necesitan entre $ 851 y $ 1378 doacutelares para intentar resolver el robo de su identidad (ITRC Consecuencias de Estudio 2004)

El costo promedio por viacutectima es de $ 500 (Javelin Stra-tegy and Investigation 2009)

El 47 de las viacutectimas tiene calificaciones negativas en su informe crediticio lo cual le genera grandes problemas a la hora de solicitar un producto bancario un preacutestamo y o demaacutes servicios (ITRC Consecuencias de Estudio 2004)

El 70 de las viacutectimas tienen dificultad para actualizar o rectificar la informacioacuten negativa en su perfil crediticio debido al robo de su identidad (ITRC Consecuencias de Estudio 2004)

34

La cantidad de dinero promedio perdido por cada hogar asciende a 1620 doacutelares (EEUU Departamento de Justicia 2005)

f) Los autores

El 43 de las viacutectimas conociacutea al perpetrador (ITRC Con-secuencias de Estudio 2004)

En los casos de robo de identidad infantil el agresor maacutes co-muacuten es el padre del nintildeo (ITRC Consecuencias de Estudio 2004)

g) Guerra Digital

Ninguacuten otro efecto preocupa tanto a las autoridades poliacuteti-cas mundiales que el uso de las nuevas tecnologiacuteas vincula-das a los ataques no soacutelo a empresas comerciales sino tam-bieacuten a sistemas de seguridad y de infraestructura de los paiacuteses (aeropuertos comunicaciones servicios puacuteblicos y sistemas de informacioacuten confidencial)

SI bien no existe una legislacioacuten uniacutevoca y particular a ni-vel global es obligacioacuten de los Estado Nacionales la coopera-cioacuten y reciprocidad para prevenir y sancionar tales conductas

Al carecer de instrumentos juriacutedicos internacionales ni in-ternos de alguacuten Estado que tipifiquen en materia penal sustanti-va y adjetivamente los ataques ciberterroristas lo que hace ur-gente empezar a tratar el tema a fin de contar con proteccioacuten legal que permita investigar y juzgar esta conducta y que en el caso de que se de un ataque de Ciberterrorista eacuteste no quede en la impunidad por no estar debidamente tipificado-

Se podriacutea normar al ciberterrorismo dentro del convenio de Budapest o en un convenio especial tipificaacutendolo claramen-te estableciendo el procedimiento de juzgamiento y la coopera-cioacuten internacional para enfrentar este tipo de amenazas pero tambieacuten es importante que la comunidad internacional conside-re normar al Ciberterrorismo dentro de las convenciones y trata-dos internacionales sobre Terrorismo tanto sustantiva como ad-jetivamente para asiacute contar con los medios legales bastos para encarar esta nueva forma de hacer Terrorismo-

Seriacutea relevante que especialmente a nivel de instituciones puacuteblicas se gestione la creacioacuten de unidades destinadas a la seguridad informaacutetica interna y externa de la organizacioacuten que sean las responsables y guardianes de las herramientas tecno-loacutegicas con que cuenta la empresa sus funciones deben nece-sariamente estar en el estatuto interno de la organizacioacuten con-juntamente con esta gestioacuten seriacutea importante ir aplicando medi-das y estaacutendares de seguridad mediante certificaciones especiacute-ficas que ayudaraacuten a esquematizar y organizar el resguardo de

35

los datos y por ende ampliando el espectro de custodia de la informacioacuten

9Sobre los autores

xxxvii

Dr Daniel Monastersky abogado Director y Fundador del sitio Identidad Robada (wwwidentidadrobadacom) y Socio Fundador de TechLawBiz (wwwtechlawbizcom) danielidentidadrobadacom Twitter identidadrobada

Dr Juan Matiacuteas Salimbeni abogado Legal Manager de Identidad Robada (wwwidentidadrobadacom) y Consultor de TechLawBiz (wwwtechlawbizcom) matiasidentidadrobadacom

Sobre los autores

10Citas bibliograacuteficas consultadas

39

Ley 25326 ndash Proteccioacuten de Datos Personales Sancionada Oc-tubre 4 de 2000 Promulgada Parcialmente Octubre 30 de 2000

Aspectos legales del robo de identidad en Argentina httpwwwadacsiorgarescontentphpid=234 ndash 01042010

Coacutedigo Penal Argentino Tiacutetulo VI ldquoDelitos Contra la Propiedadrdquo art 173 inc 16

wwwprimerahoracomdiarionoticiaotras_panoramanoticiasalertan_de_nueva_modalidad_de_robo_de_identidad368480 05042010

httparseleccionescomcontenidoa206_robo-de-identidad 07042010

Martiacuten Dinatale Alejandra Gallo Damiaacuten Nabot ldquoLAS MANOS EN LA DATA Usos y Abusos de la Informacioacuten Puacuteblicardquo Ed Mi-nigraf Pcia De Bs As 2008 paacuteg 144

httpwww26noticiascomarquien-es-la-chica-22229html 07042010

httpwwwnuevodnigovar 30032010

Capiacutetulo 10

Citas bibliograacuteficas consultadas

40

- Modificacioacuten del Coacutedigo Penal Incorporacioacuten del Artiacuteculo 139 TER sobre Robo de Identidad Digital Expte Nordm 4643-D-2010 Traacutemite Parlamentario Nordm 084 (28062010)

- httpwwwcnnexpansioncommi-dinero20090210el-buro-crea-herramienta-antifraude 02042010

-httpwwwenterateunammxArticulos2006enerorobohtm 02042010

-httpwwwftcgovbcpedupubsconsumeridtheftsidt08pdf 01042010

- Liliana Caruso Florencia Etcheves y Mauro Szeta ldquoNO SOMOS AacuteNGELES Historias Secretas al Filo de la Leyrdquo Ed Marea Bs As 2007 paacutegs 180182

- wwwterrorismcom

- Julio ES Virgolini ldquoCriacutemenes Excelentesrdquo Delitos de cue-llo blanco crimen organizado y corrupcioacuten paacutegina 142 Edito-res del Puerto 2008

- wwwituint

1 umlLa vida privada de un ciudadano debe ser un recinto amuralladouml Charles Maurice de Talleyrand

Resumen

2

Al iniciar la redaccioacuten del presente capiacutetulo nos propusimos plasmar varias cuestiones En primer teacutermino informar al lector sobre las nuevas modalidades delictivas que el uso masivo de las nuevas tecnologiacuteas ha permitido desarrollar

Del mismo modo acercar informacioacuten real no soacutelo a nivel nacional sino tambieacuten internacional Informar sobre las medi-das que se han ido tomando para prevenir y sancionar los deli-tos informaacuteticos y poner de relieve lo que auacuten queda por hacer

Incorporar casos reales y datos estadiacutesticos que manejan las organizaciones internacionales

El capiacutetulo tambieacuten intenta mostrar la trascendencia e im-portancia que tiene el tema del robo de identidad en la esfera global por las peacuterdidas y perjuicios que genera a nivel indivi-dual y general como asiacute tambieacuten la necesidad de que las medi-das que se adopten deben ser tomadas en forma conjunta para una correcta adecuada y uniforme legislacioacuten que permita la prevencioacuten y el resarcimiento de los dantildeos que sufren quienes son viacutectimas del robo de identidad

Capiacutetulo 1

Resumen

2 umlTeacutecnicamente es hoy diacutea posible desnaturalizar la vida real de una persona mdashqueacute es coacutemo es queacute hace queacute dice queacute piensa queacute escribemdash e irla sutilmente alteraacutendola hasta desnaturalizarla del todo provocando con ello a veces irreparables dantildeosuml Mario Vargas Llosa

Introduccioacuten

4

Maacutes allaacute que este tipo de modalidad delictiva se ha visto incrementada significativamente desde el uso masivo de la red de redes la misma ya existiacutea aunque a un nivel muy inferior

Al respecto puede afirmarse que no existe un uacutenico y ho-mogeacuteneo concepto de Robo de Identidad sin embargo de to-das las conceptualizaciones existentes pueden observarse de-terminados elementos comunes En teacuterminos generales el robo de identidad tiene lugar cuando una persona utiliza la informa-cioacuten personal de otro individuo para realizar compras solicitar preacutestamos obtener un trabajo en definitiva hacerse pasar por alguien que realmente no es

Podemos adelantar que esta clase de hechos produce al menos dos efectos perjudiciales para quien lo padece Una de las consecuencias directas es para quien le estaacuten usando los datos personales (cuentas bancarias bienes datos de contac-tos etc) y otra u otras respecto de las cuales actuacutean como consecuencia directa del error en que se ven envueltas y brin-dan informacioacuten disponen de bienes o realizan toda clase de hechos que de no haber caiacutedo en error no hubieran actuado

Ahora bien tanta divulgacioacuten y extensioacuten han tenido esta clase de hechos que en los uacuteltimos antildeos gran cantidad de paiacute-

Capiacutetulo 2

Introduccioacuten

El gran desarrollo que ha tenido Internet a nivel global en los uacuteltimos antildeos ha per-mitido que se extienda ampliamente el denominado ldquoRobo de Identidadrdquo

5

ses ha ido adecuando su legislacioacuten a fin de prevenir y sancio-nar este tipo de modalidades delictivas

Al efecto cabe mencionar que en todo proceso histoacuterico la formacioacuten y sancioacuten de las normas juriacutedicas siempre se des-pliega a una velocidad muy inferior al que se desarrolla la tecnologiacutea El derecho siempre va un paso atraacutes de la realidad justamente porque su finalidad es prevenir y sancionar situacio-nes ya existentes

Los ldquohechosrdquo como es el caso del uso masivo de Internet y en particular la facilidad que ha generado para que se desa-rrolle con mayor facilidad el Robo de Identidad son los que pri-mero tienen lugar en toda sociedad en cuanto a su aparicioacuten Luego con el desarrollo de los mismos empieza a producirse una valoracioacuten en cuanto a los efectos y derivaciones que van suscitando en la vida cotidiana de la sociedad Estas valoracio-nes negativas yo positivas soacutelo posibles luego de la experien-cia faacutectica son las que va generando la conciencia y necesidad de establecer una regulacioacuten especiacutefica y determinada para controlar y prevenir los posibles efectos colaterales derivados del uso de lo que se considera ldquonuevordquo Esto es lo que ha suce-dido en los uacuteltimos antildeos por la inmensidad de casos que se han generado consecuencia de la usurpacioacuten de identidad

En este orden de ideas puede afirmarse sin temor a equiacute-voco que el Robo de Identidad es el delito de maacutes raacutepido creci-miento en el mundo Hasta no hace mucho tiempo cuando a

una persona le sustraiacutean la billetera el dinero era lo uacutenico que se pretendiacutea En los uacuteltimos antildeos eso ha ido cambiando Ahora lo maacutes valioso es el nuacutemero de su documento tarjeta de creacutedi-to deacutebito cheques y cualquier otro documento que contenga sus datos personales La apropiacioacuten indebida ahora es un me-dio y no un fin en siacute mismo

Hoy en diacutea el delincuente estudia bien a sus viacutectimas El solo hecho de contar con un documento no es suficiente para usurpar su identidad Se requiere de cierta pericia para obtener informacioacuten complementaria de la viacutectima que asegure el eacutexito en la maniobra delictiva Ademaacutes de un DNI adulterado la fac-tura de alguacuten servicio puacuteblico y un recibo de sueldo en muchos casos es necesario contar con la connivencia de un empleado de la empresa que se pretende estafar

En la ley de Habeas Data (25326) definen al dato perso-nal como informacioacuten de cualquier tipo referida a personas fiacutesi-cas o de existencia ideal determinadas o determinablesuml Datos como el nombre apellido domicilio numero de documento cla-ve de identificacioacuten tributaria y demaacutes informacioacuten personal son utilizados por ejemplo al darse de alta en un servicio al soli-citar una tarjeta de creacutedito o deacutebito al abrir una cuenta corrien-te etc Asimismo existe una categoriacutea especial de datos perso-nales que incluyen informacioacuten vinculada al origen racial o eacutetni-co las opiniones poliacuteticas las convicciones religiosas o filosoacutefi-cas la afiliacioacuten sindical y el tratamiento de datos relativos a la

6

salud o la vida sexual Esta categorizacioacuten meramente ejemplifi-cativa surge de la propia legislacioacuten argentina que regula la pro-teccioacuten de aquellos datos y los ubican en la categoriacutea de datos sensibles

Como puede observarse el legislador establecioacute con buen criterio un concepto amplio cuando expresa ldquocualquier ti-pordquo de informacioacuten para evitar cualquier interpretacioacuten restricti-va que limite el contenido del concepto

El Dr Pablo Palazzi lo definioacute en un documento presenta-do en 2007 ante la ADACSI (Asociacioacuten de Auditoriacutea y Control de Sistemas de Informacioacuten) expresando que ldquoEl robo de iden-tidad debe su nombre al teacutermino ingleacutes identity theft con el cual se quiere expresar la situacioacuten en la que se encuentra una per-sona cuando un tercero ha obtenido creacutedito abierto cuentas o adquirido bienes y servicios a su nombre mediante apropiacioacuten de datos informaciones o documentosrdquo

3 umlEl gran hermano te vigila deciacutean las grandes letras mientras los sombriacuteos ojos miraban fijamente a los de Winstonuml George Orwell en 1984

Modalidades del Robo de Identidad

8

El robo de Identidad es un delito que afecta a todas las capas sociales y no hace discriminacioacuten alguna Desde un banquero al que le robaron el DNI y que sufrioacute graves problemas de estafa hasta un obrero o bien un estudiante que le negaron la entrada a EEUU por haber tenido en otra oportunidad un in-conveniente judicial cuando en reali-dad jamaacutes habiacutea salido de la Argentina

Existen distintas clases de Robo de Identidad Nosotros nos re-feriremos a las maacutes frecuentes

Online

Decimos captacioacuten o apropiacioacuten indebida de datos como un geneacuterico de lo que se conoce como ldquorobo de identidadrdquo

El phishing es el teacutermino que se utiliza para identificar a una modalidad de robo de identidad digital que utiliza teacutecnicas de la ingenieriacutea social para obtener informacioacuten sobre la viacutecti-ma y hacerla caer en la trampa Es el arte del engantildeo en su maacute-xima expresioacuten En la modificacioacuten del Coacutedigo Penal del 2008 que incluyoacute a los delitos informaacuteticos el phishing esta descripto como un tipo de estafa informaacutetica

Al phishing se lo define como la capacidad de duplicar un sitio web para hacerle creer al visitante que se encuentra en la paacutegina original del banco o entidad

El visitante o usuario de la entidad bancaria creeraacute que es la paacutegina verdadera del banco y haraacute la transaccioacuten de modo usual sin saber que en realidad lo que estaacute haciendo es darle sus datos y claves a los delincuentes El enlace falso en la ma-yoriacutea de los casos le llega al damnificado a traveacutes de un correo electroacutenico no solicitado

Capiacutetulo 3

Modalidades del Robo de Identidad

9

Existen diferentes maneras de obtener los nuacutemeros de las tarjetas de creacutedito Estos se ponen a disposicioacuten en la red y el valor de esa informacioacuten depende de diferentes factores

Este negocio online estaacute muy bien estructurado Existen vendedores intermediarios y compradores Estas mafias estaacuten formadas en su gran mayoriacutea por personas que tienen como centro de operaciones paiacuteses de la ex unioacuten sovieacutetica

Las empresas hacen grandes esfuerzos en advertir a sus clientes para que tomen recaudos pero este sistema registra una curva delictiva ascendente y no reconoce fronteras

Una encuesta del Identity Theft Resource Center de los EEUU advirtioacute sobre un incremento del 78 de los montos de-nunciados por Robo de Identidad entre 2004 y 2006

En Argentina si bien no existen estadiacutesticas oficiales el incremento de las denuncias pone de manifiesto una realidad en pleno auge

El smishing se practica en forma similar al phishing pero con la particularidad de que se realiza mediante la utilizacioacuten de teleacutefonos celulares en mensajes de texto a usuarios de celu-lares que simulan provenir de entidades y se los incita a enviar sus datos personales para participar en promociones o actuali-zaciones de datos o trasferencias Los estafadores captan de

inmediato los datos personales esenciales y comienzan a ope-rar con ellos

Otra modalidad muy usada en la industria bancaria es la que se da en los cajeros automaacuteticos o ATM El ardid maacutes utili-zado es cuando el delincuente coloca un dispositivo que traba yo retiene la tarjeta del usuario cuando la ingresa o le copia la banda magneacutetica para futuros iliacutecitos

Por eso es que se recomienda

1) no usarlos en horas y diacuteas inhaacutebiles o feriados

2) no recibir ayuda de personas extrantildeas al momento de las ex-tracciones o consultas

3) jamaacutes compartir la clave o PIN con extrantildeos

4) en caso de retencioacuten de la tarjeta comunicarse en forma in-mediata con el banco yo con la empresa emisora de la misma a los teleacutefonos que se encuentran en los cajeros

5) verificar que no existan objetos extrantildeos en la ranura y en su caso extraerlos

6) cambiar la clave perioacutedicamente

10

Otra modalidad informaacutetica del robo de identidad es el de-nominado ldquopharmingrdquo

El ldquopharmingrdquo es un ldquophishingrdquo avanzado y maacutes difiacutecil de detectar A traveacutes de un ldquotroyanordquo (software espiacutea malicioso) se modifica un archivo que administra la asignacioacuten de nombres de dominio Teacutecnicamente se lo llama envenenamiento de los DNS que son los encargados de asignar un numero IP a una direccioacuten de Internet Por ejemplo la direccioacuten IP de Facebook es 696318636 Lo que hace el pharming es ir a una direccioacuten IP diferente cuando tipean wwwfacebookcom Es decir que cuando alguien quiere ingresar al sitio de su banco escribe la direccioacuten correcta pero termina en otra similar y sin darse cuen-ta ingresa todos sus datos en una paacutegina apoacutecrifa

Una tercera teacutecnica para obtener informacioacuten de un usua-rio de Internet es a traveacutes de programas llamados ldquokeyloggerrdquo que se instalan generalmente en computadoras de uso puacuteblico y transmiten al ladroacuten de identidad todo lo que el usuario escri-ba en esa computadora infectada En este aspecto los denomi-nados ldquoscreen scrapersrdquo son otra modalidad parecida porque registran todas las imaacutegenes que el usuario ve en el monitor En general estos programas son activados cuando se ejecuta un archivo que ha llegado a la casilla de correo desde un remi-tente desconocido

Pero no todos los hechos delictivos de Robo de Identidad se realizan exclusivamente por Internet Ello pues en una nota

publicada en un diario digital de Puerto Rico durante el mes de febrero de 2010 se informa que la ASC (empresa privada que administra el Seguro de Responsabilidad Obligatorio en aquel paiacutes) manifiesta una aparente modalidad para obtener informa-cioacuten personal de los ciudadanos la cual podriacutea conducir al robo de identidad o posibles actos de extorsioacuten a traveacutes del teleacutefono

Asiacute expresan que habiacutean recibido llamadas de parte de ciudadanos que alegan haber sido contactados de un determi-nado nuacutemero telefoacutenico donde la persona que genera la llama-da se identifica como un empleado del seguro obligatorio

Bajo el pretexto que se estaacute procesando una reclamacioacuten para el seguro obligatorio la persona comienza a solicitar infor-macioacuten personal de la viacutectima y asiacute obtener la mayor cantidad de aquellos datos sensibles y personales

La uacuteltima novedad en cuestioacuten de robo de identidad luego de la falsificacioacuten de DNI y captura de datos que circulan por Internet tiene como blanco los teleacutefonos celulares que son de uso cada vez maacutes masivos A junio de 2009 se estimaban que la cantidad efectiva de liacuteneas en funcionamiento estariacutea en el orden de los 33 a los 35 millones en Argentina

En este sentido Leonardo Schiano comenta que ldquocon el crecimiento exponencial de la circulacioacuten de mensajes de texto (SMS por su siglas en ingleacutes) mdashen 2006 se enviaron unos 5300 millones de mensajes por mes mientras que en 2005 ha-

11

biacutean sido solo 2000 millones por mesmdashlos teleacutefonos celulares se han convertido tambieacuten en un bocado apetecible para los de-lincuentes informaacuteticos A traveacutes de la teacutecnica llamada ldquoSMIshingrdquo el usuario recibe un mensaje de texto en el que se le solicita que ingrese en una paacutegina apoacutecrifa de Internet para por ejemplo renovar datos de las cuentas que tiene en el ban-co En otros paiacuteses esta modalidad estaacute haciendo estragos por-que la gente todaviacutea no desconfiacutea de los SMS y no toma recau-dos Tambieacuten puede ocurrir que mediante un SMS le pidan que llame a un determinado nuacutemero telefoacutenico Alliacute habitualmente es atendido por una voz grabada que simula ser de una enti-dad de confianza que le solicita sus datos personales En estos casos nunca hay que dar datos por teleacutefono Ninguna entidad financiera seria solicitariacutea de esa forma algo tan valiosordquo

Asimismo y soacutelo a efectos enunciativos tambieacuten podemos detallar otras de las modalidades delictivas que se nutren del robo de identidad

- Ciberbulliying o ciberhostigamiento es el uso de informa-cioacuten electroacutenica y medios de comunicacioacuten tales como correo electroacutenico mensajeriacutea instantaacutenea mensajes de texto blogs teleacutefonos moacuteviles buscas y websites difamatorios para acosar a un individuo o grupo mediante ataques personales u otros medios y puede constituir un delito informaacutetico El ciberacoso

es voluntarioso e implica un dantildeo recurrente y repetitivo infringi-do a traveacutes del medio informaacutetico

- Grooming o ciberacoso Consiste en acciones delibera-damente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad al crearse una conexioacuten emo-cional con el mismo con el fin de disminuir las inhibiciones del nintildeo y poder abusar sexualmente de eacutel

En Argentina si bien no existen datos oficiales los casos de robo de identidad vienen incrementaacutendose en los uacuteltimos 5 antildeos Este aumento en los incidentes tiene una relacioacuten directa con la masificacioacuten en el uso de las nuevas tecnologiacuteas

4 umlUno es lo que Google dice que sosuml Anoacutenimo

La situacioacuten en Argentina

13

Al igual que lo que sucede en Ameacuterica Latina Argentina no es ajena al padeci-miento de estas acciones delictivas

En los uacuteltimos antildeos la cuestioacuten tendiente a tomar medidas desde el aacutembito puacuteblico y gubernamental comenzoacute a tener ca-da vez maacutes eacutenfasis a partir de la cantidad de casos que comen-zaban a denunciarse

Si bien en un comienzo no se le daba trascendencia fue hasta en febrero del antildeo 2006 donde se tuvo conocimiento del primer caso de un objetivo nacional el cual se denominoacute umlphishing criollouml El caso era un email enviado masivamente donde se invitaba al cliente de un determinado banco privado a actualizar los datos de su cuenta de home banking debido a la existencia de un problema con la seguridad del mismo

Asimismo y de acuerdo lo informado por la Procuracioacuten General de la Nacioacuten durante 2005 se registroacute en todo el antildeo un aumento considerable de delitos relacionados con la falsifi-cacioacuten o uso de documentos destinados a acreditar la identi-dad Y a esto habriacutea que sumarle una cantidad enorme de ca-sos que no son denunciados Soacutelo algunas precauciones y cui-dados pueden mantener a los usuarios a resguardo de estos modernos delincuentes de guante blanco

En 2006 el robo de informacioacuten en los correos electroacuteni-cos del periodista Daniel Santoro del juez Daniel Rafecas y del senador Joseacute Pampuro instaloacute en la agenda puacuteblica la necesi-dad de cubrir el vaciacuteo legal que existiacutea en el Coacutedigo Penal fren-te a los delitos informaacuteticos A las denuncias presentadas por

Capiacutetulo 4

La situacioacuten en Argentina

14

esos casos se sumaron otros dirigentes que se confesaron viacutecti-mas de maniobras similares como el ministro de la CSJN Euge-nio R Zaffaroni y el ex Jefe de Gobierno Portentildeo Aniacutebal Ibarra Es asiacute que en Octubre de 2006 la Caacutemara de Diputados apro-boacute por unanimidad un proyecto que por primera vez fijaba san-ciones especiacuteficas para los delitos cometidos mediante el uso de la informaacutetica y con el objetivo de otorgar a los jueces una facultad que les permitiera perseguir investigar y castigar a los autores de aquellas maniobras

Cada vez maacutes frecuente era el interrogante por queacute la vio-lacioacuten de una cuenta de correo electroacutenico no era sancionada ni castigada penalmente si se la asimilaba a la corresponden-cia epistolar

Con buen criterio los magistrados argumentaban que al no estar expresamente previsto como tipo penal el acceso inde-bido al correo electroacutenico de otra persona ellos careciacutean de fa-cultades persecutorias a los delincuentes informaacuteticos Esta ar-gumentacioacuten se centraba en torno al principio de legalidad sus-tantivo previsto en el artiacuteculo 18 y 19 de la Constitucioacuten Nacio-nal

Este principio implica la prohibicioacuten de la ley ex post facto Se refiere a que un hecho soacutelo puede ser castigado y sancionado si previamente a realizarlo existe una ley que asiacute lo establezca En otras palabras este principio impide que al-guien sea penado por un hecho que al tiempo de su comisioacuten

no era delito o no era punible como asiacute tambieacuten impedir que quien cometa un delito se le aplique una pena maacutes grave que la legalmente prevista al tiempo de su comisioacuten

Es asiacute que finalmente en 2008 se sancionoacute la Ley 26388 tan esperada y necesaria la cual consistioacute en una refor-ma de actualizacioacuten modificando algunos artiacuteculos del Coacutedigo Penal Sin embargo la denominada ldquoLey de Delitos Informaacuteti-cosrdquo no contemploacute la incorporacioacuten del delito de Robo de Identi-dad