des_De_Ice

-

Upload

progresivedeath -

Category

Documents

-

view

219 -

download

0

Transcript of des_De_Ice

-

8/9/2019 des_De_Ice

1/11

Desarrollo Lab DE-ICE 1

Intro

Este es un pequeo reporte donde esta documentado, el test de penetracion

hacia la maquina virtual DE-Ice (este es un ambiente virtual enfocado

hacia los test de pentracion, se podria decir que son retos). El fin de

este lab era conseguir acceso de alguna manera al host, aqu se mostraraque tan vulnerable era y ingresaremos por un metodo sencillo.

#1

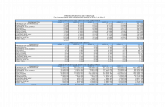

primeramente la maquina virtual quedara con la direccion IP

192.168.1.100, asi que primeramente procederemos a lanzar un escaneo de

puertos para ver que servicios tiene habilitados.

Tiene un variedad de puerto habilitados asi que empezaremos por orden,

como vemos tiene el puerto 80 (http) habilitado y esta ejecutandose con

un servidor apache y a la vez tiene php ejecutandose entonces lo mas

posible es que tenga una pagina web, asi que entraremos por en navegador

al puerto 80 para ver que nos muestra.

-

8/9/2019 des_De_Ice

2/11

Bien como vemos es el intro al lab, sin mas procederemos a dar clik en

donde dice Click HERE y alli nos redirecionara al index2.php del

laboratorio, es de la empresa el cual estamos hacindole el test de

penetracion, despues que leamos toda el index.php al final podemos ver

unos correos de contacto asi que esta informacion nos sirve ya tenemos

los correos de algunas personas de la empresa (y a que lleva esto?, si

tienen correo en la emprea se podria decir que tambien deben tener alguna

cuenta del host DE-Icer como un usuario simple :D) asi que lo guardamos.

/*Financiacion*/

Director de Recursos Humanos: Mara Mara - [email protected] (en emergencia Leave)Empleado de pago: Pat Patrick - [email protected]

Viajes Comp: Terry Thompson - [email protected]:: Ben Benito - [email protected]

/*Ingienieros*/

Director de Ingeniera: "Erin Gennieg - [email protected] de Proyecto: Paul Michael - [email protected] Principal: Ester Largo - [email protected]

/*administradores del servidor*/

Sr. administrador del sistema: Adam Adams - [email protected]

Sistema Admin (Pasante): Bob Banter - [email protected] de administracin: Chad Caf - [email protected]

#2

Procederemos a anilizar cada puerto / servicio que estan en el host

objetivo.

Puerto 80

-Version del servicio: como ya vimos en el primer escaneo que lanzamos

nos muestra que ese puerto esta ejecutando un servicio de HTTP y lo esta

ejecutando con la version de Apache 2.0.55 y tiene php/5.1.2 el nmap es

muy seguro en el escaneo y detencion de los servicios y sus versiones,

pero vamos a rectificar la informacion con un auxiliarys del metasploit

-

8/9/2019 des_De_Ice

3/11

la funcion que hace es obtener la version del servicio que se esta

ejecutando.

Como podemos ver es el mismo resultado que nos mostro el nmap. Ahora que

ya estamos seguros de la version del apache que se esta ejecutando

pasaremos a jugar con metodos http para obtener informacion que nos puede

servir.

Aqu enviamos una peticion GET al path / del host 196.168.1.100, este

tipo de peticion nos muestra el contenido del recurso del path que

selecionamos, pero tambien nos muestra informacion del servidor :D, nos

rectifica la version del apache y del php nos muestra la hora del

servidor.

Ahora Enviamos una peticion OPTIONS al host 192.168.1.100, esta peticion

lo que hace es preguntarle el servidor que peticiones tiene habilitadas

para interactuar con el (GET, HEAD, POST, OPTIONS, TRACE). Ya creo que

podemos terminar con la peticiones y pasar a mirar que directorios tiene

el servidor, para ello haremos un escaneo de directorios.

-

8/9/2019 des_De_Ice

4/11

Este es el resultado que obtendremos como veran el directorio /~ftp/

tiene un codigo de respues que es el 403 este codigo de respuesta es

equivalente a no tenemos los permisos nesecesarios para acceder a ese

recurso.

Asi es. Si intentamos ingresar podremos ver el codigo de respuesta y el

banner dicindonos que no tenemos permisos para acceder a ese recurso,

pero miremos tambien vuelve nos muestra la version de apache y el php que

siempre nos a mostrado asi que volvemos y rectificamos informacion.

Ahora procederemos a jugar con un spidermail (este tool lo que hace es

atrapar las direcciones de los correos que estan en cierto index (con

esto podremos rectificar la informacion con los correos que nosotros

conseguimos al principio).

-

8/9/2019 des_De_Ice

5/11

Si hacemos comparacion con los correos que obtuvimos al principio

podremos ver que son los mismo asi que creo que estamos mas seguros con

la informacion que hemos obtenido. Ahora empezaremos a jugar con scanners

de vulnerablidades para ver que nos puede mostrar.

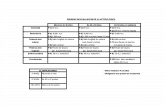

Empezaremos con nikto, bueno nikto vuelve y nos rectifica la informacion

que hemos obtenido en cuestion de las versiones del apache y del php y

con los metodos http que hemos obtenido, y ahora podremos mirar nueva

informacion que hemos recolectado con este escaneo:

1. El servidor muestra informacion de ejecucion (apache y PHP) y que

esa informacion hasta cierto punto es sencible.

2. Como el metodos TRACE esta habilitado es posible que pueda ser

-

8/9/2019 des_De_Ice

6/11

atacado por una vulnerabildad llama XST (esta vulnerabilidada es

parecida al XSS solo que lo hacemos con el metodo Trace)

3. La version del Apache esta sin actualizar, que la version reciente

segn el nikto es la version 2.2.14 (XD no e actualizado el nikto),

y por parte del php tambien nos dice lo mismo.

4. Informacion Sencible en el phpinfo que se encuentra en la direccionque nos define alli (ahora la miraremos).

5. Y finalmente nos dice que encontro algunos ficheros con los

permisos suficiente para poder acceder a mirarlos.

Vamos a mirar el phpinfo a ver que tiene para mostrarnos.

Por que le coloco alli fake?, por que si observamos bien solo nos muestrainformacion que realmente no es la verdadera, alli deberia dar mucha mas

informacion asi que yo lo considero un fake.

Ingresamos al directorio /icons para mirar a ver que podremos encontrar

que nos sirva y relamente no hay nada solamente puros icons.

-

8/9/2019 des_De_Ice

7/11

Ahora pasaramos el nessus a ver que nos muestra.

Lo que me esperaba demasiada vulnerabilidades ya que esas versiones

viejas tienden a ser vulnerables (por que no muestro la de los otros

puertos??, por dos razones 1 estamos analizando el puerto 80 y 2 no nos

mostraba mucha informacion que digamos solo deca que si X puerto estaejecutandose. Vamos a mirar alguna de esas vulnerabilidades a ver.

En una sola vulnerabilidad salen 3 nuevas, 1 Overflow en la version delphp, 2 se puede bypassear el safe_mode y el Openbase_dir y 3 es

vulnerable a un ataque DoS.

-

8/9/2019 des_De_Ice

8/11

Puerto 25

Como vemos en el primer escaneo que hicimos nos dice que tiene un

servicio de SMTP (correo) y como version Sendmail 8.7.13, pero para

rectificar vamos a mirar con telnet a ver que nos muestra :D

ohh el correo que utiliza este puerto es [email protected] y podremos

observar que vuelve y nos rectifica la informacion obtenida con nmap,

mirando el resultado de nessus nos muestra tambien un pequeo banner de

informacion de este puerto.

Como vemos el nombre del plugin es SMTP Server Detenction osea que le

hace un fingerprinting a este puerto. El problema mas grande por asi

decirlo es que este servicio podria ser utilizado por spammers y nos

muestra la solucion nos dice que deshabilitemos este servicio cuando no

se este usando o aplicar un filtro de informacion de este puerto y nosmuestra el banner de informacion que despliega el servicio :D.

Vamos a jugar con este servicio de SMTP para hacer enumeracion de

usuarios :D, pueden conseguir muchas herramientas que automatizan este

trabajo pero realmente no hay nada mejor que hacerlo uno mismo.

Antes de empezar analicemos los correos para poder obtener algun patron o

algo que nos ubique. El patron de los correos es nombre y apellido asi

que podriamos hacer combinaciones con estos patrones para poder obtener

algunos usuarios para verificar si estan en este servicio de correo.

-

8/9/2019 des_De_Ice

9/11

Bueno les explico, primeramente me conecte con nectat en modo verboso

luego el servicio despliega el banner de informacion, luego yo inicio el

dialogo con HELO x y el reconoce la peticion, luego definimos un correocualquiera a donde sera enviado el mensaje, y luego nos pedir el correo

con el cual enviaremos el mail asi que aqu es donde nosotros jugamos con

las peticiones preguntado el nombre de la cuenta para ver si esta o no

esta en este servidor.

Usuarios:

aadms

ccoffee

bbanter

root

Puerto 21

Este puerto esta ejecutando un servicio de FTP con la versin vsftpd pero

nos muestra un banner dicindonos que la conexin no queda establecida si

no que se rompe ya que no escuchando al socket por Ipv4, vamos a

rectificar esta informacin a ver si es verdad.

Exacto eso es lo que pasa si esta habilitado y se esta ejecutando pero el

problema es que la conexin es nula, no se queda establecida.

-

8/9/2019 des_De_Ice

10/11

Puerto 22

El puerto 22 esta ejecutando un servicio de SSH con la versin OpenSSH

4.9, as que haremos la rectificacin de esta informacin.

Exacto lo que nos muestra el nmap es totalmente cierto. Bueno ahora ya

tenemos 4 usuarios podremos hacer fuerza bruta hacia ese puerto y mirar a

ver si podremos dar con el password y acceder por medio de SSH al host,

el diccionario lo constru con el siguente juego de palabras ( Claves por

defecto, Admin, sysadmin, nombres de los usuarios y palabras comunes ).

despus de crear el diccionario proced a realizar el ataque.

Excelente despus de cada intento con cada usuario bbanter fue quien

mostr la puerta para llegar al host :D. ahora tenemos el usuario y la

password, vamos a probar que tanto es esto cierto y miraremos a ver si

podremos acceder :D.

:D ya hemos podido acceder al host.

-

8/9/2019 des_De_Ice

11/11

Conclusiones

La idea del laboratorio era si acceder como tal al host pero

principalmente es obtener la mayora de informacin que nos sirva para

sustentar que el host como tal esta muy pero muy vulnerable tanto en los

servicios como en la capa 8 (humana).

Greetz

chu-mis, Shell Root, Sp1b0t, symphony