auto2vFinal

-

Upload

jh0n-fredy-h -

Category

Documents

-

view

6.038 -

download

9

Transcript of auto2vFinal

Administración, Gestión Y Monitoreo de Redes de Datos

Auto diagnostico 2 | Configuración de la infraestructura de red

GRUPO “???”

???

ADMINISTRACION DE REDES INFORMATICAS

Mauricio Ortiz

CENTRO DE SERVICIO Y GESTION EMPRESARIAL

SENA (MEDELLIN)

2010

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 2

INDICE

Introducción ......................................................................................................................... 4

Objetivo ............................................................................................................................... 5

Topología ............................................................................................................................. 6

Tabla de Direccionamiento .................................................................................................... 8

Tabla de membrecías en los Switchs ...................................................................................... 9

Implementando la topología ............................................................................................... 10

Cablear la red planteada .......................................................................................................................... 10

Configuración básica en los dispositivos de red ...................................................................................... 11

Configuración de las vlans ....................................................................................................................... 11

SCP1 ..................................................................................................................................................... 12

SCA1 .................................................................................................................................................... 12

Configurando membrecías en los switchs ............................................................................................... 13

SCP1 ..................................................................................................................................................... 13

SCA1 .................................................................................................................................................... 13

Configurando enlaces troncales en los switchs ....................................................................................... 13

SCP1 ..................................................................................................................................................... 14

SCA1 .................................................................................................................................................... 14

Configurando el direccionamiento en los dispositivos de red y hosts..................................................... 14

Complejo Principal (CP) ....................................................................................................................... 14

SCP1 ................................................................................................................................................ 14

RCP .................................................................................................................................................. 15

SVR-WEB-FTP-01 ............................................................................................................................. 15

SVR-DNS-DHCP-01 .......................................................................................................................... 16

SVR-MAIL-01 ................................................................................................................................... 16

PC1 .................................................................................................................................................. 17

PC2 .................................................................................................................................................. 17

Comprobar conectividad tanto LAN e InterVLAN................................................................................ 18

Complejo Alternativo (CA) ................................................................................................................... 19

SCA1 ................................................................................................................................................ 19

RCA .................................................................................................................................................. 19

PC3 .................................................................................................................................................. 20

PC4 .................................................................................................................................................. 20

Comprobar conectividad tanto LAN e InterVLAN................................................................................ 21

Configuración de la Nube Frame-Relay ................................................................................................... 22

Configurando el Switch Frame-Relay .................................................................................................. 22

Configurando R0 para Frame-Relay .................................................................................................... 27

Configurando RCP para Frame-Relay .................................................................................................. 27

Configurando RCA para Frame-Relay .................................................................................................. 27

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 3

Rutas estáticas en R0 ............................................................................................................................... 32

Rutas estáticas en RCP ............................................................................................................................. 32

Rutas estáticas en RCA ............................................................................................................................. 32

Enlace restantes R0 & RNAT & INTERNET ................................................................................................ 34

R0......................................................................................................................................................... 34

RNAT .................................................................................................................................................... 34

INTERNET ............................................................................................................................................. 35

Configuración del enrutamiento estático y por defecto en R0 & RNAT .................................................. 36

R0......................................................................................................................................................... 36

RNAT .................................................................................................................................................... 37

Descripción para implementar NAT ......................................................................................................... 38

Configuración de SNAT sobre PAT ........................................................................................................... 41

RNAT .................................................................................................................................................... 41

Publicación del puerto 80 en internet ..................................................................................................... 46

Configurar DNAT en RNAT ................................................................................................................... 51

Configurando los servicios ....................................................................................................................... 55

DNS ...................................................................................................................................................... 55

Configuración del servidor DNS ...................................................................................................... 55

Configuración DNS en los clientes .................................................................................................. 60

Estaciones de trabajo finales y servidores .................................................................................. 60

Routers y Switchs ........................................................................................................................ 63

FTP ....................................................................................................................................................... 65

Configuración de FTP ...................................................................................................................... 65

Comprobar servicio FTP .................................................................................................................. 66

DHCP .................................................................................................................................................... 68

En RCP ............................................................................................................................................. 72

En RCA ............................................................................................................................................. 72

MAIL .................................................................................................................................................... 74

Administración remota ............................................................................................................................ 88

Configurando SSH & Limitando el Acceso remoto .............................................................................. 88

ROUTERS ......................................................................................................................................... 88

SWITCHS .......................................................................................................................................... 91

Monitorear el tráfico ............................................................................................................................... 95

Conclusiones ....................................................................................................................... 96

Bibliografía ......................................................................................................................... 96

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 4

Introducción

Muchas de las redes empresariales de la actualidad utilizar varias y muy diversas tecnologías para

obtener beneficios tanto comerciales como productivos. Para realizar una implementación

correcta de las diversas tecnologías es necesario tener presente los componentes y su rol que

juegan en dicha implementación, en este documento veremos cómo implementar diversas

tecnologías para satisfacer los requerimientos de conectividad y seguridad para una empresa.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 5

Objetivo

Realizar la implementación de una internetwork la cual satisfaga las necesidades de la entidad con

las tecnologías de Frame-Relay, DCHP, DNS, FTP, WEB, MAIL, Seguridad ACLs, entre otras con la

ayuda del aplicativo Packet Tracer v5.3.1.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 6

Topología

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 8

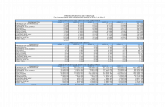

Tabla de Direccionamiento

Dispositivo Interfaz Dirección IP Mascara de

subred Gateway

predeterminada

Complejo Principal

RCP

Fa0/0 NO APLICABLE NO APLICABLE NO APLICABLE

Fa0/0.10 172.16.2.206 255.255.255.240 NO APLICABLE

Fa0/0.20 172.16.2.126 255.255.255.128 NO APLICABLE

Fa0/0.30 172.16.0.254 255.255.255.0 NO APLICABLE

S0/0/0 172.16.2.210 255.255.255.248 NO APLICABLE

SCP1 VLAN 20 172.16.2.125 255.255.255.128 172.16.2.126

SVR-WEB-FTP-01 NIC 172.16.2.193 255.255.255.240 172.16.2.206

SVR-DNS-DHCP-01

NIC 172.16.2.194 255.255.255.240 172.16.2.206

SVR-MAIL-01 NIC 172.16.2.195 255.255.255.240 172.16.2.206

PC1 NIC 172.16.2.1 255.255.255.128 172.16.2.126

PC2 NIC 172.16.0.1 255.255.255.0 172.16.0.254

Complejo Alternativo

RCA

Fa0/0 NO APLICABLE NO APLICABLE NO APLICABLE

Fa0/0.10 172.16.1.254 255.255.255.0 NO APLICABLE

Fa0/0.20 172.16.2.190 255.255.255.192 NO APLICABLE

S0/0/0 172.16.2.211 255.255.255.248 NO APLICABLE

SCA1 VLAN 20 172.16.2.189 255.255.255.192 172.16.2.190

PC3 NIC 172.16.1.1 255.255.255.0 172.16.1.254

PC4 NIC 172.16.2.129 255.255.255.192 172.16.2.190

Router R0

R0 S0/0/0 172.16.2.209 255.255.255.248 NO APLICABLE

S0/0/1 172.16.2.217 255.255.255.252 NO APLICABLE

Router RNAT

RNAT

S0/0/0 172.16.2.218 255.255.255.252 NO APLICABLE

S0/1/0 172.16.2.221 255.255.255.252 NO APLICABLE

S0/1/1 172.16.2.225 255.255.255.252 NO APLICABLE

Cloud INTERNET

INTERNET

S0/1/0 172.16.2.222 255.255.255.252 NO APLICABLE

S0/1/1 172.16.2.226 255.255.255.252 NO APLICABLE

Fa0/0 172.16.2.230 255.255.255.252 NO APLICABLE

PCINTERNET NIC 172.16.2.229 255.255.255.252 172.16.2.230

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 9

Tabla de membrecías en los Switchs

Dispositivo VLAN # (Name) Rango de interfaces

Interfaz Acceso LAN

Complejo Principal

SCP1

10 SERVERS Fa0/2 – Fa0/9

Fa0/2 SVR-WEB-FTP-

01

Fa0/3 SVR-DNS-DHCP-01

Fa0/4 SVR-MAIL-01

20 ADMINISTRATION

Fa0/10 – 15 Fa0/10 PC1

30 STUDENTS Fa0/16 – 24 Fa0/16 PC2

Complejo Alternativo

SCA1 10 STUDENTS Fa0/2 – Fa0/12 Fa0/2 PC3

20 ADMIN Fa0/13 – Fa0/24 Fa0/13 PC4

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 10

Implementando la topología

Cablear la red planteada

Para la realización de la topología planteada se utilizara el aplicativo Packet Tracer versión 5.3.1,

este aplicativo nos permite simular equipos cisco como: switchs, routers, AP, PCs, Servidores,

entre otro. Este aplicativo se puede encontrar disponible para plataformas Windows y Linux, es

desarrollado y mantenido por la empresa Cisco Systems, Inc.

Entonces nuestra estructura de red quedaria así, teniendo presente tanto la “tabla de

direccionamiento” como la “tabla de membrecías”.

Nota: Para la realización del direccionamiento (Subnetting con VLSM) se obtuvo a partir de la

dirección de red principal de clase B 172.16.0.0/16.

Las últimas direcciones de cada subred se asignaron a las interfaces y subinterfaces de los routers,

las primeras direcciones de cada subred se asignaron a los hosts y servidores.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 11

Configuración básica en los dispositivos de red

La configuración a continuación se aplicara a todos los dispositivos de red como: routers y switchs.

El valor de la directiva hostname se debe cambiar al dispositivo que corresponda.

Configuración de las vlans

En este apartado realizaremos la configuración de las vlans en cada uno de los swithcs.

enable configure terminal hostname RCP line console 0 password cisco login exec-timeout 0 0 logging synchronous exit no ip domain-lookup line vty 0 4 password cisco exec-timeout 3 0 logging synchronous login exit service password-encryption banner motd / !!¡¡ SOLO PERSONAL AUTORIZADO ¡¡!! / enable secret class clock timezone BOGOTA -5 END clock set 15:35:30 12 january 2010 cop r s

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 12

SCP1

SCA1

SCA1#configure terminal SCA1(config)#vlan 10 SCA1(config-vlan)#name STUDENTS SCA1(config-vlan)#exit SCA1(config)#vlan 20 SCA1(config-vlan)#name ADMIN SCA1(config-vlan)#exit

SCP1#configure terminal SCP1(config)#vlan 10 SCP1(config-vlan)#name SERVERS SCP1(config-vlan)#exit SCP1(config)#vlan 20 SCP1(config-vlan)#name ADMINISTRATION SCP1(config-vlan)#exit SCP1(config)#vlan 30 SCP1(config-vlan)#name STUDENTS SCP1(config-vlan)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 13

Configurando membrecías en los switchs

Asociaremos los puertos respectivos a cada una de las vlans previamente creadas.

SCP1

SCA1

Configurando enlaces troncales en los switchs

Habilitaremos las interfaces troncales para permitir la conmutación de frames en los switchs de las

diferentes vlans.

SCA1#configure terminal SCA1(config)#interface range fa0/2 - fa0/12 SCA1(config-if-range)#switchport mode access SCA1(config-if-range)#switchport access vlan 10 SCA1(config-if-range)#exit SCA1(config)#interface range fa0/13 - fa0/24 SCA1(config-if-range)#switchport mode access SCA1(config-if-range)#switchport access vlan 20 SCA1(config-if-range)#exit

SCP1#configure terminal SCP1(config)#interface range fa0/2 - fa0/9 SCP1(config-if-range)#switchport mode access SCP1(config-if-range)#switchport access vlan 10 SCP1(config-if-range)#exit SCP1(config)#interface range fa0/10 - fa0/15 SCP1(config-if-range)#switchport mode access SCP1(config-if-range)#switchport access vlan 20 SCP1(config-if-range)#exit SCP1(config)#interface range fa0/16 - fa0/24 SCP1(config-if-range)#switchport mode access SCP1(config-if-range)#switchport access vlan 30 SCP1(config-if-range)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 14

SCP1

SCA1

Configurando el direccionamiento en los dispositivos de red y hosts

Realizaremos la configuración del stack de protocolos TCP/IP en los dispositivos que requieren

acceso a la LAN.

Complejo Principal (CP)

SCP1

SCP1(config)#interface vlan 20 SCP1(config-if)#ip address 172.16.2.125 255.255.255.128 SCP1(config-if)#no shutdown SCP1(config-if)#exit SCP1(config)#ip default-gateway 172.16.2.126

SCA1#configure terminal SCA1(config)#interface fa0/1 SCA1(config-if)#switchport mode trunk SCA1(config-if)#switchport trunk native vlan 20 SCA1(config-if)#exit

SCP1#configure terminal SCP1(config)#interface fa0/1 SCP1(config-if)#switchport mode trunk SCP1(config-if)#switchport trunk native vlan 20 SCP1(config-if)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 15

RCP

SVR-WEB-FTP-01

RCP(config)#interface fa0/0 RCP(config-if)#no shutdown RCP(config-if)#exit RCP(config)#interface fa0/0.10 RCP(config-subif)#encapsulation dot1Q 10 RCP(config-subif)#ip address 172.16.2.206 255.255.255.240 RCP(config-subif)#exit RCP(config)#interface fa0/0.20 RCP(config-subif)#encapsulation dot1Q 20 native RCP(config-subif)#ip address 172.16.2.126 255.255.255.128 RCP(config-subif)#exit RCP(config)#interface fa0/0.30 RCP(config-subif)#encapsulation dot1Q 30 RCP(config-subif)#ip address 172.16.0.254 255.255.255.0 RCP(config-subif)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 16

SVR-DNS-DHCP-01

SVR-MAIL-01

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 17

PC1

PC2

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 18

Comprobar conectividad tanto LAN e InterVLAN

Comprobamos la correcta conectividad entre los host de la misma LAN y entre subredes.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 19

Complejo Alternativo (CA)

SCA1

RCA

RCA(config)#interface fa0/0 RCA(config-if)#no shutdown RCA(config-if)#exit RCA(config)#interface fa0/0.10 RCA(config-subif)#encapsulation dot1Q 10 RCA(config-subif)#ip address 172.16.1.254 255.255.255.0 RCA(config-subif)#exit RCA(config)#interface fa0/0.20 RCA(config-subif)#encapsulation dot1Q 20 native RCA(config-subif)#ip address 172.16.2.190 255.255.255.192 RCA(config-subif)#exit

SCA1(config)#interface vlan 20 SCA1(config-if)#ip address 172.16.2.189 255.255.255.192 SCA1(config-if)#no shutdown SCA1(config-if)#exit SCA1(config)#ip default-gateway 172.16.2.190

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 20

PC3

PC4

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 21

Comprobar conectividad tanto LAN e InterVLAN

Comprobamos la correcta conectividad entre los host de la misma LAN y entre subredes.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 22

Configuración de la Nube Frame-Relay

En esta parte de nuestro documento realizaremos la configuración de la nube de Frame-Relay esta

nube es de acceso múltiple, si recordamos Frame-Relay es un NBMA (Non-Broadcast Multi-Access)

Acceso Multiple sin Broadcast.

Nuestra nube de Frame-Relay será un tipo de topología en maya (completa).

La tecnología Frame-Relay se basa en los llamados DLCI (Identificado de Conexión de Enlace de

Datos) para enrutar las tramas en la nube de Frame-Relay, por lo general se utiliza el rango

comprendido entre 16 y 1007 para crear los DLCI, los cuales identifican a los VC (Circuitos

Virtuales).

Entonces para poder que se puedan enrutar tramas en la nube de Frame-Relay debemos asociar

direcciones IP (Capa 3) a DLCI.

La asociación de direcciones IP (Capa 3) a DLCI se puede lograr de una forma estática o dinámica,

nosotros utilizaremos la forma dinámica.

Para poder implementar la asignación dinámica se debe tener habilitado en el enlace el ARP

inverso, de forma predeterminada está habilitado en los router cisco.

Configurando el Switch Frame-Relay

Lo primero que debemos hacer es configurar los switchs Frame-Relay de la nube.

Seleccionamos la nube que se encuentra en nuestro espacio de trabajo de Packet Tracer 5.3.1, la

cual tiene el nombre de “Cloud-Frame-Relay”, nos dirigimos a la pestaña Config y seleccionamos la

interface Serial0.

IMPORTANTE: El extremo de los enlaces que se conectan a la nube de Frame-Relay deben tener

el iconito de RELOJ ya que las interfaces de la nube Frame-Relay siempre debe ser el dispositivo

DCE, los router siempre van a ser dispositivos DTE.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 23

En esta interface Serial0 agregamos los números de DLCI, estos números nos permiten crear los VC

para comunicarnos con RCP y RCA desde la perspectiva de R0.

Porque Serial0 porque el extremo final del enlace entre R0 y la nube de Frame-Relay que utiliza R0

para conectarse a la nube Frame-Relay es Serial0.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 24

En esta interface Serial1 agregamos los números de DLCI, estos números nos permiten crear los VC

para comunicarnos con R0 y RCA desde la perspectiva de RCP.

Porque Serial1 porque el extremo final del enlace entre RCP y la nube de Frame-Relay que utiliza

RCP para conectarse a la nube Frame-Relay es Serial1.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 25

En esta interface Serial2 agregamos los números de DLCI, estos números nos permiten crear los VC

para comunicarnos con R0 y RCP desde la perspectiva de RCA.

Porque Serial2 porque el extremo final del enlace entre RCA y la nube de Frame-Relay que utiliza

RCA para conectarse a la nube Frame-Relay es Serial2.

En el paso siguiente realizaremos la configuración que nos permite enrutar las tramas en la nube

de Frame-Relay.

Estando en la pestaña Config, pulsamos en la sección Frame Relay.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 26

En este apartado estamos especificando a que interface pasara las tramas con respecto al DLCI

que llegue por cada una de las Interfaces.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 27

Configurando R0 para Frame-Relay

Configurando RCP para Frame-Relay

Configurando RCA para Frame-Relay

Nota: Podemos configurar el tipo de encapsulación Frame-Relay con IETF, esto se requiere si en

nuestra nube Frame-Relay estamos utilizando equipos cisco y no cisco.

RCA(config)#interface s0/0/0 RCA(config-if)#ip address 172.16.2.211 255.255.255.248 RCA(config-if)#encapsulation frame-relay RCA(config-if)#no shutdown RCA(config-if)#exit

RCP(config)#interface s0/0/0 RCP(config-if)#ip address 172.16.2.210 255.255.255.248 RCP(config-if)#encapsulation frame-relay RCP(config-if)#no shutdown RCP(config-if)#exit

R0(config)#interface s0/0/0 R0(config-if)#ip address 172.16.2.209 255.255.255.248 R0(config-if)#encapsulation frame-relay R0(config-if)#no shutdown R0(config-if)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 28

Como podemos observar el ARP inverso hiso su trabajo.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 29

Observamos en esta captura que los PVC (Circuitos Virtuales Permanentes) están ACTIVE (Activo).

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 30

Podemos observar conectividad correcta.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 31

Con el comando show frame-relay lmi observamos que existe una concordancia de mensajes entre

el dispositivo DTE (R0) y el dispositivo DCE (Switch Frame-Relay).

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 32

Rutas estáticas en R0

Muy bien realizaremos el enrutamiento estático entre las subredes del Complejo Principal y las

subredes del Complejo Alternativo, y la nube Frame-Relay, DEBEMOS CONFIGURAR LAS RUTAS

CON EL PARAMETRO IP DEL SIGUIENTE SALTO, NO SE DEBE CONFIGURAR CON LA INTERFACE DE

SALIDA YA QUE ESTAMOS UTILIZANDO MAS DE UN VC POR INTERFACE FÍSICA.

Rutas estáticas en RCP

Como en RCP disponemos de solo un enlace hacia cualquier otra red crearemos una ruta de

default o Quad-Zero y otra para las subredes del Complejo Alternativo.

Rutas estáticas en RCA

Como en RCA disponemos de solo un enlace hacia cualquier otra red crearemos una ruta de

default o Quad-Zero y otra para las subredes del Complejo Alternativo.

RCA(config)#ip route 172.16.0.0 255.255.255.0 172.16.2.210 RCA(config)#ip route 172.16.2.0 255.255.255.128 172.16.2.210 RCA(config)#ip route 172.16.2.192 255.255.255.240 172.16.2.210 RCA(config)#ip route 0.0.0.0 0.0.0.0 172.16.2.209

RCP(config)#ip route 172.16.1.0 255.255.255.0 172.16.2.211 RCP(config)#ip route 172.16.2.128 255.255.255.192 172.16.2.211 RCP(config)#ip route 0.0.0.0 0.0.0.0 172.16.2.209

R0(config)#ip route 172.16.1.0 255.255.255.0 172.16.2.211 R0(config)#ip route 172.16.2.128 255.255.255.192 172.16.2.211 R0(config)#ip route 172.16.0.0 255.255.255.0 172.16.2.210 R0(config)#ip route 172.16.2.0 255.255.255.128 172.16.2.210 R0(config)#ip route 172.16.2.192 255.255.255.240 172.16.2.210

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 33

En esta captura comprobamos conectividad entre los Complejos.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 34

Enlace restantes R0 & RNAT & INTERNET

R0

RNAT

RNAT(config)#interface s0/0/0 RNAT(config-if)#ip address 172.16.2.218 255.255.255.252 RNAT(config-if)#description TO R0 RNAT(config-if)#no shutdown RNAT(config-if)#exit RNAT(config)#interface s0/1/0 RNAT(config-if)#ip address 172.16.2.221 255.255.255.252 RNAT(config-if)#description FLINK TO INTERNET RNAT(config-if)#clock rate 64000 RNAT(config-if)#no shutdown RNAT(config-if)#exit RNAT(config)#interface s0/1/1 RNAT(config-if)#ip address 172.16.2.225 255.255.255.252 RNAT(config-if)#description SLINK TO INTERNET RNAT(config-if)#clock rate 64000 RNAT(config-if)#no shutdown RNAT(config-if)#exit

R0(config)#interface s0/0/1 R0(config-if)#ip address 172.16.2.217 255.255.255.252 R0(config-if)#clock rate 64000 R0(config-if)#description TO RNAT R0(config-if)#no shutdown R0(config-if)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 35

INTERNET

INTERNET(config)#interface s0/1/0 INTERNET(config-if)#ip address 172.16.2.222 255.255.255.252 INTERNET(config-if)#description FLINK TO RNAT INTERNET(config-if)#no shutdown INTERNET(config-if)#exit INTERNET(config)#interface s0/1/1 INTERNET(config-if)#ip address 172.16.2.226 255.255.255.252 INTERNET(config-if)#description SLINK TO RNAT INTERNET(config-if)#no shutdown INTERNET(config-if)#exit INTERNET(config)#interface fa0/0 INTERNET(config-if)#ip address 172.16.2.230 255.255.255.252 INTERNET(config-if)#no shutdown INTERNET(config-if)#description TO LANINTERNET INTERNET(config-if)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 36

Configuración del enrutamiento estático y por defecto en R0 & RNAT

R0

Anteriormente como observamos en la captura creamos las rutas estáticas hacia las subredes de

los complejos, solo necesitaremos configurar el enrutamiento por defecto en R0.

R0(config)#ip route 0.0.0.0 0.0.0.0 s0/0/1

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 37

RNAT

Las rutas con interfaces de salida s0/0/0 son para las subredes de los complejos y la nube de

Frame-Relay, la sexta es la ruta principal que se utilizara hacia internet, la séptima es la ruta

secundaria que se utilizara por si la principal falla y le hemos agradado el valor de 10 que

corresponde a la AD (Distancia Administrativa = Confiabilidad) para que no nos utilice las dos rutas

simultáneamente.

RNAT(config)#ip route 172.16.0.0 255.255.254.0 s0/0/0 RNAT(config)#ip route 172.16.2.0 255.255.255.128 s0/0/0 RNAT(config)#ip route 172.16.2.128 255.255.255.192 s0/0/0 RNAT(config)#ip route 172.16.2.192 255.255.255.240 s0/0/0 RNAT(config)#ip route 172.16.2.208 255.255.255.248 s0/0/0 RNAT(config)#ip route 0.0.0.0 0.0.0.0 s0/1/0 RNAT(config)#ip route 0.0.0.0 0.0.0.0 s0/1/1 10

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 38

Comprobamos que haya conectividad hacia las subredes de los Complejos y la nube de Frame-

Relay.

Descripción para implementar NAT

En la captura observamos que el router INTERNET solamente tiene en la tabla de enrutamiento las

rutas conectadas directamente lo que indica que el router INTERNET solo podrá enrutar paquetes

hacia las redes conectadas directamente como lo son hacia RNAT y la LAN. Entonces en el router

INTERNET no se creara ningún tipo de ruta estática ni de default ya que utilizaremos la tecnología

de NAT en el router RNAT para permitir conexiones.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 39

Observemos que el PCINTERNET no nos responde a la petición de echo ICMP, vamos a realizar un

debug de ICMP en el router INTERNET y observar con más claridad lo que pasa.

En el router INTERNET habilitaremos el debug de ICMP mientras se realiza ping desde PC3.

Este es el comando que nos permite auditar las solicitudes de ICMP en el router INTERNET.

INTERNET#debug ip icmp

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 40

En esta captura observamos que efectivamente la solicitud de echo ICMP nos llega hasta el router

INTERNET, pero el router INTERNET no sabe cómo llegar a la red en donde se encuentra 172.16.1.1

ya que solo conoce las redes conectadas directamente, entonces explicado esto vamos a ver

como el NAT en el router RNAT nos permite que el router INTERNET nos pueda responder a las

peticiones de echo ICMP por parte de los host de las demás redes que el router INTERNET no

conoce.

Deshabilitamos todos los posibles debug que estén en ejecución.

INTERNET#undebug all

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 41

Configuración de SNAT sobre PAT

Bueno en este apartado realizaremos la configuración de SNAT (Source Network Address

Translation) Traducción de Direcciones de Red de Origen, esto nos permitirá que router INTERNET

nos pueda responder las solicitudes de echo ICMP ya que todo el tráfico que necesite enviarse

fuera de la interface S0/1/0 o S0/1/1 en el router RNAT se saldrá con la ip de origen que tienen

asociadas las interfaces mencionadas y por ende tendremos conectividad en toda la internetwork.

Igualmente utilizaremos PAT (Port Address Translation) Traducción de Direcciones de Puerto, la

utilización de PAT es muy simple ya que solo tenemos que agregar la directiva overload al final de

la serie de comando que nos permitirá crear la SNAT, con esto logramos traducir todas las

direcciones que requieran comunicación con INTERNET simultáneamente a una sola dirección.

El router puede identificar cada comunicación con base a los puertos de origen y destino de cada

paquete.

RNAT

En el primer grupo de sentencias definimos que grupo de redes y/o subredes se les permitirá la

traducción de direcciones SNAT con PAT.

En el segundo grupo (Línea única) especificamos que lo que se permita en LANS nos lo va a

traducción a la dirección ip que tiene asociada la interface S0/1/0.

RNAT(config)#ip access-list standard LANS RNAT(config-std-nacl)#permit 172.16.0.0 0.0.3.255 RNAT(config-std-nacl)#deny any RNAT(config-std-nacl)#exit RNAT(config)#ip nat inside source list LANS interface s0/1/0 overload RNAT(config)#interface s0/0/0 RNAT(config-if)#ip nat inside RNAT(config-if)#exit RNAT(config)#interface s0/1/0 RNAT(config-if)#ip nat outside RNAT(config-if)#exit RNAT(config)#interface s0/1/1 RNAT(config-if)#ip nat outside RNAT(config-if)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 42

Y finalmente en el tercer grupo le indicamos a el router RNAT en que momento debe realizar la

traducción de paquetes SNAT con PAT.

Entonces si un paquete necesita ser enviado por las interfaces S0/1/0 y/o S0/1/1 en el router

RNAT se realizara la traducción (SNAT con PAT), de lo contrario no se realizaran traducciones.

Como podemos observar en este momento no hay en curso traducción de direcciones,

realizaremos un ping desde el servidor SVR-WEB-FTP-01 que se encuentra en el Complejo Principal

hacia el PCINTERNET.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 43

Como podemos observar la PCINTERNET nos responde correctamente, habilitaremos el debug de

nat para observar con más claridad el proceso de traducción de direcciones SNAT.

Este comando habilitara la depuración de todo lo relacionado con NAT en el router RNAT.

RNAT#debug ip nat

sddf

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 44

Y como podemos observar el origen (s) 172.16.2.193 se está traduciendo a (- - >) 172.16.2.221 que

es la dirección ip que tiene asociada la interface s0/1/0 en el router RNAT.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 45

IMPORTANTE: Packet Tracer en su última versión hasta la fecha octubre de 2010 no soporta el

agregado de los comandos reales que permiten realizar nat a dos enlaces o más, por si uno falla

que realice el NAT en el otro enlace. A continuación anexamos los comandos reales que nos

permitirán esto, pero estos comandos los podemos implementar en un router real o con el

emulador de IOS de cisco GNS3.

http://www.gns3.net para una mayor información.

El primero grupo crea un mapa de ruta llamado FLINK y permit 1 indica el orden de prioridad que

tendrá el mapa de ruta para la realización de traducciones, match ip address “LANS” indica que se

implementara el mapa de ruta si coincide con las direcciones ip que se permiten, que en nuestro

caso serian 172.16.0.0/22, match interface S0/1/0 indica que si los paquetes requieren enviarse

por la interface S0/1/0 entonces se implementara este mapa de ruta, y finalmente se asocia la NAT

a el mapa de ruta llamado FLINK con la interface de salida S0/1/0 con overload (PAT).

En el segundo grupo la descripción es la misma solo que se llama el mapa de ruta SLINK, y se

asocia igualmente con las redes que se permiten “LANS”, e igualmente se asocian a la interface

secundaria S0/1/1.

SLINK es el enlace que definimos como enlace de backup o enlace secundario.

RNAT(config)#route-map FLINK permit 1 RNAT(config-route-map)#match ip address LANS RNAT(config-route-map)#match interface s0/1/0 RNAT(config-route-map)#exit RNAT(config)#ip nat inside source route-map FLINK interface s0/1/0 overload RNAT(config)#route-map SLINK permit 2 RNAT(config-route-map)#match ip address LANS RNAT(config-route-map)#match interface s0/1/1 RNAT(config-route-map)#exit RNAT(config)#ip nat inside source route-map SLINK interface s0/1/1 overload

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 46

Publicación del puerto 80 en internet

Nos piden que publiquemos el servidor web a internet en el puerto 80, nos informan que el

servidor web interno está escuchando por el puerto 8080, la versión actual hasta la fecha Octubre

de 2010 de Packet Tracer no permite modificar el puerto de escucha del servicio web (HTTP), para

comprobar que la publicación del servidor web en internet sea la correcta utilizaremos el puerto

por defecto 80 ya que como mencionamos la versión actual hasta la fecha Octubre de 2010 de

Packet Tracer no admite la modificación del puerto.

Nos dirigimos a SVR-WEB-FTP-01 y seleccionamos la pestaña Config, pulsando en HTTP.

Verificamos que el servicio de HTTP este habilitado en el servidor y como a modo Miscelánea

modificaremos las etiquetas HTML.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 47

Hecho esto comprobamos a nivel de los Complejos que nos permita ver el sitio web.

Nos dirigimos a varias de las estaciones que se encuentran en los Complejos y abriremos el

navegador web, seleccionamos el dispositivo final como PCs o Servidores y elegimos la pestaña

Desktop, pulsamos sobre el icono Web Browser.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 48

Digitamos la siguiente URL: http://172.16.2.193, esta dirección ip se debe ingresar ya que es la que

está configurada en el SVR-WEB-FTP-01 y el cual presta para la organización el servicio WEB

(HTTP).

Y de momento observamos que desde las subredes de los Complejos podemos visualizar

correctamente el sitio Web.

A continuación intentaremos acceder al servidor web desde PCINTERNET.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 49

Observamos que no nos muestra el sitio, esto es porque el router INTERNET como lo vimos

anteriormente no sabe cómo llegar a la red o subred en donde se encuentra 172.16.2.193, para

poder visualizar correctamente el sitio web tenemos que digitar la dirección ip que tiene asignada

la interface S0/1/0 en el router RNAT ya que es el enlace principal y es el que esta operativo.

Lo que significa que sería http://172.16.2.221.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 50

Observemos que el mensaje que nos saca es Server Reset Connection (el servidor a rechazado la

conexión) y no Regest Timeout (Tiempo de espera agotado).

Este mensaje nos lo muestra porque no hemos publicado el servicio en el router de frontera RNAT,

a continuación realizaremos la tarea de publicar el sitio a internet por medio de DNAT (Destination

Network Address Translation) Traducción de Direcciones de Red de Destino.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 51

Configurar DNAT en RNAT

NOTA: Si fuera posible cambiar el puerto de escucha del servicio WEB (HTTP) en Packet Tracer,

realizaríamos la publicación de la siguiente manera.

Realizamos un show ip nat translations y observemos que existe una DNAT estatico, esta entrada

siempre va a estar en la tabla de NAT.

RNAT(config)#ip nat inside source static tcp 172.16.2.193 8080 172.16.2.221 80

RNAT(config)#ip nat inside source static tcp 172.16.2.193 80 172.16.2.221 80

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 52

Accedemos al navegador web (Web Browser) de PCINTERNET, y digitamos la URL:

http://172.16.2.221.

Y como podemos observar nos permite visualizar el sitio web, vamos a mirar el debug de nat en

RNAT.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 53

Efectivamente como podemos observar nos realiza el DNAT correctamente.

Para limpiar todas las traducciones actuales de la tabla NAT ejecutamos el siguiente comando.

RNAT#clear ip nat translation *

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 54

Con esto ya tenemos nuestra tabla de nat limpia y solo está la nat estática.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 55

Configurando los servicios

DNS

Domain Name System es un servicio de la capa de aplicación que a modo global nos permite

traducir Nombre a direcciones ip, este servicio utiliza el puerto 53 en la capa de transporte con el

TCP (Protocolo de Control de Transmisión) y UDP (Protocolo de Datagrama de Usuario).

Nuestro servidor de DNS será SVR-DNS-DHCP-01, este servidor tiene asignada la dirección ip

172.16.2.194. Por ende todos los clientes DNS deben tener la dirección ip 172.16.2.194 en la casilla

servidores DNS.

Configuración del servidor DNS

Seleccionamos la pestaña Config de nuestro servidor SVR-DNS-DHCP-01 y pulsamos en DNS.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 56

Primero que todo verificamos que el servicio este activo y agregamos los RR (Registros de

Recursos) de tip A = Address y el nombre a el que corresponden.

Como nos podemos dar cuenta el dominio que se eligió fue saramfv.com.

Agregamos los otros registros de tipo A para los routers y switchs.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 57

En este apartado configuramos el registro de tipo SOA (Start Of Authority) Inicio de Autoridad para

el dominio.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 58

Agregamos el registro tipo NS (Name Server) Servidor de nombres que tendrá autoridad sobre el

dominio.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 59

Y finalmente agregamos el registro de tipo CNAME (Common NAME) el cual nos permite crear

alias a registros de tipo A.

Entonces con el correcto agregado de los diferentes tipos de registros podremos realizar pings y

acceder a los servidores, router y switchs por medio del nombre, igualmente podremos visualizar

la pagina web con el nombre http://www.saramfv.com.

A continuación configuraremos los clientes DNS.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 60

Configuración DNS en los clientes

Estaciones de trabajo finales y servidores

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 61

IMPORTANTE: Tenemos que configurar nuestro servidor DNS para que el mismo se su servidor de

DNS.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 62

Y como podemos observar la dirección ip es la misma para IP Address y DNS Server.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 63

Routers y Switchs

La configuración de los servidores DNS y el dominio al que pertenecen es la misma para routers y

en los switchs solo hay que ejecutar el comando ip name-server 172.16.2.194.

Como observamos en la captura el servidor nos resolvió correctamente el nombre a su respectiva

dirección ip.

RCA(config)#ip name-server 172.16.2.194 RCA(config)#ip domain-name saramfv.com

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 64

Finalmente en esta captura podemos observar que acezamos al sitio web por medio del nombre.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 65

FTP

File Transfer Protocol es un protocolo de la capa de aplicación el cuan nos permite compartir

archivos con hosts remotos, utiliza para sus comunicaciones la TCP en la capa de transporte con su

respectivo puerto 21 y 20. El puerto 21 lo utiliza para el establecimiento de secciones y el 20 para

la transferencia como tal de los datos.

El servidor que ejecuta el servicio de FTP es SVR-WEB-FTP-01, nos dirigimos a él y seleccionamos la

pestaña Config, damos clic en FTP.

Configuración de FTP

Verificamos que el servicio este activo y solo basta con agregar un usuario y password dándole los

privilegios necesarios.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 66

Agregamos un CNAME para el servicio de ftp.

Comprobar servicio FTP

Para la realización de esta tarea utilizaremos el PC3.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 67

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 68

DHCP

El servicio de DHCP opera en la capa de aplicación, permite asignar direcciones IP de una manera

dinámica, esto ofrece una administración de direcciones ip de una forma desatendida a los

administradores de red. Utiliza para su transporte el protocolo UDP, en el puerto 67 para la

escucha de solicitudes y 68 para respuestas hacia sus clientes.

El servidor que presta para nuestra internetwork el servicio de DHCP es SVR-DNS-DHCP-01,

accedemos a la ficha Config y seleccionamos DHCP.

En este primer pantallazo agregamos el pool para la VLAN ADMINISTRACION con un máximo de

125 direcciones disponibles.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 69

Pool para la VLAN STUDENTS con un máximo de 253 direcciones ip disponibles.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 70

Pool para la VLAN STUDENTS perteneciente al Complejo Alternativo con un máximo de 253

direcciones ip disponibles para clientes DHCP.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 71

Y finalmente el pool para la VLAN ADMIN perteneciente al Complejo Alternativo con un máximo de

61 direcciones ip disponibles.

Muy bien para que nuestros clientes puedan obtener correctamente sus direcciones ip de el

servidor necesitamos agregar un comando en todas las subinterfaces de los router, ya que si

recordamos los router contienen broadcast y los clientes DHCP utilizar direcciones de broadcast

para encontrar servidores DHCP. Con el siguiente comando le especificamos a los routers que

reenvíen los paquetes de broadcast hacia el servidor DHCP.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 72

En RCP

Con este grupo de comandos estamos especificando que los broadcast que lleguen a las

subinterfaces fa0/0.20 y fa0/0.30 nos las reenvíen hacia la dirección 172.16.2.194, que es la ip que

tiene configurado nuestro servidor de DHCP.

En RCA

He igualmente en las subinterfaces de RCA.

Procederemos a configurar los clientes de DHCP.

RCA(config)#interface range fa0/0.10, fa0/0.20 RCA(config-if-range)#ip helper-address 172.16.2.194 RCA(config-if-range)#exit

RCP(config)#interface range fa0/0.20, fa0/0.30 RCP(config-if-range)#ip helper-address 172.16.2.194 RCP(config-if-range)#exit

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 73

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 74

Con esta serie de capturas podemos comprobar que nuestro servidor está funcionando

correctamente y que nos está proporcionando el direccionamiento correcto.

El servicio de mensajería (MAIL) es uno de los servicios mas utilizados hoy en dia por su rapidez y

sencilles, hay varios protocolos que se requieren para poder realizar una implementación de MAIL.

Nosotros vamos a utilizar SMTP y POP3, ya que son los que se pueden configurar en la versión

actual que es la 5.3.1 de Packet Tracer.

SMTP (Simple Mail Transfer Protocol) Protocolo Simple de Transferencia de Correo es un

protocolo el cual se ubica en la capa de aplicación utiliza el puerto 25 para la transferencia de

correos del cliente hacia el servidor y de servidor a servidor, otro puerto es el 465 para las

transferencias seguras.

POP3 (Post Office Protocol versión 3) Protocolo de Oficina Postal igualmente opera en la capa de

aplicación, este protocolo es usado por los MUA (Agente de Usuario de Correo) para recuperar

correos de un servidor utiliza el puerto 110 y 995 para las comunicaciones seguras.

Para poner en marcha un servidor de MAIL se debe disponer de un dominio por lo que

utilizaremos el dominio saramfv.com para lograr este propósito.

El servidor que prestara los servicios de MAIL será SVR-MAIL-01 el cual tiene la dirección ip

172.16.2.195.

Nos dirigimos al servidor y seleccionamos la pestaña Config, pulsando en EMAIL.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 75

Verificamos que los servicios de SMTP y POP3 esten activos y procederemos a asignar el dominio y

a crear las cuentas.

A continuación realizaremos la configuración de los MUA en cada una de las estaciones de trabajo.

Esto lo realizaremos seleccionando la pestaña Desktop de cada una de las estaciones de trabajo y

pulsando en el icono E MAIL.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 76

En este apartado lo que se debe hacer es Crear un nombre a la cuenta de correo, especificar la

dirección de correo electrónica que tendrá la nueva cuenta, especificar el FQDN (Full Qualified

Domain Name) Nombre Completamente calificado del servidor de correo entrante (POP3) y el

servidor de correo saliente (SMTP) y finalmente un usuario y contraseña para la nueva cuenta de

correo.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 77

En esta imagen podemos observar que es como nuestra especie de Mail Box, en la cual podemos

leer nuestros correos que nos han enviado, crear correos para enviar, eliminar, y podemos

observar que tenemos el botón de Configure Mail, si deseamos cambiar algún parámetro de la

cuenta previamente establecida, etc…

Enviaremos un correo a la dirección [email protected].

Esto lo realizamos pulsando en botón Compose de nuestro Mail Box.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 78

Digitamos la dirección de mail y agregamos lo que le queramos decir o mejor lo que queremos que

sepa esa otra persona.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 79

Observemos que en la parte inferior de la captura nos dice que se puedo resolver el dominio

correctamente y que se envió satisfactoriamente.

Configuraremos otro cuenta en otro PC para configurarla con la cuenta [email protected] y

comprobar que si nos llego el correo.

Igualmente esto lo realizaremos seleccionando la pestaña Desktop de cada una de las estaciones

de trabajo y pulsando en el icono E MAIL.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 80

Igualmente el mismo proceso de configuración solo que la dirección decorreo es diferente y sus

credenciales también.

Revisaremos si si nos llego el correo enviado por [email protected], pulsando en el botón

Receive.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 81

Recibimos este mensaje ya que la cuneta usuario1 no existe en el servidor, entonces creamos la

cuenta y nuevamente pulsamos en Receive.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 82

Podemos observar que no tenemos ningún correo esto es porque el correo se envio sin existir la

cuenta en el servidor, nuevamente enviaremos el correo desde [email protected].

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 83

Nuevamente lo enviamos y verificaremos si esta vez si nos llego.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 84

Como podemos observar nos llego correctamente, entonces responderemos a ese correo

pulsando en el botón Replay, OJO respondamos el correo cuando hayamos leído de que se trata

jajjajajjaj.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 85

Digitamos lo que queramos responder y pulsamos en Send.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 86

Nos envió correctamente.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 87

Y podemos observar que efectivamente nos llego la respuesta…

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 88

Administración remota

La administración remota permite a los administradores una flexibilidad importante al momento

de observar el comportamiento de dispositivo e igualmente a la hora de realizar configuración ya

que no necesariamente tienen que estar físicamente para realizar dichas tareas.

En esta sección realizaremos las tareas necesarias para permitir la administración remota de

dispositivos como switchs y routes, permitiendo solo la subred de administración del Complejo

Alternativo (VLAN 20 ADMIN).

Esta administración remota se realizara de una manera segura lo que significa que solo vamos a

permitir la administración por medio del protocolo seguro SSH.

SSH es un protocolo de administración remota basada en CLI (Interface de Línea de Comandos), su

beneficio es muy parecido al conocido Telnet pero con la diferencia que las comunicaciones son

seguras, utiliza para su capa de transporte TCP en el puerto 22.

La subred asignada a VLAN ADMIN es 172.16.2.128/26.

Configurando SSH & Limitando el Acceso remoto

Realizaremos la configuración de SSH en las líneas VTY de los switches y routes cisco,

deshabilitaremos telnet ya que por defecto está habilitado, crearemos ACLs para permitir la

administración remota solo de los hosts de la VLAN ADMIN.

ROUTERS

RCA(config)#ip access-list standard ONLYADMIN RCA(config-std-nacl)#permit 172.16.2.128 0.0.0.63 RCA(config-std-nacl)#deny any RCA(config-std-nacl)#exit RCA(config)#username adminone privilege 15 secret 123456 RCA(config)#line vty 0 15 RCA(config-line)#no transport input RCA(config-line)#transport input ssh RCA(config-line)#login local RCA(config-line)#exit RCA(config-line)#access-class ONLYADMIN in

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 89

Verificamos que realmente SSH este habilitado, esta configuración es igual en todos los routes.

El siguiente comando lo utilizaremos para comprobar la seguridad en los routes.

RCP#ssh -v 2 -l adminone 172.16.2.211

RCA(config)#ip ssh version 2 RCA(config)#crypto key generate rsa RCA(config)#ip ssh authentication-retries 3 RCA(config)#ip ssh time-out 120

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 90

Como podemos observar la conexión ha sido rechazada por el router ya que no pertenece a la

VLAN ADMIN.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 91

SWITCHS

Como podemos observar en los switchs no habilitamos SSH ya que en la versión actual 5.3.1 de

Packet Tracer no admiten SSH.

Esta configuración es igual en todos los switchs de la internetwork.

Entonces en la versión actual 5.3.1 de Packet Tracer nos debemos conformar con Telnet.

Realizaremos una prueba conectándonos por telnet desde el router R0 y una PC de la VLAN

ADMIN al switch SCA1, para comprobar la correcta implementación de la ACL.

SCA1(config)#ip access-list standard ONLYADMIN SCA1(config-std-nacl)#permit 172.16.2.128 0.0.0.63 SCA1(config-std-nacl)#deny any SCA1(config-std-nacl)#exit SCA1(config)#line vty 0 15 SCA1(config-line)#exit SCA1(config-line)#access-class ONLYADMIN in

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 92

No nos deja desde R0.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 93

Efectivamente nos permite conectarnos remotamente solo a los host que estén en la VLAN

ADMIN.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 94

Desde otra subred mmmmmmmmmmmm NO.

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 95

Monitorear el tráfico

Es muy recomendable que un administrador(a) de redes este monitoreando el trafico

constantemente y tener como una visión clara sobre los patrones de tráfico y poder así detectar

cuando se produzcan cuellos de botellas y poder estar al tanto de los broadcast ya que una de las

causas de la lentitud de una red es el trafico de broadcast.

Esto se logra mediante los llamados Sniffers los cuales son equipos que están en la red

específicamente para monitorear todo el tráfico, para tener una implementación de estas

necesitamos un HUB, ahora en día no es muy común los HUB ya que generan dominios de

colisiones grandes y por ende disminuye en ancho de banda. Hoy en día se implementa mucho la

tecnología SPAN (Swithed Port Analyzer) esta tecnología nos permite configurar un switch para

que reenvié todo el tráfico que pase por un determinado puerto hacia otro aunque el trafico no

requiera reenviase a ese puerto, esto también se conoce como puerto Mirror.

La versión actual 5.3.1 de Packet Tracer no soporta este tipo de tecnología, pero anexamos los

comandos que se deben ejecutar en un switch cisco real para que nos permita monitorear y

convertir un puerto en mirror.

Con esto le estamos especificando que todo el trafico entrante y saliente de la interface Fa0/1

(both = Ambos) me lo reenvié también hacia el puerto Fa0/15, en la interface Fa0/15

conectaríamos nuestra estación de trabajo que se utilizara para monitorear todo el tráfico.

SCA1(config)#monitor session 1 source interface fa0/1 both SCA1(config)#monitor session 1 destination interface fa0/15

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 96

Conclusiones

La correcta planificación de una internetwork como esta es importante para no tener

inconvenientes durante el proceso de configuración.

Es importante leer el caso de estudio y no comenzar su implementación hasta tener claramente

sus requerimientos y componentes necesarios para llevarlo a cabo.

Bibliografía

http://www.cisco.com

http://es.wikipedia.org/wiki/Frame_Relay

http://www.cisco.com/en/US/tech/tk648/tk361/tk438/tsd_technology_support_sub-

protocol_home.html

http://www.cisco.com/en/US/tech/tk583/tk617/technologies_tech_note09186a00800949

e2.shtml

http://www.cisco.com/en/US/tech/tk583/tk617/technologies_tech_note09186a00800949

e2.shtml

http://www.cisco.com/en/US/tech/tk365/technologies_tech_note09186a00800ef7b2.sht

ml

http://www.gns3.net

http://es.wikipedia.org/wiki/Gns3

Mind Wide Open™ BLOG – http://jfherrera.wordpress.com Cisco | Networking Academy

MiNdWiDe - Group 97

Sara…

Gracias… Jhon Fredy Herrera Osorno