6 DECRETO DE ESQUEMA NACIONAL ADECUACIÓN · debía contener el Plan de Adecuación al ENS, como...

Transcript of 6 DECRETO DE ESQUEMA NACIONAL ADECUACIÓN · debía contener el Plan de Adecuación al ENS, como...

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 1 de 53

DOCUMENTO Nº 6 BISDECRETO DE APROBACIÓN DEL PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE SEGURIDAD Y TEXTO DEL PLAN DE

ADECUACIÓN (que no trabajan con CITRIX)

DECRETO APROBACIÓN PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE SEGURIDAD Decreto. En localidad a xxxxx de xxxxxx de dos mil trece, del Alcalde/sa‐Presidente/a del Ayuntamiento de localidad por el que se aprueba el Plan de Adecuación de los Sistemas de Información del Ayuntamiento de localidad al Esquema Nacional de Seguridad. La Ley 11/2007, de 22 de junio, de acceso electrónico de los ciudadanos a los servicios públicos, en su artículo 42.2 dispone la creación, a través de reglamento, del Esquema Nacional de Seguridad.

En cumplimiento de la misma, se aprobó el Real Decreto 3/2010 de 8 de Enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la administración electrónica.

Esta norma tiene por objeto el establecimiento de los principios y requisitos de una política de seguridad en la utilización de medios electrónicos, que permita la adecuada protección de la información.

Es de aplicación a las administraciones públicas para asegurar el acceso, integridad, disponibilidad, autenticidad, confidencialidad, trazabilidad y conservación de los datos, informaciones y servicios utilizados en medios en los medios electrónicos que gestiones en el ejercicio de sus competencias.

Con la misma se pretende proporcionar las condiciones necesarias de confianza en el uso de los medios electrónicos, a través de una serie de medidas que garanticen la seguridad de los sistemas, los datos, las comunicaciones y los servicios electrónicos de manera que permita a los ciudadanos el ejercer sus derechos y a las Administraciones cumplir sus deberes a través de estos medios electrónicos.

En su Disposición Transitoria, para la Adecuación de los Sistemas, el Real Decreto estipula que, si no fuera posible la plena adaptación en enero de 2011 de los sistemas existentes, se podrá realizar la adaptación hasta enero de 2014, pero elaborando un Plan de Adecuación al Esquema Nacional de Seguridad, que marque los plazos y que debe ser elaborado y aprobado con antelación suficiente.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 2 de 53

Ante esta disposición reglamentaria, este Ayuntamiento ha decidido abordar el cumplimiento de la misma y analizar en profundidad la seguridad de los sistemas de información que ha dado como fruto el presente “Plan de Adecuación de los Sistemas de Información del Ayuntamiento de Xxxxxxxxxxxxx al Esquema Nacional de Seguridad”, que recoge los resultados del análisis de todos los sistemas del Ayuntamiento, así como en qué medida cumplen lo establecido en el Esquema Nacional de Seguridad.

En el mismo se establece un calendario de actuaciones que abarca hasta finales de 2013 y que permitirá mejorar de manera óptima la gestión en esta materia.

El Plan de adecuación contiene la siguiente información: antecedentes y análisis de la política de seguridad, valoración de la información y servicios que se manejan, tratamiento de los datos de carácter personal, categorización de los sistemas, declaración de aplicabilidad de medidas, análisis de riesgos, informe de insuficiencia del sistema y plan de mejora de la seguridad incluyendo plazos y costes.

Para su elaboración se han realizado una serie de trabajos orientados a generar la información necesaria para dar respuesta a los diferentes apartados que debía contener el Plan de Adecuación al ENS, como son identificación de Información, servicios dentro del alcance del ENS y valoración en las diferentes dimensiones de la Seguridad. Igualmente se ha realizado el análisis de riesgos de acuerdo con la metodología MAGERIT‐II (Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información), usando la herramienta PILAR (Procedimiento Informático Lógico para el Análisis de Riesgos) del Centro Nacional de Inteligencia (CNI) y se ha elaborado la declaración de aplicabilidad, el informe de insuficiencias y plan de mejora, generándose finalmente el documento base del Plan de Adecuación.

El presente Decreto entrará en vigor el día siguiente de su publicación en el Boletín Oficial de la Provincia.

EL ALCALDE/SA‐ PRESIDENTE/A EL/LA SECRETARIO/A

Fdo.: Xxxxxx Xxxxxxx Xxxxxxxxxx Fdo.: Xxxxxxx Xxxxxxxx Xxxxxxxx

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 3 de 53

ÍNDICE 1 RESUMEN EJECUTIVO........................................................................................................ 4

2 TÉRMINOS Y DEFINICIONES .............................................................................................. 4

3 CATEGORÍA DEL SISTEMA ................................................................................................. 4

3.1 Criterios de Valoración de los Activos............................................................................ 4

3.2 Valoración de información y servicios.......................................................................... 11

4 RESPONSABILIDADES ...................................................................................................... 16

5 ANÁLISIS DE RIESGOS ..................................................................................................... 17

5.1 Metodología de análisis ............................................................................................... 17

5.2 Valoración de activos................................................................................................... 17

5.3 Nivel de riesgo potencial .............................................................................................. 20

5.4 Mapa de riesgos potenciales ....................................................................................... 20

5.5 Nivel de riesgo actual................................................................................................... 22

5.6 Medidas de protección actuales y previstas................................................................. 24

5.7 Mapa de riesgos actuales ............................................................................................ 27

5.8 Nivel de riesgo aceptable............................................................................................. 28

5.9 Nivel del riesgo objetivo ............................................................................................... 28

6 DECLARACIÓN DE APLICABILIDAD ................................................................................. 31

7 PLAN DE MEJORA.............................................................................................................. 34

7.1 Objetivo........................................................................................................................ 34

7.2 Alcance ........................................................................................................................ 34

7.3 Calendario.................................................................................................................... 34

7.4 Responsabilidades....................................................................................................... 35

7.5 Seguimiento ................................................................................................................. 35

7.6 Acciones de adaptación al ENS................................................................................... 35

7.7 Planificación y recursos ............................................................................................... 52

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 4 de 53

RESUMEN EJECUTIVO El presente plan de adecuación recoge todos los datos y documentación necesarios para declarar conformidad con el Esquema Nacional de Seguridad (ENS) En este documento se identifican los principales activos de información de la Entidad Local, que van a ser utilizados para la categorización de los sistema de acuerdo con el Esquema Nacional de Seguridad y posteriormente considerados en un análisis de riesgos, cuyo objeto será determinar el nivel de riesgo de la organización y las prioridades en cuanto al tratamiento de dicho riesgo. Se recoge la Declaración de Aplicabilidad, con las medidas de seguridad aplicables según el ENS para los sistemas de la categoría correspondiente a los sistemas identificados. Por último se referencia al Plan de Mejora desarrollado para ejecutar las tareas necesarias para que los sistemas de la Entidad Local estén completamente adecuados al ENS.

TÉRMINOS Y DEFINICIONES Para los fines de este documento se aplican los términos y conceptos incluidos en la guía CCN-STIC-800, ESQUEMA NACIONAL DE SEGURIDAD, GLOSARIO DE TÉRMINOS Y ABREVIATURAS.

CATEGORÍA DEL SISTEMA

Criterios de Valoración de los Activos Cada activo se valorará con los criterios definidos en la guía CCN-STIC-803, ESQUEMA NACIONAL DE SEGURIDAD, VALORACIÓN DE LOS SISTEMAS.

• D: Disponibilidad. Propiedad o característica de los activos consistente en que los usuarios o los procesos autorizados tienen acceso a los mismos cuando lo requieren. Para valorar este criterio la pregunta a responder será: ¿Qué importancia tendría que el activo no estuviera disponible cuando se necesita?

• I: Integridad. Propiedad o característica consistente en que el activo de información no ha sido alterado de manera no autorizada Para valorar este criterio la pregunta a responder será: ¿Qué importancia tendría que el activo fuera alterado por alguien sin autorización?

• C: Confidencialidad. Propiedad o característica consistente en que la información ni se pone a disposición, ni se revela a individuos o procesos no autorizados. La pregunta a responder para valorar un activo en este criterio será: ¿Qué importancia tendría que el activo fuera revelado a personas no autorizadas?

• A: Autenticidad. Propiedad o característica consistente en que una entidad es quien dice ser o bien que garantiza la fuente de la que proceden los datos. La pregunta aquí sería, ¿qué importancia tendría que el activo no fuera auténtico?

• T: Trazabilidad. Propiedad o característica consistente en que las actuaciones de una entidad o persona puedan ser imputadas exclusivamente a dicha entidad o persona. La

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 5 de 53

valoración de este criterio responde a la pregunta de ¿qué importancia tendría no poder identificar a quien haya ejecutado una acción?

Para valorar los activos en cada uno de estos criterios se utiliza una escala de tres puntos; bajo, medio y alto, como sigue.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 6 de 53

Disponibilidad Valor Escala Alto • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque la indisponibilidad de la información causaría un grave daño, de difícil o imposible reparación

• Porque la indisponibilidad de la información supondría el incumplimiento grave de una norma

• Porque la indisponibilidad de la información causaría un daño reputacional grave con los ciudadanos o con otras organizaciones

• Porque la indisponibilidad de la información podría desembocar en protestas masivas (alteración seria del orden público)

• Cuando el RTO (tiempo máximo que el servicio puede permanecer interrumpido) es inferior a 4 horas

Medio • Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque la indisponibilidad de la información causaría un daño importante aunque

subsanable • Porque la indisponibilidad de la información supondría el incumplimiento material o

formal de una norma • Porque la indisponibilidad de la información causaría un daño reputacional importante

con los ciudadanos o con otras organizaciones • Porque su revelación podría desembocar en protestas públicas (alteración del orden

público) • Cuando el RTO (tiempo máximo que el servicio puede permanecer interrumpido) es de

entre 4 y 24 horas (un día) Bajo • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque la indisponibilidad de la información causaría algún perjuicio • Porque la indisponibilidad de la información supondría el incumplimiento leve de una

norma • Porque la indisponibilidad de la información supondría pérdidas económicas

apreciables • Porque la indisponibilidad de la información causaría un daño reputacional apreciable

con los ciudadanos o con otras organizaciones • Porque la indisponibilidad de la información podría desembocar en múltiples protestas

individuales • Cuando el RTO se sitúa entre 1 y 5 días (una semana)

Sin valorar • Cuando la información es prescindible por tiempo indefinido • Cuando el RTO es superior a 5 días laborables (una semana)

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 7 de 53

Integridad Valor Escala Alto • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque su manipulación o modificación no autorizada causaría un grave daño, de difícil o imposible reparación

• Porque su manipulación o modificación no autorizada causaría pérdidas económicas elevadas o alteraciones financieras significativas

• Porque su manipulación o modificación no autorizada causaría un daño reputacional grave con los ciudadanos o con otras organizaciones

• Porque su manipulación o modificación no autorizada podría desembocar en protestas masivas (alteración seria del orden público)

Medio • Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque su manipulación o modificación no autorizada causaría un daño importante

aunque subsanable • Porque su manipulación o modificación no autorizada supondría el incumplimiento

material o formal de una norma • Porque su manipulación o modificación no autorizada causaría pérdidas económicas

importantes • Porque su manipulación o modificación no autorizada causaría un daño reputacional

importante con los ciudadanos o con otras organizaciones • Porque su manipulación o modificación no autorizada podría desembocar en protestas

públicas (alteración del orden público) Bajo • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque su manipulación o modificación no autorizada causaría algún perjuicio • Porque su manipulación o modificación no autorizada supondría el incumplimiento leve

de una norma • Porque su manipulación o modificación no autorizada supondría pérdidas económicas

apreciables • Porque su manipulación o modificación no autorizada causaría un daño reputacional

apreciable con los ciudadanos o con otras organizaciones • Porque su manipulación o modificación no autorizada podría desembocar en múltiples

protestas individuales Sin Valorar • Cuando los errores en su contenido carecen de consecuencias o son fácil y

rápidamente reparables

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 8 de 53

Confidencialidad Valor Escala Alto • Porque la información debe conocerla un número muy reducido de personas

• Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque su revelación causaría un grave daño, de difícil o imposible reparación • Porque su revelación supondría el incumplimiento grave de una norma • Porque su revelación causaría pérdidas económicas elevadas o alteraciones

financieras significativas • Porque su revelación causaría un daño reputacional grave con los ciudadanos o con

otras organizaciones • Porque su revelación podría desembocar en protestas masivas (alteración seria del

orden público) Medio • Porque la información deben conocerla sólo quienes lo necesiten para su trabajo, con

autorización explícita • Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque su revelación causaría un daño importante aunque subsanable • Porque su revelación supondría el incumplimiento material o formal de una norma • Porque su revelación causaría pérdidas económicas importantes • Porque su revelación causaría un daño reputacional importante con los ciudadanos o

con otras organizaciones • Porque su revelación podría desembocar en protestas públicas (alteración del orden

público) Bajo • Porque la información no deben conocerla personas ajenas a la organización

• Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque su revelación causaría algún perjuicio • Porque su revelación supondría el incumplimiento leve de una norma • Porque su revelación supondría pérdidas económicas apreciables • Porque su revelación causaría un daño reputacional apreciable con los ciudadanos o

con otras organizaciones • Porque su revelación podría desembocar en múltiples protestas individuales

Sin valorar • Información de carácter público, accesible por cualquier persona

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 9 de 53

Autenticidad Valor Escala Alto • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque la falsedad en su origen o en su destinatario causaría un grave daño, de difícil o imposible reparación

• Porque su la falsedad en su origen o en su destinatario causaría pérdidas económicas elevadas o alteraciones financieras significativas

• Porque su la falsedad en su origen o en su destinatario causaría un daño reputacional grave con los ciudadanos o con otras organizaciones

• Porque su la falsedad en su origen o en su destinatario podría desembocar en protestas masivas (alteración seria del orden público)

Medio • Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque su la falsedad en su origen o en su destinatario: causaría un daño importante

aunque subsanable • Porque su la falsedad en su origen o en su destinatario supondría el incumplimiento

material o formal de una norma • Porque su la falsedad en su origen o en su destinatario causaría pérdidas económicas

importantes • Porque su la falsedad en su origen o en su destinatario causaría un daño reputacional

importante con los ciudadanos o con otras organizaciones • Porque su la falsedad en su origen o en su destinatario podría desembocar en

protestas públicas (alteración del orden público) Bajo • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque su la falsedad en su origen o en su destinatario causaría algún perjuicio • Porque su la falsedad en su origen o en su destinatario supondría el incumplimiento

leve de una norma • Porque su la falsedad en su origen o en su destinatario supondría pérdidas

económicas apreciables • Porque su la falsedad en su origen o en su destinatario causaría un daño reputacional

apreciable con los ciudadanos o con otras organizaciones • Porque su la falsedad en su origen o en su destinatario podría desembocar en

múltiples protestas individuales Sin valorar • Cuando el origen es irrelevante o ampliamente conocido por otros medios

• Cuando el destinatario es irrelevante, por ejemplo por tratarse de información de difusión anónima

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 10 de 53

Trazabilidad Valor Escala Alto • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque la incapacidad para rastrear un acceso a la información impediría la capacidad de subsanar un error grave

• Porque la incapacidad para rastrear un acceso a la información impediría la capacidad para perseguir delitos

• Porque la incapacidad para rastrear un acceso a la información facilitaría enormemente la comisión de delitos graves

Medio • Por disposición legal o administrativa: ley, decreto, orden, reglamento,… • Porque la incapacidad para rastrear un acceso a la información dificultaría gravemente

la capacidad de subsanar un error grave • Porque la incapacidad para rastrear un acceso a la información impediría la capacidad

de subsanar un error importante • Porque la incapacidad para rastrear un acceso a la información dificultaría gravemente

la capacidad para perseguir delitos. • Porque la incapacidad para rastrear un acceso a la información facilitaría la comisión de

delitos. Bajo • Por disposición legal o administrativa: ley, decreto, orden, reglamento,…

• Porque la incapacidad para rastrear un acceso a la información dificultaría la capacidad de subsanar errores.

• Porque la incapacidad para rastrear un acceso a la información dificultaría la capacidad para perseguir delitos

Sin valorar

• Cuando no se pueden producir errores de importancia, o son fácilmente reparables por otros medios

• Cuando no se pueden perpetrar delitos relevante, o su investigación es fácilmente realizable por otros medios

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 11 de 53

Valoración de información y servicios Para categorizar el Sistema según el ENS, se detallan a continuación las valoraciones de cada uno de los activos fundamentales. Como establece el ENS, el nivel del sistema en cada dimensión será el mayor de los establecidos para cada información y cada servicio. Consecuentemente, la categoría del Sistema viene dada por el valor máximo en cada parámetro.

A los distintos sistemas y subsistemas se les aplicará como mínimo aquellas medidas de seguridad estipuladas para su nivel en el Anexo II, Medidas de Seguridad, del ENS.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 15/04/2013

PÁGINA 12 de 53

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 13 de 53

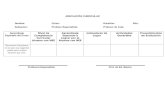

SERVICIOS PRESTADOS EN CLOUD DE DIPUTACIÓN DE BADAJOZ Sistema Subsistema Servicio / Información D I C A T Categoría Servicios a los ciudadanos Sede electrónica M M M M M M

Conjunto de trámites electrónicos situados en la sede electrónica para ciudadanos M M B M M M

Sede electrónica M M M M M M Servicios intermediados de consulta y validación de datos M M M M M M Tablón de empleo, oferta pública de empleo M M M B B M Página web B B B B B B Correo electrónico M M M B B M Portal ciudadano y carpeta del ciudadano M M M M B M Recaudación M M M M M M Gestión tributaria y recaudatoria M M M M M M BD Organismo autónomo de recaudación M M M M M M Gestión económica M M M M M M Perfil del contratante M M M M M M Servicios generales M M M M M M Registro de entrada y salida M M M M M M Registro electrónico M M B M M M Plan de formación B B M B B M Inscripción cursos de formación B B M B B M Padrón de habitantes M M M B B M

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 14 de 53

Sistema Subsistema Servicio / Información D I C A T Categoría Fomento y obras B B B B B B

Asistencia técnica y cooperación municipal en materia de obras e infraestructuras B B B B B B

Asistencia técnica en materia urbanística B B B B B B Gestión depuración aguas residuales y otros servicios B B B B B B Datos de fomento y obras B B B B B B Cultura B B B B B B Gestión centralizada de biblioteca B B B B B B Gestión centralizada de archivo B B B B B B Gestión centralizada de datos de archivo y biblioteca B B B B B B

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 15 de 53

SERVICIOS PRESTADOS POR LA ENTIDAD LOCAL LOCALMENTE Sistema Subsistema Servicio / Información D I C A T Categoría Servicios a los ciudadanos Cultura B B B B B B Gestión de bibliotecas municipales B B B B B B Gestión, catalogación e inventario de archivos provinciales B B B B B B Datos de archivos y bibliotecas B B B B B B Gestión económica M M M B B M Contabilidad M M M B B M Perfil del contratante M M M B B M Servicios generales M M M M M M Nóminas y seguridad social B M M B B M Gestión de personal B M M M B M Asistencia social y domiciliaria M M M M M M Deportes e instalaciones deportivas B B B B B B Urbanismo B B B B B B Licencias y autorizaciones M M M B B M Universidad Popular, cada de cultura y formación ciudadana B B B B B B

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 16 de 53

RESPONSABILIDADES Las principales responsabilidades dentro del ENS corresponden al responsable de seguridad, y a los de la información y los servicios. Es un requisito del ENS que estas responsabilidades estén definidas y diferenciadas para evitar conflictos de intereses que perjudiquen el nivel de seguridad. Puede darse el caso de que una misma persona cuente con responsabilidades de información y de servicio, pero el responsable de seguridad no debe tenerla sobre la prestación de los servicios.

• El Responsable de la Información es quien determinará los requisitos de la información tratada, aprobando formalmente las valoraciones de la misma. Por ello será asignado a quien tenga la responsabilidad del uso de la información. Se propone como Responsable de la Información al Alcalde-Presidente.

• El Responsable del Servicio determinará los requisitos de seguridad de los servicios prestados, y aprobará formalmente las valoraciones de los mismos. Se propone a los responsables de los servicios de información para este rol. El responsable de seguridad determinará las decisiones para satisfacer los requisitos de seguridad de la información y de los servicios. Se propone como Responsable del Servicio al Alcalde-Presidente.

• El Responsable de Seguridad determinará las decisiones para satisfacer los requisitos de seguridad de la información y de los servicios. Se propone como Responsable de Seguridad al Secretario de la Entidad Local.

• El Responsable del Sistema será el encargado de desarrollar, operar y mantener el Sistema de Información y de cerciorarse de que las medidas específicas de seguridad se integren adecuadamente dentro del marco general de seguridad. Se propone la delegación de funciones del Responsable del Sistema a la Diputación de Badajoz.

La Política de Seguridad identificará los responsables de la gestión de la seguridad, sus deberes y responsabilidades, el procedimiento para su designación y renovación así como la estructura y responsabilidades del comité de seguridad.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 17 de 53

ANÁLISIS DE RIESGOS

Metodología de análisis Para la realización del análisis de riesgos se ha utilizado la herramienta PILAR, la cual utiliza la metodología Magerit, Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información “Ministerio de Administraciones Públicas”. Magerit cubre las actividades de análisis y tratamiento de riesgos facilitando una gestión de riesgos informada.

1. El análisis de riesgos le permite conocer su sistema: sus activos, su valor, y las amenazas a las que está expuesto.

2. El tratamiento de riesgos se centra en seleccionar medidas de seguridad para conjurar las amenazas.

3. La gestión de riesgos es el proceso integral de tratamiento de los riesgos descubiertos durante el análisis.

Para el Análisis de riesgos • Se identifican los Activos de la organización. Estos activos están expuestos a una serie de

Amenazas que, cuando ocurren, degradan el valor del activo, causando un cierto Impacto.

• Se listan las Amenazas que afectan directa o indirectamente al Activo. Si estimamos la probabilidad de la amenaza, podemos concluir el Riesgo en el sistema, o la pérdida a la cual está expuesto.

La degradación y la probabilidad califican la vulnerabilidad del sistema frente a una amenaza. Para la gestión de riesgos

• Se desplegaran medidas de seguridad para hacer frente a las amenazas.

• Las medidas de seguridad mitigan los valores de impacto y riesgo dejándolos reducidos a unos valores residuales, que serán asumidos por la Organización.

Valoración de activos Los activos identificados se han agrupado en las siguientes categorías:

• SE Servicios. Servicios que soportan la administración electrónica.

• IN Información. Información necesaria para proporcionar los servicios.

• HW Hardware. Hardware que compone los sistemas de información de la Entidad Local.

• SW Aplicaciones. Software utilizado, gestionado y mantenido por la Entidad Local.

• CO Comunicaciones. Elementos para la prestación de comunicaciones.

• P Personal. Personal que desarrolla sus labores en la Entidad Local.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 18 de 53

• L Instalaciones. Edificios y oficinas en las que se desarrollan las labores de la Entidad Local.

La valoración de los activos identificados en función de las cinco dimensiones de seguridad, Disponibilidad (D), Integridad (I) y Confidencialidad (C), Autenticidad (A) y Trazabilidad (T) se detallan en la siguiente tabla. Los valores de los activos de administración electrónica se han deducido de las valoraciones recogidas en el Plan de Adecuación, de manera que se mantenga la coherencia con el resto de las valoraciones, según el siguiente criterio:

• Nivel Bajo (B) : 0-3

• Nivel Medio (M) : 4-6

• Nivel Alto (A): 7-10

Activos D I C A T [SE] Servicios [SE-01] Sede electrónica 6 6 6 6 6 [SE-02] Recaudación 6 6 6 6 6 [SE-03] Cultura 1 1 1 1 1 [SE-04] Gestión económica 6 6 6 6 6 [SE-05] Servicios generales 3 4 4 3 3 [SE-06] Fomento y obras 2 2 2 2 2 [IN] Información y datos [IN-01] Datos del tablón oficial 4 4 1 4 1 [IN-02] Datos portal y carpeta del ciudadano 5 5 4 3 4 [IN-02] Datos de gestión tributaria y recaudatoria 6 6 3 6 6 [IN-03] BD Organismo autónomo de recaudación 6 6 6 6 6 [IN-04] Datos de archivos y bibliotecas 1 1 1 1 1 [IN-05] Perfil del contratante 6 6 6 4 4 [IN-06] Registro general 6 6 6 6 6 [IN-07] Padrón de Habitantes 6 6 3 1 1 [IN-08] Contabilidad 6 6 3 6 6 [IN-09] Datos de matrículas (formación) 2 2 2 2 2 [IN-10] Recursos Humanos 3 6 6 1 1 [IN-11] Datos de fomento y obras 3 3 3 3 3 [IN-12] Datos asistencia social y domiciliaria 5 6 6 5 5 [IN-13] Licencias y autorizaciones 4 4 4 3 1 [ES] Servicios Externos [ES-01] Servicio Hosting Diputación 6 6 6 6 6 [HW] Hardware [HW-01] Servidor Aplicaciones 6 6 6 6 6 [HW-02] Servidores Bases de Datos 4 4 4 4 4 [HW-03] Servidores de Ficheros 6 6 6 6 6 [HW-04] Equipos de comunicaciones y seguridad 6 6 6 6 6

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 19 de 53

Activos D I C A T [SW] Software [SW-01] Ofimática 4 4 1 1 1 [SW-02] Aplicación RRHH y nóminas 6 6 6 3 3 [SW-03] Aplicación registro entrada/salida 6 6 6 6 6 [SW-04] Aplicación contabilidad 5 5 5 1 1 [SW-05] Aplicación contratación 4 4 4 1 1 [SW-06] Aplicación de gestión de bibliotecas y archivos 2 2 2 1 1 [SW-07] Aplicación de gestión tributaria 6 6 6 1 1 [SW-08] Aplicación ACCEDE 6 6 6 1 1 [SW-09] Software de sistemas 3 3 3 1 1 [SW-10] Software de BD 4 4 4 1 1 [CO] Comunicaciones [CO-01] Red servidores 6 6 6 6 6 [CO-02] Red Entidad Local 6 6 6 6 6 [CO-03] Red Telefonía 4 4 4 4 4 [CO-04] Red con la Diputación 6 6 6 6 6 [CO-05] Conexión a internet 5 5 5 5 5 [L] Instalaciones [L-01] Oficinas 4 1 1 1 1 [L-02] CPD principal 6 6 6 1 1 [PE] Personal [PE-01] Personal propio usuarios 4 4 4 4 4 [PE-02] Personal propio - Administradores 6 4 4 4 4 [PE-03] Personal externo 4 4 4 4 4

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 20 de 53

Nivel de riesgo potencial El riesgo potencial es el que presenta un activo antes de aplicarle ninguna medida de seguridad. La herramienta utilizada ha sido PILAR, que estima los riesgos en una escala de 0 a 9:

PILAR presenta los niveles de criticidad con un decimal, de forma que se puede relativizar el riesgo relativo dentro de un mismo nivel. En el mapa se muestra el riesgo por cada uno de los parámetros de seguridad Disponibilidad (D), Integridad (I) y Confidencialidad (C), Autenticidad (A) y Trazabilidad (T).

Mapa de riesgos potenciales ACTIVO [D] [I] [C] [A] [T] [SE] Servicios {4,8} {5,4} {3,9} {4,5} {3,9} [SE-01] Sede electrónica {4,8} {5,4} {3,9} {4,5} {3,9} [SE-02] Recaudación {4,8} {5,4} {3,9} {4,5} {3,9} [SE-03] Cultura {1,9} {2,4} {1,0} {1,5} {1,0} [SE-04] Gestión económica {4,8} {5,4} {3,9} {4,5} {3,9} [SE-05] Servicios generales {3,1} {4,2} {2,8} {2,7} {2,2} [SE-06] Fomento y obras {2,5} {3,0} {1,6} {2,1} {1,6} [IN] Información y datos {4,8} {5,4} {5,7} {4,8} {3,9} [IN-01] Datos del tablón oficial {3,6} {4,2} {2,8} {3,6} {1,0} [IN-02] Datos portal y carpeta del ciudadano {4,2} {4,8} {4,5} {3,1} {2,8} [IN-03] BD Organismo autónomo de recaudación {4,8} {5,4} {3,9} {4,8} {3,9} [IN-04] Datos de archivos y bibliotecas {1,9} {2,4} {2,8} {1,9} {1,0}

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 21 de 53

ACTIVO [D] [I] [C] [A] [T] [IN-05] Perfil del contratante {4,8} {5,4} {5,7} {3,6} {2,8} [IN-06] Registro general {4,8} {5,4} {5,7} {4,8} {3,9} [IN-07] Padrón de Habitantes {4,8} {5,4} {3,9} {1,9} {1,0} [IN-08] Contabilidad {4,8} {5,4} {3,9} {4,8} {3,9} [IN-09] Datos de matrículas (formación) {2,5} {3,0} {3,4} {2,5} {1,6} [IN-10] Recursos Humanos {3,1} {5,4} {5,7} {1,9} {1,0} [IN-11] Datos de fomento y obras {3,1} {3,6} {3,9} {3,1} {2,2} [IN-12] Datos asistencia social y domiciliaria {4,2} {5,4} {5,7} {4,2} {3,4} [IN-13] Licencias y autorizaciones {3,6} {4,2} {4,5} {3,1} {1,0} [ES] Servicios externos {4,8} {5,4} {3,9} {4,5} {3,9} [ES-01] Servicio Hosting Diputación {4,8} {5,4} {3,9} {4,5} {3,9} [HW] Hardware {4,8} {3,2} {4,5} [HW-01] Servidor Aplicaciones {4,8} {3,2} {4,5} [HW-02] Servidores Bases de Datos {3,6} {2,1} {3,3} [HW-03] Servidores de Ficheros {4,8} {3,2} {4,5} [HW-04] Equipos de comunicaciones y seguridad {4,8} {3,2} {4,5} [SW] Software {4,5} {5,1} {5,1} {4,5} [SW-01] Ofimática {3,3} {3,9} {2,1} {1,5} [SW-02] Aplicación RRHH y nóminas {4,5} {5,1} {5,1} {2,7} [SW-03] Aplicación registro entrada/salida {4,5} {5,1} {5,1} {4,5} [SW-04] Aplicación contabilidad {3,9} {4,5} {4,5} {1,5} [SW-05] Aplicación contratación {3,3} {3,9} {3,9} {1,5} [SW-06] Aplicación de gestión de bibliotecas y archivos {2,1} {2,7} {2,7} {1,5} [SW-07] Aplicación de gestión tributaria {4,5} {5,1} {5,1} {1,5} [SW-08] Aplicación ACCEDE {4,5} {5,1} {5,1} {1,5} [SW-09] Software de sistemas {2,7} {3,3} {3,3} {1,5} [SW-10] Software de BD {3,3} {3,9} {3,9} {1,5} [CO] Comunicaciones {4,8} {3,2} {4,5} {4,5} {3,9} [CO-01] Red servidores {4,8} {3,2} {4,5} {4,5} {3,9} [CO-02] Red Entidad Local {4,8} {3,2} {4,5} {4,5} {3,9} [CO-03] Red Telefonía {3,6} {2,1} {2,8} {3,3} {2,8} [CO-04] Red con la Diputación {4,8} {3,2} {3,9} {4,5} {3,9} [CO-05] Conexión a internet {4,2} {2,7} {3,4} {3,9} {3,4} [L] Instalaciones {4,5} {3,9} {3,9} [L-01] Oficinas {3,3} {1,0} {1,0}

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 22 de 53

ACTIVO [D] [I] [C] [A] [T] [L-02] CPD principal {4,5} {3,9} {3,9} [PE] Personal {3,9} {3,3} {3,6} [PE-01] Personal propio usuarios {2,5} {2,0} {2,9} [PE-02] Personal propio - Administradores {3,9} {3,3} {3,6} [PE-03] Personal externo {1,5} {1,5} {2,8}

Nivel de riesgo actual El riesgo actual es el que presentan los activos considerando las medidas de seguridad (salvaguardas) implementadas en la organización. Para el cálculo del riesgo actual se asigna un nivel de madurez al proceso asociado a la salvaguarda o medida de seguridad aplicable, de manera que el riesgo potencial al que está expuesto el activo se reduce en función de las medidas de seguridad aplicadas y el nivel de madurez de las mismas Las salvaguardas actúan en el impacto y el riesgo, limitando el impacto de una amenaza, o reduciendo la probabilidad de que ocurra. PILAR utiliza niveles de madurez para evaluar medidas de seguridad según la madurez de proceso, como se muestra en la siguiente tabla. Eficacia nivel Significado - n.a. no es aplicable 0% L0 Inexistente 10% L1 Inicial / ad hoc 50% L2 Reproducible, pero intuitivo 90% L3 Proceso definido 95% L4 Gestionado y medible 100% L5 Optimizado L0 - Inexistente En el nivel L0 de madurez no hay nada. L1 - Inicial / ad hoc En el nivel L1 de madurez, las medidas de seguridad existen, pero no se gestionan. El éxito depende de buena suerte. En este caso, las organizaciones exceden con frecuencia presupuestos y tiempos de respuesta. El éxito del nivel L1 depende de tener personal de la alta calidad. L2 - Reproducible pero intuitivo En el nivel L2 de madurez, la eficacia de las medidas de seguridad depende de la buena suerte y de la buena voluntad de las personas. Los éxitos son repetibles, pero no hay plan para los incidentes más allá de la reacción heroica. Todavía hay un riesgo significativo de exceder las estimaciones de coste y tiempo. L3 - Proceso definido Se despliegan y se gestionan las medidas de seguridad. Hay normativa establecida y procedimientos para garantizar la reacción profesional ante los incidentes. Se ejerce un mantenimiento regular de las protecciones. Las oportunidades de sobrevivir son altas, aunque siempre queda el factor de lo desconocido (o no planificado). El éxito es algo más que buena suerte: se merece.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 23 de 53

L4 – Gestionado y medible Usando medidas de campo, la dirección puede controlar empíricamente la eficacia y la efectividad de las medidas de seguridad. En particular, la dirección puede fijar metas cuantitativas de la calidad. En el nivel L4 de madurez, el funcionamiento de los procesos está bajo control con técnicas estadísticas y cuantitativas. La confianza es cuantitativa, mientras que en el nivel L3, la confianza era solamente cualitativa. L5 - Optimizado El nivel L5 de madurez se centra en la mejora continua de los procesos con mejoras tecnológicas incrementales e innovadoras. Se establecen objetivos cuantitativos de mejora de los procesos. Y se revisan continuamente para reflejar los cambios en los objetivos de negocio, utilizándose como indicadores en la gestión de la mejora de los procesos. En este análisis de riesgos se han valorado las medidas de seguridad contempladas en el Esquema Nacional de Seguridad, usando para ello el Perfil de Seguridad incorporado en la herramienta PILAR.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 24 de 53

Medidas de protección actuales y previstas CÓDIGO NOMBRE 2013 OBJETIVO

ENERO 2014 C:org Marco organizativo 30% 90% C:org.1 Política de Seguridad 50% 90% C:org.2 Normativa de seguridad 10% 90% C:org.3 Procedimientos de seguridad 10% 90% C:org.4 Proceso de autorización 50% 90% C:op Marco operacional 40% 70% C:op.pl Planificación 60% 81% C:op.pl.1 Análisis de riesgos 50% 90% C:op.pl.2 Arquitectura de seguridad 50% 52% C:op.pl.3 Adquisición de nuevos componentes 90% 90% C:op.pl.4 Dimensionamiento / Gestión de capacidades 50% 90% C:op.pl.5 Componentes certificados n.a. n.a. C:op.acc Control de acceso 53% 72% C:op.acc.1 Identificación 32% 75% C:op.acc.2 Requisitos de acceso 90% 90% C:op.acc.3 Segregación de funciones y tareas 25% 45% C:op.acc.4 Proceso de gestión de derechos de acceso 17% 22% C:op.acc.5 Mecanismo de autenticación 50% 90% C:op.acc.6 Acceso local (local logon) 83% 90% C:op.acc.7 Acceso remoto (remote login) 75% 89% C:op.exp Explotación 40% 65% C:op.exp.1 Inventario de activos 48% 90% C:op.exp.2 Configuración de seguridad 45% 81% C:op.exp.3 Gestión de la configuración 33% 54% C:op.exp.4 Mantenimiento 75% 75% C:op.exp.5 Gestión de cambios 65% 65% C:op.exp.6 Protección frente a código dañino 50% 83% C:op.exp.7 Gestión de incidencias 25% 60% C:op.exp.8 Registro de la actividad de los usuarios 10% 55% C:op.exp.9 Registro de la gestión de incidencias 37% 50% C:op.exp.10 Protección de los registros de actividad 10% 50% C:op.exp.11 Protección de claves criptográficas 39% 51% C:op.ext Servicios externos 37% 77% C:op.ext.1 Contratación y acuerdos de nivel de servicio 50% 90% C:op.ext.2 Gestión diaria 50% 90% C:op.ext.9 Medios alternativos 10% 50% C:op.cont Continuidad del servicio 0% 77%

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 25 de 53

CÓDIGO NOMBRE 2013 OBJETIVO

ENERO 2014 C:op.cont.1 Análisis de impacto 0% 90% C:op.cont.2 Plan de continuidad 0% 90% C:op.cont.3 Pruebas periódicas 0% 50% C:op.mon Monitorización del sistema 50% 50% C:op.mon.1 Detección de intrusión 50% 50% C:op.mon.2 Sistema de métricas n.a. n.a. C:mp Medidas de protección 43% 59% C:mp.if Protección de las instalaciones e infraestructuras 66% 78% C:mp.if.1 Áreas separadas y con control de acceso 50% 90% C:mp.if.2 Identificación de las personas 90% 90% C:mp.if.3 Acondicionamiento de los locales 60% 60% C:mp.if.4 Energía eléctrica 90% 90% C:mp.if.5 Protección frente a incendios 90% 90% C:mp.if.6 Protección frente a inundaciones 90% 90% C:mp.if.7 Registro de entrada y salida de equipamiento 50% 90% C:mp.if.9 Instalaciones alternativas 5% 25% C:mp.per Gestión del personal 18% 68% C:mp.per.1 Caracterización del puesto de trabajo 10% 90% C:mp.per.2 Deberes y obligaciones 5% 45% C:mp.per.3 Concienciación 46% 90% C:mp.per.4 Formación 23% 90% C:mp.per.9 Personal alternativo 5% 25% C:mp.eq Protección de los equipos 38% 52% C:mp.eq.1 Puesto de trabajo despejado 20% 60% C:mp.eq.2 Bloqueo del puesto de trabajo 90% 90% C:mp.eq.3 Protección de equipos portátiles 38% 43% C:mp.eq.9 Medios alternativos 3% 17% C:mp.com Protección de las comunicaciones 46% 76% C:mp.com.1 Perímetro seguro 40% 90% C:mp.com.2 Protección de la confidencialidad 50% 90% C:mp.com.3 Protección de la autenticidad y de la integridad 47% 85% C:mp.com.4 Segregación de redes 87% 90% C:mp.com.9 Medios alternativos 5% 25% C:mp.si Protección de los soportes de información 47% 47% C:mp.si.1 Etiquetado 25% 25% C:mp.si.2 Criptografía 50% 50% C:mp.si.3 Custodia 70% 70% C:mp.si.4 Transporte 50% 50% C:mp.si.5 Borrado y destrucción 39% 39% C:mp.sw Protección de las aplicaciones informáticas (SW) 50% 50% C:mp.sw.1 Desarrollo de aplicaciones 50% 50%

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 26 de 53

CÓDIGO NOMBRE 2013 OBJETIVO

ENERO 2014 C:mp.sw.2 Aceptación y puesta en servicio 50% 50% C:mp.info Protección de la información 34% 45% C:mp.info.1 Datos de carácter personal 90% 90% C:mp.info.2 Calificación de la información 7% 63% C:mp.info.3 Cifrado de la información 42% 62% C:mp.info.4 Firma electrónica 7% 7% C:mp.info.5 Sellos de tiempo n.a. n.a. C:mp.info.6 Limpieza de documentos 50% 50% C:mp.info.9 Copias de seguridad (backup) 45% 45% C:mp.s Protección de los servicios 48% 53% C:mp.s.1 Protección del correo electrónico (e-mail) 71% 71% C:mp.s.2 Protección de servicios y aplicaciones web 67% 67% C:mp.s.8 Protección frente a la denegación de servicio 50% 50% C:mp.s.9 Medios alternativos 5% 25%

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 27 de 53

Mapa de riesgos actuales ACTIVO [D] [I] [C] [A] [T] [SE] Servicios {3,5} {3,8} {2,4} {2,9} {2,4} [SE-01] Sede electrónica {3,5} {3,4} {2,4} {2,9} {2,3} [SE-02] Recaudación {3,5} {3,8} {2,4} {2,9} {2,4} [SE-03] Cultura {0,90} {0,89} {0,69} {0,79} {0,68} [SE-04] Gestión económica {3,3} {3,4} {2,2} {2,7} {2,1} [SE-05] Servicios generales {1,7} {2,2} {1,2} {1,2} {0,91} [SE-06] Fomento y obras {1,1} {1,1} {0,80} {0,91} {0,79} [IN] Información y datos {3,3} {3,5} {3,6} {3,1} {2,1} [IN-01] Datos del tablón oficial {1,7} {2,0} {0,86} {1,8} {0,56} [IN-02] Datos portal y carpeta del ciudadano {2,3} {2,6} {2,1} {1,2} {0,92} [IN-03] BD Organismo autónomo de recaudación {2,9} {3,2} {1,5} {3,0} {1,8} [IN-04] Datos de archivos y bibliotecas {0,78} {0,85} {0,86} {0,80} {0,56} [IN-05] Perfil del contratante {3,1} {3,3} {3,4} {1,9} {1,0} [IN-06] Registro general {3,3} {3,5} {3,6} {3,1} {2,1} [IN-07] Padrón de Habitantes {2,9} {3,2} {1,5} {0,80} {0,56} [IN-08] Contabilidad {2,9} {3,2} {1,5} {3,0} {1,8} [IN-09] Datos de matrículas (formación) {0,90} {0,97} {0,98} {0,92} {0,68} [IN-10] Recursos Humanos {1,1} {3,2} {3,3} {0,80} {0,56} [IN-11] Datos de fomento y obras {1,1} {1,4} {1,5} {1,2} {0,80} [IN-12] Datos asistencia social y domiciliaria {2,3} {3,2} {3,3} {2,4} {1,2} [IN-13] Licencias y autorizaciones {1,7} {2,0} {2,1} {1,2} {0,56} [ES] Servicios externos {3,3} {3,4} {2,2} {2,7} {2,2} [ES-01] Servicio Hosting Diputación {3,3} {3,4} {2,2} {2,7} {2,2} [HW] Hardware {3,9} {1,0} {2,2} [HW-01] Servidor Aplicaciones {3,9} {1,0} {2,1} [HW-02] Servidores Bases de Datos {2,7} {0,76} {0,99} [HW-03] Servidores de Ficheros {3,9} {1,0} {2,1} [HW-04] Equipos de comunicaciones y seguridad {3,9} {1,0} {2,2} [SW] Software {3,0} {3,4} {3,4} {2,7} [SW-01] Ofimática {1,6} {2,1} {0,87} {0,69} [SW-02] Aplicación RRHH y nóminas {3,0} {3,4} {3,4} {0,98} [SW-03] Aplicación registro entrada/salida {3,0} {3,4} {3,4} {2,7} [SW-04] Aplicación contabilidad {2,4} {2,8} {2,8} {0,74}

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 28 de 53

ACTIVO [D] [I] [C] [A] [T] [SW-05] Aplicación contratación {1,8} {2,2} {2,3} {0,74} [SW-06] Aplicación de gestión de bibliotecas y archivos {0,92} {1,1} {1,1} {0,74} [SW-07] Aplicación de gestión tributaria {3,0} {3,4} {3,4} {0,74} [SW-08] Aplicación ACCEDE {3,0} {3,4} {3,4} {0,74} [SW-09] Software de sistemas {0,99} {1,6} {1,6} {0,69} [SW-10] Software de BD {1,6} {2,1} {2,1} {0,69} [CO] Comunicaciones {3,0} {1,4} {2,6} {2,4} {2,1} [CO-01] Red servidores {3,0} {1,4} {2,6} {2,4} {2,1} [CO-02] Red Entidad Local {3,0} {1,4} {2,6} {2,4} {2,1} [CO-03] Red Telefonía {2,0} {0,85} {0,99} {1,4} {0,98} [CO-04] Red con la Diputación {3,0} {1,4} {2,1} {2,4} {2,1} [CO-05] Conexión a internet {2,7} {0,97} {1,6} {2,2} {1,6} [L] Instalaciones {4,1} {2,3} {2,4} [L-01] Oficinas {2,9} {0,66} {0,69} [L-02] CPD principal {4,1} {2,3} {2,4} [PE] Personal {2,5} {1,9} {2,3} [PE-01] Personal propio usuarios {1,1} {0,92} {1,6} [PE-02] Personal propio - Administradores {2,5} {1,9} {2,3} [PE-03] Personal externo {0,83} {0,82} {1,4}

Nivel de riesgo aceptable Se considera que el nivel de riesgo aceptable es 3,5.

Nivel del riesgo objetivo Aplicando las medidas de seguridad establecidas por el ENS el nivel de riesgo objetivo será como sigue. ACTIVO [D] [I] [C] [A] [T] [SE] Servicios {2,9} {3,3} {2,0} {2,5} {2,0} [SE-01] Sede electrónica {2,8} {2,8} {2,0} {2,5} {1,9} [SE-02] Recaudación {2,9} {3,3} {1,9} {2,4} {2,0} [SE-03] Cultura {0,78} {0,77} {0,61} {0,72} {0,59} [SE-04] Gestión económica {2,6} {2,5} {1,7} {2,3} {1,6} [SE-05] Servicios generales {1,1} {1,6} {0,96} {0,95} {0,83} [SE-06] Fomento y obras {0,90} {0,89} {0,73} {0,83} {0,71}

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 29 de 53

ACTIVO [D] [I] [C] [A] [T] [IN] Información y datos {2,6} {3,0} {3,3} {2,6} {1,6} [IN-01] Datos del tablón oficial {1,1} {1,7} {0,81} {1,3} {0,43} [IN-02] Datos portal y carpeta del ciudadano {1,7} {2,3} {1,8} {0,95} {0,79} [IN-03] BD Organismo autónomo de recaudación {2,3} {2,9} {1,2} {2,5} {1,1} [IN-04] Datos de archivos y bibliotecas {0,67} {0,78} {0,81} {0,71} {0,43} [IN-05] Perfil del contratante {2,6} {2,9} {3,1} {1,4} {0,91} [IN-06] Registro general {2,6} {3,0} {3,3} {2,6} {1,6} [IN-07] Padrón de Habitantes {2,3} {2,9} {1,2} {0,71} {0,43} [IN-08] Contabilidad {2,3} {2,9} {1,2} {2,5} {1,1} [IN-09] Datos de matrículas (formación) {0,78} {0,90} {0,93} {0,83} {0,55} [IN-10] Recursos Humanos {0,90} {2,9} {3,0} {0,71} {0,43} [IN-11] Datos de fomento y obras {0,90} {1,1} {1,2} {0,95} {0,67} [IN-12] Datos asistencia social y domiciliaria {1,7} {2,9} {3,0} {1,9} {0,90} [IN-13] Licencias y autorizaciones {1,1} {1,7} {1,8} {0,95} {0,43} [ES] Servicios externos {2,6} {2,5} {1,7} {2,2} {1,6} [ES-01] Servicio Hosting Diputación {2,6} {2,5} {1,7} {2,2} {1,6} [HW] Hardware {3,4} {0,86} {1,5} [HW-01] Servidor Aplicaciones {3,4} {0,85} {1,5} [HW-02] Servidores Bases de Datos {2,3} {0,62} {0,86} [HW-03] Servidores de Ficheros {3,4} {0,85} {1,5} [HW-04] Equipos de comunicaciones y seguridad {3,4} {0,86} {1,5} [SW] Software {2,4} {3,0} {3,0} {2,2} [SW-01] Ofimática {0,99} {1,7} {0,78} {0,60} [SW-02] Aplicación RRHH y nóminas {2,4} {3,0} {3,0} {0,88} [SW-03] Aplicación registro entrada/salida {2,4} {3,0} {3,0} {2,2} [SW-04] Aplicación contabilidad {1,8} {2,4} {2,4} {0,65} [SW-05] Aplicación contratación {1,2} {1,8} {1,8} {0,65} [SW-06] Aplicación de gestión de bibliotecas y archivos {0,80} {0,92} {0,92} {0,65} [SW-07] Aplicación de gestión tributaria {2,4} {3,0} {3,0} {0,65} [SW-08] Aplicación ACCEDE {2,4} {3,0} {3,0} {0,65} [SW-09] Software de sistemas {0,87} {1,1} {1,1} {0,60} [SW-10] Software de BD {0,99} {1,7} {1,7} {0,60} [CO] Comunicaciones {2,5} {0,94} {1,4} {1,9} {1,4} [CO-01] Red servidores {2,5} {0,94} {1,4} {1,9} {1,4} [CO-02] Red Entidad Local {2,5} {0,94} {1,4} {1,9} {1,4}

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 30 de 53

ACTIVO [D] [I] [C] [A] [T] [CO-03] Red Telefonía {1,4} {0,71} {0,87} {0,98} {0,84} [CO-04] Red con la Diputación {2,5} {0,94} {1,4} {1,9} {1,4} [CO-05] Conexión a internet {2,2} {0,84} {1,2} {1,8} {0,97} [L] Instalaciones {2,0} {1,6} {1,6} [L-01] Oficinas {0,96} {0,53} {0,53} [L-02] CPD principal {2,0} {1,6} {1,6} [PE] Personal {1,6} {0,98} {1,3} [PE-01] Personal propio usuarios {0,84} {0,73} {0,92} [PE-02] Personal propio - Administradores {1,6} {0,98} {1,3} [PE-03] Personal externo {0,64} {0,64} {0,89}

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 31 de 53

DECLARACIÓN DE APLICABILIDAD En la tabla se detallan las medidas de seguridad de entre las contenidas en el Anexo II del Esquema Nacional de Seguridad, con el estado en el que se encuentran teniendo en cuenta que las categorías de los sistemas y subsistema, y el resultado del análisis de riesgos. Cada medida de seguridad tendrá uno de los dos estados siguientes:

• No Aplica: Control no seleccionado debido a que no es obligatorio según la categoría del Sistema, ni se considera necesario para reducir los riesgos identificados.

• Aplica: Control seleccionado por requerimiento del ENS para la categoría del Sistema o por necesidad de reducir el riesgo. La medida puede estar ya implantada a la fecha de realización del presente Documento o bien se prevé implementar en los plazos determinados por el ENS, tal y como se define en el Plan de Mejora.

Dimensiones afectadas

Tipo de medida

Medida de seguridad Estado

ORG MARCO ORGANIZATIVO categoría org.1 Política de seguridad Aplica categoría org.2 Normativa de seguridad Aplica categoría org.3 Procedimientos de seguridad Aplica categoría org.4 Proceso de autorización Aplica OP MARCO OPERACIONAL op.pl Planificación categoría op.pl.1 Análisis de riesgos Aplica categoría op.pl.2 Arquitectura de seguridad Aplica categoría op.pl.3 Adquisición de nuevos componentes Aplica D op.pl.4 Dimensionamiento /Gestión de capacidades Aplica categoría op.pl.5 Componentes certificados n.a. op.acc Control de acceso A T op.acc.1 Identificación Aplica I C A T op.acc.2 Requisitos de acceso Aplica I C A T op.acc.3 Segregación de funciones y tareas Aplica I C A T op.acc.4 Acceso de gestión de derecho des Aplica I C A T op.acc.5 Mecanismo de autenticación Aplica I C A T op.acc.6 Acceso local (local logon) Aplica I C A T op.acc.7 Acceso remoto (remote login) Aplica op.exp Explotación categoría op.exp.1 Inventario de activos Aplica categoría op.exp.2 Configuración de seguridad Aplica categoría op.exp.3 Gestión de la configuración Aplica categoría op.exp.4 Mantenimiento Aplica categoría op.exp.5 Gestión de cambios Aplica categoría op.exp.6 Protección frente a código dañino Aplica categoría op.exp.7 Gestión de incidencias Aplica T op.exp.8 Registro de la actividad de los usuarios Aplica

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 32 de 53

Dimensiones afectadas

Tipo de medida

Medida de seguridad Estado

categoría op.exp.9 Registro de la gestión de incidencias Aplica T op.exp.10 Protección de los registros de actividad Aplica categoría op.exp.11 Protección de claves criptográficas Aplica op.ext Servicios externos categoría op.ext.1 Contratación y acuerdos de nivel de servicio Aplica categoría op.ext.2 Gestión diaria Aplica D op.ext.9 Medios alternativos Aplica op.cont Continuidad del servicio D op.cont.1 Análisis de impacto Aplica D op.cont.2 Plan de continuidad Aplica D op.cont.3 Pruebas periódicas Aplica Op.mon Monitorización del sistema categoría op.mon.1 Detección de intrusión Aplica categoría op.mon.2 Sistema de métricas n.a. MP MEDIDAS DE PROTECCIÓN mp.if Protección de las instalaciones e infraestructuras categoría mp.if.1 Áreas separadas y con control de acceso Aplica categoría mp.if.2 Identificación de las personas Aplica categoría mp.if.3 Acondicionamiento de los locales Aplica D mp.if.4 Energía eléctrica Aplica D mp.if.5 Protección frente a incendios Aplica D mp.if.6 Protección frente a inundaciones Aplica categoría mp.if.7 Registro de entrada y salida de equipamiento Aplica D mp.if.9 Instalaciones alternativas Aplica mp.per Gestión del personal categoría mp.per.1 Caracterización del puesto de trabajo Aplica categoría mp.per.2 Deberes y obligaciones Aplica categoría mp.per.3 Concienciación Aplica categoría mp.per.4 Formación Aplica D mp.per.9 Personal alternativo Aplica mp.eq Protección de los equipos categoría mp.eq.1 Puesto de trabajo despejado Aplica A mp.eq.2 Bloqueo de puesto de trabajo Aplica categoría mp.eq.3 Protección de equipos portátiles Aplica D mp.eq.9 Medios alternativos Aplica mp.com Protección de las comunicaciones categoría mp.com.1 Perímetro seguro Aplica C mp.com.2 Protección de la confidencialidad Aplica I A mp.com.3 Protección de la autenticidad y de la integridad Aplica categoría mp.com.4 Segregación de redes Aplica D mp.com.9 Medios alternativos Aplica mp.si Protección de los soportes de información C mp.si.1 Etiquetado Aplica I C mp.si.2 Criptografía Aplica

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 33 de 53

Dimensiones afectadas

Tipo de medida

Medida de seguridad Estado

categoría mp.si.3 Custodia Aplica categoría mp.si.4 Transporte Aplica C mp.si.5 Borrado y destrucción Aplica mp.sw Protección de las aplicaciones informáticas categoría mp.sw.1 Desarrollo Aplica categoría mp.sw.2 Aceptación y puesta en servicio Aplica mp.info Protección de la información categoría mp.info.1 Datos de carácter personal Aplica C mp.info.2 Calificación de la información Aplica C mp.info.3 Cifrado Aplica I A mp.info.4 Firma electrónica Aplica T mp.info.5 Sellos de tiempo n.a. C mp.info.6 Limpieza de documentos Aplica D mp.info.9 Copias de seguridad (back Up) Aplica mp.s Protección de los servicios categoría mp.s.1 Protección del correo electrónico Aplica categoría mp.s.2 Protección de servicios y aplicaciones web Aplica D mp.s.8 Protección frente a la denegación de servicio Aplica D mp.s.9 Medios alternativos Aplica

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 34 de 53

PLAN DE MEJORA El plan de mejora identifica las tareas a llevar a cabo para cumplir con los requisitos planteados por el Esquema Nacional de Seguridad para los sistemas de información de la Entidad Local que dan soporte a la Administración Electrónica. El buen estado de la seguridad en la organización permitirá ajustarse a dichos requisitos sin excesivos esfuerzos humanos ni económicos. Se han identificado dos principales carencias que consumirán la mayor parte de los recursos:

• Documentación. Existen numerosas tareas que se ejecutan sin que haya procedimientos formalmente aprobados ni quede constancia de su ejecución. El ENS requiere que exista un sistema documental que recoja la sistemática que se utiliza para gestionar la seguridad.

• Formación. El ENS requiere que todo el personal sea concienciado de sus responsabilidades en la medida que apliquen a su puesto de trabajo y que se reciba formación específica en seguridad.

Se han planificado todas las acciones desde la presente fecha a Enero de 2014, que son los plazos marcados por el ENS y valorado el coste de las mismas.

Objetivo El presente plan de actuación tiene como objetivo planificar la implantación de las medidas técnicas y organizativas en la Entidad Local, que le permitan cumplir con lo establecido en el Real Decreto 3/2010 por el que se regula el Esquema Nacional de Seguridad para los sistemas soportados por la entidad. Este plan detalla las insuficiencias encontradas en los sistemas soportados por la Entidad Local. Las anomalías detectadas provienen de:

• Incumplimiento de las medidas de seguridad que aplican según la categorización del sistema, según se define en el Plan de Adecuación.

• Existencia de riesgos no asumibles por la entidad. En el punto 0, Análisis de riesgos se detalla el nivel de riesgo actual y objetivo que se pretende alcanzar con la implementación del presente Plan de Mejora de la Seguridad.

Alcance Este plan comprende todos los activos recogidos en el Análisis de Riesgos de la entidad.

Calendario El Esquema Nacional de Seguridad establece un plazo de un año desde su publicación (30 de Enero de 2010) para su cumplimiento. No obstante da un margen de tres años más para aquellas organizaciones que en ese plazo no puedan hacer frente a todas las tareas, en cuyo caso exige la elaboración del Plan de Adecuación del que este Plan de Mejora forma parte. Aunque la fecha límite para la elaboración del presente Plan de Adecuación era el 30 de Enero de 2011, se dispone de otros tres años adicionales, es decir, hasta el 30 de Enero de 2014, para la implantación completa de todas las medidas definidas en el presente Plan.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 35 de 53

Responsabilidades El Responsable de Seguridad se encargará de la ejecución y supervisión en su caso de las distintas actividades. El Responsable o responsables de los Servicios revisarán y aprobarán el Plan y los objetivos marcados en el mismo, proporcionando además los recursos necesarios para el cumplimiento del Plan.

Seguimiento El Responsable de Seguridad verificará el cumplimiento del plan para el periodo establecido y lo irá actualizando conforme se vayan realizando las acciones. En caso de desviaciones se tomarán las medidas oportunas para corregirlas y en caso necesario se actualizará el plan para reflejar los cambios. Una vez finalizado el periodo establecido por el ENS, se deberán haber finalizado todas las acciones.

Acciones de adaptación al ENS

Comité de seguridad Definir y establecer los roles o funciones de seguridad, definiendo para cada uno, los deberes y responsabilidades del cargo. Se debe determinar qué personas formarán parte del Comité de Seguridad, detallando su ámbito de responsabilidad y sus posibles relaciones con otros elementos de la organización.

Definir los procedimientos de seguridad Diseñar y documentar procedimientos operativos de seguridad que cubran, al menos, los siguientes aspectos:

• Gestión de personal • Gestión de accesos • Protección física de los sistemas • Protección lógica de los sistemas • Gestión de incidentes de seguridad • Gestión del SGSI

Implantar procedimientos Una vez desarrollados los procedimientos, deben ponerse en funcionamiento. Debe controlarse la efectividad de la implantación así como la idoneidad de lo descrito en los procedimientos.

Programa de formación De acuerdo al Esquema Nacional de Seguridad, todos los miembros de la Entidad Local deben involucrarse en el proceso de seguridad de la información y conocer y comprender las normas y procedimientos establecidos. La mejor manera es la realización de jornadas de formación sobre la política, normativa y procedimientos de seguridad de manera que el personal aprenda y asimile las indicaciones sobre las normas con las que deben trabajar. Se deben evaluar los resultados obtenidos en relación a los objetivos perseguidos con las acciones formativas.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 36 de 53

Monitorización y supervisión El proceso de seguridad de la información es un proceso dinámico que requiere ser verificado de una manera continua para detectar posibles errores así como medidas, normas y/o elementos que hayan podido quedar obsoletos y que provoquen que no se esté realizando una efectiva gestión de los riesgos en la organización. Deben establecerse los mecanismos que permitan la detección de todos estos elementos variables, al menos:

• Auditorías de seguridad de la información • Gestión de incidentes

Actualización y mantenimiento del sistema El sistema debe mantenerse actualizado de acuerdo a los nuevos enfoques, tendencias, nuevas tecnologías y cumplimientos legales que se requieran en la entidad. Se deben establecer procedimientos para la gestión de desviaciones respecto a las normativas de seguridad y del propio Esquema Nacional de Seguridad. Se deben elaborar planes de auditoría y de formación para mantener a todos los miembros de la Entidad Local sensibilizados con el proceso de seguridad de la información implantado.

Programa de auditorías El Esquema Nacional de Seguridad establece la necesidad de realizar una auditoría completa del sistema al menos cada dos años. No obstante, en el proceso de desarrollo e implantación del ENS, será conveniente realizar auditorías con una mayor frecuencia, al menos hasta que se haya logrado un buen ajuste y una buena asimilación de los procesos dentro de la organización.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 37 de 53

Implantación de Medidas de Seguridad Se han definido bloques de actuación para la implantación de las medidas de seguridad, correspondientes a los distintos tipos de medidas a implantar según están definidas en el Anexo II.

Actuación 1: Marco organizativo Medidas de seguridad Situación actual / Insuficiencia del Sistema Política de seguridad La Entidad Local dispone de una versión inicial de la Política de

Seguridad, que debe ser aprobada por el Alcalde. Normativa de seguridad En la Política de Seguridad se han incluido unas normas de uso

aceptable de los activos. Una vez aprobada la Política de Seguridad por el Alcalde, esta debe distribuirse a todo el personal (propio o externo) con acceso a los sistemas de tratamiento de información

Procedimientos de seguridad

Si bien se siguen procedimientos de actuación para muchas tareas, estos no están documentados ni están basados en una normativa definida.

Proceso de Autorización Se sigue procesos de autorización definidos, aunque no se encuentran documentados.

7.5.8.1 Acción 1-1 Aprobación y distribución de la Política de Seguridad Se completará la documentación y aprobación formal de esta Política y se distribuirá entre el personal. La Política debe cubrir todos los aspectos incluidos en las medidas de seguridad de la información (Gestión de comunicaciones, Seguridad física y lógica, Recursos Humanos, etc.) La Política ha de ser aprobada por el órgano superior competente que corresponda y se plasmará en un documento escrito, en el que, de forma clara, se precise, al menos, lo siguiente:

• Los objetivos o misión de la entidad. • El marco legal y regulatorio en el que se desarrollarán las actividades. • Los roles o funciones de seguridad, definiendo para cada uno, los deberes y

responsabilidades del cargo, así como el procedimiento para su designación y renovación.

• La estructura del comité o los comités para la gestión y coordinación de la seguridad, detallando su ámbito de responsabilidad, los miembros y la relación con otros elementos de la organización.

• Las directrices para la estructuración de la documentación de seguridad del sistema, su gestión y acceso.

La política de seguridad debe referenciar y ser coherente con lo establecido en el Documento de Seguridad que exige el Real Decreto 1720/2007, de desarrollo de la Ley Orgánica de Protección de Datos, en lo que corresponda, lo que implica evitar duplicidades o incompatibilidades entre las directrices especificadas en uno y otro documento.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 38 de 53

7.5.8.2 Acción 1-2 Elaboración de la Normativa de Seguridad Se dispondrá de una serie de documentos, o se incorporarán a la Política de Seguridad, en los que se describa:

• Lo que se considerará uso indebido de los equipos que intervienen el proceso de administración electrónica.

• El uso correcto de equipos, servicios e instalaciones. • La responsabilidad del personal con respecto al cumplimiento o violación de estas

normas: derechos, deberes y medidas disciplinarias de acuerdo con la legislación vigente.

Es decir, se establecerá una política de uso aceptable de los sistemas de información, que deberá de ser respetada por el personal de la organización y de organizaciones externas que dispongan de acceso a los mismos. El personal deberá de conocer esta política de uso aceptable, debiendo de ser consciente de las actividades que no puede realizar con los sistemas de información porque puedan poner en peligro la integridad de los mismos.

7.5.8.3 Acción 1-3 Elaboración de los Procedimientos de Seguridad Se elaborarán un conjunto de procedimientos documentados en los que se detallará la manera correcta de realizar determinados procesos de modo que se proteja en todo momento la seguridad de la información. En estos procedimientos se indicará de forma clara y precisa:

• Cómo llevar a cabo las tareas habituales. • Quién debe hacer cada tarea. • Cómo identificar y reportar comportamientos inadecuados.

Ejemplo de procedimientos habituales en cuanto a seguridad de la información pueden ser: Gestión de personal, Procedimiento de Control de Accesos, Procedimiento de Gestión de Incidencias,…

7.5.8.4 Acción 1-4 Definición del Proceso de Autorización Se documentará un procedimiento para cubrir los requisitos planteados por el ENS tales como:

• Entrada de equipos en producción. • Entrada de aplicaciones en producción. • Establecimiento de enlaces de comunicaciones con otros sistemas. • Utilización de instalaciones, habituales y alternativas. • Utilización de medios de comunicación, habituales y alternativos. • Utilización de soportes de información. • Utilización de equipos móviles.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 39 de 53

Actuación 2: Planificación

Medida de seguridad Situación actual / Insuficiencia del Sistema Análisis de Riesgos La entidad cuenta con un Análisis de Riesgos de los activos

relacionados con la Administración Electrónica. Se ha realizado con la herramienta PILAR, que desarrolla la metodología MAGERIT, mediante los siguientes pasos:

• Identificación y valoración de los activos del sistema. • Identificación de las amenazas. • Identificación y valoración de las medidas de seguridad

que protegen dichas amenazas. • Identificación y valoración de los riesgos residuales

Arquitectura de seguridad Se elaborará un mapa de red y documentos que describan las instalaciones y la infraestructura informática.

Adquisición de nuevos componentes

Todas las compras siguen un proceso regulado por concursos públicos documentado formalmente.

Dimensionamiento / Gestión de Capacidades

Para cada proyecto de implantación de nuevos sistemas se analizarán las capacidades necesarias y se incluirán los requisitos de seguridad en los pliegos, cuando proceda.

Componentes certificados Esta medida no aplica, ya que no hay sistemas de nivel alto en la entidad.

7.5.9.1 Acción 2-1 Documentación de Arquitectura de Seguridad Identificar y controlar la documentación que describa las instalaciones:

• Áreas donde se encuentran los sistemas de información. • Puntos de acceso a las instalaciones.

Comprobar que la documentación que describe el sistema informático abarca: • Equipos informáticos (puestos de usuario y servidores). • Redes internas y conexiones al exterior. • Puntos de acceso al sistema (puestos de trabajo y consolas de administración). • Esquema de líneas de defensa: • Puntos de interconexión a otros sistemas o a otras redes, en especial si se trata de

Internet. • Cortafuegos, DMZs, etc. • Sistema de identificación y autenticación de usuarios.

7.5.9.2 Acción 2-2 Dimensionamiento y Gestión de la Capacidad Se definirá el procedimiento, y se implantará formalmente, para garantizar que previamente a la puesta en marcha de nuevos sistemas de información y durante todo su ciclo de vida se estudiarán las necesidades, recursos y capacidad del sistema, cubriendo aspectos como las necesidades de procesamiento, las de almacenamiento, las de comunicación, las de personal, las de instalaciones y medios auxiliares.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 40 de 53

Actuación 3: Control de Accesos Medida de seguridad Situación actual / Insuficiencia del Sistema Identificación Cada entidad del sistema dispondrá de un identificador único y se

establecerá un proceso para la gestión de las cuentas de usuario.

Requisitos de acceso Se implantará un proceso para otorgar privilegios de acceso en función de la necesidad de saber, que recogerá las instrucciones del responsable del nuevo usuario en cuanto a los privilegios que se le deben otorgar.

Segregación de funciones y tareas

Se separarán las funciones de desarrollo de las de operación, las de configuración y mantenimiento del sistema de operación y las de auditoría y supervisión de cualquier otra función.

Proceso de gestión de derechos de acceso

El proceso de alta tiene en cuenta la necesidad de saber, dando acceso únicamente a los recursos que el usuario necesita para realizar su trabajo, si bien este debe formalizarse.

Mecanismo de autenticación Los usuarios internos acceden a los sistemas con usuario y contraseña. Para acceder a los servicios de administración electrónica se requiere el uso de un certificado. Se definirán políticas formales para el uso de las contraseñas.

Acceso local (local logon)

Se limitará el número de intentos de acceso y se registrarán todos los intentos de acceso al sistema, tanto los fallidos como los exitosos. Se deberá informar al usuario de sus obligaciones después de obtener el acceso así como del último realizado con su identidad.

Acceso remoto (remote login)

Se protegerán los posibles accesos remotos y se establecerá una política que indique lo que puede hacerse remotamente.

7.5.10.1 Acción 3-1 Formalizar el control de accesos Plasmar documentalmente todos los procesos necesarios para una gestión de accesos acorde con los requisitos de la entidad y del ENS, poniendo en marcha las acciones necesarias para completar los requisitos que aún no se cumplen.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 41 de 53

Actuación 4: Explotación Medida de seguridad Situación Actual / Insuficiencia del Sistema Inventario de activos Se realizará un inventario de los recursos y sistemas de

información de la Entidad Local, identificando a los responsables de la operación y del mantenimiento de cada uno de ellos.

Configuración de seguridad Antes de utilizar los equipos se someterán a un proceso previo de configuración para retirar cuentas y contraseñas estándar y aplicando la regla de mínima funcionalidad.

Gestión de la configuración Se establecerá un proceso que permita mantener de forma continua la configuración segura de los sistemas de información.

Mantenimiento Se documentará la sistemática para analizar, priorizar y determinar cuándo aplicar las actualizaciones de seguridad, parches, mejoras y nuevas versiones, manteniendo así el equipamiento físico y lógico que compone el sistema de información

Gestión de cambios Se establecerá un procedimiento documentado de gestión de la configuración y el cambio de los sistemas de información que tenga en cuenta todos los aspectos de seguridad, previamente a la modificación de los sistemas.

Protección frente a código dañino

Se dotará a todos los equipos de sistemas antivirus que sirvan como sistema de prevención y reacción frente a código dañino.

Gestión de incidencias Existirá un procedimiento de notificación y resolución de incidencias.

Registro de la actividad de los usuarios

Esta medida no aplica, ya que no hay sistemas de nivel alto en la entidad.

Registro de la gestión de incidencias

Se registrarán todas las incidencias, así como la petición formal y la información sobre su resolución, datos y sistemas afectados y cualquier otra evidencia.

Protección de los registros de actividad

Esta medida no aplica, ya que no hay sistemas de nivel alto en la entidad.

Protección de claves criptográficas

Se establecerá un proceso para la protección de las claves criptográficas durante todo su ciclo de vida.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 42 de 53

7.5.11.1 Acción 4-1 Formalizar la seguridad en la explotación Plasmar documentalmente todos los procesos necesarios para una gestión de la seguridad en la explotación acorde con los requisitos de la entidad y del ENS, aprobarlos formalmente, difundirlos e implantarlos en lo que sea necesario completar para cumplir con todos los requisitos del ENS, en particular los relacionados con la gestión de incidencias:

o Procedimiento de reporte de incidentes reales o sospechosos, detallando el escalado de la notificación.

o Procedimiento de toma de medidas urgentes, incluyendo la detención de servicios, el aislamiento del sistema afectado, la recogida de evidencias y protección de los registros, según convenga al caso.

o Procedimiento de asignación de recursos para investigar las causas, analizar las consecuencias y resolver el incidente.

o Procedimientos para informar a las partes interesadas, internas y externas. o Procedimientos para prevenir que se repita el incidente, Incluir en los

procedimientos de usuario la identificación y forma de tratar el incidente y para actualizar, extender, mejorar u optimizar los procedimientos de resolución de incidencias.

o Procedimiento de registro de incidencias. Para registrar todas las actuaciones relacionadas con la gestión de incidencias.

7.5.11.2 Acción 4-2 Formalizar la gestión de los controles criptográficos Documentar la política de gestión de controles criptográficos y los procesos para su utilización, cuando estos sean de aplicación.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 43 de 53

Actuación 5: Servicios Externos Medida de seguridad Situación actual / Insuficiencia del Sistema Contratación y acuerdos de nivel de servicio

En los pliegos de contratación se incluirán acuerdos de nivel de servicio así como las condiciones de mantenimiento y soporte específicas.

Gestión diaria El responsable del sistema controlará la ejecución de los contratos y realizará el seguimiento del cumplimiento de los acuerdos de nivel de servicio.

Medios alternativos Esta medida no aplica, ya que no hay sistemas de nivel alto en la entidad.

7.5.12.1 Acción 5-1 Formalizar la gestión de los servicios externos. Documentar los procedimientos necesarios para la gestión de los servicios externos, incluyendo la contratación y definición de acuerdos de nivel de servicio apropiados, así como su seguimiento. Se tendrán en especial consideración, los servicios prestados por la Diputación de Badajoz, como soporte principal para la prestación de servicios de administración electrónica por parte de la Entidad Local.

7.5.13 Actuación 6: Continuidad Del Servicio Medida de seguridad Situación actual / Insuficiencia del Sistema Análisis de Impacto Se realizará un análisis de impacto formal.

Plan de continuidad Esta medida no aplica, ya que no hay sistemas de nivel alto en la entidad.

Pruebas periódicas Esta medida no aplica, ya que no hay sistemas de nivel alto en la entidad.

7.5.13.1 Acción 6-1 Documentar el Análisis de Impacto Se realizará un análisis de impacto que permita determinar los requisitos de disponibilidad de cada servicio medidos como el impacto de una interrupción durante un cierto periodo de tiempo así como identificar los elementos que son críticos para la prestación del servicio.

CÓDIGO

VERSIÓN 1.0

PLAN DE ADECUACIÓN AL ESQUEMA NACIONAL DE

SEGURIDAD FECHA 12/09/2012

PÁGINA 44 de 53

Actuación 7: Monitorización del Sistema Medida de seguridad Situación actual / Insuficiencia del Sistema Detección de intrusión Esta medida no aplica, ya que no hay sistemas de nivel alto en la

entidad. Sistema de métricas Esta medida no aplica, ya que no hay sistemas de nivel alto en la

entidad.