VPN1

-

Upload

carlosgarcia -

Category

Documents

-

view

212 -

download

0

description

Transcript of VPN1

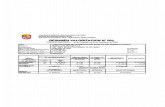

INSTITUTO TECNOLGICO DE ACAPULCOIngeniera en Sistemas Computacionales

ADMINISTRACIN DE LA SEGURIDAD

REPORTE TCNICO UNIDAD III PRCTICA: Conexin a Sistemas Remotos de Acceso -VPN -

Profesor:Dr. Eduardo De la cruz Gmez

INTEGRANTES DEL EQUIPO:

Carlos Alberto Garca Garca 10320803Martha Gabriela Gutirrez Chvez10320777Julio Cesar Peralta Eroza10320848Cesar Guadalupe De La Cruz Salvador10320823

Acapulco, Guerrero, Mxico

ContenidoConexin a Sistemas Remotos de Acceso -VPN -3OBJETIVO3INTRODUCCIN4Diferencias entre LAN y VPN7Tipos de conexin VPN8Puertos y tneles9Protocolo PPTP.10Protocolo L2TP.10Protocolo IPSec.10DESARROLLO11Conexin del Cliente15CONCLUSIN20BIBLIOGRAFA21

Conexin a Sistemas Remotos de Acceso -VPN -

OBJETIVO

El objetivo de este laboratorio es: Familiarizarse con las redes privadas virtuales y establecer una configuracin de conectividad VPN en la plataforma Windows 2003 ( mayor) Linux.Hardware y software a utilizar Mnimo 2 Equipos de Cmputo. Analizador de protocolos (Sniffer). Opcional una mquina virtualTareas a desarrollar Documentar el proceso de conexin de los nodos remotos. Monitorear la operacin y los encabezados Ethernet con un analizador de protocolos. Monitorear la operacin y los encabezados VPN con un analizador de protocolos.

El Reporte final tcnico debe incluir los siguientes elementos: Describir el procedimiento que utiliz para establecer la conectividad fsica de la red. Describir el procedimiento que utiliz para establecer la conectividad lgica de la red, sustentar con la captura del proceso de establecimiento de la conexin y la liberacin de la conexin. Describir la diferencia encontrada en los encabezados capturados (sniffer) en la red protegida y en la red sin proteccin.

INTRODUCCINUna red privada virtual o VPN, por sus siglas en ingls (Virtual Private Network), es una tecnologa de comunicaciones que permite una extensin de la red local sobre una red pblica insegura, como Internet.

Se suele hablar de redes porque pueden interconectar y extender otras redes o segmentos y, tambin, permiten crear tneles dentro de una misma red. Son privadas porque se mantiene la confidencialidad de la informacin y tienen directamente asociada la seguridad. Para esto se implementan controles de autenticacin y cifrado para las conexiones.

Se dice que son virtuales porque, al establecer una conexin, el cliente extiende virtualmente la red hasta esa ubicacin. Las redes fsicas son distintas, pero se trabaja dentro de la misma red lgica.Siguiendo los mismos principios funcionales de los circuitos dedicados, las VPNs permiten una comunicacin digital segura entre dos partes (o redes), creando una red de rea amplia (WAN) a partir de las LANs existentes. La diferencia con respecto a frame relay o ATM est en el medio de transporte. Las VPNs transmiten sobre IP usando datagramas (UDP) como la capa de transporte, haciendo un conducto seguro a travs de la Internet hasta la direccin destino. La mayora de las implementaciones de software libre de VPN incorporan estndares abiertos y encriptacin para enmascarar an ms el trnsito de datos.Algunas organizaciones emplean soluciones de hardware VPN para aumentar la seguridad, mientras que otras utilizan las implementaciones basadas en software o protocolos. Hay muchos fabricantes con soluciones de hardware VPN tales como Cisco, Nortel, IBM y Checkpoint. Hay una solucin libre de VPN basada en software para Linux llamada FreeS/Wan que utiliza una implementacin estandarizada de IPSec (o Protocolo de Internet de Seguridad). Estas soluciones VPN actan como enrutadores especializados que se colocan entre la conexin IP desde una oficina a la otra.

Cuando un paquete es transmitido a un cliente, lo enva a travs del enrutador o puerta de enlace, el cual posteriormente aade informacin de cabecera para el enrutamiento y autenticacin llamado la Cabecera de autenticacin (AH). Los datos son encriptados y encapsulados con instrucciones de descifrado y manejo llamado Encapsulating Security Payload (ESP). El enrutador VPN receptor extrae la informacin y la enruta a su destino (bien sea una estacin de trabajo o un nodo en la red). Usando una conexin de red-a-red, el nodo receptor en la red local recibe los paquetes descifrados y listos para ser procesados. El proceso de encriptacin/descifrado en una conexin VPN de red-a-red es transparente al nodo local.

EntramosCon tal nivel de seguridad, un cracker debe no slo interceptar un paquete, sino adems descifrarlo (la mayora de las VPNs emplean el Estndar de encriptacin triple [3DES] de 168-bit). Los intrusos que empleen el tipo de ataque Hombre en el medio entre un servidor y el cliente deben tambin tener acceso a las llaves intercambiadas para la autenticacin de sesiones. Las VPNes son una forma efectiva y segura de conectar nodos remotos mltiples para actuar como una nica Intranet.

Dependiendo de la capa en que se est, se definirn varios protocolos TCP/IP seguros. Si se trabaja a nivel de red, la solucin sera la implementacin del protocolo IPSec.

Como parte de la arquitectura de IPSec, y siguiendo los lineamientos mencionados por el IAB, se definen tres protocolos centrales. Por un lado, el protocolo AH (AutenticationHeader), que provee autenticacin e integridad de datos, pero no brinda confidencialidad. Por otro lado, ESP (Encapsulating Security Payload), que se encarga de proveer confidencialidad de datos. Finalmente, ISAKMP (Internet Security Association and Key Management Protocol), que brinda los mecanismos de intercambio de claves y autenticacin de AH y ESP. Adicionalmente, dependiendo de cmo se implemente IPSec, tendremos dos modos de operacin distintos.En el modo transporte se cifra el payload (dato) pero no la cabecera IP, tal como podemos ver en la Figura. Este modo se utiliza para la comunicacin punto a punto entre dos hosts y requiere que ambos soporten IPSec.

El segundo modo de operacin es el conocido como modo tnel, donde se protege el paquete IP completo con las cabeceras incluidas. Este modo es el utilizado para comunicaciones punto a punto entre distintos Gateway. Una ventaja del modo tnel es que la implementacin de IPSec solo debe ser montada en los Gateway, independientemente de los clientes, a los paquetes se les agrega una nueva cabecera.

Por otro lado, el control de acceso a la VPN est basado en las polticas de la organizacin, haciendo que la implementacin de estas sea directa. Los algoritmos de compresin, dependiendo del tipo de VPN, optimizan el trfico y complementan las cargas asociadas al procesamiento de cifrado, descifrado, etctera.

En el caso terico, una VPN ofrece un sistema de comunicaciones seguro, donde la confidencialidad, la integridad y la autenticacin estn garantizadas. Pero de la teora a la prctica, muchas veces hay un largo camino. Al igual que en el caso de las VLANs, la mayora de las debilidades se presentan al momento de la implementacin. Las configuraciones predeterminadas y la falta de recaudos necesarios hacen que esta tecnologa muchas veces muestre ciertas vulnerabilidades que no estn asociadas a la tecnologa en s. De ah que, una vez ms, hagamos hincapi en la importancia de los procesos de hardening para reducir los riesgos y la falsa sensacin de seguridad asociados a la presencia de dispositivos tales como firewalls, sistemas de deteccin de intrusos, firewalls de aplicacin, etc. Si bien muchos de ellos son necesarios dependiendo del entorno que debamos proteger, el solo hecho de tenerlos crackeados en el data center no garantiza que exista una proteccin efectiva.

Uno de los modos de operacin de IPSec por medio del cual se genera un canal para llevar adelante el intercambio de claves en una VPN es el modo agresivo (aggresivemode). Este modo no est recomendado porque parte del intercambio se hace por un canal no cifrado, y si bien no es el modo que se usar por defecto, muchas veces permanece habilitado como segunda opcin. Si un atacante identifica la presencia del modo agresivo, puede forzar al terminador VPN a utilizar este modo por sobre el principal, y as, obtener informacin que puede ser utilizada para acceder al tnel en forma no autorizada.Si el tnel se genera por software por ejemplo, sobre SSH o SSL, es fundamental conocer las versiones implementadas de las aplicaciones e, incluso, de los protocolos. Es sabido que la versin 1 SSH es vulnerable, al igual que la versin 2 del protocolo SSL; incluso existen exploits pblicos conocidos y diversas formas de aprovecharse de ellas.

Las VPN brindan una conexin segura entre la Internet, el usuario y la data o los sitios WEB a los que se conectan, y encripta el intercambio de datos a travs de la conexin. Un usuario abre un portal VPN en su Tablet o navegas en un sitio VPN, y a partir de all opera la proteccin del VPN a travs de una serie de protecciones especficas de las redes y computadoras con VPN.Diferencias entre LAN y VPNLas LAN son aquellas que se expande en un rea pequea, Su extensin est limitada fsicamente a un edificio o a un entorno de hasta 200 metros. Una LAN puede estar conectada con otras LAN a cualquier distancia por medio de una lnea telefnica y ondas de radio.Las LAN son capaces de transmitir datos a velocidades muy altas, pero las distancias son limitadas. Generalmente estas redes transmiten datos a 10 megabits por segundo. Las redes privadas virtuales Es una tecnologa de red que permite una extensin de la red local sobre una red pblica o no controlada, como por ejemplo Internet. Algunas caractersticas que ofrece VPN sobre LAN son: Ofrece conectividad a zonas geogrficas Mejora la seguridad Reduce costes frente a otras soluciones WAN Simplifica las redes de datos Favorece el soporte remoto Es compatible con las conexiones de banda anchaVPN brinda seguridad eficaz para los usuarios que acceden a la red por va inalmbrica mientras estn de viaje o alejados de sus oficinas. Con VPN, los usuarios crean un "tnel" seguro entre dos o ms puntos de una red mediante el cifrado, incluso si los datos cifrados se transmiten a travs de redes no seguras como la red de uso pblico Internet. Los empleados que trabajan desde casa con conexiones de acceso telefnico o de banda ancha tambin pueden usar VPN. Las VPN ofrecen ventajas como: Integridad, confidencialidad y seguridad de datos. Las VPN reducen los costos y son sencillas de usar. Facilita la comunicacin entre dos usuarios en lugares distantes.

Tipos de conexin VPN

CONEXIN DE ACCESO REMOTOUna conexin de acceso remoto es realizada por un cliente o un usuario de una computadora que se conecta a una red privada, los paquetes enviados a travs de la conexin VPN son originados al cliente de acceso remoto, y ste se autentifica al servidor de acceso remoto, y el servidor se autentifica ante el cliente.CONEXIN VPN ROUTER A ROUTERUna conexin VPN router a router es realizada por un router, y este a su vez se conecta a una red privada. En este tipo de conexin, los paquetes enviados desde cualquier router no se originan en los routers. El router que realiza la llamada se autentifica ante el router que responde y este a su vez se autentica ante el router que realiza la llamada y tambin sirve para la intranet.CONEXIN VPN FIREWALL A FIREWALLUna conexin VPN firewall a firewall es realizada por uno de ellos, y ste a su vez se conecta a una red privada. En este tipo de conexin, los paquetes son enviados desde cualquier usuario en Internet. El firewall que realiza la llamada se autentifica ante el que responde y ste a su vez se autentifica ante el llamante.

Puertos y tnelesPuerto 1128El puerto TCP 1128 usa el Protocolo de Control de Transmisin. TCP es uno de los protocolos principales en redes TCP/IP. TCP es un protocolo orientado en la conexin, necesita el apretn de manos para determinar comunicaciones de principio a fin. Solo cuando la conexin es determinada, los datos del usuario pueden ser mandados de modo bidireccional por la conexin.

TCP puerto 1128 garantiza la entrega de paquetes de datos en el mismo orden, en que fueron mandados. La comunicacin garantizada por el puerto TCP 1128 es la diferencia mayor entre TCP y UDP. El puerto UDP no garantizara la comunicacin como TCP.

UDP puerto 1128 provee un servicio poco fidedigno y datagramas pueden llegar en duplicado, descompuestos o perdidos sin aviso. UDP puerto 1128 piensa, que la verificacin y correccin de errores no es necesaria o cumplida en la aplicacin para evitar los gastos generales para el procesamiento en el nivel del interface de red.UDP (Protocolo del Datagrama del Usuario) es el protocolo mnimo de la Capa de Transporte orientado en el mensaje (el protocolo es documentado en IETF RFC 768). >br/>Los ejemplos de aplicacin, que a menudo usan UDP: voz por IP (VoIP), media de flujo y juegos del multi-jugador en tiempo real. Muchas aplicaciones Web usan UDP, por ejemplo, el Sistema del Nombre de Dominio (DNS), Protocolo de informacin de Enrutamiento (RIP), Protocolo Dinmico de Configuracin del Host (DHCP), Protocolo Simple de Tratamiento de Red (SNMP).

Puerto 1723El puerto 1723 sirve para abrir conexiones PPTP. Enrutamiento y Acceso Remoto para VPN con PPTP.

Protocolo 47 (GRE)Es un protocolo para el establecimiento de tneles a travs de Internet. La encapsulacinde enrutamientogenrico

Protocolo PPTP.El principio del PPTP (Protocolo de tnel punto a punto) consiste en crear tramas con el protocolo PPP y encapsularlas mediante un datagrama de IP. Por lo tanto, con este tipo de conexin, los equipos remotos en dos redes de rea local se conectan con una conexin de igual a igual (con un sistema de autenticacin/cifrado) y el paquete se enva dentro de un datagrama de IP.

De esta manera, los datos de la red de rea local (as como las direcciones de los equipos que se encuentran en el encabezado del mensaje) se encapsulan dentro de un mensaje PPP, que a su vez est encapsulado dentro de un mensaje IP. Protocolo L2TP.L2TP es un protocolo de tnel estndar (estandarizado en una RFC, solicitud de comentarios) muy similar al PPTP. L2TP encapsula tramas PPP, que a su vez encapsulan otros protocolos (como IP, IPX o NetBIOS). Protocolo IPSec.IPSec es un protocolo definido por el IETF que se usa para transferir datos de manera segura en la capa de red. En realidad es un protocolo que mejora la seguridad del protocolo IP para garantizar la privacidad, integridad y autenticacin de los datos enviados. IPSec se basa en tres mdulos: Encabezado de autenticacin IP (AH), que incluye integridad, autenticacin y proteccin contra ataques de REPLAY a los paquetes. Carga til de seguridad encapsulada (ESP), que define el cifrado del paquete. ESP brinda privacidad, integridad, autenticacin y proteccin contra ataques de REPLAY. Asociacin de seguridad (SA) que define configuraciones de seguridad e intercambio clave. Las SA incluyen toda la informacin acerca de cmo procesar paquetes IP (los protocolos AH y/o ESP. DESARROLLOConfiguracin de la maquina servidor en la conexin VPN.

Abrimos la configuracin de adaptadores de red, damos en el men archivo y seleccionamos nueva conexin entrante:

Figura 1: Nueva Conexin de red

Una vez que le damos en agregar nueva conexin entrante nos aparecer una ventana como se muestra en la figura 2 y creamos un usuario, en este caso crearemos al usuario cesar.

Figura 2: Creacin de Usuarios Para el acceso remotoUna vez creados los usuarios este nos indicara que seleccionemos quien se podr conectar al equipo.

Figura 3: Seleccin de usuarios para conectarse acceso remoto

Una vez que seleccionamos los usuarios damos en siguiente y nos dir si deseamos conectarnos a travs de internet, en este caso seleccionamos la casilla como se muestra en la figura 4.

Figura 4: Crear Conexin a travs de internet

Seleccionamos la casilla para poder finalizar nuestra conexin VPN despus damos en siguiente para continuar.

Figura 5: Configuracin de red i de IP si se requiere un rango de conexiones de usuarios

Como se muestra en la figura 5, en esta ventana si el administrador requiere puede configurar el rango de direcciones ip que se van a conectar a la red VPN.

Figura 6: Finalizacin de la red

Una vez que terminamos de configurar nuestra red VPN se procede a finalizar donde esta nos mostrara el nombre del servidor el equipo en el cual se configuro nuestra red.Figura 6: Red VPN CreadaYa que finalizamos la configuracin, en nuestro equipo ya nos aparece nuestra red y cuando un cliente se conecte a ella el estado de la misma cambiara.

Una vez que ya tenemos configurada nuestra red procederemos a dar acceso a nuestros usuarios para que se puedan conectar a nuestra red, damos en propiedades del sistema.

Figura 7: Permitir Usuarios acceso remoto

Como se muestra en la figura 7 seleccionamos la opcin permitir la conexin remota a este equipo, seguido agregaremos a los usuarios que se podrn conectar, en nuestro caso el nombre de usuario es cesar.

Figura 8: Agregar Usuarios acceso remotoDamos clic en Aceptar y ahora configuramos el cliente para que pueda acceder con este nombre de usuario. Conexin del Cliente

En centro de configuracin de redes y recursos compartidos damos en configurar nueva conexin de red, como se muestra en la figura 9.

Figura 9: Conexin de red VPN

Una vez que damos clic sobre configurar una nueva conexin seleccionamos la opcin conectarse a un red de trabajo.

Figura 10: Usar conexin de red VPNUna vez que seleccionamos que vamos a conectarnos a una red VPN. Seleccionamos que usuraremos nuestra conexin a internet como se muestra en la figura10.

Figura 11: Asignando direccin IP del servidor VPN

Despus de ello nos mostrara la imagen de la figura 11, donde escribimos la direccin IP del servidor VPN. Damos en siguiente y nos pedir escribir el nombre de usuario y contrasea con el que accederemos a la red.

Figura 12: Ingresando usuario y contrasea

Una vez ingresado el usuario y contrasea nos saldr una pantalla de proceso de conexin y tiempo despus nos mandara el mensaje de que el cliente se conecto.

Figura 13: Acceso satisfactorio a la red VPN

Una vez que el cliente ingresa con el usuario y la contrasea que le asigno el servidor, en la maquina servidor esta nos indica que hay un cliente conectado, como se muestra en la figura 14.

Figura 14: Cliente conectado a la red

Compartiendo un archivo

Para comprobar la conexin entre cliente y servidor compartiremos un archivo desde la maquina cliente.Para ello entramos al explorador de Windows y asignamos la carpeta que deseamos enviar al servidor.

Figura 15: Compartiendo un archivo

Comprobamos que el archivo se encuentre en la mquina servidor.

Figura 16: Comprobando transferencia de archivo en el servidor

Capturas de WiresharkAhora comprobaremos la conexin por medio de una captura con Wireshark, para observar el protocolo utilizado en la conexin VPN.

Figura 17: Proceso de conexin en Wireshark

Se puede observar el protocolo PPTP en la conexin del cliente con la red VPN.

Figura 17: Tramas de Wireshark en la transferencia de archivo

CONCLUSIN

Las redes privadas virtuales son una forma de comunicacin ms segura, ya que nos permite conectarnos a una red de trabajo desde nuestra casa, otro estado o incluso otro pas. Es una utilidad conveniente cuando se desea mantener la seguridad en la transmisin de los datos.Por otro lado, puede ser utilizado en redes de rea local esto por motivos de seguridad de trasmisin de datos y evitar que estos sean interceptados por programas Sniffer. Una de las cosas importantes, es la creacin de usuarios en el servidor de la red VPN, pues as estamos especificando las personas que tendr acceso al servidor con una contrasea.

BIBLIOGRAFA

Redes de Computadoras 4ta edicion-Tanenbaum

http://technet.microsoft.com/es-es/library/ff625695(v=ws.10).aspx

http://wiki.wireshark.org/SMB2