TRABAJO_AUTODIAGNOSTICO_38110_LARED

Transcript of TRABAJO_AUTODIAGNOSTICO_38110_LARED

AUTODIAGNÓSTICO - COMPETENCIA SOFTWARE PARA ADMINISTRAR REDES

SARA MARIA FERNÁNDEZ VALENZUELA ERIKA STEPHANY FRANCO ORTEGA

JOHANA CANO HERNÁNDEZ GRUPO: LARED - 38110

INSTRUCTOR CAMILO ANDRES ZAPATA TORRES

CENTRO DE SERVICIOS Y GESTIÓN EMPRESARIAL ADMINISTRACION DE REDES DE CÓMPUTO

MEDELLÍN SENA 2010

CONTENIDO

INTRODUCCIÓN 1. OBJETIVOS 1.1 Objetivo general 1.2 Objetivo específico 2. TOPOLOGIA 3. TABLA DE DIRECCIONAMIENTO 4. IMPLEMENTACION DE LA TOPOLOGIA 4.1 Interconexión de la red 5. CONFIGURACIÓN DE DISPOSITIVOS ACTIVOS 5.1 Crear subinterfaces en el ROUTER0 5.2 Configuración de las VLANs 5.3 Configuración de los switches 5.3 .1 Configuración enlaces troncales de los switches 5.4 Direccionamiento de los dispositivos de red 5.4.1 Complejo principal 5.4.2 Complejo alterno 5.4.3 Direccionamiento WAN de los Routers 5.4.4 Direccionamiento red pública (INET) 5.5 Enrutamiento 6. DESCRIPCION Y CONFIGURACION SOBRECARGA DE NAT 6.1 Publicación del puerto 80 en internet (SERVIDOR WEB) 7. SERVICIOS DE RED 7.1 DHCP 7.2 DNS 7.3 SSH 7.4 TELNET 7.5 FTP 7.6 MAIL 8. CONFIGURACION TECNOLOGIA FRAME- RELAY 9. ANALIZADOR DE TRÁFICO EN LOS SWITCHES 10. CONCLUSIONES 11. DIFICULTADES PRESENTADAS DURANTE EL PROCESO BIBLIOGRAFIA

INTRODUCCIÓN

La implementación y configuración de una infraestructura de red requiere de una serie de

parámetros tanto de conectividad como de servicios de tipo empresarial que constituyan y fomenten

el desarrollo y funcionamiento en su totalidad; de modo que logre así emplear de forma diligente

todos los recursos de los cuales dispone.

La configuración y administración de una red determinada puede ser implementada antes de llevarse

a cabo en el entorno real, por medio de aplicaciones y mecanismos que simulen la conectividad e

interacción entre los diferentes equipos activos que componen la misma, así como la detección del

tráfico durante la trasferencia de datos, la traducción de direcciones IP, resolución de nombres de

dominio, entre otros.

En el siguiente informe se explicará de forma clara y precisa los procedimientos realizados durante

la configuración de una infraestructura de red que comparte diversos servicios y que al mismo

tiempo establece una conexión a una red pública por medio de un proveedor de servicios (ISP).

Se realizó con la mayor creatividad e interés posible para que el lector lo disfrute completamente.

1. OBJETIVOS

1.1 OBJETIVO GENERAL

Implementar y configurar los dispositivos activos de una red empresarial, adecuando los servicios y protocolos preestablecidos para lograr el funcionamiento de la topología en su totalidad.

1.2 OBJETIVOS ESPECIFICOS

Utilizar herramientas u aplicaciones que simulen la implementación e interconexión de la

topología planteada a realizar, apoyándonos de los conocimientos y manuales brindados

por diferentes páginas Web como CISCO.

Practicar y retomar los temas vistos en los módulos anteriores, con el fin de mejorar el

proceso de aprendizaje y tener un conocimiento más completo para el desarrollo de

competencias a nivel laboral.

2. TOPOLOGIA

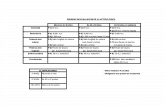

3. TABLA DE DIRECCIONAMIENTO

DISPOSITIVO INTERFAZ DIRECCION IP MASCARA GATEWAY

COMPLEJO PRINCIPAL

Fa0/0 NO APLICABLE NO APLICABLE NO APLICABLE

Fa0/0.2 172.16.2.193 255.255.255.240 NO APLICABLE

ROUTER0 Fa0/0.3 172.16.2.1 255.255.255.128 NO APLICABLE

Fa0/0.4 172.16.0.1 255.255.255.0 NO APLICABLE

Se0/0/0 172.16.2.209 255.255.255.252 NO APLICABLE

DHCP - DNS NIC 172.16.2.194 255.255.255.240 172.16.2.193

WEB - EMAIL NIC 172.16.2.195 255.255.255.240 172.16.2.193

FTP NIC 172.16.2.196 255.255.255.240 172.16.2.193

PC6 NIC 172.16.2.3 255.255.255.128 172.16.2.1

PC7 NIC 172.16.2.2 255.255.255.128 172.16.2.1

PC8 NIC 172.16.2.4 255.255.255.128 172.16.2.1

PC9 NIC 172.16.0.2 255.255.255.0 172.16.0.1

PC10 NIC 172.16.0.3 255.255.255.0 172.16.0.1

PC11 NIC 172.16.0.4 255.255.255.0 172.16.0.1

COMPLEJO ALTERNO

ROUTER0 Fa0/0.5 172.16.1.1 255.255.255.0 NO APLICABLE

Fa0/0.6 172.16.2.129 255.255.255.192 NO APLICABLE

PC0 NIC 172.16.2.130 255.255.255.192 172.16.2.129

PC1 NIC 172.16.2.132 255.255.255.192 172.16.2.129

PC2 NIC 172.16.2.131 255.255.255.192 172.16.2.129

PC3 NIC 172.16.1.4 255.255.255.0 172.16.1.1

PC4 NIC 172.16.1.3 255.255.255.0 172.16.1.1

PC5 NIC 172.16.1.2 255.255.255.0 172.16.1.1

ROUTER1

ROUTER1 Se0/0/0 172.16.2.210 255.255.255.252 NO APLICABLE

Se0/0/1 10.10.10.1 255.255.255.252 NO APLICABLE

NAT

Se0/1/0 10.10.10.2 255.255.255.252 NO APLICABLE

NAT Se0/1/1 200.200.200.1 255.255.255.252 NO APLICABLE

Se0/0/0 193.168.2.1 255.255.255.252 NO APLICABLE

ISP UNE

ISP UNE Se0/0/0 200.200.200.2 255.255.255.252 NO APLICABLE

Fa0/0 220.220.220.1 255.255.255.0 NO APLICABLE

ISP TELEFONICA

ISP Se0/1/0 193.168.2.2 255.255.255.252 NO APLICABLE

TELEFONICA Fa0/0 220.220.220.1 255.255.255.0 NO APLICABLE

SERVIDOR – PC INTERNET

SVR GOOGLE NIC 220.220.220.2 255.255.255.0 220.220.220.1

PC NIC 220.220.220.3 255.255.255.0 220.220.220.1

4. IMPLEMENTACION DE LA TOPOLOGÍA

4.1 Interconexión de la red

Para la realización de la topología planteada se utilizara el aplicativo Packet Tracer versión 5.3.1;

este aplicativo nos permite simular equipos cisco como: switches, routers, Access Point (AP), PCs,

Servidores, entre otros. Este aplicativo se puede encontrar disponible para plataformas Windows y

Linux.

La estructura de red a implementar en dicha aplicación diferencia cada una de las Vlans, direcciones

IP, Red WAN y Red Pública (ISP).

Para la realización del direccionamiento (Subnetting con VLSM) se obtuvo a partir de la dirección

de red principal de CLASE B 172.16.0.0/16.

Las últimas direcciones de cada subred se asignaron a las interfaces de los routers, las primeras

direcciones de cada subred se asignaron a los hosts y servidores.

5. CONFIGURACIÓN DE DISPOSITIVOS ACTIVOS

A continuación la configuración se aplicara a todos los dispositivos de red como: routers y switches.

5.1 Crear subinterfaces en el ROUTER0

Configuración del stack de protocolos TCP/IP en los dispositivos que requieren acceso a la LAN.

Complejo Principal (CP)

ROUTER0

ROUTER0 (config) #interface fa0/0 ROUTER0 (config-if) #no shutdown ROUTER0 (config-if) #exit ROUTER0 (config) #interface fa0/0.2 ROUTER0 (config-subif) #encapsulation dot1Q 2 ROUTER0 (config-subif) #ip address 172.16.2.193 255.255.255.240 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.3 ROUTER0 (config-subif) #encapsulation dot1Q 3 ROUTER0 (config-subif) #ip address 172.16.2.1 255.255.255.128 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.4 ROUTER0 (config-subif) #encapsulation dot1Q 4 ROUTER0 (config-subif) #ip address 172.16.1.0 255.255.255.0 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.5 ROUTER0 (config-subif) #encapsulation dot1Q 5 ROUTER0 (config-subif) #ip address 172.16.1.1 255.255.255.0 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.6 ROUTER0 (config-subif) #encapsulation dot1Q 6 ROUTER0 (config-subif) #ip address 172.16.2.129 255.255.255.192 ROUTER0 (config-subif) #exit

5.2 Configuración de las VLANs En este paso realizaremos la configuración de las VLANs en cada uno de los switchs de la red.

SWITCH0

SWITCH1

Switch1 #configure terminal Switch1 (config) #vlan 5 Switch1 (config-vlan) #name STUDENTS Switch1 (config-vlan) #exit Switch1 (config) #vlan 6 Switch1 (config-vlan) #name ADMINISTRATION Switch1 (config-vlan) #exit

Switch0 #configure terminal Switch0 (config) #vlan 2 Switch0 (config-vlan) #name SERVERS Switch0 (config-vlan) #exit Switch0 (config) #vlan 3 Switch0 (config-vlan) #name ADMINISTRATION Switch0 (config-vlan) #exit Switch0 (config) #vlan 4 Switch0 (config-vlan) #name STUDENTS Switch0 (config-vlan) #exit

5.3 Configuración de los switches Asociaremos cada uno de los puertos respectivos a cada una de las VLANs previamente creadas.

SWITCH0

SWITCH1

Switch1 #configure terminal Switch1 (config) # interface range fa0/2 - fa0/4 Switch1 (config-if-range) #switchport mode access Switch1 (config-if-range) #switchport access vlan 5 Switch1 (config-if-range) #exit Switch1 (config) #interface range fa0/5 - fa0/7 Switch1 (config-if-range) #switchport mode access Switch1 (config-if-range) #switchport access vlan 6

Switch1 (config-if-range) #exit

Switch0 #configure terminal Switch0 (config) #interface range fa0/2 - fa0/3 Switch0 (config-if-range) #switchport mode access Switch0 (config-if-range) #switchport access vlan 2 Switch0 (config-if-range) #exit Switch0 (config) #interface fa0/10 Switch0 (config-if-range) #switchport mode access Switch0 (config-if-range) #switchport access vlan 2 Switch0 (config-if-range) #exit Switch0 (config) #interface range fa0/4 - fa0/6 Switch0 (config-if-range) #switchport mode access Switch0 (config-if-range) #switchport access vlan 3 Switch0 (config-if-range) #exit Switch0 (config) #interface range fa0/7 - fa0/9 Switch0 (config-if-range) #switchport mode access Switch0 (config-if-range) #switchport access vlan 4 Switch0 (config-if-range) #exit

5.3 .1 Configuración enlaces troncales de los switches Habilitaremos las interfaces troncales para permitir la conmutación de frames en los switchs de las

diferentes VLANs.

SWITCH0

SWITCH1

SWITCH2

Switch2 #configure terminal Switch2 (config) #interface fa0/3 Switch2 (config-if) #switchport mode trunk Switch2 (config-if) #exit

Switch1 #configure terminal Switch1 (config) #interface fa0/1 Switch1 (config-if) #switchport mode trunk Switch1 (config-if) #exit

Switch0 #configure terminal Switch0 (config) #interface fa0/1 Switch0 (config-if) #switchport mode trunk Switch0 (config-if) #exit

5.4 Direccionamiento de los dispositivos de red

5.4.1 COMPLEJO PRINCIPAL

Realizaremos la configuración del stack de protocolos TCP/IP en los dispositivos que requieren

acceso a la LAN.

ROUTER0

ROUTER0 (config) #interface fa0/0 ROUTER0 (config-if) #no shutdown ROUTER0 (config-if) #exit ROUTER0 (config) #interface fa0/0.2 ROUTER0 (config-subif) #encapsulation dot1Q 2 ROUTER0 (config-subif) #ip address 172.16.2.193 255.255.255.240 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.3 ROUTER0 (config-subif) #encapsulation dot1Q 3 ROUTER0 (config-subif) #ip address 172.16.2.1 255.255.255.128 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.4 ROUTER0 (config-subif) #encapsulation dot1Q 4 ROUTER0 (config-subif) #ip address 172.16.1.0 255.255.255.0 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.5 ROUTER0 (config-subif) #encapsulation dot1Q 5 ROUTER0 (config-subif) #ip address 172.16.1.1 255.255.255.0 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.6 ROUTER0 (config-subif) #encapsulation dot1Q 6 ROUTER0 (config-subif) #ip address 172.16.2.129 255.255.255.192 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface se0/0/0 ROUTER0 (config-if) #ip address 172.16.2.209 255.255.255.252 ROUTER0 (config-if) # no shutdown ROUTER0 (config-if) #exit

SERVIDOR FTP

SERVIDOR WEB – EMAIL

SERVIDOR DHCP – DNS

PC (MAIL - 1)

PC (MAIL - 2)

PC (MAIL - 3)

PC9

PC10

PC11

5.4.2 COMPLEJO ALTERNO

PC0

PC1

PC2

PC3

PC4

PC5

5.4.3 DIRECCIONAMIENTO WAN DE LOS ROUTERS

ROUTER1

ROUTER (NAT)

NAT #configure terminal NAT (config) #interface se0/1/0 NAT (config-if) #ip address 10.10.10.2 255.255.255.252 NAT (config-if) #clock rate 4000000 NAT (config-if) #no shutdown NAT (config-if) #exit NAT (config) #interface se0/1/1 NAT (config-if) #ip address 200.200.200.1 255.255.255.252 NAT (config-if) #no shutdown NAT (config-if) #exit NAT (config) #interface se0/0/0 NAT (config-if) #ip address 193.168.2.1 255.255.255.252 NAT (config-if) #shutdown NAT (config-if) #exit

ROUTER1 #configure terminal ROUTER1 (config) #interface se0/0/0 ROUTER1 (config-if) #ip address 172.16.2.210 255.255.255.252 ROUTER1 (config-if) #no shutdown ROUTER1 (config-if) #exit ROUTER1 (config) #interface se0/0/1 ROUTER1 (config-if) #ip address 10.10.10.1 255.255.255.252 ROUTER1 (config-if) #no shutdown ROUTER1 (config-if) #exit

5.4.4 DIRECCIONAMIENTO RED PÚBLICA (INET)

ISP (UNE)

ISP (TELEFONICA)

ISP-TELEFONICA #configure terminal ISP-TELEFONICA (config) #interface se0/1/0 ISP-TELEFONICA (config-if) #ip address 192.168.2.2 255.255.255.252 ISP-TELEFONICA (config-if) #clock rate 4000000 ISP-TELEFONICA (config-if) #no shutdown ISP-TELEFONICA (config-if) #exit ISP-TELEFONICA (config) #interface fa0/0 ISP-TELEFONICA (config-if) #ip address 220.220.220.1 255.255.255.0 ISP-TELEFONICA (config-if) #no shutdown ISP-TELEFONICA (config-if) #exit

ISP-UNE #configure terminal ISP-UNE (config) #interface se0/0/0 ISP-UNE (config-if) #ip address 200.200.200.2 255.255.255.252 ISP-UNE (config-if) #clock rate 4000000 ISP-UNE (config-if) #no shutdown ISP-UNE (config-if) #exit ISP-UNE (config) #interface fa0/0 ISP-UNE (config-if) #ip address 220.220.220.1 255.255.255.0 ISP-UNE (config-if) #no shutdown ISP-UNE (config-if) #exit

SERVIDOR (GOOGLE)

PC (CLIENTE)

5.5 ENRUTAMIENTO

Realizaremos el enrutamiento estático entre las subredes del Complejo Principal y las subredes del

Complejo Alterno, con respecto a la nube Frame-Relay, debemos configurar las rutas con el

parámetro ip del siguiente salto.

Ruta por defecto en ROUTER0

Tiene configurada una única ruta por defecto ya que todas las subredes de la red LAN están

directamente conectadas a este router.

ROUTER0 #configure terminal ROUTER0 (config) #ip route 0.0.0.0 0.0.0.0 172.16.2.210

Rutas estáticas y ruta por defecto en ROUTER1

En este caso, la configuración tendrá una ruta por defecto para salir hacia otras redes y cinco rutas

estáticas, que son las subredes de la red LAN y que este router no conoce.

ROUTER1 #configure terminal ROUTER1 (config) # ip route 172.16.2.192 255.255.255.240 172.16.2.209 ROUTER1 (config) # ip route 172.16.2.0 255.255.255.128 172.16.2.209 ROUTER1 (config) # ip route 172.16.0.0 255.255.255.0 172.16.2.209 ROUTER1 (config) # ip route 172.16.1.0 255.255.255.0 172.16.2.209 ROUTER1 (config) # ip route 172.16.2.128 255.255.255.192 172.16.2.209 ROUTER1 (config) # ip route 0.0.0.0 0.0.0.0 serial0/0/1 ROUTER1 (config) #exit

Rutas estáticas y ruta por defecto en NAT

La configuración tendrá una ruta por defecto para salir hacia otras redes, una ruta estática para

conocer la red pública y otra general para las subredes de la red LAN.

NOTA: El router ISP-UNE e ISP-TELEFONICA, no tienen ningún tipo de enrutamiento, ya que son

los routers que nos proporcionan el servicio de internet, no se le hace ningún tipo de configuración

excepto el direccionamiento en las interfaces conectadas o en uso.

NAT #configure terminal NAT (config) #ip route 220.220.220.0 255.255.255.0 200.200.200.2 NAT (config) #ip route 172.16.0.0 255.255.0.0 Serial0/1/0 NAT (config) #ip route 0.0.0.0 0.0.0.0 serial0/1/1 NAT (config) #exit

Comprobamos conectividad hacia las subredes del complejo principal y alterno y la nube

de Frame-Relay desde el Router NAT, que es hasta donde llega la red privada.

6. DESCRIPCION Y CONFIGURACION SOBRECARGA DE NAT

NAT (Network Address Traslation) Es un sistema de traducción de direcciones IP públicas a privadas y viceversa, este sistema puede ser configurado de manera dinámica, estática o sobrecarga. IMPORTANTE: Packet Tracer en su última versión no soporta el agregado de los comandos reales

que permiten realizar NAT a dos enlaces o más (backup).

ISP-TELEFONICA (BACKUP): Es el enlace que definimos como enlace de backup o enlace

secundario, el cual será utilizado en caso de fallar el enlace principal (ISP-UNE).

Como primer parámetro especificamos una ACL que permita la traducción de nuestra red

interna (LAN)

NAT #configure terminal NAT (config) # access-list 1 permit 172.16.0.0 0.0.255.255 NAT (config) # access-list 1 permit 10.10.10.0 0.0.0.3 NAT (config) # ip nat pool LARED 200.200.200.1 200.200.200.1 netmask 255.255.255.252 NAT (config) # p nat inside source list 1 pool LARED overload NAT (config) #interface s0/1/1 NAT (config-if) #ip nat outside NAT (config) #exit NAT (config) #interface s0/1/0 NAT (config-if) #ip nat inside NAT (config) #exit BACKUP NAT #configure terminal NAT (config) # access-list 1 permit 172.16.0.0 0.0.255.255 NAT (config) # access-list 1 permit 10.10.10.0 0.0.0.3 NAT (config) # ip nat pool LARED 193.168.2.1 193.168.2.1 netmask 255.255.255.252 NAT (config) # p nat inside source list 1 pool LARED overload NAT (config) #interface s0/0/0 NAT (config-if) #ip nat outside NAT (config) #exit NAT (config) #interface s0/1/0 NAT (config-if) #ip nat inside NAT (config) #exit

Como siguiente paso, creamos un pool, el cual tendrá un nombre y una única direccion IP pública con su respectiva mascara por la cual saldrán todas las direcciones IP privadas de la red LAN.

Luego asociamos la ACL con el pool previamente creado, para que las subredes de la red privada salgan a otras redes externas por medio de una única direccion IP pública pero con diferente puerto.

Definimos la interfaz de salida (serial0/1/1) ó (serial0/0/0) “ip nat outside”.

Por último definimos la interfaz de entrada (serial0/1/0) “ip nat inside”.

Verificación NAT “ping desde un equipo local hasta el equipo remoto”

Ingreso desde un PC local al servidor “www.google.com” en internet (Red pública)

Traducción de direcciones IP (privada - publica)

6.1 Publicación del puerto 80 en internet (reenvío de puerto – SERVIDOR WEB) La versión actual de Packet Tracer no permite modificar el puerto de escucha del servicio web

(HTTP), para comprobar que la publicación del servidor web en internet sea la correcta utilizaremos

el puerto por defecto 80.

Nos dirigimos al servidor WEB y seleccionamos la pestaña Config, pulsando en HTTP, verificamos

que el servicio de HTTP este habilitado en el servidor y modificaremos las etiquetas HTML, hecho

esto comprobamos a nivel de los Complejos principal y alterno que nos permita ver el sitio web.

Nos dirigimos a varias de las estaciones que se encuentran en los Complejos y abriremos el

navegador web, seleccionamos el dispositivo final como PCs o Servidores y elegimos la pestaña

Desktop, pulsamos sobre el icono Web Browser.

Digitamos la siguiente URL: http://172.16.2.195, esta dirección ip se debe ingresar ya que es la que

está configurada en el servidor WEB.

Observamos que desde las subredes de los Complejos podemos visualizar correctamente el sitio

Web.

A continuación intentaremos acceder al servidor web desde PCINTERNET ó CLIENTE.

Observamos que no nos muestra el sitio porque el Router NAT no sabe cómo llegar a la red o

subred en donde se encuentra 172.16.2.195, para poder visualizar correctamente el sitio web

tenemos que digitar la dirección ip que tiene asignada la interface S0/1/0 en el router NAT ya que es

el enlace principal; el mensaje que nos saca es Server Reset Connection (el servidor a rechazado

la conexión) y no Regest Timeout (Tiempo de espera agotado).

A continuación la publicación del sitio web en internet por medio de DNAT (Destination Network

Address Translation) Traducción de Direcciones de Red de Destino.

Accedemos al navegador web (Web Browser) del PC INTERNET (CLIENTE), y digitamos la URL:

http://200.200.200.1:8080.

Efectivamente como podemos observar nos realiza el DNAT correctamente.

NAT (config) # ip nat inside source static tcp 172.16.2.195 80 200.200.200.1 8080

7. SERVICIOS DE RED

7.1 DHCP El servicio de DHCP opera en la capa de aplicación, permite asignar direcciones IP de una manera

dinámica, utiliza para su transporte el protocolo UDP, en el puerto 67 para la escucha de solicitudes

y 68 para respuestas hacia sus clientes.

Accedemos al servidor DHCP - Config y seleccionamos DHCP.

Empezamos a agregar todos los pool para las VLANs de ADMINISTRACION, ESTUDIANTES Y

SERVIDORES con su respectivo máximo de direcciones IP.

Para permitir que nuestros clientes puedan obtener las direcciones ip correspondientes del servidor

DHCP debemos agregar un comando en todas las subinterfaces del router0 para que el mensaje de

broadcast de otras subredes llegue hasta el servidor de la red interna.

ROUTER0

Con este grupo de comandos estamos especificando que los broadcast que lleguen a todas las

subinterfaces nos las reenvíen hacia la dirección 172.16.2.194, que es la direccion IP configurada en

el servidor DHCP.

Verificación DHCP

ROUTER0 #configure terminal ROUTER0 (config) #interface fa0/0.2 ROUTER0 (config-subif) #ip helper-address 172.16.2.194 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.3 ROUTER0 (config-subif) #ip helper-address 172.16.2.194 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.4 ROUTER0 (config-subif) #ip helper-address 172.16.2.194 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.5 ROUTER0 (config-subif) #ip helper-address 172.16.2.194 ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.6 ROUTER0 (config-subif) #ip helper-address 172.16.2.194 ROUTER0 (config-subif) #exit

7.2 DNS Domain Name System es un servicio de la capa de aplicación que a modo global nos permite traducir nombre a direcciones IP, este servicio utiliza el puerto 53 en la capa de transporte con el TCP (Protocolo de Control de Transmisión) y UDP (Protocolo de Datagrama de Usuario). Seleccionamos la pestaña Config de nuestro servidor DNS y pulsamos en DNS, primero que todo

verificamos que el servicio este activo y agregamos los RR (Registros de Recursos) de tipo A,

CNAME, entre otros.

NOTA: Debemos configurar nuestro servidor DNS para que el mismo sea su servidor DNS.

Verificación servidor DNS

7.3 SSH

La administración remota permite a los administradores una flexibilidad importante al momento de

observar el comportamiento de dispositivo e igualmente a la hora de realizar configuraciones ya que

no necesariamente tienen que encontrarse físicamente para realizar dichas tareas.

En esta sección realizaremos la configuración necesaria para permitir la administración remota de

dispositivos como switches y routers, permitiendo únicamente la subred de administración del

Complejo Alternativo (VLAN 3, 172.16.2.0/25 – VLAN 6, 172.16.2.128/26).

Esta administración remota se realizara de una manera segura lo que significa que solo vamos a

permitir la administración por medio del protocolo seguro SSH.

SSH es un protocolo de administración remota basada en CLI (Interface de Línea de Comandos), su

funcionamiento es muy parecido al Telnet pero con la diferencia que las comunicaciones son

seguras (encriptadas), utiliza para su capa de transporte TCP en el puerto 22.

SSH o Security Shell es un intérprete de comando seguro y cifrado del tráfico, haciendo inservible un

ataque de sniffing. SSH provee soporte para autenticación basada en usuario/contraseña y

autenticación basada en RSA por tal motivo supera a Telnet que envía los paquetes en texto plano.

ROUTER0

ROUTER0 #configure terminal ROUTER0 (config) # hostname ROUTER0 ROUTER0 (config) #ip domain-name lared.com ROUTER0 (config) # crypto key generate rsa 1024 ROUTER0 (config) #interface fa0/0.3 ROUTER0 (config) # ip ssh time-out 60 ROUTER0 (config) #ip ssh authentication-retries 3 ROUTER0 (config) #ip ssh version 2 ROUTER0 (config) # username lared privilege 15 password lared1 ROUTER0 (config) # line vty 0 4 ROUTER0 (config-line) # transport input ssh ROUTER0 (config-line) # login local ROUTER0 # show ip ssh ROUTER0 #show ssh ROUTER0 #configure terminal ROUTER0 (config) # logging on ROUTER0 (config) # logging console ROUTER0 (config) #exit

ROUTER1

ROUTER - NAT

NAT #configure terminal NAT (config) # hostname NAT NAT (config) #ip domain-name lared.com NAT (config) # crypto key generate rsa 1024 NAT (config) #interface fa0/0.3 NAT (config) # ip ssh time-out 60 NAT (config) #ip ssh authentication-retries 3 NAT (config) #ip ssh version 2 NAT (config) # username lared privilege 15 password lared1 NAT (config) # line vty 0 4 NAT (config-line) # transport input ssh NAT (config-line) # login local NAT # show ip ssh NAT #show ssh NAT #configure terminal NAT (config) # logging on NAT (config) # logging console NAT (config) #exit

ROUTER1 #configure terminal ROUTER1 (config) # hostname ROUTER1 ROUTER1 (config) #ip domain-name lared.com ROUTER1 (config) # crypto key generate rsa 1024 ROUTER1 (config) #interface fa0/0.3 ROUTER1 (config) # ip ssh time-out 60 ROUTER1 (config) #ip ssh authentication-retries 3 ROUTER1 (config) #ip ssh version 2 ROUTER1 (config) # username lared privilege 15 password lared1 ROUTER1 (config) # line vty 0 4 ROUTER1 (config-line) # transport input ssh ROUTER1 (config-line) # login local ROUTER1 # show ip ssh ROUTER1 #show ssh ROUTER1 #configure terminal ROUTER1 (config) # logging on ROUTER1 (config) # logging console ROUTER1 (config) #exit

Verificación ssh

Acceso remoto desde un cliente ssh a ROUTER0

7.4 TELNET El servicio TELNET, nos permite tener acceso remoto a otros dispositivos (Routers, switches, entre otros) para su respectiva administración referente a una determinada configuración. NOTA: Packet Tracer 5.3.1 no permite la configuración del servicio SSH en los switches; para probar un servicio de acceso remoto en estos equipos, reemplazaremos SSH por TELNET. SWITCH0

SWITCH1

Switch1 #configure terminal Switch1 (config) #enable secret lared1 Switch1 (config) #line vty 0 4 Switch1 (config-line) #password lared1 Switch1 (config-line) #login

Switch1 (config-line) #exit

Switch0 #configure terminal Switch0 (config) #enable secret lared1 Switch0 (config) #line vty 0 4 Switch0 (config-line) #password lared1 Switch0 (config-line) #login

Switch0 (config-line) #exit

Verificación TELNEL desde un PC de administración hasta Switch0

Crearemos ACLs (listas de control de acceso) para permitir a la administración remota (SSH-TELNET) solo por medio de los hosts de la subred de ADMINISTRACION. Para ello realizaremos dicha configuración en el ROUTER0, ya que en este se encuentran las VLANs directamente conectadas.

ROUTER0 #configure terminal ROUTER0 (config) #access-list 101 deny tcp any host 172.16.2.5 eq 23 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.2.135 eq 23 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.2.209 eq 22 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.2.193 eq 22 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.2.1 eq 22 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.0.1 eq 22 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.1.1 eq 22 ROUTER0 (config) #access-list 101 deny tcp any host 172.16.2.129 eq 22 ROUTER0 (config) #access-list 101 permit ip any any ROUTER0 (config) #interface fa0/0.2 ROUTER0 (config-subif) # ip access-group 101 in ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.4 ROUTER0 (config-subif) # ip access-group 101 in ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.5 ROUTER0 (config-subif) # ip access-group 101 in ROUTER0 (config-subif) #exit ROUTER0 (config) #interface fa0/0.5 ROUTER0 (config-subif) # ip access-group 101 in ROUTER0 (config-subif) #exit ROUTER0 (config) #interface serial0/0/0 ROUTER0 (config-if) # ip access-group 101 in ROUTER0 (config-if) #exit

Verificación ACLs, acceso desde un PC de ADMINISTRACION al Switch0 (telnet) y Router0 (ssh).

Verificación ACLs, acceso desde un PC de ESTUDIANTES - SERVIDORES al Switch1 (telnet) y Router1 (ssh).

7.5 FTP File Transfer Protocol es un protocolo de la capa de aplicación, el cual nos permite compartir

archivos con hosts remotos, utiliza para sus comunicaciones TCP en la capa de transporte con su

respectivo puerto 21 y 20. El puerto 21 lo utiliza para el establecimiento de secciones y el 20 para la

transferencia como tal de los datos.

Nos dirigimos al servidor y seleccionamos la pestaña Config, damos clic en FTP, verificamos que el

servicio este activo y agregamos los usuarios con sus respectivas password dándole los privilegios

necesarios.

Agregamos los registros CNAME para el servicio de ftp.

Comprobar servicio FTP

Acceso al servidor FTP con usuario y contraseña

7.6 MAIL El servicio de mensajería (MAIL) es uno de los servicios más utilizados, hay varios protocolos que se

requieren para poder realizar una implementación de MAIL; en este caso vamos a utilizar SMTP y

POP3, ya que son los que se pueden configurar en la versión actual de Packet Tracer 5.3.1.

SMTP (Simple Mail Transfer Protocol) Protocolo Simple de Transferencia de Correo, es un

protocolo ubicado en la capa de aplicación, utiliza el puerto 25 para la transferencia de correos del

cliente hacia el servidor y de servidor a servidor, otro puerto es el 465 para las transferencias

seguras.

POP3 (Post Office Protocol versión 3) Protocolo de Oficina Postal, igualmente opera en la capa de

aplicación, este protocolo es usado por los MUA (Agente de Usuario de Correo) para recuperar

correos de un servidor utiliza el puerto 110 y 995 para las comunicaciones seguras.

Para poner en marcha un servidor de MAIL se debe disponer de un dominio. El servidor que prestara

los servicios de MAIL será WEB - MAIL el cual tiene la dirección IP 172.16.2.195.

Nos dirigimos al servidor y seleccionamos la pestaña Config, pulsando en EMAIL; verificamos que

los servicios de SMTP y POP3 estén activos y procedemos a asignar el dominio y a crear las

cuentas.

A continuación realizaremos la configuración de los MUA en cada una de las estaciones de

trabajo, esto lo realizaremos seleccionando la pestaña Desktop de cada una de las

estaciones de trabajo y pulsando en el icono E MAIL.

En este paso crearemos un nombre a la cuenta de correo, especificar la dirección de correo

electrónica que tendrá la nueva cuenta, especificar el FQDN (Full Qualified Domain Name),

nombre completamente calificado del servidor de correo entrante (POP3) y el servidor de

correo saliente (SMTP) y finalmente un usuario y contraseña para la nueva cuenta de

correo.

En la siguiente imagen podemos observar que es como un Mail Box, en el cual podemos leer correos recibidos, enviar correos, eliminar, y podemos observar que tenemos el botón de Configure Mail, si deseamos cambiar algún parámetro de la cuenta previamente establecida.

Enviaremos un correo a la dirección [email protected], desde [email protected]. Esto lo

realizamos pulsando en botón Compose de nuestro Mail Box.

Observemos que en la parte inferior nos dice que se puedo resolver el dominio

correctamente y que se envió satisfactoriamente.

En el otro PC previamente configurado, comprobaremos que efectivamente nos llego el

correo, en la opción Receive.

8. CONFIGURACION TECNOLOGIA FRAME- RELAY

La tecnología Frame-Relay se basa en los llamados DLCI (Identificado de Conexión de Enlace de

Datos) para enrutar las tramas en la nube de Frame-Relay, por lo general se utiliza el rango

comprendido entre 16 y 1007 para crear los DLCI, los cuales identifican a los VC (Circuitos

Virtuales).

CONFIGURACIÓN DEL SWITCH FRAME-RELAY

IMPORTANTE: El extremo de los enlaces que se conectan a la nube de Frame-Relay deben tener el RELOJ ya que las interfaces de la nube Frame-Relay siempre debe ser el dispositivo DCE, los router siempre van a ser dispositivos DTE. Seleccionamos la nube que se encuentra entre los dispositivos de Packet Tracer 5.3.1, la

cual tiene el nombre de “Cloud-PT Frame-Relay”, accedemos a ésta y nos dirigimos a la pestaña Config para seleccionar la interfaz Serial0.

Agregamos el código DLCI que deseemos, en este caso 202 y lo asociamos con la ruta que va a tener el tráfico de tramas de acuerdo con el nombre de cada uno de los routers (R0 – R1). Por último es importante verificar que las interfaces configuradas estén encendidas (ON).

El código DLCI nos permite crear los VC (Circuitos Virtuales) para comunicarnos con R1

desde la perspectiva de R0.

Se aplica ésta configuración el Serial0 porque el extremo final del enlace de conexión entre R0 y la nube de Frame-Relay es por medio de ésta interfaz.

Nos dirigimos a la interfaz Serial1 para configurar la ruta del otro extremo de la conexión.

Añadimos un nuevo DLCI (201) para crear los Circuitos Virtuales (VC) para comunicar el R0 y R1 desde la perspectiva de R1.

Se aplica ésta configuración el Serial1 porque el extremo final del enlace de conexión

entre R1 y la nube de Frame-Relay es por medio de ésta interfaz.

Para el siguiente paso, realizaremos la configuración que nos permite enrutar las tramas en la nube de Frame-Relay. Estando en la pestaña Config, nos dirigimos a la sección Frame- Relay.

Procedemos a especificar por cual interfaz pasarán las tramas respecto al DLCI y a la ruta

dada anteriormente.

Como siguiente paso, nos dirigimos a cada uno de los routers (ROUTER0 – ROUTER1) para aplicar la configuración de conectividad entre ambos extremos del la conexión.

Durante la configuración debemos asociar direcciones IP (capa 3) a los códigos DLCI para

que se puedan enrutar tramas a través de la nube o Switch (capa 2) Frame-Relay. Ésta asociación de direcciones la realizaremos por medio de los siguientes comandos:

ROUTER0 – FRAME-RELAY

ROUTER1 – FRAME-RELAY

ROUTER0 (config) #interface s0/0/0 ROUTER0 (config-if) #ip address 172.16.2.210 255.255.255.252 ROUTER0 (config-if) #encapsulation frame-relay ROUTER0 (config-if) # no keepalive ROUTER0 (config-if) # frame-relay map ip 172.16.2.209 201 broadcast ROUTER0 (config-if) #no shutdown ROUTER0 (config-if) #exit

ROUTER0 (config) #interface s0/0/0 ROUTER0 (config-if) #ip address 172.16.2.209 255.255.255.252 ROUTER0 (config-if) #encapsulation frame-relay ROUTER0 (config-if) # no keepalive ROUTER0 (config-if) # frame-relay map ip 172.16.2.210 202 broadcast ROUTER0 (config-if) #no shutdown

ROUTER0 (config-if) #exit

Para probar la conectividad entre ambos routers utilizando como intermediario el Switch o nube Frame-Relay damos ping a la interfaz del router opuesto al cual nos encontramos:

9. ANALIZADOR DE TRÁFICO EN LOS SWITCHES

MONITOREAR EL TRÁFICO

Es recomendable que un administrador(a) de redes este monitoreando el tráfico constantemente y

tener una visión clara sobre los patrones de tráfico y poder así detectar cuando se presenten

problemas y poder estar al tanto de los mensajes de broadcast ya que es una de las causas más

comunes de lentitud en una red.

El análisis o monitoreo del tráfico en los switches se logra mediante los llamados Sniffers, los cuales

son equipos que están en la red específicamente para monitorear todo el tráfico, para tener una

implementación de estas necesitamos un HUB que generan dominios de colisiones grandes y por

ende disminuye en ancho de banda de transmisión. La tecnología SPAN (Swithed Port Analyzer),

nos permite configurar un Switch para que reenvié todo el tráfico que pase por un determinado

puerto hacia otro aunque el trafico no requiera reenviase a ese puerto, esto también se conoce como

puerto Mirror.

La versión actual 5.3.1 de Packet Tracer no soporta este tipo de tecnología, pero anexamos los

comandos que se deben ejecutar en un Switch cisco real para que nos permita monitorear y

convertir un puerto en Mirror.

Con esto estamos especificando que todo el trafico entrante y saliente de la interface Fa0/1 (both,

igual a ambos) me lo reenvié también hacia el puerto Fa0/11; en la interface Fa0/11 conectaríamos

nuestra estación de trabajo que se utilizará para monitorear todo el tráfico.

Switch0 (config) #monitor session 1 source interface fa0/1 both Switch0 (config) #monitor session 1 destination interface fa0/11

10. CONCLUSIONES

El simulador Packet Tracer 5.3.1, nos permite implementar topologías de red en un entorno virtual antes de ser llevada a cabo en un medio real para su completa aplicación y ejecución. Este sistema de planificación admite la realización de servicios de red como pueden ser, DHCP, SSH, WEB, DNS, entre otros.

Debemos tener en cuenta que a la hora de implementar una determinada topología de red,

este simulador no nos permite ejecutar algunos parámetros de red y tiene más probabilidad de fallas o errores al momento de hacer pruebas a nivel general.

Los sistemas o aplicaciones proporcionados por los diferentes servicios de red deben equiparse para permitir el acceso simultaneo de múltiples usuarios y la realización de múltiples tareas, en la medida que los clientes soliciten los recursos remotos del servidor. Dichos servidores en general deben ser configurados para ofrecer uno o más servicios de red utilizando los diversos protocolos de Internet, TCP/IP.

Las aplicaciones y funciones de los servidores instalados en dicha topología de red incluyen servicios WEB mediante el Protocolo de Transferencia de Hipertexto (HTTP), el Protocolo de Transferencia de Archivos (FTP), el Sistema de Nombres de Dominio (DNS), Protocolo de Configuración Dinámica de Host (DHCP) y el Interprete de Ordenes Seguras (SSH).

11. DIFICULTADES PRESENTADAS DURANTE EL PROCESO

En el momento de configurar el servicio de NAT (Traducción de Dirección de Red) se nos presentaron problemas al momento de configurar el enrutamiento con los demás Routers presentes en la infraestructura de red; además también hubieron dificultades cuando ya instalado dicho servicio procedíamos a guardar la configuración o a reiniciar la aplicación Packet Tracer y al momento de verificar o probar nuevamente la conexión ya no funcionaba la trasmisión de paquetes y traducción de IP. Para la solución de éste inconveniente recurrimos a la asesoría del instructor y a la investigación de diferentes medios de consulta, logrando verificar que estas fallas son problema de dicho simulador.

Luego de haber instalado y probado el ssh en cada uno de los equipos para acceder remotamente a los routers y Switch, procedimos a asignar las ACLs en el ROUTER0 para permitir únicamente el acceso remoto de las subredes de ADMINISTRACION, y denegar las subredes de ESTUDIANTES; terminado este paso nos dirigimos a configurar el FTP en dicho servidor y al momento de verificar su correcto funcionamiento no nos dio resultado. Tampoco nos permitía resolver dominios.

Decidimos quitar las ACLs, ya que impedían la configuración y el funcionamiento de algunos servicios de la infraestructura de red.

BIBLIOGRAFIA

http://www.cisco.com

http://es.wikipedia.org/wiki/Frame_Relay

http://www.cisco.com/en/US/tech/tk648/tk361/tk438/tsd_technology_support_sub-protocol_home.html

http://www.cisco.com/en/US/tech/tk583/tk617/technologies_tech_note09186a00800949e2.shtml

http://www.cisco.com/en/US/tech/tk583/tk617/technologies_tech_note09186a00800949e2.shtml

http://www.cisco.com/en/US/tech/tk365/technologies_tech_note09186a00800ef7b2.shtml

http://www.gns3.net

http://es.wikipedia.org/wiki/Gns3

http://apuntesdecisco.blogspot.com/2009/05/configurar-ssh-en-router-cisco.html