Protegiendo a su Organización de las más Recientes...

-

Upload

truongdang -

Category

Documents

-

view

213 -

download

0

Transcript of Protegiendo a su Organización de las más Recientes...

Protegiendo a su Organización de las más Recientes Metodologías de Financiamiento Terrorista

Viernes, 29 de julio 2016| 9:05 AM – 10:20 AM

Moderador:Héctor Sánchez, Consultor, Soluciones ALD, LexisNexis Risk Solutions, México

Oradores:Román Ortiz, Director, Decisive Point, Colombia

Ami Braun, Vicepresidente, Cyberbit, Israel

Alberto Bringas, Director, Prevención Lavado de Dinero, Grupo Elektra, México

Panorama Actual

El tráfico de drogas sigue siendo una actividad muy lucrativa paragrupos regionales del crimen organizado, pero también estánvinculados con otros delitos como el tráfico de ilícito de migrantes, latrata de personas, la extorsión y el tráfico de armas.

El crimen organizado esta configurado para delinquir, actuando enmuchos casos como un Estado dentro del Estado, pudiendo mutar suactividad fácilmente a otras formas de criminalidad si su actual modusoperandi no resulta ser rentable.

Fuente: GAFILAT - Análisis de Amenazas Regionales en Materia de Lavado de

Activos – Diciembre 2015

Panorama Actual

Al menos 27,000 extranjeros procedentes de 86 países han viajado a Irak y Siria para unirse a ISIS desde 2011, incluyendo 76 de América del Sur, según un reciente estudio del Soufan Group, una empresa privada de inteligencia militar con sede en Nueva York.

Si bien es probable que ISIS continúe centrándose en Europa y los Estados Unidos, podría llevar a cabo atentados contra las embajadas estadounidenses, europeas o israelíes en América Latina, en un esfuerzo por mostrar al mundo — y a sus propios seguidores — que la organización todavía está viva, y que tiene un alcance global. Además, hay muchos otros grupos terroristas de Medio Oriente que ya están activos en América Latina, como Hezbollah, que es respaldada por Irán y tiene una gran presencia en Venezuela.

Fuente: http://www.elnuevoherald.com/opinion-es/opin-col-blogs/andres-oppenheimer-es/article69568217.html#storylink=cpy

Panorama Actual

Fuente: https://actualidad.rt.com/actualidad/211883-estado-islamico-publicar-mapa-unidades-encubiertas

La Nueva Faz del Radicalismo Islámico en América Latina: Globalización, Narcotráfico,

Lavado de Activos y Terrorismo

Román D. Ortiz

Director

Decisive Point

América Latina y el Terrorismo Islamista

• América Latina ha sido escenario de actividades de grupos islamistas desde tiempo atrás:• Acciones operativas: Atentado de AMIA (1994), • Actividades de naturaleza logística: financiamiento,

reclutamiento, etc.

• Las redes operativas y logísticas se superponen. Individuos involucrados en actividades de apoyo pueden terminar ejecutando ataques.

• Las dos formas de radicalismo islamista han construido puentes con la región:• Radicalismo Shia: Hezbollah con el apoyo de Irán• Radicalismo Sunni: Al Qaeda / Estado Islámico o “Daesh”

2016(Trinidad y Tobago

Argentina)

2013 México)

Se desbarata una operación de contrabando deCocaina dirigida por Rady Zaiter, conectado conHezbollah y capturado en Colombia.

17 arrestos por estar involucrados en una red de narcotráfico asociada a Hezbollah.

2014 (Perú)

MuhamadAmadar, colaborador de Hezbollah, capturado en Perú.

Bomba contra el vuelo 00901 en Panamá

América Latina y el Terrorismo Islamista

1992-1994 (Argentina)

Hezbollah atenta contra la Embajada de Israel y la Asociación Mutual Israelita Argentina (AMIA) en Buenos Aires.

1994 (Panamá)

2007(Guyana y Trinidad y

Tobago)

2005(Ecuador)

Capturados militantes islamistasde Trinidad y Tobago y Guyanaimplicados en un plan paraatentar contra el aeropuerto JFKen Nueva York.

Captura de Manssor Arbabsiar tras intentar contratar al Los Zetas para atentar contra el embajador de Arabia Saudita en EE.UU.

2009(Venezuela)

Sedes diplomáticas venezolanas en Oriente Medio involucradas en la entrega de pasaportes a militantes de Hezbollah.

2009 (Curazao)

AUTOPISTA A-10: ONU alertasobre aumento de cargamentosde cocaína provenientes deVenezuela que transitan porÁfrica Occidental y el Saharahacia Europa.

2008-2012(Venezuela)

2008(Colombia)

OPERACIÓN TITAN: Desmantelada red de tráfico de narcóticos de Hezbollah y “Oficina de Envigado”

RED BARAKAT: Hezbollah construye una red de financiamiento e inteligencia en la Triple Frontera

1985-2006(Triple Frontera)

OPERACIÓN CASSANDRA: La DEA desmantela red de lavado de activos de Hezbollah conectada con la Oficina de Envigado

2016(Colombia-

Europa)

89 ciudadanos de Trinidad y Tobago y un pequeño grupo de argentinos se han unido al Estado Islámico

Miembros del Estado Islámico emiten amenazas contra las Olimpiada

2016(Brasil)

Ciudadana chilena capturada en España como miembro del Estado Islámico

2015(Chile)

La Infraestructura logística y financiera del islamismo en América Latina

Los canales de conexión:

• Sectores religiosos radicalizados en algunas países: Argentina, Paraguay, etc.

• Conexiones políticas entre la izquierda radical latinoamericana y el islamismo radical: relaciones entre el “Chavismo” y grupos fundamentalistas islámicos.

• Respaldo de algunos Estados: Venezuela, Irán

• Inserción en mercados ilícitos globales: narcóticos, tráfico de personas, etc. y sus correspondientes canales de lavado de activos.

• Canales bancarios informales tradicionales: Hawala

Red Barakat

• La red Bakarat operó en la Triple Frontera – Argentina, Brasil y Paraguay – como partede la estructura internacional de Hezbollah que cumplía funciones definanciamiento, recolección de inteligencia y apoyo a actividades terroristas.

• La red mantuvo permanente comunicación con Líbano y construyo redes más allá dela Triple Frontera, en lugares como Chile o Hong Kong.

• Hasta su arresto en 2002, la red estuvo liderada por Assad Ahmad Barakat quemantenía relaciones directas con el líder de la organización terrorista, HassanNasrallah.

• Arrestados en 2006, Mohammad Yusuf Abdallah y Farouk Abdul Omairi fueron piezascentrales de la red:

• Omairi era involucrado en operaciones de narcotráfico entre Suramérica, Europa y Medio Oriente.

• Abdallah fue acusado de contrabando, falsificación de pasaportes, fraude de tarjetas de crédito, yfalsificación de moneda. Además, estaba a cargo de transferir los fondos recolectados a Hezbollah.

• Tras el arresto de Assad Ahmad Barakat, Ali Muhammad Kazan ocupó su lugar comolíder de las actividades de Hezbollah en la región.

• Actividad operativa: La red estuvo involucrada en el ataque a la AMIA. Además la redes sospechosa del asesinato de un antiguo miembro de la milicia del Ejército del Surdel Líbano (SLA) en Sao Paulo en 2001.

Operación Titán

• Entre 2006 y 2008 el Departamento Administrativo de Seguridad (DAS) colombianoy la DEA, ejecutó la Operación Titán cuyo resultado fue la desarticulación de unared criminal dedicada al tráfico de narcóticos y el lavado de activos que conectabaHezbollah y la banda de la “Oficina de Envigado” en Colombia.

• La operación descubrió los vínculos de la Oficina de Envigado en Colombia conCarteles Mexicanos y representantes de Hezbollah en América Latina.

• En total fueron capturadas 111 personas en Colombia, Guatemala, Estados Unidos,Líbano, Panamá y Hong Kong.

• La estructura criminal enviaba cargamentos de cocaína a EE.UU., África, México,Europa y Oriente Medio.

• Parte de los beneficios del tráfico de narcóticos terminaba en manos de Hezbollahdespués de ser desviado a través de redes de lavado de activos.

• El figura clave de la red en Colombia, con conexiones con Hezbollah en el Líbano,era Chekry Mahmoud Harb ‘Talibán’ que fue condenado por tráfico de drogas ylavado de activos.

Operación Cassandra

• Hezbollah cuenta con un Componente de Asuntos de Negocios (BAC) que desarrolla actividadesde crimen organizado – tráfico de drogas, etc. – y lavado de activos.

• Como continuación de la operación Titan que identificó los lazos entre Hezbollah y la “Oficina deEnvigado”, la DEA continúo investigando la participación de Hezbollah en el tráfico de narcóticos.

• En 2011 el Departamento del Tesoro de EE.UU. incluyó en su “lista negra” al Lebanese CanadianBank por servir de instrumento a las actividades de lavado de dinero y trafico de narcóticos deHezbollah.

• En febrero de 2016, una operación que involucraba la DEA ,el OFAC y Europol lanzaron unaoperación para desmantelar la red de lavado de activos que condujo a la captura de MohamadNoureddine and Hamdi Zaher El Dine, responsables de utilizar la empresa Trade Point InternationalS.A.R.L., como fachada para el lavado de dinero en beneficio de Hezbollah.

• La red transfería la ganancias obtenidas en Europa a sus socios de la “Oficina de Envigado” através del sistema de transferencias informales conocido como “hawala” desde el Líbano mientrasHezbollah conservaba un porcentaje en calidad de beneficios

Autopista A-10

Fuente: United Nations Office on Drugs and Crime Report “Transnational Organized Crime in West Africa”, 2013.

Autopista A-10

• Desde 2009, UNODC comenzó a denuncias la existencia de una ruta tráfico de droga – “Autopista A-10” – desde Brasil, Venezuela y otros países del Caribe hasta África Occidental y desde allí, a través del Sahara, hasta Europa.

• Las incautaciones de narcóticos en países como Cabo Verde, Gambia, Nigeria y Ghana incrementaron en un 78 % entre 2009 y 2014.

• Una figura clave en esta ruta ha sido Bubo Na Tchuto, exjefe de la Armada de Guinea Bissau, que controlaba pistas donde llegaban vuelos desde Venezuela. Na Tchuto fue capturado por la DEA en 2013

• La ruta continúa abierta. En noviembre de 2015, UNODC informó que desde 2011 se había incautado un total de 34 toneladas de cocaína y 22 toneladas de marihuana en Guinea-Bissau.

• Grupos como Al Qaeda en el Magreb Islámico (AQIM), Ansar Dine o el Movimiento para la Unidad y la Jihad de Africa Occidental recibenpagos por facilitar el movimiento de la cocaína a través de las áreasbajo su control

La transformación de las redes islamistas en América Latina

• Hezbollah ha construido una extensa presencia logística y operativa en la región con el respaldo de Irán.

• Una presencia limitada; pero creciente del fundamentalismo suni con la emergencia del Estado Islámico: reclutamiento en Argentina, Chile y Trinidad y Tobago.

• Un cambio en las relaciones entre el islamismo suni y shia en la región: de la cooperación a la hostilidad.

• Aunque la infraestructura del Estado Islámico es muy limitada, su progresiva expansión incrementa la posibilidad de ataques en la región.

• Hay crecientes evidencias de vinculación entre estructuras de crimen organizado y redes de terrorismo fundamentalista:

• Participación en actividades de lavado de activos y tráfico de narcóticos: la Autopista A-10

• Una tendencia al involucramiento en actividades operativas como trabajo mercenario: intento de atentado contra embajador saudi en Washington en 2013.

11 de Septiembre 2001 “EL MAYOR

ATAQUE TERRORISTA DE

LA HISTORIA” LAS TORRES

GEMELAS en NY.(Al Qaida)

11 de Marzo 2004 Diez explosiones

en cadena causan 191 muertos y

2062 heridos en cuatro trenes en

Madrid.

7 de Julio 2005 Cuatro

explosiones (tres en el metro y una en un autobús)

causan 56 muertos y 700

heridos en Londres.

(Islamistas)

18 de Octubre 2007 130 muertos,

atentado al paso de la comitiva de la ex

primera Ministra Benazir Bhutto en

Karachi, a su regreso a Pakistán. (Islamistas)

22 de Julio de 2011 Un doble atentado,

provoca en Noruega77 muertos, es la

mayor masacre en la historia del

país.(Ultraderechistas)

16 de diciembre de 2014 Un

grupo Talibán abre fuego contra una escuela en Pakistán y mata a 126 personas

2 de abril de 2015 Ataque de la milicia somalí Al Sharab en la Universidad de Garissa, Kenia.

31 de Octubre 2015 Avión Ruso

con 224 pasajeros se estrella en la península del

Sinaí, Egipto.(Wilayat

Sina)

12 de Noviembre de

2015 Doble atentado suicida reivindicado por

el grupo yihadista Estado Islámico, en el Sur de Beirut.

14 de Noviembre de 2015 Atentados

en terrazas y una sala de

conciertos de Paris (Estado

Islámico)

23 de marzo de 2016 Atentados en el Aeropuerto

y Metro de Bélgica por parte

del Estado Islámico

12 de junio de 2016 Atentado en la discoteca

Pulse de Orlando50 personas

perdieron la vida bajo la autoría

del Estado Islámico

28 de junio de 2016 Ataques terroristas en el Aeropuerto Internacional Atatürk en Estambul deja al menos 36 fallecidos y mas de 145 heridos por

parte del Estado Islámico

14 de julio de 2016 Ataque

terrorista en la ciudad de Niza

Francia, Un camión arrolla a

la multitud al menos 84 fallecidos

Actos Terroristas de Impacto Internacional

Se tiene conocimiento que los grupos

terroristas están utilizando los

corredores migratorios más

importantes.

Considerado como el punto migratorio

más caliente del continente el corredor

que atraviesa México hacia Estados

Unidos, en el que pasan 12,2 millones

de inmigrantes al año, el 6% a nivel

mundial.

El informe de las migraciones en el mundo de la Organización Internacional para las

Migraciones (OIM) señala que:

El Terrorismo y su Relación con el Contrabando de Personas

El 18 de noviembre del año 2015 la policía de Honduras detuvo a 5 ciudadanos Sirios con

pasaportes Griegos robados, los cuales pretendían llegar a Estados Unidos de América.

Los ciudadanos Sirios detenidos en Honduras emprendieron su viaje en Líbano, siguieron

a Turquía, luego Brasil, Argentina, Perú y Costa Rica hasta Tegucigalpa, de ahí pretendían

moverse a San Pedro Sula, para continuar su viaje por tierra hasta los Estados Unidos.

Honduras: detienen a 5 Sirios con pasaportes Griegos robados

2

Personas procedentes de África, Asia, Oceanía y

de Centro y Sudamérica emigran de sus países de

origen buscando como destino los Estados Unidos

de Norteamérica y, en menor medida, Canadá

Las personas que emigran, están dispuestas a

pagar para ser introducidas de manera ilegal a

otros países que eligen como destino; para

cumplir este propósito a veces cuentan con

patrocinadores en sus lugares de origen y en el

país al que se dirigen

Existen corporaciones criminales dedicadas a

explotar, con fines de lucro, las necesidades de

las personas que emigran de sus países de

origen

Las rutas, que por muchos años han sido

utilizadas por la delincuencia organizada para

traficar con

migrantes, podrían estar siendo empleadas por

grupos terroristas para introducir combatientes

extranjeros a los países que consideran sus

enemigos

Hipótesis Múltiples

3

Many to one: ilustra esquema de cobro por transportar e

introducir al migrante

0

0.5

1

1.5

2

2.5

2010 2011 2012 2013 2014 2015

China

Brasil

Estados Unidos

Mexico

Colombia

Datos del Banco Mundial en porcentaje del Producto Interno Bruto

de cada país

Remesas Recibidas en Porcentaje del PIB

-

5,000,000,000

10,000,000,000

15,000,000,000

20,000,000,000

25,000,000,000

30,000,000,000

35,000,000,000

40,000,000,000

45,000,000,000

50,000,000,000

2010 2011 2012 2013 2014 2015

China

Brasil

Estados Unidos

México

Colombia

Remesas Totales Recibidas en Dólares

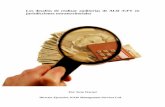

Lo anterior podrá variar tomando en cuenta otras carácteristicas de riesgo como lo es el geográfico o el cliente.

A partir de un enfoque basado en riesgo es importante conocer el comportamiento de un producto que por su propia

naturaleza el riesgo inherente es alto.

En ese sentido el monto ya no resulta el único factor a considerar, sino se debe además contemplar otros factores

que permitan identificar los niveles de riesgo de los productos.

Para lo anterior, se presume que el comportamiento de una remesa de riesgo bajo es el que está por debajo de los

siguientes parámetros:

Día Mes Año

Monto (USD) 500 1,000 10,000

TXN 2 5 40

Contrapartes 2 3 4

Países 1 1 2

Sucursales 1 2 6

¿Cuál se podría presumir como un comportamiento de

remesas de bajo riesgo?

¿Qué datos de identificación se deberían requerir para

cualquier transacción de remesas a efectos de mitigar el

riesgo?

•Nombre Completo

•Fecha de Nacimiento

•Nacionalidad

•Domicilio

•Tipo y Folio de Identificación y,

en su caso, digitalización de

ésta.

• FRONT: Previo a la realización de la operación en el caso de Usuarios

• FRONT: Antes de iniciar la relación de negocios con los Clientes

• BACK: Diario contra las actualizaciones de las listas

¿Cuándo?

• Nombre Completo

• Fecha de Nacimiento

• País de Nacionalidad

• Datos de la ID

¿Qué información?

• Onboarding del Cliente o Usuario, que la información esté completa y se capture correctamente

• Proveedores de listas cuenten con información completa

• Establecer el algoritmo y porcentaje de coincidencia adecuado

Grandes Retos

Verificación de Listas Negras

Ejemplo de riesgo relevante

•Información que se capturó en el front:

•Nombre: Joaquín Archivaldo Guzmán Loera

•Fecha de Nacimiento: 25 diciembre 1954

Información contenida en la lista oficial:

Verificación de Listas Negras

Verificación de Listas Negras

Información que NO contiene:

¿En qué porcentaje de coincidencia lo hubiera detectado un algoritmo?

Para efectos de la prevención al financiamiento de actividades terroristas, se

deberá considerar principalmente países con mas concentración de

combatientes terroristas extranjeros

Información Consejo de Seguridad Naciones Unidas

•Siria

•Iraq

•Libia

•Afganistán

•Yemen

•Pakistán

•Turquía

•Somalia

•Filipinas

Concentración de

combatientes terroristas

extranjeros pertenecientes

a Al Qaeda y al Estado

Islámico

=

Zona de riesgo a las que se

deberá aplicar un

tratamiento diferenciado

para minimizar el riesgo.

Países de Riesgo FT

Intelligence System for Combating ML& TF

Ami Braun

Vice President Business Development

34

The Processes of Money Laundering and Financing of Terrorism

Cash from criminal act

PlacementCash is deposited into accounts

LayeringFunds move to other institutes to

obscure origin

IntegrationFunds used to acquire legitimate

assets

Legitimate assetsor

Cash from criminal act

PlacementAssets deposited into the

financial system

LayeringFunds move to other institutes to

obscure origin

IntegrationFunds used to fund terror

activities

$$$$ $$$$

BankSecurities

Firm

Bank Bank

Insurance company

Non-bank financial

institusions

Legitimate assets or distribution

Financing of TerrorismMoney Laundering

© 2016 CYBERBIT │ CYBERBIT Proprietary

Examples of Sources of Terrorist Funding

• Drug trafficking

• Extortion

• Smuggle stolen goods and contraband

• Misapplied charitable donations

• Non-remittance systems

• Kidnap for ransom

• Intellectual property crimes

• Hacking and Ransomeware

• Small markets

• Oil refining

35

© 2016 CYBERBIT │ CYBERBIT Proprietary

New Payment Technologies

• Digital currency ( i.e. Bitcoin)

• Mobile phone payments

• Prepaid cards

• Electronic purses

• Internet \ online payment services (i.e. paypal)

• Digital precious metals (i.e. e-gold)

• Funnel accounts

36

© 2016 CYBERBIT │ CYBERBIT Proprietary

Basic Assumptions - ML & TF Networks

• Dynamic organizations – ML & TF networks are not static, they are always changing

• Incompleteness - the inevitability of missing nodes and links

• Fuzzy boundaries – the difficulty in deciding who to include and who not to include

• Network of sub networks

• Small number of main entities which connect to large number of other entities

37

© 2016 CYBERBIT │ CYBERBIT Proprietary

Conclusions

• In order to be effective we have to be proactive

• ML & TF activities have signatures that can be traced

• Follow the money is important but not enough• Financial intelligence is the core

• Non-financial information is essential

• The solution:• Collecting intelligence about the entire ecosystem of ML & TF

• Managing the collected intelligence effectively

• Analyzing the intelligence automatically and manually with advanced tools

38

© 2016 CYBERBIT │ CYBERBIT Proprietary

Knowledge System

• Entities Account

Person

Organization

Financial institute

Location

Vehicle

..

41

• Connections Transaction

Relation

Ownership

Beneficiaries

Interaction

Movements

..

Large number of sources are available to obtain such IntelThe basic one – Open Source Intelligence

© 2016 CYBERBIT │ CYBERBIT Proprietary

Why Google Isn’t Enough?

42

A COMMERCIAL SEARCH ENGINE Results based on commercial needs that Google decides

(VERY) PARTIAL WEB COVERAGEOnly covers “surface-web”. ; 70% of the net is in the deep

WHO SAID ANYTHING ABOUT SECURITY?You searches are exposed (and logged)

WHAT IS THE CONTEXT?Search engines do not offer semantic analysis

IT’S THERE. NOW IT’S NOT.Search engines don’t save history

© 2016 CYBERBIT │ CYBERBIT Proprietary

Web Based Sources

43

Forums Social Networks Web Databases

News Websites BlogsDark Web

© 2016 CYBERBIT │ CYBERBIT Proprietary

Refining the Data

44

Quality

Amount

High value information

Raw DataIn high quantity

• Automatic correlation By:• Entity, Time, Geo-location,

Topics, networks etc.• Link Analysis• Clustering• Classification• Regression• Anomaly detection• Data enrichment

© 2016 CYBERBIT │ CYBERBIT Proprietary

49

Example ScenarioBITCOIN transaction log

Big Data Analytics clusters interesting transactions

Different Wallets takes part in the same transaction

“Split and join” transactions

50

50

100100

?

?

© 2016 CYBERBIT │ CYBERBIT Proprietary

Effective Intelligence

50

Relevant Information

Right Time

Effective Analysis

Right Context

© 2016 CYBERBIT │ CYBERBIT Proprietary

Summary

• Collection of financial and non-financial intelligence is essential

• Utilizing any available source

• Managing the right context for the collected Intel

• Advanced analytical toolset for intelligence insights

51

Coherent approach for collection, management and analysis of information is the key for effective ML&TF intelligence

© 2016 CYBERBIT │ CYBERBIT Proprietary