Profesor: Rubén Coello Alumnos: Justo Loyola Donoso José...

Transcript of Profesor: Rubén Coello Alumnos: Justo Loyola Donoso José...

Profesor: Rubén CoelloAlumnos: Justo Loyola Donoso

José Luis Saa Vargas Sección:

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Índice

...........................................................................................................................................1

Índice....................................................................................................................................................... 2

1. Introducción......................................................................................................................................... 4

2. Historia de Windows Server 2008........................................................................................................5

2.1 Historia de Windows Server 2008 R2................................................................................................6

3. Versiones de Windows Server 2008....................................................................................................7

Windows Server 2008 Foundation.............................................................................................7

Windows Web Server 2008.......................................................................................................8

Windows HPC Server 2008.....................................................................................................10

Windows Server 2008 Standard..............................................................................................12

Windows Server 2008 Enterprise Edition.................................................................................14

Windows Server 2008 Datacenter Edition................................................................................16

Comparación por especificaciones Técnicas.........................................................................................18

Comparación por especificaciones Técnicas.........................................................................................18

3. Requisitos de Sistemas Mínimos y Máximos.....................................................................................21

Windows Server 2008 Tabla Presentación .............................................................................21

Funciones y comparación Windows 2008.............................................................................................21

4. Servicios............................................................................................................................................ 23

5. Características...................................................................................................................................24

6. ¿Qué hay de nuevo en Windows Server 2008 R2?...........................................................................26

6.1 Active Directory Certificate Services (AD CS)....................................................................28

6.2 Active Directory PowerShell cmdlets..................................................................................30

6.3 Active Directory Best Practice Analyzer.............................................................................37

6.4 Active Directory Web Services (ADWS).............................................................................40

6.5 Active Directory Administrative Center...............................................................................43

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.6 Offline Domain Join............................................................................................................47

6.7 Active Directory Recycle Bin..............................................................................................50

6.8 AD DS: Comprobación del mecanismo de autenticación...................................................53

6.9 Windows AppLocker..........................................................................................................55

6.10 Biometrics........................................................................................................................57

6.11 DNS.................................................................................................................................59

6.12 Failover Clusters..............................................................................................................66

6.13 Hyper-V............................................................................................................................72

6.14 Group Policy....................................................................................................................75

6.15 Network Access Protection (NAP)...................................................................................84

6.16 Network Policy Server (NPS)...........................................................................................88

6.17 Networking.......................................................................................................................90

6.18 Server Manager...............................................................................................................96

6.19 Web Server (IIS)............................................................................................................101

6.20 PowerShell.....................................................................................................................104

6. 21 Windows Security Auditing............................................................................................106

6.22 Remote Desktop Services..............................................................................................111

6.23 Otros cambios en Windows Server 2008 R2..................................................................111

Instalador independiente de Windows Update.......................................................................114

7. Versiones de Windows 2008 en línea de Tiempo............................................................................117

7.1 Soporte para las distintas versiones Windows Server 2008.............................................118

........................................................................................................................................................... 119

8. Canales de Distribución de Windows 2008......................................................................................120

9. Conclusión.......................................................................................................................................121

9. Referencias.....................................................................................................................................122

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

1. Introducción.

Este sistema operativo es el más completo también tuvo uno variantes para cada una de las necesidades las cuales cubrían una gama de clientes dependiendo sus necesidades, pequeñas empresa, media, grandes y multinacionales. También en sus inicios este sistema operativo estaba en versiones de 32 y 64 bits.

Después de un periodo de tiempo se generó una nueva versión la cual solamente está disponible la versión de 64 bits.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

2. Historia de Windows Server 2008

Windows Server 2008 es un sistema operativo de servidor, lanzado el 4 de Febrero de 2008.Es el sucesor de Windows Server 2003. Al igual que Windows Vista, Windows Server 2008 se basa en el núcleo Windows NT 6.0.

Entre las mejoras de esta edición, se destacan nuevas funcionalidades para el Active Directory, nuevas prestaciones de virtualización y administración de sistemas, la inclusión de IIS 7.5 y el soporte para más de 256 procesadores.

Service Pack 2

Debido a que Windows Server 2008 se basa en el núcleo Windows NT 6.0 Service Pack 1, la versión final (RTM) es considerada como Service Pack 1; de acuerdo con esto, el primer service pack lanzado será llamado "Service Pack 2". Anunciado el 24 de octubre de 2008, este service pack contiene los mismos cambios y mejoras que el equivalente Windows Vista Service Pack 2, así como la versión final de Hyper-V (1.0) y mejoras que le permiten una reducción del 10% en el uso de energía.

Windows Server 2008 tiene 10 ediciones:

• Windows Server 2008 Standard Edition (32-bit y 64-bit).

• Windows Server 2008 Enterprise Edition (32-bit y 64-bit).

• Windows Server 2008 Datacenter Edition (32-bit y 64-bit).

• Windows HPC Server 2008.

• Windows Web Server 2008 (32-bit y 64-bit).

• Windows Storage Server 2008 (32-bit y 64-bit).

• Windows Small Business Server 2008 (32-bit y 64-bit).

• Windows Essential Business Server 2008 (32-bit y 64-bit).

• Windows Server 2008 para Itanium-based Systems.

• Windows Server 2008 Foundation Server.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

2.1 Historia de Windows Server 2008 R2

Microsoft introdujo Windows Server 2008 R2 en la Professional Developers Conference (PDC) del 2008 como una variante de servidor del nuevo sistema operativo Windows 7.Una guía preliminar publicada por la compañía describe muchas áreas de mejora, notablemente la inclusión de un número de nuevas características de virtualización incluyendo Live Migration y Cluster Shared Volumes, un reducido consumo de energía, un nuevo conjunto de herramientas de administración, nuevas características Active Directory como una "papelera de reciclaje" para objetos AD borrados, una nueva versión de IIS (7.5) que incluye un renovado servidor FTP, soporte para DNSSEC y el aumento del número de núcleos de procesamiento de 64 a 256. Los procesadores de 32-bits ya no están soportados.

Algunas mejoras en la opción de instalación Server Core incluyen la remoción total del entorno gráfico del sistema operativo, y el soporte a .NET Framework, incluyendo aplicaciones ASP.NET y soporte para Windows PowerShell.

Las mejoras en el rendimiento fueron un área de desarrollo importante en esta versión; Microsoft anunció que se habían realizado trabajos para disminuir el tiempo de arranque, mejorar la eficiencia de operaciones E/S a la vez que reducir potencia de procesamiento y mejoras generales de velocidad en dispositivos de almacenamiento, especialmente en iSCSI.

Service Pack 1

El Service Pack 1 para Windows Server 2008 R2 y Windows 7 fue anunciado el 9 de febrero de 2011.

Entre los cambios que introdujo se destacan dos nuevas funcionalidades de virtualización, RemoteFX y Dynamic Memory.

Dynamic Memory es una funcionalidad de Hyper-V que ayuda a utilizar la capacidad de la memoria física de forma más eficiente, tratándola como un recurso compartido que puede ser relocalizado entre las máquinas virtuales que se encuentran corriendo; ajusta la cantidad de memoria disponible para una máquina virtual, basándose en los cambios en la demanda y en los valores que se hayan especificado. De esta manera, permite aumentar la densidad de una máquina virtual sin pérdida del desempeño ni escalabilidad.

Remote FX es una tecnología que introduce mejoras en la experiencia final del usuario, integrándose al Protocolo de Escritorio Remoto (RDP). Permite virtualizar el GPU (Unidad de Procesamiento Gráfico) en el servidor, agregar multimedia y experiencias 3D para VDI (Infraestructura de Escritorio Virtual), entre otra características.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

3. Versiones de Windows Server 2008

Windows Server 2008 Foundation

Información general

La tecnología probada y confiable de Windows Server Foundation proporciona una base para ejecutar la mayoría de pequeños negocios de aplicaciones. Es una plataforma asequible para la cartera básica de las capacidades de TI, incluyendo compartir archivos e impresoras, acceso remoto y seguridad. Una experiencia de Windows simple y familiar hace que sea fácil para las organizaciones a ponerse en marcha.

Como el corazón de una verdadera red de área local, Windows Server Foundation permite el intercambio seguro de datos de los trabajadores, sin necesidad de correo electrónico o acceso a Internet. Además, Windows Server Foundation proporciona una ruta de actualización sencilla a las versiones más completas de Windows Server, por lo que su solución de IT puede crecer a medida que crece su negocio.

Windows Server Foundation puede crecer junto con sus empresas, proporcionando la capacidad de actualizar a una edición de mayor capacidad de Windows Server según sea necesario. La fácil disponibilidad de mano de obra calificada, la compatibilidad con la mayoría de dispositivos de hardware, y la tranquilidad adquirida en la ejecución de una verdadera basada en Windows Server ayuda a lograr el mayor retorno de la inversión.

Beneficios

Servidor de propósito general

Al estar basado en Windows Server 2008 significa que puede ejecutar, no sólo la infraestructura básica, servicios de escritorio remoto y soluciones de gestión de identidad para su negocio, sino también se puede apoyar a su línea central de negocios (LOB). Windows Server Foundation se basa en la simplicidad y capacidades técnicas que Windows Server 2008 proporciona.

Ofrece la comodidad del canal

Windows Server Foundation viene preinstalado junto con el hardware del servidor.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Windows Web Server 2008

Información general

Windows Web Server 2008 fue diseñado para ser usado como un servidor Web de un solo propósito, internet. Se integra con el recién rediseñado IIS 7.0, ASP.NET y Microsoft. NET Framework. Windows Web Server 2008 permite a una organización a implementar rápidamente las páginas web, sitios web, aplicaciones web y servicios web.

Web y aplicaciones de la plataforma

• Mejor administración y diagnóstico.

• Desarrollo avanzado y herramientas de aplicación.

• Menores costos de infraestructura.

• No hay limitación de instalación de Microsoft SQL Server.

• Altamente eficaz plataforma para ASP.NET despliegues basados en web de Internet, ya que incluye el recientemente rediseñado Internet Information Services (IIS) 7.0, ASP.NET de Microsoft, y Microsoft. NET Framework.

• Servicio web dedicado compatible con cuatro sockets x64 y 32 gigabytes (GB) de RAM.

• Precio competitivo para las organizaciones empresariales.

Beneficios

Permite a las organizaciones crear fácilmente nuevas infraestructuras, o integrarse en los entornos existentes.

Los desarrolladores web pueden crear páginas web y servicios que pueden comunicarse con otras plataformas con interfaces basadas en estándares como XML y SOAP. Este nivel de desarrollo de aplicaciones rentable, fomenta la productividad y flexibilidad empresarial, y aumenta las oportunidades de negocio de soluciones.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Administre con facilidad

• Herramientas más eficientes de administración, incluida la administración delegada y la configuración compartida.

• Hosting de gran alcance de Aplicaciones y Servicios.

• Aplicación más amplia de alojamiento para NET, ASP, PHP y servicios de XML.

• Extensibilidad del servidor web en todas partes.

• Menores costos de infraestructura.

• Mejora de la escalabilidad, seguridad y fiabilidad con sandboxing.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Windows HPC Server 2008

Windows HPC Server 2008, la próxima generación de computación de alto rendimiento (HPC), ofrece herramientas de clase empresarial en un entorno HPC altamente productivo. Windows HPC Server 2008 de manera eficiente puede escalar a miles de núcleos de procesamiento, e incluye las consolas de administración que ayudan a supervisar de forma proactiva y mantener la salud y estabilidad del sistema. La interoperabilidad y la flexibilidad de programación de trabajos, permite la integración entre Windows y Linux basados en HPC, y apoya la aplicación de lote y orientada a servicios (SOA) de las cargas de trabajo.

Información general

Windows Server 2008 para sistemas basados en Itanium ofrece una base óptima para la mayoría de los análisis de negocios de computación intensiva y crítica y las aplicaciones empresariales. Windows Server 2008 para sistemas basados en Itanium ofrece una plataforma adecuada al fallo resistente de alto nivel substituyendo el sistema RISC/UNIX, de punto flotante de aplicaciones de uso intensivo y aplicaciones que comparten datos entre los procesos.

La estandarización de su centro de datos en la plataforma, basada en estándares de Windows Server 2008, puede mejorar su agilidad y ayudar a conseguir un menor TCO. La migración de las soluciones propietarias RISC/UNIX y mainframe en servidores basados en Itanium con Windows Server 2008 ayuda a mejorar el rendimiento, reducir costes y aumentar la escalabilidad.

Esta edición también ofrece los derechos de licencia para ejecutar un número ilimitado de instancias virtuales de Windows, para sistemas basados en Itanium, cuando se combina con la tecnología de virtualización de terceros.

Beneficios

La fiabilidad, disponibilidad y escalabilidad (RAS) de la plataforma Itanium, junto con capacidades simplificadas de Failover Clustering y escalabilidad de la plataforma le permiten moverse con confianza propia RISC / UNIX y las implementaciones de mainframe a una arquitectura basada en estándares con mayor agilidad y costo total de propiedad (TCO).

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Mainframe: Fiabilidad y disponibilidad

• Esta tecnología contribuyen a la fiabilidad de Windows Server 2008 para sistemas basados en Itanium.

Particionamiento dinámico del hardware

• Particiones en el hardware de apoyo, que tanto ayuda a mejorar la confiabilidad y le permite hacer cambios a las particiones del servidor, evitando tiempo de inactividad.

• Permite el trabajo en caliente o el reemplazo de procesadores y memoria que ayuda a aumentar la fiabilidad y utilidad de los sistemas.

Failover Clustering

• Admite clústeres de hasta ocho nodos.

• Failover clustering ofrece amplias capacidades de alta disponibilidad para aplicaciones críticas de negocio de cargas de trabajo.

• El costo marginal de la adición de conmutación por error es bajo, ya que puede tener muchos nodos del clúster que ejecutan la aplicación con un solo nodo de conmutación por error.

Itanium de las funciones RAS

• Mejor memoria ECC, sin afectar la memoria.

• La duplicación de memoria.

• El CRC de la memoria.

• Apoyo unísono, y la arquitectura avanzada Machine Check que ayuda a prevenir, manejar y recuperarse de errores de memoria, mejorando la fiabilidad del sistema.

Escalabilidad masiva

• Apoyo para hasta 64 procesadores Itanium en un único servidor.

• Hasta 2 terabytes de memoria RAM.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Windows Server 2008 Standard

Información general

Windows Server 2008 Standard está diseñado para aumentar la fiabilidad y la flexibilidad de su infraestructura de servidores, mientras que ayuda a ahorrar tiempo y reducir costos. Sus potentes herramientas facilitan un mayor control sobre sus servidores y simplifican las tareas de configuración y gestión.

Windows Server 2008 Standard proporciona a las organizaciones la capacidad de ofrecer ricas experiencias basadas en la Web de manera eficiente y eficaz, con una mejor administración y diagnóstico, desarrollo avanzado y herramientas de aplicación, y menores costos de infraestructura.

Incluye tecnologías de virtualización de servidores estándar como Windows Server Hyper-V y mejoras de Servicios de Escritorio remoto.

Beneficios

Web y aplicaciones de la plataforma

• Internet Information Services 7.5

• Internet Information Services (IIS) 7.5, ofrece servidor estensible web con alojamiento de aplicaciones ampliado, manteniendo una excelente compatibilidad y la solución de los retos clave de los clientes.

Virtualización

• Windows Server Hyper-V. Función de virtualización basada en hipervisor incluida como una función de Windows. Contiene todo lo necesario para el soporte de virtualización de la máquina.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Remote Desktop Services

• Servicios de Escritorio remoto con seguridad mejorada.

• Facilidad de administrar la plataforma para la entrega de acceso a las aplicaciones de gestión centralizada y los recursos de Internet mediante el uso de HTTPS.

• Racionalización de la gestión y mejorar el consumo de energía de centros de datos

• Windows Server 2008 puede consumen hasta un 18% menos en comparación con el mismo hardware de Windows Server 2003.

• Mejorar la administración remota

• Administración remota de servidores.

• Consolas de administración gráfica, con línea de comandos o scripts automatizados. Incluye PowerShell 2.0.

• Sistema integrado de Best Practices Analyzer para cada una de las funciones de servidor.

• Conectividad remota simplificada de ordenadores corporativos con DirectAccess.

• Haciendo que la experiencia mejor con Windows 7

• Mejora del rendimiento para las sucursales

• BranchCache reduce el uso de ancho de banda de los enlaces WAN y mejora la experiencia del usuario final en las sucursales locales de almacenamiento en caché de contenido de uso frecuente en la red de oficinas.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Windows Server 2008 Enterprise Edition

Información general

Windows Server 2008 Enterprise Edition proporciona altos niveles de disponibilidad del sistema y la escalabilidad para soportar el crecimiento de las aplicaciones de misión crítica. También proporciona una forma rentable de obtener los beneficios de la virtualización.

Windows Server 2008 Enterprise proporciona una alta disponibilidad para aplicaciones de misión crítica como bases de datos, sistemas de mensajería, y servicios de archivos e impresión a través de características tales como conmutación por error y la opción de instalación Server Core. También incluye la tecnología Hyper-V, un sistema flexible de alto rendimiento para el hipervisor de virtualización rentable.

Beneficios

Alta disponibilidad

Windows Server 2008 Enterprise proporciona agrupación robusta, conmutación por error rápida y fácil de manejar y automáticamente toma medidas en el caso de un servidor que ha fallado, se mantiene el servicio para que los usuarios experimentan una interrupción mínima. Conmutación por error en Windows Server 2008 R2 Enterprise soporta hasta 16 nodos.

Server Core

Server Core, una opción de instalación mínima de Windows Server, sólo las capacidades esenciales para una determinada carga de trabajo se instalan, lo que resulta en una mayor fiabilidad, un servidor seguro que está optimizado para el funcionamiento de las aplicaciones más exigentes y servicios, y que requiere menos mantenimiento.

Virtualización rentable

• Consolidar servidores y mejorar la gestión.

• Reducir el costo asociado con el poder, refrigeración y espacio del centro de datos.

• Aumentar la disponibilidad de sus sistemas.

• Optimizar la utilización del sistema y realizar la infraestructura de gestión y ahorro de costes.

• Derechos para ejecutar cuatro Hyper-V de máquinas virtuales.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Una mayor escalabilidad

• Soporte para hasta 64 procesadores x64 física (hasta 256 procesadores lógicos) y 1 Terabyte de memoria RAM.

• El apoyo a un número prácticamente ilimitado de la red privada virtual (VPN) y conexiones de enlace de servicios a distancia.

• Autenticación y autorización para un número virtualmente ilimitado de servicios de acceso a la red y conexiones de red del servidor de directivas.

• Incluye características diseñadas específicamente para trabajar con equipos cliente que ejecutan Windows 7. Conectividad remota simplificada de ordenadores corporativos con DirectAccess.

• Múltiples accesos a los mismos datos se puede servir desde la caché local, mejorando así los tiempos de acceso y reducir el uso de ancho de banda WAN.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Windows Server 2008 Datacenter Edition

Información general

Windows Server 2008 Datacenter Edition está optimizado para virtualizaciones a gran escala y cargas de trabajo que requieren los más altos niveles de escalabilidad, fiabilidad y disponibilidad para soportar grandes aplicaciones.

Windows Server 2008 Datacenter proporciona flexibilidad y ahorro de costes. Además también per mite cubrir con las necesidades de memoria y procesamiento a gran escala, especialmente las cargas de trabajo críticas para el negocio, como ERP, bases de datos, consolidación de servidores, y aplicaciones de línea de negocio.

Beneficios

Gran escala de la virtualización

• Windows Server 2008 Datacenter incluye Hyper-V, un sistema flexible de alto rendimiento basada en hipervisor de la tecnología de virtualización.

• Derechos ilimitados de virtualización. Estos derechos le permiten ejecutar un número ilimitado de Hyper-V de máquinas virtuales en servidores físicos.

Una mayor escalabilidad

• Windows Server 2008 Datacenter es fácilmente escalable para adaptarse a las crecientes necesidades de almacenamiento de datos y procesamiento de transacciones.

• Soporte para hasta 64 procesadores x64 física (hasta 256 procesadores lógicos) y 2 terabytes de memoria RAM.

• Apoyo a un número prácticamente ilimitado de la red privada virtual (VPN).

• Autenticación y autorización para un número virtualmente ilimitado de servicios de acceso a la red y conexiones de red del servidor de directivas.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Alta disponibilidad

• Mejora la disponibilidad de las aplicaciones y servicios, incluida la conmutación por error y el apoyo para crear particiones de hardware dinámica.

Failover Clustering

• Ofrece cluster robusto, conmutación por error rápida y fácil de manejar.

• Conmutación por error. Soporta hasta 16 nodos.

• Particionamiento dinámico del hardware

• Windows Server se puede ejecutar en una o más particiones de hardware aislado dentro de un servidor.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Comparación por especificaciones Técnicas

Windows 2008 Server

Datacenter Enterprise Standard WebServer HPC ItaniumSmall Business

X64 1TB 1TB 32GB 32GB 128GB - 32GB

x86 64GB 64GB 4GB 4GB - - 4GB

IA64 - - - - - 2TB -

Comparación por especificaciones Técnicas

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Windows 2008 Server R2

Datacenter Enterprise Standard WebServer HPC ItaniumFoundation

HOT ADD MEMORY SI SI NO NO NO SI NO

Windows 2008 Server R2

X64 Datacenter Enterprise Standard WebServer HPC Itanium Foundation

2TB 2TB 32GB 32GB 128GB - 128GB

IA64 - - - - - 2TB -

Windows 2008 Server R2

DatacenterEnterprise StandardWebServer HPC Itanium Foundation

PROCESADORES 64 8 4 4 4 64 1

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Roles

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

3. Requisitos de Sistemas Mínimos y Máximos

Windows Server 2008 Tabla Presentación

Standard

Enterprise DataCenter Itanium

Web Foundation HPC

Versión de 32 bits X X X X

Versión de 64 Bits X X X X X X X

Edición Completa X X X X X X X

SERVER CORE X X X X

Versión Sin Hyper-V

X X X

Funciones y comparación Windows 2008

Features Foundation

Standard Web HPC

Enterprise

Datacenter Itanium

Maximum RAM on x86-64 8 GB 32 GB 32 GB

128 GB 2 TB 2 TB 2 TB

Maximum physical CPUs 1 4 4 4 8 64 64

Cross-file replication (DFS-R) No No No No Yes Yes Yes

Failover cluster nodes (Nodes) No No No No 16 16 8

Fault tolerant memory sync No No No No Yes Yes Yes

Memory modules: Hot addition No No No No Yes Yes YesMemory modules: Hot replacement No No No No No Yes Yes

CPUs: Hot addition No No No No No Yes Yes

CPUs: Hot replacement No No No No No Yes YesNetwork access connections: IAS 10 50 No No Unlimited Unlimited 2Network access connections: RRAS 50 250 No 250 Unlimited Unlimited NoRemote Desktop admin connections 2 2 2 2 2 2 2Remote Desktop Services gateway 50 250 No No Unlimited Unlimited No

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Virtual image use rights No Host + 1 VM

Guest

Host + 1 VM

Host + 4 VMs Unlimited

Unlimited

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

4. Servicios

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

5. Características

Característica Descripción

Administración de directivas de grupo (Group Policy Management)

Instala el complemento MMC para administrar los objetos GP(GPO).

Administrador de almacenamiento para redes SAN (Storage Manager for Storage Area Networks)

Juego de herramientas para administración central de SANS sobre fibra o iSCSI.

Administrador de recursos del sistema de Windows (Windows System Resource Manager)

Proporciona control de administrador sobre cómo se asignan los recursos de CPU y memoria y ayuda a proporcionar fiabilidad a las aplicaciones.

Asistencia Remota (Remote Assitance)

Nos permite ver y compartir el control del escritorio de un usuario que necesita ayuda.

BranchCache Ayuda a reducir el consumo de banda ancha de clientes ubicados en escenarios de sucursales de oficinas. Los clientes han de ser 2008 R2 o Windows 7.

.Net Framework 3.5.1 Proporciona las API necesarias para que trabajen las aplicaciones.

Copias de seguridad de Windows Server (Windows Server Backup Features)

Herramientas de copia de seguridad y restauración de R2, para el sistema, aplicaciones y datos.

Cifrado de unidad bitlocker (Bitlocker Drive Encryption)

Cifrado de unidad en caso de pérdida o robo.

Cliente de impresión en Internet (Internet Printing Client)

Protocolos necesarios para impresión en la red o internet.

Cliente Telnet (Telnet Client)

Conexiones Telnet a Servidores.

Cliente TFTP (TFTP Client)

Escritura/Lectura hacia un servidor TFTP remoto.

Compresion diferencial remota (Remote Differential Compression)

Permite el cálculo para reducir el ancho de banda necesario a utilizar para transferencia entre dos recursos de red.

Consola de administración de Direct Access (Direct Access Management Console)

Consola MMC usada para administrar y configurar acceso directo a clientes Windows 7 y 2008 R2.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

E/S de múltiples rutas (Multipath I/O)

Junto con DSM(Módulo específico de dispositivo) proporciona compatibilidad con el uso de varias rutas de acceso a datos a dispositivos de almacenamiento.

Equilibrio de carga de red (Network Load Balancing)

Compatibilidad para TCP/IP para distribuir el tráfico de red mediante varios servidores.

Experiencia de escritorio (Desktop Experience)

Incluye componentes comunes de escritorio, media player, windows aero, etc… Aún si las características han sido instaladas deben habilitarse manualmente.

Extensión IIS de WinRM (Windows Remote Management IIS Extension)

Comunicación segura con sistemas remotos y locales mediante servicios web.

Herramientas administración remota del servidor (Remote Server Administration Tools)

Administración remota de roles y características desde nuestro servidor R2.

Herramientas de migración de Windows Server (Windows Server Migration Tools)

Instala los cmdlets de PowerShell para migración.

Kit de administración Connection Manager (Connection Manager Administration Kit)

Herramienta para creación de perfiles de Connection Manager para escenarios de VPN.

Marco biométrico de Windows (Windows Biometric Framework)

Servicios compatibles necesarios para dispositivos lectores de huellas dactilares usados en el inicio de sesión.

Message Queue Server Entrega de mensajes garantizada entre aplicaciones.

Monitor de puerto LPR (LPR Port Monitor)

Permite la impresión en impresoras compartidas LPD, comúnmente usadas por servicios UNIX.

Protocolo de resolución de nombres de mismo nivel (Peer Name Resolution Protocol)

Permite a las aplicaciones registrar y resolver nombres en el equipo para que otros equipos puedan comunicarse con éstas.

Proxy RPC sobre HTTP (RPC over HTTP Proxy)

Utilizado por aplicaciones con capacidad de reenvío de tráfico RPC sobre HTTP. El más común es Outlook sobre RPC.

Servicio de transferencia inteligente en segundo plano (Background Intelligence Transfer Service BITS)

Servicio de transferencia asíncrono de archivos.

Servicio WAS (Windows Process Activation Service)

Elimina la dependencia sobre Http para IIS, permitiendo a otras aplicaciones usar protocolos no-http.

Servicio WLAN (Wireless LAN Service)

Servicios y configuraciones necesarios, para trabajar adecuadamente en R2, de los adaptadores Wireless.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Servicios de escritura con lápiz y a mano. (Ink and Hardwritting Services)

Compatibilidad para servicios típicos de Tablets.

Servicios simples TCP/IP (Simple TCP/IP Services)

Proporciona compatibilidad con versiones anteriores y sólo ha de instalarse en caso necesario.

Servicios SNMP (SNMP Services)

Instala agentes para control de la actividad de red.

Servicio de nombres de almacenamiento de Internet (Internet Storage Name Server)

Servicios necesarios para detección y compatibilidad para redes de área de almacenamiento iSCSI.

Servidor SMTP (SMTP Server)

Compatibilidad básica con servicios de transferencia de correo electrónico para mensajes y sistemas de correo electrónico.

Servidor Telnet (Telnet Server)

Proporciona capacidades remotas administrativas de línea de comando para aplicaciones de cliente Telnet.

Servidor WINS (WINS Server)

Resolución de nombres NetBIOS para equipos y grupos de la red, usado como compatibilidad de versiones anteriores.

Subsistema de aplicaciones UNIX (Subsystem for UNIX-based applications)

Permite a R2 ejecutar programas basados en UNIX.

Visor de XPS (XPS Viewer)

Compatibilidad con documentos XPS:

Windows Audio Video Experiencie Plataforma de red para aplicaciones de transmisión de audio y vídeo por secuencias en redes domésticas.

6. ¿Qué hay de nuevo en Windows Server 2008 R2?

Una guía revisor publicado por la compañía describe varias áreas de mejora en la versión R2. Estos incluyen nuevas capacidades de virtualización, reducción del consumo de energía, un nuevo conjunto de herramientas de gestión y las nuevas capacidades de Active Directory como una "papelera de reciclaje" para objetos AD borrados. IIS 7.5 se ha añadido a esta versión que también incluye servicios de servidor FTP actualizados. Incremento de la seguridad incluyen la adición de soporte para DNSSEC servicio DNS Server. Dado que muchas zonas de uso de un algoritmo diferente - incluyendo la zona de las raíces - esto significa que en realidad Windows todavía no puede servir como un resolutor recursivo) y sin cliente cifrado autenticado servicios VPN a través de DirectAccess para los clientes que utilizan Windows 7 - El servidor DHCP soporta un gran número de de mejoras tales como el filtrado de control basado en la dirección MAC, la conversión de concesiones activas en las reservas o los filtros basados en la capa de enlace, agotamiento de direcciones IPv4 a nivel de ámbito, la protección del nombre DHCP para máquinas que no sean Windows para evitar

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

que el nombre en cuclillas, un mejor rendimiento a través de agresivas caché de base de datos de arrendamiento, DHCP registro de actividades, auto-población de ciertas áreas de interfaz de red, un asistente para la configuración dividida alcance, DHCP migración función de servidor utilizando WSMT, soporte para DHCPv6 Opción 15 Opción 32. El servidor DHCP se ejecuta en el contexto de la cuenta de servicio de red que tiene menos privilegios para reducir el daño potencial si comprometida.

Windows Server 2008 R2 soporta hasta 64 procesadores físicos o hasta 256 procesadores lógicos por sistema. Cuando se implementa en una función de servidor de archivos, los nuevos servicios de infraestructura de clasificación de archivos permiten a los archivos que se almacenan en los servidores designados en la empresa basada en las convenciones de nombres de negocios, la relevancia de los procesos de negocio y las políticas corporativas globales.

Server Core incluye un subconjunto de. NET Framework, por lo que algunas aplicaciones se pueden utilizar.

Mejora del rendimiento era una importante área de enfoque para esta versión, Microsoft ha declarado que se ha trabajado para reducir el tiempo de arranque, mejorar la eficiencia de las operaciones de E/S utilizando menos potencia de procesamiento, y en general, mejorar la velocidad de los dispositivos de almacenamiento, especialmente en iSCSI.

Active Directory tiene varias características nuevas en la crianza de los bosques y los niveles funcionales de dominio a Windows Server 2008 R2 - Al subir el nivel funcional de dominio, dos características añadidas son la autenticación Mecanismo de Garantía y Administración SPN automática. Al elevar el nivel funcional del bosque, la función de papelera de reciclaje de Active Directory está disponible y se puede activar mediante el Módulo de Active Directory para Powershell.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.1 Active Directory Certificate Services (AD CS)

Ahora permite una implementación más flexible de una infraestructura PKI, reduce administración y soporta NAP.

Los Servicios de certificados de Active Directory (AD CS) proporcionan servicios personalizables para emitir y administrar certificados de claves públicas que se usan en sistemas de seguridad de software que emplean tecnologías de clave pública.En las siguientes secciones, se proporciona más información acerca de AD CS, las características obligatorias y opcionales, y el hardware y software usados para ejecutar AD CS. Al final de este tema, se describe el procedimiento para abrir la interfaz de administración de AD CS y se indica cómo obtener más información.

Características de AD CS

Si usa el Administrador del servidor, puede instalar los siguientes componentes de AD CS:

• Entidades de certificación (CA). Las entidades de certificación raíz y subordinadas se usan para emitir certificados para los usuarios, equipos y servicios, y para administrar la validez de los certificados.

• Inscripción web de CA. La inscripción web permite a los usuarios conectarse con una entidad de certificación mediante un explorador web para solicitar certificados y recuperar listas de revocación de certificados (CRL).

• Respondedor en línea. El servicio Respondedor en línea acepta solicitudes de estado de revocación para certificados específicos, evalúa el estado de estos certificados y devuelve una respuesta firmada que contiene la información solicitada sobre el estado de los certificados.

• Servicio de inscripción de dispositivos de red. El Servicio de inscripción de dispositivos de red permite obtener certificados para enrutadores y otros dispositivos de red que no disponen de cuentas de dominio.

• Servicio web de inscripción de certificados. El Servicio web de inscripción de certificados permite a usuarios y equipos realizar una inscripción de certificados en que se usa el protocolo HTTPS. Junto con el Servicio web de directiva de inscripción de certificados, permite la inscripción de certificados basada en directivas si el equipo cliente no es miembro de un dominio o si un miembro del dominio no está conectado al dominio.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

• Servicio web de directiva de inscripción de certificados. El Servicio web de directiva de inscripción de certificados permite a usuarios y equipos obtener información sobre directivas de inscripción de certificados. Junto con el Servicio web de inscripción de certificados, permite la inscripción de certificados basada en directivas si el equipo cliente no es miembro de un dominio o si un miembro del dominio no está conectado al dominio.

Ventajas de AD CS

Las organizaciones pueden usar AD CS para aumentar la seguridad al enlazar la identidad de una persona, un dispositivo o un servicio con la clave privada correspondiente. AD CS proporciona a las organizaciones un método rentable, eficaz y seguro para administrar la distribución y el uso de certificados.Algunas de las aplicaciones compatibles con AD CS son las extensiones seguras multipropósito al correo de Internet (S/MIME), las redes inalámbricas seguras, las redes privadas virtuales (VPN), el protocolo de seguridad de Internet (IPsec), el Sistema de cifrado de archivos (EFS), el inicio de sesión con tarjeta inteligente, los protocolos Capa de sockets seguros y Seguridad de la capa de transporte (TLS/SSL) y las firmas digitales.

Entre las nuevas características de AD CS en Windows Server 2008 R2, se encuentran las siguientes:

• Inscripción de certificados en que se usa el protocolo HTTPS.

• Inscripción de certificados a través de los límites del bosque de Servicios de dominio de Active Directory (AD DS).

• Compatibilidad mejorada para la emisión de un número elevado de certificados.

• Compatibilidad para entidades de certificación en una instalación Server Core de Windows Server 2008 R2.

Consideraciones de hardware y software

Aunque AD CS se puede implementar en un único servidor, muchas implementaciones incluyen varios servidores configurados como entidades de certificación, otros servidores configurados como Respondedores en línea y otros que actúan como portales de inscripción web. Las entidades de certificación se pueden instalar en servidores que ejecutan diferentes sistemas operativos, incluidos Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 y Windows 2000 Server. Sin embargo, no todos los sistemas operativos son compatibles con todas las características ni requisitos de diseño, por lo que la creación de un diseño óptimo precisará de una cuidadosa planeación y pruebas antes de implementar AD CS en un entorno de producción.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.2 Active Directory PowerShell cmdlets

Como el nombre lo dice, son nuevos cmdlets administrativos en PowerShell para Active Directory.

Cambios más importantes

El Módulo de Active Directory para Windows PowerShell proporciona un scripting de línea de comandos con un vocabulario y una sintaxis coherentes destinado a tareas administrativas, de configuración y de diagnóstico. El Módulo Active Directory permite una capacidad de administración de un extremo a otro con Exchange Server, la directiva de grupo y otros servicios.

¿Para qué sirve el módulo Active Directory?

Windows PowerShell™ es un shell de línea de comandos y lenguaje de scripting que ayuda a los profesionales de las tecnologías de la información (TI) a controlar la administración del sistema más fácilmente, así como a lograr una mayor productividad.

El Módulo Active Directory en Windows Server 2008 R2 es un módulo de Windows PowerShell (llamado ActiveDirectory) que consolida un grupo de cmdlets. Estos cmdlets se pueden usar para administrar los dominios de Active Directory, los conjuntos de configuración de Active Directory Lightweight Directory Services (AD LDS) y las instancias de la herramienta de montaje de bases de datos de Active Directory en un único paquete independiente.

En Windows Server 2000, Windows Server 2003 y Windows Server 2008, los administradores usaban distintas herramientas de línea de comandos y complementos Microsoft Management Console (MMC) para conectarse a los dominios de Active Directory y a los conjuntos de configuración de AD LDS para supervisarlos y administrarlos. El Módulo Active Directory en Windows Server 2008 R2 proporciona una experiencia centralizada para administrar el servicio de directorio.

¿Qué nueva funcionalidad aporta el módulo Active Directory?

El Módulo Active Directory está compuesto del proveedor del Módulo Active Directory y de los cmdlets del Módulo Active Directory.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Proveedor del módulo Active Directory

Los administradores pueden usar el proveedor del Módulo Active Directory para navegar y obtener acceso fácilmente a los datos almacenados en los dominios de Active Directory, en las instancias de la herramienta de montaje de bases de datos de Active Directory y en las instancias y conjuntos de configuración de AD LDS. El proveedor del Módulo Active Directory expone la base de datos de Active Directory mediante un sistema de navegación jerárquico, muy parecido al sistema de archivos. Por ejemplo, mientras usa el Módulo Active Directory, puede usar los siguientes comandos para navegar por el directorio:

• cd

• dir

• remove

• .

• ..

El proveedor del Módulo Active Directory también sirve para asignar dominios de Active Directory, instancias de AD LDS e instancias de la herramienta de montaje de bases de datos de Active Directory a unidades específicas del proveedor. Cuando se carga el Módulo Active Directory por primera vez, se monta una unidad de Active Directory (AD:) predeterminada. Para conectarse a esa unidad, ejecute el comando cd AD:. Para conectar una nueva unidad de proveedor a un dominio de Active Directory, un servidor AD LDS o una instancia de la herramienta de montaje de bases de datos de Active Directory, se puede usar el siguiente cmdlet:

New-PSDrive -Name <name of the drive> -PSProvider ActiveDirectory -Root "<DN of the partition/NC>" –Server <server or domain name (NetBIOS/FQDN)[:port number]> -Credential <domain name>\<username>

Cmdlets del módulo Active Directory

Los cmdlets del Módulo Active Directory se pueden usar para realizar diversas tareas administrativas, de configuración y de diagnóstico en los entornos de AD DS y AD LDS. En esta versión de Windows Server 2008 R2, el Módulo Active Directory puede servir para administrar las cuentas de equipo y usuario, grupos, unidades organizativas (OU), dominios y bosques, controladores de dominio y directivas de contraseñas de Active Directory existentes, o bien para crear unos nuevos.En la siguiente tabla se enumeran todos los cmdlets disponibles en esta versión del Módulo Active Directory en Windows Server 2008 R2.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Cmdlet Descripción

Disable-ADAccount Deshabilita una cuenta de Active Directory.

Enable-ADAccount Habilita una cuenta de Active Directory.

Search-ADAccount Obtiene cuentas de usuario, de equipo y de servicio de Active Directory.

Unlock-ADAccount Desbloquea una cuenta de Active Directory.

Get-ADAccountAuthorizationGroup Obtiene los grupos de seguridad de Active Directory que contienen una cuenta.

Set-ADAccountControl Modifica los valores de Control de cuentas de usuario (UAC) relativos a una cuenta de Active Directory.

Clear-ADAccountExpiration Borra la fecha de expiración de una cuenta de Active Directory.

Set-ADAccountExpiration Establece la fecha de expiración de una cuenta de Active Directory.

Set-ADAccountPassword Modifica la contraseña de una cuenta de Active Directory.

Get-ADAccountResultantPasswordReplicationPolicy

Obtiene la directiva de replicación de contraseñas resultante de una cuenta de Active Directory.

Get-ADComputer Obtiene uno o varios equipos de Active Directory.

New-ADComputer Crea un nuevo equipo de Active Directory.

Remove-ADComputer Quita un equipo de Active Directory.

Set-ADComputer Modifica un equipo de Active Directory.

Add-ADComputerServiceAccount Agrega una o varias cuentas de servicio a un equipo de Active Directory.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Get-ADComputerServiceAccount Obtienen las cuentas de servicio que hospeda un equipo de Active Directory.

Remove-ADComputerServiceAccount Quita una o varias cuentas de servicio de un equipo.

Get-ADDefaultDomainPasswordPolicy Obtiene la directiva de contraseñas predeterminada de un dominio de Active Directory.

Set-ADDefaultDomainPasswordPolicy Modifica la directiva de contraseñas predeterminada de un dominio de Active Directory.

Move-ADDirectoryServer Traslada un controlador de dominio en AD DS a un nuevo sitio.

Move-ADDirectoryServerOperationMasterRole Traslada roles de maestro de operaciones, también conocidos como FSMO (Operaciones de maestro único flexible), a un controlador de dominio de Active Directory.

Get-ADDomain Obtiene un dominio de Active Directory.

Set-ADDomain Modifica un dominio de Active Directory.

Get-ADDomainController Obtiene uno o varios controladores de dominio de Active Directory en función de criterios de servicios detectables, parámetros de búsqueda o proporcionando un identificador de controlador de dominio, como el nombre de NetBIOS.

Add-ADDomainControllerPasswordReplicationPolicy

Agrega usuarios, equipos y grupos a la lista de permitidos o denegados de la Directiva de replicación de contraseñas (PRP) del controlador de dominio de solo lectura (RODC).

Get-ADDomainControllerPasswordReplicationPolicy

Obtiene los miembros de la lista de permitidos o denegados de la PRP del RODC.

Remove-ADDomainControllerPasswordReplicationPolicy

Quita usuarios, equipos y grupos de la lista de permitidos o denegados de la PRP del RODC.

Get-ADDomainControllerPasswordReplicationPolic

Obtiene la directiva de contraseñas resultante de la ADAccount especificada en el RODC especificado.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

yUsage

Set-ADDomainMode Establece el nivel funcional de dominio de un dominio de Active Directory.

Get-ADFineGrainedPasswordPolicy Obtiene una o varias directivas de contraseñas específicas de Active Directory.

New-ADFineGrainedPasswordPolicy Crea una nueva directiva de contraseñas específica de Active Directory.

Remove-ADFineGrainedPasswordPolicy Quita una directiva de contraseñas específica de Active Directory.

Set-ADFineGrainedPasswordPolicy Modifica una directiva de contraseñas específica de Active Directory.

Add-ADFineGrainedPasswordPolicySubject Aplica una directiva de contraseñas específica a uno o más usuarios y grupos.

Get-ADFineGrainedPasswordPolicySubject Obtiene los usuarios y grupos a los que se aplica una directiva de contraseñas específica.

Remove-ADFineGrainedPasswordPolicySubject

Quita uno o varios usuarios de una directiva de contraseñas específica.

Get-ADForest Obtiene un bosque de Active Directory.

Set-ADForest Modifica un bosque de Active Directory.

Set-ADForestMode Establece el modo de bosque de un bosque de Active Directory.

Get-ADGroup Obtiene uno o varios grupos de Active Directory.

New-ADGroup Crea un grupo de Active Directory.

Remove-ADGroup Quita un grupo de Active Directory.

Set-ADGroup Modifica un grupo de Active Directory.

Add-ADGroupMember Agrega uno o varios miembros a un grupo de Active Directory.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Get-ADGroupMember Obtiene los miembros de un grupo de Active Directory.

Remove-ADGroupMember Quita uno o varios miembros de un grupo de Active Directory.

Get-ADObject Obtiene uno o varios objetos de Active Directory.

Move-ADObject Traslada un objeto de Active Directory o un contenedor de objetos a otro contenedor o dominio.

New-ADObject Crea un objeto de Active Directory.

Remove-ADObject Quita un objeto de Active Directory.

Rename-ADObject Cambia el nombre de un objeto de Active Directory.

Restore-ADObject Restaura un objeto de Active Directory.

Set-ADObject Modifica un objeto de Active Directory.

Disable-ADOptionalFeature Deshabilita una característica opcional de Active Directory.

Enable-ADOptionalFeature Habilita una característica opcional de Active Directory.

Get-ADOptionalFeature Obtiene una o varias características opcionales de Active Directory.

Get-ADOrganizationalUnit Obtiene una o varias OU de Active Directory.

New-ADOrganizationalUnit Crea una nueva OU de Active Directory.

Remove-ADOrganizationalUnit Quita una OU de Active Directory.

Set-ADOrganizationalUnit Modifica una OU de Active Directory.

Add-ADPrincipalGroupMembership Agrega un miembro a uno o varios grupos de Active Directory.

Get-ADPrincipalGroupMembership Obtiene los grupos de Active Directory que contienen un usuario, equipo o grupo especificados.

Remove-ADPrincipalGroupMembership Quita un miembro de uno o varios grupos de Active

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Directory.

Get-ADRootDSE Obtiene la raíz de un árbol de información del controlador de dominio.

Get-ADServiceAccount Obtiene una o varias cuentas de servicio de Active Directory.

Install-ADServiceAccount Instala una cuenta de servicio de Active Directory en un equipo.

New-ADServiceAccount Crea una nueva cuenta de servicio de Active Directory.

Remove-ADServiceAccount Quita una cuenta de servicio de Active Directory.

Set-ADServiceAccount Modifica una cuenta de servicio de Active Directory.

Uninstall-ADServiceAccount Desinstala una cuenta de servicio de Active Directory de un equipo.

Reset-ADServiceAccountPassword Restablece la contraseña de una cuenta de servicio de un equipo.

Get-ADUser Obtiene uno o varios usuarios de Active Directory.

New-ADUser Crea un nuevo usuario de Active Directory.

Remove-ADUser Quita un usuario de Active Directory.

Set-ADUser Modifica un usuario de Active Directory.

Get-ADUserResultantPasswordPolicy Obtiene la directiva de contraseñas resultante de un usuario.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.3 Active Directory Best Practice Analyzer

Por fin un buen BPA para Active Directory completo que nos puede decir dónde está el error de configuración.

Cambios más importantes

El Analizador de procedimientos recomendados (BPA) es una herramienta de administración del servidor que está disponible en Windows Server 2008 R2 para los siguientes roles:

• Servicios de dominio de Active Directory (AD DS)

• Servicios de certificados de Active Directory (AD CS)

• Servidor DNS

• Terminal Services

El BPA de AD DS ayuda a implementar los procedimientos recomendados en la configuración del entorno de Active Directory. El BPA de AD DS examina el rol del servidor AD DS tal como está instalado en los controladores de dominio de Windows Server 2008 R2 y crea un informe con las infracciones de los procedimientos recomendados. El usuario puede filtrar o excluir los resultados de los informes del BPA de AD DS que no necesita ver. También puede realizar tareas del BPA de AD DS mediante la interfaz gráfica de usuario (GUI) del Administrador del servidor o mediante los cmdlets de la interfaz de línea de comandos de Windows PowerShell. Para obtener más información,

¿Qué nueva funcionalidad aporta el BPA de AD DS?

El Administrador del servidor de Windows Server 2008 R2 incluye un motor del BPA que puede ejecutar el servicio BPA de AD DS. El servicio BPA de AD DS tiene los siguientes componentes:

• Script de Windows PowerShell para el BPA de AD DS: este script recopila los datos de configuración de AD DS y los almacena en un documento XML.

• Esquema XML: este esquema define el formato, que sigue la estructura lógica del directorio, del documento XML que genera el script de Windows PowerShell para el BPA de AD DS.

• Reglas del BPA de AD DS: estas reglas definen la configuración de los procedimientos recomendados para un entorno de AD DS.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

• Instrucciones del BPA de AD DS: esta información puede ayudar a los administradores a realizar ajustes en el entorno de AD DS para cumplir con la configuración de procedimientos recomendados.

Cuando se ejecuta el análisis BPA de AD DS en un controlador de dominio, el motor BPA invoca el script de Windows PowerShell para el BPA de AD DS que recopila los datos de configuración del entorno de AD DS al que pertenece este controlador de dominio.

A continuación, el script de Windows PowerShell para el BPA de AD DS guarda los datos de configuración de AD DS recopilados en un documento XML. El motor en tiempo de ejecución del BPA valida este documento XML con el esquema XML.

A continuación, el motor BPA aplica cada una de las reglas del conjunto de reglas del BPA de AD DS a este documento XML. Si los datos de configuración del documento XML no infringen el procedimiento recomendado definido en una determinada regla del BPA de AD DS, esta regla aparece como conforme en la GUI del Administrador del servidor.

Si el motor BPA detecta una infracción de procedimiento recomendado en el documento XML ante una determinada regla del BPA de AD DS, la correspondiente instrucción de no conformidad para dicha regla aparece en la GUI del Administrador del servidor. La instrucción de no conformidad para cada regla del BPA de AD DS incluye una descripción de la infracción del BPA de AD DS (el problema), una descripción del impacto que dicha infracción puede tener en el resto del entorno de AD DS y una recomendación relacionada con la resolución de la infracción del BPA de AD DS.La siguiente ilustración describe la funcionalidad del BPA de AD DS.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

En la versión Windows Server 2008 R2, el examen del BPA de AD DS comprueba los siguientes valores de configuración de AD DS:

• Reglas relacionadas con el Sistema de nombres de dominio (DNS), que comprueban, entre otras, las siguientes condiciones:

o El controlador de dominio puede llegar a un servidor DNS y recuperar registros DNS asociados a este controlador de dominio (se trata de una regla de requisito previo).

o Todos los registros de recurso de host (A o AAAA) de dominio y de bosque necesarios para este controlador de dominio están registrados en DNS.

o Todos los registros de recurso de host (A o AAAA) de DNS necesarios para este controlador de dominio están registrados en DNS con direcciones IP correctas.

o Todos los registros de recurso de servicio (SRV) globales y específicos del sitio necesarios para este controlador de dominio están registrados en DNS.

o El registro de recurso de alias (CNAME) necesario para este controlador de dominio está registrado en DNS.

• Reglas de conectividad (reglas de requisito previo) del maestro de operaciones (llamadas también operaciones FSMO, Flexible Single Master Operations) que comprueban las siguientes condiciones:

o El controlador de dominio se puede conectar al maestro de operaciones de identificadores relativos (RID), al maestro de operaciones de infraestructura y al maestro de operaciones de emulador del controlador de dominio principal (PDC) en este dominio.

o El controlador de dominio se puede conectar al maestro de operaciones de esquema y al maestro de operaciones de nomenclatura de dominios en este bosque.

• Reglas de propiedad del rol de maestro de operaciones, que comprueban las siguientes condiciones:

o El rol de maestro de esquema y el rol de maestro de nomenclatura de dominios son propiedad del mismo controlador de dominio en el bosque.

o El rol de maestro de RID y el rol de maestro de emulador de PDC son propiedad del mismo controlador de dominio en el dominio.

• Número de controladores en la regla de dominio, que comprueba la siguiente condición: El dominio tiene al menos dos controladores de dominio en funcionamiento.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.4 Active Directory Web Services (ADWS)

Es un nuevo servicio de un Domain Controller que sirve como interfaz web entre las instancias que corren de AD, LDS, etc. Si este servicio se para o se deshabilita, ya que se instala por defecto, algunas instancias como el Administrative Center o el PowerShell module no funcionaran.

¿Para qué sirve Servicios web de Active Directory?

Servicios web de Active Directory (ADWS) en Windows Server 2008 R2 es un nuevo servicio de Windows que proporciona una interfaz de servicio web a los dominios de Active Directory, instancias de Active Directory Lightweight Directory Services (AD LDS) e instancias de la herramienta de montaje de bases de datos de Active Directory que se ejecutan en el mismo servidor de Windows Server 2008 R2 que ADWS. Si el servicio ADWS se detiene o deshabilita en un servidor de Windows Server 2008 R2, las aplicaciones cliente como el Módulo de Active Directory para Windows PowerShell o el Centro de administración de Active Directory no podrán obtener acceso a ninguna instancia del servicio de directorio que se ejecute en este servidor, ni tampoco administrarla.

ADWS se instala automáticamente al agregar los roles de servidor de AD DS o AD LDS al servidor de Windows Server 2008 R2. ADWS está configurado para ejecutarse si este servidor de Windows Server 2008 R2 se convierte en un controlador de dominio (para lo cual deberá ejecutar Dcpromo.exe) o si se crea una instancia de AD LDS en este servidor de Windows Server 2008 R2.

Este certificado de autenticación de servidor se usará para autenticar el servidor ante el cliente, así como para proteger el nombre de usuario y la contraseña del cliente en la red mediante el cifrado del canal de comunicaciones.

¿Qué nueva funcionalidad aporta ADWS?

En ADWS, existe un determinado número de parámetros de configuración que determina la forma en que ADWS en Windows Server 2008 R2 controla el tráfico que generan los administradores. Los administradores pueden administrar los dominios de AD DS, instancias de AD LDS e instancias de la herramienta de montaje de bases de datos de Active Directory mediante aplicaciones como el Módulo Active Directory o el Centro de administración de Active Directory. Estos parámetros de configuración se almacenan en el archivo Microsoft.ActiveDirectory.WebServices.exe.config, dentro del directorio %WINDIR%\ADWS.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Estos parámetros de configuración se pueden ajustar editando este archivo Microsoft.ActiveDirectory.WebServices.exe.config para dar cabida al tráfico dirigido en el servicio ADWS en los entornos de Active Directory. Cualquier cambio que se realice a los parámetros de configuración de ADWS en un determinado controlador de dominio solo afectará al servicio ADWS que se ejecuta en ese controlador de dominio en cuestión. En otras palabras, los cambios realizados en el archivo Microsoft.ActiveDirectory.WebServices.exe.config en un controlador de dominio dentro de un dominio o bosque concreto no se replicarán en otros controladores de dominio del mismo dominio o bosque.

En la siguiente tabla se enumeran los nombres, valores predeterminados y descripciones de los parámetros de configuración de ADWS que determinan la forma en la que el servicio ADWS controla el tráfico que generan los administradores que administran las instancias de AD DS y AD LDS y las instancias de la herramienta de montaje de bases de datos de Active Directory mediante el Módulo Active Directory o el Centro de administración de Active Directory.

Nombre del parámetroValor predeterminado

Descripción

MaxConcurrentCalls 32 Especifica el número máximo de solicitudes de servicio simultáneas que el servicio ADWS está configurado para procesar en un momento determinado.

MaxConcurrentSessions 500 Especifica el número máximo de sesiones de cliente que el servicio ADWS puede aceptar en un momento determinado.

MaxReceivedMessageSize 1 MB Especifica el tamaño máximo de solicitudes de mensaje, en megabytes (MB), que puede enviar un equipo cliente a las instancias del servicio de directorio que admite el servicio ADWS.

MaxStringContentLength 32 KB Especifica el tamaño máximo de cadena, en kilobytes (KB), de un atributo del Protocolo ligero de acceso a directorios (LDAP)

MaxPoolConnections 10 Especifica el número máximo de conexiones LDAP para cada instancia del servicio de directorio que usa el servicio ADWS que se ejecuta en un servidor de Windows Server 2008 R2 específicodisponible para procesar las solicitudes.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

MaxPercentageReservedConnections

50% Especifica el porcentaje de conexiones LDAP reservadas para realizar operaciones de consulta para cada instancia del servicio de directorio que el servicio ADWS admite en un determinado servidor de Windows Server 2008 R2.

MaxConnectionsPerUser 5 Especifica el número máximo de conexiones LDAP (a una única instancia del servicio de directorio) que el servicio ADWS permite usar en un determinado momento para operaciones asociadas a un único conjunto de credenciales de cliente (un usuario).

MaxEnumContextExpiration 30 minutos Especifica el periodo máximo de tiempo permitido durante el cual el servicio ADWS procesa y recupera los resultados de una solicitud de consulta desde un equipo cliente.

MaxPullTimeout 2 minutos Especifica el valor máximo de tiempo de espera permitido que un equipo cliente puede establecer cuando recupera una página de resultados de búsqueda.

MaxEnumCtxsPerSession 5 Especifica el número máximo de solicitudes de búsqueda (contextos de búsqueda) que se pueden enviar a través de una única sesión de cliente al servicio ADWS.

MaxEnumCtxsTotal 100 Especifica el número máximo de solicitudes de búsqueda (contextos de búsqueda) que se pueden enviar a través de todas las sesiones de cliente activas al servicio ADWS.

Para cambiar los valores de los parámetros de configuración de ADWS, modifique el archivo Microsoft.ActiveDirectory.WebServices.exe.config en cualquier editor de texto y, a continuación, guárdelo en el directorio %WINDIR%\ADWS del servidor de Windows Server 2008 R2. Una vez modificado, se recomienda que detenga y reinicie el servicio ADWS:

• Para detener el servicio ADWS, ejecute el comando net stop ADWS en un símbolo del sistema.

• Para iniciar el servicio ADWS, ejecute el comando net start ADWS en un símbolo del sistema.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.5 Active Directory Administrative Center

Ahora podemos administrar el Active Directory desde una nueva GUI mucho mejor que el anterior ADUC que sigue estando, pero esta nueva consola basada en scripts PowerShell nos da la oportunidad de administrar el AD centralizadamente de forma simple para las tareas rutinarias.

Cambios más importantes

En los sistemas operativos Windows Server 2003 y Windows Server 2008, los administradores podían administrar y publicar información en los entornos de Active Directory mediante el complemento Usuarios y equipos de Active Directory de Microsoft Management Console (MMC). En Windows Server 2008 R2, además del complemento Usuarios y equipos de Active Directory, los administradores pueden administrar los objetos del servicio de directorio a través del nuevo Centro de administración de Active Directory.Basado en la tecnología de Windows PowerShell, el Centro de administración de Active Directory proporciona a los administradores de red una experiencia mejorada de administración de datos de Active Directory, así como una interfaz gráfica de usuario (GUI) enriquecida. Los administradores pueden usar el Centro de administración de Active Directory para realizar las tareas habituales de administración de objetos de Active Directory mediante la navegación controlada por datos y la navegación orientada por tareas.El Centro de administración de Active Directory se puede usar para realizar las siguientes tareas administrativas de Active Directory:

• Crear nuevas cuentas de usuario o administrar las cuentas de usuario existentes

• Crear grupos nuevos o administrar los grupos existentes

• Crear nuevas cuentas de equipo o administrar las cuentas de equipo existentes

• Crear nuevos contenedores y unidades organizativas (OU) o administrar las OU existentes

• Conectar uno o varios dominios o controladores de dominio en la misma instancia del Centro de administración de Active Directory y ver o administrar la información de directorio de dichos dominios o controladores de dominio

• Filtrar datos de Active Directory mediante la función de búsqueda mediante generación de consultas

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

Además de para estas tareas, la GUI mejorada del Centro de administración de Active Directory también sirve para personalizar el Centro de administración de Active Directory de modo que se ajuste a los requisitos particulares para la administración del servicio de directorio. Esto puede ayudar a mejorar la productividad y eficiencia cuando se realicen tareas habituales de administración de objetos de Active Directory.

¿Qué nueva funcionalidad aporta el Centro de administración de Active Directory?

El Centro de administración de Active Directory incluye las siguientes características nuevas:

• Página de introducción del Centro de administración: esta página de bienvenida aparece de forma predeterminada cuando se abre por primera vez el Centro de administración de Active Directory. La página de introducción del Centro de administración está compuesta de varios mosaicos, cada uno de los cuales presenta una tarea administrativa que se realiza con frecuencia, como restablecer una contraseña de usuario o realizar búsquedas en los datos de Active Directory. La página de introducción del Centro de administración se puede personalizar en cualquier momento con solo mostrar u ocultar estos mosaicos.

• Administración de objetos de Active Directory a través de varios dominios: cuando se abre el Centro de administración de Active Directory en el servidor de Windows Server 2008 R2, el dominio en que se ha iniciado sesión actualmente en dicho servidor de Windows Server 2008 R2 (el dominio local) aparecerá en el panel de navegación del Centro de administración de Active Directory. En función de los permisos del actual conjunto de credenciales de inicio de sesión, se pueden ver o administrar los objetos de Active Directory en este dominio local. También se puede usar la misma instancia del Centro de administración de Active Directory y el mismo conjunto de credenciales de inicio de sesión para ver o administrar objetos de Active Directory desde cualquier otro dominio (pertenezca o no al mismo bosque que el dominio local), siempre que tenga una confianza establecida con el dominio local (se admiten tanto las confianzas unidireccionales como bidireccionales).

• También se puede abrir el Centro de administración de Active Directory mediante un conjunto de credenciales de inicio de sesión que sea diferente al conjunto actual de credenciales de inicio de sesión. Esto puede resultar de utilidad si se ha iniciado una sesión en el equipo que ejecuta el Centro de administración de Active Directory con credenciales de usuario normal, pero se desea usar el Centro de administración de Active Directory en este equipo para administrar el dominio local como administrador. También puede ser práctico si desea usar el Centro de administración de Active Directory para administrar de forma remota un dominio que sea diferente del dominio local con un conjunto de credenciales distinto del conjunto actual de credenciales de inicio de sesión. Sin embargo, dicho dominio debe tener una confianza establecida con el dominio local.

• Panel de navegación del Centro de administración de Active Directory: para desplazarse por el panel de navegación del Centro de administración de Active Directory, se puede usar la vista de árbol (similar al árbol de consola de Usuarios y equipos de Active Directory) o la nueva vista de lista:

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

o En la vista de lista, se puede aprovechar la característica que permite buscar en esta columna. Esta característica facilita la exploración a través de los distintos niveles de la jerarquía de Active Directory al mostrar en una única columna todos los contenedores secundarios de un contenedor principal para el cual abrió esta característica.

o En la vista de lista, se puede sacar partido de la lista de últimos contenedores usados (lista MRU). La lista MRU aparece de forma automática bajo un nodo de navegación cuando se visita al menos un contenedor dentro de este nodo de navegación. La lista MRU siempre contiene los tres últimos contenedores que se han visitado en un determinado nodo de navegación. Cada vez que se selecciona un contenedor, éste se agrega a la parte superior de la lista MRU y se quita el último contendor de la lista.

o Tanto si se usa la vista de árbol como la vista de lista, se puede personalizar el panel de navegación del Centro de administración de Active Directory en cualquier momento mediante la adición de varios contenedores del dominio local o de cualquier dominio externo (es decir, un dominio distinto del dominio local que tiene una confianza establecida con éste) al panel de navegación como nodos independientes. Asimismo, para personalizar más aún el panel de navegación, se puede cambiar el nombre o quitar los nodos del panel de navegación agregados de forma manual, crear duplicados de dichos nodos, o subirlos o bajarlos en el panel de navegación.

o En el Centro de administración de Active Directory se pueden usar distintos controladores de dominio para administrar los dominios de Active Directory. Se puede cambiar la conexión de un controlador de dominio para cualquier nodo del panel de navegación. No obstante, cambiar la conexión de un controlador de dominio para un determinado nodo que representa a un contenedor dentro de un cierto dominio también cambia dicha conexión para todos los demás nodos del panel de navegación que representan a contenedores que pertenecen a ese mismo dominio.

• Barra de ruta de navegación del Centro de administración de Active Directory: se puede usar la barra de ruta de navegación para navegar directamente al contenedor que desea ver especificando el nombre distintivo del contenedor en dicha barra.

• Página de propiedades de objeto del Centro de administración de Active Directory: la página de propiedades de objeto consta de varias secciones de página de propiedades y una característica de vista previa incluida. Se puede mostrar, ocultar o contraer cualquier sección de la página de propiedades y la vista previa incluida para personalizar la página de propiedades de objeto del Centro de administración de Active Directory.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

• Función de búsqueda mediante generación de consultas del Centro de administración de Active Directory: en lugar de dedicar horas a explorar los distintos niveles de datos jerárquicos, se pueden localizar rápidamente objetos de Active Directory mediante la función de búsqueda mediante generación de consultas del Centro de administración de Active Directory. Cuando los objetos de Active Directory en cuestión se devuelven como resultados de una consulta de búsqueda, se pueden realizar las tareas administrativas necesarias en ellos. Para usar la función de búsqueda mediante generación de consultas del Centro de administración de Active Directory, se puede recurrir a los siguientes métodos:

o Se puede usar la búsqueda global del Centro de administración de Active Directory para especificar un ámbito en el que realizar la consulta de búsqueda. El ámbito predeterminado de la búsqueda global se establece en el dominio local. La búsqueda global puede servir para buscar en los datos de Active Directory ya sea creando una consulta mediante palabras clave y distintos criterios de búsqueda o usando el modo de consulta del Protocolo ligero de acceso a directorios (LDAP).

o Si una OU contiene un conjunto de datos particularmente grande, se puede acotar creando una consulta y buscando a través de los datos de Active Directory de esa OU específica. El ámbito de la búsqueda a través de los datos de Active Directory de una OU específica siempre se establece para esa OU en particular, y no se puede ajustar. Dicho ámbito tampoco incluye ninguna OU secundaria de la OU principal seleccionada.

o Cuando se usa la búsqueda global o cuando se buscan datos de una OU específica, se pueden guardar las consultas creadas como vistas independientes y volver a usarlas más adelante. Cada vista se compone de los criterios de consulta, así como de la información de columna y de ordenación personalizada.

INACAP – Taller Sistemas Operativos II

Profesor Rubén Coello

6.6 Offline Domain Join

Ahora vamos a poder programar las PCs para que ingresen al dominio sin necesidad de realmente hacerlo y cuando la PC inicie por primera vez se va a agregar sola. Esto sirve para deploys masivos.

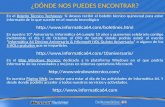

Cambios más importantes