Lima, 20 de agosto de 2020...información publicada por GBHackers, sobre que piratas informáticos...

Transcript of Lima, 20 de agosto de 2020...información publicada por GBHackers, sobre que piratas informáticos...

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

La presente Alerta Integrada de Seguridad Digital corresponde a un análisis técnico periódico realizado por el

Comando Conjunto de las Fuerzas Armadas, el Ejército del Perú, la Marina de Guerra del Perú, la Fuerza Aérea

del Perú, la Dirección Nacional de Inteligencia, la Policía Nacional del Perú, la Asociación de Bancos del Perú y

la Secretaría de Gobierno Digital de la Presidencia del Consejo de Ministros, en el marco del Centro Nacional de

Seguridad Digital.

El objetivo de esta Alerta es informar a los responsables de la Seguridad de la Información de las entidades

públicas y las empresas privadas sobre las amenazas en el ciberespacio para advertir las situaciones que

pudieran afectar la continuidad de sus servicios en favor de la población.

Las marcas y logotipos de empresas privadas y/o entidades públicas se reflejan para ilustrar la información que

los ciudadanos reciben por redes sociales u otros medios y que atentan contra la confianza digital de las

personas y de las mismas empresas de acuerdo a lo establecido por el Decreto de Urgencia 007-2020.

La presente Alerta Integrada de Seguridad Digital es información netamente especializada para informar a las

áreas técnicas de entidades y empresas. Esta información no ha sido preparada ni dirigida a ciudadanos.

Lima, 20 de agosto de 2020

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

Contenido Botnet despliega binario golang ataca servidores Linux a través de SSH para minar Monero ..................... 3

Malware de puerta trasera BLINDINGCAN de Corea del Norte .................................................................... 4

Citrix advierte que los piratas informáticos pueden aprovechar nueva falla ............................................... 5

CISA alerta de ataques que entregan el troyano de acceso remoto KONNI (RAT). ...................................... 6

Estafas en la red social Facebook .................................................................................................................. 7

Ataque tipo defacement a página web peruana ........................................................................................... 8

Nueva campaña de correo de phishing distribuye una nueva variante del troyano bancario “Dridex” ...... 9

Detección del Troyano de acceso remoto BLINDINGCAN ...........................................................................10

Detección del Troyano WellMess ................................................................................................................12

Phishing, suplantando la identidad de Google Chrome. .............................................................................14

Índice alfabético ..........................................................................................................................................16

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 3 de 16

Componente que reporta PECERT│EQUIPO DE RESPUESTAS ANTE INCIDENTES DE SEGURIDAD DIGITAL NACIONAL

Nombre de la alerta Botnet despliega binario golang ataca servidores Linux a través de SSH para minar monero

Tipo de ataque Botnets Abreviatura Botnets

Medios de propagación USB, disco, red, correo, navegación de internet

Código de familia C Código de subfamilia C01

Clasificación temática familia Código malicioso

Descripción

1. Resumen:

El Equipo de Respuesta ante Incidentes de Seguridad Digital Nacional, advierte que los investigadores de ciberseguridad han revelado los detalles de una botnet sofisticada y multifuncional peer-to-peer (P2P) que ha estado apuntando activamente a servidores SSH desde enero de 2020.

2. Detalles de la alerta:

La botnet punto a punto, es la red de bots modular, multiproceso y de archivos. menos botnet ha violado más de 500 servidores hasta la fecha, infectando universidades conocidas en los EE. UU. y Europa, y una compañía ferroviaria.

Según especialistas en ciberseguridad, han explicado previamente que el malware primero intenta conectarse a un servidor de destino a través de los puertos SSH 22 o 2222. Además, agrega las claves SSH públicas del atacante a las claves autorizadas en esta máquina comprometida.

Después de tener éxito, la traducción entre números y secuencia, así como las variantes de codificación y decodificación lanza un cliente netcat en el puerto 1234 en el servidor comprometido que además se conecta al servidor del malware. Además, se comunica a través de un canal cifrado con más de 30 comandos. También, utiliza el algoritmo Diffie-Hellman para su funcionalidad de intercambio de claves secretas.

Ésta botnet es un criptominer persistente, una vez en la memoria volátil de una máquina de destino, el malware genera múltiples subprocesos que, a su vez, facilitan la replicación, implementación y crecimiento del malware. Por ejemplo, uno de los subprocesos generados ("Cracker") tiene la tarea de forzar a otros objetivos, otro llamado "DeployMgmt" implementa el malware en sistemas violados con éxito, mientras que otro ("Propio") agrega el nodo infectado al Red P2P.

Además, la botnet en mención elimina la competencia con su hilo "Antivir" que intenta matar los procesos intensivos en CPU que tienen referencias a "XMR" (Monero).

Eso es porque tiene una agenda propia: implementar un hilo "libexec" en el sistema, que es un criptominero de Monero. El minero se basa en el popular minero XMRig y se conecta al grupo público web.xmrpool.eu a través del puerto 5555. Con capacidades tan avanzadas e independientes, FritzFrog es tanto un gusano como una botnet.

Cabe resaltar, para garantizar la persistencia después del arranque, el malware ya tiene una puerta trasera: la clave pública SSH que había agregado previamente al archivo autorizado_keys. Todo el ejército de botnets utiliza la misma clave SSH pública que se muestra a continuación:

3. Recomendaciones:

Actualizar los parches de seguridad en los sistemas operativos, aplicaciones y dispositivos de TI.

Tener un antivirus o antimalware activo y estar actualizado.

Realizar concientización constante a los usuarios sobre este tipo de ciberamenaza.

Fuentes de información Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 4 de 16

Componente que reporta COMANDO OPERACIONAL DE CIBERDEFENSA DEL COMANDO CONJUNTO DE LAS FUERZAS ARMADAS

Nombre de la alerta Malware de puerta trasera BLINDINGCAN de Corea del Norte

Tipo de ataque Malware Abreviatura Malware

Medios de propagación USB, disco, red, correo, navegación de internet

Código de familia C Código de subfamilia C03

Clasificación temática familia Código malicioso

Descripción

1. El 20 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se tuvo conocimiento de la publicación, sobre un nuevo malware de puerta trasera Blindingcan de Corea del Norte.

2. Según un informe de análisis que público las agencias gubernamentales de los Estados Unidos, sobre este nuevo malware troyano de acceso remoto (RAT), el cual van dirigidos a contratistas para recopilar información sobre tecnologías militares, entre otros. Asimismo, este malware fue identificado por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y la Oficina Federal de Investigaciones (FBI).

3. El malware Blindingcan, fue creado por un grupo de hackers norcoreanos experimentados, los cuales a través de una estrategia de phishing crean las publicaciones falsas de contratistas de defensa, donde se encuentra un virus oculto que se inicia automáticamente al ingresar, al ser instalado este malware se iniciara un centro de mando y control remoto, lo que permite que los ciberdelincuentes tomen control de los sistemas y secuestrar los datos de los usuarios; además , utilizan una gran red mundial de proxies para no ser rastreados.

4. Se recomienda:

Mantener actualizado los parches del sistema operativo.

Mantener el antivirus actualizado.

Desactivar los servicios para compartir archivos e impresoras.

Desactivar los servicios innecesarios de las estaciones de trabajo y los servidores de la agencia.

Habilitar un firewall personal en las estaciones de trabajo.

Escanear todo el software descargado de internet antes de ejecutarlo.

No descargar o abrir archivos no confiables.

Tener cuidado al utilizar medios extraíbles, por ejemplo, unidades de memoraría USB, unidades externas, CD, etc.

Fuentes de información https[:]//us-cert.cisa.gov/ncas/analysis-reports/ar20-232a

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE

SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 5 de 16

Componente que reporta CIBERDEFENSA Y TELEMÁTICA DEL EJÉRCITO DEL PERÚ Nombre de la alerta Citrix advierte que los piratas informáticos pueden aprovechar nueva falla Tipo de ataque Explotación de vulnerabilidades conocidas Abreviatura EVC Medios de propagación Red, internet Código de familia H Código de subfamilia H01 Clasificación temática familia Intento de intrusión

Descripción

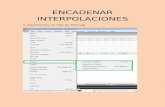

1. El 20 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se ha encontrado información publicada por GBHackers, sobre que piratas informáticos pueden aprovechar la nueva falla en citrix.

2. Encadenar las vulnerabilidades permite que un atacante remoto no autenticado obtenga el control del servidor Citrix Endpoint Management (CEM). Las vulnerabilidades se pueden rastrear como CVE-2020-8208, CVE-2020-8209, CVE-2020-8210, CVE-2020-8211 y CVE-2020-8212.

3. Los impactos de la vulnerabilidad varían entre la versión específica del software que se utiliza y para explotar la vulnerabilidad no se necesita autorización. Un atacante no autenticado puede aprovechar la vulnerabilidad mediante el uso de una URL especialmente diseñada que permite obtener acceso a datos confidenciales, como archivos de configuración y claves de cifrado.

4. Las siguientes versiones de Citrix Endpoint Management (CEM) afectadas por vulnerabilidades de gravedad crítica:

XenMobile Server 10.12 antes de RP2

XenMobile Server 10.11 antes de RP4

XenMobile Server 10.10 antes de RP6

XenMobile Server antes de 10.9 RP5

5. A continuación, se muestran las versiones afectadas por vulnerabilidades de gravedad media y baja:

XenMobile Server 10.12 antes de RP3

XenMobile Server 10.11 antes de RP6

XenMobile Server 10.10 antes de RP6

XenMobile Server antes de 10.9 RP5

6. Se recomienda:

Citrix recomienda a los usuarios con las versiones 10.9, 10.10, 10.11 y 10.12 que soliciten los últimos parches continuos y se recomienda la versión anterior a la 10.9.x para actualizar con la versión compatible.

Fuentes de información https[:]//gbhackers.com/citrix-endpoint-management/

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE

SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 6 de 16

Componente que reporta CIBERDEFENSA Y TELEMÁTICA DEL EJÉRCITO DEL PERÚ Nombre de la alerta CISA alerta de ataques que entregan el troyano de acceso remoto KONNI (RAT). Tipo de ataque Troyano Abreviatura Troyano Medios de propagación USB, disco, red, correo, navegación de internet Código de familia C Código de subfamilia C02 Clasificación temática familia Código Malicioso

Descripción

1. El 20 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se encontró información que se detalla a continuación: La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) ha publicado una alerta para proporcionar detalles técnicos sobre una nueva ola de ataques que ofrecen el troyano de acceso remoto KONNI (RAT). El KONNI RAT fue descubierto por primera vez en mayo de 2017 por investigadores del equipo de Cisco Talos después de que se empleara en ataques dirigidos a organizaciones vinculadas a Corea del Norte.

2. El malware ha evolucionado a lo largo de los años, es capaz de registrar pulsaciones de teclas, robar archivos, capturar capturas de pantalla, recopilar información sobre el sistema infectado, robar credenciales de los principales navegadores (es decir, Chrome, Firefox y Opera) y ejecutar código arbitrario de forma remota. El malware ha estado activo desde al menos 2014, no fue detectado durante más de 3 años y se usó en ataques altamente dirigidos.

3. Ahora los expertos de CISA advierten sobre los mensajes de phishing que envían documentos de Microsoft Word armados que contienen código de macro malicioso de la aplicación Visual Basic (VBA). Al habilitar las macros, el código buscará e instalará el malware KONNI. Los expertos gubernamentales advierten que el código macro podría cambiar el color de la fuente para engañar a la víctima para que habilite el contenido y determine la arquitectura del sistema. La macro de VBA utiliza la herramienta de base de datos de certificados CertUtil para descargar archivos remotos desde un localizador uniforme de recursos determinado.

4. Además, la herramienta incorpora una función incorporada para decodificar archivos codificados en base64, que utilizan los atacantes. El símbolo del sistema copia certutil.exe en un directorio temporal y le cambia el nombre para evitar la detección. Luego los atacantes descargan un archivo de texto que contiene una cadena codificada en base64 que es decodificada por CertUtil y guardada como un archivo por lotes (.BAT). Como último paso del ataque, el actor cibernético elimina el archivo de texto y ejecuta el archivo .BAT.

5. Se recomienda:

No descargar archivos de fuentes no confiables como sitios de entretenimiento para adultos o software gratuito.

Evita abrir archivos adjuntos de correos electrónicos de extraños o personas que no conoces.

No descargar juegos a través de sitios web maliciosos.

Instalar un software antivirus y mantenlo actualizado.

Mantén siempre actualizados tu Sistema Operativo, navegadores web y aplicaciones, debes aplicar parches a todos ellos.

Siempre bloquear las computadoras públicas cuando no estén en uso, y tener cuidado con las llamadas telefónicas o correos electrónicos que soliciten que instales una aplicación.

Fuentes de información https[:]//securityaffairs.co/wordpress/107239/malware/konni-rat-cisa-alert.html

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 7 de 16

Componente que reporta COMANDANCIA DE CIBERDEFENSA DE LA MARINA DE GUERRA DEL PERÚ

Nombre de la alerta Estafas en la red social Facebook

Tipo de ataque Robo de información Abreviatura RobInfo Medios de propagación Red, internet, redes sociales Código de familia K Código de subfamilia K01 Clasificación temática familia Uso inapropiado de recursos

Descripción

1. El 20 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó que ciberdelincuentes vienen publicando en la red social Facebook sobre “Cómo convertir una pequeña cantidad de dinero en muchos miles de euros, invirtiendo en Bitcoin Storm” (http[:]//lucro.info/), donde invita al usuario a realizar inversiones en criptomonedas (Bitcoin Storm). Al ingresar al enlace, este redirige al sitio web fraudulento hxxps: //newsglobal.live/es/prelanders/ortega/, en la cual utilizan imágenes de personalidades públicas para dar mayor credibilidad, con la finalidad de robar sus datos personales y credenciales de su cuenta bancaria.

2. Posteriormente, al hacer clic en “Registrarse Ahora” este redirige al usuario al sitio web fraudulento hxxps://bitcoinmastersystem.com, donde solicita que ingrese sus datos personales. Luego, solicita que ingrese los datos de su tarjeta bancario y realizar un depósito mínimo (222 €). Finalmente, que “active el auto operador, déjelo en marcha y verifique los resultados”.

3. Se recomienda:

No descargar software de proveedores de dudosa reputación.

Mantener sistema operativo y antivirus actualizados principalmente.

No utilizar cargas rápidas en ligares públicos.

No abrir correos de remitentes desconocidos.

Fuentes de información Comandancia de Ciberdefensa de la Marina de Guerra del Perú, Osint.

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 8 de 16

Componente que reporta COMANDANCIA DE CIBERDEFENSA DE LA MARINA DE GUERRA DEL PERÚ Nombre de la alerta Ataque tipo defacement a página web peruana

Tipo de ataque Destrucción o alteración de la información de configuración

Abreviatura DAIC

Medios de propagación Red, internet Código de familia K Código de subfamilia K02 Clasificación temática familia Uso inapropiado de recursos

Descripción

1. El 20 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se tuvo conocimiento que la página con dominio org.pe sufrió un ataque tipo Defacement. Los ciberdelincuentes aprovechan el bajo nivel de seguridad de las páginas web para realizar este tipo de ataque.

Fecha Página atacada Hacker Referencia

20/08/2020 https[:]//www.patrullaecologica.org.pe/raimuasu.htm Simsimi Patrullaje Ecológica

Social (Arequipa)

2. Se recomienda:

Elegir un proveedor confiable de Hosting para alojamiento del servicio web con servicios de seguridad (Sistema de prevención de intrusos, FIREWALL, Firewall para Aplicaciones Web y base de datos).

Adquirir un certificado de seguridad para proteger el sitio web.

Contratar un escáner de seguridad para el sitio web.

Realizar copias de seguridad del sitio web con frecuencia.

Establecer contraseñas seguras para la administración del servicio web y base de datos, así como para los usuarios.

Tener software actualizados.

Fuentes de información Comandancia de Ciberdefensa de la Marina, Osint

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE

SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 9 de 16

Componente que reporta DIRECCIÓN NACIONAL DE INTELIGENCIA

Nombre de la alerta Nueva campaña de correo de phishing distribuye una nueva variante del troyano bancario “Dridex”

Tipo de ataque Troyanos Abreviatura Troyanos

Medios de propagación USB, disco, red, correo, navegación de internet

Código de familia C Código de subfamilia C01

Clasificación temática familia Código malicioso

Descripción

1. Resumen:

Los investigadores de FortiGuard Labs, han descubierto una campaña de correo electrónico de phishing que contiene un documento adjunto malicioso de Microsoft Excel con una nueva variante de malware troyano “Dridex”, también conocido como Bugat y Cridex. Esta campaña de severidad crítica tiene como objetivo el robo de información confidencial y bancaria de los sistemas en línea de las máquinas infectadas de las víctimas.

2. Detalles:

El vector de infección inicial es un archivo de factura de Microsoft Excel falso adjunto a un correo electrónico temático de solicitud de pago. Si la víctima abre el archivo adjunto y habilita las macros se ejecuta el código VBA malicioso. Además del archivo adjunto, hay un hipervínculo incluido en el cuerpo del correo electrónico. Al hacer clic en él, se descarga el mismo archivo de Excel.

Este código es responsable de crear carpetas, descargar un ejecutable desde una URL remota y ejecutarlo con regsvr32.exe. La URL remota se elige al azar de una lista de cientos de URL ocultas en el cuerpo de la hoja de cálculo.

La carga útil descargada se identificó como Dridex. Tras la ejecución, el módulo central Dridex integrado se descifra, extrae y luego se carga en la memoria. Dridex se ejecuta en el proceso regsvr32.exe, que es un proceso de utilidad de línea de comandos de Microsoft Windows que se utiliza para registrar y anular el registro de DLL y controles ActiveX en el Registro del sistema operativo.

Los investigadores indican que el desarrollador de Dridex utiliza muchas técnicas de anti-análisis en el núcleo de Dridex para evitar que se analice su código. La mayoría de las funciones de la API de Windows están ocultas y se recuperarán antes de llamar. Esto crea más dificultades para el análisis estático. Las cadenas de claves están encriptadas en todo el núcleo de Dridex. Por lo tanto, los analistas no pueden encontrar sus comportamientos simplemente buscando cadenas clave en su espacio de memoria. Al igual que la API oculta, las cadenas se descifran antes de su uso.

Una vez que se ejecuta, Dridex primero recopila información del sistema y extrae los datos cifrados con RC4 a su servidor C2. Este proceso de exfiltración continúa en bucle hasta que se recibe una respuesta de 200.

3. Indicadores de compromiso (IoC):

[Documento de Excel]: 519312A969094294202A2EBE197BB4C563BA506FFFBD45000F0F9CC2923695CE

[Carga útil de Dridex]: 3F5AC9186AF10E92859996A4A778CD9C56828A68BE6C8CAA42BC449C745A8BAA

URL: ver 289 URL aquí.

4. Recomendaciones:

No abrir correos con adjuntos no solicitados o no confiables.

No ejecutar macros en archivos de Microsoft Office no confiables.

Revisar los enlaces antes hacer clic y no abrir los enlaces acortados.

Descargar e instalar aplicaciones de sitios oficiales y legítimos.

Contar con soluciones de seguridad que proporcione seguridad integral y protección multidispositivo contra ciberamenazas.

Mantener un protocolo de actualizaciones estricto del sistema operativo, antivirus y todas las aplicaciones que se ejecutan en ellos y concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

Fuentes de información hxxps://www.fortinet.com/blog/threat-research/hundreds-of-urls-inside-microsoft-excel-spreads-new-dridex-trojan-variant

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE

SEGURIDAD DIGITAL N° 138

Fecha: 20-08-2020

Página: 10 de 16

Componente que reporta DIRECCIÓN DE INTELIGENCIA DE LA POLICIA NACIONAL DEL PERÚ

Nombre de la alerta Detección del Troyano de acceso remoto BLINDINGCAN

Tipo de ataque Troyano Abreviatura Troyano

Medios de propagación USB, disco, red, correo, navegación de internet

Código de familia C Código de subfamilia C01

Clasificación temática familia Código malicioso

Descripción

1. El 20 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó que, en el sitio “Masterhacks Blog”, se informa sobre la detección del Troyano de acceso remoto BLINDINGCAN, también conocido como DRATzarus, dirigido a empresas estadounidenses y extranjeras activas en los sectores aeroespacial y de defensa militar, el cual se distribuye a través de documentos maliciosos de Office o PDF, que al ser ejecutado permite a los actores de la amenaza obtener acceso remoto de los sistemas infectados, con la finalidad de realizar reconocimientos y luego recopilar información sobre tecnología militares y energéticas.

Al ejecutarse el troyano BLINDINGCAN, obtiene las siguientes capacidades:

o Recuperar información sobre todos los discos instalados, incluido el tipo de disco y la cantidad de espacio libre en el disco.

o Obtener información sobre la versión del sistema operativo.

o Obtener información del procesador.

o Obtener el nombre del sistema.

o Obtener información de la dirección IP local.

o Obtener la dirección de control de acceso a medios (MAC) de la víctima.

o Crear, iniciar y finalizar un nuevo proceso y su hilo principal.

o Buscar, leer, escribir, mover y ejecutar archivos.

o Obtener y modificar marcas de tiempo de archivos o directorios.

o Cambiar el directorio actual de un proceso o archivo.

o Eliminar el malware del sistema infectado.

Imagen:

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

Indicadores de compromiso.

o Archivos analizados: Nombre: boeing_spectrolab.docx.zip

Tipo: Office Open XML Document

Tamaño: 509.43 KB (521660 bytes)

MD5: 56470e113479eacda081c2eeead153bf

SHA-1: c70edfaf2c33647d531f7df76cd4e5bb4e79ea2e

SHA-256: 7933716892e0d6053057f5f2df0ccadf5b06dc739fea79ee533dd0cec98ca971

o Topología del SHA-256: 7933716892e0d6053057f5f2df0ccadf5b06dc739fea79ee533dd0cec98ca971

2. Algunas recomendaciones:

No abra archivos sospechosos.

No siga instrucciones de desconocidos.

Mantenga su antivirus actualizado.

Descargar aplicaciones de fuentes confiables.

Tenga presente que los ciberdelincuentes siempre están buscando estafar a los usuarios.

Fuentes de información https[:]//blogs.masterhacks.net/noticias/hacking-y-ciberdelitos/cisa-emite-alerta-sobre-el-malware-norcoreano-blindingcan/

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE

SEGURIDAD DIGITAL N° 138

Fecha: 17-08-2020

Página: 12 de 16

Componente que reporta DIRECCIÓN DE INTELIGENCIA DE LA POLICIA NACIONAL DEL PERÚ

Nombre de la alerta Detección del Troyano WellMess

Tipo de ataque Troyano Abreviatura Troyano

Medios de propagación USB, disco, red, correo, navegación de internet

Código de familia C Código de subfamilia C01

Clasificación temática familia Código malicioso

Descripción

1. El 17 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó que, en el sitio web “PWC”, se informa sobre la detección del troyano WellMess, dirigido a múltiples organizaciones involucradas en el desarrollo de la vacuna COVID-19 entre otros sectores, con la finalidad de robar información y propiedad intelectual de dicha vacuna, WellMess al ejecutarse se comunica con el servidor de comando y control (C2) a través de tres métodos de comunicación como HTTP, HTTPS y DNS.

2. Detalles:

Capacidades del troyano WellMess: o Subir archivos. o Descargar archivos. o Ejecute comandos arbitrarios. o Inicie los scripts de PowerShell para crear tareas automatizadas. o crea una herramienta para descifrar el contenido de las cookies y mostrar lo que se está transmitiendo al servidor C2.

WellMess inicia el siguiente proceso durante su ejecución: o Guarda los datos recibidos en la carpeta A como un archivo .tmp. o Guarda los datos recibidos en la carpeta Q como un archivo .tmp o Comprueba la carpeta Q en busca de archivos .tmp para responder con rcc. o Comprueba una carpeta especificada en la etiqueta de servicio para los archivos .tmp y responder con rs. o Comprueba la carpeta A para que los archivos .tmp respondan con rsc. o Comprueba una carpeta especificada en la etiqueta de servicio para los archivos .tmp. o Elimina un archivo especificado por una ruta de archivo relativa o absoluta en la etiqueta de servicio.

Imagen del proceso de infección del Troyano WellMess:

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

Indicadores de compromiso.

o Archivos analizados: Nombre: peexe

Tipo: Win32 EXE

Tamaño: 5.50 MB (5772288 bytes)

MD5: 18427cdcb5729a194954f0a6b5c0835a

SHA-1: 123f62a04a007c1ad81b9686ff27445b51054d4b

SHA-256:

0322c4c2d511f73ab55bf3f43b1b0f152188d7146cc67ff497ad275d9dd1c20f

o Topología de SHA-256:

3. Algunas recomendaciones:

No abra archivos sospechosos.

No siga instrucciones de desconocidos.

Mantenga su antivirus actualizado.

Descargar aplicaciones de fuentes confiables.

Tenga presente que los ciberdelincuentes siempre están buscando estafar a los usuarios.

Fuentes de información https[:]//www.pwc.co.uk/issues/cyber-security-services/insights/wellmess-analysis-command-control.html

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

ALERTA INTEGRADA DE

SEGURIDAD DIGITAL N° 138

Fecha: 16-08-2020

Página: 14 de 16

Componente que reporta DIRECCIÓN DE INTELIGENCIA DE LA POLICIA NACIONAL DEL PERÚ

Nombre de la alerta Phishing, suplantando la identidad de Google Chrome.

Tipo de ataque Phishing Abreviatura Phishing

Medios de propagación Redes sociales, SMS, correo electrónico, videos de internet, entre otros

Código de familia G Código de subfamilia G02

Clasificación temática familia Fraude

Descripción

1. El 16 de agosto de 2020, a través del monitoreo y búsqueda de amenazas en el ciberespacio, se detectó que, los ciberdelincuentes vienen llevando a cabo una campaña de phishing, a través de los diferentes navegadores web, con la finalidad de obtener información confidencial de manera fraudulenta, suplantando la identidad del navegador web Google Chrome, el cual indican que has sido seleccionado para formar parte de la “encuesta anual de visitantes de 2020” de Chrome, solicitando a la víctima completar una encuesta de cuatro preguntas relacionadas con dicho navegador, para luego obtener una oportunidad de ganar un nuevo Apple iPhone 11 Pro.

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

Al continuar con lo requerido agradece por completar la “encuesta anual de visitantes de 2020” e indica que podrás reclamar el IPhone 11 pro, con tan solo 25 soles y solicita ingresar datos personales como dirección de correo electrónico, nombre, dirección de domicilio, ciudad, número telefónico y datos de tarjeta de crédito.

2. La URL Maliciosa, fue analizada en las diferentes plataformas virtuales de seguridad digital, obteniendo el siguiente resultado:

hxxps://offrsnow.xyz/offer/?eoc=N4Igbghg

Topología:

3. Algunas recomendaciones

Verifica la información en los sitios web oficiales.

No introduzcas datos personales en páginas sospechosas.

Siempre ten presente que los ciberdelincuentes, quieren obtener siempre tus datos personales.

Fuentes de información Análisis propio de redes sociales y fuente abierta

PECERT │Equipo de Respuestas ante Incidentes de Seguridad Digital Nacional

www.gob.pe

Página: 16 de 16

Índice alfabético

botnet ................................................................................................................................................................................ 3 botnets ............................................................................................................................................................................... 3 Botnets............................................................................................................................................................................... 3 Código malicioso ............................................................................................................................................ 3, 4, 9, 10, 12 Destrucción o alteración de la información de configuración .......................................................................................... 8 Explotación de vulnerabilidades conocidas ....................................................................................................................... 5 Fraude .............................................................................................................................................................................. 14 Intento de intrusión ........................................................................................................................................................... 5 internet .............................................................................................................................................................................. 4 malware ..................................................................................................................................................... 3, 4, 6, 9, 10, 11 Malware ......................................................................................................................................................................... 2, 4 phishing ........................................................................................................................................................... 2, 4, 6, 9, 14 Phishing ....................................................................................................................................................................... 2, 14 puerto ................................................................................................................................................................................ 3 Red, internet .............................................................................................................................................................. 5, 7, 8 Red, internet, redes sociales ............................................................................................................................................. 7 redes sociales ............................................................................................................................................................... 1, 15 Redes sociales .................................................................................................................................................................. 14 Redes sociales, SMS, correo electrónico, videos de internet, entre otros ...................................................................... 14 servidor ................................................................................................................................................................ 3, 5, 9, 12 servidores .................................................................................................................................................................. 2, 3, 4 software ............................................................................................................................................................. 4, 5, 6, 7, 8 Troyanos ............................................................................................................................................................................ 9 URL ........................................................................................................................................................................... 5, 9, 15 USB, disco, red, correo, navegación de internet ....................................................................................... 3, 4, 6, 9, 10, 12 Uso inapropiado de recursos ......................................................................................................................................... 7, 8