lif_u1_a2

-

Upload

sara-ramirez -

Category

Documents

-

view

231 -

download

2

Transcript of lif_u1_a2

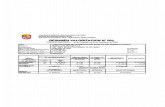

UNIVERSIDAD ABIERTA Y A DISTANCIA DE MÉXICO.

INGENIERÍA EN TELEMÁTICA.

LEGISLACIÓN INFORMÁTICA.

Actividad 2. Supuesto Jurídico

Actividad 2. Supuesto jurídico.

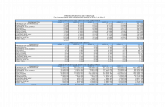

1.- Completa el siguiente cuadro, basándote en el contenido del Código Penal Federal en su Capítulo II “Acceso ilícito a sistemas y equipos de informática”.

Norma Jurídica Hipótesis Normativa Disposición de la NormaArtículo 211 bis 1 A la persona que provoque un daño

a información contenida en un equipo de informática que esté protegido por un medio de seguridad, será sancionado.

Se le impondrá de seis meses a dos años de prisión y de cien a trecientos días multa.

Artículo 211 bis 2 A la persona que provoque daño a información contenida en equipos de informática del Estado y que estén protegidos por un medio de seguridad, será sancionado.

Se le impondrán de uno a cuatro años de prisión y de doscientos a seiscientos días multa.

Artículo 211 bis 3 A la persona, que estando autorizado, cause daño a información a equipos de informática, será sancionado.

Se le impondrán de dos a ocho años de prisión y de trescientos a novecientos días multa.

Artículo 211 bis 4 A la persona que provoque daño a información contenida en equipos de informática de instituciones financieras y que estén protegidos por un medio de seguridad, será sancionado.

Se le impondrán de seis meses a cuatro años de prisión y de cien a seiscientos días multa.

Artículo 211 bis 5 A la persona que estando autorizado, provoque daño a información contenida en equipos de informática de instituciones financieras y que estén protegidos por un medio de seguridad, será sancionado.

Se le impondrán de seis meses a cuatro años de prisión y de cien a seiscientos días multa.

3.-Con base en la lectura y análisis de la situación anterior, responde a las siguientes preguntas, por lo que te sugiero que análisis bien los artículos y sus respectivos párrafos.

1. ¿Cuál será el delito a perseguir en este caso?

En el texto se menciona venta de datos personales, obtenidos mediante un acceso ilícito o en todo caso, no autorizado, por lo que probablemente se configuran dos delitos:

El estipulado en el artículo 211 bis 2, que a la letra dice: Al que sin autorización modifique, destruya o provoque pérdida de información contenida en sistemas o equipos de informática del Estado, protegidos por algún mecanismo de seguridad, se le impondrán de uno a cuatro años de prisión y de doscientos a seiscientos días multa.

Al que sin autorización conozca o copie información contenida en sistemas o equipos de informática del Estado, protegidos por algún mecanismo de

seguridad, se le impondrán de seis meses a dos años de prisión y de cien a trescientos días multa.

En el caso de que un funcionario público esté involucrado en la conducta criminal, se configuraría lo estipulado en el artículo 63 de la Ley Federal de Transparencia y Acceso a la Información Pública Gubernamental que a la letra dice: “Serán causas de responsabilidad administrativa de los servidores públicos por incumplimiento de las obligaciones establecidas en esta Ley las siguientes:

I. Usar, sustraer, destruir, ocultar, inutilizar, divulgar o alterar, total o parcialmente y de manera indebida información que se encuentre bajo su custodia, a la cual tengan acceso o conocimiento con motivo de su empleo, cargo o comisión;”

2. ¿A qué supuesto jurídico de las normas que analizaste se ajusta el delito?, descríbela.

Del artículo 211 bis 2, que comenta que quien dañe información en un equipo propiedad del estado, pero que este protegido, será sancionado.

3. ¿Cuáles serían las consecuencias de derecho o disposición de la norma? Se le impondrá una sentencia de seis meses a dos años de prisión y de cien a trescientos días multa. (los días multa se refiere a días de salario mínimo general vigente en el Distrito Federal)

4. ¿La acción ejercitada por los empleados de la empresa en computación se encuentra ajustada a algún supuesto jurídico de las normas que analizaste?, ¿Cuál? Aunque cualquier delito establecidos en los artículos del 211 bis 1 al bis 7, podrían ser específicamente para profesionales de computación, considero que los bis 1, 2 y 4, se ajusta más a los conocedores de computación, ya que menciona que al que sin autorización dañe, será sancionado, y los demás dicen que estando autorizado, por lo que para acceder a un sistema de computo sin autorización se debe tener un conocimiento especializado.

5. ¿Cómo se justifican las normas jurídicas que regulan la informática en el Código Penal Federal? Los senadores consideraron que el avance tecnológico fue aprovechado para crear nuevas conductas antisociales, justificando que el Estado Mexicano debe proteger los bienes jurídicos de los sectores que utilizan la informática como instrumento de desarrollo.

Entonces, los senadores crearon nuevas figuras jurídicas para pretender tutelar el bien jurídico de la privacidad y la integridad de la información.

Sin embargo, la legislación federal tiene algunas deficiencias, que, aunque el bien jurídico tutelado es la información, falta agregar el aspecto físico como daños a los equipos tecnológicos y contemplar otras formas de delinquir como el uso indebido de medios de comunicación, como la denegación de servicios, escaneo de puertos, o el uso para otros delitos no informáticos como pornografía infantil, grooming, así como creación de programas informáticos (virus), skimming, robo de acceso a los Access point caseros (de un vecino para tener Internet gratis).

Por otro lado, en derecho procesal falta agregar los procedimientos para realizar cómputo forense e intercambio de información con autoridades de otros países, ya que como se sabe, los delitos informáticos no tienen fronteras.

Bibliografía:

Senado de la República.http://transparencia.senado.gob.mx/historico_respuestas/content/2005/1-abril/F601.pdf, consultado el 08 de noviembre de 2013.