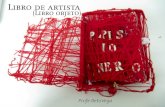

libro

description

Transcript of libro

CAPITULO 1-LA SEGURIDAD INFORMÁTICA

LA SEGURIDAD EN INTERNET

▪ Virus: Tradicionalmente los virus han sido uno de los principalesriesgos de la seguridad para los sistemas informáticos. El principalmedio de propagación es a través de las redes informáticas einternet, reproduciendose e infectando ficheros en los equiposconectados.

▪ palabra malware proviene de la contradiccin de las palabrasinglesas malicious software, es decir, ``software malicioso´´. Elmalware es cualquier programa o mensaje que puede resultarperjudicial para un ordenador, tanto por causar pérdidas de datoscomo pérdida de productividad. Algunos ejemplos son los dialers,spams, programas

▪ Troyanos: Son programas habitualmente ocultos dentro de otroprograma, e-mail, fichero, etc. Se ejecutan automáticamente,haciendo copias de sí mismo dentro de otros programas a los queinfectan.

▪ Spyware: Software que, de forma encubierta, utiliza la conexiona internte para extraer datos e información sobre el contenido delordenador, páginas visitadas, programas, etc.

▪ Correo spam: Correo basura no solicitado con el que se bombea alos e-mails. Suelen estar relacionados con la publicidad.

Bryan Pulupa

▪ Antivirus:Un antivirus es un prgrama que detecta, bloquea yelimina malware. Anque se sigue utilizando la palabra antivirus,estos programas han evolucionado y son capaces de detectary eliminar, no solo virus, sino también otros tipos de códigosmaliciosos como gusanos troyanos, espías, etc.

▪ Cortafuegos: Un cortafuegos, o firewall en ingles, es un programao dispositivo hardware que se utiliza para controlar lascomunicaciones e impedir accesos no autorizados a un ordenadoro a una red. Para ello, filtra los datos de la conexión, dejandopasar solo los que están autorizados.

Mientras se trabaja en red o con internet, navegando, descargando ficheros,leyendo el corrreo, etc., se produce una continua entrada y salida de datos. Losintrusos pueden utilizar estos datos para colarse en el ordenador accediendo a lainformación, borrando, etcInstalar un cortafuegos correctamente es una de las medidas mas efectivas que sepueden adoptar para protegerse de hackers, troyanos,virus, etc.

LA IDENTIDAD DIGITAL

▪ La firma digital hace referencia, en la transmisión de mensajestelemáticos y en la gestión de documentos electrónicos, a unmétodo criptográfico que asocia la identidad de una persona o deun equipo informático al mensaje o documento. En función del tipode firma, puede, además, asegurar la integridad del documento omensaje.

La firma electrónica, como la firma hológrafa (autógrafa, manuscrita), puedevincularse a un documento para identificar al autor, para señalar conformidad(o disconformidad) con el contenido, para indicar que se ha leído y, en sudefecto mostrar el tipo de firma y garantizar que no se pueda modificar sucontenido.

Bryan Pulupa

▪ Certificado digital es un fichero digital intransferible y no modificable,emitido por una tercera parte de confianza (AC), que asocia a una personao entidad una clave pública.Un certificado digital que siga el standard X509v3, utilizado por losnavegadores, contiene la siguiente información:

• Identificación del titular del certificado: Nombre, dirección, etc.• Clave pública del titular del certificado.• Fecha de validez.• Número de serie.• Identificación del emisor del certificado.

PROTOCOLO HTTPS

▪ Acceso seguro a información privada TCP/IP es un canal decomunicación no seguro, donde para ir de un cliente a un servidor,la información realiza un seguido de saltos entre diferentes routersque se encargan de hacer llegar la información a su destino.

En cada uno de estos saltos, la informacion es transmitida en lared local del router, siendo recibida tambien ( dependiendo deldispositivo que crea dicha red ) por todos los dispositivos de lamisma red, pudiendo ser capturada para fines malintencionados.

No podemos evitar esto, pero podemos encriptar esta informaciónpara que una vez capturada no pueda conocerse su contenidoy así poder enviar con tranquilidad numeros de cuenta, datospersonales...

entidades publicas y privadas Sitio seguro (http: //) Protocolo seguro detransferencia de hipertexto utilizado para garantizar la seguridad de lascomunicaciones entre el usuario y el servidor web al que éste se conecta.

Bryan Pulupa

REDES SOCIALES

▪ Peligros: las redes sociales entrañan ciertos peligros,

enfocados en menores de edad. El engaño, el acoso sexual, lapedofilia, la obscenidad, encubierta bajo perfiles falsos overdaderos, deambula y atrae inocentes. Los padres de familia,los docentes, directores de escuelas públicas y privadas, debenadvertir y tomar medidas sobre estos peligros, que afectan a losescolares.

Los padres deben estar vigilantes de sus menores hijos cuandonavegan en internet, en casa en un ordenador, móvil o desdecabinas públicas. Hay progenitores que tienen su perfil en algunared, pero a algunos poco les preocupa si sus hijos también loestán, o el adolescente no lo agrega porque desea que no se sepalo que tiene, lo que hace, y lo que dice, o el tipo o la cantidad deamigos que posee.

No es normal que un adolescente tenga agregados, entre 140y 950 o más amigos la mayoría de ellos sin posibilidad deconocerlos. Muchos pedófilos y delincuentes deben estardisfrazados en esta voluminosa cantidad de "amigos".

Muchos de los perfiles de menores están sin restricción, dondecualquier usuario afiliado o no a la red social puede acceder asus datos y fotos, sin que el adolescente pueda darse cuenta.Facebook señala que no hay seguridad perfecta cuando alguienentra al perfil de un usuario ajeno y copia la información, quepuede ser difundida Hi5, ofrece la opción de visita anónima, queal activarse nadie sabrá quién lo visitó, acrecentando los riesgos.

Si los maestros no toman la iniciativa, por desconocimiento, ladecisión, es responsabilidad del director, llamando expertos,mediante charlas advertir y entrenar a sus docentes, comprometera los padres a tomar medidas ante este peligro.

Bryan Pulupa

▪ Tuenti: es las mayores redes sociales del mundo aunque sólo

esté enfocada al mercado Español y su potencial siempre residaen él.Tuenti es indudablemente pese a sus 18 meses de vida un serviciomuy completo y el cuál intenta desarrollar nuevos métodos deintegración social 2.0, confianza en el servicio como seguroplenamente además de una gran facilidad de manejo para algunaspersonas que no son capaces de “entenderse” muy bien con elordenador. En mi opinión su “truco” si es que existe alguno paraconseguir la captación tan rápida y buena de público ha sido quela gente a pasado de usar el móvil o en messenger a usar tuenti.Como decía alguien durante la conferencia: “Tuenti triunfa por queha pasado a ser un Messenger asíncrono en el que encima secomparten fotos”.La capacidad que tiene de afiliación es increíble y nosotros losabemos muy bien ya que durante mucho tiempo si poníamos“invitaciones de Tuenti” en Google estábamos posicionados losprimeros, lo que entendemos perfectamente la cantidad de genteque mueve el efecto Tuenti. Además, el hecho de su carácterprivado y cerrado hace que mucha gente tenga gran curiosidad enprobarlo, y aunque luego no lo use si que genera una sinergia deentradas y nuevos perfiles a miles a diario seguramente.En el marco comercial hay que decir que Tuenti no busca sacarun beneficio brutal, ya que si fuera ese su objetivo habría puestobanner’s que le darían millones arriba del todo de los perfiles;pero su modelo de negocio no pretende la intrusión, sino lacolaboración con el usuario, la capacidad para el usuario de“disfrutar“ de esa publicidad con eventos o con como contabaÍcaro Moyano “mercadillos de ropa y una campaña con Telepizzaregalando 200 pizzas“. Tienen una plataforma aún por descubriry un canal que más le gustaría tener a muchos dealers paradesallorar ideas comerciales.

Bryan Pulupa