Certificación Digital e Infraestructura de Clave Pública - Parte 2

-

Upload

peruhacking -

Category

Documents

-

view

214 -

download

0

Transcript of Certificación Digital e Infraestructura de Clave Pública - Parte 2

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

1/65

Certificacin Digital e

Infraestructura de Clave

PblicaParte 2

Pedro Castilla del Carpio

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

2/65

ndice

IV. La PKI peruana. [Infraestructura Oficial de Firma Electrnica (IOFE). Esquema. Estndares

adoptados].

I. El problema de la seguridad en las comunicaciones electrnicas. [ Riesgos ynecesidades. Autenticidad, privacidad, integridad y no repudio ].

II. Soluciones criptogrficas. [Criptografa de clave simtrica. Ventajas y problemas.

Criptografa de clave asimtrica. Modalidad de CCA: criptografa de clave pblica. Conceptosmatemticos elementales. Procedimientos para cubri r las neces idades v is tas en I.Procedimiento necesario para lograr privacidad e integridad. El mtodo RSA. Ejemplos. El quiddel RSA. El RSA no es inquebrantable. Cotejo entre criptografas simtrica y asimtrica.Mecanismo para lograr velocidad en la transmisin ( sobre digital ). Procedimiento necesariopara lograr autenticidad, no repudio e integridad. Firmas digitales. Mecanismo para lograrvelocidad en la transmisin (funciones hash ). Objetivo: las 4 virtudes juntas. Eslabn dbil enla criptografa de clave pblica.Resumen.]

III. Infraestructura de Clave Pblica.[Concepto de Cert if icado Digital y deEntidad o Autoridad de Certif icacin.Contenido del Certificado Digital. Pasospara su creacin. Verificacin de suautenticidad. Sis tema jerrquico dea ut or i d ad es d e c er t i f i ca c i n .Certificacin cruzada. Condicin vigenteo revocada del certificado: protocolos

LCR

, OCSP y SCVP. Certificado deatr ibutos . Dos pares de c laves .Renovac in y archivo de las claves.Protocolos de seguridad en INTERNET.Capa de conexin segura (SSL TL).Sel lado de tiempo. Contratacinelectrnica. Firma Digital ciega pararetiros bancarios y votacin electrnica].

Dilbert (Scott Adams)

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

3/65

Certificado Digital

Certificadora Confianza S.A.

declara que:

La clave:X4 9J 85 58 G9 V7 68 H0

pertenece a Fermat y slo al.

Clave privada de Fermat:59 J4 P3 41 86 81 M7.

Un certificado digital es un archivo electrnico en

donde una organizacin digna de confianza declaraque cierta clave (un nmero) est asignadoexclusivamente a cierta persona especfica.

En otras

palabras:

Declaracin de Confianza S.A.

La clave pblica de Fermat,

con la cual se podrverificar la autora de losdocumentos que emita yhacerle responder por ellos,es la siguiente:

X4 9J 85 58 G9 V7 68 H0

(La clave privadaest alojada en la

PC de F. y bajo sucontrol exclusivo)

Concepto de certificado digital

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

4/65

1. Euler genera sus dos claves conun programa idneo

Clave privada:clave 1.

Clave pblica:clave 2.

Solicitud para obtenerun certificado digital

Entidad de registro ER

La misma solicitud,cifrada con la clave 1,

y por tanto slo desci-frable con la clave 2.

Solicitudcifrada

Solicitud para obtenerun certificado digital

3. La ER aplica laclave 2 al documento2 para verificar si fue

cifrado con la clave1:

2. Euler enva 3 cosas a unaentidad de registro:

Al obtener un texto igual aldocumento 1, la ER verific queEuler tiene la nica clave quehace juego con la clave 2.

Por otra parte, la ER tambinverifica que el recurrente no sea

un impostor que se hace pasar por Euler.

Entidad de certificacin EC5. La ER informa a laEntidad de

certificacin que lasolicitud de Euler esatendible.

4.Resultado:

Documento 2:

Documento 1:

clave 2

6. La EC genera uncertificado digitaldonde da fe que laclave 2 es la clave

pblica de Euler.

Generacin del certificado digital

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

5/65

Respuesta: exigiendo que la firme digitalmente:

Declaracin de Confianza S.A.

La clave pblica de Fermat,con la cual se podrverificar la autenticidad y elcarcter no repudiable desus firmas digitales, es lasiguiente:

X4 9J 85 58 G9 V7 68 H0

Declaracin de Confianza S.A.

La clave pblica de Fermat,con la cual se podrverificar la autenticidad y elcarcter no repudiable desus firmas digitales, es la

siguiente:

X4 9J 85 58 G9 V7 68 H0

Yo, Confianza S.A., lo firmo:58 9E 59 7B 5SI2 90

Cmo podemos obligar a la certificadoraConfianza S.A. a responder poresta declaracin suya?

Cmo podemos eliminar la posibilidad de quems tarde desconozca su declaracin?

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

6/65

VersinNmero de serie del certificado

Extensiones

Informacin de la clave pblica del titular

Identificador del algoritmo de firma

Nombre del emisor

Nombre del titular

Se crea un resumen detodos los campos delcertificado.

Algoritmo

para resumir

Resumen

Firma digital

Algoritmo

para obtener

firma digital

Clave privada de laentidad de certificacin.

Esta firma digital de laEC es almacenadacomo el ltimo campo

del certificado digital.

Firma digital de la entidad de certificacin

Creacin de la firma digital de la

certificadora en un certificado

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

7/65

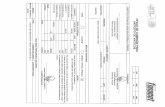

Certificate:

Data:

Version: 1 (0x0)Serial Number: 7829 (0x1e95)

Signature Algorithm: md5WithRSAEncryption

Issuer: C=ZA, ST=Western Cape, L=Cape Town, O=Thawte Consulting cc,

OU=Certification Services Division,

CN=Thawte Server CA/[email protected]

Validity

Not Before: Jul 9 16:04:02 1998 GMT

Not After : Jul 9 16:04:02 1999 GMT

Subject: C=US, ST=Maryland, L=Pasadena, O=Brent Baccala,

OU=FreeSoft, CN=www.freesoft.org/[email protected]

Subject Public Key Info:Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Modulus (1024 bit):

00:b4:31:98:0a:c4:bc:62:c1:88:aa:dc:b0:c8:bb:

33:35:19:d5:0c:64:b9:3d:41:b2:96:fc:f3:31:e1:

66:36:d0:8e:56:12:44:ba:75:eb:e8:1c:9c:5b:66:

70:33:52:14:c9:ec:4f:91:51:70:39:de:53:85:17:

16:94:6e:ee:f4:d5:6f:d5:ca:b3:47:5e:1b:0c:7b:

c5:cc:2b:6b:c1:90:c3:16:31:0d:bf:7a:c7:47:77:

8f:a0:21:c7:4c:d0:16:65:00:c1:0f:d7:b8:80:e3:

d2:75:6b:c1:ea:9e:5c:5c:ea:7d:c1:a1:10:bc:b8:e8:35:1c:9e:27:52:7e:41:8f

Exponent: 65537 (0x10001)

Signature Algorithm: md5WithRSAEncryption

93:5f:8f:5f:c5:af:bf:0a:ab:a5:6d:fb:24:5f:b6:59:5d:9d:

92:2e:4a:1b:8b:ac:7d:99:17:5d:cd:19:f6:ad:ef:63:2f:92:

ab:2f:4b:cf:0a:13:90:ee:2c:0e:43:03:be:f6:ea:8e:9c:67:

d0:a2:40:03:f7:ef:6a:15:09:79:a9:46:ed:b7:16:1b:41:72:

0d:19:aa:ad:dd:9a:df:ab:97:50:65:f5:5e:85:a6:ef:19:d1:

5a:de:9d:ea:63:cd:cb:cc:6d:5d:01:85:b5:6d:c8:f3:d9:f7:

8f:0e:fc:ba:1f:34:e9:96:6e:6c:cf:f2:ef:9b:bf:de:b5:22:

68:9f

Recuerdan cuandomencionamos que laclave pblica consiste enel mdulo y elexponente? Aqu estn.

(Tomado de la entradaX.509 de Wikipedia).

Esta es la firma digital de lacertificadora Thawte para estecertificado: primero resumi loscampos anteriores con elalgoritmo MD5, luego encript(vale decir, sigui el proceso

matemtico MD5-RSA) elresultado con su clave privada.

Identificacin delproceso matemtico quela certificadora seguirpara firmar estedocumento.

Aqu est el nombre deltitular de estecertificado: la pginaweb www.freesoft.org

Aqu vemos la firma digital de la certificadora al pie

de un certificado (pero esta no es la imagen que aparecer en la pantalla)

El cert if icado sigue unformato denominadoX.509. Esta es la versin1 de dicho formato.Actualmente se manejala versin 3.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

8/65

Los nmeros decimales se construyen con los

dgitos 0 a 9.Los nmeros binarios seconstruyen con los dgitos 0 y 1.Lascomputadoras slo leen nmeros binarios(bits). Pero, en esta materia, para que en loscertificados digitales la lectura de los datos nossea ms fcil, los bits son representados pornmeros hexadecimales (16), cuyos dgitos

son estos: 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, A, B, C, D,E, F.

Decimal Binario Hexadecimal

00 = 0000 = 001 = 0001 = 102 = 0010 = 203 = 0011 = 304 = 0100 = 405 = 0101 = 5

06 = 0110 = 607 = 0111 = 708 = 1000 = 809 = 1001 = 910 = 1010 = A11 = 1011 = B12 = 1100 = C13 = 1101 = D

14 = 1110 = E15 = 1111 = F

Siguiendo esta tabla, cada nmero o letra de laclave pblica detallada en el certificadorepresenta a cuatro bits. Si contamos losnmeros y letras de la clave pblica del

certificado anterior, tenemos 258. De ellos, 2son relleno(se identifican siguiendo ciertoalgoritmo). Quedan 256 nmeros y/o letras, loscuales equivalen a 256 x 4 = 1024 bits =longitud de la clave.

Parntesis: Qu sistema numrico se usa en un certificado digital?

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

9/65

Algoritmo de Firma.- Indica cul es elproceso matemtico seguido por lacertificadora para cifrar este certificadocon su clave privada (verRFC 2459).

Entidad certificadora que loemite

Perodo de validez

Nombre del titular del certificado

(en este caso, una pgina web)

Va de acceso a la Lista deCertificados Revocados.

Clave pblica del titular

En la presentacin del certificado en la pantalla (versin 3 del X.509) la firma de lacertificadora NO queda a la vista de los usuarios finales. Los principales campos visibles delcertificado son los siguientes:

Contenido del certificado digital

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

10/65

Se denomina huella digital a lo que antes

hemos llamado resumen del documento. Eneste caso puntual, esta huella digital es elresumen que result de aplicar una funcinde compresin al contenido del certificadodigital.

Este es el mismo certificado anterior, pero

hemos corrido el dial de la derecha paraver otros campos.

Aqu se indica que la clave pblica de estecertificado se emplear para cifrar otrasclaves. Vale decir, para aplicar la tcnica yavista del sobre digital. Volveremos luego

s o b r e e s t o , c u a n d o v e a m o s e lprograma SSL.

Contenido del certificado digital (continuacin)Dial

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

11/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

12/65

VersinNmero de serie del certificado

Extensiones

Informacin de la clave pblica del asunto

Identificador del algoritmo de firma

Nombre del emisor

Nombre del asunto

Se crea un resumen detodos los campos delcertificado.

Algoritmo

para resumir

Resumen (R1)

Firma digital

Firma digital de la entidad de certificacin

Clave pblica de laentidad de certificacin.

Paso 1

Paso 5

Paso 4

Paso 2

Es R2 = R1?

Paso 3

El certificadoes vlido.Aceptado.

El certificado esinvlido.Rechazado.

Algoritmo para

desfirmar.

Resumen (R2)

Paso 6

S No

Verificacin de la firma digital de la certificadora en un certificado

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

13/65

Mensaje Original(M)

Desencripta con laclave pblica delemisor Fermat

Resumen(R2)

Algoritmo para resumirmensaje (SHA-1).

FirmaDigital(FD)

Resumen(R 1)

3. Si R1 y R2 coinciden, Euler tiene garanta de que:1) En efecto Fermat envi el documento; 2) Fermat nuncapodr negar su paternidad , pues el documento slo pudo

ser encriptado con la clave privada de Fermat.

2. Partiendo de la firma

digital, recupera el resumenpresuntamente calculado porFermat

Recordemos esta lmina y comparemos con la anterior.

1. Calcula por su cuenta el

resumen del documento original

Verificacin de la firma.El receptor realiza dos operaciones.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

14/65

VersinNmero de serie del certificado

Extensiones

Informacin de la clave pblica del asunto

Identificador del algoritmo de firma

Nombre del emisor

Nombre del asunto

Se crea un resumen detodos los campos delcertificado.

Algoritmo

para resumir

Resumen (R1)

Firma digital

Firma digital de la entidad de certificacin

Paso 1

Paso 5

Paso 4

Paso 2

Es R1 = R2?

Paso 3

Algoritmo para

desfirmar.

Resumen (R2)

Paso 6

S No

Verificacin de la firma de la certificadora en un certificado

Clave pblica de laentidad de certificacin.

1.Aqu hay algo en donde

debemos detenernos:

2. Cmo nos consta que, en efecto,esta clave le pertenece a la entidad

de certificacin? Cmo estar seguros

de que no ocurri el ataque del

hombre intermedio?

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

15/65

2. El certificado de Fermat, o alguno desu propia cadena, fue emitido poralguna de las certificadoras D, C, B, A.

Cadena de certificados digitales

D certificaque la clavepblica deEuler es 493

A certificaque la clavepblica de Bes 104.

B certificaque la clavepblica de C

es 362.C certificaque la clavepblica de Des 199. La autenticidad de cada certificado es respaldada por un

certificado anterior, cuya autent icidad, a su vez, esrespaldada por otro anterior hasta que llegamos a unaorganizacin que auto-genera su propio certificado.

El software navegadorde Fermat revisa lacadena de certificados,

hasta encontrar uno alcual reconozca.

1. Fermat usa un navegador que

reconoce el certificado raz de A.

3. Fermat usa un navegador que noreconoce a la certificadora A, yadems su propia cadena decertificados no tiene ninguna

certificadora en comn con la de Euler.

El software navegador de Fermatreconocer la autenticidad delcertificado de Euler.

El software navegador de Fermatno reconocer credibilidad alcertificado de Euler.

Opcionesposibles

FermatEuler.

5 certificados: de Euler y de las certificadoras D, C, B y A.

Verificacin de la

autenticidad de un certificado

A certificaque la clavepblica de Aes 681.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

16/65

A modo de ejemplo, veamos elDirectorio de entidades decertificacin intermedias y deentidades de certificacin raz queforma parte del software navegador

ms usado, Internet Explorer.

Supongamos que Fermat estusando Internet Explorer. Cuando lreciba un certificado de Euler que,en ltima instancia, se sustente enalguna de las entidades registradasen aquel Directorio, el navegador

reconocer de inmediato a dichocertificado como veraz.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

17/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

18/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

19/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

20/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

21/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

22/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

23/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

24/65

Estos los certificados races que el navegador de

Windows (Internet Explorer) reconoce como

totalmente confiables.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

25/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

26/65

Por qu dice que veamos elc erti ficado para dec idir s iv a m o s a c o n f i a r e n l aautoridad que lo emit i?

Porque en uno de los camposdel certificado aparece la rutaa las polticas de certificacinempleadas por dicha autoridadpara certificar a este sitio web,y r ev is n dol as po dre mo sdecidir si dichas pol ticassatisfacen nuestras exigencias

de seguridad.

En caso que el navegador no reconozca el certificado del sitio web, una ventana comosta aparecer en pantalla:

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

27/65

Una vez que accedemos al certificado,buscamos el campo Bases delCertificado (en este ejemplo, dado queel documento est en ingls, escribenCertificate Policies).

Aqu se indica la ruta para acceder alas polticas de certificacin de laautoridad y a su declaracin deprcticas de certificacin. Una vezque leemos dichos documentos,podemos decidir si vamos a instalarel certificado en nuestro programa

navegador de internet.

Si decidimos en dicho sentido, en adelante cualquier certificado digital que provenga deesta empresa ser aceptado automticamente por nuestro navegador.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

28/65

No basta verificar la autenticidad de la firma

digital de la certificadora: otros puntos

En caso que se quiera tener laspresunciones legales favorables delReglamento de Firmas y CertificadosDigitales del Per, tambin se deberverificar que el certificado haya sido

generado por una certificadora quecuente con la acreditacin(evaluacin aprobatoria) delINDECOPI.

Verificar que se est empleando elcertificado para la finalidad prevista,que est indicada en uno de loscampos de su formato.

Ejemplo. Si el certificado tiene por finalidad autenticar ante terceros unservidor remoto, el representante dela empresa usuaria de aquel servidorno lo debe ofrecer a susinterlocutores como medio deverificacin de sus firmas digitales(las del representante). Aunquetcnicamente se puede hacer esocon el certificado, no se debe hacerporque no fue emitido con talpropsito.

Aun dentro del perodo de vigencia, elcertificado podra estar revocado.

Por tanto, tambin hay que revisar laLista de Certificados Revocadosemitida (y digitalmente firmada) porla Certificadora, o usar alguno de losmecanismos alternativos a dichaLista. (Volveremos luego sobre esto).

Verificar el perodo de vigencia delcertificado.

El programa empleado por el usuario debe ser capaz de verificar todos estos puntos.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

29/65

Mecanismos para verificarla condicin de los certificados

Mecanismos

on -line

Mecanismos

off - line

Lista decertificados

revocados (LCR)

Protocolode validacinon line de

certificados (OCSP)

Protocolosimple de

validacin decertificados (SCVP)

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

30/65

Lista de Certificados revocados (LCR): presentacin lgica

Autoridad de Certificacin: XYZLista de Certificados Revocados (LCR)Esta LCR: 1 Agosto 2009, 10.00 a.m.

Siguiente LCR: 12 Agosto 2009, 10.00 a.m.

Nmero de serie Fecha de revocacin Razn

1234567 30 Julio - 2009 Clave privadacomprometida

2819281 30 Julio - 2009 Cambio de empleo

La LCR:

No incluye certificados que expiraron.

Esta digitalmente firmada por la AC que la emite. De este modo la AC se obliga aresponder por la veracidad de su contenido.

Cada cierto tiempo, la LCR crece con nuevos certificados revocados.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

31/65

Lista de Certificados revocados LCR (continuacin)

As, cuando Fermat recibe el certificadode Euler, y quiere saber si debera confiaren l, debera hacer lo siguiente, en esteorden:

1. Chequear si el certificado no ha expirado.

2. Chequear la firma digital de la AC quesuscribe el certificado, y con ello toda la

cadena de confianza.

3. Consultar la ltima LCR emitida por laAC de Euler para asegurarse que elcertificado de Euler no figura ah.

Autoridad de Certificacin: XYZ

Lista de Certificados Revocados (LCR)Esta LCR: 1 Agosto 2009, 10.00 a.m.

Siguiente LCR: 12 Agosto 2009, 10.00 a.m.

Nro. deserie

Fecha derevocacin

Razn

1234567 30 Julio - 2009 Clave privadacomprometida

2819281 30 Julio - 2009 Cambio deempleo

Por otra parte, si recordamos que las mismas AC estn identificadas por sus propios

certificados, tambin cabe la posibilidad de que el certificado emitido a la AC (no slo losemitidos por la AC) podra ser revocado. Por esto tambin existe la Lista de revocacin deautoridades de certificacin. A esta se le llama la Lista de Estado de las Proveedorasconfiables o Trusted-Services Status List (TSL).

Desventaja de la LCR.- El principal problema con una LCR es que no se actualizacontinuamente en tiempo real. Por tal razn existen otros mecanismos, que

brevemente veremos despus.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

32/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

33/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

34/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

35/65

Protocolo para chequeo on-line del status de un

certificado

DirectorioX.5001.Solicitud OCSP

Certificadodigital

Este certificadoes vlido o no? Servidor

HabilitadoParaOCSP

Cliente

3.Respuesta de OCSP

Bueno, revocadoo desconocido

(Online Certificate Status Protocol - OCSP).

2.Se realiza unaconsulta al Directorio

X.500 de la AC

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

36/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

37/65

Protocolo simple de Validacin de Certificado (SCVP):

ventajas sobre el OCSP

Punto OCSP SCVP

Solicitud

del cliente

El cliente slo enva al servidor

el nmero de serie del

certificado.

El cliente enva el certificado entero

al servidor. Consecuentemente, el

servidor puede chequear ms cosas.

Cadena

de

Confianza

Slo el certificado es chequeado El cliente puede proveer una

coleccin de los certificados

intermedios, que el servidor puede

chequear

Chequeos El nico chequeo es si el

certificado est revocado o no.

El cliente puede solicitar el chequeo

de toda la cadena

Informacin

Retornada

Slo el status del certificado. El cliente puede especificar qu

informacin adicional le interesa

(ejemplo: prueba del status de

revocacin debera ser retornada por

el servidor, o la cadena usada deberaser retornada, etc).

Caractersticas

Adicionales

Ninguna. El cliente puede solicitar que un

certificado sea chequeado respecto a

su vigencia no hoy sino en una fecha

antigua.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

38/65

Recomendacin para negocios serios: dos pares de claves

Volvamos una vez ms sobre las virtudes que se persiguen:

i) Privacidad.ii) Autenticacin de origen e irrenunciabilidad (o no repudio).

Se recomienda que, en aplicaciones comerciales serias, los usuarios utilicen un par declaves para el objetivo de privacidad y otro par de claves distinto para el objetivo de laautenticacin y no repudio. Esto naturalmente implica que una persona posea doscertificados digitales.

Esto permite dar un destino diferente a las claves privadas una vez que los certificadosexpiran:

1) La clave privada correspondiente al par de claves usado con fines de autenticacin yno repudio debe eliminarse, para evitar cualquier posibilidad de que alguien se hagacon ella y suscriba documentos electrnicos usurpando identidad ajena.(Probablemente sera descubierto, dado que el certificado est expirado, pero esmejor no correr riesgos, por pequeos que sean).

2) La clave privada correspondiente al par de claves usado para recibir documentacinconfidencial debe guardarse un tiempo, de manera que la informacin encriptadapuede recuperarse incluso despus de expirado el certificado.

Nota.- En las Guas de Acreditacin del INDECOPI se distingue entre certificados parafirma y certificados para cifrado.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

39/65

Un usuario (Fermat) con dos pares de claves

Un par de claves paraque los interlocutores deFermat puedan enviarledata confidencial.

Otro par para garantizar elcarcter no repudiable de los

documentos que Fermat enva.

Certificado DigitalTitular: FermatClave pblica:

Suscrito por:Autoridad Emisora

RENIEC

Certificado DigitalTitular: FermatClave pblica:

Suscrito por:Autoridad Emisora

RENIECNota.- La entidad certificadora nonecesariamente ser la misma.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

40/65

1. Fermat enva unaoferta econmica aEuler, firmadadigitalmente.

F.D.Texto

legible

6. Euler recurre alJuez y presenta los

documentoselectrnicos querecibi de Fermat.

8. El juez aplica la clave pblica de Fermat a las dos firmas digitales y consiguedescifrarlas. Esto demuestra que: (1) la oferta y el acuse de recibo de la aceptacin dela oferta fueron cifrados con la clave privada de Fermat; (2) ninguno de dichos

documentos fue alterado porEuler o por terceros.

clave pblicade Fermat

ClavePblicaDeFermat

7. A requerimiento del Juez, la certificadora leenva el certificado digital de Fermat.

Web

5.Tiempo despus,Fermat pretendeevadir sus obligaciones

F.D.

F.D.

T.L.

T.L

.

Todo es nulo!

WebWeb

T.L.

F.D.

2. Euler recibe los documentos, losgraba y comunica su aceptacin.

3. Fermat recibe y

conoce la aceptacin:se perfecciona elcontrato

As que todo esvlido!

4. Fermat informa a Euler, en textolegible y en texto cifrado con su claveprivada, que recibi su aceptacin.

Fermat niega laautora o el contenidoo el acuse de recibo.

Te ver en la Corte!

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

41/65

1. Fermat enva unaoferta econmica aEuler, firmadadigitalmente.

Te ver en la Corte!

(algunas notas)

Web

4. Fermat informa a Euler, en texto

legible y en texto cifrado con suclave privada, que recibi suaceptacin.

F.D.

T.L.

WebWeb

T.L.

F.D.

2. Euler recibe losdocumentos, los graba

y comunica su aceptacin.

3. Fermat recibe yconoce la aceptacin:se perfecciona elcontrato

II. En este momento (N 3)un contrato empiezalegalmente a existir

I. Tambin esta comunicacin va en dos formatos:legible y cifrado (con la clave privada de Euler), perohacemos abstraccin de eso porque en este ejemplono ser Euler quien pretenda evadir sus obligaciones.

III. pero estamos considerando unaetapa adicional para que el aceptantede la oferta (Euler) tenga una constanciairrefutable de que el oferente Fermatconoci su aceptacin.

IV. Esta situacin no es 100 % deseable.Fermat podra demorar la realizacin del punto4 con el objeto de fortalecer su posicincontractual en desmedro de la de Euler.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

42/65

Contrato por medio electrnico Paso 1

ContratofirmadoporAlicia

Alicia

Bob

Claves de Alicia:

Pblica Privada

Claves de Bob:

Pblica Privada

ContratofirmadoporBob

Web

ContratofirmadoporAlicia

ContratofirmadoporBob

Una vez que tiene los dos ejemplares,Carlos informa el hecho a ambos.

Carlos

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

43/65

Bob

Alicia

Claves de Alicia:

Pblica Privada

Claves de Bob:

Pblica Privada

Web

ContratofirmadoporAlicia

ContratofirmadoporAlicia

ContratofirmadoporAlicia

ContratofirmadoporAlicia

Contratofirmadopor Aliciay Bob

Despus de ser informado que Alicia y Bobtienen un ejemplar firmado por ambos,Carlos destruye los ejemplares que l tena.

Aliciafirma Bob

firma

Contratofirmadopor Aliciay Bob

Contratofirmadopor Aliciay Bob

Contrato por medio electrnico Paso 2

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

44/65

Comentarios respecto al esquema para celebracin

de contratos por medios electrnicos

1. Si ms adelante Alicia o Bob pretendiese negar haber participado en uncontrato con el otro, ste ltimo tiene un ejemplar digitalmente firmadopor ambos.

2. Aunque al final el tercero Carlos destruye los ejemplares del contrato en

su poder, su participacin es necesaria. Gracias a l Alicia sabe quealguien que no es Bob tiene un ejemplar del contrato firmadodigitalmente porBob; y viceversa.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

45/65

Texto cifrado conla clave privadade Fermat =

Firma Digital

Texto

plano

Certificado

de Fermat,con su clavepblica

Web

2. Fermat fallece y la certificadora cancela su certificado. Cuando Euler pide a losherederos que cumplan la obligacin asumida por Fermat, estos niegan que Fermathaya suscrito el documento electrnico alegado por Euler. Euler recurre al juez.

3. El juez pide a la A.C. una copia del certificadodigital de Fermat, para usar su clave pblica.

Certificadode Fermat,con su clavepblica

1. Euler aplica laclave pblica deFermat y descifrala firma digital. Asverific laautenticidad deldocumento.

5. El juez aplica la clave pblica de Fermat a lapresunta firma digital de Fermat y consiguedescifrarla. As verific que provino de Fermaty de nadie ms.

4.La A.C. cumple laorden y enva al Juezuna copia del certifica-do expirado.

Despus que los certificados expiran, las autoridades de certificacin deben archivar las claves pblicasdurante un plazo razonable, regulado en cada pas. Aqu se explica una de las potenciales razones.

Por qu la A.C. debe guardar un back-up de los certificados

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

46/65

El protocolo Capa deconexin segura (Secure Socket Layer)

Es un protocolo para el intercambio seguro de informacin entre unnavegador de internet y el servidor de un portal. Provee dos

servicios: autenticacin y privacidad. Es el mecanismo ms popular

del mundo para seguridad en la Web.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

47/65

Paso 1: el navegador del clientehace conexin con el servidordel vendedor. Esta conexin se

denota con https

Paso 2: el servidor delvendedor enva su certificadodigital al navegador del cliente.

Paso 3: el navegador del cliente revisa lacadena de confianza que respalda al C.D.del servidor.Si el certificado raz de dichacadena se encuentra en la lista decertificados confiables del navegador, elcliente acepta que la clave pblicaindicada en el C.D. corresponde a dichovendedor

Paso 4: el navegador del cliente enva lainformacin sensible (nmero de latarjeta de crdito) cifrada con la clavepblica del servidor del vendedor.

Navegadordel cliente

Servidor del vendedor

5.Si un tercero capturase lainformacin, necesitara laclave privada del vendedorpara descifrar la data.

SSL simplificado

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

48/65

Paso 1: el navegador haceconexin con el servidor delvendedor. Esta conexin sedenota con https o con el cono

Paso 2: el servidor enva sucertificado digital al navegadordel cliente.

Paso 3: el navegador revisa la

cadena de confianza querespalda al certificado.Si elnavegador confa en elcertificado raz de dichacadena, aceptar que la clavepblica indicada en el C.D.corresponde al servidor delvendedor.

Paso 5: el navegador enva lainformacin sensible (nmerode la tarjeta de crdito delcliente) cifrada con la clavesimtrica.

Navegadordel cliente

Servidor delvendedor

Si un tercero capturase lainformacin, necesitara la claveprivada del vendedor paraacceder a la clave simtrica conla cual se cifr esta data.

Paso 4: el navegador crea y enva unac lave s imtrica, c if rada con la c lavepblica del servidor del vendedor. Elservidor acusa recibo.

&%#!

!

Esquema ms cercano alSSL real

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

49/65

Una aclaracin

Paso 1: el navegador haceconexin con el servidor delvendedor. Esta conexin sedenota con https o con el cono

Paso 2: el servidor enva sucertificado digital al navegadordel cliente.

Paso 3: el navegador revisa lacadena de confianza querespalda al certificado.Si elnavegador confa en elcertificado raz de dichacadena, aceptar que la clavepblica indicada en el C.D.corresponde al servidor delvendedor.

Navegadordel cliente

Servidor delvendedor

Paso 4: el navegador crea y enva unac lave s imtrica, cifrada con la clavepblica del servidor del vendedor. Elservidor acusa recibo.

Por qu el navegador del cliente crea una clave simtricaque ser transmitida cifrada con la clave pblica delservidor, en lugar de usar directamente dicha clave pblicapara transmitir, cifrada, la informacin privada del cliente?Por eficiencia (ver la tcnica del sobre digital).

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

50/65

Veamos un

caso

concreto

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

51/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

52/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

53/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

54/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

55/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

56/65

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

57/65

Protocolo para el sellado de tiempo

Cliente AST

Algoritmopara

resumir

Mensaje

original

Resumen

Paso 1: el clientecalcula un resumen

Resumen

Paso 3: respuestacon el selladode tiempo

..

Lleva firma digital de la AST

En muchas ocasiones, no basta saber que un documento es autntico, ntegro (noadu l te rado) y no- repud i ab le : es nec esa r i o saber e l i ns tan t e exac toen que fue enviado y recibido. El sellado de tiempo cubre esta necesidad.

Paso 2: solicitudde sellado de tiempo

Autoridad de selladode tiempo

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

58/65

(Opcional) Una modalidad particular:

la firma digital ciega

Es una modalidad de firma digitaldonde el documento queda oculto a

la persona que lo firmar (que noe s s u a u t o r a ) . S e u s a e naplicaciones donde el visto buenode una autoridad sobre algunoshechos (por ejemplo: la capacidadlegal del autor) es necesaria pero almismo tiempo el anonimato delautor del documento es importante.

Dos ejemplos:

Votacin electrnica.- Cada cdula devotacin debe ser certificada por la autoridadelectoral antes de ser contabilizada, para que laautoridad verifique (1) si el votante estfacultado a votar, y (2) si no est presentandoms de una cdula. Simultneamente, esimportante que la autoridad no conozca cul hasido el voto.

Pagos annimos.- Hay casos en los cualesqueremos que (1) terceros no autorizados nopuedan determinar el benficiario del pago o y/o

su cuanta; (2) los pagadores puedan acreditarhaber hecho el pago y/o determinar la identidaddel beneficiario.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

59/65

El criptosistema de la firma digital ciega requiere estas pautas (sea m el mensaje):

1. Una funcin s para firmar digitalmente el mensaje m, y su funcin inversa s.Tenemosentonces s (s(m)) = m. La funcin s no debe dar pista alguna para hallars.Tal como

ya hemos aprendido, la persona que firmar el documento es la nica en posesin de lafuncin s.

Caso especfico.- El mtodo RSA usa la siguiente funcin s para generar la firma digital (E y N sonla clave pblica y D es la clave privada, calculados segn vimos lminas atrs): s(m) = mD mod N; yusa la siguiente funcin s para la verificacin o comprobacin de la firma:s (s(m)) = (mD mod N)E = mDE mod N = (teorema 2) m mod N.

2. Un nmero rcon suficiente redundancia para que cualquier tentativa del firmante dedescifrar el documento que firma, sea intil.Caso especfico.- El mtodo RSA utiliza r tal quem.c.d. (r, N) = 1.

3. Una funcin conmutativa c y su inversa c, slo conocidas por el autor del documento,tales que (1) c (s (c(m)) ) = s(m), y (2) c(m) no d pistas para hallar m.

Caso especfico.- El mtodo RSA usa las siguientes funciones: c = c(m) = mrE mod N, y

c = c (c(m)) = r-1

x c(m).Luego: s (c(m)) = [ mrE

mod N ]D

mod N

= (mrE)D mod N

= mDrED mod N

= (teorema 2) mD r mod N

Y c [ s (c(m)) ] = (r-1mD r) mod N = mD mod N = s(m).

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

60/65

Veamos una aplicacin a una hipottica votacin electrnica.

1. La autoridad electoral definir sus claves pblica y privada.Sean P, Q dos nmerosprimos grandes.

2. Sea N = P x Q.Sea un # E tal que m.c.d. ( E, (P-1) x (Q-1) ) = 1

3. Sea D tal que (D x E) mod (P-1) (Q-1) = 1. Clave pblica de la autoridad: (E, N).Clave privada: D.

4. Fermat (votante) tiene un documento, su voto, que traducido a nmeros vale m.

5. Fermat escoje un valor arbitrario r que cumpla m.c.d. (r, N) = 1.Tomando la clave

pblica de la autoridad, Fermat calcula (mrE ) mod N y le enva el nmero resultante.Importante: la autoridad no puede obtener m a partir de (mrE) mod N, pues elnmero r introduce suficiente aleatoriedad.

6. La autoridad eleva el nmero (mrE) mod N a la potencia D (vale decir, lo firma*):[ (mrE) mod N ] D = (T. 1) (mrE) D mod N = (mDrED) mod N

=** (mD r ) mod N, y lo devuelve al emisor.

7. Multiplicando por r-1, Fermat obtiene (r-1mD r) mod N = mD mod N. Fermat ha obtenidoque su voto (cuyo valor numrico es m) est encriptado con la clave privada de laautoridad (D).Vale decir, su voto ha sido firmado digitalmente por la autoridad, sin questa haya conocido el contenido de dicho voto.

Esto es unarepeticin de

de lo vistoen la lmina19

* Recordar que D es la clave privadade la autoridad y que firmar digital-mente significa, por definicin,

cifrar con la clave privada.

** Por el teorema 2, se cumple querED mod N = r mod N

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

61/65

Elementos que conforman

la Infraestructura Oficial Peruana

de Firma Electrnica

Entidades certificadoras (EC) yConexas (ER, SVA), acreditadasconforme a las Guas.

Autoridad deAcreditacin(INDECOPI)

Entidad CertificadoraRaz del Estado(RENIEC)

Base legal: Ley 27269. Reglamento aprobadopor el Decreto Supremo 052-2008-PCM.

Ley de Organizacin y Funciones delINDECOPI: encarga la administracin de laIOFE a la CNB del INDECOPI.

Otros Organismosestatales acreditadoscomo EC, ER y SVA.

Guas de acreditacin de:

Entidades de certificacin -EC Entidades de verificaciny de registro - EV

Prestadoras de Serviciosde Valor Aadido -SVA

EC, ER ySVAprivadas

Instituciones

Documentos

Polticas y Prcticas conformescon estndares Internacionales:ITU, IETF, PKCS, ETSI, ISO.

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

62/65

2. Suplantacin de identidad

A B

C

Soy el cliente AA B

C

Ruta ideal del mensaje

A B

C

Ruta REALdel mensajeTransfiera

$ 100

a DTransfiera

$ 1000

a C

1. Espionaje

AB

1. Hace unaofertaeconmica

2.B acepta laoferta, descartandootras

InformacinConfidencial

3.Rechaza todo,sosteniendo (falsamente)que alguien tom su nombre

3. Adulteracin de los documentos 4.Negacin maliciosa de documento propio

Recordemos los cuatro problemas identificados al principio

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

63/65

A B

C

1. Espionaje

InformacinConfidencial

2. Suplantacin de identidad

A B

C

Soy el cliente ASi B exige a sus interlocutores que susdocumentos lleven firma digital comogaranta de autenticidad, C no puedehacerse pasar por A porque, para firmardigitalmente como si fuese A,necesitara la clave privada de A.

Si A enva la informacin cifrada con laclave pblica de B, C no puedeacceder a ella.Slo podra descifrarla conla clave privada de B.

Solucin a los problemas identificados al principio

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

64/65

Ruta ideal del mensaje

A B

C

Ruta REALdel mensajeTransfiera

$ 100

a DTransfiera

$ 1000

a C

AB

1. Hace unaoferta

econmica

2.B acepta laoferta, descartandootras

3.Rechaza todo,sosteniendo (falsamente)que alguien tom su nombre

3. Adulteracin de los documentos

4.Negacin maliciosa de documento propio

Si A enva la informacin firmadacon su clave privada y C modificaesa informacin, el resultado ya noser descifrable con la clavepblica de A y as B sabr queel contenido del documento no esel que A envi.

Si A envi su documento firmadodigitalmente (vale decir, cifrado con su

clave privada), A no podrdesentenderse del mismo ni atribuirlo aun tercero, pues la nica clave quepodr descifrarlo ser la clave pblicade A, lo cual demostrar que fuecifrado con la clave privada de A.

Solucin a los problemas identificados al principio (continuacin)

-

8/7/2019 Certificacin Digital e Infraestructura de Clave Pblica - Parte 2

65/65