Catálogo de Cursos - L&M Datalmdata.es/catalogo.pdf · 2019-12-19 · ANSI/TIA/EIA, ISO/IEC y EN...

Transcript of Catálogo de Cursos - L&M Datalmdata.es/catalogo.pdf · 2019-12-19 · ANSI/TIA/EIA, ISO/IEC y EN...

CatalogodeCursosRedes,ComunicacionesySeguridad

L&MDataCommunicationsS.A.

Contenido:

Redes y Equipos ...................... 2

Nuevo entorno de Cableado en Cobre .................. 2

Fibras Óp cas ......................... 2

Ethernet NG ………………………… 3

LTE ‐ 5G ‐ Wi‐Fi ....................... 3

Cer ficado CCTT cobre/fibra ... 4

Internetworking . .................... 4

VoIP y SIP ................................ 5

Cursos sobre WireShark .......... 6

SNMP ....................................... 7

MPLS y T‐MPLS ........................ 8

Cer ficación Digital y PKIs ....... 8

IPv6: Curso Prác co ................. 8

Cursos de CiberSeguridad. ....... 9

BlockChain ……………...….………10

Smart Contracts……….….………11

SIEM…………………………............12

Puntosdeinteresespecial

Jornadas L&M Data sobretemas novedosos y de interés.

Planes de Formación Con nua

Consultoría en Resolución de

L&MDataCommunicationsActualmente disponemos de la oferta de cursos más amplia en el mercado mundial de la for‐

mación en las TICs, tanto por la extensión de los contenidos, como por la profundidad y el

enfoque prác co con que son tratados. Hasta hoy llevamos impar dos, con gran éxito, más de

2.300 cursos a 25.000 profesionales.

La calidad es uno de los aspectos más importantes de nuestra formación. Todos los ponentes

son profesionales de reconocido pres gio en el sector, con gran capacidad pedagógica y expe‐

riencia profesional, que imparten los cursos de los que son autores.

El objeto de la empresa es exclusivamente la formación y la asesoría de alto nivel y no comer‐

cializa hardware ni so ware de ningún po, por ello está desligada de intereses comerciales

de productos o servicios.

Formacionamedidae“in‐housing”Nos adaptamos a sus necesidades para conseguir el resultado más rentable y eficaz, incluso

desarrollando, a través de nuestros expertos, nuevas materias y temarios. De este modo po‐

demos crear el curso adecuado al nivel del conocimiento de los asistentes, y ajustado a los

obje vos específicos de su empresa.

Somos expertos en ofrecer soluciones que permiten disminuir sus costes combinando forma‐

ción a medida, “in‐housing” y cursos de calendario.

2020Version5.5

Más información e inscripciones en: www.LMdata.es Más información e inscripciones en: www.LMdata.es ‐‐ 91 352 41 3191 352 41 31

RedesdeDatosyEquipos

Este curso proporciona la base

para entender las actuales tec‐

nologías de comunicaciones,

aportando una amplia visión

del entorno de redes y equipos

de comunicaciones.

Los obje vos principales son

“refrescar” y “readquirir” infor‐

maciones “ya sabidas” para

aclarar, ampliar y corregir con‐

ceptos.

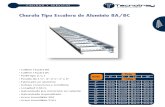

ElnuevoentornodeCableadoenCobreyFibrasOpticas

El aumento de velocidad hace

que los Sistemas de Cableado

sean un elemento crí co en las

redes de empresa.

Este curso aporta los conoci‐

mientos imprescindibles para

implantar, mantener y op mi‐

zar estas infraestructuras.

Comunicaciones Óp cas Longitudes de Onda: Espectro de Frecuencias Índice de Refracción: El ángulo crí co Estructura de la Fibra Óp ca Fibras Óp cas: Tecnología Atenuación Espectral de la Fibra Ventanas y Bandas de Frecuencia Mul modo y Monomodo ‐ Perfil de Índice Especificaciones ITU‐T, ANSI e ISO El Enlace de Fibra Fuentes Óp cas: LED, VCSEL y Láser Fotodetectores – Respuesta Espectral Empalmes y Conectores de Fibra Mul plexión WDM: SWDM, CWDM y DWDM PON – Passive Op cal Network Arquitectura Básica y Tecnologías PON Asignación de Espectro Redes FTTH: “Fiber To The Home” Divisores Óp cos, Mul plexión TDM Redes Locales Óp cas (OLAN) Fibras de Plás co, Polímero y Silicio FTTO: Fibra hasta la Roseta POLAN – Passive Op cal LAN La Fibra Óp ca de Plás co (POF) Fibras Óp cas Industriales

Redes Óp cas de Transporte ‐ OTN Amplificación EDFA y RAMAN Regeneración y Conmutación Óp ca OTN ITU‐T G.709 (Op cal Transport Network) Implantación de soluciones en fibra Fibras Óp cas – Ámbitos de aplicación 1/10/40/100/200/400 Gb Ethernet Fibras OM3/OM4/OM5 Redes en Centros de Datos Degradación de las señales Óp cas Pérdidas de Inserción y de Retorno Atenuación: micro y macro curvaturas Dispersión DMD (Differen al Mode Delay) Ancho de Banda y Dispersión Cromá ca PMD (Polariza on Mode Dispersion) Efectos No‐Lineales en Fibras Óp cas Comprobación y Cer ficación en Fibra Inspección y Limpieza Medidas en Fibras Óp cas Prueba de Con nuidad y de Atenuación Fuentes de Pérdida en Enlaces de Fibra Óp ca OTDR (Op cal Time Domain Reflectometer) Ejemplo de traza OTDR

RedesdeDatosyEquiposdeComunicaciones(2dıas)

FibrasOpticas:EntornosdeEmpresa,IndustriayTelecom(2dıas)

Arquitectura de las Comunicaciones. Organismos de Normalización. Arquitecturas y Modelo de Referencia. Niveles, Servicios, Protocolos. Unidades de Datos, Mensajes. Redes de Datos: Técnicas Básicas. Transmisión y Conmutación. Circuitos Físicos, Virtuales y Datagramas. Modo Conectado y No‐Conectado. Bridging, Rou ng, Switching y VLANs. Analizadores de red (Wireshark). Equipos de Comunicaciones. Repe dores y Bridges. Conmutación: Switches. Routers y Gateways.

Redes Ethernet. Componentes Físicos y Lógicos. Formato de Tramas, Direcciones. Fast, Gigabit y 10G Ethernet. Topologías de Red y Prestaciones. Arquitectura y Protocolo IP. Normalización: ISOC, IETF y RFCs. Datagramas y Protocolo IP. Protocolos auxiliares: ARP/RARP, ICMP, BOOTP, DHCP. Direccionamiento IP. Máscaras. Disposi vos NAT/NPAT. Protocolo TCP. Conexiones, secuenciamiento, ACKs. Puertas y servicios.

2

NuevasInfraestructurasdeCableadoenCobre(1dıa)

Estandares para instalaciones de Cobre

ANSI/TIA/EIA, ISO/IEC y EN

Clases y Categorías

Modo Equilibrado y Pares Trenzados

Apantallamiento: Lámina vs Malla

Construcción del Cable: UTP/STP/FTP

Conectorización: RJ45 / ARJ45 / TERA/RJ49

La Categoría 8 en ISO/IEC, ANSI/TIA e IEEE

Cableado ISO/IEC 11801 Clase I y II

Componentes, Enlaces y Canales

Sistemas de Cableado Estructurado

Subsistemas de un SCE en Cobre

Fundamentos de diseño en cobre

Arquitectura ISO

Campus, Edificio Ver cal, Edificio Horizontal

Canal Cross‐Connect, Canal Inter‐Connect, MPTL

Cableado Estructurado: Centros de Datos

Canales y Enlaces

Enlace Convencional vs MPTL

Comparación del cableado Fibra‐Cobre

Comprobación y Cer ficación en Cobre

Definición de Canal y Enlace Permanente

Transmisión sobre Cuatro Pares en Full Duplex

Relación Diafonía/Atenuación

Retardos, Pérdidas de Inserción y de Retorno

Velocidad Nominal de Propagación ‐ NVP

Reflexiones de Señal: Impedancia Caracterís ca

Pérdidas de Retorno

Parámetros y Configuraciones de Test

NEXT, PS NEXT,

ACR‐N, PS ACR‐N, ACR‐F, PS ACR‐F

Alien Crosstalk

CMRL, CD NEXT, TCL, ELTCTL

Integridad de la pantalla

Desequilibrio de Resistencia y PoE

PoE, PoE+ y PoE++

Resultados de la Cer ficación – ¿Pasa o Falla?

Comprobación del Alien Crosstalk

PS ANEXT, PS AACR‐F

L&M Data Communica ons ‐ www.LMdata.es

Las Nuevas Tecnologías Móviles/Inalámbricas. Evolución de las Redes Inalámbricas. WLAN vs Redes Móviles Celulares. Evolución de la Norma va IEEE 802.11 ‐ WFA. Arquitectura Básica Wi‐Fi. Entorno Wi‐Fi con TCP/IP.

El Universo Wi‐Fi. Evolución de IEEE 802.11 / WFA Wi‐Fi. Bandas de Frecuencia. Aumento de Prestaciones. Rendimiento de la Red. "Signalling Rate" vs "Data Throughput Rate". Velocidad de datos y rango de transmisión.

IEEE 802.11ac/ad: Redes Gigabit Inalámbricas. Compa bilidad Wi‐Fi en la Nueva Generación. ¿Qué es exactamente IEEE 802.11ac? Prestaciones y Aplicaciones del 802.11ac.

La nueva Banda de 60 GHz: 802.11ad. Caracterís cas y Capacidades. 802.11ad – Sectorización y Beamforming.

La Nueva Generación de Tecnologías Wi‐Fi El Nuevo Entorno Wi‐Fi y su Evolución Futura. Despliegues Wi‐Fi en interior y exterior. Ampliación de las Bandas de Frecuencia. Extensiones de Largo Alcance. Eficiencia Energé ca: el desa o de Wi‐Fi Wi‐Fi en la Internet de las Cosas (IoT) Wi‐Fi en las Smart Grids. Mejoras en Seguridad: 802.11i vs 802.11ai. Wi‐Fi y la Infraestructura de Red. Implicaciones en la Infraestructura de Red Entorno de pérdidas agresivas y reducidas. La realidad de la tecnología Wi‐Fi. IEEE 802.3bz 2,5 & 5 Gbps Ethernet.

Tecnología 4G/LTE Tecnologías Wireless Generaciones móviles 3GPP Evolución a LTE La red LTE El enlace radio

LTE Advanced La voz en LTE LTE‐ A y LTE A (CA) Tecnologías de agregación LTE‐H, LTE‐B, LTE‐U IoT en LTE LTE Privada

Tecnología 5G Requisitos y casos de uso Tecnologías para 5G Bandas de frecuencias Conec vidad Network Sciling Mobile Edge Compu ng

La Red 5G Arquitectura de red Solución de voz 5G Estructura de radio IoT en 5G Aplicaciones industriales: M2M, D2D Sistemas de Transporte: ITS, ferrocarril, IoV

3

Wi‐Fide4ª,5ªy6ªGeneracion26deMayode2020(9:00‐15:00h)

RedesyTecnologıasMoviles4G/LTEy5G25deMayode2020(9:00‐15:00h)

L&M Data Communica ons ‐ www.LMdata.es

¿Qué es realmente Ethernet? Hitos de Ethernet

Progresión Tecnológica… desde 1973 hasta hoy Evolución de las Velocidades Entornos de Aplicación

Norma va IEEE‐SA 802 Normalización de Ethernet Evolución de la norma va, MSAs Definición de Ethernet del IEEE 802.3 Parámetros Básicos “Jumbotramas”

Tramas: Ethernet DIX VS. IEEE 802.3 Caracterís cas trama Ethernet / IEEE 802.3 Preámbulo, SDF, Direcciones IEEE 802 MAC EUI‐48 Direccionamiento: Ethernet/MAC – IP(v4/v6) Tipo/Longitud, EtherTypes VLAN, CoS – Clasificación de Nivel 2

Técnicas Básicas Aspectos Lógicos de la Transmisión Control de Flujo ‐ 802.3x Link Integrity Test y Auto‐Negociación Link Aggrega on Group (LAG)

Energy Efficient Ethernet (EEE) ‐ Operación Ethernet sobre Cobre y Fibra Estándares Cobre: ISO/IEC y EIA/TIA

Canal Cross‐connect, Canal Inter‐connect, MPTL RJ‐45 / ISO 8877 ‐ T568A/B Ethernet sobre Cobre: 10M/100M/1G/10G

BASE‐T Designación de Fibras: ANSI e ISO

Evolución Ethernet sobre Fibras Mul modo y Monomodo Ethernet “Clásica” de 1Mbps a 100 Mbps Ethernet de 1 Gbps a 50 Gbps Ethernet 100G, 200G & 400Gbps

PoE – DTE Power via MDI ¿Qué es el sistema PoE?

Dos elementos desde el punto de vista de energía Aplicaciones PoE en la Empresa IEEE 802.3bt – DTE Power via MDI over 4‐pair

“4PPoE” PoE – Tipos y Clases – PSD/PE 802.3af – 802.3at – 802.3bt Reglas para la Negociación de Potencia

EthernetdeNuevaGeneracion23deAbrilde2020(9:00‐15:00h)

“La 5G es mucho más capaz y eficiente que las generaciones anteriores, y supondrá un enorme cambio que afectará a toda la industria, especialmente a los profesionales del sector de las TICs.”

Ethernet es la tec‐nología de Red más u lizada pero es muy poco conocida.

Este curso será im‐par do por un miembro del Comité de Normalización de Ethernet en el IEEE.

Certi icaciondeSistemasdeCableado

La mayoría de fabricantes de

Cableado exigen una Cer fi‐

cación correcta para que sea

válida la garan a de todos los

componentes de la instala‐

ción.

Como empresa oficial de for‐

mación del CCTT de Fluke

Networks ofrecemos los cur‐

sos de Cer ficación en Cobre

y Fibra para obtener o actuali‐

zar dichos cer ficados.

CCTT de Cobre con Versiv Introducción al Versiv. Calibración, actualización, formatos. Componentes, Comprobaciones. Proyectos y resultados.

Límites de Prueba / Estándares. Resumen de estándares del Comprobador en campo: Niveles de precisión. Límites de prueba. Avisos. Requisitos ANSI/TIA e ISO/IEC & EN.

Configurando una prueba de par trenzado. Importando esquemas de ID de cable. Medidas y Resultados. Estableciendo una referencia. Cambiando a un ProjX diferente. Guardando el resultado de la prueba. Longitudes, resistencias, desequilibrios. Pérdida de Inserción y de retorno. Límites de test y reglas. PS NEXT, ACR‐N, ACR‐F, CMRL , CD NEXT, TCL

Diagnós cos del DSX, HDTDX y HDTDR. Cer ficación de la guillos. Adaptadores.

Comprobación de Canal vs La guillo. Alien Crosstalk. Comprobación para Alien Crosstalk. Sistemas de cableado apantallados. Mediciones Alien Crosstalk. PS ANEXT, PS AACR‐F. Resolviendo problemas de Alien Crosstalk.

Generador de tonos.

CCTT de Fibra con Versiv Comprobación de Fibra Nivel 1 y Nivel 2. Fibras Mul modo, monomodo, mezclas.

Aplicaciones limitadas por la dispersión/pérdida Configurando el CERTIFIBER PRO. Comprobación de fibra dúplex ‐ Tipo de prueba.

Inspección del extremo de Fibra. Limpieza: Método Óp mo de limpieza. Norma vas IEC 61300‐3‐35 Contaminación cruzada. Inspección de Fibra Automa zada.

Establecimiento de una referencia dúplex . Referencia, medición y Análisis.

límite de prueba personalizado . Norma vas ISO/IEC 14763‐3 (ISO/IEC 11801) Comprobar un enlace símplex (Fibra única) Comprobación de fibra de nivel 2 (OTDR) Eventos Reflexivos y no Reflexivos. Fantasmas. Método de dos puntos y de mínimos cuadrados

Compensación de Fibra de Lanzamiento. Fibras de lanzamiento y recepción.

Tipos de Compensación. Conexiones APC Límites OTDR personalizados. OTDR automá co, Manual, Centro de Datos. Mapa de fallos. SmartLoop

Comprobación de enlace de nivel 2. Calidad de conexión del puerto OTDR. Compensación de lanzamiento SmartLoop. Resultado SmartLoop OTDR.

Análisis de resultados del OTDR Uso detallado del LINKWARE PC.

“U lizar adecuadamente el equipo de cer ficación, permite trabajar eficaz y eficien‐temente, lo que conlleva una disminución de costes en los procesos de Cer ficación.”

Certi icadosCCTTenCobreyFibraparaVersiv15y16deAbrilde2020(9:00‐18:00h)

4 L&M Data Communica ons ‐ www.LMdata.es

Redes Ethernet. Normalización de Ethernet: IEEE 802.3.

IEEE 802.3 MAC ‐ Direccionamiento. Interfaces: de 1 Gbps a 400 Gbps. Aumento velocidad: canales y modulación. Control de flujo ‐ 802.3x. Link Integrity Test y Auto‐Negociación. Agregación de enlaces.

Entornos Industriales. Ethernet para entornos industriales PoE: Power over Ethernet. 802.3af (PoE), 802.3at (PoE+), 802.3bt (4PPoE). PoDL: 1‐Pair Power over Data Lines.

Arquitectura TCP/IP. Protocolo IP y Auxiliares: ARP/RARP/ICMP Direccionamiento público y privado Direccionamiento y Casos Prác cos Extensiones de Sub‐Red y Super‐Red Máscaras: U lización y Ejemplos Disposi vos NATs/NPATs DHCP

Análisis y Troubleshoo ng TCP/IP. Operación y op mización del TCP. Llenado y ajuste de ventana. Control de conges ón en TCP/IP. Cálculo de Prestaciones. Verificación del TCP/IP con Wireshark.

Bridging, Rou ng y Switching. El Bridging IEEE 802.1. Spanning Tree y Rapid STA. Recálculo de topologías. Rou ng: Operación y funcionamiento. Procesos y arquitecturas básicas. Internetworking con Rou ng y Bridging. Tecnologías de Switching. Switching L2, L3 y L4. Tráfico mul cast con switches: IGMP Snooping.

VLANs: Redes Locales Virtuales. Tipos, Arquitectura, VLANs y SVLANs Interconexiones marcadas y no marcadas QoS Separación VLANs por STP MSTP 802.1s Tipos de VLANs: L1, L2, L3, L4 Sistemas de auten cación PVLANs : Private VLANs

Redes de Switching SDN Switches SDN Plano de Control Controlador con Open Flow

.

InternetworkingTCP/IP:SwitchingyVLANs20,21y22deAbrilde2020(9:00‐15:00h)

La tecnología VoIP integra gran can ‐dad de elementos, protocolos y arqui‐tecturas de comuni‐caciones. Este programa muestra de forma ordenada, clara y rigurosa, los proto‐colos que se u lizan en las redes VoIP, tanto fijas como móviles. Por úl mo se tratan aspectos prác cos de u liza‐ción de este po de servicios en comuni‐caciones unificadas y como asegurarlas.

5

TelefonıaIP,VoIPySIP8y9deJuniode2020(9:00‐15:00h)

Conceptos Básicos VoIP.

Funcionamiento VoIP.

Señalización, Codificación y Digitaliza ción.

El Sistema VoIP/SIP.

Despliegue de la Telefonía IP.

Implicaciones del Despliegue.

Preparando la Red: Aspectos Crí cos.

Infraestructuras Física y de Energía.

Servicios y Aplicaciones de la Telefonía IP.

Movilidad. Seguridad

Auten cación y Cifrado.

Mensajería Instantánea. Presencia.

Comunicaciones Unificadas.

Team Collabora on.

WebRTC. Virtualización: la telefonía en la nube.

Redes VoIP.

Modos de la telefonía IP.

Técnicas de integración.

Grado de servicio.

Planificación, Diseño e Implantación.

Requerimientos.

Análisis económico y de capacidad.

Parámetros del servicio y Ges ón de la voz.

Arquitectura SIP del IETF.

Componentes Funcionales.

Elementos de la Arquitectura.

Sintaxis, SIP. Registros SRV y NAPTR.

Servidores SIP.

Procesos, Funcionamiento y Ejemplos.

Protocolos SIP: Procesos y Mensajes.

Estructura de los Mensajes y Cabeceros SIP.

Limitaciones de los Servidores Stateless.

Registra on Stateful Servers.

El SDP. NAT Traversal.

IETF: STUN, TURN, ICE.

Servicios y Aplicaciones SIP.

Capacidades de la movilidad SIP.

Registros remotos y mul etapa.

Macro y micro movilidad.

Posibilidades del SIP.

QoS, Seguridad, Auten cación.

Mensajería Instantánea, Presencia.

No ficación de Eventos Aplicaciones.

Media servers.

Análisis de una llamada.

Paso a través de NATs.

Resolución de problemas.

Seguridad y Telefonía IP.

Orígenes de la Inseguridad. Contramedidas.

Ejemplos de Ataques. S/MIME en SIP, SAML.

Seguridad en los Streams.

Validación de entrada.

Análisis de Vulnerabilidades y Herramientas.

Firewalling y SBCs.

L&M Data Communica ons ‐ www.LMdata.es

El WireShark es uno de

los mejores analizadores

de protocolos del mercado

y además es gratuito.

Detectar, identificar y re-

solver rápidamente fallos

en las Infraestructuras de

Comunicaciones y los Sis-

temas, es una de las mu-

chas capacidades que

tiene el WireShark.

Estos cursos están espe-

cialmente diseñados para

cubrir esta necesidad de

forma práctica y efectiva.

Formación mediante el

análisis de casos con tra-

ces, para la utilización

avanzada del WireShark

en la detección y resolu-

ción de problemas.

WireShark:AnalisisdeProtocolos,RedesTCP/IPyMetodologıa18,19y20deMayode2020(9:00‐15:00h)

WireShark como analizador de Seguridad.

Bases para el Análisis de Seguridad.

Análisis de vulnerabilidades.

Tráfico malformado o anómalo.

Perfiles de seguridad.

Tipologías y procesos de Ataques en Redes.

Ataques Internos. Ataques de MitM.

Ataques de DoS/DDoS y Ataques TCP.

Ajustes adicionales en el WireShark.

Disectores, Detección IP duplicada.

Ayuda para la configuración de Firewalls.

Análisis en Redes de Área Local.

Metodología de detección de ataques.

U lización herramientas gráficas.

Estudio de casos.

Análisis y Capturas en entornos WiFi.

Tramas de Control, Ges ón y Datos.

Ajuste de disectores IEEE802.11.

Filtros de captura y visualización WiFi.

Descifrado WPA/WPA2 PSK y Enterprise.

Vulnerabilidades en WLANs.

Tipología de ataques a redes Wi‐Fi.

Creación de un perfil WiFi.

Análisis WiFi con IO Graph.

Análisis de tráfico SSL.

Ajustes disectores WireShark.

Descifrado de tráfico SSL con WireShark.

Origen de las claves: RSA key, Session keys.

Configuración del WireShark.

Exportando las claves de sesión SSL.

Ejemplos de aplicación: Citrix, Windows ..

Análisis de tráfico SSL sin descifrar.

Casos Prác cos basados en Traces

Instalación y Manejo del Analizador.

Arquitectura del Wireshark.

Elementos y Capacidades.

Menús File, Edit, Go, Capture, Analyze.

Menú contextual.

Abrir, guardar y exportar capturas.

Opciones de captura.

Filtros de captura y de visualización.

U lización del Wireshark en LANs Y WLANs

Aplicación del analizador.

U lización en LANs conmutadas (switches).

Taps. Tipos de Taps.

Monitor mode en WLANs.

Disposi vos comerciales para Wireshark.

Análisis de Tráfico TCP/IP: Metodología Básica.

Análisis de las estructuras de datos TCP/IP.

Análisis Protocolos N2/N3.

Análisis Base y Tipologías de tráfico.

Usando el Wireshark.

Conversaciones, Puntos finales, Longitud

paquetes.

Ajustes y Op mización del Wireshark.

Pérdida de tramas. Problemá ca.

Tuning del Wireshark.

Ajuste de Opciones por Sesión.

Captura de traces a alta velocidad.

Captura en Sistemas y Servidores.

Ajustes adicionales.

Análisis Tráfico TCP/IP: Metodología Avanzada.

Análisis Avanzado.

I/O Graphs.

Resultado del Análisis.

Análisis Tráfico: traces.

Uso Avanzado Del Wireshark.

Captura de tráfico remoto.

Colorear paquetes.

Seguir flujos de Datos.

Geolocalización: Configuración, Mapas,

Perfiles.

Decodificar con otros protocolos.

Diagramas de flujo.

Análisis del TCP.

Metodología para el análisis del TCP.

Establecimiento y finalización de conexión.

Errores, temporizadores y retransmisiones.

Algoritmos de control de conges ón.

ACKs duplicados y Restransmisión Rápida.

Escalado de ventana: funcionamiento.

Aceptación Selec va: SACK.

Clientes, servidores y aplicaciones.

Análisis gráfico del rendimiento.

Estudio de casos con traces.

6

WireShark:AnalisisVoIPySIP22deMayode2020(9:00‐15:00h)ImprescindiblehaberasistidoalprimercursodeWireShark

WireShark:DetecciondeAtaquesenRedesySistemas21deMayode2020(9:00‐15:00h)ImprescindiblehaberasistidoalprimercursodeWireShark

El Wireshark como analizador de VoIP.

Herramienta de ayuda.

Configuración de disectores.

Análisis y filtrado de llamadas.

Análisis Gráficos.

Análisis Estadís cos.

Análisis de protocolos VoIP‐SIP.

Reprodución de llamadas.

Perfiles de VoIP.

Análisis Protocolo SIP de señalización.

Protocolo SDP: sesiones de voz.

Protocolo RTSP para streaming.

Ajustes de preferencias en Wireshark.

Análisis de protocolos de transporte.

Protocolo RTP transporte en empo real.

Protocolo RTCP para control del transporte.

Comunicaciones seguras.

SRTP, MIKEY.

Análisis y estudio de la calidad de la voz.

Resolución de problemas.

Casos Prác cos basados en Traces.

Todos los temas del curso se complementan

con el estudio de traces que mostrarán el

análisis de los protocolos y la resolución de

problemas, con el objeto de que los alum‐

nos se familiaricen en el uso del WireShark.

L&M Data Communica ons ‐ www.LMdata.es

¡Cursos Prácticos!

7 L&M Data Communica ons ‐ www.LMdata.es

Actualmente todos los sistemas informá cos y sus aplicaciones precisan de una infraes‐tructura fiable de Comunicaciones. La ges ón, detección y resolución de problemas de comunicaciones precisa de personal cualificado, herramientas adecuadas y una buena metodología que permita adelantarse a los problemas.

Wi‐Fi: Uso y Capturas con WireShark WireShark como analizador de Redes Wi‐Fi Bases para el análisis de Wi‐Fi Cómo hacer traces en entornos Wi‐Fi Ajuste interface WiFi en modo monitor Entornos Windows, Unix y MAC Modo Channel hoping Como fijar el canal y la frecuencia de captura Herramientas auxiliares para la captura Filtros Estudio de Tráfico Wi‐Fi con WireShark Componentes y configuraciones IEEE 802.11 "Ad Hoc" e Infraestructura En dades del Protocolo 802.11 MCS Index Nivel Físico ‐ Formato de Tramas Formatos PLCP y PSDU Procesos de Transmisión y Recepción Entorno Wi‐Fi con TCP/IP IEEE 802.2 “LLC” (Logical Link Control) Procedimientos y Tipos LLC: LSAPs ‐ SNAP Capturas Wi‐Fi/802.11 con Wireshark Radiotap Header, PPI 802.11 real y “Fake Ethernet”

Nivel MAC – Formato de Tramas Tramas de Datos y de Ges ón Protocolo CSMA/CA ‐ Método Acceso DCF Mecanismo RTS/CTS Protección del Nodo Oculto Fragmentación Todo este apartado se desarrolla mediante ejemplos de tráfico con traces reales Metodología para el análisis de Tráfico Wi‐Fi con WireShark Análisis de traces WiFi Ajuste de disectores. Configuración disector IEEE802.11 Creación de Perfiles para Wi‐Fi Descifrado del Tráfico Claves WPA PSK para configurar WireShark. Distribución claves WPA/WPA2 Enterprise. Análisis gráfico WiFi con IO Graph. Origen de problemas en Wi‐Fi Troubleshoo ng WiFi con WireShark Casos Reales con Traces Análisis Tráfico Wi‐Fi en dis ntos entornos Escenarios Básicos Estudio de traces y casos prác cos

WireShark:AnalisisdeRedesWi‐Fi27deMayode2019(9:00‐15:00h)ImprescindiblehaberasistidoalprimercursodeWireShark

SNMP:GestionySupervisiondeSistemasyRedes17y18deMarzode2020(9:00‐15:00h)

Análisis y Ges ón de Redes Procesos dinámicos de la Ges ón Requisitos de La Ges ón Corpora va Estructura y Elementos de Ges ón Ges ón SNMP ‐ IETF STD15 Clientes, Servidores, Gestores SNMP Áreas de Ges ón "FCAPS" Control, análisis y medida de Prestaciones “Network Performance Tes ng" ¿Qué, cómo y cuándo debemos medir? Métodos y Herramientas Parámetros de Prestaciones Retardos, Throughput, Temporizadores, Errores Técnicas de Fiabilidad Benchmarking: Metodología y Medidas Prestaciones de un Nodo Ges ón de Prestaciones Parámetros y Valores de Referencia Condiciones del Entorno ¿Qué parámetros adoptar? Disponibilidad, Fiabilidad, Redundancias Efecto de las Interrupciones Aplicación prác ca de las medidas de la Red Visión global del Nivel de Servicio Aplicación de la Metodología Evaluación de las Prestaciones Valores de Referencia Área de actuación para Medidas del Servicio Fallos de Red en el Dominio Local y Global Consideraciones y Fiabilidad

Tiempos de Interrupción Arquitectura Sistemas SNMP Bases de información: Estructura de MIBs Sintaxis SMI, SMIv2, SMIng Contenido y Tipos de datos. MIBs Prác ca: MIB browser Análisis de MIBs Problemá ca de la obtención de resultados de ges ón a través de las MIB Cálculos de parámetros de prestaciones Ejemplos prác cos MIB Protocolo SNMP. Desarrollo SNMP, Versiones, Arquitectura. Funcionamiento. Mensajes. Seguridad Rendimiento del Sistema. Análisis prác cos de traces SNMP. Ejemplo de configuración. Monitorización remota: RMON. Servicios y funcionamiento. Componentes, Descripción y análisis. Tipos de productos, Funcionamiento. Interoperabilidad, RMON 2. Descripción de los grupos. Ventajas. SNMP v.3 Caracterís cas y Operación. Formatos del SNMPv3. Ventajas, Coexistencia, Arquitectura. Seguridad, auten ficación y privacidad.

RedesMPLSyMPLS‐TP(2dıas)

Arquitectura MPLS Funcionamiento básico Arquitectura y pos de routers Label Switched Path (LSP) Encapsulado de E quetas, FEC. NHIFE Clases de Servicio Mapeo del IP DSCP y el TC MPLS Funciones y Operación MPLS Ingeniería de Tráfico (TE) en MPLS Rutas explícitas. Rutas: offIine, on‐line Preemp on, Reop mización. Balanceo de carga, Protección del tráfico Protocolos de Señalización en MPLS Distribución de e quetas. Creación de Ias tablas LDP, RSVP‐TE, CR‐LDP

Servicios MPLS Emulación de circuitos PWE3 y VPNs Configuración y Señalización PWE3

EI VPLS y la arquitectura PWE3 Visión conceptual y elementos Descubrimiento y Señalización VPLS VPNs de N3 en MPLS

El MPLS‐TP Arquitectura MPLS‐TP Componentes MPLS y MPLS‐T Perfil específico del MPLS estándar Planos de Control, Ges ón y Datos MPLS‐TP vs MPLS‐IP Ejemplo ac vación LSP y PWE3 OAM: Arquitectura Funcionamiento en banda OAM

Operación y mantenimiento Herramientas básicas de comprobación Herramientas OAM LSP Ping y Trace LSP Verificación en ECMP (Equal Cost Mul Path) BFD (Bidirec onal Forward Detec on)

8

IPv6:Con iguracionyTroubleshootingconWireShark15,16y17deJuniode2020(9:00‐15:00h)

L&M Data Communica ons ‐ www.LMdata.es

Arquitectura y elementos IPv6 Componentes, Formato y Caracterís cas. Cabecero y Arquitectura de direccionamiento. Representación textual, sintaxis correcta. Direcciones locales IPv6 ULA. Mul cast N3 ‐ N2 (IPv6). Anycast. Estrategias de direccionamiento.

Arquitectura de las Opciones. Hop‐by‐Hop, Fragmentación, Rou ng. Seguridad, Auten ficación, Movilidad. Des na on. Orden de las opciones.

Protocolo ICMPv6 Procesos y mecanismos de autoconfiguración. Autoconfiguración stateless y stateful. Mensajes ICMPv6 Respuesta/anuncio router ICMPv6 Protocolo NDP. Solicitud/respuesta vecinos ICMPv6 Procesos de envío de datagramas. Selección origen/des no SAS‐DAS Mul homing IPv6

Direccionamiento en IPv6 Consideraciones generales Agregación y Jerarquía Ejemplos de agrupación Asignación direcciones: ISPs, Empresas, Par culares

Ges ón de Problemas y Troubleshoo ng en IPv6 Mapa de troubleshoo ng TCP/IPv6 Metodología Bo om‐Up Troubleshoo ng TCP/IPv6: Nivel Básico Internetworking IP: Problemá cas Frecuentes U lidades de diagnós co básicas Comprobación preferencia de protocolo IPv4/IPv6 Comprobación conexiones TCP Diagnós cos avanzados TCP/IPv6 U lizando herramientas semiautomá cas Herramientas avanzadas de "Campo"

Troubleshoo ng con WireShark Capacidades y manejo del WireShark Perfiles IPv6—Análisis tráfico de traces Troubleshoo ng y monitorización Localización de puntos de bajo performance Resolución de traces: Localización de problemas Recomendaciones para un buen Troubleshoo ng

Troubleshoo ng en Equipos y Sistemas Confirguración y Troubleshoo ng Entornos Windows / UNIX / MAC Configuraciones manuales Resolución de Problemas. DHCP6 ‐ Slaac Rouging, Link Local e IPglobal Virtualización. Manejo de subne ng IPv4/IvP6 Dual Stack. DNS

Vulnerabilidades de las PKIs Comprender las comunicaciones seguras

SSL/TLS y el módelo da ataques en PKIs Criptogra a aplicada a la cer ficación digital Protocolos y suites de cifrado Versiones TLD, intercambio de claves Ataques MiTM

Infraestructuras de PKIs Usuarios

Autoridades de Cer ficación y de Registro Cer ficados y Auten cación Formatos , perfiles y validación cere ficadosCadenas de cer ficación Reconstrucción de la rúta de validación

Firma Digital Formatos, Estructuras, Opera va Firma digital de larga duración LTS Emisión, registro, revocación

Estado de validez: OCSP y CRL Internet PKI Terceros de confianza Formatos de cer ficado (DV, EV, OV) Norma vas CA/B. Debilidades. Ataques.

Defensas CAA—Cer ficate Authority Authoriza on Pinning DNSsec/DANE Protección en HTTPS y TLS

Operar un PKI CPS. Instalación y opera va Rotación de claves. Contabilidad y auditoria Cer ficate Transparency. 2FA

Legislación actual Firma digital y Firma digital reconocida

Disposi vos seguros de firma Casos y Demos prác cos

Certi icacionDigitalyPKIs28y29deAbrilde2020(9:00‐15:00h)

9

CiberseguridadenComunicacionesProteccionyDefensadeRedesLAN,WiFi,WAN4,5y6deMayode2020(9:00‐15:00h)

Técnicas de Hacking de Comunicaciones. Caracterización y pos. Tipologías de Hacking de comunicaciones. Ataques más usuales. Contramedidas clásicas. Procesos de Ataque y Defensa. Fase de Reconocimiento. Procesos correlación por MAC. Proceso de descubrimiento con SNMP. Ataques a equipos de red: Switches, Routers Pharming de comunicaciones. Modificación de mensajes DNS. Ataques po DoS y DDoS. Ataques de N2. Ataques al TCP. Inundación UDP (VoIP). Ataques de N3. Ataques de escalado de privilegios. Herramientas de Hacking. Acceso al Host. La seguridad del Host. Vulnerabilidades TCP. Ataques al stack. Transiciones de estados. Obtención de las "firmas de ataque". Ejemplos de huellas de S.O. Ataques Internos en la Red Local. Elementos ac vos de la LAN. Inundación de las CAM. IRDP spoofing. Camuflajes: Como router, DNS, DHCP.

ARP Poisoning. Robo puerta del switch. Defensas contra ARP. Ataques STP, RSTP. Ataques a las VLANs, 802.1q. Ataques MitM (Hombre en medio). Iden ficación de sniffers. Defensas. Sistemas y Protocolos de Auten cación. Seguridad en Redes Inalámbricas Wi‐Fi. WPA y WPA2, TKIP y AES. Elementos y Niveles para la seguridad WiFi. Análisis de vulnerabilidades: DoS, WPA, WPS, MiM. 802.1x en WiFi. Herramientas de Ataque. Herramientas de diagnós co. VPNs. Caracterís cas y usos. Tipos de VPNs. IPsec: Arquitectura y funcionamiento. Configuraciones. IKEv2. Ataques de Nivel 3. Tráfico malicioso de rou ng. Descubrimiento de routers. Fases del ataque. Tipos de ataques. Bloqueo. Entradas en las tablas. Control del router. Interceptación y reinyección. Ataques po DoS : bucles, tablas erróneas. Con RIP, Con OSPF.

CiberseguridadenlasAplicacionesProteccionyDefensadeSistemasyAPPs7y8deMayode2020(9:00‐15:00h)

Caracterización de los Tipos de Ataques. Superficie de ataque (A ack Surface). Ataques al servidor y al cliente. Ataque cruzados. Técnicas Comunes de Ataque. SQL Injec on. Cross Site Scrip ng (XSS) Rotura de la auten cación y ges ón de sesion. Cross Site Request Forgery CSRF. Remote/Local File Inclusion R/LFI. Insecure Direct Object References. Redirecciones y reenvíos no válidos. Data Exfiltra on. Otros. Modelos de Seguridad. Modelo FLI, Modelo RBAC/IRBAC, Modelo OWASP. Checklist. Arquitectura y Diseño. Código, Acceso a Datos. Servicios a Empresas. Accesos Remotos, Servicios Web. Integración de la Seguridad en el Proyecto. Modelo white box, Modelo black box,

Modelo gray box. Metodología y medidas de footprin ng. Informa on gathering, Social a acks. Hacking de sistemas CEH. Técnicas de análisis de pen‐tes ng. Herramientas. Problemá cas comunes. Programación e Integración Con nua (CI). Inclusión del modelo de seguridad en el testeo. Modelos de integración con nua de seguridad. Security Code Review. Análisis está co y dinámico de la aplicación. Herramientas. Análisis post deployment. Seguridad en la Cloud. Módulos de seguridad. So vs Appliances. Seguridad en las comunicaciones. Ges ón de Redes con virtualización. Seguridad en HTML5. Introducción a las tecnologías de HTML5. Nuevo modelo de seguridad. Nuevos pos de ataques.

“La Protección y Defensa de las Redes de Comunicaciones, de los Sistemas y Aplicaciones es una de las áreas que más impacta en la mejora de la CiberSeguridad de las TICs”.

L&M Data Communica ons ‐ www.LMdata.es

10 L&M Data Communica ons ‐ www.LMdata.es

La tecnología BlockChain es sin lugar a dudas uno de los principales referentes en la nueva “economía digi‐tal”. Su puesta en escena se realiza con la aparición de la criptomoneda BitCoin. El BitCoin, originalmente propuesto en un documento de noviembre de 2008 por Satoshi Nakamoto, se basada en una nueva idea disrup va, que agrega de una manera genial y muy inteligente tecnologías ya existentes como el Cloud Compu ng, Big Data, Criptogra a y las comunicaciones distribuidas peer to peer a través de Internet. Es a par r del 2015, cuando se empieza a vislumbrar que la Arquitectura BlockChain no solo sirve para la creación de monedas en la Red, ya que algunas de sus caracterís cas intrínsecas como el no precisar de una autoridad central que emita, valide, controle y mantenga esta moneda, así como la seguridad y el proceso de poder ir añadiendo nuevos bloques a la cadena, hacen del BlockChain una plataforma ideal para crear nuevos servicios y aplicaciones en múl ples entornos tanto para usuarios finales como para empresas.

Este curso presenta de

una manera organiza‐

da, completa y sobre

todo comprensible, la

Arquitectura del

BlockChain, sus com‐

ponentes, elementos y

protocolos, estructuras

de los bloques y demás

aspectos relacionados.

Todo ello mediante

ejemplos prác cos, de

manera que los asis‐

tentes puedan enten‐

der y sobre todo extra‐

polar estos conoci‐

mientos a nuevas for‐

mas y maneras de

ofrecer y realizar servi‐

cios en la Empresa.

Arquitectura|Protocolos|Tecnologías|Seguridad|Aplicaciones|Prác cas

Arquitectura BlockChain Aplicaciones del BlockChain Elementos de la Arquitectura “Classic Ledger” vs “Distributed Ledger” Niveles: Aplicación, Cliente, Protocolo, BC Estructuras de los bloques, Hashes BlockChain Público, Privado e Híbrido El Bitcoin como ejemplo de uso del BlockChain Procesos de Consenso, Protocolos y Algoritmos Proof of Work y Proof of Stake Ejemplos de visualización de bloques Merkle Root y su comprobación

El BlockChain en la Empresa Contratos Convencionales vs “Smart Contracts” ¿Cuándo es adecuada la tecnología Blockchain? Aplicaciones del Blockchain Redes Inteligentes (Smart Grids) Evolución generación renovables: Solar y Eólica Respuesta a la Demanda y Fijación de Precios Aplicación del Blockchain al Sector de la Energía Contratos Inteligentes en el Sector de la Salud Aplicación del Blockchain al Sector Logís ca Blockchain y trazabilidad Plataformas BlockChain Grupos de servidores Proceso de las transaciones Clientes ligeros, pesados, web Nodos P2P Stack de protocolos de Red Transaciones y bloques Atomic Mul Path Payment ‐ AMP Cadenas, subcadenas y canales privados Desarrollo de aplicaciones con BlockChain

Criptogra a aplicada al BlockChain CriptoSistemas Curva elíp ca: Claves públicas y privadas Firma Digital: Formatos, Estructuras, Opera va Validación y comprobación de las firmas Opera va de firma digital Firma en anillo Criptomonedas como ejemplo del BlockChain Qué son las criptomonedas Ventajas e inconvenientes Cómo se almacenan y envían los BitCoins Cómo funciona una transación en el nodo Sincronización de las transacciones Transmisión de bloques Bloqueo de transacciones Escalabilidad y saturación de la red P2P Tamaños de bloques, velocidad de propagación Permissionless vs Permissioned BlockChains Alterna vas: Ethereum, Monero, Litecoin Prác cas con Wallets Carga del wallet, realización de transacciones Comprobación de firmas, firmas en anillo Reconstrucción de la lista de claves privadas Seguridad y Ataques al BlockChain Double Spending o Race A ack 51% o Majority A ack Segmentación de Red Eclipse o Sybil A ack Selfish Mining, Finney A ack DoS, Packet Sniffing Prác cas con Solidity y Smart Contracts Prác cas con HYPERLEDGER Creación de contratos con lenguaje de negocio

TecnologıaBlockChain11,12y13deMayode2020(9:00‐15:00h)

BBBBBB LLL OOO CCC KKK CCC HHH AAA III NNN

11

SmartContractsenBlockChainDesarrollodeAplicacionesDistribuidas(2dıas)

Introducción a las Aplicaciones Distribuidas Casos de uso a desarrollar en el curso Arquitecturas Selección de la implementación Selección del sistema de consenso Tutorial con el desarrollo de un caso prác co Arquitectura BlockChain para los Smart Contracts Opciones de la Arquitectura Cómo afecta el rendimiento y ejecución del Sistema de Smart Contracts Caracterís cas técnicas en función de los requerimientos Topología de red Sistemas de ordenación y notarios Interfaces REST Tutorial con el desarrollo de un caso prác co Programación de Smart Contracts Opciones y Metodología Elección de los diferentes elementos en función del entorno Lenguajes de programación Modelos de ejecución Validación de la ejecución Tutorial con el desarrollo de un caso prác co Contratos en Smart Contracts Desarrollo de contratos Plan llas Generación de Contratos Implementación de clausulas Creación de los modelos Definición de la lógica del contrato Publicación y ejecución Seguimiento y auditoría Tutorial con el desarrollo de un caso prác co

Oráculos Cómo sacar la información de los eventos relacionados con los Smart Contracts Cómo integrarlos con BlockChain y los sistemas Integración con las comunicaciones Integración con el BlockChain Seguridad de la información Tutorial con el desarrollo de un caso prác co Comprobación y Seguridad Comprobación Seguridad de los Smart Contracts y plataforma Privacidad Integración con nua Análisis está co Modelado de máquina de estados Organización de los permisos y acceso Tutorial con el desarrollo de un caso prác co Troubleshoo ng ‐ Medición en el BlockChain Latencias de lectura Ejecución de transacciones Uso de recursos Rendimiento y velocidad Resolución de problemas Herramientas a u lizar Tutorial con el desarrollo de un caso prác co

L&M Data Communica ons ‐ www.LMdata.es

Aprenda como imple‐

mentar y ejecutar

Smart Contracts,

como generar las

diferentes en dades

y como programar los

Smart Contracts.

Todo ello mediante

casos u lizando la pla‐

taforma de código

abierto Hyperledger .

“Los cursos sobre BlockChain y Smart Contracts incluyen ejemplos y prác cas, de manera que los asistentes puedan entender y extrapolar estos conocimientos a nuevas formas de ofrecer y realizar servicios en la Empresa con BlockChain”.

Este curso muestra

cómo afrontar

proyectos basados

en BlockChain con

Smart Contracts en el

mundo real mediante

casos prác cos.

Durante el curso se analizarán

los diferentes aspectos del

SIEM y las razones por las que

nos permiten detectar

ataques e intrusiones de una

forma más rápida.

En la parte prác ca, se traba‐

jará con componentes Open

Source de OSSIM y se u lizará

la consola de incidencias de

AlientVault OSSIM para

analizar ataques, información

de correlación e informes que

nos permitan auditar el estado

de la seguridad y el

cumplimiento DDS‐PCI y RGPD

de nuestra organización.

CentrodeFormacionCtra.PozueloaHumeranº6328224Pozuelo‐Madrid

L&M Data Communications www.LMdata.es - email: [email protected]

Más información e inscripciones en: www.LMdata.es Más información e inscripciones en: www.LMdata.es ‐‐ 91 352 41 3191 352 41 31

SedeSocialAv.deEuropa30‐P‐328224Madrid

Protocolos de Auten cación y Sistemas Firewalls (2 días)

Rou ng en Redes IP: RIP, IS‐IS, OSPF, EIGRP, BGP (2 días)

VPNs (1 día)

IMS: IP Mul media Subsystem (2 días)

Protocolos de Telecontrol IEC 101/104‐61850

y Troubleshoo ng (2 días)

Troubleshoo ng y Seguridad en IPv6 (2 días)

Cloud Compu ng: Virtualización en la "Nube" (2 días)

Ultra High Performance Apps‐DevOps (1 días)

Op mización de Servidores y de sus Comunicaciones (3 días)

OtrosCursosdeRedesyComunicaciones

La experiencia, calidad, plena dedi‐

cación e independencia son nues‐

tras señas de iden dad.

La calidad es el aspecto más im‐

portante de nuestra formación.

Todos nuestros ponentes son ex‐

pertos profesionales de reco‐

nocido pres gio en el sector, con

gran capacidad pedagógica y

experiencia profesional.

Contacte con nosotros, estaremos

encantados de asesorarle en su

proyecto de formación.

Email: [email protected]

Tel: 91 352 41 31

SIEM:SecurityInformationandEventManagement(3dıas)

Conceptos SIEM Qué es un SIEM. Necesidad Datos: Análisis, Representación Registro, Eventos, Correlación Cumplimiento de Norma vas SIEM y GDPR/RGPD Cómo afecta a las compañías Legislación, Requerimientos Análisis de Riesgo Modelos e Implantación, DPO Modelos de Seguridad Confidencialidad, Integridad y Disponibilidad Entornos y Modelos APT –Persistent Threats Reconocimiento y Militarización Entrega e Instalación Comando y Control Componentes Descubrimiento de ac vos y recursos en la red

IDS, HIDS, Ne low/Sflow, DPI Análisis de Vulnerabilidades Mercado de SIEM AlienVault, Qradar, Logrhythm, TAP, For SIEM Herramientas Open Source NMAP, PRADS, OSSEC Suricata, OpenVAS Alien Vault Introducción: OSSIM, USM Appliance y USM Anywhere Cloud vs On premise Ges ón de Ac vos y Polí cas Análisis de Seguridad Creación de Reglas Correlación de Eventos Creación de Plugins Conformidad de Seguridad Informes y Auditorías Prác cas con herramientas freeware

Análisis, tratamiento y respuesta en empo real de alertas de Seguridad

“Cumplimiento de las norma vas europeas de Seguridad RGPD”