ADA7.

-

Upload

fredy-cadena-fabela -

Category

Documents

-

view

17 -

download

1

description

Transcript of ADA7.

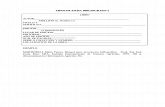

Actividad de aprendizaje 7 (ADA #7).Busca en Internet informaciòn para completar el siguiente cuadro:

SOFTWARE DAÑINO TIPO FORMA DE ATAQUE

ADWAREUn programa de clase adware es cualquier programa que automáticamente muestra publicidad web al usuario durante su instalación o durante su uso para generar lucro a sus autores.

infiltrarse y dañar una computadora o sistema de información sin el consentimiento de los propietarios.

TROYANOS En informática, se denomina caballo de Troya, o troyano, a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.

Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos, crean una puerta trasera (en inglés backdoor) que permite la administración remota a un usuario no autorizado.

BOMBAS LÓGICAS O DE TIEMPO

Son piezas de código de programa que se pueden activar al mismo tiempo en varios dispositivos

Se utilizan para lanzar ataques de denegación de servicio al sobrepasar la capacidad de red

de un sitio web.Realizan ataques maliciosos a la parte lógica del ordenador.

HOAX Un hoax (en español: bulo) es un correo electrónico distribuido en formato de cadena, cuyo objetivo es hacer creer a los lectores, que algo falso es real. A diferencia de otras amenazas, como el Phishing o el Scam;

Los hoax no poseen fines lucrativos, por lo menos como fin principal.Los contenidos de este tipo de correos son extremadamente variables. Entre otros, podemos encontrar alertas falsas sobre virus y otras amenazas, historias solidarias sobre gente con extrañas enfermedades, leyendas urbanas o secretos para hacerse millonario.

SPAM El SPAM es el correo electrónico no solicitado, normalmente con contenido publicitario, que se envía de forma masiva.

los riesgos que representa el spam para el envío de contenidos dañinos, y de la molestia que causa al usuario recibir publicidad no deseada; también existen efectos colaterales de su existencia, como la pérdida de productividad que genera en el personal la lectura de correo, y el consumo de recursos (ancho de banda, procesamiento, etc.)

que generan este tipo de correos.

GUSANOS Los Gusanos o Internet Worms (como se les llama en ingles), también son adiciones no deseadas a su sistema. Los Gusanos son diferentes a los Trojans porque ellos se copian a si mismos sin asistencia directa de nadie y robóticamente

Se introducen dentro de su correo electrónico. De ahí inician el envío de sus copias a otras computadoras sin su consentimiento. Debido a que no requieren intervención del usuario, los Gusanos se reproducen de manera alarmante.

SPYWARE Spyware se podría decir que son primos de los virus, Trojan y Gusanos. Estos programas se esconden dentro de su computadora.

Spyware es diseñado para espiar sus hábitos de Internet y después le bombardean con publicidad o bien le envían su información a sus dueños por medio de mensajes secretos.