Trabajo Fin de Máster Más allá de la tecnología: Topologías toro ...

Transcript of Trabajo Fin de Máster Más allá de la tecnología: Topologías toro ...

Universidad de Castilla-La Mancha

Escuela Superior de Ingeniería Informática

Departamento de Sistemas Informáticos

Programa Oficial de Postgrado en Tecnologías Informáticas Avanzadas

Trabajo Fin de Máster____________________

Más allá de la tecnología: Topologías toro 3DT.

Septiembre de 2011

Alumno: Francisco José Andújar Muñoz

Directores: José Luis Sánchez García Francisco José Alfaro Cortés

Firma autor: Firma director/es:

---------------------------------------------- ---------------------------------------------------------------

II

Índicegeneral

1. Curr ículum Vítae 1

2. Resumen de lasasignaturascursadas en el máster 5

3. Introducción 9

4. Redes de interconexión 114.1. Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114.2. La red de interconexión . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

4.2.1. Estructurade la red de interconexión . . . . . . . . . . . . . . . . . 124.2.2. Clasificación de la redes de interconexión . . . . . . . . . . . . . . 134.2.3. Topología . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 144.2.4. Técnicas de conmutación . . . . . . . . . . . . . . . . . . . . . . . 174.2.5. Control deflujo . . . . . . . . . . . . . . . . . . . . . . . . . . . . 184.2.6. Encaminamiento . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

5. Topología Toro 3DT 235.1. Modelo de topología toro 3DT . . . . . . . . . . . . . . . . . . . . . . . . 235.2. Notación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

5.2.1. Configuraciones posiblesde la topología . . . . . . . . . . . . . . 255.3. Análisisdel toro 3DT considerandosólo la topología . . . . . . . . . . . . 265.4. Análisisdel toro 3DT considerandoencaminamiento y tráfico . . . . . . . . 29

5.4.1. Descripción informal . . . . . . . . . . . . . . . . . . . . . . . . . 295.4.2. Descripción formal . . . . . . . . . . . . . . . . . . . . . . . . . . 305.4.3. ConjuntosNP

s y NP

dparaun nodo〈x, y, z〉 . . . . . . . . . . . . . 31

5.4.4. Valores deDPs y DP

dparaun nodo〈x, y, z〉 . . . . . . . . . . . . . 33

5.4.5. Rutas que cruzan por el nodo〈x, y, z〉 . . . . . . . . . . . . . . . . 355.4.6. Evaluación de lasconfiguraciones . . . . . . . . . . . . . . . . . . 395.4.7. Análisisde los resultados . . . . . . . . . . . . . . . . . . . . . . . 43

6. Encaminamiento en toros 3DT 456.1. AlgoritmoDOR adaptado a la topología toro 3DT . . . . . . . . . . . . . 456.2. Estudio de ciclosen toro 3DT . . . . . . . . . . . . . . . . . . . . . . . . 46

6.2.1. Tiposde tráfico en el enlaceinterno . . . . . . . . . . . . . . . . . 466.2.2. Tiposde ciclos . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

III

6.3. Eliminación de ciclosen toros3DT . . . . . . . . . . . . . . . . . . . . . . 496.3.1. Canales virtuales . . . . . . . . . . . . . . . . . . . . . . . . . . . 506.3.2. Control deflujo con mecanismo de laburbuja . . . . . . . . . . . . 52

7. Evaluación de la topología 557.1. Modelo del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 557.2. Métricas para la evaluación deprestaciones . . . . . . . . . . . . . . . . . 577.3. Evaluación de lasdistintasconfiguraciones del toro 3DT . . . . . . . . . . 58

7.3.1. Experimentosrealizados . . . . . . . . . . . . . . . . . . . . . . . 587.3.2. Resultadosobtenidos . . . . . . . . . . . . . . . . . . . . . . . . . 587.3.3. Análisisde los resultados . . . . . . . . . . . . . . . . . . . . . . . 62

7.4. Comparativadel toro 3DT frente al toro 2D . . . . . . . . . . . . . . . . . 627.4.1. Experimentosrealizados . . . . . . . . . . . . . . . . . . . . . . . 637.4.2. Resultadosobtenidos . . . . . . . . . . . . . . . . . . . . . . . . . 637.4.3. Análisisde los resultados . . . . . . . . . . . . . . . . . . . . . . . 66

8. Conclusiones y Trabajo Futuro 678.1. Conclusiones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 678.2. Trabajo futuro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Bibliografía 70

IV

Índicedefiguras

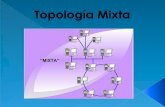

4.1. Topologías de redes directas: (a) anill o, (b) malla 2D, (c) toro 2D, (d)hipercubo, e indirectas: (e) crossbar, (f) multietapa. . . . . . . . . . . . . . 16

4.2. Ejemplo de interbloqueo. . . . . . . . . . . . . . . . . . . . . . . . . . . . 204.3. Limitación de inyecciónen unanill o unidireccional. . . . . . . . . . . . . . 21

5.1. Fragmento de un toro 3DT y detalle de la circuitería del hardware decomunicaciones, basado en 2 tarjetas de4 puertos. . . . . . . . . . . . . . . 24

5.2. Rutas que cruzan por un nodo dadoen ladimensiónX. . . . . . . . . . . . 375.3. Número de rutasque cruzan un nodo usandolas dos tarjetas. . . . . . . . . 445.4. Configuraciones óptimas. . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

6.1. Anill oscorrespondientesa cadadimensiónen un nodocualquierade la red. 476.2. Posiblesusosdel enlaceinterno. . . . . . . . . . . . . . . . . . . . . . . . 486.3. Posiblesituación debloqueo debidoal uso del enlaceinterno como parte de

ladimensiónY . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 496.4. Posible situación de bloqueo debido al uso del enlaceinterno para cambiar

dedimensión y para llegar al EP dedestino. . . . . . . . . . . . . . . . . . 506.5. Soluciones para eliminar el deadlock usandola configuraciónD. . . . . . . 52

7.1. Esquemade conmutador IQ. . . . . . . . . . . . . . . . . . . . . . . . . . 567.2. Prestaciones obtenidas para las distintas configuraciones de un toro 3DT

4×4×2 (64 EPs). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 597.3. Prestaciones obtenidas para las distintas configuraciones de un toro 3DT

4×4×4 (128 EPs). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 607.4. Prestaciones obtenidas para las distintas configuraciones de un toro 3DT

5×5×5 (250 EPs). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 617.5. Prestaciones obtenidaspara las topologías toro 2D y 3DT con64 y 128 EPs. 647.6. Prestaciones obtenidas para las topologías toro 2D y 3DT con 256 (250) y

1024 EPs. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

V

VI

Índicede tablas

5.1. Configuraciones posiblesde losgruposdepuertosde las dos tarjetas. . . . . 265.2. Diámetro y distanciamediade la topología toro 3DT y susequivalentes2D. 285.3. Número de nodos que envían mensajes al nodo〈x, y, z〉 y llegan a éste por

cada uno desuspuertos. . . . . . . . . . . . . . . . . . . . . . . . . . . . 345.4. Número denodosa losque el nodo〈x, y, z〉 envíamensajespor cadauno de

sus puertos. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 355.5. Número de rutasque cruzan el nodo〈x, y, z〉. . . . . . . . . . . . . . . . . 405.5. (Cont.) Número de rutasque cruzan el nodo〈x, y, z〉. . . . . . . . . . . . . 415.6. Número de rutas que cruzan un nodo usando las dos tarjetas para cada

configuración (k par). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 425.7. Número de rutas que cruzan un nodo usando las dos tarjetas para cada

configuración (k impar). . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

6.1. Algoritmo de encaminamientoDOR para toros3DT . . . . . . . . . . . . . 466.2. Función sentidoAnillo(). . . . . . . . . . . . . . . . . . . . . . . . . . . 466.3. Modificaciones del algoritmo de encaminamiento (izquierda) y la función

SentidoAnill o (derecha) para que sea libre de bloqueo usando canalesvirtualesy la configuraciónD. . . . . . . . . . . . . . . . . . . . . . . . . 51

6.4. Modificaciones del algoritmo de encaminamiento (izquierda) y la funciónSentidoAnill o (derecha) para que sealibre de bloqueo usandoel mecanismode laburbujay la configuraciónD. . . . . . . . . . . . . . . . . . . . . . . 53

VII

VIII

CAPÍTULO 1

CURRÍCULUM VÍTAE

Titulación académica

Ingeniero Técnico en Informática de Sistemas. Escuela Politécnica Superior deAlbacete. Universidad deCastill a-LaMancha. Julio de2008.

Ingeniero en Informática. Escuela Superior de Ingeniería Informática. Universidad deCastill a-LaMancha. Septiembrede2010.

Experiencia laboral

Contratado en proyecto de investigación. GrupoRAAP , Instituto de InvestigacionesInformáticasdeAlbacete. Fechas: 06/03/2008-Actualmente.

Participación en proyectos de investigación

Título del proyecto: Técnicas eficientes de encaminamiento y calidad de servicio enredes en chip.Entidad financiadora: Junta de Comunidades de Castill a-La Mancha(PCC08-0078-9856).Entidades par ticipantes: Universidad de Castill a-La Mancha y UniversidadPolitécnicadeValencia.Duración: 1 deEnero de2008- 31 deDiciembrede2010.Investigador responsable: JoséLuisSánchezGarcía.Número de investigadores par ticipantes: 13.Impor te total del proyecto: 180.000,00euros.

Título del proyecto: Mejora de la calidad de servicio ofrecida por la infraestructurade Internet.Entidad financiadora: Junta de Comunidades de Castill a-La Mancha(POII10-0289-3724).Entidades par ticipantes: Universidad deCastill a-LaMancha.Duración: 1 deAbril de2010- 31 deMarzo de2013.

1

Investigador responsable: Pedro Javier GarcíaGarcía.Número de investigadorespar ticipantes: 8.Impor te total del proyecto: 150.000,00euros.

Título del proyecto: Arquitecturasdeservidores, aplicacionesy servicios.Entidad financiadora: Ministerio deCiencia eInnovación(TIN2009-14475-C04-03).Entidades par ticipantes: U. Castill a-La Mancha, U. Murcia, U. Politécnica deValenciay U. Valencia.Duración: 1 deEnero de2010- 31 deDiciembrede2012.Investigador responsable: Francisco JoséQuilesFlor.Número de investigadorespar ticipantes: 24 en el subproyecto.Impor te total del proyecto: 407.800,00euros (en el subproyecto)

Publicaciones

Revistas

J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J. L. SánchezGarcía, J. Duato Marín. Optimal Configuration of High-Radix C-switches. Impact onthe Network Performance. IEEE Transactions on Parallel and Distributed Systems(TPDS). Índice de impacto: 1, 571 (JCR 2010). Posición: 65/247 en el área“Engineering, Electrical & Electronic” del ISI; 27/97 en el área ”Computer Science,Theory & Methods“ del ISI. En proceso de revisión.

J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J. L. Sánchez García,J. Duato Marín. High-Radix Combined Switches: Formalization andConfigurationMethodology. IEEE Transactions on Computers (TC). En proceso de revisión. Índicede impacto: 1, 604 (JCR2010). Posición: 63/247 en el área “Engineering, Electrical &Electronic” del ISI; 12/48 en el área ”Computer Science, Hardware & Architecture“del ISI. En proceso de revisión.

Aportaciones en Congresos

J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J. L. Sánchez García, J.Duato Marín. PGASModel for the Implementation of Scalable Cluster Systems. FirstInternational Workshop onHyperTransport Research and Applications. Mannheim,Alemania, Febrero de2009.

F. Triviño García, F. J. Andújar Muñoz, A. Ros Bardisa, J. L. Sánchez García y F. J.Alfaro Cortés. Sistema Integrado deSimulación deNoCs. XX JornadasdeParalelismo(JP2009). A Coruña, España, Septiembrede2009.

2

F. Triviño García, F. J. Andújar Muñoz, A. Ros Bardisa, J. L. Sánchez García yF. J. Alfaro Cortés. Self-Related Traces: An Alternative to Full -System Simulationfor NoCs. The 2011 International Conference on High Performance Computing &Simulation. Estambul, Turquía, Julio de2011.

J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J. L. Sánchez García, J.DuatoMarín. Evaluation of anAlternativefor Increasing SwitchRadix. The10th IEEEInternational Symposium on Network Computing and Applications (IEEE NCA11).Cambridge, MA, USA, Agosto de2011.

J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J. L. Sánchez García, J.Duato Marín. C-switches: Increasing Switch Radix with Current Integration Scale.The 13rd IEEE International Conference on High Performance Computing andCommunications(HPCC-2011). Banff , Canada, Septiembrede2011.

J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J. L. Sánchez García,J. Duato Marín. Evaluación de una alternativa para aumentar el número de puertosde los conmutadores. XXII Jornadas de Paralelismo (JP2011). San Cristóbal de laLaguna, España, Septiembrede2011.

S. González, F. TriviñoGarcía, F. J. Andújar Muñoz, J. L. SánchezGarcíay F. J. AlfaroCortés. Acelerandolas simulaciones de sistema completo usando Simics en sistemasmultiprocesador. XXII JornadasdeParalelismo (JP2011). San Cristóbal de laLaguna,España, Septiembrede2011.

Technical Repor t

DIAB-11-02-1: An Alternativefor Building High-Radix Switches: Formalization andConfigurationMethodology. J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. AlfaroCortés,J. L. SánchezGarcía, J. Duato Marín.Departamento deSistemas informáticos, ESII , UCLM. Febrero 2011.http://www.dsi.uclm.es/trep.php?&codtrep=DIAB-11-02-1

DIAB-11-02-2: An Alternative for Building High-Radix Switches: Application forSpecial Traffic Patterns. J. A. Vill ar Ortiz, F. J. Andújar Muñoz, F. J. Alfaro Cortés, J.L. SánchezGarcía, J. Duato Marín.Departamento deSistemas informáticos, ESII , UCLM. Febrero 2011.http://www.dsi.uclm.es/trep.php?&codtrep=DIAB-11-02-2

DIAB-11-02-2: Building 3D torus using low-profile expansion cards F. J. AndújarMuñoz, J. A. Vill ar Ortiz, F. J. Alfaro Cortés, J. L. SánchezGarcía, J. Duato Marín.Departamento deSistemas informáticos, ESII , UCLM. Febrero 2011.http://www.dsi.uclm.es/trep.php?&codtrep=DIAB-11-02-3

3

Experiencia en organización deactividades I+D

Presente y futuro de los sistemas de computación. XX Escuela de Verano deInformática. 21, 22 y 23 de Junio de 2010. Albacete, Vicerrectorado de ExtensiónUniversitariade laUCLM.

4

CAPÍTULO 2

RESUMEN DE LAS ASIGNATURASCURSADASEN EL MÁSTER

Tecnologíasde red dealtasprestaciones

En esta asignatura se aporta una visión general de los aspectos más importantesreferentes a las redes de interconexión, profundizandoen las redes de altasprestaciones.

Laprimerapartedela asignaturatrata la evolución quehan seguidolasarquitecturasparalelas, para continuar introduciendo al alumno en los principales conceptos necesariospara el diseño de una red de interconexión, como pueden ser la topología, técnicas deconmutación, control deflujo, encaminamiento, etc.

Lasegundapartedela asignaturasehadedicadoalagestión derecursosen Internet,profundizandoen serviciosintegrados, serviciosdiferenciadosy MPLS; así como lagestiónde recursos en entornosGRID mediantemeta-planificadores.

Por último, el Dr. D. José Duato Marín, profesor de la Universidad Politécnica deValencia, expuso una visión de los futuros servidores de Internet y las NOCs que usaránestos servidores, centrándose en lagestión de la heterogeneidad de estos sistemas, así comoel rol que tendráHypertransport en el desarrollo de las arquitecturasdesistemasdel futuro.

Como trabajo final de la asignaturasepresentó latopologíatoro 3DT , querecreauntoro de tres dimensiones usandotarjetas de cuatro puertos y parte del estudio teórico sobresusposiblesconfiguraciones, ambosexplicadosen este trabajo (capítulo 5).

Modelado y evaluación desistemas

El principal objetivo de esta asignatura es dar a conocer al alumno los pasos paramodelar y evaluar las prestaciones de sistemas informáticos en redes de computadores.Para ello, se estudió el concepto general de sistema y las diversas técnicas que pueden serutili zadasparasu modelado.

El primer bloque de la asignatura se centró en los modelos de simulación, loscuales nos permiten comprender, predecir y controlar el comportamiento del sistema alque representan, profundizandoen temas como los diversos modelos de simulación, en quéproblemases útil su aplicación olas ventajase inconvenientesdesimular.

5

En segundo bloque fue dedicado a la “teoría de colas” , así como su aplicación enmodelado yevaluación desistemas. Parafinalizar la asignatura, serealizaron variasprácticascon herramientas de simulación en el ámbito de la investigación en redes de interconexión.Concretamente, fueron utili zados los simuladoresOpnet y Network Simulator (NS-2).

En el trabajo final de la asignatura, se presentaron los conmutadores T [27, 28].Un conmutador T es un conmutador con un alto número de puertos formado por dosconmutadores internosdemenor tamaño. Sonsimilaresa losnodosvirtualesen la topologíatoro 3DT , pero aplicado a redes multietapa. En el trabajo se presentó la metodología paraconfigurarlos de forma óptima, además de un estudio teórico sobre la productividad quepueden llegar a alcanzar.

Generación dedocumentos científicos en Informática

El principal objetivo de esta asignatura es iniciar al alumno en las prácticas máshabitualesy recomendablesdel mundocientífico e investigador, talescomo lageneración dedocumentos de calidad, realizar una correcta documentación de nuestro trabajo, el uso detécnicas estadísticas para poder comparar de forma rigurosa nuestras propuestas con otrasexistentes, etc.

En el primer bloque se ofrece una introducción al actual sistema de doctorado,criterios de evaluación, baremos, estructura y tramitación de la tesis doctoral. También sedescribe la estructura habitual de un documento científico de calidad, además de explicarcomo acceder tanto a las principales fuentes de información en informática como a losprincipales mediosdedivulgacióncientífica.

Por otra parte, el segundo bloque se centra en el uso de diferentes técnicasestadísticas para el tratamiento de datos y contraste de distintas hipótesis, además deintroducir al alumnoen el uso dediferentesherramientasdesoftware estadístico, talescomoR y el paqueteR-Commander.

Para finalizar, en el tercer bloque se realiza una introducción al tratamiento ygeneración de documentos mediante LATEX , el cual nos permite la creación de documentoscon unaspecto profesional.

El trabajo desarrollado para esta asignatura está destinado a demostrar losconocimientosy capacidadesadquiridas. Consiste en la creación deun documento científicoen LATEX cuyo contenido se basa en la aplicación de dos técnicas de inferencia estadísticapara el contrastedehipótesis.

Las técnicas utili zadas fueron el “ t-test” [13, 25] para el test paramétrico y“Kruskal-Walli s” [23] para el test no paramétrico. Concretamente, se usó el “ t-test” paracomprobar que la productividad alcanzado en una MIN es la misma usandoconmutadoresT [27, 28] de k×k puertos y k/4 puertos internos que usandoconmutadores normales del

6

mismo tamaño, mientras que el test de “Kruskal-Walli s” fue utili zado para comprobar quela productividad de la red no aumenta si aumentamos el número de enlaces internos delconmutador T más alládel k/4.

Introducción a la programación dearquitecturas de altasprestaciones

El principal objetivo de esta asignatura es ofrecer al alumno unavisiónampliade laprogramación en arquitecturas de altas prestaciones, explicando las principales estrategiasusadas para mejorar las prestaciones de las aplicaciones científicas, que habitualmenterequieren unagran cantidad de cómputo y trabajan con grandes cantidadesde información.

Fundamentalmente, la asignatura se centra en dos aspectos: la optimización decódigo en programas secuenciales mediante la programación orientada a bloques, y laparalelización de código secuencial. Por un lado, la programación orientada a bloquespermiteobtener mayor rendimiento explotandola jerarquíadememoriadeloscomputadoresactuales, mientrasquelosmodeloseideasbásicas sobre la computación paralelapermiten alalumnoadquirir unametodologíadediseño yevaluación de losalgoritmosparalelos.

Todosestosconceptosfuerontrabajadosen lasprácticas, donde además seintroduceal alumno en la resolución de problemas de álgebra lineal numérica mediante el uso delibrerías como BLAS o PBLAS y al uso de librerías de comunicación como MPI oBLACS.

Como trabajo de asignatura, se realizó un estudio sobre TORQUE [1], un gestorde colas de código abierto basado en PBS. En el trabajo se exponen las principalescaracterísticasdelosgestoresde colasy deTORQUE, explicandolosprincipalescomandosdel gestor y haciendoespecial hincapié en la creación y lanzamiento de trabajos en clustersadministrados con el gestor TORQUE. Este trabajo me fue de gran utili dad para elposterior uso que he realizado de los clusters de la universidad, ya que muchos de ellossonadministradosmedianteTORQUE u otrosgestoresbasados en PBS.

Calidad de Interfaces deUsuar io: Desarr ollo Avanzado

Esta asignatura se centra en el desarrollo software de interfaces de usuario desdeel enfoque de la Ingeniería del Software. Se destacan el papel y la importancia que tienenlas IU ′s en el producto software final, tratando diversas cuestiones como el desarrollo desistemas interactivos, diseño centrado en el usuario o el proceso de diseño de la interfazdeusuario.

También se trata el desarrollo de interfaces deusuario basadoen modelos, yaque lautili zación de métodos de diseño con unmayor nivel de abstracción facilit a en gran medidala tarea del desarrollo software al promover ciertas características como la portabili dad,interoperabili dad o reusabili dad.

7

Por último, la asignatura se centra en el concepto de calidad de las interfaces deusuario, haciendoespecial hincapié en ciertos requisitosno explícitamente funcionales perode gran importancia en el desarrollo de IU ′s, como pueden ser la usabili dad, la adaptacióno la colaboración.

Como trabajo final de la asignatura se realizó un análisis del modelo de interfazde usuario concreto en UsiXml [2], un lenguaje basado en XML que permite la descripciónde interfaces de usuario preservandoel diseño de forma independiente alas característicaspeculiares de laplataformade computación física.

Computación en Clusters

En esta asignatura se han estudiado los diferentes aspectos que caracterizan a uncluster de computadores. Un cluster es un tipo de arquitecturadistribuida, consistente en unconjunto heterogéneo de computadores conectados a través de una red de árealocal que semuestran como un único recurso computacional al usuario.

Para ello, se han presentado las últimas tendencias en cuanto a sistemas deinterconexión, tales como Infiniband, PCI-X, etc, y de la gestión del espacio delalmacenamiento masivo mediante el uso de RAID. Además se han presentado diversastécnicas para mejorar el rendimiento de los sistemas de E/S, ya que en la mayoría de lasocasiones laE/Ses el cuello debotella en lasaplicacionesejecutadas en entornoscluster.

Por otra parte, se han analizado los entornos software, conocidos comoplanificadores, necesarios para poder gestionar todos los recursos del cluster de manerahomogénea, así como los diversos entornos software usados para programar aplicacionesparalelas y poder aumentar el rendimiento de nuestras aplicaciones explotando el podercomputacional del cluster.

En el trabajo final de la asignatura se presentó el estudio sobre los bloqueos quesurgen en la topología toro 3DT y las formas de solucionarlo, explicado en el capítulo 6 deeste trabajo.

8

CAPÍTULO 3

INTRODUCCIÓN

En los computadores con un gran número de nodos es habitual el uso de redesde interconexión de altas prestaciones. Puesto que tiene una gran influencia sobre lasprestaciones globales del sistema, es esencial un buen diseño de la red de interconexión.Existen múltiples parámetros que deben tenerse en cuenta al realizar el diseño de la red,y existe una fuerte relación entre ellos [12]. Uno de esos parámetros es la topología, lacual determina el patrón de conexión que se acaba formando al unir todos los nodos. Lastopologías más utili zadas en los grandes supercomputadores son el fat-tree[21] en el casode redes indirectasy los toros3D en el caso de las redes directas.

Los toros de tres dimensiones pertenecen a la famili a de los n-cubo k-arios [12],que conectan kn nodos en n dimensiones con k nodos por dimensión. Un toro 3D es un3-cubo k-ario. Este tipo de topologías tienen un grado fijo que facilit a la implementacióny un diámetro bajo lo cual ayuda areducir la latencia. Es escalable, siendo lineal el costede expansión, y admite algoritmosde encaminamiento fáciles de implementar y quepuedenofrecer rutasalternativasparaunaparejadadadenodos, lo cual redunda en unalto grado detolerancia afallosy laposibili dad debalancear la carga.

Otra característica muy importante de esta topología es que soporta de una formanatural los patrones de comunicación que generan muchas aplicaciones científicas actuales,siendo el ejemplo de aplicación más evidente las simulaciones que modelan espacios detres dimensiones. El toro 3D es la topología usada en varios de los supercomputadores queocupan lasprimerasposicionesdel top500[26]. Algunosejemplos sonlafamili adelosCrayXT (XT4 [16], XT5 [17]) y la famili ade losIBM BlueGene(BlueGene/L [3], BlueGene/P[15]).

Para formar untoro 3D son necesarios6 puertos/enlacesen cadanodo, dospor cadadimensión para conectarlo con sus dos vecinos en cada una de ellas. Existen en el mercadotarjetas de comunicación de perfil bajo1 que disponen de un número reducido de puertos,no siempre suficientes para formar este tipo de topologías. Por ejemplo, con una tarjeta de4 puertos en cada nodose podría formar un toro 2D pero no uno de tres dimensiones. Sinembargo, si seusan dos tarjetasde este tipoen cadanodo yse empleaun puerto de cadaunade ellas para conectarlas entre sí, quedan aún seis puertos libres que podrían utili zarse paraconectar al nodocon sus vecinos en un toro 3D (figura 5.1, página 24). Al recrear un toro

1Una tarjeta de perfil bajo son tarjetas de menos altura que pueden instalarse en los armarios RACK quetienen de alturaunU (unidad RACK, 1, 75 pulgadaso 44, 45 mm) para cadamáquina.

9

3D usandolastarjetasde4 puertos, sepuedereducir considerablementela latencia en lared,utili zandolasmismas tarjetasusadas en una red toro 2D.

Sin embargo, como puede apreciarse en la figura 5.1, es posible que algunas de lasrutas que crucen por un nodolo hagan usando las dos tarjetas, lo cual incrementa el costede comunicación. Sería conveniente que esa sobrecarga fuera la menor posible, para lo cualse debería conseguir que el mayor volumen de tráfico cruce los nodos utili zando sólo unade las dos tarjetas. Es decir, reducir esa sobrecarga de comunicación pasa por minimizar eltráfico queusa el enlaceque conectalasdostarjetasen cadanodo. Puesto quelos seispuertosdisponibles por nodo pertenecen a dos grupos de 3 puertos (uno por tarjeta), existen variasformasdiferentesdeusar esos seispuertospara conseguir el toro 3D. Y aunque la topologíaes regular, lasobrecargade comunicación generadapor cadaunade esasconfiguracionesnoes lamisma, incluso para un tráfico uniforme.

Otro problema de estas configuraciones es que puede llegarse fácilmente asituaciones de bloqueo en la red, también conocidas como deadlocks. El problema deldeadlock surge por el uso del enlaceinterno, ya que puede ser utili zado por un mensajeindependientementede ladimensión que esté recorriendoen unmomento dado. Esto generanuevosciclosen la red quenoaparecían en el toro 3D formado por tarjetasdeseispuertosyqueno pueden ser eliminadoscon las técnicas usadashabitualmente en este tipo de redes.

En este trabajo se presenta un estudio detallado del comportamiento de las posiblesconfiguraciones, además de plantear posibles soluciones al problema del deadlock. Paraempezar, seha realizado una brevedescripción de las características más importantesde lasredes de interconexión en el capítulo 4. A continuación se presenta la topología propuesta,a la que se ha denominado toro 3DT (3D Twin), junto con un estudio teórico sobre elcomportamiento de las posibles configuraciones del nodoen el capítulo 5. En el capítulo6 se presenta el algoritmo de encaminamiento utili zado en la red, así como las solucionesobtenidas para eliminar el deadlock, para continuar con la evaluación de la topología 3DTen el capítulo 7. Parafinalizar, sepresentan lasconclusionesobtenidasdel estudio, así comoel trabajo futuro, en el capítulo 8.

10

CAPÍTULO 4

REDESDE INTERCONEXIÓN

En este capítulo se da un breve repaso a diferentes aspectos relacionados con la redde interconexión de los computadores masivamente paralelos. Se describen esencialmentelos parámetros de diseño que tradicionalmente han sido usados en el modelado de redesde interconexión, como es el caso de la topología, conmutación, control de flujo yencaminamiento.

4.1. INTRODUCCIÓN

Añotrasañoseproduceunaumento en el rendimiento delosprocesadores. El poderincluir en unchip un número cadavezmayor detransistoreshaceposibleincorporar técnicasmáscomplejasy mayor cantidad dememoria, quepermitencontribuir a esoselevadosnivelesdeprestaciones. Aunquehay fuertes limitaciones(acceso amemoria, dependencias, retardosen las interconexiones, consumo, etc.) esta tendencia en el rendimiento de los procesadoresparecequeva aseguir en lospróximosaños, y todavía con la actual tecnología.

Sin embargo, los computadores con un único procesador no permiten abordar, entiempos razonables, muchos y muy importantes problemas en las áreas de la ciencia y laingeniería. Muchos de esos problemas manejan grandes cantidades de datos y todas lasoperacionesqueserealizanconellosdebencompletarse en tiemposrazonables. La existenciade estos problemas y la necesidad de resolverlos en el menor tiempo posible constituyeunade lasmotivacionespara el uso desistemasconmúltiplesprocesadores.

Si varios procesadores colaboran para encontrar lasolucióna un problemasepodráreducir el tiempo necesario para ello. Es necesario que se asignen tareas a los diferentesprocesadores disponibles en cada momento, y que éstas se desarrollen con el mayor gradode concurrencia posible. La descomposición del problema en tareas independientes seráposiblesi éstetiene algúntipo deparalelismo implícito. Será el computador el quefinalmenteaproveche esa característica, siemprey cuandotenga los recursosadecuados para hacerlo.

Hay básicamentedosalternativaspara explotar el paralelismo: replicar componentesdel sistemay segmentar los componentesde dicho sistema. Los sistemas multiprocesadoresobviamente optan por la primera opción, replicando el procesador. El número deprocesadores incluidos en los sistemas multiprocesadores varía en función de su uso final.Así, hay ordenadorescon un númeroreducido de elementosdeproceso, menosdeunadecena

11

de ellos, pero también grandes supercomputadoresque llegan a tener centenares demilesdeprocesadores. En todos los casos es necesario algún tipo de sistema de interconexión quepermitauna comunicacióneficiente entre todos suscomponentes.

En general, la red de interconexión está formada básicamente por un conjuntode elementos o interfaces de comunicación y un conjunto de cables que los unen. Lainformación viajará por la red a través de esos elementos, en general pasando por variosde ellos hasta alcanzar su destino. La elección adecuada de los parámetros de diseño de lared de interconexión permiti ráobtener unmejor nivel deprestaciones.

4.2. LA RED DE INTERCONEXIÓN

Como sedesprendedelasecciónanterior, lared de interconexiónesuncomponentefundamental en los diferentes modelos de sistemas masivamente paralelos, y en muchoscasos es crítica en el nivel deprestacionesque éstospuedan llegar a alcanzar.

Como se ha indicado más arriba, la red de interconexión está formada básicamentepor un conjunto de elementos o interfaces de comunicación y unconjunto de cables quelos unen. Al patrón de conexión que se acaba formando con todos estos elementos se ledenomina topología. Establecida la topología, se debe determinar la forma de hacer llegarla información a su destino y a ser posible en el menor tiempo posible. Para ello se hande seleccionar las rutas más adecuadas de entre todas las posibles. De ello se ocupa elmecanismo de encaminamiento. Cuandose ha determinado la ruta que la información debeseguir desde un origen a un destino dados, se ha de considerar también la forma en la quedicha información debe avanzar por ella. Seránecesario usar unaseriede recursos de la red,como canales y buffers, y por tanto se debe establecer la manera en la que dichos recursosson reservados, y posteriormente liberados una vez que dejan de ser necesarios. Hay quedecidir cuándo ycómo se produce esa reserva y liberación de recursos, así como qué hacercuando noes posible llevarlas a cabo. Las técnicas de conmutacióny control de flujo tienenquever conestasdecisionesy sonespecialmenteimportantes, sobretodocuandoel grado deutili zación de los recursos es elevado.

A la hora de seleccionar la red de interconexión de un sistema dado se tienen encuenta factorescomo el rendimiento, la escalabili dad, lafiabili dad y disponibili dad, el coste,el consumo, tamaño del sistemao carga esperada.

4.2.1. Estructura de la red de interconexión

La red de interconexión está formada por conmutadores y enlaces. El conmutadores el elemento de la red que permite que los paquetes se transmitan desde su origen a sudestinosiguiendo unadeterminadaruta. Básicamente esun dispositivoconmúltiplespuertosde entrada y salida. El flujo de datos entra por uno de los puertos y se direcciona hacia

12

uno o más puertos de salida. Normalmente se usan varios conmutadores y enlaces paraconstruir una red. De esta forma, para que un mensaje llegue de un origen a un destinodeberápasar por uno omásconmutadores. Losconmutadorespueden estar integradosen losnodosdeprocesamiento, comoesel caso delostradicionalesmulticomputadores, oconstituirelementos independientes de la red, como ocurre en las redes de estaciones de trabajo, o enlosclusters.

Los enlaces son los componentes que permiten establecer conexiones físicas puntoa punto entre conmutadores (o nodos, si los conmutadores están integrados) o entreconmutador y nodo (en el caso de que el conmutador no esté integrado, en cuyo casoserá con la interfaz de red de éste). En muchos casos se usa el término enlacepara hacerreferencia al medio físico (cable), mientras que se utili za el término canal para referirse alconjunto que forman el enlace, los controladores de enlace a ambos extremos del mismo,y los correspondientes buffers de almacenamiento. Los enlaces están formados por varioshilos eléctricos, que suelen ser de cobre, o fibras ópticas. La mejor opción, pero tambiénmás cara, es la fibra óptica, que consigue mayores anchos de banda y menores tasas deerrores, y permite mayores longitudes de cable. Los canales pueden ser unidireccionales obidireccionales. En el primer caso, la transferenciaseproduce en un único sentido, mientrasqueloscanalesbidireccionaleslapermiten en ambos. Loscanalesbidireccionales full -duplexpermiten esa transmisión en los dos sentidos simultáneamente pues están formados pordos enlaces. Por contra, los canales bidireccionales half-duplexsólo están formados por unenlace, y de ahí que en un instante dado sólo se permita la transmisión en uno de los dossentidos. Los canales se caracterizan por el ancho de banda, que da ideade la velocidad ala que se producen las transferencias. Depende de la frecuencia y del ancho del enlace, yademás, otros factores como la distancia, el consumo, el ruido o el tamaño de los buffersinfluyen sobre el ancho debandamáximo que loscanales soncapaces de alcanzar.

4.2.2. Clasificación de la redes de interconexión

Según el criterio elegido (modo de funcionamiento, tipo de control, granularidad,etc.) se obtiene una determinada clasificación. Una clasificación ampliamente aceptada,basadaprincipalmente en la estructura de la red, es la que agrupa las redes de interconexiónen las siguientescategorías [12]:

a) Redes demedio compartido. La red es totalmente compartidapor todos loselementosconectados a ella. Las redes de área local y los buses de sistema son los ejemplosmáscaracterísticos, y el tipo de control, arbitraje, modo de transmisión oasignación yliberación de recursos losaspectosa considerar en su diseño.

b) Redes directas. No hay elementos de conmutación en la red, sino que están formandoparte de los elementos de procesamiento, los cuales están unidos entre sí medianteconexiones punto a punto. En general, cada uno de ellos está conectado a unsubconjunto de los demás, por lo que para hacer llegar mensajes desde uno a otro

13

cualquiera, en lamayoríadeloscasosesnecesario atravesar variosde ellos. Estasredesson las que se han utili zado en los sistemas multiprocesadores escalables y adoptanestructuras como mallas, toroso hipercubos.

c) Redes indirectas. La estructurade la red se configuramediante el uso de elementosdeconmutación. Loselementosdeproceso, y en su caso lamemoria, nose conectan entresí directamentesinoatravésde conmutadores. La forma adoptadapor lared puedeserregular (crossbar o multietapa) o irregular (red deNOWsy clusters).

d) Redes híbridas. Se trata de redes que combinan varios de los tipos anteriores, con elfin de incrementar el ancho de banda de las redes de medio compartido y reducir lalatenciadelasredesdirectaso indirectas. Sonredesmultibus, jerárquicaso basadasenclusters.

4.2.3. Topología

La topologíade la red es la representación que se hacede ésta mediante el grafo deinterconexiónG(N,C), donde N es el conjunto de vértices del grafo, es decir, los nodos1

de la red, y C : N × N el conjunto de arcos, formado por los canales físicos que conectanlos nodos. La topología determina, a través del grafo G, las relaciones de interconexiónexistentes entre los diferentes nodos, quedandocada uno de ellos directamente conectado aun subconjunto denodosde la red a losquesedenominavecinos.

Una topologíase evalúa en términosdevariosparámetros [12, 10]:

- Ancho de la bisección (η). Número mínimo de enlaces que hay que eliminar paradividir la red en dos partes iguales. El ancho de banda de la bisección es la suma delancho debandade losenlacesquedeterminan el ancho de labisección. Si el tráfico esuniforme lamitad dedicho tráfico atraviesa labisección.

- Grado. El grado de un nodoes el número de conexiones con otros nodos. En el casode las redes indirectas, el grado se refiere al número depuertosde entraday salidadelconmutador.

- Diámetro. Mayor de las distanciasmínimasentre todos los posiblespares denodos.

- Longitud de los enlaces. Determina la velocidad a la que la red puede operar y lapotenciadisipada en ella.

Otrosaspectosque también suelen ser considerados son:

1Se usa el término nodo para hacer referencia tanto a los nodos de procesamiento, en el caso de redesdirectas, como a losconmutadores, en el caso de las redes indirectas.

14

- Simetría. Una red es simétrica si desde cualquier nodola visión que se tiene de ellaes lamisma. Este tipo de redes haceposible, por ejemplo, que todos losnodosusen elmismo algoritmo de encaminamiento, y simplifica en muchas ocasiones la seleccióndel caminoa seguir por losmensajes.

- Regularidad. Una red es regular si todos los nodos tienen el mismo grado, el cualpuede ser una constante o una función del número de nodos en la red. En untoro dedosdimensionesconcanales bidireccionalesel grado de cadanodoes 4, mientrasqueen un hipercuboconn dimensionesel grado de cadanodoesn.

- Conectividad. Está relacionada con el número mínimo de enlaces o nodos que debeneliminarse para que la topología se divida en dos o más componentes. Da ideade larobustezde la red, y esconsiderada como unamedida cualitativade la tolerancia alosfallosen la red.

- Expansibili dad. Se refiere a la capacidad de expansión que tiene la red. El númerode nodos y enlaces que deben añadirse para conseguirlo varía dependiendo delas características topológicas de la red. Un anill o sólo necesita un nodo para serexpandido, en una malla 2D es preciso insertar una fila y una columna, mientras queen unn-cuboes necesario duplicar el número denodos.

La topología ideal es aquella que permite mantener una conexión entre cualquierparejadenodos. Sin embargo, restriccionesfísicasy económicaslahacen inviablepararedesde un cierto tamaño. De ahí que se hayan desarrollado muchas otras alternativas intentandomantener un equili brio entreprestaciones y costededesarrollo.

Redes directas. Las topologías para redes directas suelen agruparse atendiendo a suaspecto geométrico. Lasmáspopularesy a lavezlasquemáshan sido implementadasson las topologíasortogonales. La topologíade una red de interconexiónes ortogonalsi y sólo si los nodos pueden ser situados en un espacio n-dimensional ortogonal ycualquier conexión se establecede tal forma que produce un desplazamiento en unaúnica dimensión. Los anill os, las mallas, los toros o los hipercubos son topologíasortogonales(figura 4.1a-d).

Redesindirectas. Latopologíaideal eslaquepermitedisponer deuna conexión directapara cualquier parejadenodos. Esto setraduce en un único conmutador N×N , siendoN el número de nodos en la red (figura 4.1e). Esta red tampoco es viable para redesde gran tamaño. Por ello se han propuesto, y en algunos casos desarrollado, un grannúmero de topologíasen las quese consigueuna escalabili dad menos problemática, acosta, claro está, de que un mensaje deba atravesar varios conmutadores, y en variasetapas, para alcanzar su destino. Se puede establecer una clasificación que agrupea todas esas alternativas atendiendo, por ejemplo, a los aspectos geométricos de lasmismas. Así, sehabla entonces de topologíasregulares y topologías irregulares. En elprimer caso sepuededistinguir básicamente entre lasredesque están formadasapartir

15

de un único conmutador, o aquellas otras integradas por varios de estos dispositivos,como lasmultietapas(figura 4.1f).

(a) (b) (c)

(d)

1

2

3

n-1

n

1 2 3 m-1 m

. . .

. . .

. . .. .

(e) (f)

Figura4.1: Topologíasderedesdirectas: (a) anill o, (b) malla2D, (c) toro 2D, (d) hipercubo,e indirectas: (e) crossbar, (f) multietapa.

4.2.3.1. Famili a n-cubosk-ar ios

Una red con topología n-cubo k-ario consta de n dimensiones y k nodos pordimensión. A esta famili a de topologías pertenecen tanto los anill os, las mallas, los torosy los hipercubos (n-cubos 2-arios). Estas topologías se pueden observar en la figura 4.1. Unanill o no es más que un 1-cubo k-ario, y un toro 2D (2-cubo k-ario) se puede construir apartir de k anill os. En general, un n-cubo k-ario se construye apartir de k(n − 1)-cubosk-arios conectándoloscomo elementosen k anill os.

Descrito formalmente, un n-cubo k-ario esta formado por k0×k1× . . .×kn−2×kn−1 nodos. Cada nodo se identifica mediante un tupla de n elementos, tal que〈xn−1, xn−1, . . . , x1, x0〉, siendo0 ≤ xi < ki − 1 y 0 ≤ i ≤ n− 1

Estas topologías se caracterizan, para valores pequeños den, por poseer una anchode bisección bajo y controlable, grado pequeño, diámetro elevado y enlaces cortos. Existendos versiones principales de estas redes, dependiendo de si sus extremos están o no unidos,obteniéndoseun toro o unamalla, respectivamente.

Si el número de dimensiones es pequeño (n ≤ 3), se puede conseguir enlacesde menor longitud, disminuyendo la disipación de potencia y el retardo del enlace. Esimportante ajustar correctamente los valores de k y n: si tenemos mensajes largos, dondeel ancho de banda prima sobre la latencia, resulta interesante usar valores grandes de k y

16

pequeñosden, pero paramensajescortos, unn grandereduce el diámetro delared a cambiode ancho de banda. Por ello es interesante ajustar estos valores para poder minimizar lalatencia en la red.

4.2.4. Técnicas de conmutación

Las técnicas de conmutación determinan cuándo y cómo se establecen lasconexiones internas en los conmutadores entre entradas y salidas, qué mensajes debenutili zar lasrutasestablecidas, y laformade asignar losrecursosde lared, fundamentalmenteenlaces y buffersde almacenamiento.

Los recursos pueden reservarse y liberarse paso a paso o, por el contrario, puedenreservarse al principio todos los recursos que se vayan a necesitar para una vez usados serliberados, o ser liberados según dejan de usarse. De la políti caseguida en cada una de estasáreas y la forma de hacerlas interaccionar se obtienen diferentes diseños de los circuitos decomunicacionesquefinalmentedeben implementarlas.

En general, para transferir un mensaje por la red éste puede dividirse en variospaquetes de tamaño fijo, y éstos a su vez en varios flits, o unidades de control de flujo.Un phit es la unidad de información que puede transmiti rse por un canal físico en unciclodereloj. Losflits representan unidadesde informaciónanivel lógico, y losphits representancantidades físicas debitsquepueden transmiti rse en paralelo en unciclo de reloj.

Algunasde las técnicas de conmutaciónmásutili zadas son:

Conmutación de circuitos [7]. A travésdeunflit desondeo, queincluyelainformaciónde encaminamiento, se estableceuna ruta física completa entre los nodos fuente ydestino para un mensaje dado a base de reservar los recursos necesarios para ello.Establecida la ruta completa, comienzala transferenciade losmensajesy finalizada larecepción del último seprocede ala liberación de loscanalespreviamente reservados.Esta técnica es adecuada para transmisión de mensajes largos y en condiciones depoco tráfico en la red. Sin embargo, el coste del establecimiento de la ruta y la bajautili zación de loscanales son susprincipalesdesventajas.

Conmutación de paquetes [11] El mensaje es dividido en paquetes, cada unocon supropia cabecera con información de encaminamiento. Para comenzar a transmiti r unpaquete sólo se requiere un canal li bre que lo lleve hasta cierto nodoadyacente comoetapa intermedia hacia el destino, según la estrategia de encaminamiento empleada.Tiene mayor utili zación de los enlaces, pero la latencia tiene una gran dependenciacon respecto a la distancia ala que se envía el mensaje, así como con la longitud delmismo.

Virtual cut–through. El paquete sólo es almacenado en un nodointermedio si, a sullegada a éste, no puedeseguir avanzando[20]. El mensajepuedequedar distribuidoa

17

lo largo de los nodos intermediosque formen parte de la ruta entre los nodos fuente ydestino, avanzando de forma segmentada. Disminuye la influencia del diámetro de lared sobre la latencia, especialmente cuandolosmensajes son largos.

Wormhole. Similar al modelo anterior, se diferencia en que cuando unmensaje llegaa un nodointermedio y no puede avanzar no es almacenado, sino que permanecerábloqueado hasta que se den las condiciones para reanudar su marcha [8]. Durante eltiempo que transcurre entre ambos eventos, el mensaje mantendrá los recursos queposeía en ese momento, canales y buffers de almacenamiento. Es una técnicade bajalatencia, poco sensible aladistanciay queminimiza el costede almacenamiento delosmensajes. Alcanzanivelesdeproductividad inferioresalosobtenidosconcut–through.

4.2.5. Control de flujo

El control de flujo controla el avance de la información entre nodos, es decir,determina el momento en el que la información se transfiere entre componentes del sistemade comunicación (interfaces, buffers, enlaces). Está íntimamente relacionado con la formade asignar y liberar losbuffersque almacenan temporalmente lasunidadesde información.

El control de flujo se puede realizar a diferentes niveles, por ejemplo extremo aextremo (nodo origen a nodo destino) o a nivel de enlace(de un nodoal siguiente). Encualquier caso sedebe establecer un diálogoentre loscomponentesquedeban intervenir. Esediálogose puede realizar también de diferentes formas, pero básicamente se trata de enviarseñales o mensajesde control para avisar depeticionesy/o para indicar reconocimientos.

Si los enlaces son cortos el control de flujo se implementa con señales de control,mientrasquesi losenlaces son largos(variosmetrosde longitud) losmecanismosde controlde flujo se basan en el envío de mensajes de control. El control de flujo basado en marcas yel basado en créditos son dos ejemplosbien conocidos [24, 14]:

Control de flujo basado en marcas. La emisión se detiene o se reanuda en base aciertos niveles de ocupación de los buffers de entrada de los nodos. El más conocidoes el protocolo Stop & Go que está basado en el uso de flits de control y precisael uso de buffers de entrada más grandes que los habitualmente utili zados en redescon canales no segmentados. Los buffers de entrada están divididos en tres zonasimaginarias separadas por dos marcas: Stop y Go. Cuando el número de flits en elbuffer es tal que se alcanza la marca Stop, se envía un flit de control (Stop) al nododesde el cual se están emitiendolosflits. Cuandoestenodorecibedichoflit de control,detiene la emisión deflitsen esadirección. Si por el contrario, se alcanzalamarcaGosegún el buffer de entrada se va vaciando, se enviará un flit de control (Go) al nodoemisor para que reanude la transmisión deflits.

Control de flujo basado en créditos. Cada nodo recibe inicialmente varios créditospara enviar mensajesalosnodosvecinos. En cadatransmisión deun paquete, el emisor

18

consumeuncrédito. La emisiónsedetiene cuandosehanconsumidotodosloscréditos.Segúnsevagenerandoespacio en el receptor, se envían nuevoscréditosal emisor.

4.2.6. Encaminamiento

Esel mecanismo quedetermina el camino quedebeseguir unmensaje en lared paraalcanzar su destino a partir del nodofuente en el que se ha generado. Habitualmente sonmúltiples los caminos que permiten llevar los mensajes a destino, y también varios los delongitud mínima. Una buena estrategia de encaminamiento pareceque deba ser la que haceuso precisamentede estosúltimos. Hay, además, otrosaspectosquesuelen tenerse en cuentaa la hora de diseñar algoritmos de encaminamiento, y que unidos a los ya mencionados handado lugar a complejasy sofisticadas metodologíasdediseño dedichosalgoritmos.

En general se tiene:R ⊂ C ×N × C

f : S(C)× α −→ C

donde la relación R identifica los caminos que puede utili zar un mensaje para alcanzar sudestino. Dada la posición actual de un mensaje, C, y su nodo destino, N , la relación Ridentifica el conjunto de canales, C, que se pueden utili zar para dar el siguiente paso, esdecir, alcanzar el siguientenodointermedio.

R es una relación, y no una función, ya que puede haber más de un camino posiblepor donde el mensajepuede continuar. Lafunciónf seleccionauno de esoscaminosposibles.En cada paso de la ruta, f toma el conjunto de posibles canales S(C) y cierta informaciónadicional sobre el estado de la red, α, para escoger un canal C por el que continuar. Lainformaciónα puedeser constante, aleatoriao estar basada en el tráfico de la red.

En el diseño del algoritmo de encaminamiento se debe tener en cuenta no sólo quetodos los mensajes alcancen sus correspondientes destinos sino que además lo hagan enel menor tiempo posible. El que esto no ocurra se puede deber a alguno de los siguientesproblemas [12]:

Deadlock. Aparece cuando unconjunto de paquetes no puede avanzar por estar ala espera de recursos para poder hacerlo, y esos recursos que necesitan deben serliberadospor paquetesdedichoconjunto (figura4.2). Si nose evitan, algunospaquetesen lared puedequenolleguen nunca adestino. Lastécnicasusadaspara el tratamientode estas situaciones suelen ser básicamente: preventivas, de detección y recuperación,y de evitación.

Livelock. Puedeque lospaquetesno puedan llegar asu destinosin estar implicadosenun deadlock. Un mensaje puede estar viajando alrededor del nodo destino sin llegarnunca a alcanzarlo. Lamejor solución pasapor usar rutas mínimas.

19

Starvation. Seda cuando unmensajepermaneceparado durantemuchotiempo porquelos recursos que solicita son siempre asignados a otros mensajes que también lossolicitan. Lasoluciónen este caso pasapor usar unesquema correcto de asignación derecursos. Puedeser unesquemabasadoen una cola circular, o unesquemaque, aunquecon prioridades, dejepartedel ancho debandapara mensajesdebajaprioridad.

Figura4.2: Ejemplo de interbloqueo.

Existen múltiples aspectos que caracterizan unalgoritmo de encaminamiento [12].Así por ejemplo, atendiendo al número de destinos a los que va dirigido un mensaje,los algoritmos de encaminamiento se pueden clasificar en monodestino y multidestino.Dependiendo del lugar donde se tome la decisión de encaminamiento, se habla deencaminamiento fuente o encaminamiento distribuido. Si se permiten varias rutas para unamisma pareja origen-destino se trata de algoritmos adaptativos mientras que si sólo existeuna rutaposible entre ambos se está ante algoritmosdeterministas.

4.2.6.1. Encaminamiento y deadlock en n-cubosk-ar ios

Uno de los algoritmos de encaminamiento más sencill o y ampliamente utili zadoen n-cubos k-arios es el algoritmo DOR (Dimension Order Routing). El mecanismo essimple: los mensajes son encaminados por las n dimensiones de la red siguiendo un ordencreciente (o decreciente) estricto. Dado que cadanodoindicasu posiciónen la red medianteunatupla〈xn−1, xn−1, . . . , x1, x0〉, losmensajes se envían primero a lo largo de ladimensión0, después recorren ladimensión1, y así sucesivamentehasta alcanzar ladimensiónn− 1.

Con el algoritmoDOR, se asegura la ausenciadedeadlock en hipercubos (n-cubos2-arios) y mallas n-dimensionales, aunque no ocurre lo mismo con el resto de topologíastoroidales, querequieren deotrosmecanismospara asegurar la ausenciadebloqueos. Dentrode las soluciones más usadas habitualmente en este tipo de redes, caben destacar el uso decanales virtuales [9] y el control deflujo de laburbuja [6].

20

CanalesVir tuales

La mayoría de los algoritmos de encaminamiento deterministas basan suspropiedades de libertad de bloqueo en la ausencia de bucles en el grafo de dependenciade canales [9].

El grafo de dependencia de canales asociado a una red de interconexión y a unalgoritmo de encaminamiento esun grafo dirigido, cuyosvértices representan loscanalesdela red, mientras que los arcos indican que canales pueden ser usados de forma consecutivapor el algoritmo de encaminamiento. El algoritmo de encaminamiento es libredebloqueo siy sólo si el grafo dedependenciade canales no tienebucles [9].

Si el grafo dedependencia contienebucles, sedeben eliminar canalesdel grafo paraeliminar los ciclos. Dado que eliminar canales físicos podría dejar a la red inconexa, serecurre ala multiplexación de los canales (canales virtuales), para posteriormente eliminaraquellosque causan los ciclosen el grafo.

En el caso del algoritmo DOR para redes toroidales, son necesarios al menosdos canales virtuales para poder romper los ciclos. Habitualmente, el conjunto de canalesvirtuales de divide en dos conjuntos: UP_Links y LOW_Links. Si el destino del mensajees mayor que el nodoactual, el mensaje se encamina por un canal virtual de UP_Links,en caso contrario se encamina hacia un canal virtual deLOW_Links. Es decir, si el nodoactual es 〈sn−1, sn−1, . . . , s1, s0〉 y un mensaje se dirige al nodo 〈dn−1, dn−1, . . . , d1, d0〉 através de la dimensión i, si di > si se escoge el conjunto de canal virtualesUP_Links, sino se escoge el conjunto LOW_Links. De esta forma, el grafo de dependencia de canalesno tiene ciclosy el algoritmoDOR es libredebloqueo.

Control de flujo de la burbuja

Esta solución elimina el deadlock en las topologías n-cubos k-arios a través delcontrol de flujo, por lo que no requiere el uso de canales virtuales [6]. La idea radica enlimitar la inyección de paquetes, de forma que no se pueda producir un bloqueo. Para ello,sólo se permite inyectar un paquete en un canal si éste dispone de al menos espacio parados paquetes, no pudiéndose inyectar si sólo queda espacio para uno nada más, al que sedenomina “burbuja”.

10 32

Figura4.3: Limitación de inyecciónen unanill o unidireccional.

21

Supongamos un anill o unidireccional como el de la figura 4.3. Si el nodo0 inyectaun nuevo paquete en la red, ésta quedará bloqueada. Al permiti r la inyección sólo si hayespacio paradospaquetes, el resto depaquetespueden avanzar en lared, hastaquesegenereun segundo hueco y pueda inyectarseun nuevo paquete.

Estemecanismo puede extenderseparatorosn dimensionaleslimitandolainyecciónentre dimensiones. Si el paquete se desplaza alo largo de una dimensión, puede avanzar alsiguiente conmutador siempre que haya disponible espacio para un paquete. Sin embargo,si el paquete es inyectado desde un nodo osu ruta va arealizar un cambio de dimensión,necesitará doshuecos en el canal dedestino parapoder seguir avanzando.

22

CAPÍTULO 5

TOPOLOGÍA TORO 3DT

En este capítulo se presenta el modelo de topología toro 3DT (sección 5.1), asícomo unestudio detallado del comportamiento de lasposiblesconfiguracionesdesusnodospara determinar cuál es la mejor de ellas. Puesto que el estudio es dependiente de variosfactores, en principio se va a reducir el ámbito de dicho estudio, para lo cual se va aconsiderar un determinado algoritmo de encaminamiento y patrón de tráfico. A partir deesas condiciones e introducida la notación a utili zar (sección 5.2), en la sección 5.2.1 sepresentan las configuraciones a analizar.

Para determinar cuáles de todas las configuraciones posibles ofrecen mejorrendimiento, se determina un procedimiento que es descrito de una manera informal en lasección 5.4.1, para posteriormente abordar el estudio completo de una manera formal en lasección 5.4.2. Previamente, en lasección 5.3 sepresentaunestudiomás simple considerandoúnicamente aspectos topológicos, y se compara la topología propuesta, teniendoen cuentasusposiblesconfiguraciones, con una topologíatoro 2D conel mismo número de elementosdeproceso.

5.1. MODELO DE TOPOLOGÍA TORO 3DT

La topología toro 3DT no es más que una topología 3-cubo k-ario (toro 3D) conk ∈ N

∗y k ≥ 2. Laprincipal diferencia radica en queun nodoen esta topologíasepuedevercomo unnodovirtual1 compuesto por los siguientescomponentesprincipales:

Hardwarede comunicaciones: consistente en dostarjetasde4 puertosdetal formaqueun puerto de cada una se usa para conectar ambas tarjetas entre sí, y los seis restantes(tres de cada tarjeta) seutili zan para conectar el nodocon susvecinos.

Hardwarede cálculo: cadatarjeta internade4 puertosestá conectada aunelemento deproceso, de tal formaque cadanodo poseedoselementosdeproceso. Así, la red tieneun total de2k3 elementosdeproceso.

1Se usa esta expresión para explicar mejor cómo se forman los nodos en esta topología. Sin embargo, deaquí en adelanteseguiremosusandosólo nodoparareferirnosa ellos.

23

Lafigura5.1 muestraun fragmento de la red y el detallede losnodosde lamisma. Como sepuedeobservar, cadanodocontienedoselementosdeproceso (EP0 andEP1) y dostarjetasde comunicación (Card0 andCard1).

X+

X-

Y+

Y-

Z+

Z-

Card 0

Card 1

EP0

EP1

Figura 5.1: Fragmento de un toro 3DT y detalle de la circuitería del hardware decomunicaciones, basado en 2 tarjetas de4 puertos.

5.2. NOTACIÓN

A continuación, se indica la notación utili zada en el estudio. Aunque en algunoscasos se simplificala notación habitualmente usada en casos más generales, ello nosuponepérdidade rigurosidad.

k: número de nodos en cada una de las tres dimensiones del toro 3D. Se considerainicialmente el mismo número denodosen cadadimensión.

〈x, y, z〉: identificador denodo, 0 ≤ x, y, z < k.

X−, X+: puertos/enlacescorrespondientesa ladimensiónX.

Y −, Y +: puertos/enlacescorrespondientesa ladimensiónY.

Z−, Z+: puertos/enlacescorrespondientesa ladimensiónZ.

P: conjunto de lospuertosdeun nodo, P = {X−, X+, Y −, Y +, Z−, Z+}.

P : puerto deun nodo, P ∈ P.

EP0, EP1: elementosdeproceso deun nodo.

24

NP

s(〈x, y, z〉): conjunto denodosque envían mensajesal nodo〈x, y, z〉 y llegan a éste

por el puerto P .

NP

d(〈x, y, z〉): conjunto de nodos a los que el nodo 〈x, y, z〉 envía mensajes por el

puertoP .

DP

s (〈x, y, z〉): número de nodos que envían mensajes al nodo〈x, y, z〉 y llegan a éstepor el puerto P . Esel cardinal deNP

s(〈x, y, z〉).

DP

d(〈x, y, z〉): número denodosalosque el nodo〈x, y, z〉 envíamensajespor el puerto

P . Esel cardinal deNP

d(〈x, y, z〉).

RP→P ′(〈x, y, z〉): número de rutas que cruzan por el nodo 〈x, y, z〉 entrando por elpuertoP y saliendo por el puertoP ′. CuandoP y P ′ pertenecen alamismadimensión,a veces se hará referencia alasuma deRP→P ′(〈x, y, z〉) y RP ′→P (〈x, y, z〉) medianteuna única expresión, en la que se usará sólo la letra que identifica ala dimensión,omitiendoel signo que identifica la dirección o sentido, y utili zandoflecha doble enlugar desimple(RX↔X(〈x, y, z〉), RY↔Y (〈x, y, z〉) y RZ↔Z(〈x, y, z〉)).

[a, b]n: intervalo que define un conjunto de valores comprendidos entre 0 y n − 1. Ladefinición 5.1 muestra con másprecisióneste concepto.

D, dmed: Diámetro y distanciamediade la red, respectivamente.

5.2.1. Configuraciones posibles de la topología

Como los seis puertos disponiblesen cada nodo para formar la topología toro 3DTpertenecen adostarjetasdiferentes, esdecir adosgruposdistintosdetrespuertos, hay variasformasde establecer las conexiones (lafigura5.1 muestraunade ellas).

El número de configuraciones diferentes viene dado por las combinaciones de seiselementos tomadosde tres en tres, esdecir

(

6

3

)

=6!

3! 3!= 20

Sin embargo, estos 20 casos se reducen a la mitad puesto que el que un grupo de puertospertenezca auna tarjeta u otra es indiferente a efectos del estudio que se va arealizar. Las10 configuraciones distintas consideradas son mostradas en la tabla 5.1, en la que Grupo 1y Grupo 2se refieren a los dos grupos de tres puertos correspondientes a cada una de lastarjetas.

25

Caso Grupo 1 Grupo 2

A {X+, Y +, Z+} {X−, Y −, Z−}

B {X+, Y +, Z−} {X−, Y −, Z+}

C {X+, Y +, Y −} {X−, Z+, Z−}

D {X+, Y +, X−} {Y −, Z+, Z−}

E {X+, Y −, Z+} {X−, Y +, Z−}

F {X+, Y −, Z−} {X−, Y +, Z+}

G {X+, Y −, X−} {Y +, Z+, Z−}

H {X+, Z+, Z−} {X−, Y +, Y −}

I {X+, Z+, X−} {Y +, Y −, Z−}

J {X+, Z−, X−} {Y +, Y −, Z+}

Tabla5.1: Configuraciones posiblesde los gruposdepuertosde lasdos tarjetas.

Algunas de estas configuraciones tienen similar comportamiento, pero susprestaciones pueden variar en función de lascondicionesquesean consideradas a lahoradeanalizarlas. En las siguientes secciones, se presentan dos estudioscon el objetivo de evaluary comparar el comportamiento de todas las configuraciones incluidasen la tabla5.1.

En el primer caso, el estudio se realiza sólo desde un punto de vista topológico,para lo cual se consideran dos parámetros característicos de las topologías como son eldiámetro y ladistanciamedia. En el segundoestudio sehaceintervenir también al algoritmode encaminamiento y la carga de la red. En este caso, se requiere un análisis mucho másdetallado.

5.3. ANÁLISISDEL T ORO 3DT CONSIDERANDO SÓLO LA TOPOLOGÍA

Para tener una primera aproximación de cuál es el comportamiento de lasconfiguraciones, sevan ausar parámetrostopológicoscomo el diámetro y ladistanciamedia.Estos parámetros permiti rán compararlas. Además, los valores obtenidos servirán tambiénpara comparar la topología3DT con una topología2D con el mismo número de elementosde proceso y basada también en tarjetas de 4 puertos. De aquí en adelante, a esa topología2D se leva adenominar topología toro 2D equivalente.

Pararealizar esteprimer estudio comparativo, sevan atener en cuenta las siguientesconsideraciones2:

2Estasconsideraciones se tendrán en cuentasólo para este primer estudio.

26

Para facilit ar los cálculos, se ha considerado que k = 2w, conw > 0. Por lo tanto, lared tendrá un total de 2×(2w)3 = 23w+1 nodos de proceso. Las conclusiones finalesdel estudio son las mismas si se considera k impar, pero el desarrollo formal es mássencill o si k es par.

Respecto a la topología toro 2D equivalente(mismo número deEPs):

• Si w es impar, 3w + 1 es par y es posible construir un toro 2D con el mismonúmero denodosen cadadimensión. En concreto, la topología equivalente esuntoro 2

3w+1

2 ×23w+1

2 .

• Si w es par, 3w + 1 es impar y no habrá la misma cantidad de nodos en lasdos dimensiones. Así, la topología equivalenteque se va a considerar es un toro2

3w

2 ×23w

2+1.

Para calcular el diámetro y ladistanciamediadelostoros2D seusarán lasexpresionesdeducidasapartir de ladistanciamediay diámetro en losn-cubosk-arios [10].

El cálculo del diámetro de la topología3DT se explica en detalle en [4].

La distancia media del toro 3DT se ha obtenido mediante simulación, debido ala complejidad de obtener analíti camente esta expresión. El simulador modela unatopología toro 3DT como la descrita en la sección 5.1. Partiendo de un elemento deproceso origen, se inyectaunmensaje a cadaposibledestinoen la red.

Un mensaje inyectado se replica cada vez que atraviesa una tarjeta y es enviado portodos lospuertosde lamisma, excepto por el puerto derecepción. Losmensajesdejandereplicarse al ll egar a la tarjeta conectada al EP destino, si ladistanciarecorridaporel mensaje excede el diámetro de lared, o si ladistanciasupera el doblede ladistanciamínima entrelosnodosorigen y destinoen unared toro3D formadapor conmutadoresde 6 puertos. De esta forma, se puede obtener la ruta mínima entre cada par de nodosy calcular ladistanciamediade la red.

En términos de diámetro y distancia media, aparentemente parece que sólo existen dosconfiguraciones diferentes: una primera configuración en la cual los dos puertos de cadadimensión pertenecen a tarjetas distintas, y una segunda configuración en la cual los dospuertos de una únicadimensión están en tarjetas distintas. Las configuraciones A, B, E y Fcorresponden al primer tipo, mientrasquelasconfiguracionesC, D, G, H, I y Jcorrespondenal segundocaso.

Sin embargo, ambos conjuntos de configuraciones ofrecen el mismo diámetro, y ladiferencia de distanciasmedias entre ambos conjuntos es insignificante. Concretamente, losvaloresobtenidos son:

D = 2w+1

dmed ≈ 2w

En la tabla5.2 se incluyen estosresultadosy losobtenidospara la topología2D equivalente.

27

Topología Dimensiones D dmed

Toro 3DT 2w×2w×2w 2w+1 2w

Toro 2D (w par) 23w

2 ×23w

2+1 3×2

3w

2−1 3×2

3w

2−2

Toro 2D (w impar) 23w+1

2 ×23w+1

2 23w+1

2 23w+1

2−1

Tabla5.2: Diámetro y distanciamediade la topología toro 3DT y susequivalentes2D.

Comparativa toro 2D / toro 3DPara finalizar este primer estudio, se comparará los valores obtenidos para la topología

toro 3DT consu equivalente2D. Dado que en todosloscasosD = 2×dmed, bastará con usaruno de losdosparámetros para realizar el estudio. En concreto, seha elegidoel diámetro.

Si w es impar, se tieneque:

D2D > D3DT

23w+1

2 > 2w+1

3w + 1

2> w + 1

3w + 1 > 2w + 2

w > 1

Si w es par, se tieneque:

D2D > D3DT

3×23w

2−1 > 2w+1

log2 3 +3w

2− 1 > w + 1

3i

2> w + 2− log2 3

3w > 2w + 4− 2 log2 3

w > 4− 2 log2 3 ≈ 0, 830

Es decir, paraw ≥ 2 presentado (k ≥ 4, 64 EPs o más), tanto si w es par como si es impar,se tieneunared con menor diámetro y menor distanciamediausandola topología toro 3DTqueusandola topología2D en laquehay una tarjetapor nodo.

28

5.4. ANÁLISIS DEL T ORO 3DT CONSIDERANDO ENCAMINAMIENTO YTRÁFICO

En este segundoestudio se incorporan el algoritmo de encaminamiento y la cargade la red, con el objetivo de determinar cuál de las diez configuraciones posibles es laconfiguración óptima bajo estas condiciones. A partir de aquí y en lo que resta del trabajo,se tendrán en cuenta las siguienteshipótesis:

Se ha considerado unalgoritmo de encaminamiento que genera las rutas avanzandoen orden creciente dedimensión (DOR, DimensionOrder Routing [12]). Cuandok espar, para unapareja denodosorigen-destinocualquiera, si ladistancia entre amboseslamismapor losdos sentidosdeunadimensión dada, la rutase establecepor el enlacequerepresenta en cadadirección el sentido positivo.

Seha considerado un patrón de tráfico uniforme. Dadas las características de este tipodetráfico, losresultadosfinalesdel estudioserán losmismos si se consideranúmero derutasen lugar denúmero demensajes. De ahí que alo largo de este estudio sehablarámayoritariamente en términosde rutasen lugar demensajes.

5.4.1. Descripción informal

En esta sección se indica de una manera informal cuál será la forma de procederpara obtener la configuración óptima de los puertos de las tarjetas de comunicación en unnodocualquieradel toro 3DT . Hay querecordar quelamejor configuraciónserá aquellaqueminimiza el número de mensajes que cruzan un nodo usando para ello las dos tarjetas, esdecir utili zandoel enlaceque las une.

El número de rutas que cruzan un nodo〈x, y, z〉, 0 ≤ x, y, z < k, en general sepuede obtener a partir de los posibles nodos origen y nodos destino de las rutas que cruzanpor dicho nodo. Así por ejemplo, para calcular lasrutasque cruzan el nodo〈x, y, z〉 llegandopor el puertoX− y saliendo por el puertoY +, semultiplicará el número denodosque envíanmensajesa 〈x, y, z〉 y que llegan por el puertoX− por el número denodosa losque〈x, y, z〉puede enviar mensajes inyectándolosen la red por el puerto Y +. Esto es

RX−→Y +(〈x, y, z〉) = DX−

s(〈x, y, z〉)×DY +

d(〈x, y, z〉)

Como se mostrará más adelante, esto sólo es cierto cuando el puerto de entrada yel puerto de salida no pertenecen a la misma dimensión. Cuando los dos puertos son de lamisma dimensión, ese producto no ofrece el resultado correcto, y éste debe ser obtenidoaplicando un proceso algo máselaborado.

En uncaso u otro, una vez conocidas las rutas que cruzan por un nodocualquierausando unadeterminadaparejadepuertos, con la configuración de lasconexionesde lasdostarjetas se puede determinar el número de esas rutas que cruzan por el enlaceque las une.

29

Obtenido este dato para todas las configuraciones se trata finalmente de comprobar cuál esla configuración queminimiza esa cantidad.

Destacar que para calcular el número de rutas, se tendrán en cuenta únicamente losnodos de la red, no los elementos de proceso. Considerandoel encaminamiento a nivel denodo y noa nivel de elemento de proceso, incluir en el estudio la inyección de mensajes anivel de elemento de proceso multiplicaríapor dos los cardinales de los conjuntos de nodosorigen y destino de cadapuertoP . Esto noafectaría en nada al resultadofinal, yaquese estámultiplicandotodas las expresionespor el mismo factor.

Además, tampoco se tendrán en cuenta los mensajes cuyo origen o destino seanel propio nodo. Bajo un tráfico uniforme, cada elemento de proceso del nodo inyectará yrecibirá lamisma cantidad demensajespor cadauno delospuertos. Así, o bien losmensajesde EP0 tienen que usar el enlaceinterno para llegar al puerto P , o bien son los mensajesde EP1 los que usan el enlaceinterno para llegar a P . En cualquier caso, la cantidad demensajes que usan el enlaceinterno será la misma, sea cual seala configuración escogida,por lo quemensajescon origen o destinoen el propio nodo noafectarán a losresultadosqueobtengamospara una configuración determinada.

La metodología que se usará para este estudio se puede resumir en los siguientespuntos:

1) Obtener losconjuntosNP

s(〈x, y, z〉) y NP

d(〈x, y, z〉), con0 ≤ x, y, z < k y P ∈ P.

2) Obtener losvaloresDP

s(〈x, y, z〉) y DP

d(〈x, y, z〉), con0 ≤ x, y, z < k y P ∈ P.

3) Para lasdiez configuracionesa estudiar, calcular lasrutasRP→P ′(〈x, y, z〉) que cruzanun nodo〈x, y, z〉 usandoel enlacequeune lasdos tarjetas internasdedicho nodo, con0 ≤ x, y, z < k, P 6= P ′ y P, P ′ ∈ P.

4) Determinar la configuración óptima.

Hay que señalar que en todos los cálculos que implican las etapas anteriores, se distinguiráentrek impar y k par puesto que los resultados son distintospara amboscasos.

5.4.2. Descripción formal

Se incluye en esta sección el estudio detallado que se ha realizado para determinarla mejor forma de usar los puertos de las dos tarjetas de comunicación de 4 puertos quepermitenencadanodo dondesonincluidasestablecer lasconexionescon otrosnodosvecinosparaformar untoro 3DT . El estudio sepresentasiguiendolametodologíaquesehaindicadoen lasección 5.4.1.

30

5.4.2.1. Definiciones previas

Incluimos aquí una definición que será útil y simplificará el desarrollo de algunaspartes del estudio.

Definición 5.1 El intervalo [a, b]n, con b = a+m; a, b ∈ Z y n,m ∈ N, define el conjunto{(a) mod n, (a + 1)mod n, . . . , (a+m− 1) mod n, (a+m) mod n}

Hay quetener en cuentaque al aplicar laoperaciónmod aun númerox negativo el resultadoque se obtiene es el resto de la división entera entre x + n y n. Así, (−3) mod 7 = 4, o(−1) mod 7 = 6.

Propiedad 5.1 El número de elementosdel conjunto quedefine el intervalo [a, b]n esb−a+1.

Demostración: El intervalo [a, b]n está formado por losvaloresa, a+1, a+2, ..., a+m−1, a +m. Al aplicar la operaciónmod se obtiene un conjunto conm + 1 elementos. Comob = a + m ⇒ m = b − a, y el cardinal del conjunto definido por el intervalo [a, b]n esm+ 1 = b− a + 1. 2

5.4.3. ConjuntosNPs y NP

dpara un nodo 〈x, y, z〉

A partir de la topología toro 3D y el algoritmo de encaminamiento DOR, es fácildeterminar los nodos que pertenecen a cada uno de esos conjuntos. Por ello, aquí se indicala composición de losconjuntosNP

s y NP

datravésdeunaseriededefiniciones. En cadauna

de ellas se diferencia entre los casos en los que el número de nodos por dimensión (k) esimpar o par. Cuandok es impar, el número de nodos que se pueden alcanzar desde un nododado, todos ellos pertenecientes a la misma dimensión, es k−1

2, que es el mismo en ambas

direcciones. Sin embargo, no ocurre lo mismo en el caso dek par, puesto quehay nodosquese encuentran alamismadistanciatopológica en ambasdirecciones. Segúnladecisión quesetome en cuanto a ladirección elegidapara alcanzar al nodo, unosenlaces tendrán más cargaque otros. Para esos casos, como se establece en las hipótesis iniciales, se ha consideradoestablecer las rutaspor el enlaceque representa en cadadirección el sentido positivo.

Definición 5.2 Sea NX−

s(〈x, y, z〉) el conjunto de nodos que envían mensajes al nodo

〈x, y, z〉 y llegan aéstepor el puertoX− (0 ≤ x, y, z < k). Entonces:

NX−

s (〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ ∈

{

[

x− k−1

2, x− 1

]ksi k impar

[

x− k

2, x− 1

]ksi k par

, y′ = y, z′ = z}

31

Definición 5.3 Sea NX+

s(〈x, y, z〉) el conjunto de nodos que envían mensajes al nodo

〈x, y, z〉 y llegan aéstepor el puertoX+ (0 ≤ x, y, z < k). Entonces:

NX+

s(〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ ∈

{

[

x+ 1, x+ k−1

2

]ksi k impar

[

x+ 1, x+ (k2− 1)

]ksi k par

, y′ = y, z′ = z}

Definición 5.4 Sea NY −

s(〈x, y, z〉) el conjunto de nodos que envían mensajes al nodo

〈x, y, z〉 y llegan aéstepor el puerto Y − (0 ≤ x, y, z < k). Entonces:

NY −

s(〈x, y, z〉) = { 〈x′, y′, z′〉 : 0 ≤ x′ < k, y′ ∈

{

[

y − k−1

2, y − 1

]ksi k impar

[

y − k

2, y − 1

]ksi k par

, z′ = z}

Definición 5.5 Sea NY +

s(〈x, y, z〉) el conjunto de nodos que envían mensajes al nodo

〈x, y, z〉 y llegan aéstepor el puerto Y + (0 ≤ x, y, z < k). Entonces:

NY +

s(〈x, y, z〉) = { 〈x′, y′, z′〉 : 0 ≤ x′ < k, y′ ∈

{

[

y + 1, y + k−1

2

]ksi k impar

[

y + 1, y + (k2− 1)

]ksi k par

, z′ = z}

Definición 5.6 Sea NZ−

s(〈x, y, z〉) el conjunto de nodos que envían mensajes al nodo

〈x, y, z〉 y llegan aéstepor el puertoZ− (0 ≤ x, y, z < k). Entonces:

NZ−

s(〈x, y, z〉) = { 〈x′, y′, z′〉 : 0 ≤ x′, y′ < k, z′ ∈

{

[

z − k−1

2, z − 1

]ksi k impar

[

z − k

2, z − 1

]ksi k par

}

Definición 5.7 Sea NZ+

s(〈x, y, z〉) el conjunto de nodos que envían mensajes al nodo

〈x, y, z〉 y llegan aéstepor el puertoZ+ (0 ≤ x, y, z < k). Entonces:

NZ+

s(〈x, y, z〉) = { 〈x′, y′, z′〉 : 0 ≤ x′, y′ < k, z′ ∈

{

[

z + 1, z + k−1

2

]ksi k impar

[

z + 1, z + (k2− 1)

]ksi k par

}

Definición 5.8 Sea NX−

d(〈x, y, z〉) el conjunto de nodos a los que el nodo 〈x, y, z〉 envía

mensajes por el puertoX− (0 ≤ x, y, z < k). Entonces:

NX−

d (〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ ∈

{

[

x− k−1

2, x− 1

]ksi k impar

[

x− (k2− 1), x− 1

]ksi k par

, 0 ≤ y′, z′ < k}

32

Definición 5.9 Sea NX+

d(〈x, y, z〉) el conjunto de nodos a los que el nodo 〈x, y, z〉 envía

mensajespor el puertoX+ (0 ≤ x, y, z < k). Entonces:

NX+

d(〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ ∈

{

[

x+ 1, x+ k−1

2

]ksi k impar

[

x+ 1, x+ k

2

]ksi k par

, 0 ≤ y′, z′ < k}

Definición 5.10 Sea NY −

d(〈x, y, z〉) el conjunto de nodos a los que el nodo〈x, y, z〉 envía

mensajespor el puerto Y − (0 ≤ x, y, z < k). Entonces:

NY −

d (〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ = x, y′ ∈

{

[

y − k−1

2, y − 1

]ksi k impar

[

y − (k2− 1), y − 1

]ksi k par

, 0 ≤ z′ < k}

Definición 5.11 Sea NY +

d(〈x, y, z〉) el conjunto de nodos a los que el nodo〈x, y, z〉 envía

mensajespor el puerto Y + (0 ≤ x, y, z < k). Entonces:

NY +

d(〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ = x, y′ ∈

{

[

y + 1, y + k−1

2

]ksi k impar

[

y + 1, y + k

2

]ksi k par

, 0 ≤ z′ < k}

Definición 5.12 Sea NZ−

d(〈x, y, z〉) el conjunto de nodos a los que el nodo〈x, y, z〉 envía

mensajespor el puertoZ− (0 ≤ x, y, z < k). Entonces:

NZ−

d (〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ = x, y′ = y, z′ ∈

{

[

z − k−1

2, z − 1

]ksi k impar

[

z − (k2− 1), z − 1

]ksi k par

}

Definición 5.13 Sea NZ+

d(〈x, y, z〉) el conjunto de nodos a los que el nodo〈x, y, z〉 envía

mensajespor el puertoZ+ (0 ≤ x, y, z < k). Entonces:

NZ+

d(〈x, y, z〉) = { 〈x′, y′, z′〉 : x′ = x, y′ = y, z′ ∈

{

[

z + 1, z + k−1

2

]ksi k impar

[

z + 1, z + k

2

]ksi k par

}

5.4.4. ValoresdeDP

sy DP

dpara un nodo 〈x, y, z〉