SANGRADO DIGESTIVO DR. HECTOR LUIS HERNANDEZ BRICEÑO COORD. DE SEMINARIOS DE CIRUGIA.

SISTEMAS DE SEGURIDAD INFORMÁTICA ING. HECTOR A. HERNANDEZ.

-

Upload

timoteo-lafuente -

Category

Documents

-

view

10 -

download

1

Transcript of SISTEMAS DE SEGURIDAD INFORMÁTICA ING. HECTOR A. HERNANDEZ.

SISTEMAS DE SEGURIDAD INFORMÁTICA

ING. HECTOR A. HERNANDEZ

Siendo que la información debe considerarse como un recurso con el que cuentan las Organizaciones y por lo tanto tiene valor para éstas, al igual que el resto de los activos, debe estar debidamente protegida.

QUÉ SE DEBE ASEGURAR ?

La Seguridad de la Información, protege a ésta de una amplia gama de amenazas, tanto de orden fortuito como destrucción, incendio o inundaciones, como de orden deliberado, tal como fraude, espionaje, sabotaje, vandalismo, etc.

CONTRA QUÉ SE DEBE PROTEGER LA INFORMACIÓN ?

Las Organizaciones son cada vez mas dependientes de sus Sistemas y Servicios de Información, por lo tanto podemos afirmar que son cada vez mas vulnerables a las amenazas concernientes a su seguridad.

POR QUÉ AUMENTAN LAS AMENAZAS ?

POR QUÉ AUMENTAN LAS AMENAZAS ?

Crecimiento exponencial de las Redes y Usuarios Interconectados

Profusión de las BD On-Line

Inmadurez de las Nuevas Tecnologías

Alta disponibilidad de Herramientas Automatizadas de Ataques

Nuevas Técnicas de Ataque Distribuido (Ej:DDoS)

Técnicas de Ingeniería Social

AlgunasCausas

Accidentes: Averías, Catástrofes, Interrupciones, ...

Errores: de Uso, Diseño, Control, ....

Intencionales Presenciales: Atentado con acceso físico no autorizado

Intencionales Remotas: Requieren acceso al canal de comunicación

CUÁLES SON LAS AMENAZAS ?

• Interceptación pasiva de la información (amenaza a la CONFIDENCIALIDAD).

•Corrupción o destrucción de la información (amenaza a la INTEGRIDAD).

•Suplantación de origen (amenaza a la AUTENTICACIÓN).

AMENAZAS INTENCIONALES REMOTAS

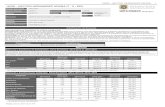

Las tres primeras tecnologías de protección más utilizadas son el control de acceso/passwords (100%), software anti-virus (97%) y firewalls (86%)

Los ataques más comunes durante el último año fueron los virus informáticos (27%) y el spammimg de correo electrónico (17%) seguido de cerca (con un 10%) por los ataques de denegación de servicio y el robo de notebook.

CÓMO RESOLVER EL DESAFÍO DE LA SEGURIDAD INFORMÁTICA ?

El problema de la Seguridad Informática está en su

Gerenciamiento y no en las tecnologías disponibles

• Redes Únicas

• Concentración de Servicios Telefónicos y Datos

• Problemas de Confidencialidad y Disponibilidad

INFORMÁTICA Y COMUNICACIONES = SISTEMA DE SEGURIDAD

EL ÉXITO DE UN SISTEMA DE SEGURIDAD INFORMÁTICA ...

Gerenciamiento

Diseño y Controles

Equilibrio Seguridad y Operatividad

Ecuación Económica de Inversión en TI

Ecuación de Riesgo Organizacional

Reingeniería

Análisis de Riesgos

Se considera Riesgo Informático, a todo factor que pueda generar una disminución en:

Confidencialidad – Disponibilidad - Integridad

• Determina la probabilidad de ocurrencia

• Determina el impacto potencial

ESTRUCTURA DE SEGURIDAD – ANÁLISIS DE RIESGOS

ANÁLISIS DE RIESGOS – MODELO DE GESTIÓN

Activos Amenazas

Impactos Vulnerabilidades

Riesgos

Función Correctiva

Reduce

Función Preventiva

Reduce

Política de Seguridad

“Conjunto de Normas y Procedimientos documentados y comunicados, que tienen por objetivo minimizar los riesgos informáticos mas probables”

ESTRUCTURA DE SEGURIDAD – POLÍTICA DE SEGURIDAD

Involucra• Uso de herramientas

• Cumplimiento de Tareas por parte de personas

“Conjunto de Normas y Procedimientos documentados y comunicados, cuyo objetivo es recuperar operatividad mínima en un lapso adecuado a la misión del sistema afectado, ante emergencias generadas por los riesgos informáticos”

ESTRUCTURA DE SEGURIDAD – PLAN DE CONTINGENCIAS

Involucra• Uso de herramientas

• Cumplimiento de Tareas por parte de personas

• Auditoría Informática Interna capacitada

• Equipo de Control por Oposición Formalizado

• Outsourcing de Auditoría

CONTROL POR OPOSICIÓN

• Copias de Resguardo• Control de Acceso• Encriptación• Antivirus• Barreras de Protección• Sistemas de Detección de

Intrusiones

HERRAMIENTAS

ORGANIZACION DE LA SEGURIDAD• Infraestructura de la Seguridad de la

Información• Seguridad del Acceso de terceros• Servicios provistos por otras Organizaciones

CLASIFICACION Y CONTROL DE BIENES• Responsabilidad de los Bienes• Clasificación de la Información

NORMA ISO/IRAM 17.799

SEGURIDAD DEL PERSONAL• Seguridad en la definición y la dotación de tareas

• Capacitación del usuario• Respuesta a incidentes y mal funcionamiento de la Seguridad

SEGURIDAD FISICA Y AMBIENTAL• Áreas Seguras• Seguridad de los Equipos• Controles generales

NORMA ISO/IRAM 17.799

GESTION DE LAS COMUNICACIONES Y LAS OPERACIONES• Procedimientos operativos y

responsabilidades• Planificación y aceptación del Sistema• Protección contra el software maligno• Tares de acondicionamiento• Administración de la red• Intercambio de información y software

NORMA ISO/IRAM 17.799

CONTROL DE ACCESO• Requisitos de la Organización para el control

de acceso• Administración del acceso de usuarios• Responsabilidades de los usuarios• Control de acceso de la Red• Control de acceso al Sistema Operativo• Control de acceso de las Aplicaciones• Acceso y uso del Sistema de Monitoreo• Computadoras móviles y trabajo a distancia

NORMA ISO/IRAM 17.799

DESARROLLO Y MANTENIMIENTO DE LOS SISTEMAS• Requisitos de Seguridad de los Sistemas

• Seguridad de los Sistemas de Aplicación

• Controles Criptográficos

• Seguridad de los archivos del Sistema

• Seguridad de los procesos de desarrollo y soporte

NORMA ISO/IRAM 17.799

DIRECCION DE LA CONTINUIDAD DE LA ORGANIZACION

• Aspectos de la dirección de continuidad de la Organización

CUMPLIMIENTO

• Cumplimiento con los requisitos legales

• Revisión de la Política de seguridad y del Cumplimiento Técnico

• Consideración de las Auditorías del Sistema

NORMA ISO/IRAM 17.799