Sesion 8 Subcapa de Acceso al Medioiolmos/redes/10_Subcapa_Acceso...aloha: aloha puro y ranurado El...

Transcript of Sesion 8 Subcapa de Acceso al Medioiolmos/redes/10_Subcapa_Acceso...aloha: aloha puro y ranurado El...

1

Subcapa de Acceso al Medio

Cuestionamiento

Una vez que se tiene el formato de los marcos, la técnica de la detección y/o corrección de errores, etc., se debe definir como los sistemas, en una red local, pueden hacer uso del medioLo anterior se justifica con el hecho de evitar que dos o más mensajes colisionen entre sí

2

Cuestionamientos

Si existieran exclusivamente enlaces punto a punto físicos, el problema de ver quien puede ocupar el enlace no existiríaSin embargo, la mayoría de las redes locales son de difusión, por lo que es necesario establecer quien puede hacer uso del medio en un instante dado

La evolución del Modelo OSI

Originalmente, la capa de enlace de datos del Modelo OSI se planeó para redes punto a puntoAl aparecer las redes locales de difusión, fue necesario agregar un suplemento a dicha capa

⇒ Remienda al modelo original

3

Subcapa de Acceso al Medio

En la Subcapa de Acceso al Medio (MAC, por sus siglas en inglés), se definen los protocolos que indican quien puede usar el enlace y como debe de hacerloDesde un punto de vista conceptual, MAC es la parte inferior de la capa de Enlace de Datos

Subcapa de Acceso al Medio

CAPA FÍSICA

CAPA DE ENLACE DE

DATOS Control Acceso al Medio

Control de Enlace de Datos

4

Reparto de Canal

Existen dos formas de asignar el canal a los diversos usuarios:

De manera estáticaDe manera dinámica

Reparto Estático del Canal

Una forma simple de repartir el canal entre pocos usuarios es por medio de la multiplexión por división en frecuencia (FDM)Si existen N usuarios, el ancho de banda se divide entre N, tocando un ancho de banda wa cada usuario⇒ No existe interferencia entre los usuarios

5

Reparto Estático del Canal

Sin embargo, si los N usuarios no usan ciertos intervalos de tiempo su ancho de banda asignado, se desperdician⇒ Se puede dejar de

dar servicio a usuarios

Tiempo

Canal

W

Reparto Estático del Canal

Una situación similar se presenta cuando se hace una multiplexión por división en tiempo (TDM)

Tiempo

W

6

Reparto Dinámico del Canal

Se va concediendo el uso del canal a las diversas fuentes según los requerimientos de éstos y la disponibilidad del canalEn estas técnicas, se aprovecha mejor el canalSin embargo, no se garantiza que un usuario de manera inmediata haga uso del medio

Uso de un medio común

El uso de un medio común entre varios usuarios induce a conflictosSu problemática radica en saber quien puede transmitir en un momento dado, por lo que es necesario organizar el uso del medioA estos sistemas se les conoce como contención

7

Acceso al Medio

El control del Acceso al Medio se puede implementar de dos formas:

Bajo un esquema centralizadoBajo un esquema distribuido

ContenciónRound RobinReservación

Esquema Centralizado

Comunicación entre un sistema primario y varios secundarios: relación “maestro” –“esclavo”En este esquema, la comunicación puede ser de dos formas:

Con Poleo: se interroga secuencialmente a los sistemas esclavosSin Poleo: asignación de tiempos de atención a cada sistema esclavo

8

Esquema Distribuido

En este esquema no existe un sistema central de control (esquema conocido como peer to peer)La comunicación se establece de dos formas:

Sin prioridad: todos los sistemas tienen el mismo derecho a emitir informaciónCon prioridad: se establece un orden global sobre el derecho a usar el enlace

Protocolos de Contención

En los protocolos de contención, se parte del supuesto que todos los emisores comparten un medio común único, por el cual se puede transmitirAquí se identifican dos escenarios posibles:

Transmisión con detección de portadoraTransmisión sin detección de portadora

9

Detección de Portadora

Cuando un protocolo simplemente transmite datos sin verificar el estado del medio, se dice que es un protocolo sin detección de portadoraPor el contrario, un protocolo con detección de portadora siempre verificara si el medio esta disponible

Ejemplos de algunos protocolos

10

El protocolo Aloha Puro

Han existido dos versiones del protocolo aloha: aloha puro y ranuradoEl aloha puro se basa en la idea de dejar que cualquier usuario que desee transmitir, lo hagaEllo indica que no se establece un orden para hacer uso del medio, lo cual induce a colisiones (traslape de dos marcos)

El protocolo Aloha Puro

Cuando un emisor emite su mensaje, podrá verificar si este ha llegado satisfactoriamenteSi detecta colisión, esperará un tiempo aleatorio antes de volver a transmitir el marcoSe puede calcular que el rendimiento de este tipo de esquema es de aprox. 18%

11

Diagrama de Flujo del Protocolo Aloha Puro

¿TengoDatos?

INICIO

NO

TRANSMITETRAMA K

SI

¿Hubocolisión?

NO

RETRANSMITETRAMA K

SI

El protocolo Aloha Ranurado

En aloha puro, cuando un emisor ocupa el medio, lo hace por un intervalo de tiempo tcompletoEn aloha ranurado, el uso del medio se restringe a fracciones de t, donde cada fragmento o ranura corresponde a un marcoOtra diferencia es que los sistemas de cómputo no pueden enviar datos en cualquier instante de tiempo

12

El protocolo Aloha Ranurado

Por tanto, se les obliga a detectar el inicio de una ranura vacíaCon dichas modificaciones, el protocolo aloha ranurado logró una utilización del medio de 36%, doblando la capacidad de aloha puroA pesar de lo anterior, su rendimiento continuó siendo pobre

Protocolos con Detección de Portadora

Una manera más efectiva de transmitir es censar el medio, para luego decidir si se puede transmitir o noEn estos protocolos se encuentran:

CSMA persistenteCSMA no persistenteCSMA / CDCarrier Sense Multi Access

13

CSMA Persistente

Conocido como CSMA – persistente 1Cuando una estación desea transmitir, primero escucha el canalSi detecta que esta ocupado, espera de manera continúa hasta que detecte que se ha desocupado el medioSi detecta que esta vacío, transmite su marco

CSMA Persistente

Si detecta una colisión sufrida por el marco enviado, espera un tiempo aleatorio y vuelve a iniciar el proceso desde el principioEn este protocolo, si un transmisor ocupa el medio, tiene una probabilidad de 1 de transmitir su marco. Por ello se le denomina persistente 1

14

CSMA Persistente

Se pueden presentar colisiones debido al tiempo de propagación (una estación hace patente que va a ocupar el canal pero, por el tiempo de propagación, la señal tarda ssegundos en llegar a otra estación, lapso durante el cual otra estación, pensando que el medio esta vacío, transmitió)

CSMA Persistente

También se puede presentar una colisión cuando dos o más estaciones esperan a que se desocupe el canal para empezar a transmitirLa ventaja frente al esquema de aloha es que no se intenta tomar el medio si está ocupado éste

15

CSMA no persistente

La variante de este protocolo radica en que si un transmisor detecta que el medio está ocupado, espera un tiempo aleatorio para volver a transmitir, a diferencia del persistente, en el cual se censaba el medio hasta detectar que se ha liberado

CSMA – persistente - p

Aquí, si una estación detecta un medio libre, transmite con una probabilidad p, esperando por la siguiente ranura con una probabilidad q = 1-pSi detecta vacía a la siguiente ranura, transmite; en otro caso espera un tiempo aleatorio para volverlo a intentarLo anterior busca no retrasar tanto el acceso al medio

16

CSMA - CD

Una manera de optimizar los algoritmos CSMA es cancelar la transmisión tan pronto como se haya detectado una colisión, ahorrando tiempo y ancho de bandaA esta forma de trabajo se le conoce como el algoritmo CSMA – CD (Carrier Sense Multi Access with Collision Detection)

CSMA - CD

17

CSMA - CD

CSMA - CD

Un punto fundamental es determinar en cuanto tiempo se detectará una colisiónAnalizando las figuras anteriores, se puede determinar que el tiempo para detectar las colisiones es dos veces el tiempo de propagación de extremo a extremo (bus)

⇒ Tramas de tamaño grande para poder detectar la colisión

18

CSMA - CD

Este protocolo fue propuesto por Xerox en los 70’s para EthernetIEEE propone en los 80’s propone una especificación similar para 802.3CSMA – CD se emplea en redes de área local (medios guiados o banda base) y de área extensa (medios no guiados o broadband)

CSMA - CD

Notemos que entre más grande sea el tiempo de propagación, más probabilidad existe que, durante el tiempo de contención, otros DTE’s ocupen el medio

⇒ Mayor número de colisiones

19

CSMA - CD

MARCO MARCO MARCO

Periodo detransmisión

Periodo decontención

Ranuras decontención

Periodoinactivo

Protocolos Round Robin

Implementado en topologías lógicas de bus o anilloExiste un paquete token que circula de estación en estaciónEl token puede tener dos estados:

OcupadoLibre

20

Protocolos Round Robin

Si una estación desea transmitir, espera hasta que reciba el token. Si este esta libre, lo marca como ocupado y coloca su información en elUn nuevo token libre se genera cuando:

La estación que lo puso como ocupado termina la transmisión de la tramaEl token ocupado regresa a la estación

Protocolos Round Robin

Se requiere una estación monitora queElimine los tokens duplicadosRegenere los tokens perdidos

En base a esta ideología, IBM propone Token Ring, mientras que IEEE propone el estándar 802.4 (Token Bus) y 802.5 (TokenRing)También son conocidos como protocolos de paso de testigo

21

Protocolos Round Robin

Protocolos Libres de Colisiones

En estos protocolos, se hace énfasis en la forma en la cual se puede evitar colisiones, aún en el periodo de contenciónPara ello, se debe de determinar de manera precisa que estación puede hacer uso del canal después de que ha finalizado una transmisión exitosa

22

Protocolo de Mapa de Bits

Para establecer un orden más estricto para hacer uso del canal, el tiempo de contención es dividido en ranuras, una correspondiente a cada estaciónSi existen N estaciones, el tiempo de contención será dividido en NCuando una estación desea transmitir, lo hace patente colocando un 1 en su ranura correspondiente

Protocolo de Mapa de Bits

Una vez que una estación j ha analizado todas las ranuras, verifica si una estación j-k, k ≠0, desea transmitir. Si es el caso, la estación j no transmite; si no, lo puede hacerUna vez que la última estación lista haya transmitido su marco, comienza otro periodo de contención

23

Protocolo de Mapa de Bits

10001010

76543210

8 ranuras de contención

00100100

76543210

8 ranuras de contención

1 3 7 2 5

Marcos

Protocolo de Mapa de Bits

El presente protocoloPermite establecer un orden jerárquico entre las estacionesSi una estación desea transmitir y ha pasado su correspondiente ranura, tendrá que esperar hasta la siguiente vueltaTodas las estaciones conocen que desean hacer las otras estaciones

Por su naturaleza, donde se expresa el deseo de transmitir antes de hacerlo, se trata de un protocolo de reservación

24

Conteo Descendente Binario

Otro protocolo de reservación, en el cual se enumera a las estacionesLa representación en número binario de cada estación debe contener los mismos bitsUna vez que llega una ranura, se compara el bitcorrespondiente al ciclo mediante una operación ORSi el correspondiente bit de la estación es uno, podrá seguir compitiendo por transmitir; en caso contrario, tendrá que esperar a que finalice la ronda y el ganador transmita

Retrospectiva

En general, se puede mencionar que:Los protocolos de contención trabajan bien con poca carga, debido a su bajo retardoLos protocolos libres de colisión trabajan bien con una considerable carga de trabajo

25

Otros tipos de Protocolos

Existen protocolos que combinan las propiedades de los protocolos de contención y los libres de colisión, llamados protocolos de contención limitada, como el protocolo de recorrido de árbol adaptableOtro enfoque son los protocolos de acceso múltiple de división en longitud de onda, los cuales se suelen emplear en comunicación a larga distancia (como por ejemplo, en fibra óptica)

Subcapa MAC para Redes Inalámbricas

26

Generalidades

En redes inalámbricas, el diseño de la subcapaMAC requiere considerar factores que no se presentaban en redes alambradas. P. E., el alcance

A B C D

Problemas a Resolver

En redes inalámbricas, cuando una estación no “ve” a un competidor (por su radio de alcance), el problema se denomina estación oculta (p. e. “C” no ve a “A”)Por el contrario, si una estación detecta erróneamente que no puede transmitir por el medio, el problema se denomina estación expuesta (p. e. “B” transmite a “A”, y “C” desea hacerlo a “D”, pero no lo hace debido a que detecta el medio ocupado por “C”)

27

Protocolo MACA

MACA: Acceso múltiple con prevención de colisionesEste algoritmo busca que el receptor envíe un marco pequeño, el cual sirva para indicar a las estaciones accesibles que va a estar ocupado. Posteriormente, inicia la transferencia de datos

Protocolo MACA

Se hace uso de dos señales:RTS (Request To Send, solicitud de envío): emitida por la estación emisoraCTS (Clear To Send, libre para envío): respuesta del receptor antes de iniciar el envío de los datos

C A RTS B D C A CTS B D

E E

28

Protocolo MACAW

Mejora de MACAIncorporaron un ack tras la llegada de cada marco exitosoSe incorporó la detección de portadoraSe incorporó información sobre el congestionamiento, mejorando con ello el rendimiento

Subcapa MAC

Análisis de la subcapa MAC en Ethernet, Token Bus y Token Ring

29

Subcapa MAC del 802.3

El marco para las redes 802.3 consta de un preámbulo de 7 bytes (10101010)⇒ Produce una onda cuadrada de 10 Mhz

durante 5.6 µseg (sincronización)Se continúa con un byte inicio de marco, con la secuencia 10101011

Subcapa MAC del 802.3

CRCRellenoDATOSLong.Datos

DirecciónOrigen

DirecciónDestino

Preámbulo

Inicio del delimitadorde marco

7 1 2 o 6 2 o 6 2 0 – 1500 0 – 46 4

BYTES

30

Subcapa MAC del 802.3

Continúan dos campos para las direcciones de destino y de origen, respectivamenteAmbas pueden ser de 2 o 6 bytes, pero para 10 Mbps se usan 6En la dirección destino se reserva el primer bit para indicar una dirección ordinaria (0) o una dirección de grupo (1)Si la dirección destino se conforma de 1’s, se trata de un paquete de difusión o broadcast

Subcapa MAC del 802.3

Además, el segundo bit de mayor orden de la dirección destino define si se trata de una dirección global o localEl campo de longitud, en el cuál se indica la longitud de los datos, en el rango [0, 1500] bytesEl 802.3 establece un tamaño mínimo válido de marco de 64 bytes, desde la dirección destino hasta la suma de comprobación, por lo que si la longitud de los datos es menor a 46, se rellena

31

Subcapa MAC del 802.3

El campo de relleno, puede variar en el rango 0 – 46 y es usado cuando no se cumple con el tamaño mínimo para los datosLa norma establece que si se toma un tiempo τ en propagarse una señal de un extremo del cable al otro, será necesario que los marcos tarden 2 τ en ser colocados por el transmisor en el medio, con el fin de detectar colisiones

Subcapa MAC del 802.3

Recordemos que una estación, cuando detecta una colisión, deja de transmitir (si lo está haciendo) y genera una ráfaga de ruido de 48 bits para avisar a las demás estacionesPara una LAN con un máximo de 2500 mts de longitud y 4 repetidores, el marco debe tardar 51.2 µseg correspondientes a 64 bytesA medida que aumenta la velocidad, la longitud mínima del marco debe aumentar o la longitud del cable debe disminuir

32

Manejo de colisiones en redes 802.3

Cuando se detecta una colisión, se emite una ráfaga de ruido de 48 bitsEl tiempo se divide en ranuras, donde la longitud de la ranura es de 2τ (tiempo de propagación de ida y vuelta en el medio, en el peor de los casos)Por tanto, para 2500 mts y 4 repetidores, la ranura es de 512 tiempos de bit o, 51.2 µseg

Manejo de Colisiones en redes 802.3

Tras la primera colisión, las estaciones esperan 0 o 1 tiempos de ranura para volver a transmitirSi dos estaciones generan el mismo tiempo aleatorio, se generará una nueva colisión. En tal caso, ahora las estaciones esperarán de 0 a 3 tiempos de ranuraEn general, cuando ocurren i colisiones, se escoge un número aleatorio entre 0 y 2i –1 para volver a intentar una transmisión, tomando como unidad el tiempo de ranura (retroceso exponencial binario)

33

Manejo de colisiones en redes 802.3

Cuando se detectan 10 o más colisiones, el número máximo del intervalo se congela en 1023, con el fin de no introducir grandes tiempos de esperaSi a pesar de lo anterior se detectan 16 colisiones consecutivas, el proceso de transmisión se aborta, mandando un mensaje de error a las capas superiores

Manejo de Colisiones en Redes 802.3

Al aumentar el número de estaciones en una red, la probabilidad de colisiones aumenta considerablementePor tanto, se ha optado por fragmentar a la red en segmentos “independientes”, dando origen a las redes conmutadas

34

Token Bus

Las redes basadas en el acceso aleatorio, como la 802.3, tiene las siguientes desventajas:

Una estación dada puede esperar un tiempo arbitrariamente largo antes de transmitirNo se tienen prioridades

Token Bus

La naturaleza de diversos problemas de comunicación requieren conocer de manera exacta el peor tiempo en el accesoPara resolver dicha problemática, se desarrollo un tipo de red en anillo, en la cual, si existe n estaciones con un tiempo T por marco, entonces, el tiempo máximo de espera para transmitir es nT

35

Token Bus

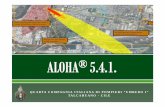

El estudio y desarrollo de estos conceptos derivo en el estándar Token Bus (802.4)Físicamente, token bus puede ser implementado por medio de un cable lineal o en árbol al que se conectan las estacionesLógicamente, las estaciones se organizan en forma de anillo, donde cada estación nconoce la dirección de sus vecinos inmediatos (n-1, n+1)

Token Bus

Normalmente, cuando se inicializa la red, la estación de número mayor puede generar un marco durante su correspondiente tiempo asignadoPosteriormente, el permiso de transmisión pasa a su vecino inmediato, lo cual se indica por medio de un marco especial de control llamado ficha

36

Token Bus

La estación que posea la ficha, es la única capaz de transmitir en este instante de tiempo, evitándose la colisionesCuando una estación genera una ficha de control, todas las estaciones detectarán la presencia de dicha ficha en el medio (por ser un medio de difusión), pero solo aquella que tanga la dirección indicada, la podrá ocupar

Token Bus

Cuando se inicializa el anillo, las estaciones son insertadas, de mayor a menor, de acuerdo a su direcciónLa entrega de la ficha de control también es de mayor a menorSi una estación, al momento de recibir la ficha de control no tiene marcos a enviar, pasa inmediatamente el marco a la siguiente estación

37

Token Bus

Token Bus permite asignar jerarquías a las tramas, de tal manera que cada estación puede definir una jerarquía para cada mensajeSe permiten 4 tipos de jerarquías: 0, 2, 4 y 6, siendo 6 la mayor jerarquíaCon una correcta temporización, se puede garantizar que los mensajes de nivel 6 tendrán asegurado un tiempo para transmitirse

Formato del marco Token Bus

Suma de ComprobaciónDATOS

DirecciónOrigen

DirecciónDestino

Control de MarcoDelimitador InicialPreámbulo

1 1 1 2 o 6 2 o 6 0 – 8182 4 1

DelimitadorFinal

38

Formato del marco Token Bus

El preámbulo sirve para sincronizar el reloj del receptor (incluso puede ser de solo 1 byte)Campos delimitador inicial y final: límites del marcoEl campo de control sirve para discernir entre un marco de datos de uno de control; además, en los marcos de datos lleva la prioridad del mensaje

Formato del marco Token Bus

Mediante el campo de control se puede dar mantenimiento al anillo, añadir o dar de baja a estacionesLos campos de dirección de origen y de destino son los mismos que en el 802.3El campo de datos puede llegar a los 8182 bytes(bajo direcciones de 2 bytes) y 8174 (con direcciones de 6 bytes)El campo de suma de comprobación se basa en CRC, al igual que en 802.3

39

Campo de Control

Importancia: mantenimiento lógico del anilloFlexibilidad ofrecida: añadir o dar de baja a estaciones de manera dinámicaLa flexibilidad se limita al peor caso considerado en la rotación de la ficha

Token Ring

Token Ring, tiene la característica de establecer enlaces individuales punto a punto, los cuales forman un círculoPuede operar bajo par trenzado, cable coaxial, fibra ópticaAquí, circula un patrón especial de bits, llamado ficha, de 3 bytes

40

Token Ring

Si una estación desea transmitir, debe tomar la ficha y retirarla del anilloEsta acción se realiza invirtiendo un solo bitde la ficha, acción que la convierte en los 3 primeros bytes de un marco de datos normalSólo existe una ficha en el anillo, lo que resuelve el problema de contención

Token Ring

Un aspecto importante en el diseño de una red Token Ring, esta relacionado con el retardo de propagación y el retardo inducido por cada estación, ya que ambos deben permitir la existencia de una ficha completaLas interfaces de cada estación con el anillo tendrán dos formas básicas de operar: escuchar y transmitir

41

Token Ring

Por tratarse de un anillo, la estación emisora, dentro del tiempo máximo de propagación, recibirá los datos que ha emitido

Esto sirve para verificar la integridad de los datos transmitidos o la calidad del anilloDichos datos también pueden ser ignoradosUna estación siempre debe drenar los bits que ha enviado

Token Ring

Un marco completo, en Token Ringnormalmente no esta presente en el medio en un instante de tiempo dado

⇒ lo que permite no definir un límite de tamaño a los marcos

42

Token Ring

Un problema que presentan las redes de anillo es que, si un segmento falla, se puede colapsar totalmente la redPara ello, se ha optado por instalar físicamente las redes en una especie de anillo, donde cada estación se enlazara a una especie de concetrador

Token Ring

Si un segmento falla, se puede aislar mediante el concentrador por medio de un puente (relevadores de paso)El uso de relevadores permite aislar por medio se software a un segmento de una estaciónHay que señalar que del concentrador a una estación existen dos cables físicos: uno de entrada y otro de salidaAmpliamente usado en redes de Anillo en Estrella

43

Token Ring

Al recibir una estación la ficha circulante, contará con un tiempo de retención de la ficha (aprox. 10 mseg), durante el cual puede enviar uno o más marcosAl agotarse los marcos o finalizar el tiempo de retención, se regenera la ficha y se envía a la siguiente estación

Token Ring

FSEDAC EDSuma de ComprobaciónDATOS

DirecciónOrigen

DirecciónDestino

SD

EDACSD FORMATO DE LA FICHA

1 1 1 BYTES

1 1 1 2 o 6 2 o 6 Sin límite 4 1 1BYTES

Control de marcoControl de accesoDelimitador Inicial

Delimitador finalEstado del marco

44

Campos del marco Token Ring

Delimitador inicial y final: contiene patrones Manchester diferenciales no válidos (alto-alto, bajo-bajo)Byte de Control de Acceso: contiene el bit de la ficha, el bit de revisión, los bits de prioridad y los bits de reservación. Permite distinguir los marcos de datos de los de control

Campos del marco Token Ring

Direcciones origen y destino: idénticos a las redes 802.3 y 802.4Estado del marco: contiene los bits “A” y “C”. “A” se coloca a 1 cuando la interfaz de la estación receptora ve que la dirección destino es la suya. “C” se coloca a 1 cuando la estación receptora ha copiado completamente el marco

45

Campos del marco Token Ring

Delimitador final: contiene un bit “E” que se activa cuando se ha detectado un errorLas prioridades se manejan de acuerdo a la importancia de un mensaje así como la prioridad de la ficha

⇒ Solo se podrá transmitir si la prioridad del mensaje es mayor o igual a la prioridad de la ficha

Mantenimiento del Anillo

Efectuada por una estación monitorDicha estación se encarga de:

Verificar que no se pierdan fichasReparar el anillo cuando este se rompeEliminar marcos alteradosBuscar marcos huérfanosGarantiza la longitud del anillo para mantener una ficha completa

46

Mantenimiento del Anillo

Una función de mantenimiento que no puede realizar el monitor es la localización de rupturas

Comparación de las Tecnologías LAN: 802.3

Se pueden instalar estaciones al vueloMuy bajo retardo de transmisiónLos marcos están restringidos a 64 bytes mín., y 1500 máx.No determinísticoNo se tienen prioridadesLongitud de cable máxima de 2.5 KmA medida que aumenta la velocidad, la eficiencia disminuye

47

Comparación de las Tecnologías LAN: 802.4

DeterminísticoCapaz de Manejar marcos cortosManeja prioridadesConfigurable para garantizar ancho de bandaBuen rendimiento ante alto flujo de datos y bajo rendimiento ante bajo flujoProtocolo complejoNo recomendable para configuraciones con fibra

Comparación de las Tecnologías LAN: 802.5

Conexiones punto a puntoConfigurable con gran variedad de cablesCapaz de manejar caídas de segmentosManeja prioridadesCapaz de manejar marcos arbitrariamente grandes, limitados por el tiempo de contención de la fichaControl centralizado

48

Tecnología para Redes de Área Metropolitana

Bus doble de colas distribuidas

DQDB

Tecnología definida en el estándar IEEE 802.6Basada en dos buses unidireccionales permitiendo comunicación bidireccionalA los extremos de cada bus, se encuentran terminadores (head - end), los cuales generan cadenas de células de 53 bytes

49

DQDB

Bus A

Bus B

Dirección en el flujo del bus A

Dirección en el flujo del bus B

HEAD END

DQDB

Cada célula lleva un campo de carga de 44 bytesLas células contienen dos bits de protocolo:

OcupadoSolicitud

Para transmitir, una estación debe conocer la posición (con respecto a los buses) de la estación destino

50

DQDB

La información se introduce a los buses por medio de circuitos OR, lo cual permite que si una estación falla, no falle el enlaceEste tipo de red se basa en el concepto de “solicitar y esperar”: las estaciones entran en una cola de espera, con el objeto de que todas las estaciones que hicieron una solicitud previa de transmisión, lo hagan

DQDB

La cola de espera no está en un solo sistema, es distribuidaPara lograr dicho esquema, cada estación cuenta con dos registros contadores: RC y CDRC lleva el conteo de cuantas estaciones han hecho solicitud de transmisión corriente abajo. Una vez que se desee transmitir, RC es copiado a CD, el cual llevará el control de las estaciones que previamente han hecho solicitud de transmisión y RC llevará el control de las estaciones que hagan una solicitud posterior

51

DQDB

DQDB

52

DQDB

DQDB

53

DQDB

DQDB

54

DQDB

DQDB

55

DQDB

DQDB

56

DQDB

Problemáticas de Interconexión

Cada tipo de tecnología LAN es incompatible directamentePor tanto, se han tenido que desarrollar estrategias que permitan conectar una red 802.X con una 802.YIEEE propuso una capa LLC (Control Lógico del Enlace), la cual esconde las diferencias entre tecnologías LAN y MAN

57

Problemáticas de Interconexión

LLC se encuentra en la parte superior de la capa de enlace de datos, encargándose de añadir cabeceras compatibles con otra tecnología de redOfrece tres tipos de servicio:

Servicio no confiable de datagramasServicio reconocido de datagramasServicio confiable orientado a conexión