Seguridad en redes

-

Upload

chaarliee-baas-canul -

Category

Documents

-

view

8 -

download

2

description

Transcript of Seguridad en redes

Seguridad de Redes - II

III Programa de Administración de Redes para Suboficiales del Ejercito Peruano

Oficina de Extensión Universitaria

FIA- USMP

Diciembre 2002

…CONCEPTOS DE SEGURIDAD

Objetivos de la Seguridad

“Tratar de proteger las redes privadas y sus recursos mientras se mantienen los

beneficios de la conexión a una red externa o pública”

Paradigmas de Seguridad “Lo que NO está expresamente

permitido , ESTA PROHIBIDO”. “Lo que NO está expresamente

prohibido, ESTA PERMITIDO”.

A mayor “Seguridad”, mayor incomodidad o complejidad del sistema de seguridad.

Riesgos en las Redes

Espionaje: Acceso no autorizado a información.

Disponibilidad: Interrupción del flujo de información.

Copia de Información. Modificación de la información. Destrucción de información.

Tipos de Ataques

Divulgación de contenidos. Suplantación. Repetición de mensajes Modificación de mensajes. Negación o interrupción de los servicios

(DoS). Ataques internos y externos. Caballos de Troya.

Tipos de Atacantes Estudiante Ex empleado Empresario Husmeador Terrorista Contador Hacker, Cracker

Servicios de Seguridad Autenticación: Asegura que el origen y

destino son los que dicen ser. Control de acceso: Elimina el acceso no

autorizado. Confidencialidad: Previene la lectura y

copia de los datos. Integridad de los Datos: Previene la

alteración de los datos. No Repudio: Firmas digitales

Mecanismos de Seguridad

Autenticación: contraseñas de usuarios. Control de Acceso. Firmas Digitales. Encriptamiento.

Seguridad y Pila de Protocolos

Capa Física: Líneas de transmisión en tubos sellados que contienen gas argón a alta presión. La presión al disminuir dispara una alarma.

Capa de Red: Firewalls Capa de Transporte: Cifrado y descifrado de

procesos. Capa de Aplicación: Resuelve problemas de

validación y no repudio.

Niveles de Seguridad

Nivel D1 Es la forma mas baja de seguridad. Esta norma establece que el sistema entero no es confiable. Ejemplo MS DOS

Nivel C1 Sistema de Protección Discrecional, se refiere a la seguridad disponible en un sistema Unix típico. Los usuarios deben identificarse ante el sistema mediante su login y contraseña Con esto se logra determinar los derechos de acceso a la información que tiene cada usuario.

Nivel C2 Está diseñado para resolver los problemas del Nivel C1.Este ambiente tiene la capacidad de restringir aún más el que los usuarios ejecuten ciertos comandos o tengan acceso a ciertos archivos, con base no sólo en los permisos, sino también en los niveles de autorización. También es posible la auditoria.

... Niveles de Seguridad

Nivel B1 Protección de Seguridad Etiquetada, es el primer nivel con soporte para seguridad de multinivel. En este nivel se establece que el dueño del archivo no puede modificar los permisos de un objeto que esté bajo control de acceso obligatorio.

Nivel B2 Protección Estructurada, requiere que todos los objetos estén etiquetados. Los dispositivos como discos, cintas y terminales, pueden tener asignado uno o varios niveles de seguridad.

Nivel B3 Dominios de Seguridad, refuerza los dominios con la instalación de hardware.

Nivel A Diseño Verificado, seguridad más alta. Cuenta con un proceso estricto de diseño, control y verificación.

…CIFRADO

Cifrado

Consiste en desordenar los datos de manera que adquieran una apariencia aleatoria pero recuperable.

Es la base de la Criptografía (en griego, escritura secreta).

Los mensajes a cifrar conocidos como texto normal se transforman mediante una función parametrizada por una clave,

El mensaje cifrado se conoce como texto cifrado

Criptología

Criptografía: Es el arte de diseñar cifradores. Criptoanálisis: el arte de descifrar mensajes

cifrados. Criptología: Formado por la criptografía y

criptoanálisis.

Proceso de Encriptación

TextoPlano

TextoPlano

TextoCifrado

Algoritmo deEncriptación

Algoritmo deDesencriptación

Clave Clave

Modelos de Cifrado

Cifrados por Sustitución.

Conservan el orden de los símbolos de texto normal, pero los disfrazan.

Cifrados por Transposición.

Reordenan las letras pero no las disfrazan.

Cifrados por Sustitución

Sustitución alfabética. Clave 5– Se sustituye cada una de las letras del

mensaje original por la letra del alfabeto correspondiente a un desplazamiento de cinco posiciones.

– Los espacios entre las palabras, se descartan.

Cifrado por Sustitución

A B C D E F G H I J K L MF G H I J K L M N O P Q R

N O P Q R S T U V W X Y ZS T U V W X Y Z A B C D EEjm.:

Mensaje Original: NECESITO REFUERZOSMensaje Cifrado: SJHJXNYTWJKZJWETX

Cifrado por Sustitución A B C D E F G H I J K L M

1 2 3 4 5 6 7 8 9 10 11 12 13

N O P Q R S T U V W 14 15 16 17 18 19 20 21 22 23 X Y Z 24 25 26

Cifrado por Sustitución

Ejm.:Mensaje Original: INDIANAPOLISPalabra Clave : chazutaMensaje Cifrado: LVEIVHBSWMIN

I N D I A N A P O L I Sc h a z u t a c h a z u3 8 1 26 21 20 1 3 8 1 26 21

L V E I V H B S W M I N

Cifrado por Transposición

Transposición Columnar– La clave del cifrado es una palabra o frase que no

contiene letras repetidas.– El propósito de la clave es numerar las columnas

de acuerdo a las letras del alfabeto.– El texto normal se escribe horizontalmente.– El texto cifrado se lee por columnas, comenzando

por la columna cuya letra clave es la mas baja.

Transposición Columnar

M E G A B U C K 7 4 5 1 2 8 3 6 f a v o r t r a

n s m i t i r u

n m i l l o n d

e d o l a r e s

a m i c u e n t

a d e l s w i s

s b a n k s i e

t e t r e s t r

e s c u a t r o

TEXTO NORMAL favortransferirunmillondedolaresamicuentadelswissbanksietetrestrescuatro

TEXTO CIFRADO oellclnrurrlauskearrneniitrasmdmdbesvfioieatcaudstserofnneaastetiorewsst

…FIREWALLS

Introducción

“Internet es un avance tecnológico maravilloso que brinda acceso a datos y la habilidad de publicar información en formas revolucionarias”

Las conexiones en Internet se implementaron sin “Políticas de Seguridad”

Cuantos Hackers existen?

37 millones de personas tienen acceso a internet en EE.UU. Y Canadá.

De ellos, el 10% son curiosos ,son hackers que intentan probar la seguridad de los sistemas.

El 10% de los curiosos utilizan herramientas para hackers.

El 10% desarrollan herramientas para hackers. El 1% de ellos son talentosos.

Conceptos

Hacker: Una persona que le encanta explorar los detalles de los sistemas informáticos y explotar sus capacidades, contrario a muchos usuarios que prefieren aprender sólo lo mínimo necesario.

Cracker: Una persona que rompe la seguridad de un sistema y afecta contra ella.

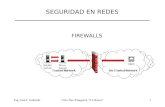

Qué es un Firewall?

Un Firewall es una máquina que actúa como único punto de defensa, para controlar el acceso entre redes Privadas y Redes Públicas.

Firewall

Establece un perímetro de seguridad. Separa las redes y define el acceso. Refuerza las políticas de seguridad.

“Un sistema o grupo de sistemas configurados para reforzar las políticas de seguridad entre

dos redes”

Firewall

Puede ser tan simple como un Router que filtra paquetes o tan complejo como un gateway que combina el filtro de paquetes con el filtro a nivel de aplicaciones.

Puede ofrecer servicios de seguridad a nivel de aplicaciones para tráfico entrante y saliente.

El diseño de Firewalls no se rige por estándares.

Tipos de Firewalls

A nivel de Red A nivel de Aplicación A nivel de Circuito

Firewall a Nivel de Red También conocido como Filtrado de Paquetes.

Examina las direcciones de los paquetes para determinar si el paquete debe pasar a la red local o se debe impedir el acceso.

En este tipo de firewalls se elaboran una especie de lista negra con las direcciones IP cuyo acceso desea impedirse, además se puede especificar los servicios que se desea restringir.

Por ejemplo, puede permitir que los usuarios de Internet accedan a las paginas web de su red privada pero impedir que accedan mediante telnet o al servidor FTP.

Normalmente estos serán los parámetros que tendrá que tener en cuenta a la hora de diseñar un firewall a nivel de red:

La dirección de origen de la que provienen los datos. La dirección de destino de los datos. El protocolo de sesion de los datos; TCP, UDP, ICMP. El puerto de aplicación de origen y destino del servicio deseado. Si el paquete es el inicio de una petición de conexión.

Firewall a Nivel de Aplicación

También conocido como Gateway de Nivel de Aplicación.

Ejecutan software de servidor Proxy, con lo que los administradores de red suelen referirse a estos firewalls simplemente como servidor Proxy.

Los servidores Proxy se comunican con los servidores de Internet en nombre de los usuarios. Los usuarios de una red que se conectan a Internet a través de un Proxy aparecen para los ordenadores de Internet con la dirección IP del servidor Proxy.

Existen servidores Proxy para diferentes servicios; HTTP, FTP, Telnet. Se deberá configurar diferentes servidores Proxy para los diferentes servicios que se van a utilizar.

Firewall a Nivel de Circuito

Los firewalls a nivel de circuito, son similares a los de nivel de aplicación, pues ambos utilizan servidores proxy. La diferencia radica, en que como vimos en el apartado anterior los firewalls a nivel de aplicación necesitan un software de proxy para cada uno de los servicios a los que se desea dar acceso, mientras que los firewalls de circuito crean un circuito entre el cliente y el servidor sin que la aplicación sepa nada del servicio.

Los servidores a nivel de circuito, solo utilizan un proxy y permiten a los usuarios utilizar sus aplicaciones cliente sin tener que preocuparnos por la compatibilidad entre el servidor proxy y la aplicación cliente.

Funcionamiento del Firewall

Recibe un paquete. Verifica el origen y destino del paquete. Verifica el tipo de requerimiento

(servicio). Se comunica con el programa

apropiado. Procesa el requerimiento.

Terminología Firewall

Gateway: Es un sistema que provee servicios de relay entre dos dispositivos.

Filtrado de Paquetes: Son dispositivos que procesan tráfico de red basados en paquete por paquete.

Proxy: Servidor que se comunica con servidores externos en representación de los clientes internos.

NAT: (Network Address Traslation) Permite ocultar completamente la red privada. Traduce las direcciones privadas en direcciones públicas de Internet.

DMZ: Zona desmilitarizada. Es una red pequeña que reside entre la Red Interna y la Red Externa, también llamada Red de servicios , cuyo propósito es separar la red pública de su red interna.

Configurando un Firewall Internet

Configurando un Firewall Internet

FirewallFirewall

SMTP ServerSMTP Server

WWW ServerWWW Server

FTP ServerFTP ServerDMZDMZ

Red Interna o PrivadaRed Interna o Privada

RouterRouter

InternetInternet

Políticas de Seguridad

Una política de seguridad permite construir una infraestructura de seguridad efectiva.

Como infraestructura se entiende:– Recursos seguros, incluyendo información

y los mismos sistemas.– Permitir a los empleados hacer su trabajo

más rápido.

Soluciones de SeguridadProtección Internet / Intranet

VPNFirewall

Inspección de Contenido

Detección de Intrusos

Anti Virus

Protegiendo nuestra Seguridad Mantener nuestros programas actualizados siempre

– Sistemas Operativos (www.windowsupdate.com)– Navegadores Web (www.windowsupdate.com)– Antivirus (bases de virus actualizadas)

No abramos puertas a posibles intrusos– Compartiendo archivos (No dejemos nuestros archivos compartidos cuando no sea necesario)

Programas peligrosos– No descargarlos de fuentes desconocidas (Páginas de hackers, warez, etc.)– kazaa (Pasarle antivirus a mis archivos recién bajados, No usar Kazaa en horas de tráfico alto

en la red)– No ejecutar programas que lleguen por mail (esos attachments *.exe,*.cpl, etc.)

Contraseñas seguras– No usar claves obvias o que sean palabras de diccionario.– No dejar que entren a la red interna (apoderándose de nuestras claves por ejemplo) Porque sería

más fácil encontrar agujeros de seguridad que desde afuera.– No usar telnet para enviar información confidencial, usar conexiones seguras como ssh con el

programa PUTTY (ftp://ftp.usmp.edu.pe/programas/emuladores/putty.exe).– Bloquear nuestros equipos cuando no estén siendo usados.

Firewalls– Un firewall no limita, protege.

Utilidades y herramientas recomendadas– The cleaner (www.moosoft.com) Para ver si tenemos troyanos instalados en nuestras Compus.– Windows update (www.windowsupdate.com)