RFC 2196 - Principales estándares para la seguridad informacion IT

-

Upload

rafael-enrique-ledezma-aguilar -

Category

Documents

-

view

2.286 -

download

17

Transcript of RFC 2196 - Principales estándares para la seguridad informacion IT

77

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

Principales estándares para laseguridad de la información IT

Alcances y consideraciones esenciales de los estándares

ISO-IEC BS7799-IT, RFC2196, IT BASELINE, SSE-CMM y, ISO 27001

Flor Nancy Díaz Piraquive

Economista de la Universidad Católica de Colombia, especialis-

ta en Preparación y Desarrollo de Proyectos y especialista en

Gerencia de Proyectos de Sistemas de Información, de la Uni-

versidad Colegio Mayor de Nuestra Señora del Rosario;

candidata a doctor en Sociedad de la Información y el Conoci-

miento de la Universidad Pontificia de Salamanca con sede en

Madrid, España. Larga experiencia en la empresa privada y

pública, además de 20 años en la docencia universitaria.

RESUMEN

El actual entorno económico y de competencia en el que se desenvuelven las empresas se

caracteriza por el uso intensivo de la información y el conocimiento en las compañías,

situación que enmarca un nuevo contexto empresarial donde la realidad propicia la incor-

poración de nuevas tecnologías de información y comunicaciones (TIC), lo que representa

un cambio significativo para la organización. Dicho cambio hace necesaria una adecuada

gestión de la información y el conocimiento, con el propósito de facilitar procesos asocia-

dos con la innovación, el desarrollo de productos o servicios, la eficiencia en el uso de los

recursos, la calidad y la toma de decisiones acertadas.

Sin embargo, en el afán de ingresar en el nuevo entorno, las empresas se ven enfrentadas

a mayores riesgos que son cada vez más difíciles de controlar. Por tanto, se han iniciado

planes que garantizan una adecuada gestión de la información, por considerarse que ésta

forma parte de los activos fundamentales de las organizaciones, y se toma como base

para diseñar la estrategia comercial y de competitividad en esta sociedad globalizada.

Para garantizar el éxito en la gestión de la información, se toman en cuenta los referentes

que brindan los estándares para su seguridad. Con esto se espera que la información se

proteja celosamente y se garantice la implantación de las estrategias que propician la

integridad, la confidencialidad y la disponibilidad de ésta hacia los clientes.

78

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

Por lo anterior, en este artículo se realiza un estudio sobre los cinco principales estándares

de seguridad de la información adoptados por las empresas, teniendo presente que éstos

cobijan todo tipo de organización (empresas, instituciones gubernamentales, organizacio-

nes sin ánimo de lucro, etc.). Entre otros aspectos, se describen el alcance de cada uno de

los estándares, las consideraciones esenciales, la forma como facilitan la administración,

el apoyo en la definición de políticas, la facilitación para la adopción de modelos de gestión

y la ingeniería de seguridad que se debe contemplar para la gestión de los procesos de

seguridad. Finalmente, se describirá en una matriz la relación que hay entre los cinco

estándares tratados, con lo cual los directivos tendrán un parámetro más para tomar

decisiones de inversión alrededor del estándar que se va a implantar en los sistemas de

gestión de seguridad de la información para la organización.

Palabras claves: estándar, recomendación, sistema de seguridad de información, sistema

de gestión de seguridad, seguridad de la información.

Introducción

La seguridad de la información se considera como la herra-mienta fundamental para implantar nuevas mejoras en las em-presas, razón por la cual éstas deben realizar un esfuerzo cada díamayor para optimizar su nivel de seguridad en este aspecto. Laorganización debe mejorar continuamente la eficacia del Sistemade Gestión del Sistema de Información (SGSI), mediante el esta-blecimiento de políticas y objetivos de seguridad de la informa-ción, tomando en cuenta los resultados de las auditorías, análisisde eventos, y acciones correctivas y preventivas de los mismos. Deigual manera, deben establecer procedimientos argumentados paraidentificar documentos que ya no se requieran porque se actuali-zaron o porque se remplazaron por otros. En todo caso, entre lasprioridades que hay que considerar en la seguridad de la informa-ción se cuentan la confidencialidad y la protección de los datos.

Por la importancia que tiene la seguridad de la informaciónen las organizaciones, y con el propósito de contrarrestar los in-trusos maliciosos que ingresan en ella para hacer daño, se hanidentificado las mejores prácticas alrededor de la implantación deestándares de seguridad de la información relacionados con ISO-IEC BS7799-IT, RFC2196, IT Baseline, SSE-CMM e ISO 27001,los más relevantes en seguridad de la información IT.

En este artículo se abordarán los temas relacionados con elalcance de los cinco estándares mencionados anteriormente, con-siderados los más usados para la gestión de la seguridad de la

79

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

información, al igual que algunas observaciones esenciales sobreéstos, las formas de administración, cómo definir políticas y adop-tar modelos de gestión, y cuál es la ingeniería de seguridad que sedebe contemplar para la gestión de los procesos. Adicionalmente,se describirá en una matriz la relación que hay entre ellos.

Necesidad de la seguridad de la información

Seguridad de información es mucho más que establecer

firewalls, aplicar parches para corregir nuevas vulnerabilidades

en el sistema de software, o guardar en la bóveda los backups.

Seguridad de información es determinar qué hay que prote-

ger y por qué, de qué se debe proteger y cómo protegerlo [1].

Antes de empezar a profundizar en los estándares de seguri-dad en la información, es muy importante establecer qué es laseguridad en la información; se escogió el anterior texto porqueenvuelve en una forma muy sencilla dicho concepto. La informa-ción de la empresa es uno de los activos más valiosos y debe prote-gerse al máximo usando los estándares de seguridad de la infor-mación que existen y son pertinentes. Los riesgos de pérdidas,hurtos o uso inadecuado de los datos pueden ocasionar daños re-presentativos; dichos riesgos son latentes no sólo desde mediosexternos sino que internamente pueden ser aún más vulnerables.Para esto se han definido estándares que ayudan a la seguridad,minimizan el riesgo de fugas, fraudes, uso indebido de informa-ción, etc. Según la Citel1, el 35% de las empresas mencionan queel principal fraude detectado es el interno, el cual está directa-mente relacionado con la fuga de información [2].

El escenario que se tenía anteriormente, en el cual los siste-mas operaban de manera aislada o en redes privadas, ha sido sus-tituido por computadores personales que cada vez tienen mayorcapacidad de procesamiento y almacenamiento de información;de la misma manera, las tecnologías convergentes y la difusiónmasiva del uso de internet incrementan los riesgos. Hoy en día el

1. Comisión Interamericana de las Telecomunicaciones.

80

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

mundo se encuentra cada vez más interconectado, y esta interco-nexión se extiende a mayor escala a ritmos acelerados. Al mismotiempo, internet forma parte de la infraestructura operativa desectores estratégicos como energía, transportes y finanzas, ydesempeña un papel fundamental de modo tal que las empresasrealizan sus transacciones comerciales, el gobierno proporcionaservicios en línea a los ciudadanos y a las empresas, y la maneraen que los ciudadanos se comunican e intercambian informaciónindividualmente también contribuye a la generación de riesgosreales y latentes.

La naturaleza y el tipo de tecnologías que constituyen la in-fraestructura de la información y comunicaciones también hancambiado de manera significativa; el número y el tipo de disposi-tivos que integran la infraestructura de acceso se han multiplica-do, incluyendo elementos de tecnología fija, inalámbrica y móvil,así como también una proporción creciente de accesos que estánconectados permanentemente. A consecuencia de todos estos cam-bios, la naturaleza, el volumen y la sensibilidad de la informaciónque se intercambia a través de esta infraestructura han incremen-tado de modo significativo la forma de pensar, en cuanto a la ges-tión de riesgos se refiere.

Por lo anterior, se hace necesario el surgimiento de nuevosretos en materia de seguridad, motivo por el cual las empresascomienzan a aplican estándares de seguridad sobre la informa-ción orientados a todos los participantes de la nueva sociedad dela información, donde es inminente tener una mayor conciencia yentendimiento de los aspectos de seguridad, así como de la necesi-dad de desarrollar una cultura en torno a ésta.

Las siguientes razones han dado muestra a las empresas dela necesidad de contar con un estándar de seguridad:

• Establecer un reglamento de prácticas favorables parala gestión de la seguridad.

• Establecer las especificaciones para la adopción de unSistema de Gestión de la Seguridad de la Información.

• Establecer un estándar de facto a nivel global, que seimplemente en las entidades que administran la seguri-dad de la información.

81

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• Establecer un conjunto de normas que se apliquen encualquier entorno y sector, y que utilicen tecnologías dela información para lograr los objetivos propuestos.

• Mejorar los niveles de competitividad, optimizando la se-guridad y el funcionamiento de la empresa.

• Promover servicios para que la empresa se incorporemás fácil y eficientemente a la sociedad de la informa-ción.

Todas estas razones hacen indispensable contar con un siste-ma de gestión para garantizar la seguridad de la información enla empresa que quiera ser competitiva en el mercado, ya que losusuarios demandan que sus datos estén en un lugar seguro y, a suvez, que sean transferidos o difundidos por medios que garanticenel uso correcto para el cual están hechos; cabe resaltar tambiénque es importante generar un estándar de facto sobre el cual laempresa pueda converger y comunicarse en forma globalizada; elmundo podrá hablar un mismo protocolo y la implementación deestos procesos se mejorará cada vez más con el aporte que puedanhacer las empresas de los sectores involucrados.

Alcances y aspectos esenciales de cada estándar

tratado

Estándar Británico ISO-IEC BS7799-IT [3]

El Estándar Británico ISO-IEC BS7799-IT es un código acep-tado internacionalmente en la práctica de la seguridad de la in-formación. El estándar aplica un método de cuatro fases paraimplementar una solución de sistemas de administración de se-guridad de la información.

• Fase 1: evaluación. Determinar la situación de la segu-ridad actual y definir los requisitos para la seguridad dela información basada en un riesgo de negocio aceptable(deseada).

• Fase 2: diseño. Desarrollar un diseño de solución de sis-temas de administración de seguridad de la informacióncon recomendaciones específicas y un plan detallado paraimplementarla.

82

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

• Fase 3: implementación. Probar el diseño y desarrollaruna configuración de producción estándar. Definir y do-cumentar las directrices, estándares y procedimientosnecesarios para implementar y administrar la soluciónde una manera efectiva.

• Fase 4: administración. Establecer una arquitectura bá-sica que sea posible de ampliar para proporcionar una pla-taforma de administración con todas las características.

Adicionalmente, hay que tener en cuenta los parámetros queestablece el estándar para desarrollar una directiva de seguridadde TI y garantizar que la seguridad se implementa y mantiene entoda la organización; para esto se deben incluir los objetivos deseguridad globales, un esquema del nivel global de la seguridadrequerida, los estándares de seguridad, incluidas las estrategiasde auditoría y supervisión, y las definiciones de formación y pro-cesos para mantener la seguridad.

El primer parámetro establecido por el estándar es desarro-llar la directiva de seguridad de TI, en la cual se describen y ana-lizan los objetivos que sobre seguridad de TI tiene explícitos laempresa. Entre los ejemplos de objetivos de seguridad que se pue-den utilizar están maximizar la confiabilidad, la calidad y laconfidencialidad de la información; garantizar que la reputaciónde la empresa no se ponga nunca en tela de juicio; mantener elvalor de los recursos de tecnología, la propiedad intelectual y lainformación; evitar y prevenir los daños a la información, los pro-cesos y la propiedad, con lo que se garantizan las operaciones con-tinuas en toda la empresa.

Estos objetivos de seguridad generales se pueden aplicar a lamayoría de las organizaciones. Los objetivos de seguridad especí-ficos se deben crear de acuerdo con la estrategia de la organiza-ción y el equipo de administración debe comunicarlos, junto con laimportancia de la seguridad, a todos los miembros de ésta.

Para lograr el éxito en la implantación de la directiva de se-guridad de IT, debe existir un comité de seguridad de TI, que comomínimo incluya las responsabilidades relacionadas con desarro-llar, optimizar y crear el documento de directiva de seguridad;trabajar con el responsable de seguridad de la empresa; crear pro-

83

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

cesos para garantizar que se cumplen los objetivos de seguridadde TI; generar un proceso y un plan para implementar losestándares descritos en el documento de directiva de seguridad;promover la cultura de la seguridad; determinar el presupuesto ylas necesidades de recursos.

Otro parámetro que hay que tomar en cuenta dentro delestándar es definir el cargo de responsable de seguridad de laempresa, que se ocupa de garantizar que dicha seguridad tiene elnivel adecuado de respaldo ejecutivo, que la directiva se compren-de claramente en todos los niveles de la organización y que searticula a éstos.

Hay que definir las necesidades de personal y, asegurarse deque todos los miembros de la organización adquieran el compro-miso y la capacitación necesarios para asumir la cultura de la se-guridad. Muchas incursiones de seguridad se producen como con-secuencia directa de una falta de formación o una deficiencia en elproceso de implantación.

Estándar RFC2196 [4]

El Estándar RFC2196 es otro de los estándares usados en lapráctica de la seguridad de la información. A continuación se men-cionan sus características y sus aspectos más relevantes.

Entre las características de la seguridad de la información,según el RFC2196, se tienen las siguientes: se debe poder poneren práctica mediante procedimientos descritos de administraciónde sistemas, publicación de guías sobre el uso aceptable de losrecursos informáticos o por medio de otros métodos prácticos apro-piados; debe poder implantarse; debe obligar al cumplimiento delas acciones relacionadas mediante herramientas de seguridad;tiene que detectar fugas o errores; debe definir claramente lasáreas de responsabilidad de los usuarios, administradores y di-rección, y tener un responsable para toda situación posible.

Por otro lado, el RFC-2196 establece una serie de componen-tes incluidos en las políticas de seguridad. Éstos son:

• Guías de compras de tecnología de la información.Especifica funciones de seguridad requeridas o preferi-

84

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

das. Estas políticas deben complementar cualquier otrapolítica de compra de la organización.

• Política de privacidad. Determina las expectativas ra-zonables de privacidad sobre temas relacionados conmonitoreo de correos electrónicos, acceso a archivos yregistro de teclados. Podría incluir también políticas acer-ca de registro, escucha y control de llamadas telefónicas,control de accesos a sitios web, uso de herramientas demensajería instantánea, etc.

• Política de acceso. Define derechos o privilegios de ac-ceso a activos o recursos de información protegidos. Es-pecifica comportamientos aceptables para usuarios, em-pleados soporte y directivos. Debe incluir reglas respectoa las conexiones y accesos externos, así como reglas acercade la comunicación de datos, conexiones de dispositivosa las redes e inclusión de nuevas aplicaciones informá-ticas en los sistemas existentes.

• Política de responsabilidad. Define las responsabili-dades de usuarios, personal de mantenimiento y directi-vos. Debe especificar la capacidad de realizar auditoríasy sus características, y proveer las guías para el registroy manejo de incidentes de seguridad.

• Política de autenticación. Debe establecer los meca-nismos de “confianza” mediante el uso de una política decontraseñas apropiadas. Debe considerar, si aplica, polí-ticas de autenticación local y de acceso remoto.

• Declaración de disponibilidad. Determina las expec-tativas de disponibilidad de los recursos de los sistemase información. Con base en la disponibilidad necesaria,podrán establecerse mecanismos de redundancia y pro-cedimientos de recuperación.

• Política de mantenimiento de los sistemas relacio-

nados con la tecnología de la información. Descri-be cómo deberá hacerse el mantenimiento realizado tan-to por personal interno como externo a la organización.Debe establecerse si se admite o no algún tipo de mante-nimiento remoto (por ejemplo, por internet o por módem),y las reglas que aplican, así como los mecanismos inter-nos de control.

85

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• Política de informes de incidentes o violaciones

de seguridad. Establece qué tipo de incidentes o viola-ciones de seguridad deben reportarse y a quién reportar.Para no generar un ambiente “amenazante”, puede con-siderarse la inclusión de reportes anónimos, lo que segu-ramente redundará en una mayor probabilidad de quelos incidentes sean efectivamente reportados.

• Información de apoyo. Proveer a los usuarios, emplea-dos y directivos con información de contacto y de refe-rencia para usarla ante incidentes de seguridad. En to-dos los casos, los aspectos legales deben tomarse encuenta.

Estándar IT Baseline Protection Manual [5]

El IT Baseline Protection Manual presenta un conjunto derecomendaciones de seguridad, establecidas por la Agencia Fede-ral Alemana para la Seguridad en Tecnología de la Información.

Este estándar plantea en forma detallada aspectos de segu-ridad en ámbitos relacionados con aspectos generales (organiza-cionales, gestión humana, criptografía, manejo de virus, entreotros); infraestructura, (edificaciones, redes wifi); sistemas(Windows, novell, unix); redes (cortafuegos, módems), y aplicacio-nes (correo electrónico, manejo de la web, bases de datos,aplicativos)2.

Estándar SSE-CMM [6]

Se fundamenta en la presentación de una serie de activida-des para desarrollar productos de software confiables y alcanzarun ciclo de vida para sistemas seguros.

La propuesta se hace considerando que la ingeniería de se-guridad no es una actividad que pueda desarrollarse de maneraaislada de otras especialidades de la ingeniería, en especial de laingeniería de sistemas y de software.

2. Disponible en http://www.bsi.bund.de/fehler/index.htm.

86

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

De todos los modelos presentados, éste es el que mayor rela-ción y adecuación tiene respecto al desarrollo de productos de soft-

ware seguros. SSE-CMM divide la ingeniería de seguridad en tresáreas básicas: riesgo, ingeniería y aseguramiento.

• Riesgo: busca identificar y priorizar los peligros asocia-dos al desarrollo de productos o sistemas.

• Ingeniería: trabaja con otras disciplinas para implan-tar soluciones sobre los peligros identificados. En estecaso, se relaciona con la ingeniería de software.

• Aseguramiento: tiene como objetivo certificar que lassoluciones implementadas sean confiables.

El modelo se estructura en dos dimensiones:

• Dominios: conjunto de prácticas básicas que definen laingeniería de seguridad.

• Capacidades: se refiere a las prácticas genéricas quedeterminan la administración del proceso e instituciona-lizan la capacidad.

Estándar ISO 27001[7]

Este es el nuevo estándar oficial. Su título completo en reali-dad es BS 7799-2:2005 (ISO/IEC 27001:2005). También fue pre-parado por el JTC31 y en el subcomité SC 27, IT SecurityTechniques. La versión que se considerará en este texto es la pri-mera edición, de fecha 15 de octubre de 2005.

Cerca de 1.870 organizaciones en 57 países han reconocido laimportancia y los beneficios de esta nueva norma. A fines de mar-zo de 2006, seis empresas españolas poseen esta certificación de-clarada. El conjunto de estándares que aportan información dela familia ISO-2700x que se puede tener en cuenta son:

• ISO/IEC 27000 Fundamentals and vocabulary.• ISO/IEC 27001 ISMS - Requirements (revised BS 7799

Part 2:2005). Publicado el 15 de octubre del 2005.

3. Comité Técnico Conjunto.

87

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• ISO/IEC 27002 Code of practice for information securitymanagement. Actualmente ISO/IEC 17799:2005, publi-cado el 15 de junio del 2005.

• ISO/IEC 27003 ISMS implementation guidance (en de-sarrollo).

• ISO/IEC 27004 Information security management mea-surement (en desarrollo).

• ISO/IEC 27005 Information security risk management(basado en ISO/IEC 13335 MICTS Part 2 e incorporadoa éste; en desarrollo).

El ISO-27001:2005 es el único estándar aceptado internacio-nalmente para la administración de la seguridad de la informa-ción y aplica a todo tipo de organizaciones, tanto por su tamañocomo por su actividad.

Presentar al ISO-27001:2005 como estándar de facto generala posibilidad de tener un estándar mejorado y más robusto en eltrayecto de la historia; los entes que aplican estos procedimientospara garantizar la seguridad e integridad de la información mejo-rarán considerablemente el estándar, luego de haber hecho laspruebas y haber tenido la experiencia.

Los demás estándares establecidos, como el alemán, basadoen el IT Baseline Protection Manual, y las recomendaciones de laIEFT con su RFC2196, constituyen solamente orientaciones y guíaspara usuarios que deseen implementar gestión en la seguridad dela información; sin embargo, queda demostrado que el estándarde ISO es el más adoptado por las empresas porque es más flexi-ble y se acopla mejor a los procesos que normalmente se llevan acabo en las organizaciones; ISO es el estándar de facto en la ge-rencia de la integridad de la información.

Estándares, administración de seguridad de

información y definición de políticas

RFC2196 - Site Security Handbook

La recomendación del IETF4 conocida como la RFC2196 SiteSecurity Handbook se estructuró y compendió en el año 1997. Esta

4. Internet Engineering Taks Force.

88

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

recomendación es un esfuerzo por dar cuerpo a las iniciativas deseguridad en el entorno de sistemas de cómputo y sistemas deinformación, y se enfoca en generar un marco conceptual paradefinir de manera integrada un esquema de seguridad basado enpolíticas a todo nivel en los temas referentes al manejo de la infor-mación, entre los que se destacan hardware, software, datos, per-sonal involucrado, documentación y consumibles [8].

De acuerdo con este enfoque es importante señalar que todoparte de la conceptualización del análisis de riesgo, donde es vitalidentificar dos aspectos: assets (activos). Hardware, software, red,información y personal, y riesgos (vulnerabilidades, debilidades).

Los activos y los riesgos van de la mano a la hora de implan-tar las políticas de seguridad, ya que cada uno de los activos pre-sentará sus propios riesgos, con lo cual estructurar un plan deseguridad tendrá como base el estudio de las vulnerabilidades paracada uno de ellos.

Al analizar el riesgo es importante tener una visión sistémicade los componentes de la infraestructura de información, para asípoder articular una política coherente que lleve a la organizacióna plasmar un sistema de seguridad a la medida de sus activida-des. Debe ser lo bastante consistente para responder a las necesi-dades y al mismo tiempo liviano para que no sea un obstáculo enel normal desarrollo de las actividades de la empresa o institu-ción.

La RFC2196 parte de esta premisa para que los responsablesde las políticas de seguridad, en lo que respecta a las tecnologíasde información (TI), tengan claro el alcance de la implantación,con la estructura lógica que se presentará a continuación.

• Definición de objetivo. Se enfoca en la identificación delplan de seguridad, partiendo de un esquema en el cual, identifica-das las amenazas, se procede a asegurar el sistema. La respuestaa incidentes será la parte fundamental, y separar los servicios alos cuales pueden o deben acceder los usuarios e identificar lasnecesidades para cada uno de ellos ayudarán a la estructuraciónde los objetivos del sistema.

89

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• Configuración de servicios y red. La información esuno de los activos más valiosos de las empresas. De tal maneraque tener control y seguridad sobre ésta se ha vuelto una necesi-dad imperativa en las organizaciones actuales. Investigaciones,procesos, documentos, listas de precios y demás informaciones re-lacionadas con la operación de la empresa hacen que éstas se dife-rencien en los mercados actuales, cada vez más competitivos.

Para ser más competitivas, las empresas han tenido que in-tegrarse y compenetrarse en un mundo globalizado, donde la in-formación es el eje fundamental de las operaciones. Pero ¿cómointegrarse y cómo tomar ventaja de la globalización?

Un componente importante para tomar ventaja de esta rea-lidad conlleva la integración de operaciones a ese mundoglobalizado a través de las tecnologías de información y comuni-cación. Dicho escenario plantea numerosos retos y es allí donde laseguridad, al entrar en ese mundo virtual, toma relevancia espe-cial ya que presupone “exponer” la información interna al mundoexterno.

La RFC2196 hace hincapié en los siguientes puntos con res-pecto a la conexión hacia redes externas [9]: proteger la infraes-tructura (hosts, servidores, equipos de comunicaciones, personal)y proteger los servicios (DNS, password key servers, mail, WWW

Servers, FTP).

Proteger la infraestructura conduce a que el encargado deimplantar el esquema de seguridad se imponga el reto de definirlos componentes necesarios para conseguir el aseguramiento enestos dos frentes. “Proteger”, en este contexto, es asegurar laoperatividad de los componentes en caso de que algún evento oincidencia conduzca a su mal funcionamiento. Este tema es parti-cular a cada organización, puesto que el analista de seguridaddebe tomar en cuenta los costos asociados de tener elementosredundantes.

• Firewalls. Es común encontrar falencias en lo que respec-ta a procesos de seguridad informática (seguridad lógica) en lasorganizaciones. La mencionada recomendación hace alusión a estepunto cuando enfatiza en que la seguridad no puede finalmentecircunscribirse a los elementos hardware dispuestos en la red para

90

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

permitir o no el acceso a los recursos e información de las organi-zaciones.

Los firewalls, entendidos como la infraestructura de red quegarantiza un entorno de seguridad al interconectar redes, plas-marán las políticas que cada entorno en específico requiera, deacuerdo con las necesidades. El manejo de la seguridad no puederecaer sólo en estos elementos hardware/software y sus adminis-tradores. Los esquemas de seguridad soportados en firewalls es-tarán articulados dentro del sistema completo de seguridad.

Sin perder de vista el objetivo general del sistema de seguri-dad, las políticas toman relevancia nuevamente en este sentido.No es sólo el administrador de seguridad el responsable de man-tener un ambiente seguro para la infraestructura tecnológica enlo que atañe al manejo de información. Éste será un esfuerzo con-tinuo con todos los involucrados e interesados (stakeholders), estoes, mantener un ambiente seguro respetando las políticas que anivel técnico se implanten en la organización.

• Procedimientos y seguridad en servicios. La infraes-tructura de seguridad y el personal que hace uso de ella al accedera la información dan forma a un esquema seguro cuando se arti-culan siguiendo procedimientos y procesos. Equipos, personal,políticas, procedimientos y procesos forman en sí un sistema inte-grado de seguridad. El acceso de la información debe tener unesquema donde se puedan seguir ciertos procedimientos que hande estructurarse tomando como base las necesidades de la organi-zación.

Por otro lado, la RFC2196 hace hincapié en los siguientesprocesos al momento de estructurar los procedimientos, tenien-do como base los elementos que componen el sistema de infor-mación [10]:

• Autenticación [11]. Este proceso está orientado a de-terminar si el solicitante del servicio o información es,de hecho, quien tiene derecho a usarla. Es decir, identifi-car que quien utilice las plataformas o los recursos seaquien dice ser.

• Autorización [12]. En este proceso se da permiso al so-licitante de realizar o no acciones dentro de un sistema.

91

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• Integridad y confidencialidad. Procesos que se en-cargan de asegurar que la información no sea alterada yque va a mantenerse en un entorno controlado para nodifundir su contenido, en este orden.

• Acceso. Establecer los mecanismos por los cuales los so-licitantes van a acceder a los recursos de información dela organización, ya sea desde el interior o desde el exte-rior.

• Auditoría. Los procesos anteriores deben cobijarse me-diante un procedimiento de auditoría. Saber quién, enqué momento y cuál fue la labor realizada sobre la infor-mación o sobre los sistemas, deberá registrarse en algúnsitio para tener control sobre los incidentes.

La RFC2196 continúa con la descripción de la estructura ló-gica, tratando el tema relacionado con la identificación de inci-dentes.

¿Cómo identificar que una situación anómala es un inciden-te? Esta pregunta es importante, ya que dependiendo de los sínto-mas presentados en los subsistemas y en el entorno de la organi-zación se puede determinar si el fenómeno presentado clasificacomo incidente de seguridad.

La recomendación establece ciertos criterios para enmarcarlos incidentes y así tener un plan de acción en caso de que ocurra[13]. Así mismo, aconseja utilizar herramientas software especia-lizadas para la detección de conductas anómalas de los usuariosde la red, ya sean internos o externos (Intrusion Detection Systems,IDS).

Circunscribir el fenómeno e identificar su espectro de acciónserán de gran ayuda para identificar si la situación empeora o no,evaluar sus alcances y, sobre todo, seguir el plan de acción. Mu-chas veces los incidentes tienen una reacción en cadena que a par-tir de una situación anómala se convierten en verdaderos proble-mas que afectan a toda la organización.

• Manejo de incidentes. El esquema de seguridad se im-planta con un objetivo primordial: evitar los problemas de seguri-dad de la información a través de la implantación de un sistemaque incluya todos los activos involucrados en la organización. En

92

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

caso de falla, el esquema deberá responder de la mejor manerafrente a los incidentes que afecten la información, minimizando suimpacto. Teniendo como base esta premisa, el manejo de incidentesse debe preparar y planear para cumplir este objetivo.

El manejo de incidentes de acuerdo con la RFC2196 presupo-ne una etapa de preparación y planeación de incidentes. Prepa-rarse en este contexto es orientar los esfuerzos de seguridad aimplementar y fijar niveles de protección que involucren las polí-ticas de seguridad establecidas, personal, infraestructura y proce-dimientos para evitar al máximo que los incidentes ocurran [14].

Conocer de antemano las vulnerabilidades del sistema ayu-dará a su corrección, retroalimentación que resulta importantepara mantener actualizados los procesos de seguridad y su conti-nuidad en el tiempo. De igual manera, se recomienda priorizar lasacciones que hay que tomar cuando se presenten incidentes quevulneren la seguridad [15].

Adicionalmente, en el momento de actuar se debe tener encuenta seguir una secuencia de pasos lógicos que ayuden a resta-blecer las condiciones normales de operación de la organización;para ello es importante, de acuerdo con la recomendación, tenerdocumentado el proceso que se debe seguir.

ISO-IEC 17799. Código de Prácticas para el Manejo deSeguridad en Información

Esta norma se estableció inicialmente en el entorno británico.Sus comienzos se remontan al año 1992 y su primera versión com-pendiada se publicó en 1995; en 1999 se hizo una revisión, productode la cual la versión original se dividió en dos partes: la primera,denominada Code of Practice for Information Security Management,y la segunda, Especification for Information Security ManagementSystems. En este trabajo sólo se hablará del primer documento, yaque éste sirvió como base para la norma ISO 1799. La norma británi-ca fue propuesta en el año 2000 ante la ISO con algunos cambios y sepresentó como la ISO/IEC 17799:2000. Este código apunta a crear unmarco de buenas prácticas para el manejo de seguridad de la infor-mación y su interoperatividad con los sistemas [16].

93

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

La última versión del BS7799:2005 se enfoca en tener un es-quema estructurado, conocido como el PDCA (Plan-Do-Check-Act:Planear-Hacer-Chequear-Actuar). Este acercamiento a la reali-dad en los entornos institucionales y empresariales permite tenerun enfoque estructurado a la hora de implantar un sistema demanejo de seguridad en la información.

• Esquema PDCA. Planear (plan) en este entorno significadefinir políticas de seguridad y su alcance. Las políticas no po-drán ser efectivas si no se articulan en torno a riesgos que debenevaluarse en la organización. Identificar y evaluar opciones paratratar esos riesgos y seleccionar para cada riesgo la mejor opciónde tratamiento son aspectos importantes durante la fase deplaneación sugerida por el estándar [17].

Ya en la parte de implementación (DO) se deben formularlos planes de tratamiento de riesgos y su implantación. De igualmanera, se ha de implementar el esquema de procedimiento dedetección y respuesta a los incidentes, teniendo previamente unpersonal capacitado.

• Verificar y auditar (Check- Audit). Monitorear, revisar,probar y auditar cierran el ciclo de estructuración de políticas con-tenidas dentro del manejo de incidencias de seguridad de infor-mación.

En este esquema se requiere tener dentro de la organizaciónpersonal responsable del esquema de seguridad, ya sea de tiempocompleto o parcial. Ellos estarán a cargo de la implementación yseguimiento de las políticas y procedimientos de seguridad. Sinuna cabeza visible, la implementación del sistema puede quedar amedias, ya que debe haber una visión general que tenga en cuen-ta los objetivos y el alcance de la implantación del estándar.

• Estructura del estándar. Este estándar se enfoca en laidentificación de riesgo y su tratamiento para asegurar la confiden-cialidad, disponibilidad e integridad de la información. A partirde este objetivo se organiza la estructura del estándar, enfatizandoen tener un marco conceptual que debe, en la medida de lo posi-ble, llevarse a la práctica.

De acuerdo con Rene Saint-Germain, en el Information Ma-

nagement Journal [18], las políticas de seguridad y su aplicabilidad

94

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

dentro de la organización deben ir de un nivel organizacional a unnivel operacional. Allí enmarca el estándar en diez (10) esferas deacción (dominios), que están estrechamente ligados a la organiza-ción donde éste se implante.

Es importante la distribución piramidal, pues depende de losdirectivos concientizarse sobre los potenciales efectos de las fallasen la seguridad de información. Partir de un enfoque gerencialdonde se planean estrategias de seguridad e irlas traduciendo entemas a nivel táctico (operacionales) dará consistencia al modelo.

Cabe destacar la importancia de las políticas de seguridad,que si bien es cierto están en la cumbre, son los lineamientos que anivel semántico deben quedar claros para llevarlos a la práctica através de toda la organización. La IEC17799 desarrolla estos temascon mayor amplitud para poder llevarlos a un entorno práctico.

Figura 1. Dominios del IEC17799.

Otro enfoque del estándar propuesto por Saad Haj Bakry enel International Journal of Network Management plantea inte-grar las diez áreas donde trabaja la IEC 17799 con base en el en-foque Stope [19], el cual agrupa en las categorías de estrategia,tecnología, organización, personal y entorno (Strategy, Technology,Organization, People, Environment) las áreas de acción del

95

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

estándar. Esta iniciativa se apoya en el esquema Stope para darlemás aplicabilidad a nivel práctico y poder definir las fronteras deacción de cada una de las áreas.

Figura 2. Enfoque Stope de la IEC17799.

Este enfoque pretende, a partir de las categorías, generarpuntos de control para cada una de las actividades. Esto llevará,de acuerdo con el autor, a generar un checklist que pueda certifi-car que se cumplieron las metas de la implantación del estándar.Para esto se apoya en una herramienta conceptual denominadaSix-Sigma-Based [20]5, la cual básicamente consiste en seguir unproceso lógico para la implantación de la norma desde el punto devista práctico.

System Security Engineering Capability Maturity Model(SSE-CMM)

El SSE-CMM es, más que un estándar, un modelo de refe-rencia que no dicta normas estáticas en lo que concierne a la segu-ridad en los ambientes de información y tecnología (IT) que quie-

5. Define, Measure, Analyze, Improve, Control (DMAIC).

96

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

re enmarcar su radio de acción [21]. Este modelo es un esfuerzomultilateral dirigido por la Universidad de Carnegie Mellon enEstados Unidos.

Debido a que su alcance no restringe a una práctica especifi-ca en la implantación de seguridad de la información, se manejanconceptos generales para entender el modelo. Éste se basa en ladefinición de conceptos como organización, proyecto, sistema, pro-ducto de trabajo, cliente, proceso, institucionalización, gerenciade proceso y capacidad de madurez del modelo (capability maturity

model).

Este último concepto sirve para describir cómo, a través delproceso de planeación, implantación y mejoras, el modelo se ajus-ta a cada situación particular; es tratar de identificar qué tan“maduro” se encuentra el esquema planteado para la seguridadde información en la organización.

El modelo se enfoca en la ingeniería de seguridad como mar-co para desarrollar un esquema confiable alrededor de la temáti-ca de aseguramiento en entornos de información y tecnología (IT).Por ello es importante mencionar el ciclo de vida de ingeniería deseguridad, de acuerdo con el modelo [22].

Concepto, desarrollo, producción, utilización, soporte y reti-ro son etapas inherentes a las actividades que soportan el modelomencionado. Como tal, la arquitectura del sistema se basa en tresmacroprocesos: evaluación de riesgo, ingeniería de seguridad yaseguramiento. Con ello se da forma a una matriz que pretenderealizar un diagnóstico y establecer qué grado de madurez tienela estrategia de seguridad en una organización.

En el eje X se analizan todas las actividades inherentes aingeniería de seguridad, conocidas como las prácticas base (base

practice). El modelo considera 129 prácticas que engloban el ejer-cicio de la ingeniería de seguridad y las divide en 22 procesos queagrupan las actividades (security engineering processes), siendolos primeros once procesos (security engineering processes) los másrelevantes y los que comúnmente se analizan en este eje [23].

97

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

Figura 3. Matriz de evaluación de procesos.

En el eje Y se agrupan actividades que se pueden aplicar acada uno de los procesos de ingeniería, llamadas prácticas genéri-cas (generic practices). En este eje se articulan cinco niveles queson los que clasificaran la capacidad en cada uno de los aspectosde ingeniería de seguridad y gradúan la manera como se llevan acabo los procesos.

La vista genérica de la matriz sería de la siguiente manera,de acuerdo con el documento que describe el modelo [24]:

Figura 4. Determinación de la capacidad del sistema.

Vale la pena destacar que este modelo, a diferencia de losdemás, trata de graduar cada uno de los aspectos importantes a lahora de implantar un esquema de seguridad en una organización.Describir, o tratar de medir en lo referente a madurez cada uno delos procesos, ayuda al diagnóstico y al mejoramiento continuo delesquema elegido.

98

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

Igualmente, como lo anota John P. Hopkinson [25], “la ma-nera en la cual una organización lleva a cabo, controla, soporta ymonitorea un proceso, determina qué tan maduro es el proceso yqué tan bien se va a llevar a cabo; por consiguiente, qué tan bue-nos y repetibles serán los resultados de ese proceso”.

IT Baseline Protection Manual (Metodología deAnálisis y Gestión de Riesgos de los Sistemas deInformación)

Los objetivos del estándar son asistir en forma rápida solu-ciones a problemas comunes en seguridad e identificar los riesgosde seguridad de TI. De la misma manera, define su alcance adu-ciendo que el IT Protection Manual contiene estándares de pro-tección de seguridad de tecnologías de información e implanta con-ceptos de seguridad de IT, simplificando y economizando losrecursos requeridos.

El análisis de la estructura de IT [26] provee los medios parala realización de un estudio preliminar, apuntando a la recolec-ción de información que se necesitará después, para preparar elconcepto del IT baseline protection security. Esto se divide en lassiguientes subtareas: preparar el plan de red, reducir la compleji-dad identificando recursos similares, recolectar información so-bre los sistemas de IT, y captar información sobre las aplicacionesde IT y relacionarla con ésta.

• Procesos de seguridad IT. La función primaria de laadministración de seguridad IT es preparar los conceptos de se-guridad, los cuales son indispensables para la implantación de losprocesos.

El procedimiento general se describe a continuación:

99

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

Figura 5. Descripción del procedimiento de seguridad IT Baseline

Protection Manual.

• Evaluación de requerimientos de protección. Paraevaluar modelos de protección de la estructura de IT serequieren cuatro pasos por separado. El primero de to-dos es definir las categorías de requerimientos de pro-tección. Comúnmente, los escenarios de daño se empleanpara determinar los requerimientos de protección devarias aplicaciones de IT.

• Modelo de protección IT Baseline. Se enfoca de acuer-do con un orden descendente, así: activos de IT, análisisde la estructura de IT, evaluación de los requerimientosde protección y modelamiento. De este último se despren-den dos actividades: ejecutar el plan sobre los activos ITen uso y desarrollar el plan sobre los activos de IT plani-ficados.

• Chequeo de seguridad básica. El módulo de protec-ción de IT se utiliza como un plan de prueba para esta-blecer, usando un objetivo frente a la actual compara-ción, cuál estándar para salvaguardar la seguridad ha sidoefectivo y cuál no se ha implementado efectivamente.

• Análisis de seguridad suplementario. Un análisis deseguridad de IT suplementario se debe entregar para

100

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

puntos sensibles de la organización. Se pueden emplearvarios métodos, que incluyan análisis del riesgo, prue-bas de penetración y análisis diferencial de seguridad.

• Implementación de modelo de protección de segu-

ridad IT. Se destacan los siguientes pasos: examinarlos resultados de la investigación, consolidar los salva-guardas, preparar un estimado de costos y esfuerzos re-queridos, determinar la secuencia de implementación,asignar responsabilidades e implantar medidas de acom-pañamiento.

ISO 27001

Entre los objetivos primordiales del estándar se considerapresentar un análisis ISO/IEC para cualquier empresa que deseeplanificar e implementar una política de seguridad orientada aobtener una futura certificación dentro de este estándar y conse-guir como resultado final la evaluación del riesgo (análisis y valo-ración) sobre las políticas empresariales de una organización.

El alcance se concibe hasta proveer un modelo para el esta-blecimiento, implementación, operación, monitorización, revisión,mantenimiento y mejora del SGSI.

La adopción del modelo SGSI obedece a una decisión estraté-gica de la organización, pues el modelo está influenciado por susnecesidades y objetivos, así como por los requerimientos de segu-ridad, los procesos, el tamaño y la estructura de la empresa. Ladinámica que implica su aplicación ocasionará en muchos casos laescala del modelo, por lo que se necesita una misma dinámica paralas soluciones [27].

Los requerimientos de la ISO 27001 son aplicables a todaslas organizaciones.

• Modelo PHCA. Adoptado por la ISO/IEC 27001 [28].• Planear (establece el SGSI). Fija la política, objeti-

vos, procesos y procedimientos del SGSI pertinentes paragestionar el riesgo y mejorar la seguridad de la informa-ción, con el fin de entregar resultados conforme a las po-líticas y objetivos generales de la organización.

101

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• Hacer (implementar y operar el SGSI). Implementary operar la política, controles, procesos y procedimientosdel SGSI.

Figura 6. PHCA aplicado a los procesos de SGSI (Sistemas de Gestión deSeguridad de la Información).

• Comprobar (monitorear y revisar el SGSI). Evaluary, donde corresponda, medir el desempeño del procesosegún la política, objetivos y experiencia práctica delSGSI, e informar los resultados a la gerencia para suexamen.

• Actuar (mantener y mejorar el SGSI). Tomar medi-das correctivas y preventivas, basado en los resultadosde la auditoría interna del SGSI y el examen de la geren-cia u otra información pertinente, para lograr el mejora-miento continuo del SGSI.

El modelo PHCA establece para el SGSI un procedimientoque tenga en cuenta la definición del alcance de un enfoque siste-mático para identificar y evaluar el riesgo, definir política SGSI,identificar y evaluar opciones para el tratamiento del riesgo, se-leccionar objetivos de control y controles, preparar un enunciadode aplicabilidad y obtener aprobación de la gerencia.

De la misma manera, para la implantación y operación delSGSI considera tener en cuenta el formular e implementar un

102

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

plan de tratamiento del riesgo, aplicar todos los objetivos de con-trol y los controles seleccionados, poner en práctica programas deentrenamiento y toma de conciencia, al igual que gestionar opera-ciones y recursos.

Para monitorear y revisar el SGSI se recomienda ejecutarprocedimientos de monitoreo, efectuar revisiones regulares de laeficacia del SGSI, revisar el nivel de riesgo residual y del riesgoaceptable, conducir las auditorías internas del SGSI y registrartodos los eventos que tienen un efecto en el desempeño del SGSI.

Para mantener y mejorar el SGSI, se necesita implantar lasmejoras identificadas, tomar apropiadas acciones correctivas y pre-ventivas, comunicar los resultados a todas las partes interesadasy asegurar que las mejoras alcancen los objetivos deseados.

En cuanto a documentación, ésta deberá incluir los registrosde las decisiones de la gerencia, asegurar que las acciones se deri-ven de las decisiones y políticas de los directivos, y que los resulta-dos registrados sean reproducibles. Es importante poder demos-trar que los controles seleccionados se relacionan con los resultadosdel proceso de evaluación y tratamiento de riesgos, y con la políti-ca y objetivos del SGSI.

•Auditoría interna del SGSI. La organización realizaráauditorías internas al SGSI con intervalos planeados para deter-minar si los controles, sus objetivos, los procesos y procedimientoscontinúan de conformidad con esta norma y para analizar y plani-ficar acciones de mejora. Ninguna persona podrá auditar su pro-pio trabajo, ni cualquier otro que guarde relación con él.

La responsabilidad y los requerimientos para el planeamientoy la conducción de las actividades de auditoría, los informes resul-tantes y el mantenimiento de los registros se definirán en un pro-cedimiento.

• Administración de las revisiones del SGSI. Las revi-siones mencionadas en el punto anterior deberán llevarse a caboal menos una vez al año para asegurar su vigencia, adecuación yefectividad. Estas revisiones incluirán valoración de oportunida-des para mejorar o cambiar el SGSI, incluyendo la política de se-guridad de la información y sus objetivos.

103

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

Esta actividad está constituida por la revisión de entra-das y salidas, y dará como resultado el documento correspon-diente.

• Mejoras al SGSI. La organización deberá mejorar conti-nuamente la eficiencia del SGSI a través del empleo de la políticade seguridad de la información, sus objetivos, el resultado de lasauditorías, el análisis y la monitorización de eventos, las accionespreventivas y correctivas, y las revisiones de administración.

• Acciones correctivas. La organización llevará a cabo ac-ciones orientadas a eliminar las causas que no estén de conformi-dad con los requerimientos del SGSI para evitar la recurrencia deéstos. Cada una de estas acciones correctivas se deberá documen-tar [29].

• Implantación [30]. La implantación considera seis fases,las cuales forman parte del plan concebido por el estándar de se-guridad 27001. Para la elaboración de comienzo a fin de la im-plantación se requiere la participación activa de diferentes áreasde la empresa, entre las que se destacan: aseguramiento de ingre-sos, control y prevención del fraude, seguridad de IT y factura-ción. Después de la definición del alcance del sistema de gestiónde seguridad de la información, se deben analizar los riesgos queinvolucran las posibles amenazas y vulnerabilidades de los siste-mas de información y procesamiento. Es importante gestionar elriesgo desde el punto de vista organizacional, obteniendo en estaforma un fraude de aseguramiento requerido.

• Objetivos de control y controles [31]. Los objetivosde control, además de la formulación, requieren contemplar lapolítica de seguridad identificada para éste, la organización re-lacionada con la seguridad de la información tanto interna comoaquella que involucre terceros y la gestión del riesgo, con elpropósito de tomar las acciones correspondientes en el momen-to indicado.

Así mismo, se debe contemplar la seguridad de los recursoshumanos, la seguridad física y ambiental, y la gestión de comuni-caciones y operaciones.

• Certificaciones [32]. La estructura de una entidad certi-ficadora está regida fundamentalmente por el Foro Internacional

104

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

de la Acreditación (IAF)6, por la Cooperación Europea para la Acre-ditación (EA)7 y por las entidades de acreditación (de España y deReino Unido). El principal objetivo es aplicar el sistema de certifi-cación a las empresas, mediante los procedimientos de validacióncontemplados para ello; con este sistema se da constancia, por unperíodo de tiempo determinado, de la conformidad de un productorespecto a los requisitos establecidos o previamente especificados.

El certificado constituye una señal de aceptabilidad, que evi-ta la necesidad de tener que demostrar constantemente las nor-mas de seguridad de la empresa ante los clientes [33], y el modeloPHCA aplicado a los procesos de SGSI (Sistemas de Gestión deSeguridad de la Información) apoya el logro de los resultados decertificación en las organizaciones.

Ingeniería de seguridad e implantación en las

empresas [34]

La implantación de un sistema de seguridad de la informa-ción se basa en la metodología ESA8, cuyo marco general estable-ce el diseño de políticas, normas y procedimientos de seguridadcon el fin de tener un posterior desarrollo de controles sobre lainformación de la empresa.

Para el diseño de la ingeniería de seguridad de la informa-ción se deben desarrollar las siguientes etapas:

• Evaluación de riesgos, amenazas y vulnerabilida-

des. En esta etapa se hace una identificación cuidadosade las amenazas frente a la vulnerabilidad y de los ries-gos frente a las amenazas. Seguidamente se definen lasrazones por las cuales se debe aplicar un plan de seguri-dad y por último se determina el estándar o medida deseguridad que se va a adoptar.

• Políticas de seguridad de la información. Con elobjetivo de contar con una guía para la protección de lainformación de la empresa, se elaboran las políticas yestándares de seguridad de la información tomando

6. International Forum of Accreditation.7. European Co-operation for Acreditation.8. Enterprise Security Architecture, disponible en http://www.symantec.com/errors/notfound.jsp.

105

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

en cuenta el estándar de seguridad de información ISO17799, los requerimientos sobre riesgos de tecnologíade información y las normas establecidas en la compa-ñía.

• Diseño de arquitectura de seguridad de red. Con elobjetivo de controlar las conexiones de la red de la em-presa y monitorear la actividad realizada con otras enti-dades externas a las cuales deba comunicarse, se elabo-rará una propuesta de arquitectura de red, la cual incluyedispositivos de monitoreo de intrusos y herramientas deinspección de contenido.

• Plan de implementación. De la identificación de ries-gos, amenazas y vulnerabilidades relacionadas con la se-guridad de la información de la empresa, se logran iden-tificar las actividades más importantes que realizará laentidad, con el propósito de alinear las medidas de se-guridad implantadas para proteger la información de lacompañía, con las políticas de seguridad y estándareselaborados.

Este plan de alto nivel incluye una descripción de la activi-dad que se va a llevar a cabo, las etapas incluidas en su desarrolloy el tiempo estimado de ejecución.

Matriz de comparación de los estándares

estudiados

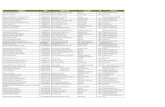

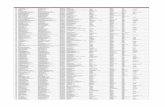

En la siguiente matriz se recogen los aspectos esenciales decada uno de los estándares tratados en este artículo:

Tabla 1

Matriz de comparación de aspectos esenciales entre los estándaresestudiados

ISO-IEC RFC2196 IT BASE LINE SSE-CMM ISO 27001

BS7799-

IT

Estándar Recomendación Estándar

No certificado Certificado No certificado Certificado Internacional

Identifica activos informáticos y vulnerabilidad

Identifica recurso humano

Se debe documentar

Define claramente responsabilidades

Establece, implanta, monitorea y mantiene sistemas de administración de seguridad IT

106

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

De acuerdo con la consolidación de los aspectos esencialesestudiados y resumidos en la matriz de comparación, puede ase-gurarse que la implantación de cualquiera de los cinco estándaresgarantiza la seguridad de la información, para lo cual se concibie-ron.

Conclusiones

• La tendencia en materia de seguridad de la informaciónha hecho que las grandes empresas, tanto nacionalescomo multinacionales, inviertan cuantiosas sumas de di-nero en asegurar adecuadamente la información; dichainversión en seguridad se hace con el fin de garantizar elbuen uso y seguridad de ésta. Las empresas inviertencifras considerables y significativas no solo en la adecua-ción de los sistemas, sino también en entrenamiento yeducación a los empleados, adoptando políticas serias quese transmiten a todo el personal para que cada miembrode la organización tome conciencia de la importancia queeste tema tiene para la firma.

• A pesar de que las organizaciones y sus sistemas de in-formación enfrentan amenazas de seguridad proceden-tes de variedad de fuentes, incluyendo fraudes asistidospor computador, espionaje, sabotaje, vandalismo incen-dios, inundaciones, códigos maliciosos, ataques de pira-tería por computador o negación de servicios, volviéndo-se cada vez más comunes, más ambiciosas y mássofisticadas de lo que podría imaginarse, éstas no paranen su afán por diseñar estrategias que garanticen la se-guridad de la información para mostrar una imagen deconfiabilidad frente a sus clientes.

• Los estándares estudiados en este artículo permiten es-pecificar, a las empresas que los adopten, los requisitospara establecer, implantar, operar, monitorear, revisar,mantener y mejorar el sistema de gestión de la seguri-dad de la información para la implementación de contro-les de seguridad adaptados a la necesidad de la organi-zación, o parte de ella, en relación con el contexto y losriesgos identificados.

107

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

• El uso de estándares, recomendaciones y acuerdos inter-nacionales para prevenir los riesgos asociados con la se-guridad de la información ha logrado mitigar en un por-centaje considerable la solución a estos inconvenientes;sin embargo, la mitigación sólo llegará al 100% cuandose genere una cultura de seguridad de la informaciónpor parte de todos los funcionarios de las organizacio-nes.

• El estudio de los estándares puso de manifiesto que losmecanismos de control en un SGSI deben ser muy es-trictos en su cumplimiento, ya que por medio de éstos sellega a la implantación efectiva del Sistema de Gestiónde la Seguridad de la Información que certifica la cali-dad de sus productos o servicios.

• Las mejores prácticas alrededor de los estándares de se-guridad de la información estudiados en este artículopusieron de manifiesto que toda la organización debesensibilizarse con respecto a la protección y seguridadde sus activos para que la implantación del estándar se-leccionado tenga éxito y garantice la imagen corporativaante los clientes.

• Puede observarse que los estándares se han elaboradopara facilitar el diseño del modelo de gestión en el esta-blecimiento, implantación, operación, seguimiento, revi-sión, mantenimiento y mejora del SGSI. Por tanto, laadopción de un SGSI debería ser una decisión estratégi-ca para toda organización. De la misma manera, el dise-ño es influenciado por las necesidades, objetivos, requi-sitos de seguridad, procesos empleados, tamaño yestructura de la organización.

• De la misma manera, los estándares pusieron de mani-fiesto que los sistemas de gestión de seguridad de la in-formación están orientados a establecer procedimientosque evitan los eventos clasificados como incidentes, ga-rantizando la confiabilidad y seguridad en el manejo dela información

• El estudio evidenció también que las empresas debencambiar sus sistemas tradicionales de gestión por la im-plantación de un SGSI que cumpla con los estándaresestablecidos para tal fin.

108

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No. 2Enero-abril de 2008

• Por medio del análisis de los estándares se pudo identifi-car que una empresa que obtiene la certificación en suSGSI se considera cumplidora de la norma ISO 17799 y,por tanto, queda certificada con ISO 27001. Con la ob-tención de dicha certificación demuestra a sus socios quesus sistemas cumplen tanto con los estándares de la nor-ma, como también con las exigencias de controles parala seguridad, los cuales se establecen según sus propiasnecesidades.

Referencias

[1] Alberto, G.A. (2005). Pontificia Universidad Católica del Perú, Centro de Nego-cios Centrum. Implantación del ISO 27001:2005, "Sistema de Seguridad de

Información". [Documento pdf, página 9]. Consultado el 06-Abril-08 en http:/

/ w w w . c e n t r u m . p u c p . e d u . p e / e x c e l e n c i a / e n s a y o s /Implantacion_del_ISO_27001_2005.pdf.

[2] Citel (2007). Impactos de fraude para la prestación de los servicios de telecomu-

nicaciones para usuarios, operadores y estados. [Documento ppt]. Conferen-

cia presentada el 21-Jun-07 en Citel.

[3] The Source for Critical Information and Insight (IHS). [En línea]. Consultado el

06-Abril-08 en http://uk.ihs.com/.

[4] Network Working Group. Site Security Handbook. [En línea]. Consultado el 06-Abril-08 en http://www.ietf.org/rfc/rfc2196.txt.

[5] Bundesamt fur Sicherit in der Informationstechnik. [En línea]. Consultado el 06-

Abril-08 en http://www.bsi.bund.de/fehler/index.htm.

[6] SSE-CMM, S.-C. Project (2003). Model Description Document, Systems Security

Engineering Capability Maturity Model, p. 326.

[7] ISO/IEC 17799:2005 (E). Information Technology-Security Techniques-Code of

Practice for Information Security Management. Ginebra: InternationalStandards Organization, pp. 1-10.

[8] RFC2196. Network Working Group. Site Security Handbook. Internet EngineeringTask Force [En línea, p. 4]. Consultado 06-Abril-08 en http://www.ietf.org/

rfc/rfc2196.txt.

[9] RFC2196. Network Working Group. Site Security Handbook. Internet Engineering

Task Force [En línea, p. 14]. Consultado 06-Abril-08 en http://www.ietf.org/rfc/rfc2196.txt.

[10] RFC2196. Network Working Group. Site Security Handbook. Internet EngineeringTask Force [En línea, p. 23]. Consultado el 06-Abril-08 en http://www.ietf.org/

rfc/rfc2196.txt.

[11] Search Security.com. The web's best security-specific information resorse for

enterprise IT professionals. [En línea]. Consultado el 06-Abril-08 en http://searchsecurity.techtarget.com/sDefinition/0,,sid14_gci211621,00.html.

[12] RFC2196. Search Security.com. Definitions [En línea]. Consultada el 6-Abril-08en http://searchsoftwarequality.techtarget.com/sDefinition/0,,sid92_

gci211622,00.html.

109

Principales estándares para la seguridad de la información IT | F.N. Díaz Piraquive

Revista Eos No.2Enero-abril de 2008

[13] RFC2196. Network Working Group. Site Security Handbook. Internet EngineeringTask Force [En línea, p. 49]. Consultado el 06-Abril-08 en http://www.ietf.org/

rfc/rfc2196.txt.

[14] RFC2196. Network Working Group. Site Security Handbook. Internet Engineering

Task Force [En línea, p. 39]. Consultado el 06-Abril-08 en http://www.ietf.org/rfc/rfc2196.txt.

[15] RFC2196. Network Working Group. Site Security Handbook. Internet EngineeringTask Force [En línea, p. 40]. Consultado 06-Abril-08 en http://www.ietf.org/

rfc/rfc2196.txt.

[16] Calder, A.(2005). IT Governance: A Manager's Guide to Data Security and BS

7799/ISO 17799. Londres: Kogan Page, Limited, p. 36.

[17] Calder, A. (2005). IT Governance: A Manager's Guide to Data Security and BS

7799/ISO 17799. Londres: Kogan Page, Limited, p. 38.

[18] Saint-Germain, R. Information Security Management Best Practice Based onISO/IEC 17799. Londres, p. 60.

[19] Using ISO 17799-2005 Information security management a Stope view with sixsigma approach. International Journal of Network Management, p. 93.

[20] Using ISO 17799-2005 Information security management a Stope view with six

sigma approach. International Journal of Network Management, p. 93.

[21] Security Engineering Capability Maturity Model (SSE-CMM). Model Description

Document V3.0, p. 1.

[22] Security Engineering Capability Maturity Model (SSE-CMM). Model Description

Document V3.0, p. 31.

[23] Security Engineering Capability Maturity Model (SSE-CMM). Model DescriptionDocument V3.0, p. 40.

[24] Security Engineering Capability Maturity Model (SSE-CMM). Model DescriptionDocument V3.0, p. 61.

[25] The Relationship between the SSE-CMM and it Security Guidance Documentation

V2.0, p. 10.

[26] IT Baseline Protection Manual, 2004, Federal Office for Information Security

BSI (apartes traducidos al español: Flor Nancy Díaz), pp. 29-47.

[27] Corletti E.A. (2006). Documento Análisis de ISO-27001:2050. Madrid.

[28] Norma ISO27001:2005 versión en español.

[29] Corletti E.A. (2006). Documento Análisis de ISO-27001:2050. Madrid.

[30] Nextel S.A. Sistemas de Gestión de Seguridad de la Información ISO 27001, p.25.

[31] Norma ISO27001: 2005 versión en español, pp. 19-33.

[32] Nextel S.A. Sistemas de Gestión de Seguridad de la Información ISO 27001, pp.61-64.

[33] Organismo Certificador de Sistemas de Gestión de Calidad. Calidad y

Competitividad Empresarial. [En línea]. Consultada el 06-Abril-08 en http://

www.calidadycompetitividad.com/.

[34] http://www-935.ibm.com/services/us/index.wss/itservice/so/a1000405.