Políticas_generales_de_seguridad

-

Upload

andres-mauricio-avila-sarmiento -

Category

Documents

-

view

1.262 -

download

0

description

Transcript of Políticas_generales_de_seguridad

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 1/27

1 Curso de redes y seguridad

Fase 2

FASE 2

Objetivo

En esta semana estudiaremos con más profundidad laspolíticas de seguridad informática, el significado de unmanual de procedimientos para nuestra organización, ydiversos métodos para evaluar el valor de la información dela misma.

POLÍTICAS GENERALES DE SEGURIDAD

¿Qué son entonces las políticas de seguridad informática (PSI)?

Como hemos dicho anteriormente en repetidas ocasiones, el principio y final de

toda red es el usuario. Esto hace que las políticas de seguridad deban,

principalmente, enfocarse a los usuarios: “una política de seguridad informática

es una forma de comunicarse con los usuarios y los gerentes”. Indican a las

personas cómo actuar frente a los recursos informáticos de la empresa, y sobre

POLÍTICAS GENERALES DE SEGURIDAD

Objetivos del tema

• Conocer mecanismos de definición de políticas deseguridad informática

• Conocer modelos para dar valor a los datos de las

organizaciones • Aprender el concepto de "procedimiento". • Usar los conceptos de procedimiento y checklist

para aprender a crear un manual de procedimientos.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 2/27

2 Curso de redes y seguridad

Fase 2

todo, no son un conjunto de sanciones, sino más bien una descripción de

aquello valioso que deseamos proteger y por qué.

¿Cuáles son los elementos de una política de seguridad informática?

Si las decisiones tomadas en relación a la seguridad, dependen de las PSI,

cada persona debe estar en disposición de aportar lo necesario para poder

llegar a una conclusión correcta de las cosas que son importantes en la

empresa y que deben ser protegidas. Es por esto que una PSI debe tener los

siguientes elementos:

• Rango de acción de las políticas. Esto se refiere a las personas sobre

las cuales se posa la ley, así como los sistemas a los que afecta.

• Reconocimiento de la información como uno de los principales activos

de la empresa.

• Objetivo principal de la política y objetivos secundarios de la misma. Si

se hace referencia a un elemento particular, hacer una descripción de

dicho elemento.

• Responsabilidades generales de los miembros y sistemas de la

empresa.

• Como la política cubre ciertos dispositivos y sistemas, estos deben tener

un mínimo nivel de seguridad. Se debe definir este umbral mínimo.

• Explicación de lo que se considera una violación y sus repercusiones

ante el no cumplimiento de las leyes.

• Responsabilidad que tienen los usuarios frente a la información a la que

tienen acceso.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 3/27

3 Curso de redes y seguridad

Fase 2

Ahora, aunque las PSI deben poseer estos elementos expuestos, también debe

llevar, implícitos en cada ítem, algunas características:

• Siempre se debe tener en cuenta cuales son las expectativas de la

organización frente a las PSI, qué es lo que espera de ellas en cuanto a

seguridad y eficacia.

• Siempre que se redacten, las PSI deben permanecer libre de

tecnicismos que dificulten su comprensión por parte de cualquier

persona de la organización.

• Cada política redactada, debe explicar el porqué se toma dicha decisión

y por qué se protegen esos servicios o conocimientos particulares.

• Toda PSI debe ser vigilada por un ente, una autoridad, que la haga

cumplir y apique los correctivos necesarios. Sin embargo, no debe

confundirse una PSI con una ley, y no debe verse como tal.

• Así como las características y elementos de una empresa cambian,

también deben hacerlo las PSI, por lo que debe tenerse en cuenta, al

redactarlas, que deben establecer un esquema de actualización

constante, que dependa de las características de la organización.

• No hay nada obvio. Se debe ser explícito y concreto en cuanto a los

alcances y propuestas de seguridad. Esto evita gran cantidad de malos

entendidos, y abre el camino para el establecimiento de la política de

seguridad específica.

¿Cómo se establecen las políticas de seguridad? Recomendaciones.

Hemos revisado las características generales de las PSI y los elementos

implícitos en cada observación, pero ¿tenemos un esquema de cómo

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 4/27

4 Curso de redes y seguridad

Fase 2

formularlas o establecerlas? He acá entonces varias recomendaciones de

cómo idearlas y llevarlas a cabo:

• Antes que nada, se debe hacer una evaluación de riesgos informáticos,

para valorar los elementos sobre los cuales serán aplicadas las PSI.

• Luego, deben involucrarse, en cada elemento valorado, la entidad que

maneja o posee el recurso, ya que ellos son los que tienen el

conocimiento y la experiencia manejando ese elemento particular.

• Después de valorar los elementos e involucrar al personal, debe

explicarles cuales son las ventajas de establecer PSI sobre los

elementos valorados, así como los riesgos a los cuales están expuestos

y las responsabilidades que les serán otorgadas.

• El siguiente paso es determinar quiénes son las personas que dan las

órdenes sobre los elementos valorados en la empresa. Ellos deben

conocer el proceso de las PSI, ya que sobre ellos recae la

responsabilidad de los activos críticos.

• Finalmente, deben crearse mecanismos para monitorear a los elementos

valorados, las personas involucradas y los altos mandos directores de

los elementos. Esto con el objetivo de actualizar fácilmente las PSI

cuando sea necesario.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 5/27

5 Curso de redes y seguridad

Fase 2

Proposición de una forma de realizar el análisis para llevar a cabo un

sistema de seguridad informática

Antes que nada, se crea una base de análisis para el sistema de seguridad,

que está basada en varios elementos:

- Factor humano de la empresa

- Mecanismos y procedimientos con que cuenta la empresa

- Ambiente en que se desenvuelve la organización

- Consecuencias posibles si falla la seguridad de la empresa

- Amenazas posibles de la empresa.

Luego de evaluado todo este conjunto de elementos, que conforman la base

del análisis del sistema de seguridad se procede a realizar el programa de

seguridad, El cual contiene todos los pasos a tomar para asegurar la

seguridad deseada. Luego de realizado este programa, se pasa al plan de

acción, que posee todas las acciones a llevar a cabo para implantar el

programa de seguridad. El paso siguiente es crear un manual de

procedimientos y normativas, que serán en suma la forma en la que cada

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 6/27

6 Curso de redes y seguridad

Fase 2

elemento del programa debe ser aplicado en el elemento correspondiente, y las

acciones a llevar a cabo luego de violada una norma.

Mientras los programas de seguridad, plan de acción y procedimientos son

llevados a cabo, se debe ejercer un control y vigilancia de cada uno de ellos,

para asegurar su realización. Este control debe ser auditado, con el propósito

de generar los logfiles o archivos de evidencias, que pueden ser revisados en

cualquier momento para analizar la forma en la que fue llevado a cabo el

control y poder generar cualquier cambio. La auditada realizada también sirve

para generar simulaciones que permitan probar el sistema. Estas

simulaciones pasan por una revisión que da fe del desempeño de las políticas

de seguridad, y que ayuda a modificar las bases del análisis, así como el

programa, plan y las normativas de seguridad.

El establecimiento de las políticas de seguridad es un proceso dinámico.

Razones por las que las políticas de seguridad informática generalmente

no se implantan.

Aunque no todas las empresas son conscientes de los riesgos que corren al no

tener PSI en su organización, algunas gastan gran cantidad de tiempo yesfuerzo definiéndolas, convenciendo a los altos mandos (labor

extremadamente ardua, ya que estas políticas no aumentan el rendimiento del

sistema y a veces lo vuelven más complicado), para que finalmente sean

escritas y archivadas para nunca ser usadas. ¿Qué pasa en esos casos? ¿Por

qué ocurre esto?

Muchos factores concurren en la no implantación de las políticas. Uno de ellos,

ya tocado anteriormente, es el vocabulario técnico que los expertos de

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 7/27

7 Curso de redes y seguridad

Fase 2

seguridad manejan. Hacen poco entendible las normas, por la que los

empleados las ignoran y siguen actuando de manera convencional.

Otro de los factores que generalmente se olvida en el establecimiento de las

políticas es algo, que aunque ajeno al conocimiento general de los expertos, es

muy importante: estrategia de mercadeo. Las políticas de seguridad deben ser

presentadas a los altos mandos, y ellos deben ver una retribución en esa

inversión, ya que si no se muestra de manera explícita y obvia, podrán pensar

que la inversión solo es un “juguete para ingenieros”. Los gerentes deben

conocer de manera clara las consecuencias de sus decisiones, lo mejor y lo

peor que puede pasar. Las políticas deben integrarse a las estrategias de

negocio, misión y visión… todo esto para que se conozca el efecto de las PSI

sobre las utilidades de la compañía. ¡MERCADEO!

Un tercer elemento es la ausencia de conexión entre las acciones diarias de losempleados y las PSI. Estas deben ir acompañadas de una visión de negocio

que promueva las actividades diarias de los empleados, actividades donde se

identifican las necesidades y acciones que hacen existir a las políticas.

Para evitar que las políticas no sean implantadas en la compañía, se dejan

algunas recomendaciones útiles a la hora de presentarlas a los miembros de la

organización.

• Cree ejemplos donde se den fallas de seguridad que capten la atención

de las personas.

• Haga que estos ejemplos se conecten a las estrategias de la

organización

• Muestre una valoración costo-beneficio ante posibles fallas de seguridad

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 8/27

8 Curso de redes y seguridad

Fase 2

• Justifique la importancia de las PSI en función de hechos y situaciones

CONCRETAS, que muestren el impacto, limitaciones y beneficios de

estas sobre los activos de la población.

Las políticas de seguridad informática como base de la administración de

la seguridad integral.

Las PSI se definen como el conjunto de lineamientos que una organización

debe seguir para garantizar la seguridad de sus sistemas, lineamientos que

constituyen un compromiso de la organización para actuar de manera

apropiada en situaciones que vulneren la seguridad de la misma. Es por esta

razón que se agrupan en el conjunto de acciones usadas por la empresa para

proteger sus activos. Sin embargo, siendo lineamientos, estas políticas no

constituyen una garantía para la seguridad de la organización.

Teniendo en cuenta estas premisas, podemos estratificar la seguridad en

varios niveles:

• Estrato de marco jurídico

• Estrato de medidas técnico-administrativas (procedimientos para la

creación de funciones, administración de la seguridad, auditoría desistemas de información interna…)

Esta estratificación es muy importante porque define los límites de las personas

encargadas de cada uno de los temas concernientes a la seguridad. Ambos

estratos deben ser independientes y nunca una persona encargada de un

estrato puede intervenir o administrar el otro. En cada estrato debe haber una

definición de funciones y una separación suficiente de tareas. En este caso, enel estrato técnico - administrativo por ejemplo, pueden existir coordinadores en

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 9/27

9 Curso de redes y seguridad

Fase 2

cada área funcional y geográfica de la organización, dependiendo de la

complejidad de la misma. No tiene lógica que un coordinador autorice una

transacción de información del sistema al exterior, y luego él mismo la revise.

Esto da pie a fraudes o a encubrimientos de anomalías. Deben intervenir

siempre personas diferentes en cada elemento del sistema de seguridad.

Esto es llamado “seguridad integral”: varios usuarios responsables de la política

de seguridad informática, engranados en un sistema de seguridad global de la

organización (como o es la seguridad física de las instalaciones, los planes de

contingencia ante situaciones financieras graves, etc).

Riesgos en la organización

Las entidades nunca estarán exentas de riesgos inherentes a su naturaleza.Siempre existirá la posibilidad de que se dé una violación a la seguridad o un

error respecto a la transferencia de información. Lo ideal sería que cualquier

error que vulnere la seguridad del sistema sea suprimido, pero dichas

supresiones tienen un costo asociado. Veamos un ejemplo:

Supongamos que un usuario va a acceder a información específica de la

empresa. Una de las políticas de seguridad más usadas es la consistente enque el usuario se identifique y se autentique su identidad (política de “login y

password”). Y ahora, supongamos que este usuario tomará la información de la

empresa para llevarlas, físicamente, a otra empresa. En este caso, se usa otra

política de seguridad basada en el cifrado o encriptado de datos (generación de

un código que “encripte” y “desencripte” la información dependiendo del

usuario), para que, si el dispositivo que contiene la información cae en otras

manos, estos no puedan ver la información. Si quisiéramos asegurarnos de que

la información es obtenida por ese usuario autorizado y solo ese usuario,

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 10/27

10 Curso de redes y seguridad

Fase 2

podríamos incluir en la autenticación, medidas biométricas como la detección

de la huella digital, el iris, firma con reconocimiento automático, etc. Pero cada

uno de estos elementos, como se indicó anteriormente, posee un costo

económico.

Es entonces necesario saber hasta qué nivel deseamos exponer nuestra

organización a riesgos (detectar los riesgos y tomar decisiones a partir de esta

detección), o ciertos elementos de nuestra organización a vulnerabilidades den

pro del costo económico asociado. El riesgo máximo que puede soportar la

organización es una decisión primordial para la definición de PSI, y debe

contemplar, entre muchos elementos, algunos muy comunes. Expondremos

acá algunos de estos elementos:

• Accesos indebidos a datos (generalmente a través de las redes)

• “Perdida” de dispositivos magnéticos o sólidos con información crítica de

la organización.

• Daños físicos a los elementos que guardan la información (incendios,

inundaciones, terremotos…)

• Variación o copia indebida de programas para beneficio personal o para

causar un daño.

• Los Hackers y crackers. Los primeros, acceden a los sistemas para

detectar vulnerabilidades y los segundos acceden a los sistemas para

generar estragos y daños a la organización.

• Los virus. Esta amenaza, aunque latente, es de menor importancia

ahora que antes, ya que la configuración de los sistemas actuales

permite mayor seguridad y flexibilidad en estos temas.

En definitiva, las amenazas pueden llegar a afectar los datos, las personas, los

equipos, los programas, o en un caso extremo, a todos de ellos (desastres

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 11/27

11 Curso de redes y seguridad

Fase 2

naturales, por ejemplo). ¿Qué es lo más crítico que debe protegerse? Sin

dudarlo, y como respuesta inicial, las personas resultan el punto más crítico de

protección. Nada vale más que una vida humana, y la organización puede

reiniciar sus operaciones con un buen factor humano. En segundo caso, los

datos son el elemento más crítico de la organización luego de los empleados.

Ahora, aunque el umbral de riesgo es escogido por los altos mandos para la

configuración de las PSI, existen unos niveles de trabajo con la información que

no pueden ser ignorados, y que deben aplicarse en todo momento para

proteger la información. Estos niveles de ri se verán a continuación.

Niveles de trabajo con los datos.

Los niveles de datos son los siguientes:

• Confidencialidad: se refiere a la protección de la información respecto

al acceso no autorizado, sea en los elementos computarizados del

sistema o en elementos de almacenamiento.

• Integridad: Protección de la información respecto a modificaciones no

autorizadas, tanto a la almacenada en los elementos computarizados de

la organización como la usada como soporte. Estas modificacionespueden llevarse a cabo de manera accidental, intencional, o por errores

de hardware-software.

• Autenticidad: Garantía de que el usuario autorizado para usar un

recurso no sea suplantado por otro usuario.

• No Repudio: Al ser transferida un conjunto de datos, el receptor no

puede rechazar la transferencia, y el emisor debe poder demostrar que

envió los datos correspondientes.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 12/27

12 Curso de redes y seguridad

Fase 2

• Disponibilidad de los recursos y de la información: protección de los

elementos que poseen la información de manera que en cualquier

momento, cualquier usuario autorizado pueda acceder a ella, sin

importar el problema que ocurra.

• Consistencia: capacidad del sistema de actuar de manera constante y

consistente, sin variaciones que alteren el acceso a la información

• Control de Acceso: posibilidad de controlar los permisos a cualquier

usuario para acceder a servicios o datos de la organización

• Auditoría: capacidad para determinar todos los movimientos del

sistema, como accesos, transferencias, modificaciones, etc, en el

momento en que fueron llevados a cabo (fecha y hora).

¿En que basar la estrategia de seguridad?

Si yo como responsable de la estrategia de seguridad de mi empresa fuera a

realizarla, ¿en qué me debo basar? Afortunadamente para nosotros, existe un

procedimiento o algoritmo muy conocido y usado para dirigir las estrategias de

seguridad de una organización. Es conocido como el algoritmo “Productor/

consumidor”.

¿Qué es este algoritmo? No es más que un modelo que permite observar lasdiversas vulnerabilidades de un sistema (niveles de trabajo), y a partid de ellos,

permite hacer un análisis de los posibles pasos a seguir.

El algoritmo está compuesto por 2 entidades: El productor y el consumidor. El

productor es el encargado de crear la información, y el consumidor es el

encargado de recibir y usar la información. Existe una tercera entidad llamada

“los otros”, que son aquellos que no están autorizados a recibir la información.Si se establece una comunicación directa entre productor y consumidor, sin

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 13/27

13 Curso de redes y seguridad

Fase 2

trabas, por un largo período de tiempo, diremos que hemos creado un sistema

seguro.

Existen eventos o usuarios que pueden provocar alteraciones en esta

comunicación. “El estudio de la seguridad, en pocas palabras, se basa en

la determinación, análisis y soluciones de las alteraciones del algoritmo”

Ahora, con este modelo, podemos definir 4 tipos de alteraciones principales a

este modelo, mostradas a continuación:

Hasta acá hemos usado de manera genérica el vocablo “recurso”, pero

debemos definirlo de una manera correcta para poder seguir entendiendo el

algoritmo productor/consumido (o algoritmo P-C).

Los recursos se pueden definir como todos aquellos bienes, de cualquier

índole, que permiten el correcto funcionamiento y existencia de la

organización.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 14/27

14 Curso de redes y seguridad

Fase 2

De manera que podemos definir 3 tipos de recursos:

• Físicos: compuestos por todo elemento físico que sostenga la

información de la red, como computadores, impresoras, routers,

servidores, suiches, etc.

• Lógicos: Todos aquellos recursos que contienen la información de la

organización, como bases de datos, listados, documentos, etc.

• Servicios: son principalmente programas o aplicaciones que nos

permiten realizar algún tipo de trabajo, como el correo electrónico, los

procesadores de texto, etc.

Con este término claramente definido, procedemos a explicar cada una de las

vulnerabilidades, teniendo en cuenta que cualquier acción que se lleve a cabo

para mantener estable el modelo, tiene como objetivo atacar uno de los 4

casos.

Todas las acciones correctivas que se lleven a cabo con el fin de respetar el

modelo estarán orientadas a atacar uno de los cuatro casos. Explicaremos y

daremos ejemplos de cada uno de ellos.

El caso número uno es el de Interrupción. Este caso afecta la disponibilidad

del recurso (tener en cuenta la definición de recurso: físico, lógico y servicio).

Por ejemplo:

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 15/27

15 Curso de redes y seguridad

Fase 2

El segundo caso es el de Intercepción, en el cual se pone en riesgo la

privacidad de los datos.

El tercer caso, Modificación afecta directamente la integridad de los datos que

le llegan al consumidor

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 16/27

16 Curso de redes y seguridad

Fase 2

El cuarto y último caso es el de la producción impropia de información. En

éste, la información que recibe el consumidor es directamente falaz.

Una vez que estamos enterados de que hay sólo cuatro posibles casos de

causas posibles de problemas, ¿Qué se hace? Hay que identificar los recursos

dentro de la organización.

Establecimiento de riesgos de los recursos de la organización

Es claro hasta ahora que el principal objetivo de una PSI es asegurar los

elementos de una organización, y que el estudio de la seguridad consiste en

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 17/27

17 Curso de redes y seguridad

Fase 2

permanecer constante el algoritmo P-C. Ahora incluiremos otro elemento

importante a la hora de definir nuestras políticas, y es el concepto de valor de

riesgo.

El umbral de riesgo que puede aceptar una organización debe tener una forma

cuantificable para ser medida, que permita identificar de quien se protege el

recurso, cual es el recurso a proteger, y cómo debe protegerse. Nunca será

igual de prioritario proteger una impresora de la empresa, que la base de datos

de clientes de la misma. ¿Cómo generamos una valoración apropiada entonces

de estos elementos? Usando 2 criterios:

• Nivel de importancia del recurso. (Llamado Ri)

• Severidad de la pérdida del recurso. (Llamado Wi)

Recordemos que en unidades anteriores coincidimos en que debíamos integrar

a los dueños y administradores de los recursos en las PSI ya que ellos tenían

el conocimiento para manejarlo. Este es el caso en que ellos deben intervenir

para generar la valoración de sus elementos.

Para generar una cuantificación del riesgo asociado a los recursos de la

organización, los expertos en cuada uno de los recursos asignará un valor

numérico, entre 1 y 10 (los umbrales son subjetivos. Así como puede ser entre1y 10, puede ser entre 1 y 20, 1 y 100, etc) a Ri y a Wi. Si e valor es de 10, es

porque el recurso es muy importante o la severidad de su pérdida es muy alta,

lo mismo ocurre en sentido contrario.

A partir de esto, podemos definir la valoración de riesgo como el producto entre

Ri y Wi, así:

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 18/27

18 Curso de redes y seguridad

Fase 2

WRi = Ri * Wi

Ejemplo práctico

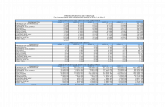

Supongase una red simplificada con un router, un servidor y un bridge.

Después de que los expertos generan las valoraciones de los elementos de la

red, se obtienen los siguientes datos:

Router:

R1 = 6, W1 = 7

Bridge:

R2 = 6, W2 = 3

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 19/27

19 Curso de redes y seguridad

Fase 2

Servidor:

R3 = 10, W3 = 10

El cálculo de los riesgos evaluados, será, para cada dispositivo:

Router:

WR1 = R1 * W1 = 6 * 7 = 42

Bridge:

WR2 = R2 * W2 = 6 * 3 = 1.8

Servidor:

WR3 = R3 * W3 = 10 * 10 = 100

En la siguiente tabla podemos observar cómo tabular estos datos de manera

organizada para poder determinar el riesgo de los elementos de la

organización:

Por los puntajes es evidente que el servidor es aquel elemento con mayor

riesgo, y el que debe protegerse de manera prioritaria. Con este dato

procederíamos a buscar soluciones para proteger nuestro servidor de

amenazas externas.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 20/27

20 Curso de redes y seguridad

Fase 2

Este análisis debe hacerse para todos los elementos de la organización, sin

importar que tan superficial u obvio sea, que pueda incidir en la seguridad de la

organización y que pueda ser vulnerado. ¿Cuáles son estos recursos?

Podemos reunirlos en 6 grupos principales:

- Personas: los usuarios y las personas que operan los sistemas. Las

personas siempre serán el primer bloque de importancia de una

organización.

- Hardware: Todo elemento externo que pueda procesar, contener,

mostrar o transportar datos.

- Software: herramientas tecnológicas para procesar los datos.

- Datos: Aquellos que se almacenan, se transportan, se almacenan fuera

de los elementos de hardware, backups, etc.

- Documentación: toda la información usada para aprender elfuncionamiento de los sistemas de la organización.

- Accesorios: Elementos usados para soportar el trabajo en la

organización.

Anteriormente dijimos que la mayor parte de los problemas de seguridad

provenían de los miembros internos de la organización (80%), y el restante de

personas fuera de la organización. Es por esto que debemos basar nuestrapolítica en el control de los empleados internos, sabiendo quiénes usarán los

recursos y qué van a hacer con ellos.

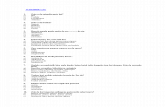

Este punto de los usuarios es muy importante. Para definir lo que cada uno de

los usuarios puede hacer en el sistema se realizan un conjunto de listas en las

que se engloban, en grupos de trabajo, aquellos que pueden acceder a

determinado recurso y los privilegios de acceso. Un ejemplo de esta tabla es la

siguiente:

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 21/27

21 Curso de redes y seguridad

Fase 2

Ahora, ¿cómo protegernos de las intromisiones de usuarios no deseados? La

respuesta a esto se encuentra en el uso de “checklist” para comprobar el

funcionamiento de los sistemas de la organización. Estos checklist deben

hacer parte de una agenda, en la que se consignan las actividades que deben

llevarse a cabo y con la regularidad que se requiera. La agenda de checklist,

como veremos más adelante, es un “procedimiento”.

Un ejemplo de este chequeo se ve a continuación:

Chequeos:

Diarios:

- Extracción de un logístico sobre el volumen de correo transportado y

las conexiones de red creadas durante las 24 horas del día

Semanal

- Extracción de un logístico del número de ingresos desde afuera de la

red interna

- Logístico de el número de conexiones externas hechas desde el

interior de la red

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 22/27

22 Curso de redes y seguridad

Fase 2

- Logístico sobre downloads y usuario que los hizo.

- Logístico sobre conexiones realizadas en horarios no convencionales

- Logístico gráficos sobre el tráfico de la red.

Mensual

- Comparación de los logísticos de las semanas para detectar

anomalías y cambios.

Todos estos logísticos pueden llevarse a cabo con software especializado, el

cual informará de cualquier anomalía en el sistema para tomar los correctivos

convenientes.

¿Qué es y para que deseamos un procedimiento en nuestra

organización?

Un procedimiento se define como una sucesión cronológica de operaciones

concatenadas entre sí, con el objetivo de obtener un fin o meta. Como nuestra

meta es mantener la seguridad de la organización, y mantener estable el

algoritmo P-C, debemos contar con una serie de procedimientos que nos

permitan responder de manera apropiada a las situaciones más comunes.

Todos estos procedimientos se deben almacenar en un “manual deprocedimientos” que debe ser seguido al pie de la letra. En muchos casos, la

norma ISO se otorga a aquellas organizaciones con un manual de

procedimientos estructurado en cuanto a la seguridad informática. Haremos un

recuento de los procedimientos más usados en los manuales de seguridad

informática, con una breve explicación de su funcionamiento. Recordemos,

antes que nada, que todo procedimiento debe tener indicado quién es el

encargado del mismo, y que debe hacer en caso de variaciones.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 23/27

23 Curso de redes y seguridad

Fase 2

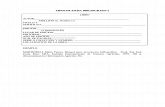

• Procedimiento de alta de cuenta de usuario

Este procedimiento se lleva a cabo para cuando se requiere una

cuenta de operación para cualquier usuario. Se debe llenar entonces

un formulario en el que existan datos como:

Nombre y apellido

Puesto de trabajo

Jefe que avala el pedido

Trabajos a realizar en el sistema

Tipo de cuenta

Fecha de caducidad

Permisos de trabajo

Etc.

• Procedimiento de baja de cuenta de usuario

Si un empleado de la organización se debe retirar, sea parcial o

totalmente de la organización, debe realizarse un formulario en el que

se indiquen, aparte de los datos del mismo, el tipo de alejamiento del

usuario (parcial o total) para saber si se inhabilita su cuenta

totalmente, o de manera temporal.

• Procedimiento para determinar los buenos passwords

Se debe tener un procedimiento para indicarles a los usuarios cuales

son las características de los passwords que deben asignar a sus

cuentas, como el número de caracteres, las características de loscaracteres usados, etc. Es conveniente usar un programa crackeador

sobre el password del usuario para evaluar su seguridad.

• Procedimiento de verificación de accesos

Como generamos logísticos de diferentes datos de los usuarios,

estos logísticos deben ser auditados, para detectar anomalías en

cuanto al comportamiento de los mismos y generar reportes de

dichas auditorías, todo esto con el fin de verificar los accesosrealizados por los usuarios de la organización a la red.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 24/27

24 Curso de redes y seguridad

Fase 2

• Procedimiento para el chequeo de gráficos de la red.

Generar gráficos del tráfico de la red, para observar anomalías en la

transferencia de información, el uso indebido de programas, etc.

• Procedimiento para el chequeo de volúmenes de correo

Se usa para conocer los volúmenes de tráfico en los correos

electrónicos de los usuarios. Con esto, se permite conocer el uso de

los medios de comunicación, el spamming (ataque con correo

basura), entre otros datos referentes a la comunicación o

transferencia de información confidencial de la empresa.

• Procedimiento para el monitoreo de conexiones activas

Con este procedimiento se evita que el usuario deje su terminal

abierta y que otro usuario pueda usarla de manera mal intencionada.

Lo que se hace es detectar el tiempo de inactividad de las

conexiones, y después de un determinado tiempo, se desactiva la

conexión, y se genera un logístico con el acontecimiento.

• Procedimiento para modificación de archivos

Es usado para detectar la modificación no autorizada de archivos, la

integridad de los mismos, y para generar un rastro de las

modificaciones realizadas.

• Procedimiento para resguardo de copias de seguridad

Usado para establecer de manera clara dónde deben guardarse las

copias de seguridad en caso de cualquier inconveniente.

• Procedimiento para la verificación de las máquinas de los usuarios

Este procedimiento permite el escaneo de las máquinas de los

usuarios para la detección de programas no autorizados, sin licencia

o como fuente potencial de virus.

• Procedimiento para el monitoreo de los puertos en la red.

Permite saber los puertos habilitados en la red y si funcionan de

acuerdo a lo esperado

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 25/27

25 Curso de redes y seguridad

Fase 2

• Procedimiento para dar a conocer las nuevas normas de seguridad.

Es muy importante que todos los usuarios conozcan las nuevas

medidas de seguridad adoptadas por la empresa, por lo que se

requiere un procedimiento que indique la manera en la que esta será

llevada a cabo. Esto evita la excusa de los usuarios de “no conocía

las normas”

• Procedimiento para la determinación de identificación del usuario y

para la el grupo de pertenencia por defecto

Cuando se crea un usuario en el sistema, se le debe dar una

identificación personal y al mismo tiempo, hacerlo parte de un grupo

para que tenga ciertos beneficios. Cuando el usuario va a cambiar de

perfil o de grupo, se necesita entonces un procedimiento que le

indique a este los pasos para cambiar los derechos que posee.

• Procedimiento para recuperar información

Un procedimiento sin duda muy importante, permite reconstruir todo

el sistema, o parte de él, a través de los backups tomados

periódicamente de la información

CheckList

Como ya lo habíamos explicado anteriormente, un checklist consiste en una

lista de tareas a llevar a cabo para chequear el funcionamiento del sistema.Acá presentamos un ejemplo sacado de un manual de seguridad informática:

• Asegurar el entorno. ¿Qué es necesario proteger? ¿Cuáles son los

riesgos?

• Determinar prioridades para la seguridad y el uso de los recursos.

• Crear planes avanzados sobre qué hacer en una emergencia.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 26/27

26 Curso de redes y seguridad

Fase 2

• Trabajar para educar a los usuarios del sistema sobre las

necesidades y las ventajas de la buena seguridad

• Estar atentos a los incidentes inusuales y comportamientos extraños.

• Asegurarse de que cada persona utilice su propia cuenta.

• ¿Están las copias de seguridad bien resguardadas?

• No almacenar las copias de seguridad en el mismo sitio donde se las

realiza

• ¿Los permisos básicos son de sólo lectura?

• Si se realizan copias de seguridad de directorios/archivos críticos,

usar chequeo de comparación para detectar modificaciones no

autorizadas.

• Periódicamente rever todo los archivos de “booteo de los sistemas y

los archivos de configuración para detectar modificaciones y/o

cambios en ellos.

• Tener sensores de humo y fuego en el cuarto de computadoras.

• Tener medios de extinción de fuego adecuados en el cuarto de

computadoras.

• Entrenar a los usuarios sobre qué hacer cuando se disparan las

alarmas.

• Instalar y limpiar regularmente filtros de aire en el cuarto de

computadoras.

• Instalar UPS, filtros de línea, protectores gaseosos al menos en el

cuarto de computadoras.

• Tener planes de recuperación de desastres.

• Considerar usar fibras ópticas como medio de transporte de

información en la red.

• Nunca usar teclas de función programables en una terminal para

almacenar información de login o password.

• Considerar realizar autolog de cuentas de usuario.

5/9/2018 Políticas_generales_de_seguridad - slidepdf.com

http://slidepdf.com/reader/full/politicasgeneralesdeseguridad 27/27

27 Curso de redes y seguridad

Fase 2

• Concientizar a los usuarios de pulsar la tecla ESCAPE antes de

ingresar su login y su password, a fin de prevenir los “Caballos de

Troya”.

• Considerar la generación automática de password.

• Asegurarse de que cada cuenta tenga un password.

• No crear cuentas por defecto o “guest” para alguien que está

temporariamente en la organización.

• No permitir que una sola cuenta esté compartida por un grupo de

gente.

• Deshabilitar las cuentas de personas que se encuentren fuera de la

organización por largo tiempo.

• Deshabilitar las cuentas “dormidas” por mucho tiempo.

• Deshabilitar o resguardar físicamente las bocas de conexión de red

no usadas.

• Limitar el acceso físico a cables de red, routers, bocas, repetidores y

terminadores.

• Los usuarios deben tener diferentes passwords sobre diferentes

segmentos de la red.

• Monitorear regularmente la actividad sobre los gateways.