NORMALIZACIÓN DE PROCESOS DE GESTIÓN DIEGO EDISON...

Transcript of NORMALIZACIÓN DE PROCESOS DE GESTIÓN DIEGO EDISON...

NORMALIZACIÓN DE PROCESOS DE GESTIÓN TECNOLÓGICA PARA EL DESARROLLO DEL SISTEMA DE INFORMACIÓN INTRANET EN LA ORGANIZACIÓN ACOPI

CENTRO OCCIDENTE

DIEGO EDISON ZAPATA NARVAEZ

UNIVERSIDAD CATÓLICA POPULAR DEL RISARALDA

PROGRAMA DE INGENIERÍA DE SISTEMAS Y TELECOMUNICACIONES

PRÁCTICAS PROFESIONALES

PEREIRA 2011

NORMALIZACIÓN DE PROCESOS DE GESTIÓN TECNOLÓGICA PARA EL DESARROLLO DEL SISTEMA DE INFORMACIÓN INTRANET EN LA ORGANIZACIÓN ACOPI

CENTRO OCCIDENTE

DIEGO EDISON ZAPATA NARVAEZ

Informe de Práctica Profesional

Tutor DANIEL FELIPE BLANDON GÓMEZ

Ingeniero de Sistemas y Telecomunicaciones

UNIVERSIDAD CATÓLICA POPULAR DEL RISARALDA

PROGRAMA DE INGENIERÍA DE SISTEMAS Y TELECOMUNICACIONES

PRACTICAS PROFESIONALES

PEREIRA 2011

3

AGRADECIMIENTOS

Este documento se realizó gracias al esfuerzo común de un grupo de personas, sin las cuales hubiese sido imposible realizar mi práctica profesional, a continuación se mencionan estas personas: A Mis padres Ángel Zapata y Amparo Narváez por el apoyo económico y la estabilidad emocional que me han brindado incondicionalmente. A Fainery Valencia, quien es una pieza fundamental en mi vida, por la estabilidad emocional y el gran amor que me brinda. Al Ingeniero Daniel Felipe Blandón, quien siempre estuvo atento a mis dudas, y que gracias su conocimiento y profesionalismo este documento pudo ser realizado. A la organización Acopi Centro Occidente, por brindarme la oportunidad de poner en práctica mis conocimientos, y crecer profesionalmente. A la Dra. Lida Patricia Rivillas, pues de ella aprendí mucho como persona y como profesional. A todos ellos, ¡Muchas gracias!

4

CONTENIDO

Pág.

INTRODUCCIÓN 15 1. PRESENTACIÓN DE LA ORGANIZACIÓN 16

1.1. RESEÑA HISTÓRICA 16

1.2. VISIÓN 17

1.3. MISIÓN 17

1.4. VALORES Y PRINCIPIOS CORPORATIVOS 17

1.5. ESTRUCTURA ORGÁNICA 18

1.6. CLIENTES INSTITUCIONALES 18

1.7. SERVICIOS QUE PRESTA 19

2. DEFINICIÓN DE LAS LÍNEAS DE INTERVENCIÓN 19

3. DIAGNÓSTICO DEL ÁREA DE INTERVENCIÓN 19 3.1. TÉCNICA OBSERVACIÓN DIRECTA 19 3.2. TÉCNICA DE REUNIÓN DIRECTA CON EL INTERESADO 20

5

3.3. TÉCNICA DE ENCUESTA 21

4. EJES DE INTERVENCIÓN 21

4.1. DESARROLLO DE SISTEMA DE INFORMACIÓN 21

4.2. INFORME DE GESTIÓN LABORES TÉCNICAS 22

5. JUSTIFICACIÓN DEL EJE DE INTERVENCIÓN 22

6. OBJETIVOS 23

6.1. OBJETIVO GENERAL 23

6.2. OBJETIVOS ESPECÍFICOS 23

7. MARCO TEÓRICO 24

8. DEFINICIÓN OPERACIONAL DE TÉRMINOS 27

9. CRONOGRAMA DE ACTIVIDADES PLANTEADAS 29 9.1. CRONOGRAMA DE SISTEMA DE INFORMACIÓN INTRANET 29 9.2. CRONOGRAMA DE LABORES TÉCNICAS 30

10. PRESENTACIÓN DE RESULTADOS 30 10.1. ANÁLISIS Y RECOLECCIÓN DE REQUERIMIENTOS 30

6

10.2. REALIZACIÓN DEL ESQUEMA IDEAL DE RED 32 10.3. COTIZACIÓN DE EQUIPOS PARA LA INTRANET 35

10.3.1. Cotización equipo servidor 36

10.3.2. Cotización equipo tipo PC 37

10.3.3. Cotización para la adecuación de equipo tipo PC 37

10.4. ELECCIÓN DEL CMS PARA HACER EL AMBIENTE WEB 38

10.5. PROPUESTA INVENTARIO DE ACTIVOS 38 10.6. PROCEDIMIENTOS DE GESTIÓN TECNOLÓGICA 44

10.6.1. Procedimiento web 44

10.6.2. Procedimiento para la seguridad de la información 49

10.6.3. Procedimiento de inducción y capacitación tecnológica 56

10.6.4. Procedimiento de administración de Hardware y Software 63

10.6.5. Procedimiento para la administración de la intranet e internet 71

10.7. FORMATO PARA PETICION DE PUBLICACIONES WEB 75

10.8. FORMATO HOJA DE VIDA DE EQUIPOS DE COMPUTO 76

7

10.9. MECANISMOS PARA LA CLASIFICACIÓN DE LA INFORMACIÓN 76

10.10. NORMALIZACIÓN DE PUBLICACIONES EN INTRANET 78

10.11. NORMALIZACIÓN DEL MANEJO DE AGENDAS 79

10.12. BUENAS PRÁCTICAS EN USO DE CHAT INSTITUCIONAL 81

10.13. NORMATIVIDAD PARA EL USO DE CORREO ELECTRÓNICO 82

10.14. POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN 82

10.15. ANÁLISIS DE SOFTWARE, PROPUESTA PARA LEGALIZACIÓN 86

10.16. DOCUMENTACIÓN DE LA ENTREGA DE UN NUEVO EQUIPO 87

10.17. PRESENTACIÓN DE ACTIVIDADES OPERATIVAS 88

10.18. CRONOGRAMA DE ACTIVIDADES REALIZADAS 93

CONCLUSIONES 94

RECOMENDACIONES 95

BIBLIOGRAFÍA 96

8

GRÁFICOS

Pág.

Gráfico 1, Estructura orgánica de la organización, autoría propia 18 Gráfico 2, Mapa de puntos de red Acopi centro occidente, autoría propia 31 Gráfico 3, Esquema ideal de red, autoría propia 33 Gráfico 4, Esquema de red a implementar, autoría propia 35 Gráfico 5, Flujo grama aspectos técnicos procedimiento web, autoría propia 46 Gráfico 6, Flujo grama de contenidos del procedimiento web, autoría propia 48 Gráfico 7, Flujo grama clasificación de la información, autoría propia 52 Gráfico 8, Flujo grama de Backup, autoría propia 53 Gráfico 9, Flujo grama de protección contra el malware, autoría propia 55 Gráfico 10, Flujo grama de capacitación de agendas, autoría propia 58 Gráfico 11, Flujo grama de información saliente, autoría propia 59 Gráfico 12, Flujo grama de comunicación interna, autoría propia 60 Gráfico 13, Flujo grama de capacitación en seguridad, autoría propia 61

9

Gráfico 14, Flujo grama de petición de capacitaciones, autoría propia 62 Gráfico 15, Flujo grama de administración del software, autoría propia 66 Gráfico 16, Flujo grama de administración del hardware, autoría propia 68 Gráfico 17, Flujo grama de para video conferencias, autoría propia 70 Gráfico 18, Flujo grama de administración de internet, autoría propia 73 Gráfico 19, Flujo grama de disponibilidad de intranet, autoría propia 74 Gráfico 20, Flujo grama de solicitudes realizadas en la web, autoría propia 75

10

ÍNDICE DE TABLAS

Pág. Tabla 1, Cronograma de actividades planteadas, autoría propia 29 Tabla 2, Inventario de equipos, autoría propia 30 Tabla 3, Tabla de direcciones IP de los PCs, autoría propia 34 Tabla 4, Inventario de Eléctricos y afines, autoría propia, Viviana Toro 41 Tabla 5, Inventario de Muebles y enseres, autoría propia, Viviana Toro 42 Tabla 6, Inventario artículos de cocina, autoría propia, Viviana Toro 43 Tabla 7, Aspectos técnicos del procedimiento web, autoría propia 44 Tabla 8, Contenidos sobre procedimiento web, autoría propia 45 Tabla 9, Clasificación de la información, autoría propia 50 Tabla 10, Procedimiento de Backup, autoría propia 50 Tabla 11, Procedimiento de protección contra el malware, autoría propia 51 Tabla 12, Procedimiento capacitación de agendas, autoría propia 56 Tabla 13, Procedimiento sobre la información saliente, autoría propia 56

11

Tabla 14, Procedimiento para la comunicación interna, autoría propia 57 Tabla 15, Capacitación en seguridad, autoría propia 57 Tabla 16, Petición de capacitaciones, autoría propia 57 Tabla 17, Administración del software, autoría propia 63 Tabla 18, Petición del software, autoría propia 64 Tabla 19, Administración del hardware, autoría propia 64 Tabla 20, Procedimiento en video conferencias, autoría propia 64 Tabla 21, Aspectos técnicos en administración de internet, autoría propia 71 Tabla 22, Aspectos técnicos en disponibilidad de intranet, autoría propia 72 Tabla 23, Solicitudes realizadas en las páginas web, autoría propia 72 Tabla 24, Formato para la petición de publicaciones web, autoría propia 75 Tabla 25, Formato de hoja de vida para PCs, autoría propia 76 Tabla 26, Cronograma de actividades realizadas, autoría propia 93

12

ÍNDICE DE APÉNDICES

Pág.

Apéndice A 97 Apéndice B 99

13

ÍNDICE DE ANEXOS

Pág.

Anexo A 100 Anexo B 105 Anexo C 110

14

RESUMEN

Este documento se basa en la investigación e integración de servicios y tecnologías de la información y las comunicaciones TICs a un sistema de información de trabajo colaborativo (Intranet), para mejorar las comunicaciones internas de la organización Acopi Regional Centro Occidente, además del aprovechamiento de las plataformas de hardware para implementación de servicios de red con el fin de lograr un posible aumento en la productividad de los empleados y tener un nivel mayor de seguridad de la información. En este documento igualmente se encuentran plasmadas diversas soluciones que se han desarrollado en el marco del establecimiento de procesos y procedimientos para el área de TICs de la organización. Palabras clave: Intranet, Servicios, CMS, Trabajo Colaborativo, Comunicación Interna, Seguridad de la Información.

ABSTRACT This paper is based in investigation and integration of services and information technology and communications ICT into workgroup system information (Intranet), to improve internal communication of Acopi Centro Occidente organization, besides the use of hardware platforms for deployment of network services in order to achieve a possible increase in employee productivity and have a higher level of information security. In this paper are also reflected various solutions that have been developed within the framework of establishing processes and procedures for the ICT's area of the organization. Keywords: Intranet, Services, CMS, Workgroup, Internal Communication, Information Security.

15

INTRODUCCIÓN

En el mundo actual debido a la masificación de los recursos tecnológicos, las empresas deben tener una alineación estratégica de su negocio para integrar las Tecnologías de la Información y las Comunicaciones a este, y de esta manera lograr ser competitivos para no quedar atrás en el mercado, un sistema de información de trabajo colaborativo (Intranet), logra integrar una gran cantidad de aplicaciones (Calendarios, Correos, Chat, Publicaciones en general) que adicional a una administración de red adecuada (Restricción de contenidos, Firewall, Back Up) generan un ambiente adecuado para el éxito empresarial. En este documento se encuentran detalladas cada una de las aplicaciones y / o soluciones planteadas para el desarrollo del Sistema de Información Intranet, además de formatos y procedimientos para diversas situaciones como la adquisición de nuevos equipos, formato para hoja de vida de equipos de computo, buenas maneras para la comunicación con el cliente en ambientes electrónicos, mecanismos de seguridad de la información según la norma ISO 27001, propuestas como la legalización de software, y la realización del inventario de activos de la organización, además de presentar una bitácora de actividades operativas realizadas en el periodo comprendido entre 12 de agosto de 2010 y 12 de enero de 2011.

16

1. PRESENTACIÓN DE LA ORGANIZACIÓN O SITIO DE PRÁCTICA Debido a que la empresa se encuentra en proceso de certificación del sistema de gestión de calidad ISO 9001, la información presentada a continuación puede estar sujeta a cambios. 1.1. RESEÑA HISTÓRICA ACOPI se surgió como el sexto gremio de carácter general y nacional conformado en Colombia. Esta organización gremial del empresariado fue creada en Bogotá con el nombre de Asociación Colombiana de Pequeños Industriales, por asamblea realizada el 27 de Agosto de 1951, en las oficinas de la gerencia del Banco Popular. Su personería jurídica fue aprobada por el Ministerio de Justicia, según resolución No. 60 del 30 de agosto de ese año.

El Banco Popular, conformado originalmente como banco hipotecario, se constituyó en el bastión principal de apoyo de la nueva organización empresarial. Otorgó créditos y mayores plazos a los pequeños y medianos industriales del país, estimulando la apertura de seccionales en las principales ciudades colombianas.

ACOPI funcionó por primera vez en las oficinas del Banco Popular, situadas en el segundo piso del Edificio Garcés, ubicado en la carrera 8 con calle 11 de la capital del país.

ACOPI surgió como respuesta a las necesidades de los pequeños empresarios de las diferentes regiones del país, pertenecientes a un segmento productivo creciente y liderados por algunos reconocidos dirigentes de la elite política, social y cultural. Su organización centralizada parte de la fusión de cuatro gremios regionales de pequeños Industriales: ADIBA, de Barranquilla, creada en 1944 por su gestor, el industrial Roberto Rasch Méndez; OPICOL, la Organización de Pequeños Industriales Colombianos, de Medellín, fundada en febrero de 1951 por los señores Jorge Méndez Agudelo, Fernando Bravo y Libardo Méndez Montoya; APIO, Asociación de Pequeños Industriales de Occidente, surgida en Cali bajo la dirección del industrial vallecaucano Jorge E. Quesada, y ACOPI, la Asociación Colombiana de Pequeños Industriales que operaba en Bogotá y que dio su nombre a la organización nacional.

Estas cuatro organizaciones de pequeñas industriales, cobijadas bajo una misma sigla y con identidad de propósitos, se reunieron en Bogotá el 24 de enero de 1952 en una Conferencia Nacional en la cual ratificaron la decisión de consolidar ACOPI a nivel nacional.

17

Los objetivos que se propuso la nueva organización fueron:

1. Representar y defender los intereses de los industriales en Colombia, especialmente los de mediano y pequeño capital.

2. Trabajar por el desarrollo del crédito nacional. 3. Presentar ante los poderes públicos las necesidades y aspiraciones de los

industriales y, en consecuencia, solicitar la expedición, modificación o derogación de las leyes y de las disposiciones relacionadas con la actividad industrial.

4. Gestionar ante las autoridades competentes la aplicación de un arancel aduanero que proteja afectivamente las industrias.

La historia de ACOPI constituye, de cierta manera, la de los pequeños empresarios colombianos, que en su afán de lograr representatividad y poder negociar frente al Estado y sus instituciones, ha diseñado y desarrollado importantes iniciativas y contribuido a crear organizaciones que trascienden la propia organización: la Corporación de Ferias y Exposiciones, CORFERIAS; el Servicio de Aprendizaje, SENA; las Cajas de Compensación Familiar; la Corporación Financiera Popular; el Fondo Nacional de Garantías; parques y ciudadelas industriales; cajas de garantía y cooperativas Empresariales. 1.2. VISIÓN: ACOPI Regional Centro Occidente será reconocido como gremio líder y vocero en la construcción y aplicación de políticas públicas y estrategias encaminadas al desarrollo sostenible y competitivo de las pequeñas y medianas empresas de la Región Centro Occidente.

1.3. MISIÓN:

Fomentar el desarrollo del sector de la pequeña y mediana empresa, así como de la microempresa de acumulación, con un criterio de bienestar y progreso para el país, dentro de los preceptos de la economía social y ecológica de mercado, en pro de una democracia auténtica, bajo principios de libertad, justicia y solidaridad. 1.4. VALORES Y PRINCIPIOS CORPORATIVOS:

Los principios con los que cuenta ACOPI centro Occidente son los siguientes

18

Inclusión Equidad Participación Solidaridad Ética Concertación Transparencia Celeridad Asociatividad Pertinencia

1.5. ESTRUCTURA ORGÁNICA:

Grafico 1, estructura orgánica Acopi Regional Centro Occidente

1.6. ALIADOS INSTITUCIONALES Alcaldía de Pereira Gobernación de Risaralda Comfamiliar Risaralda

19

Servicio nacional de aprendizaje SENA

1.7. SERVICIOS QUE PRESTA.

Capacitación

Programa de desarrollo empresarial sectorial

Ferias comerciales y eventos

Congreso nacional y encuentro internacional Pyme

Publicaciones

Asistencia técnica

Encuesta trimestral Pyme

Contactos

Correo directo de ofertas y servicios de los afiliados

2. DEFINICIÓN DE LAS LÍNEAS DE INTERVENCIÓN

Según lo estipulado en el convenio y lo pactado con la organización, la labor de ingeniería a realizar en la práctica profesional, se basará en los dos ejes de intervención mencionados a continuación:

Sistema de Información (intranet)

Informe de gestión de labores técnicas

3. DIAGNÓSTICO DEL ÁREA DE INTERVENCIÓN O IDENTIFICACIÓN DE LAS NECESIDADES

Para el diagnostico de las áreas de intervención se utilizaron 3 técnicas para el levantamiento de la información: 3.1. MEDIANTE LA TÉCNICA DE OBSERVACIÓN DIRECTA DEL AMBIENTE

SE TIENE QUE:

Existe información digital en diversos formatos como hojas de cálculo, presentaciones, documentos de texto, imágenes. la cual está almacenada en diferentes lugares, lo que supone anomalías de inserción, actualización y borrado, en cada archivo. Se evidencia la necesidad de centralizar esta

20

información, con el fin de provocar una disminución de tiempo considerable para acceder a los datos, esto generaría confianza al trabajar sobre archivos actualizados, y se asegura la información dando la posibilidad de implantar controles de acceso y la generación backup’s. Se evidencian problemas de direccionamiento lógico en la red local, este se hace en parte mediante el protocolo DHCP, también se presentan equipos que tienen un direccionamiento estático, se presenta entonces que no todos los usuarios pueden acceder a la información o a recursos compartidos en la organización.

Se pueden ver amenazas de tipo técnico como virus, spyware y problemas de hardware, en todas las áreas de la organización, evidenciando la necesidad de un mantenimiento preventivo lógico y físico cada cierto tiempo en todos los equipos de cómputo.

3.2. MEDIANTE REUNIÓN CON EL INTERESADO SE LOGRÓ OBSERVAR UNA SERIE DE NECESIDADES EN LA ORGANIZACIÓN, QUE SE MENCIONAN A CONTINUACIÓN:

Con el fin de optimizar los recursos de tiempo y personal, es necesario plantear una solución para la restricción de contenidos a ciertas páginas de internet, como: redes sociales, televisión online, Stream de video, aplicaciones como Messenger, Programas P2P, desde el interior de la empresa. Esta medida se reflejaría en un mayor aprovechamiento del tiempo por parte de los empleados, además, un mejor rendimiento del acceso a internet desde la organización.

Bajo el propósito de tener un buen resultado en el proceso de acreditación del sistema de gestión de calidad que actualmente adelanta la empresa, se hace necesario implementar un sistema intranet para facilitar el manejo y monitoreo de los flujos de información, centralizar los datos y manejar perfiles de usuario. Con esto se busca, una mayor agilidad y un aumento progresivo en la productividad de los procesos que van a ser administrados, desde este sistema de información.

Algo importante en el sistema de gestión de calidad, es la actualización constante de contenidos institucionales, boletines de prensa y en general publicaciones que sean pertinentes para la organización en el portal web www.acopicentrooccidente.org, estos contenidos pueden tener formatos variables, tales como hojas de cálculo, presentaciones, documentos de texto, imágenes, video y audio.

21

En el área de proyectos, la formación especializada, es un convenio entre ACOPI y SENA, que necesita la actualización permanente de contenidos como información de programas de especializaciones, memorias de cada uno de las áreas de capacitación, registros fotográficos y demás publicaciones que sean pertinentes en el portal web www.acopisena.org, estos contenidos pueden tener formatos variables, tales como hojas de cálculo, presentaciones, documentos de texto, imágenes, video y audio.

3.3. MEDIANTE ALGUNAS ENCUESTAS SE LOGRÓ EVIDENCIAR LAS SIGUIENTES NECESIDADES:

Se hace necesario unificar la información de diferentes archivos, elaborados con Microsoft Excel, que contienen información de contacto de empresas con los que cuenta la compañía, depurando y conservando los campos que son realmente relevantes para la organización. Es necesario un sistema de información donde se pueda acceder de forma fácil y rápida a esta, ratificando así la urgencia de tener los datos centralizados, con las ventajas mencionadas anteriormente con este tipo de sistema de información.

4. EJES DE INTERVENCIÓN De acuerdo a las necesidades observadas y recogidas, se define que los ejes de intervención de la práctica serán: 4.1. DESARROLLO DE SISTEMA DE INFORMACIÓN (INTRANET): Este sistema de información permitiría centralizar la información, de manera que puedan acceder a ella de una forma fácil y rápida; controlar y hacer seguimiento de los procesos, logrando así una transparencia en la administración, disminuyendo tiempos, y buscando aumentar la productividad de los empleados; restricción de ciertos contenidos de internet en el interior de la empresa; además la posibilidad de integrar ciertas aplicaciones que ayuden a gestionar los recursos, activos o espacios físicos que son comunes para todos y necesitan ser compartidos. Todo esto en el marco del alcance que se le dé al proyecto con la implementación del sistema de información (intranet)

22

“Un sistema de información es el conjunto formal de procesos, que operando sobre una colección de datos estructurada de acuerdo con las necesidades de una empresa, recopila, elabora, y distribuye (parte de) la información necesaria para la operación de dicha empresa y para las actividades de dirección y control correspondientes, apoyando al menos en parte la toma de decisiones necesaria para desempeñar las funciones y procesos de negocio de la empresa de acuerdo con su estrategia.”1 En este sentido, un Sistema de Información es una herramienta fundamental para las organizaciones que realizan un ajuste estratégico en sus operaciones para aumentar características como la calidad en sus procesos y lograr controlar y monitorear la forma en que fluye la información. 4.2 INFORME DE GESTIÓN LABORES TÉCNICAS Durante el tiempo de práctica profesional, se realizará una labor operativa, que consiste básicamente en la actualización permanente de contenidos de las diferentes páginas web de la organización y además de esto, el soporte a las tecnologías de la información y las comunicaciones (TIC) que operen en la empresa. Para dar informe de los procedimientos y los tiempos dedicados a este eje de intervención, se elabora una bitácora de actividades, donde se describe la fecha, la tarea a realizar, y el tiempo necesario para hacer dicha tarea, esta bitácora será debidamente documentada y presentada en el informe final de práctica profesional.

5. JUSTIFICACIÓN DEL EJE DE INTERVENCIÓN Debido al crecimiento significativo de la información en ACOPI Regional Centro Occidente, existen anomalías en el tratamiento de la información, estas anomalías hacen que el trabajo de actualización, creación y eliminación de datos, pueda ser tedioso, se presentan entonces, problemas de información duplicada, desactualizada y errónea. Como parte de este crecimiento, también es necesario controlar los contenidos a los que pueden tener acceso los empleados de la compañía. Debido a que ACOPI Regional Centro Occidente se encuentra en proceso de certificación de calidad según la norma ISO 9001, se hace necesario implementar

1 Andreu, Ricart y Valor. 1996. citado por Sandra Sieber, Josep Valor, Valentin Porta, Los sistemas de

información en la empresa actual, aspectos estratégicos y alternativas tácticas.2006.p.9

23

un sistema de información que pueda facilitar la administración y monitoreo de dichos procesos, además de mejorar la comunicación entre los empleados, y distribuir información de este proceso, como manuales, procedimientos y otros tipos de documentación que es exigida por la norma en cuestión; todo esto brinda un escenario adecuado para implementar una solución a estos problemas adicionando un ahorro significativo de tiempo y recursos, además de esto integrar soluciones para los problemas existentes logrando de esta manera un beneficio para las diferentes áreas con las que cuenta la empresa. También es importante decir que ACOPI Regional Centro Occidente cuenta con una infraestructura tecnológica que como cualquier otra puede presentar fallas en cualquier momento, esto implicaría un paro en la ejecución de las tareas, lo que retrasaría el flujo normal de un proceso, por ello y debido al alcance de la practica es necesario el accionar reactivo sobre los problemas existentes, y de esta manera garantizar que la información va a seguir su flujo normal en un lapso de tiempo que no perjudique la organización; ya que el diseño y puesta en marcha de un plan preventivo para estos incidentes no es posible y retrasaría en gran medida los demás ejes de intervención.

6. OBJETIVOS 6.1. OBJETIVO GENERAL Normalizar el manejo de la información de acuerdo a las necesidades de la institución con la finalidad de obtener una base para la puesta en marcha de un sistema de información tipo Intranet 6.2. OBJETIVOS ESPECIFICOS

Realizar el levantamiento y análisis de requerimientos para la normalización de los procedimientos concernientes al área.

Realizar el diseño y análisis de los aspectos físicos y lógicos para el futuro sistema de información.

Realizar la normalización de los archivos, acceso de usuarios y procedimientos, para hacer uso de la intranet.

Elaborar una estrategia de seguridad para salvaguardar la información.

Realizar y documentar las actividades realizadas en la parte operativa.

24

7. MARCO TEÓRICO

Aspectos técnicos y normativos En el mundo actual la competitividad, hace que sea necesario buscar mecanismos para agilizar los procesos en las organizaciones, además de esto, la tendencia en el mundo contemporáneo es la centralización de la información, es decir, a tener la mayor parte de este activo en archivos digitales, almacenados en equipos centrales, esto por efectividad, agilidad y por seguridad, ya que las buenas prácticas de la seguridad de la información, indican que se deben realizar copias de seguridad cada cierto tiempo, y esta es una tarea dispendiosa, además de esto se debe brindar una protección adecuada a la información, ya que una pérdida de esta afectaría negativamente los aspectos antes mencionados y por lo tanto existiría un impacto en el negocio. El estándar internacional ISO 27000 describe las acciones a realizar para el “establecimiento, implementación, operación, seguimiento, revisión, mantenimiento y mejora de un sistema de gestión de la seguridad de la información”2, esta norma va a ser de gran importancia para los aspectos relacionados con los mecanismos de seguridad para salvaguardar el principal activo de la organización; esto es, la información, ya que basándose en ésta, se lograrán elaborar planes de seguridad que cubran aspectos generales de la información como confidencialidad, integridad y disponibilidad, en los ámbitos de la seguridad física, lógica y de usuarios3; además desarrollar una política de copias de seguridad para que la organización pueda recuperarse de una contingencia en un lapso de tiempo que no afecte las actividades normales ante un incidente de seguridad.

Debido al crecimiento exponencial de la información en las organizaciones, aumenta la probabilidad de que se presenten anomalías referentes al manejo de esta: creación, actualización y eliminación de documentos o archivos. De la misma manera por los procesos de certificación que se están viendo obligados a realizar las empresas; como las certificaciones ISO, y específicamente el estándar de calidad ISO 9001, hacen que sea necesario, el adecuado tratamiento de los flujos de información existentes en la empresa para lograr de esta manera obtener la constancia de que en la organización se siguen los procedimientos indicados por un estándar internacional, que en ultimas garantiza que las cosas al interior de ésta se hacen de una manera correcta, y por lo tanto se crea un valor agregado en los productos o servicios que ofrece la organización.

2 ISO 27001:2005, sistemas de gestión de la seguridad de la información, p. 13

3 Ibid. P.18

25

Intranet y Sistemas de Información Se presentan entonces para este fin gran cantidad de software como por ejemplo: KM KEY que es un software de gestión de calidad ideal para la implantación y mantenimiento de un sistema de gestión de calidad, o QSINC que igualmente es un software para la gestión de la calidad, estos programas están diseñados para la sistematización de los procesos y administración de sistemas de gestión de calidad para una empresa. Pero más que las herramientas, es necesario la disponibilidad de la organización para realizar un ajuste estratégico e invertir capital en tecnologías de la información y las comunicaciones (TIC), una manera de hacer esto, es adquiriendo un sistema de información, ya que: “las empresas necesitan que determinada información fluya para coordinar sus acciones operativas, y que otra información llegue a tiempo y organizada adecuadamente para que los responsables tomen sus decisiones con el máximo conocimiento de causa y para que quienes coordinan las distintas actividades puedan hacerlo en cuanto se detecte la primera desviación relevante entre lo previsto y lo real.”4, es decir, las organizaciones ahora necesitan tener un control adecuado sobre su principal activo, y este control incluye monitoreo, revisión y flujos adecuados de información. Ahora bien, un sistema de información es una herramienta que ayuda a la debida circulación de la información, y además es de gran ayuda para el monitoreo y control, en cualquier instante de tiempo que se crea conveniente sobre cualquier proceso o flujo de información que se está ejecutando en este sistema; este punto es muy importante ya que el sistema de gestión de calidad incluye el ciclo de Deming5 el cual se compone de una secuencia permanente de cuatro elementos que se tienen que desarrollar y de esta manera mejorar de forma continua, las partes de este ciclo son: planear, hacer, revisar y actuar (Plan, Do, Check, Act); los sistemas de información son de gran utilidad, ya que facilitan la tarea de revisar lo que se hace como parte de monitoreo y control, que según Mauricio F. Morales R. 6, está en todas las fases de un proyecto o proceso.

Una intranet puede ser un sistema utilizado para la gestión de la información, tal como lo hicieron los ingenieros de Sun MicroSystems en 1992 cuando se creó la primera intranet7, ellos vieron en el uso del Web una alternativa válida de apoyo a la gestión de sus procesos administrativos, es de esta manera que la intranet está dirigida al ámbito interno de la empresa, y se define como “el uso de la tecnología de red o de internet (basada en el navegador) para comunicarse sólo con el

4 Sieber Sandra, Josep Valor, Valentin Porta. Los sistemas de información en la empresa actual, 2006. p.9.

5 Norma Internacional ISO 9001:2008 Sistemas de gestión de la calidad,Requisitos, p 7.

6 Morales R. Mauricio, Gerencia de proyectos basados en PMI. 2008.p.5

7 Estrella Sosa Rigoberto, Historia de las Intranets, 2008, p.1 disponible en:

http://tecnologiadelainternet.blogspot.com/2008/10/historia-de-las-intranets.html

26

personal de una empresa”8. Una definición técnica nos dice que una intranet “es un conjunto de Sitios Web que están instalados en la red interna de una institución o empresa y que permiten mostrar datos o documentos a cualquiera de los computadores conectados a ella"9; el concepto de intranet es amplio, también tendría un significado según el punto de vista funcional de esta, esta definición dice que una intranet “es un sistema para la gestión de información, desarrollado principalmente sobre las potencialidades del mundo World Wide Web, y que es de acceso limitado a la institución o empresa que lo crea o a quien ella autorice”10 Patricio Pastor H, Intranet: un sistema para la gestión de información. Para la creación del sistema de información es importante tener en cuenta que las consideraciones funcionales son tan importantes como las técnicas y que en definitiva, las técnicas están condicionadas a los requerimientos funcionales definidos por la organización. Esto, porque la concepción de una intranet no sólo considera el uso de cierta tecnología disponible en el mercado, sino también el re-pensar los procesos de generación y administración de los recursos e información. Una parte fundamental para el desarrollo de un sistema de información tipo Intranet es la identificación de los flujos de información, ya que el uso de una intranet ayuda a identificar, quién genera y usa la información de la empresa. También es importante hacer énfasis en las necesidades y los requerimientos para implementar un sistema de información, ya que es posible elaborar un sistema de información que sea estático y que solo se muestre información, y existe la posibilidad también de crear una Intranet dinámica que permita la interacción entre las partes que la componen logrando así implementar soluciones empresariales para mejorar características mencionadas anteriormente como efectividad, agilidad y seguridad en los procesos existentes Es por este motivo que se hace necesario elaborar una buena gestión de requisitos, para saber realmente lo que se necesita implementar en esta solución, la visión global del proyecto se consigue a través de la ingeniería de requisitos. Los requisitos generales del producto se obtienen del cliente. Estos requisitos comprenden necesidades de información y control, funcionalidad del producto y comportamiento, rendimiento general del producto, diseño, restricciones de la interfaz y otras necesidades especiales.11 La parte de ingeniería de requisitos es un proceso arduo y con un tiempo de ejecución considerable, pero de esta,

8 Bickerton Pauline, Bickerton Matthew y Simpson-Holley kate, ciberestrategia, Seleccione su estrategia de

negocios para internet, intranets y extranets. 2000.p.5 9 Pastor H. Patricio, Intranet un sistema para la gestión de la información.1998 disponible en

Http://caribe.udea.edu.co/~hlopera/intranet.html 10

Ibid.p.5 11

Pressman, Roger, Ingeniería del Software un enfoque practico. Edición V .2002.p.171

27

depende la satisfacción del cliente al finalizar el producto, ya que si la gestión de requisitos falla, pueden dar pie, para la aparición de varios escenarios que llevan a la inconformidad de las partes. Los escenarios pueden ser: un producto no funcional que supla parte de las necesidades de la organización o un producto funcional pero que no sea lo que se necesitaba, es por esto que se debe realizar una planificación adecuada y definir realmente que es lo que se va a realizar desde el inicio del proceso. Un punto vital para iniciar con la recolección de requisitos es decidir la técnica para realizarla, Roger Pressman indica que “La técnica de obtención de requisitos más usada es llevar a cabo una reunión o entrevista preliminar.”12 En este paso se contextualiza el desarrollador en el ámbito de la empresa, se sugiere que se desarrollen un conjunto de preguntas que llevarán a un entendimiento básico del problema, como la solución buscada, la naturaleza de la solución que se desea, etc. Estas preguntas ayudan a definir claramente los interesados en la solución, además de identificar los beneficios para la organización en caso de dar un buen término al desarrollo, el éxito de las reuniones con el interesado depende de la buena comunicación que se logre implementar. Es importante elegir un grupo de personas adecuadas para realizar la entrevista ya que como cita Pressman en su libro Ingeniería del software un enfoque práctico, “Si un sistema o producto va a servir para muchos usuarios, los requisitos deberán ser obtenidos de un grupo representativo de usuarios. Si sólo uno persona define todos los requisitos, el riesgo de aceptación será bajo.”13

8. DEFINICIÓN OPERACIONAL DE TÉRMINOS

Intranet: Red propia de una organización, diseñada y desarrollada siguiendo los protocolos propios de Internet, en particular el protocolo TCP/IP. Puede tratarse de una red aislada, es decir no conectada a Internet.

Sistema de información: Generalmente automatizado, que tiene por finalidad exclusiva y excluyente el almacenamiento, el procesamiento, la recuperación y la difusión de la información contenida en documentos de cualquier especie.

Información: Elemento fundamental que manejan los ordenadores en forma de datos binarios. Tras la revolución industrial, se habla de la revolución de la información, que se ha convertido en el mayor valor de las empresas y de las personas. El auge, proliferación y universalización de sistemas de interconexión global como Internet, ha llevado a hablar de la sociedad de la información como el nuevo paradigma del mundo en que vivimos.

12

Ibid. p.183 13

Ibid. p.183

28

Navegador: Aplicación para visualizar documentos WWW y navegar por Internet. En su forma más básica son aplicaciones hipertexto que facilitan la navegación por los servidores de navegación de Internet.

Ingeniería del software: Ingeniería de software es la disciplina o área de la informática que ofrece métodos y técnicas para desarrollar y mantener software de calidad.14

Ingeniería de requisitos: es el uso sistemático de procedimientos, técnicas, lenguajes y herramientas para obtener con un coste reducido el análisis, documentación, evolución continua de las necesidades del usuario y la especificación del comportamiento externo de un sistema que satisfaga las necesidades del usuario.15

Servidor: Computadora conectada a una red que pone sus recursos a disposición del resto de los integrantes de la red. Suele utilizarse para mantener datos centralizados o para gestionar recursos compartidos. Internet es en último término un conjunto de servidores que proporcionan servicios de transferencia de ficheros, correo electrónico o páginas WEB, entre otros.

CMS: sistema de gestión de contenidos (Content Management System) es un programa que permite crear una estructura de soporte (framework) para la creación y administración de contenidos, principalmente en páginas web, por parte de los participantes.

Base de datos: Conjunto de datos relacionados que se almacenan de forma que se pueda acceder a ellos de manera sencilla, con la posibilidad de relacionarlos, ordenarlos en base a diferentes criterios, etc.

14

Pressman, Opt. Cit. P.29 15

Ibid.p 181

29

9. CRONOGRAMA DE ACTIVIDADES 9.1. CRONOGRAMA DE ACTIVIDADES DESARROLLO DE SISTEMAS DE INFORMACIÓN (INTRANET)

Tabla 1. Cronograma de actividades, autoría propia

Actividades AGOSTO SEPTIEMBRE OCTUBRE NOVIEMBRE DICIEMBRE ENERO

1º 2º 3º 4º 1º 2º 3º 4º 1º 2º 3º 4º 1º 2º 3º 4º 1º 2º 3º 4º 1º 2º 3º 4º

Análisis y recolección de requerimientos.

Realizar el esquema de red para la intranet

Realizar la cotización de equipos para la intranet

Caracterización y elección de CMS candidato para el ambiente web.

Realizar la normalización de los archivos y de los procesos

Creación de mecanismos de seguridad

30

9.2. ACLARACIÓN SOBRE CRONOGRAMA DE EJE DE INTERVENCIÓN INFORME DE GESTIÓN LABORES TÉCNICAS

El cronograma de actividades del eje de intervención Informe de gestión labores técnicas es reemplazado con autorización del departamento de prácticas profesionales por una bitácora de actividades, donde se describe la fecha, la tarea a realizar, y el tiempo necesario para hacer dicha tarea, esta bitácora estará debidamente relacionada en el punto 10 de presentación y análisis de resultados.

10. PRESENTACIÓN Y ANÁLISIS DE LOS RESULTADOS 10.1. ANÁLISIS Y RECOLECCIÓN DE REQUERIMIENTOS. Al inicio del proceso de práctica profesional, se planteó que se debería desarrollar el eje de intervención desarrollo de aplicaciones, para esta tarea se crearon una serie de cuestionarios (apéndice A y apéndice B), para la colección de requerimientos de un sistema de gestión de bases de datos, luego de transcurridas tres semanas, y debido al proceso de certificación de la empresa con la norma internacional ISO 9001, se decide cambiar el eje de información a sistemas de información, a partir de ese momento se inicia la realización de este documento.

Para este eje de intervención, la primera actividad fue conocer y analizar el entorno, de esta manera se logró realizar un inventario de equipos de cómputo, este inventario fue realizado gracias a los documentos encontrados en la organización, documentos como facturas de compras, formatos de garantías y en parte por observación directa, recopilando la información necesaria para su realización, el inventario realizado se presenta a continuación:

Tabla 2, Inventario de equipos de computo de Acopi Centro Occidente, autoría propia

CPU

Modelo Serial Nombre RAM HD PROCESADOR

HP CQ40 PROYECTOS 2G 250G DUALCORE 2 GHZ

COMPAQ SERVIDOR 2G 500G DUALCORE 2 GHZ

HP DV4 3G 250G DUALCORE 2.1 GHZ

XIUX ACOPI_01 2G 350G PENTIUM CELERON 2.19GHZ

XIUX ACOPI_02 2G 250G INTEL CELERON 2.2GHZ

XIUX ACOPI_03 2G 250G INTEL CELERON 2.2GHZ

XIUX CONTABLE 2G 350G AMD CELERON

31

Además de esto se realizó un mapa de la organización donde se especifican los puntos de red disponibles en las instalaciones físicas de ACOPI centro occidente dicho mapa se puede observar a continuación:

Gráfico 2, mapa de los puntos de red de la organización, autoría propia

La recolección y análisis de requerimientos fue un proceso que se realizó en un lapso de 4 (cuatro) semanas, en el cual se emplearon técnicas de observación directa del entorno y entrevistas personales con el interesado, hasta lograr el objetivo de definir puntualmente lo que se debe desarrollar e integrar en la organización, se pacta con el Sr. Carlos Ariel Quiceno Bohórquez Director Administrativo de ACOPI regional centro occidente, los módulos específicos del sistema de información Intranet, dichos módulos se referencian a continuación:

COMPAQ ACOPI_04 2G 500G PENTIUM DUALCORE 2.6GHZ

MOUSE MONITOR

SERIAL No MARCA SERIAL No MARCA SERIAL

301 401

505130 302 COMPAQ 505131 402 COMPAQ

401176 304 XIUX LM4130 404 AOC CA94538

KO1172 305 XIUX MOO493 405 AOC KAA1J

KO1037 306 XIUX MOO491 406 AOC KAA1T

KO1138 307 XIUX LM00368 407 AOC CA2019

71RN 308 COMPAQ O310 308 COMPAQ COX3

32

Centralización de la información.

Integración de la información del sistema de gestión de calidad a la Intranet.

Integración del correo electrónico de la organización a la Intranet.

Integración de la herramienta de chat en la Intranet.

Integración de agenda tipo calendario para todos los empleados y también para facilitar la administración de los recursos físicos comunes, como la sala de juntas.

Realizar la restricción de contenidos de internet, que no aportan a la productividad de la organización.

Segmentar la información añadiendo así un nivel de seguridad enfocada a la confidencialidad, para que cada empleado solo pueda acceder a la información que le concierne.

Generar un direccionamiento adecuado para evitar los problemas de impresión 10.2. REALIZACIÓN DEL ESQUEMA IDEAL DE RED Después de tener los módulos establecidos y definidos, se realiza un esquema ideal de la red, este esquema garantiza el funcionamiento y la disponibilidad ideal para el sistema de información Intranet, tomando en cuenta características especiales de equipos de cómputo centrales, realizando un direccionamiento IP estático para la red, recomendando un modo de transmisión y realizando un diagrama de red propicio para el buen desempeño de la Intranet En el gráfico 3 se muestra el esquema ideal de la red que tiene los siguientes componentes:

Servidor: se recomienda un servidor con las siguientes características debido a las necesidades planteadas anteriormente

o 2 tarjetas de red Giga bit Ethernet o Memoria RAM de 2 Gigas o Disco duro de 500 gigas a 1 Tera byte o Procesador con doble núcleo de 2 GHz o superior

Switch: se recomienda un switch administrable de 8 puertos Ethernet

Para la conexión del servidor (líneas punteadas) con el Switch y con el DSL se recomienda cable UTP par trenzado categoría 6, debido a que brinda una mayor capacidad y velocidad de transmisión.

Para la conexión del Switch a los equipos terminales (PC) se recomienda cable

33

UTP par trenzado categoría 6, ya que la capacidad y la velocidad de transmisión son las necesarias para el volumen de transmisiones en un equipo de cómputo normal.

Grafico 3, esquema ideal de red, autoría propia

Para realizar el direccionamiento IP de la red, se eligen por comodidad y experiencia direcciones clase C, y por motivos de seguridad ya que se cuenta con equipos que deben estar separados lógicamente para evitar intrusiones se debe segmentar la red en 2 (dos) subredes, como resultado de esta segmentación hay una subred que cuenta con 3 (tres) host, que son PCs del área de contabilidad; y otra subred que cuenta con 8 (ocho) host, que son PCs de uso común en la organización. La tabla de direcciones quedará ordenada de la siguiente manera:

Numero de inventario Dirección IP

01 192.168.2.1

34

02 192.168.2.2

03 192.168.2.1

04 192.168.1.1

05 192.168.1.2

06 192.168.1.3

07 192.168.1.4

08 192.168.1.5

09 192.168.1.6

10 192.168.1.7

Tabla 3. Tabla de direcciones IP de los equipos de cómputo, autoría propia. Con las características anteriormente relacionadas se garantiza un funcionamiento óptimo del sistema de información Intranet. CONDICIONES ESPECIALES Debido a la significativa inversión económica, y a las dificultades para modificar las instalaciones físicas de la organización se hace casi imposible implementar el ambiente de funcionamiento ideal del sistema de información Intranet, por lo que es necesario encontrar otras alternativas que sean asequibles para la organización y que además de eso brinden un buen funcionamiento a la Intranet, es por este motivo que se toma la decisión de cambiar el modo de transmisión, y se opta por conectar los equipos de cómputo que están direccionados en la subred 192.168.1.0 de manera inalámbrica, y así aprovechar los puntos de red existentes, para los equipos ubicados en la subred 192.168.2.0 que son los computadores del área contable y es necesario de un rendimiento optimo en ellos. Con estas observaciones el diseño de red que se implementaría para poner en marcha el sistema de información Intranet sería el presentado en el gráfico 4

35

Gráfico 4. Esquema de red a implementar.

En esta grafica, se puede observar el mismo direccionamiento que en el diseño de red ideal, las características de los equipos son las mismas, pero las computadoras que se encuentran ubicadas en la subred 192.168.1.0 se conectaran al sistema de información Intranet e Internet de forma inalámbrica, para esto es necesario la adquisición de un Access Point que puede ser de marca genérica; este diseño ofrece un buen funcionamiento para la Intranet, pero tiene un contra, y es que debido al modo de transmisión el rendimiento se verá afectado ya que la velocidad promedio de una conexión inalámbrica suele ser de 54Mbps y la de una conexión cableada supera los 100 Mbps lo que indica que el rendimiento ideal se vería disminuido en casi 50%. 10.3. REALIZACIÓN DE COTIZACIÓN DE EQUIPOS PARA LA INTRANET. Después de plantear el diseño de red ideal para el óptimo desempeño del sistema de información, en la semana comprendida entre el lunes 27 de septiembre y el lunes 4 de octubre, se realiza el contacto con diversas empresas proveedoras de equipos de cómputo, estas empresas fueron las siguientes:

DISTRICOM

COMSIS

MAXISISTEMAS

36

COMPUCENTRO Pensando en soluciones que tengan un buen desempeño a bajo costo, a las anteriores empresas proveedoras se les pidió realizar una cotización para tres casos:

Caso ideal: equipo servidor con las características mencionadas anteriormente

Caso alternativo: equipo tipo PC con características de servidor

Caso mínimo: partes de PC para adecuación de un equipo de computo relacionado en el inventario

Luego de realizar los contactos con las empresas mencionadas anteriormente se realiza una cotización formal para presentar a la junta directiva y tomar una decisión para elegir el caso de acuerdo al presupuesto y al rendimiento. 10.3.1. Cotización equipo servidor: La cotización realizada a continuación, hace referencia al equipo ideal tipo servidor para el alojamiento del sistema de información intranet, igualmente para implementar los servicios de restricción de contenidos, seguridad e integración de la información. Distribuidor: COMSIS

Detalles del producto Servidor IBM modelo x3200m3

Procesador intel core i3 de 2.9 ghz, un giga de memoria ram ddr3 –crece a 24 gigas de ram, disco duro de 500 gb sata crece hasta cuatro discos, dos puertos de red de giga, unidad de dvd sata, seis puertos usb, un puerto pci 32 bits y dos puertos pci express.

Total: $1’380,400 Ups regulada microprocresada marca cdp 1000 vac Total: $245,000 Distribuidor: DISTRICOM

Detalles del producto Hp proliant ml115 g5 4u - 1-way - 1 x third-generation opteron quad core 1354 / 2.2 ghz - ram 1 gb - hdd 1 disco sata 250 gb - dvd - gigabit ethernet 1 año de garantía , capacidad de crecimiento en discos int 4 x 750 gb sata , 365 watt, 1 año de garantía memoria: 1gb 1x1 Gb Mb pc2-6400 ecc (ddr2-800 ) 8 Gb máximum (4x2gb) storage controller: hp embedded 4 port sata controller with embedded raid (0/1/1+0, 5 ) disco duro: 1x250gb sata hdd

37

almacenamiento: 3tb (4 x 750 gb) sata controlador de red: embedded nc105i pci express gigabit server adapter fuente: 365 w power supply expansión: 1xpci 32 bits , 3 xpci-e, 8xusbforma: micro atx tower smart buy Total: $1’323,300

10.3.2. Cotización equipo tipo PC: Esta cotización incluye las características de un equipo tipo PC, que de igual manera puede garantizar el buen funcionamiento del sistema de información. Distribuidor: DISTRICOM

Detalles del producto Procesador Core i3 530 2,93ghz; Case Argom matx; Memoria 2 gb ddr3; Disco duro 500 gb; Board Chipset h55; Opticos Dvdrw: Lector de memoria Sí; Monitor Lg 18,5" led; Accesorios K & m Genius Total: $1’247.000 Distribuidor: COMSIS

Detalles del producto

Computador Clone modelo C2Q8300

Case Micro Atx, Procesador Intel Core 2 Quad Q8300 2,5 Ghz, Board INTEL, Disco Duro de 500 Gigas, Memoria 2 Gigas 800 MHZ, DVDRW, Card Reader, Teclado Multimedia, Mouse óptico, Parlantes Genius, Pantalla LCD LG de 22"

Total: $1’392,000 10.3.3. Cotización para adecuación de equipo tipo PC ya existente: A continuación se detallan los componentes necesarios para la adecuación de un equipo existente para funcionar como servidor. Esta configuración no es recomendada, ya que el riesgo de falla existente por un error humano debido a no tener personal calificado para trabajar en este equipo, o por el hecho de trabajar en esta máquina es alto, lo cual puede comprometer la disponibilidad del sistema de información, lo que implicaría un paro en las actividades laborales. Disco duro 1tb Total: $300.000

38

Memoria ram 2 gb Total: $200.000 Tarjeta de red 1 gigabit Total: $60.000 Cotización de equipos de red: Los equipos de red cotizados a continuación son los ideales para el buen funcionamiento del sistema de información Intranet y se acoplan al diseño de red adecuado. Access Point Tp Link Tl- Wa501g Xtended Range Wi Fi Total: $50.000 2 Patch Cord Systimax Cat 6 10 Pies - 3 Mts. Utp Total: $ 100.000 Switch Kvm 2 Puertos Ps2 Total: $75.000 Dirección IP pública: debido a la velocidad de Internet que actualmente se encuentra contratada con el proveedor UNE telefónica de Pereira, la posibilidad de tener una dirección IP pública no genera ningún costo adicional. 10.4. REALIZACIÓN DE LA CARACTERIZACIÓN Y ELECCIÓN DEL CMS PARA

HACER EL AMBIENTE WEB

Una vez realizado el diseño de red y presupuestar los equipos necesarios, en la semana de 4 (cuatro) al 11 (once) de octubre se realiza una caracterización de los CMS candidatos para hacer el entorno web del sistema de información Intranet, en este estudio de acuerdo a las necesidades de la organización se elige como CMS para realizar el ambiente web a Joomla, en el Anexo A se presenta el resultado de la investigación de los diferentes CMS candidatos con sus fortalezas y debilidades. 10.5. PROPUESTA INVENTARIO COMPLETO DE LOS ACTIVOS DE LA

AGREMIACIÓN

Debido a la necesidad de llevar un control sobre los activos de la organización, la contadora de la organización Acopi Regional Centro Occidente, solicita a Viviana

39

Andrea Toro, Asistente operativa de proyectos; y a Diego Edison Zapata, practicante de Ingeniería de sistemas y Telecomunicaciones, la realización del dicho control, debido a experiencias anteriores en inventarios se procede a realizar la creación del código para la facilidad del manejo de este inventario, el documento presentado a continuación es la propuesta formal realizada Doctora LUISA FERNANDA RESTREPO Contadora Acopi Regional Centro Occidente Pereira ASUNTO: Propuesta de inventario de activos De acuerdo con lo encontrado en la revisión de los activos de la organización y a la apremiante necesidad de obtener un inventario y un control de los mismos se presenta la siguiente propuesta para realizar dicha tarea. No obstante esta propuesta brinda la posibilidad de flexibilidad en el manejo del inventario, debido a que se cuenta con una cantidad suficiente de códigos que posibilitan el crecimiento del inventario de los activos de la organización. De igual manera se ha construido de una forma muy clara para que cualquier persona asignada a esta función pueda manipularlo, sin ninguna complejidad. En esta propuesta de inventario se clasifican los activos en cuatro (4) grupos que son: Eléctricos y afines, muebles y enseres, artículos de cocina, y documentos. A continuación se presentan las convenciones utilizadas en la realización de este. A: ELECTRICOS Y AFINES A1: COMPUTADORES; A11: Torres; A12: Teclado; A13: Mause; A14: Monitor; A15: Computadores portátiles; A16: Impresoras; A17: Proyectores; A17-x: Accesorios de Proyectores. A2: ELECTRICOS; A21: Protección Eléctrica (reguladores, ups); A22: Extensiones. A3: COMUNICACIONES; A31: Teléfonos fijos; A32: Teléfonos celulares y Memorias. A4: ELECTRODOMESTICOS;A41: Electrodomésticos en general. B: MUEBLES Y ENSERES B1: SUPERFICIES ESTRUCTURAS Y SILLETERÍA; B11: Archivadores; B12: Bibliotecas; B13: Escritorios; B14: Mesas; B15: Sillas; B15-X: Accesorios sillas. B2: ARTICULOS DE OFICINA; B21: Artículos de oficina en general B3: ASEO; B31: Botes de basura. B4: DECORACION; B41: Decoración de escritorio Y superficies; B42: Decoración de pared.

40

ARTICULOS DE COCINA Debido a que este tipo de artículos está expuesto permanentemente al agua no resulta practico adherirle los stikers con el numero de inventario, ya que son artículos que por su continuo uso tienen riesgos superiores a perdidas o daños y que por a su bajo costo no es necesario llevar un inventario exhaustivo, por lo tanto para controlar sus existencias, se tienen en cuenta la cantidad actual; para esta tarea la persona encargada de realizar los oficios varios en la organización firma para constancia de las cantidades presentadas en un informe escrito. ARCHIVO FISICO (DOCUMENTOS) Debido a que la organización se encuentra en proceso de certificación ISO 9001, se realiza un conteo general del número de AZ y carpetas, libros oficiales y registros históricos que contienen información desde la creación de la organización, el objetivo es tener un inventario de archivos detallado al momento de finalizar el proceso de certificación. Atentamente, VIVIANA ANDREA TORO GRAJALES Asesora Operativa de Proyectos Acopi Regional Centro Occidente DIEGO EDISON ZAPATA NARVAEZ Practicante Ingeniería de sistemas y Telecomunicaciones Acopi Regional Centro Occidente Las tablas que se presentan a continuación son en orden los siguientes:

41

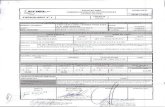

Tabla 4, Inventario de Eléctricos y afines. Autor: Viviana Andrea Toro, Propia

42

No Cantidad Tipo Descripción Ubicación

B1101 1 archivador Gavetero cuadrado en madera posee dos gavetas la primera gaveta tiene chapa para llave OFICINA DIRECTOR EJECUTIVA

B1102 1 archivador Papelera receptora de documentos temporales OFICINA DIRECTOR EJECUTIVA

B1103 2 archivador Archivadores en madera color café dos gavetas. SALA DE ADMINISTACION

B1105 4 archivador Papeleras receptoras de documentos temporales en madera rectangulares SALA DE ADMINISTACION

B2101 6 articulos de oficina cosedoras de documentos SALA DE ADMINISTRACION

B2107 4 articulos de oficina perforadoras de documento SALA DE ADMINISTRACION

B2111 1 articulos de oficina cosedora industrial roja (guardada) SALA DE JUNTAS

B2112 3 articulos de oficina cosedoras de documentos (guardadas) SALA DE JUNTAS

B2115 2 articulos de oficina perforadoras de documentos (guardadas) SALA DE JUNTAS

B2117 7 articulos de oficina Calculadoras Viviana, Luisa,Beatriz, varios (3 guardadas) SALA DE ADMINISTRACION

B2124 1 articulos de oficina Calculadora LIDA SALA DE ADMINISTRACION

B2125 1 articulos de oficina Calculadora Recepcion SALA DE ADMINISTRACION

B2126 1 articulo de oficina Cocedora Industrial marca WINGO 3683 color negro SALA DE PRACTICANTES

B2126 1 articulos de oficina sello seco metalico grande ubicado area contable SALA DE ADMINISTACION

B2126 1 articulos de oficina sello humedo acopi ubicado area recepcion SALA DE ADMINISTACION

B2126 1 articulos de oficina sello humedo recibido ubicado area recepcion SALA DE ADMINISTACION

B3101 1 aseo Bote de basura color gris azul ubicado cerca al escritorio principal OFICINA DIRECTOR EJECUTIVA

B3102 1 aseo Bote de basura color azul ubicado en el baño OFICINA DIRECTOR EJECUTIVA

B3103 3 aseo Botes de basura, dos de color blanco y una de color azul SALA DE PRACTICANTES

B3106 8 aseo Botes de basura color azul SALA DE ADMINISTACION

B3114 1 aseo bote de basura grande azul SALA DE ADMINISTACION

B3115 1 aseo Bote de basura de color azul ubicado en el baño SALA DE JUNTAS

B3116 1 aseo Bote de basura azul ubicado en la sala de juntas SALA DE JUNTAS

B1201 1 biblioteca Estrutura de madera tipo biblioteca mide aproximadamente 1,65 mtrs OFICINA DIRECTOR EJECUTIVA

B1202 1 biblioteca Estructrua de madera tipo biblioteca mide aproximadamente 1,75 mtrs OFICINA DIRECTOR EJECUTIVA

B1203 1 biblioteca Estructura metalica de color cobrizo tipo biblioteca (alli se ubican A-Z) SALA DE PRACTICANTES

B4101 1 decoracion florero azul OFICINA DIRECTOR EJECUTIVA

B4102 1 decoracion mecion especial Usaid en vidrio OFICINA DIRECTOR EJECUTIVA

B4103 1 decoracion figura del prometeo en llamas coomeva OFICINA DIRECTOR EJECUTIVA

B4104 1 decoracion flor de cobre OFICINA DIRECTOR EJECUTIVA

B4105 1 decoracion campecino en madera OFICINA DIRECTOR EJECUTIVA

B4201 3 decoracion cuadro eje exporta 2007, 2009, 2010 OFICINA DIRECTOR EJECUTIVA

B4204 1 decoracion cristo en madera y hierro OFICINA DIRECTOR EJECUTIVA

B4205 1 decoracion Panel divisorio color azul, con compuesto por estructura metalica cobrizo SALA DE PRACTICANTES

B4106 1 decoracion arbol de navidad 1.80 m SALA DE PRACTICANTES

B4206 1 decoracion cuadro grande colombia es pasion SALA DE PRACTICANTES

B4207 1 decoracion Tablero de corcho SALA DE ADMINISTACION

B4208 3 decoracion Fotografía enmarcadas ensepia (marco color dorado) SALA DE ADMINISTACION

B4211 1 decoracion Cuadro fondo rojo letras chinas SALA DE ADMINISTACION

B4212 1 decoracion Tablero en acrilico SALA DE JUNTAS

B4213 5 decoracion Fotografía enmarcadas ensepia SALA DE JUNTAS

B4218 1 decoracion Cuadro rectangular figuras de arte SALA DE JUNTAS

B1301 1 escritorio Escritorio principal rectangular en madera café con dos cajones al lado izquierdo (no tiene llave) OFICINA DIRECTOR EJECUTIVA

B1302 2 escritorio Escritorios medianos auxiliares rectangulares en madera c/u con cajon (no tiene llaves) OFICINA DIRECTOR EJECUTIVA

B1304 1 escritorio Escritorios en forma de L color gris con sorporte metalico color negro, con dos gavetas a la izquierda y derecha (con llaves a ambos lados en la primera gaveta)SALA DE ADMINISTACION

B1305 3 escritorio Escritorios en forma de L color gris con soporte metalico color negro, con dos gavetas (con llave en la primera gaveta)SALA DE ADMINISTACION

B1308 2 escritorio Escritorios rectangulares color gris con soporte metalico color negro, con dos gavetas ( con llave en la primera gaveta)SALA DE ADMINISTACION

B1310 1 escritorio Escritorio en forma de L color gris con soporte metalico color negro, en la parte superior de la superficie posee un vidrio rectrangular de tres cm de espesor con cuatro tornillos en las esquinas que lo adhieren al escritorioSALA DE ADMINISTACION

B1401 1 mesa Mesa rectangular azul claro de superticie de madera triplex de soportes metalicos negros OFICINA DIRECTOR EJECUTIVA

B1402 1 mesa Mesa cuadrada color gris con soporte metalico negro SALA DE PRACTICANTES

B1403 6 mesa Mesas rectangulares de color gris con sorpotes metalicos negros, dos de ellas son obladas en sus esquinas (las 6 mesas componen una mesa rectangular larga)SALA DE PRACTICANTES

B1409 10 mesa 10 rectangulares pequeñas que forman mesa principal rectangular obalada en sus extremos en madera color café oscuro con soportes metalicos negro (para la junta directiva)SALA DE JUNTAS

B5101 4 pendoneria Soportes para pendones tipo araña color negro SALA DE PRACTICANTES

B5201 35 pendoneria Pendones SALA DE JUNTAS

B1501 1 sillas Silla giratoria de cojines azul soportes en pasta y metalico de color negro (esta silla acompaña al escritorio principal)OFICINA DIRECTOR EJECUTIVA

B1502 7 sillas Sillas de cojines azul con soporte metalico negro SALA DE PRACTICANTES

B1509 3 sillas Sillas giratorias de cojines azul soporte en pasta y metalico de color negro SALA DE ADMINISTACION

B1512 1 sillas Tenden sillas de espera (dos sillas unidas) SALA DE ADMINISTACION

B1513 5 sillas Sillas de cojines azul con soporte metalico color negro SALA DE ADMINISTACION

B1518 30 sillas

sillas nuevas ubicadas de la siguiente manera: 20 sala de juntas, 10 distribuidas en las diferentes

areas de trabajo. Junta direccion practicantes

B1518-1 30 accesorios Superficies para sillas tipo escualizables y abatibles hay una por cada silla nueva SALA DE JUNTAS

Muebles y Enseres

Tabla 5, Inventario de Muebles y enseres. Autor: Viviana Andrea Toro, Propia

43

No Cantidad Objeto (Descripción)

32 Tenedores de cacha azul

32 Cucharas grandes de cacha azul

32 Cuchillos de cacha azul

32 Cucharas medianas

30 Cucharas tinteras

2 Cucharones en pasta

1 destapador de latas

1 Mesclador de café

24 Vasos Transparentes

30 Platos Tinteros

30 Pocillos Tinteros

30 Pocillos Grandes

22 Platos grandes

30 Platos medianos

6 Platos soperos ondos

1 Chocolatera

1 Cuchillo cacha negra

1 Potacucharas tintero

1 Platero

1 Porta azucar

1 Porta aromaticas

60 Copas de Vidrio

1 Extensión de seis puntos (que conecta a la nevera)

1 Nevera marca abba

1 Bote de basura ubicado en la cocina

1 Bote de basura ubicado en el baño

1 Porta cepillo de dientes

2 Bandejas metalicas chapa dorada

3 Bandejas, una roja plastica, una de metal y una transparente de pasta

COCINETA

Tabla 6, Inventario artículos de cocina. Autor: Viviana Andrea Toro, Propia

44

10.6. PROCEDIMIENTOS DE GESTIÓN TECNOLÓGICA

Debido a la necesidad de la organización de establecer procedimientos en el área de gestión administrativa, siendo más específicos en la gestión tecnológica se realizan los siguientes procedimientos: 10.6.1. Procedimiento Web OBJETIVO

Establecer las actividades y responsables para garantizar la conectividad, los contenidos y estructura de las páginas web www.acopicentrooccidente.org, www.ejeexporta.com, www.acopisena.org.

ALCANCE: Gestión comercial, gestión administrativa, gestión de proyectos, dirección ejecutiva, gestión de comunicaciones. DOCUMENTOS DE REFERENCIA: No Aplica

MARCO LEGAL: No Aplica DEFINICIONES /ABREVIATURAS:

Outsourcing: Servicio que realiza un contratista, una empresa proveedora, etc.

Hosting: es el servicio que provee a los usuarios de Internet un sistema para poder almacenar información, imágenes, vídeo, o cualquier contenido accesible vía Web

Dominio: Es la parte principal de una dirección en la web que usualmente indica la organización o compañía que administra dicha página.

INFORMACIÓN ESPECÍFICA: Aspectos técnicos

Tabla 7, aspectos técnicos del procedimiento web, autoría propia No Actividad Rol/Responsable Registro

1 Determinar un plan para realizar seguimiento

del Outsourcing, con respecto a la estructura

general y al diseño de las páginas web.

Gestión Tecnológica.

Gestión administrativa

Contrato de

servicios, Actas de

reuniones

2 Garantizar que la propiedad de los activos

digitales como: Hosting, dominio, acceso al

Gestión Tecnológica

45

código, sean propiedad de ACOPI

3 Realizar un control adecuado del plan de

seguimiento al Outsourcing

Gestión Tecnológica N.A.

4 Realizar las peticiones para realizar cambios

en estructura, presentación, menús y

submenús de las páginas web ante la Gestión

Tecnológica

Gestión de

comunicaciones

Correo Electrónico

5 Conjunto al Outsourcing realizar peticiones y

revisar las modificaciones estructurales que

sean requeridas en las páginas web

Gestión Tecnológica Actas de reuniones

6 Realizar capacitación para la adecuada petición de publicación de contenidos en las páginas web.

Gestión Tecnológica. Formato para peticiones web, correo electrónico.

Tabla 8, contenidos sobre procedimiento web, autoría propia No Actividad Rol/Responsable Registro

1 Realizar solicitud al Profesional de

Comunicaciones la publicación de

contenidos puntuales en alguna o todas

las páginas web.

Gestores de Procesos Correo Electrónico

2 Construir e inspeccionar las publicaciones

de texto, audio, imágenes y videos de las

páginas web.

Profesional de

Comunicaciones

N.A.

3 Especificar y actualizar las publicaciones

de los diferentes menús secundarios de

todas las páginas web de ACOPI

Profesional de

Comunicaciones

N.A.

4 Especificar el orden de aparición, la forma

de visualizar y/o prioridad de los temas

solicitados para agregar en las diferentes

páginas web de ACOPI

Profesional de

Comunicaciones

N.A.

5 Realizar las peticiones de publicación a la

Gestión Tecnológica

Profesional de

Comunicaciones

Correo Electrónico

6 Realizar la publicación de los contenidos

solicitados por el Profesional de

Comunicaciones en la / las paginas

solicitadas.

Gestión Tecnológica N.A.

46

Gestión Tecnológica Gestión Administrativa Dirección Ejecutiva

INICIO

Determinar un plan para realizar

seguimiento del Outsourcing, con

respecto a la estructura general

y al diseño de las páginas web.

¿Aprueba?

Realizar un control adecuado

del plan de seguimiento al

Outsourcing.

FIN

NO

SI

¿Correccion

por hacer?

SI

NO

DIAGRAMA DE FLUJO DEL PROCEDIMIENTO

Gráfico 5, flujo grama aspectos técnicos del procedimiento web, autoría propia

47

Profesional comunicador Gestión Tecnológica Outsourcing

INICIO

Realizar las peticiones para

realizar cambios en

estructura, presentación,

menús y submenús de las

páginas web ante la Gestión

Tecnológica

Realiza solicitud e

inicia procesos de

negociación

¿Es viable?

Transmite

Realiza capacitación

sobre los cambios

realizados

FIN

SI

Analizar contratos, necesidad

tecnológica.

Realiza cambios

solicitados

NO

Continuación gráfico 5

48

Gráfico 6, flujo grama de contenidos del procedimiento web, autoría propia Gestor de Procesos Profesional de Comunicaciones Gestión Tecnológica

INICIO

Realizar solicitud al

profesional de

comunicaciones la publicación

de contenidos puntuales en

alguna o todas las páginas

web.

Construir la

publicación (texto,

audio, video, etc)

Especificar el orden de

aparición, la forma de

visualizar y/o prioridad de los

temas para agregar en las

diferentes páginas web

Realizar petición de

publicación

Realizar la publicación

de los contenidos

solicitados en las

páginas web

INICIO

49

10.6.2. Procedimiento para la seguridad de la información

OBJETIVO

Definir las actividades y los responsables de la seguridad de la información en ACOPI

ALCANCE: Gestión comercial, gestión administrativa, gestión de proyectos, dirección ejecutiva, gestión de comunicaciones. DOCUMENTOS DE REFERENCIA: NTC ISO 27001 MARCO LEGAL:

Habeas Data: Es una acción constitucional o legal a la que tiene derecho cualquier persona que figura en un registro o banco de datos, de acceder a tal registro para conocer qué información existe sobre su persona, y de solicitar la corrección de esa información si le causara algún perjuicio.

Proyecto de ley No. 142 /04: -Por medio de la cual se regula el uso del correo electrónico comercial no solicitado (SPAM) y se dictan otras disposiciones, se encuentra en estos momentos en debate en el Congreso de la Republica de Colombia.

DEFINICIONES /ABREVIATURAS:

Spam: mensajes no solicitados, no deseados o de remitente desconocido, habitualmente de tipo publicitario, enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor

Backup: Copia de Respaldo o Seguridad. Acción de copiar archivos o datos de forma que estén disponibles en caso de que un fallo produzca la pérdida de los originales. Esta sencilla acción evita numerosos, y a veces irremediables, problemas si se realiza de forma habitual y periódica.

Navegador: Programa cliente para recorrer la World Wide Web. Algunos de los más conocidos son Mozilla Firefox, Google Chrome, Microsoft Internet Explorer, y Opera

PC: Computadora personal

Malware: es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario

Directorio: es un acrónimo en Linux que en Windows su equivalente es Carpeta

/home: Directorio en un sistema operativo Linux donde se almacena la información.

50

INFORMACIÓN ESPECÍFICA:

Tabla 9, clasificación de la información, autoría propia No Actividad Rol/Responsable Registro

1 Asignación al empleado puesto de trabajo

con respectivos activos, creación de

usuario en intranet, y correo electrónico

Gestión Tecnológica

Gestión administrativa

Acta de entrega

2 Realizar la presentación y socialización

de la política de seguridad de la

información de ACOPI, además de los

mecanismos para la clasificación de la

información, y la capacitación en el uso

de intranet

Gestión Tecnológica Lista de asistencia,

Política de seguridad

de la información,

mecanismos para la

clasificación de la

información.

3 Realizar la clasificación de la información,

y montaje de esta en la intranet según la

estructura requerida

Colaboradores Registros Intranet

4 Asignación de permisos de la nueva

información.

Gestión Tecnológica Registros Intranet

5 Realizar Backup de la nueva información Gestión Tecnológica N.A.

Tabla 10, procedimiento de Backup, autoría propia No Actividad Rol/Responsable Registro

1 Realizar frecuentemente (Cada viernes)

copia de seguridad del directorio /home

en equipo llamado ServerCentOS al disco

en red X

Gestión Tecnológica N.A.

2 Conservar 2 copias de seguridad,

reemplazar la penúltima (de 15 días de

antigüedad)

Gestión Tecnológica N.A.

3 Realizar copia de seguridad ante

cualquier cambio significativo en la

información.

Gestión Tecnológica N.A.

4 Ante un fallo o perdida de información

restaurar la copia de seguridad mas

reciente copiando el contenido del disco

en red X al directorio /home en equipo

llamado ServerCentOS

Gestión Tecnológica N.A.

51

Tabla 11, procedimiento de protección contra el malware, autoría propia No Actividad Rol/Responsable Registro

1 Realizar la capacitación, presentación y

socialización de la Política de Seguridad

de ACOPI en cuanto a la protección

contra el malware

Gestión Tecnológica Listado de asistencia,

política de seguridad,

video tutorial

2 Verificar que el PC del cual es

responsable cuente con el software

antivirus AVAST y si no se encuentra

enviar informe a la gestión tecnológica

Colaboradores Correo electrónico

3 Instalar el software de protección antivirus

AVAST en el PC solicitado

Gestión Tecnológica Hoja de vida PC

4 Configurar el PC para que cada viernes a

las 6 pm se inicie un escaneo en

búsqueda de malware y se apague

automáticamente

Colaboradores N.A.

5 No apagar el equipo los viernes al

momento de salir de la oficina

Colaboradores N.A.

52

Colaboradores Gestión Tecnológica Gestión Administrativa

INICIO

Asignación al empleado puesto

de trabajo con respectivos

activos, creación de usuario en

intranet, y correo electrónico

Realiza capacitación,

presentación de la política de

seguridad, mecanismos para la

clasificación de la información

Recibe capacitación

Clasifica la

información, de

acuerdo a la

capacitación

Asignación de permisos

de la nueva información.

Realización de

Backup de la nueva

información

FIN

DIAGRAMA DE FLUJO DEL PROCEDIMIENTO

Gráfico 7, Flujo grama clasificación de la información, autoría propia

53

SI

NO

SI

NO

Gestión tecnológica

INICIO

¿Es

viernes?

copia del directorio /usr en

equipo llamado ServerCentOS

al disco en red X

Conservar 2 copias de

seguridad, reemplazar la

penúltima (de 15 días de

antigüedad)

¿Cambio

significativo en

la información?

FIN

Gráfico 8, Flujo grama de Backup, autoría propia

54

NO

NO

SI

SI

Gestión Tecnológica Gestores de procesos

INICIO

Copiar la información más reciente desde el

disco X hasta el directorio /usr en la maquina

ServerCentOS

¿Se perdió

información?

FIN

¿Funcionó?

Copiar la información más antigua

desde el disco X hasta /usr en el equipo

llamado ServerCentOS

FIN

FIN

Continuación gráfico 8

55

NO

SI

SI

NO

Gestión Tecnológica Colaboradores

FIN

Realizar la capacitación, presentación

y socialización de la Política de

Seguridad de ACOPI en cuanto a la

protección contra el malware

Recibe capacitación

Verifica antivirus

OK?

Configura Antivirus

¿Es viernes?

No apaga el PC

INICIO

Hace solicitud de

instalación

Instalar software

Registro en hoja de vida de PC

Gráfico 9, Flujo grama de protección contra el malware, autoría propia

56

10.6.3. Procedimiento de inducción y capacitación tecnológica OBJETIVO

Especificar las actividades y responsabilidades en el proceso de Inducción y capacitación en aspectos tecnológicos y del sistema de información Intranet ALCANCE:

Gestión comercial, gestión administrativa, gestión de proyectos, dirección ejecutiva, gestión de comunicaciones. DOCUMENTOS DE REFERENCIA:

No Aplica MARCO LEGAL:

No Aplica DEFINICIONES /ABREVIATURAS:

No Aplica

INFORMACIÓN ESPECÍFICA:

Tabla 12, Procedimiento capacitación de agendas, autoría propia No Actividad Rol/Responsable Registro

1 Implementar mecanismos para migrar la organización de todas las actividades a la aplicación de calendarios y agendas implementadas en la intranet

Gestión Tecnológica N.A.

2 Realizar capacitación sobre el manejo de agendas en el sistema de información Intranet

Gestión Tecnológica Lista de asistencia, memorias

Tabla 13, Procedimiento sobre la información saliente, autoría propia No Actividad Rol/Responsable Registro

1 Todos los documentos que salgan de la organización por medio electrónicos, deben estar protegidos y debidamente cifrados en formato PDF

Colaboradores N.A.

2 En el caso de documentos físicos, deben ser digitalizados mediante el Scanner y convertidos debidamente a formato PDF

Colaboradores N.A.

3 Los documentos de alta sensibilidad deben estar protegidos con un nivel de acceso adecuado

Gestión Tecnológica

57

Tabla 14, Procedimiento para la comunicación interna, autoría propia No Actividad Rol/Responsable Registro

1 Crear mecanismos para incentivar el uso de las herramientas de comunicación internas, Chat, Correo institucional

Gestión Tecnológica N.A.

2 Realizar capacitación sobre las buenas maneras en la comunicación electrónica (netiqueta)

Gestión Tecnológica Lista de asistencia, memorias,

Tabla 15, Capacitación en seguridad, autoría propia No Actividad Rol/Responsable Registro

1 Crear conciencia de la importancia de la seguridad de la información en ACOPI

Gestión Tecnológica N.A.

2 Socializar la política de seguridad Gestión Tecnológica Lista de asistencia

Tabla 16, Petición de capacitaciones, autoría propia No Actividad Rol/Responsable Registro

1 Reportar dudas o sugerencias en cuanto a la necesidad de capacitaciones en aplicaciones o herramientas especificas, a la gestión administrativa

Colaboradores Correo electrónico

2 Revisar solicitud, analizar espacio y ordenar capacitación a la gestión tecnológica

Gestión administrativa Correo electrónico

3 Preparar capacitación y presentar propuesta de fecha y hora, a la gestión administrativa

Gestión Tecnológica Correo electrónico

4 Aprobar fecha y hora, y realizar invitaciones para la capacitación

Gestión Administrativa Correo electrónico

5 Realizar la capacitación Gestión Tecnológica Lista de asistencia, memorias

58

DIAGRAMA DE FLUJO DEL PROCEDIMIENTO

Gráfico 10, Flujo grama capacitación de agendas, autoría propia Gestión Tecnológica Gestión Administrativa Dirección Ejecutiva

INICIO