Luiz Dos Santos

-

Upload

superbancosec -

Category

Documents

-

view

290 -

download

0

Transcript of Luiz Dos Santos

© 2012

Presentado por:

Amenazas y Tendencias Globales de Seguridad 2012

Luiz Eduardo Dos SantosCISSP, GCIH, CWNE, CEHDirector, SpiderLabs LAC

© 20122

Agenda• Introducción• Investigaciones de Incidentes en 2011• Trilogía de los ataques• Tendencias del Malware• Fallas de seguridad bajo el microscopio• Nuestras defensas• Conclusión• ¿Preguntas?

© 2012© 2012

Introducción

© 2012

El Equipo SpiderLabs® de TrustwaveEl equipo SpiderLabs utiliza métodos innovadores de investigación en seguridad en escenarios reales para mejorar los productos de Trustwave, proporcionando inteligencia en seguridad de la información y una experiencia única a sus clientes.

4

Clientes

AMENAZAS

PROTECCIONES

Mundo Real

Descubiertas

Aprendizaje

Productos

Socios de Negocio

© 20125

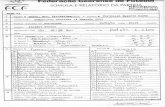

Reporte Global de Seguridad de Trustwave 2012

• Resultados de más de 300 investigaciones forenses y respuesta a incidentes realizados en 18 países.

• Análisis de datos recolectados de los servicios de SpiderLabs combinados con los servicios de seguridad administrada y ofertas de SSL de Trustwave.

• Análisis de más de 2000 pruebas manuales de intrusión a redes y 2 millones de escaneos de vulnerabilidades de redes y aplicaciones.

• Revisión de más de 25 proveedores de anti-virus.

• Tendencias de 16 billones de correos electrónicos recolectados en el periodo de 2008-2011.

• Revisión de 300 incidentes de páginas Web publicados en 2011.

• Tendencias y debilidades de más de 2 millones de contraseñas utilizadas en sistemas corporativos.

© 20126

EnfoqueEn esta presentación nos enfocaremos en:

- Resaltar las amenazas dirigidas a los activos de su organización.

- Aclarar los métodos de ataque más avanzados, observados a través de nuestras investigaciones en casos de robo de información.

- Detallar las debilidades más comunes sobre la seguridad en escenarios reales con base en hallazgos de nuestra área de desarrollo e investigación.

© 2012© 2012

Investigaciones a Incidentes en 2011Datos y tendencias de más de 300 investigaciones

© 20128

2011: Un año muy activo en respuesta a incidentes

• Más de 300 investigaciones forenses en 2011

• Datos de incidentes en 18 países diferentes

• 42% más investigaciones que en 2010– Los ataques van en aumento– Las organizaciones están más conscientes de los

requisitos de divulgación de incidentes de seguridad

© 20129

Industrias y datos específicos

La industria de alimentos y bebidas y la industria de ventas al menudeo (“Retail”) siguen siendo foco principal de los grupos criminales:• 77% (2010: 75%)

© 201210

Industrias y datos específicosLos atacantes se enfocan más en obtener los registros de clientes, especialmente los datos de tarjetas de pago:

- 89% (2010: 89%)

© 201211

Los activos de enfoqueLos activos más interesantes para los atacantes son:• 75% Software POS en Terminales

(2010: 75%)• 20% E-commerce

(2010: 9%)

© 201212

Responsabilidad de la Adminstración de los Sistemas

¿Qué se puede hacer?

• Contractualmente definir los requisitos de seguridad.

• Imponer sus politicas y procedimientos a los terceros (por ejemplo: políticas de contraseña)

En 76% de los casos, un tercero era responsable por algún componente principal de la administración de los sistemas (2010: 88%)

© 201213

Métodos de DetecciónAuto-detección es vital para detener a los atacantes al comienzo de sus esfuerzos:

•16% (2010: 20%)

Procuración de Justicia ha incrementado sus esfuerzos:

• 33% (2010: 7%)

Confiar en la detección externa aumenta la ventana de ataque:

• 173.5 días vs. 43 días

© 201214

Cronograma de un Ataque

• Casos en 2011 se extendieron hasta 44 meses

• 35.8% de los ataques empezaron en el Q3 de 2010

© 201215

Origen de los Ataques32.5% Desconocido (2010: 24%)29.6% Russia (2010: 32%)10.5% USA (2010: 6%)

Advertencia• Es fácil falsificar el origen

– “Proxies” anonimos (Tor).

– “Saltos” utilizando sistemas hackeados.

Desafios• Diferentes leyes en cada

país.• ¿Los atacantes se

necesitan esconder?

© 2012© 2012

Trilogía de los AtaquesComo los atacantes se infiltran, capturan y extraen la información

© 201217

InfiltraciónObteniendo acceso no autorizado• 62% RAS/RAA

(2010:55%)• 7% SQLi

(2010: 6%)• 20% Desconocido

2010: 18%)

¿Porqué algunos métodos son desconocidos?• Credenciales Débiles.• Ataques “Client-Side”.• Falta de Registro y

Monitoreo de bitácoras.

© 201218

Agregación de los DatosCaptura de información “confidencial”:

• Aproximadamente lo mismo del año pasado.

• Ocultando malware “a la vista”.

Ataques “en tránsito”:

• “Sniffers” de red y memoria.• “Key-loggers”.

Redirección de Datos

• Manipulación de procesos para redirigir información a sistemas o herramientas controladas por atacantes.

© 201219

Extracción de la InformaciónRetirando los datos comprometidos:• Reutilización de los

mecanismos de infiltración.

• “Malware” con funcionalidades para exportar automáticamente.

• Emular el tráfico válido de los usuarios evitando la detección.

© 2012© 2012

Tendencias del “Malware”Malware Común y Específico

© 201221

Múltiples diferenciasComún

– Propagación automática a través de vulnerabilidades o acciones de los usuarios.

– Fácilmente distribuido.

– Detectable fácilmente por soluciones de AV.

Específicos– Sin propagación y

posiblemente no explota vulnerabilidades.

– Ataca a sistemas o aplicaciones especificas.

– Solo encontrados en los ambientes específicos del ataque.

– La mayoría encontrada en las investigaciones de Trustwave en 2011 no fueron detectados por AV; sólo el 12% fue detectado por los mejores AV.

© 201222

Tipos de “Malware” Específicos

Más Populares:• Analizador de

Memoria obtiene los datos en uso en la memoria de los sistemas.

• “Keystroke Loggers” orientados al dispositivo de entrada y al usuario.

• Específico para Aplicaciones se “inyectan” en las aplicaciones con acceso a los datos confidenciales.

© 201223

Capacidad para Exportar Información

“Malware” utiliza:• HTTP como el método

más popular para enviar los datos comprometidos a Internet.

• Lo esconde en el tráfico válido de los usuarios.

Algunos se quedan escondidos:• Algunos NO exportan

sus datos.• Descubiertos en los

casos investigados de ataques más “específicos” en 2011.

© 2012© 2012

Fallas de Seguridad bajo el MicroscopioCuatro recursos vulnerables en el ambiente de trabajo

© 201225

La RedTrustwave ofrece el servicio de escaneo de vulnerabilidades con más de 2 millones de clientes.

El equipo SpiderLabs de Trustwave realiza más de 2000 pruebas manuales de intrusión (“Network pentest”) anualmente.

La suma de ambos esfuerzos revelan los problemas más importantes en las organizaciones en la actualidad.

© 201226

La Red – Credenciales Predeterminadas

Encontrados en todas partes:• 28% en Apache Tomcat.

• 10% en Instalaciones de Jboss.

• 9% en sitios phpMyAdmin.

• 2% de TODOS los dispositivos Cisco.

Muchos dispositivos vienen con credenciales predeterminadas.

Estas cuentas y contraseñas podrían ser fácilmente cambiadas durante la instalación.

Muchos administradores no lo hacen.

© 201227

La Red – Tráfico sin cifradoDesde hace más de una década existen métodos de cifrado para casi todos los protocolos de Internet

Existen razones legítimas para no cifrar el tráfico web, pero no para:• Autenticación de

aplicaciones Web.• Transferencias de

archivos.• Correos electrónicos.

© 201228

La Red – Acceso RemotoEl Acceso Remoto fue el método de infiltración número uno en las fugas de información en 2011 (62%).

Enviar las credenciales sin cifrar por Internet puede resultar en cuentas comprometidas.

Una de cada cinco organizaciones utilizan soluciones de acceso remoto inseguras.

© 201229

La Red – Los 10 Problemas Principales

6. Uso de cifrado “WEP” en redes inalámbricas.

7. Uso de cifrado “LAN Manager” para validación de NTLM.

8. “Firewalls” permitiendo acceso a sistemas internos.

9. Información sensible almacenada fuera de redes seguras.

10. Información sensible transmitida por “Bluetooth”.

1. Contraseñas débiles o sin contraseña.

2. Datos “sensibles” enviados sin cifrado.

3. Credenciales débiles en bases de datos.

4. Envenenamiento de “ARP Cache”.

5. Dispositivos buscando y publicando las redes inalámbricas almacenadas en perfiles.

© 201230

Correo electrónicoTrustwave ofrece mailMAX, un servicio de correo electrónico seguro en la nube que hace la verificación de más de 4 billones de correos electrónicos por año.

Se revisaron todos los correos electrónicos en el período de 2008 a 2011 para producir las tendencias de seguridad en correo electrónico.

El correo no deseado (“SPAM”) ha disminuido de forma considerable en 2011 (36% de todos los correos procesados) después del aumento de 53% en 2010.

© 201231

Correo electrónico – “Spam” en atributo “Asunto:”

La mayoría de los correos basura (83%) constaba de dos categorías:• Píldoras Farmacéuticas• Pornografía

© 201232

Correo electrónico – Archivos Peligrosos

Cada año se duplicaron los archivos ejecutables interceptados en correos electrónicos desde 2008.

Los archivos ejecutables son normalmente utilizados para enviar “malware” a las víctimas o como forma de propagación de gusanos.

© 2012

Correo electrónico – Análisis Temporal

33

Executable Alert!Inicio: 8:00 AMFin: 9:00 AM

Virus Alert!Inicio: 8:00 AMFin: 9:00 AM

Virus Alert!Inicio: AgostoFin: Septiembre

© 201234

La WebTrustwave es patrocinador y contribuidor activo del Web Hacking Incident Database (WHID) que contiene más de 300 incidentes de 2011.

El equipo SpiderLabs de Trustwave realiza cientos de pruebas manuales de seguridad en aplicaciones (“Application pentest”) anualmente.

La suma de ambos esfuerzos revelan los problemas más comunes en aplicaciones Web.

© 201235

La Web – Ataques Principales

Los principales ataques pertenecen a la categoría “Sin Reportar” (“Unreported”) lo que puede significar que:

• No existen suficientes registros/bitácoras– Configurado Incorrectamente.– Sin visibilidad al trafico web

real.

• Resistencia a la revelación pública– Miedo de la opinión pública.– Impacto en la confianza de los

clientes.

© 201236

La Web – Resultados SobresalientesExisten 2 principales motivos para los ataques:

• “Hacking” con fines de lucro– Extracción de la

información de los clientes.

– Fraude bancario.

• “Hacking” Ideológico– Avergonzar a otros.– “Ocupemos” XYZ.

© 201237

La Web – Ataques en Mercados Verticales

Inyección SQL y Denegación de servicio es común denominador.

Los ataques de “Cross-Site Request Forgery” (CSRF) son en su más comunes en redes sociales y proveedores de “hosting” compartido.

© 201238

La Web – Los 10 Problemas Principales

6. “Bypass” de Autenticación.

7. “Cross-Site Request Forgery” (CSRF).

8. Revelación del Código Fuente.

9. Mensajes de error detallados.

10.Aplicaciones Vulnerables de Terceros.

1. Inyección SQL.

2. Fallas en la lógica de aplicaciones.

3. “Cross-Site Scripting” (XSS).

4. “Bypass” de Autorización.

5. Fallas en el manejo de sesiones.

© 201239

Dispositivos MóvilesEl equipo SpiderLabs de Trustwave realiza investigación de forma activa en el campo de seguridad móvil.

La mayoría de las organizaciones trata a los dispositivos móviles como computadoras en miniatura en sus programas de seguridad.

La tendencia de ataques inició en 2011 justo cuando la seguridad en dispositivos móviles empezó a evolucionar.

© 201240

Dispositivos Móviles – Troyanos BancariosHistóricamente los troyanos bancarios estaban enfocados a las computadoras personales, pero en el año de 2011:• Zeus y SpyEye hicieron su aparición para Android e iOS.

• Enfocados en “Mobile Transaction Authentication Numbers” (mTANs).

• Sin propagación automática, pero esta funcionalidad es probable que aparezca en el año de 2012.

© 201241

Dispositivos Móviles – “Malware” Consciente de Ubicación

Los dispositivos móviles son desarrollados para utilizar y generar información de rastreo GPS.

“Malware” puede fácilmente acceder a este tipo de información.

Crea problemas de seguridad física para empleados y directivos ¡en tránsito!

© 201242

Dispositivos Móviles – La Situación en AndroidAndroid tiene más del 50% del mercado de dispositivos móviles.

Google apenas empezó a revisar las aplicaciones por problemas de seguridad.

Las “tiendas de aplicaciones” de terceros están llenos de “malware”.

© 2012© 2012

Nuestras DefensasControles Básicos

© 201244

ContraseñasMás de 2.5 millones de contraseñas analizadas

• Todas utilizadas en ambientes corporativos.

Debilidades Comunes• Contraseñas compartidas de

administrador (‘admin’).• Contraseñas predeterminadas

a los nuevos empleados.• Requisitos pobres de

complejidad.• 5% basado en “password”• 1% basado en “welcome”

© 201245

Anti-Virus

No es la “Bala de Plata”:• Asimetría de la

información– Autores de “malware” /

escritores de firmas.

• La “Carrera de armamento” depende de la firma de detección.

Resultados• 70,000 muestras

maliciosas.• Los A/V identificaron 81%

de las muestras.• El proveedor con la

puntuación más baja detectó 70%.

© 201246

FirewallsLos “Firewalls” comúnmente utilizan traducción de direcciones de red (NAT) para ahorrar direcciones públicas en Internet.

El equipo SpiderLabs de Trustwave hay encontrado que 1 de cada 800 equipos estaban protegidos por firewalls con NAT mal configurado.

Esto permitiría a un atacante obtener acceso a servicios que se pensaban protegidos por el firewall.

© 2012© 2012

Conclusión

47

© 2012

Pirámide de Seguridad de la Información en 2012

La minería de datos de gran volumen se realiza mejor con la ayuda de visualizaciones, lo que hace la vida más fácil para

detectar anomalías y actividades sospechosas

La correlación de bitácoras y eventos generados por las actividades físicas y digitales de los usuarios permite tener una

visión más clara de los potenciales incidentes de seguridad

Mantener un completo inventario/registro de activos proporciona información necesaria para ayudar a identificar y contener brotes

de malware e intrusiones

Reducir complejidad utilizando hardware y software común simplifica la administración, el mantenimiento y seguridad

Cada acción iniciada por una cuenta dentro de un ambiente debería estar

vinculada a un usuario específico

Los empleados son la base fundamental de los controles de prevención, detección y

monitoreo

© 201249

ConclusionesAlmacenar los registros de clientes convierte a cualquier empresa en un objetivo de ataque.

• No pensar en términos de seguridad de redes o aplicaciones, debe enfocarse en la seguridad la información.

“Outsourcing” es todavía un riesgo importante asociado al acceso no autorizado de la información.

• Imponer sus políticas y procedimientos a los terceros cuando su información está en juego.

Los empleados y administradores eligen contraseñas débiles.• Aplicar una mejor política de complejidad de contraseñas, utilizar autenticación de doble

factor y educar a sus usuarios.

Anti-virus por si solo no es suficiente.• Se puede identificar algo desconocido de manera más confiable realizando constantes

pruebas de seguridad y análisis.

Tecnologías de “firewall” antiguas pueden ser vulnerables.• Mantener actualizada la tecnología. Revise la configuraciones de seguridad con frecuencia y

de forma agresiva.

© 2012© 2012

¿Preguntas? Luiz Eduardo Dos SantosDirector, SpiderLabs LAC

© 2012

ReferenciasDescargar el reporte: www.trustwave.com/GSRRedes Sociales:• Twitter: @Trustwave / @SpiderLabs• Facebook: http://www.facebook.com/Trustwave • LinkedIn: http://www.linkedin.com/company/trustwave • Google+:

https://plus.google.com/103260594120163717290