Linux Magazine - Edición en Castellano, Nº 09

-

Upload

rafael-camacho-mendoza -

Category

Documents

-

view

232 -

download

6

Transcript of Linux Magazine - Edición en Castellano, Nº 09

-

Se

gu

rida

dH

otsp

otte

r SS

PE

AR

P S

po

ofin

g K

on

qu

ero

er M

sic

a e

n re

d U

nive

rso V

irtua

l Ink

sca

pe

No

teb

oo

k U

bu

ntu

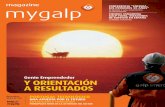

KonquerorEl navegador de KDE que

conquistar el escritorio p72

Msica en redCrea tu propio sistema

de hilo musical p43

NMERO 9 P.V.P 5,95

InkscapeDiseo vectorialprofesional bajo Linux

Incluye correccin

de errores 3.1 r0a

6500 paquetes

La ltima versin de ladistro ms estable

DEBIAN SARGE 3.1 ThunderbirdConfiguracin avanzadapara privacidad de correo

W W W . L I N U X - M A G A Z I N E . E S

LIN

UX

MA

GA

ZIN

E

N

ME

RO

09

Edicin enCastellano

SEGURIDADLos secretos de los intrusos de la red

Hotspotter: descubre vulnerabilidades en tu red p14

Protege tu LAN de ARP spoofing p18

Administracin de cortafuegos con SSPE p24

PodcatchingRecibe y reproduce

msica sobre RSS

sin un iPod! p36

-

Leo enbarrapun-to que

Trolltech, laempresa creadorade las librerasQt, base del escri-torio KDE, finan-

ciar el trabajo de Aaron J. Seigo. Seigoes un desarrollador de KDE que est cre-ando un nuevo paradigma de escritorio y,al tiempo, mejorando la esttica de ico-nos y superficie de trabajo con su proyec-to Plasma (ver http://plasma.bddf.ca/).Despus pienso en Linus Torvalds, finan-ciado por la OSDL (IBM, HP, Intel y otros)o en Daniel Robbins, creador de Gentoo,financiado por Microsoft, y me preguntono se estarn convirtiendo los programa-dores en los modernos bohemios, que aligual que los artistas visionarios de anta-o, si no encontraban un mecenas queles protegiera/explotara estaban conde-nados a una vida de miseria y penalida-des?

Desde el renacimiento hasta muyrecientemente, los artistas tenan quebuscarse un papa, rey o corte quien lesacogiera y que, en el mejor de los casos,les tolerasen las excentricidades a cambiode sus obras maestras (Da Vinci, Mozart)o que, en el peor, los tratasen comomeros funcionarios del pincel o de la par-titura (Velzquez, Bach).

Pero incluso an peor que esta ltimaopcin, era no encontrar ningn padrinoque financiase sus trabajos y consumirsede tisis en algn oscuro, hmedo y froagujero ubicado en un barrio marginal dePars.

Alguno puede argumentar que estoltimo al menos conserva un mnimo deromanticismo. Pero tal y como est elpanorama del desarrollo en Espaa,donde lo nico que le interesa a las soft-ware factories son chavales recin salidosde la universidad a quienes explotardurante un periodo de prueba, para des-pus echarlos a la calle, no te queda nieso, ni mucho menos dignidad. En seme-jantes firmas, no hay sitio para la brillan-

tez o la innovacin, y an aadi-ra, ni para el orgullo de lo artesa-nal bien hecho. Por tanto un vir-tuoso de la programacin no va aencontrar en ellas el patrocinioque necesita, mxime cuando enmuchas se considera invertir enI+D el hecho de comprarmuchas cajas de cereales Kellogscon la esperanza de que toque unratn inalmbrico.

Que nos queda pues? La uni-versidad? Ah, la universidad!Permtame el lector que le cuenteun interesante relato sobre la uni-versidad. Jose Antonio (y sunovia Ana) son dos brillantes matemti-cos, becados por la universidad deMlaga que han conseguido sendos doc-torados merecedores de cum laude en elrea de programacin distribuida sobreclusters creados a partir de equipos deconsumo.

No slo han desarrollado un sistemapara optimizar la compilacin del cdigo,multiplicando la velocidad de procesopor 16, sino que han creado una aplica-cin prctica donde aplicar los conoci-mientos adquiridos: damflow (ver dam-flow.org), un simulador de movimientode grandes masas de fluidos que sirvepara predecir el comportamiento y losefectos de inundaciones, vertidos acci-dentales y la intervencin (y obstaculiza-cin) humana (construccin en cauces deros, tierra ganada a la mar, etc.) en elnatural discurrir de aguas y lodos.

Este software puede ser vital para evi-tar prdidas de vidas humanas y bienesmateriales al permitir una previsin deposibles desastres relacionados con gran-des movimientos de lquidos. El proble-ma es que Jose Antonio (y Ana) ya sondoctores y se les acaba el chollo (si chollose considera percibir 300 euros al mes) yla universidad de Mlaga ya no sabe quhacer con ellos.

Sus opciones se reducen a sacarse unasoposiciones para convertirse en profeso-res de instituto para intentar inducirle elamor a las matemticas a adolescentes

que, en muchos casos, ni les entendern,ni les interesar lo que estn contando.

Recientemente tuve la oportunidad decompartir mesa con un programadorespecializado en clusters que estaba alcargo de un monstruo de 2500 nodos ubi-cado en una universidad catalana. Lecont lo que pasaba por Mlaga y el des-arrollador, perteneciente al clan de DeepComputing de IBM, pareci molesto porel hecho de que en un humilde departa-mento de anlisis matemtico de unauniversidad de provincias, un equipo detres o cuatro personas se hubiera atrevidoa pasar de todo y hubieran montado supropio cluster, sin contar con el GranAzul. Aleg reinvencin de la rueda,duplicacin de esfuerzos, etc. Mi reaccina eso es: Pues, seores, vayan ustedes ally ofrezcan sus servicios y productos paraque esta gente no tenga que pasar por elproceso de reinvencin y puedan progre-sar en lo que realmente les interesa: elestudio del desplazamiento de grandesmasas de fluidos y salvar vidas humanas.

Pero eso s, no esperen cobrar el traba-jo, porque si la universidad de Mlaga notiene dinero para contratar a JoseAntonio (ni a Ana), dudo que lo tenganpara sus facturas.

3

EDITORIAL

3Nmero 09W W W . L I N U X - M A G A Z I N E . E S

Estimado Lector de Linux MagazineNos sentimos orgullosos de nuestrosorgenes como publicacin, que seremonta a los primero das de la revo-lucin Linux.Nuestra revista hermana,la publicacin alemana Linux Maga-zin, fundada en 1994, fue la primerarevista dedicada a Linux en Europa.Desde aquellas tempranas fechashasta hoy, nuestra red y experienciahan crecido y se han expandido a lapar que la comunidad Linux a lo anchoy largo del mundo. Como lector deLinux Magazine, te unes a una red deinformacin dedicada a la distribucindel conocimiento y experiencia tc-nica. No nos limitamos a informarsobre el movimiento Linux y de Soft-ware Libre, sino que somos parteintegral de l.

ARTE MODERNO

Paul C. Brown

Director

-

4 Nmero 09

CONTENIDOS Linux Magazine n 9

W W W . L I N U X - M A G A Z I N E . E S

28 El porttil Linux

El HP NC4200 es un pottil diferente:

la distribucin Ubuntu Linux con la

que viene soporta prcticamente

todas sus funcionalidades hardware.

31 Coldfusion

El nuevo servidor ColdFusion MX7 de

Macromedia permite crear aplicacio-

nes web de alto rendimiento.

36 Podcatching

Mostramos cmo recibir y reproducir

podcasts bajo Linux.

40 Thunderbird

Thunderbird ofrece varias opciones

para un correo seguro y la encripta-

cin de Enigmail basada en GnuPG

nos proporciona una capa de protec-

cin adicional.

43 Music box

Si tenemos una LAN en casa o en la

oficina Poe qu no se utiliza para

algo realmente importante? Escu-

char msica!

PORTADA PRCTICO

48 Perl: Yahoo

Tres guiones en Perl los que seran

analizados que nos ayudarn a corre-

gir la ortigrafa, localizar a los compis

del colegio y ver la fotoos de vacacio-

nes de otras personas.

53 Universo virtual

Este mes vamos a crear un sistema

Solar virtual tridimensional emple-

ando VTK desde Python.

57 Reutilizacin de cdigo

Python, Perl, Php, Ruby...todos ado-

lecen del mismo problema, tarde o

temprano tendremos que volver al

mundo real y trabajar con una libre-

ra C.

61 La Columna de Charly

62 Calcetines para el proxy

Este artculo describe la ltima ver-

sin del protocolo para proxy Socks y

muestra cmo se implementa.

DESARROLLO

ADMINISTRACIN

LINUX MAGAZINE

3 Editorial

6 Productos

7 Inseguridades

8 DVD Linux Magazine

10 Productos

12 Correo del lector

93 Suscripciones

97 Eventos

97 Informacin de Contacto

98 Prximo Nmero

14 Hotspotter

Los puntos de acceso pblico hacen

que sea bastante fcil para los ata-

cantes secuestrar conexiones, tal y

como lo demuestra la Herramienta

Hotspotter.

18 Trucos de Trfico

Las Tcnicas denominadas ARP spo-

ofing y poisoning permiten a un ata-

cante manipular y curiosear trfico

facilmente.

24

Control Central

El Simple Security Policy

editor(SSPE) nos ayuda a organizar

nuestra red y mantener las politicas

deseguridad a travs de mltiples

cortafuegos.

pic

z, ww

w.s

xc.h

u

-

5Nmero 09W W W . L I N U X - M A G A Z I N E . E S

81 Educacin

Terminamos esta breve presentacin

de ATNAG mostrando varios juegos,

y cmo se crean y organiza su explo-

tacin en el cuaderno de clase.

86 Rock y consola

Echamos un vistazo a las aplicacio-

nes que rocanrolean desde la lneade

comandos.

90 Eventos

En verano el ambiente es propicio

para montar algn evento de propor-

ciones montruosas con el fin de

difundir el uso del software libre.

95 Trucos

Este mes los redactores de Linux

Magazine lidian con un Grub de un

lector que se niega a hacer su labor.

ADMINISTRACIN LINUX USER

LINUX USER

COMUNIDAD

67 Cuentas

En el artculo de este mes veremos las

tcnicas para configurar las cuentas

de los usuarios y cmo configurarlas

segn sus necesidades.

72 La conquista del escritorio

Konqueror de KDE 3.4 es una herra-

mienta perfectamente verstil que se

siente en la web cmo en casa.

76 Desktopa

xdesktopwaves nos permite con-

vertir el escritorio en un paisaje acu-

tico.

Podemos aadir lluvia y tormentas o

simplemente arrastrar el ratn para

animar las cosas.

78 Inkscape

Inkscape trae a los usuarios de Linux

la potencia de los grficos vectoriales.

Nuestro taller ensea cmo utilizar

este programa.

DVD de arranque de fcil

instalacin

Un amplio abanico de aplica-

ciones, para oficina, servido-

res, Internet, etc...

Incluye KDE 3.4, GNOME 2.10,

OpenOffice.org 2.0, Xen 2.0

Kernel 2.6.11

SELinux

Ms informacin en la pgina 9.

3.1 sarge

mza

ch

a, w

ww

.sxc.h

u

sain

e, w

ww

.sxc.h

ulu

si, w

ww

.sxc.h

u

-

Distribuidor Fuente Seguridad ComentarioDebian Info:http://www.debian.org/security/ Los avisos de seguridad actuales se in-

Lista:http://www.debian.org/debian-security-announce/ cluyen en la pgina de inicio. Los avisos

Referencia:DSA-1) se proveen como pginas HTML con

enlaces a los parches. Los avisos tambin

incluyen una referencia a la lista de

correo.

Gentoo Info:http://www.gentoo.org/security/en/index.xml Los avisos de seguridad actuales para

Foro:http://forums.gentoo.org/ la lista Gentoo en el sitio web de

Lista:http://www.gentoo.org/main/en/lists.xml seguridad de Gentoo enlazan desde la

Referencia:GLSA: 1) pgina principal. Los avisos se presentan

en HTML con cdigos para fusionar las

versiones corregidas.

Mandrake Info:http://www.mandrakesecure.net Mandrakesoft posee su propios sitio web

Lista:http://www.mandrakesecure.net/en/mlist.php que versa sobre temas relacionados con

Referencia:MDKSA: 1) la seguridad.Entre otras cosas,incluye

avisos seguridad y referencias a las

listas de correo.Los avisos son pginas

HTML,pero no contienen enlaces a los

parches.

Red Hat Info:http://www.redhat.com/errata/ Red Hat archiva los fallos de seguridad

Lista:http://www.redhat.com/mailman/listinfo/ bajo lo que denominan erratas.A

Referencia:RHSA- 1) continuacin los problemas para cada

versin de Red Hat se agrupan.Los avisos

de seguridad se proveen como una

pgina HTML con enlaces a los parches.

Slackware Info:http://www.slackware.com/security La pgina de inicio contiene enlaces al

Lista:http://www.slackware.com/lists/(slackware-security) archivo de seguridad de la lista de correo.

Referencia: [slackware-security] 1) No existe informacin adicional sobre

seguridad en Slackware.

Suse Info:http://www.suse.de/en/private/support/ Ya no existe un enlace a la pgina de

security/index.html seguridad tras un remodelado en el sitio

Parches:http://www.suse.de/en/private/ web de SuSE.Existe informacin en la

download/updates Lista:suse-security-announce lista de correos y los avisos. Los parches de

Referencia:SUSE-SA 1) seguridad para versiones individuales de

SuSE Linux se muestran de color rojo en el

sitio de actualizaciones generales.

Contiene una corta descripcin de la

vulnerabilidad que soluciona el parche.1) Todos los distribuidores muestran correos de seguridad en el campo Subject.

POLITICAS DE SEGURIDAD DE LAS DISTRIBUCIONES MAYORITARIAS

6

INSEGURIDADES

Schlagwort sollte hier stehenLINUX USERNOTICIAS

6 Nmero 08 W W W . L I N U X - M A G A Z I N E . E S

OPENSSLOpenSSL es una herramienta que

implementa los protocolos SecureSockets Layer (SSL v2/v3) y TransportLayer Security (TLS v1) tan bien como lohara una librera criptogrfica de prop-sito general.

Colin Percival inform de un ataquetemporizador de cach que permitiraa un usuario local malicioso obtenerporciones de las claves criptogrficas.El proyecto de Vulnerabilidades yExposiciones Comunes (CommonVulnerabilities and Exposures o CVE http:// cve.mitre.org) ha asignado elnombre CAN-2005-0109 a este proble-ma. La librera OpenSSL ha sido par-cheada aadindole una nueva imple-

mentacin mod_exp fijada a ventanapor defecto, para RSA, DSA y opera-ciones de clave privadas DH. Este par-che est diseado para mitigar el ata-que temporizador de cach y todos losque estn potencialmente relaciona-dos.

Se encontr un defecto en la maneraen la que el script der_chop crea losficheros temporales. Es posible que unusuario local malicioso pudiera hacerque der_chop sobreescribiera ficheros(CAN-2004-0975). El script der_chop hasido desfasado y borrado de los paquetesactualizados.

-Referencia Mandriva: MDKSA-2005:

096

-Referencia Red Hat: RHSA-2005:476-08

GFTPgFTP es un cliente FTP multi-hilo para

el Sistema de ventanas X.Se encontr un error en el directorio

trasversal de gFTP. Si un usuario puedeser engaado durante la descarga de unfichero desde un servidor FTP malicioso,es posible sobreescribir ficheros arbitra-rios propiedad de la vctima. El proyectode Vulnerabilidades y ExposicionesComunes (Common Vulnerabilities andExposures o CVE http://cve.mitre.org)ha asignado el nombre CAN-2005-0375 aeste problema.

De momento no se est trabajando ennada relacionado con esto. Los usuariosde gFTP debern actualizar sus paquetes.Los nuevos paquetes contienen un parcheretroportado para este problema.

-Referencia Red Hat: RHSA-2005:410-07

MAILUTILSGNU MailUtils es una coleccin de uti-

lidades de correo, que incluye un servi-dor IMAP4 (imap4d) y un Agente deUsuario de Correo (mail). infamous41ddescubri algunas vulnerabilidades enGNU Mailutils. imap4d no implementacorrectamente la impresin formateadade etiquetas de comandos (CAN-2005-1523), falla al validar la secuencia derango del comando FETCH (CAN-2005-1522) y contiene un desbordamien-to integrado en la rutina fetch_io(CAN-2005-1521). mail contiene un des-bordamiento de bfer enheader_get_field_name() (CAN-2005-1520).

Un atacante remoto puede explotar lacadena de formato e integrar el desbor-damiento en imap4d para ejecutar cdi-go arbitrario como un usuario imap4d, elcual habitualmente es root. Mediante elenvo de un mensaje de correo especial-mente manipulado, un atacante remotopodra explotar el desbordamiento debfer en la utilidad mail para ejecutarcdigo arbitrario con los derechos de unusuario corriendo mail. Tambin sepuede provocar un ataque de denegacinde servicio (DoS) enviando un comandoFETCH malicioso a un imap4d afectado.

Todos los usuarios de GNU Mailutilsdebern actualizarse a la ltima versindisponible.

006-007_Inseguridad_Linux9 14.09.2005 13:51 Uhr Pgina 6

-

INSEGURIDADES

7Nmero 08W W W . L I N U X - M A G A Z I N E . E S

pos de noticias, cliente chat IRC y editorHTML de cdigo abierto.

Se encontraron algunos errores en lamanera en la que Mozilla ejecuta cdigojavascript. El Javascript ejecutado desdeuna pgina web debera correr con unnivel de acceso restringido, previniendoacciones peligrosas. Es posible que unaweb maliciosa ejecutara cdigo javascriptcon privilegios elevados, permitiendo elacceso a funciones y datos protegidos. Elproyecto Comn de Vulnerabilidaes yExposiciones (Common Vulnerabilitiesand Exposures o CVE http://cve.mitre.org)ha asignado los nombres CAN-2005-1476,CAN-2005-1477, CAN-2005-1531 y CAN-2005-1432 a este problema.

Se aconseja a los usuarios de Mozilla quese actualicen a la ltima versin, la cual con-tiene la correccin a este problema.

-Referencia Gentoo: GLSA200505-11/ mozilla

-Referencia Red Hat: RHSA.2005:

434-10;RHSA-2005:435-14

-Referencia Slackware: SSA: 2005-135-01-Referencia Suse: SUSE-SA:2005:030

GZIPgzip es una herramienta de compre-

sin de ficheros.

Zgrep en versiones de gzip anteriores ala 1.3.5 no saneaba los argumentos apro-piadamente, lo cual permita a los usuarioslocales ejecutar arbitrariamente los coman-dos va nombre de ficheros que se introdu-cen en un script sed (CAN-2005-0758).

Se produce una condicin de carreraen gzip 1.2.4, 1.3.3 y versiones anterio-res cuando se descomprime un ficherogzip que permite a los usuarios localesmodificar los permisos de ficheros arbi-trarios a travs de un ataque de unenlace duro a un fichero mientras estsiendo descomprimido (CAN-2005-0988).

La vulnerabilidad de un directoriotransversal gunzip-N en las versionesgzip 1.2.4 hasta 1.3.5, permite a los ata-cantes remotos escribir a directoriosarbitrarios a travs de .. (punto punto)en el fichero original dentro de un fiche-ro comprimido (CAN-2005-1228)

Los paquetes actualizados estn par-cheados para resolver estos problemas.

-Referencia Gentoo:GLSA 200505-05 /

gzip

-Referencia Mandriva:MDKSA-2005:092

-Referencia Red HAt:RHSA-2005:357-19

-Referencia Debian: DSA-732-1

-Referencia Gentoo: GLSA200505-20/mailutils; GLSA200506-02/mailutils

FREERADIUSFreeRADIUS es una implementacin

del servidor de autenticacin de cdigoabierto RADIUS.

Primoz Bratanic descubri que la fun-cin SQL escape_func de FreeRADIUSpodra ser vulnerable a un desbordamientode bfer. Tambin descubri queFreeRADIUS falla al sanear la entrada deusuario antes de usarlo en una consultaSQL, permitiendo posiblemente la intro-duccin de un comando SQL.Suministrando una entrada cuidadosamen-te manipulada, un usuario malicioso podrainyectar instrucciones SQL en el desborda-miento de bfer. Todos los usuarios deFreeRADIUS debern actualizarse inmedia-tamente a la ltima versin disponible.

-Referencia Gentoo: GLSA 200505_13 /

freeradius

-Referencia Suse: SUSE_SR:2005:014

MOZILLAMozilla es un avanzado navegador

web, cliente de correo y agente de gru-

006-007_Inseguridad_Linux9 14.09.2005 13:51 Uhr Pgina 7

-

DVD LINUX MAGAZINE

8 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

tema de instalacin sin asistentes ofrecapocas concesiones a los principiantes.Ahora, con la llegada de Debian 3.1, alfin se dispondr de un sistema que esaccesible para todo el mundo. Con sunuevo instalador, un amplio abanico deaplicaciones de escritorio tiles, y unode los mejores paquetes de administra-cin de sistemas disponible en cualquierparte, Debian GNU/Linux est completa-mente preparado para un nuevo pblico.Nos sentimos orgullosos de poder ofre-ceros Debian 3.1. Sarge en el DVD deeste mes de Linux Magazine.

Nuevo InstaladorEl cambio ms importante que introduceDebian 3.1, y quizs la razn msimportante por la que esta versin deDebian est en condiciones de llegarhasta la nueva generacin de usuarios,es la llegada del nuevo instalador deDebian. El instalador suministra unaorganizacin y una configuracin fcilesdel sistema Debian. Las opciones de ins-talacin se presentan en un formato demen muy cmodo.

Detrs de los escenarios, el instaladorDebian proporciona un administracindisco y una deteccin de hardware mejo-

Docenas de distros embellecen laspginas de Internet y, sin embar-go, el mundo entero sabe que

slo hay un Debian. El muy respetadoDebian GNU/Linux merece un papelespecial dentro del panten Linux, tantopor su tamao y alcance como por suconciencia social colectiva. La distribu-cin Debian sobrepasa el tamao, laenerga y la estabilidad de los principalesdistros comerciales. A pesar de todo,Debian es libre, sin nimo de lucro ybasado en voluntariado.

Los expertos en Linux han venidousando Debian durante aos, pero el sis-

DVD DE LINUXMAGAZINE

Linux kernel 2.4.27/2.6.8

XFree86 4.3.0

KDE 3.3

Gnome 2.8

OpenOffice 1.1.3

Firefox 1.0.4

GIMP 2.2.6

Apache 1.3.33

Samba 3.0.14

GCC 3.3

A destacar en Debian 3.1

rada. Debian utiliza la potencia de susuper sistema de paquetes para una ins-talacin rpida, fcil y fiable. Tambinofrece opciones avanzadas, tales como elarranque desde un dispositivo flash USB.Incluso se puede configurar RAID o

1. Debian Permanecer 100% SoftwareLibre Prometemos mantener laDistribucin GNU/Linux enteramentesoftware libre. Daremos soporte a nues-tros usuarios que desarrollen y ejecutensoftware que no sea libre en Debian,pero nunca haremos al sistema depen-diente de un elemento de tal software.

2. Recompensaremos a la Comunidaddel Software Cuando escribamos nue-vos componentes del sistema deDebian, los licenciaremos como softwa-re libre. Haremos el mejor sistema quepodamos, de forma que el software libretenga amplia difusin y uso. Enviaremosarreglos de errores, mejoras, peticionesde los usuarios, etc. a los autores origi-nales del software incluido en nuestrosistema.

3. No esconderemos Problemas Mantendremos nuestra base de datosde informes de errores abierta a accesopblico en todo momento. Los informesque los usuarios enven en lnea seharn visibles inmediatamente al resto.

4. Nuestras Prioridades son NuestrosUsuarios y el Software Libre Nosguiaremos por las necesidades de nues-tros usuarios y la comunidad del softwa-re libre. Pondremos sus intereses prime-ro en nuestras prioridades. Daremossoporte a las necesidades de nuestrosusuarios para que puedan trabajar enmuchos tipos distintos de entornos detrabajo. No pondremos objeciones alsoftware comercial que vaya a ejecutar-se sobre sistemas Debian, y permitire-mos a otros a crear distribuciones devalor aadido conteniendo tanto Debiancomo software comercial, sin ningncobro por nuestra parte.

5. Programas que No Siguen NuestrosEstndares de Software Libre Reconocemos que algunos de nuestrosusuarios necesitan usar programas queno sigan las Directrices del SoftwareLibre de Debian (DFSG). Hemos creadolas reas contrib y non-free ennuestro archivo de FTP para este softwa-re. El software en estos directorios no esparte del sistema Debian, aunque hasido configurado para usarse conDebian.

Contrato Social Debian

-

administracin lgica de volumen desdeel instalador Debian.

Paquetes PerfectosLa instalacin y actualizacin de soft-ware en el sistema se lleva a cabo demanera rpida y cmoda gracias a susistema de administracin de paquetes.Tpicamente slo se necesita escribir unnico comando para instalar una nuevaaplicacin. Si prefiere una GUI, puedeadministrar paquetes a travs del intui-tivo Synaptic. Las herramientas delpaquete de Debian descargan automti-camente los ficheros necesarios desdefuentes de Internet y administran cual-

DVD LINUX MAGAZINE

9Nmero 09W W W . L I N U X - M A G A Z I N E . E S

quier dependen-cia. Otras distros

utilizan sistemas de paquetes similares(algunos derivados del sistema Debiany otros modelados a partir de l) pero elsistema Debian sigue siendo el ms sen-cillo y el ms eficiente en la instalacinde nuevo software Linux. Segn el pro-yecto Debian, todo el sistema Debianpuede ser actualizado, sin tocar fiche-ros de configuracin a medida y (en lamayora de los casos), sin tener que rea-rrancar el sistema.

Tamao y AlcanceEl DVD de este mes de Linux Magazinecontiene unos 6.500 paquetes querepresentan el contenido de los 7 CDs

de instalacin de Debian. Una vez queel sistema est en marcha y corriendo,tendr acceso al resto de Debian a tra-vs del sistema de administracin depaquetes Debian. En total, su vasta dis-tribucin incluye unos 15.000 paque-tes.

Si elige Debian entrar a formar partede una extensa comunidad de usuarios,bloggers, administradores y desarrolla-dores. El usuario de Debian siempretiene a mano su ayuda. La comunidadDebian est constituida por una red deunos 1.600 voluntarios, los cuales estnmotivados e invierten personalmente enel xito de Debian.

Pero Debian no slo es profundo,tambin es extenso. El lanzamiento ofi-cial de Debian 3.1 soporta 11 arquitec-turas de hardware diferentes (este DVDslo es para la arquitectura Intel i386).El amplio abanico de hardware sopor-tado por Debian hace que sea unaopcin popular para usuarios que tra-bajan con un gran variedad de platafor-mas.

Prubelo ahoraNunca ha habido una mejor ocasinpara probar Debian GNU/Linux. Elnuevo Debian 3.1. puede calificarsecomo el de ms fcil uso y el ms amiga-ble de los Debian hasta la fecha, y elprctico formato nico de DVD le haceincluso ms apropiado.

Ahora puede probar el tan esperadoDebian Sarge sin suplementos de distri-bucin o descargas de larga duracin.Enchfese al DVD de Linux Magazine deeste mes y llvese toda la energa delDebian GNU/Linux 3.1.

Figura 2:Sarge incluye la versin 1.1.3 de la suite de OpenOffice.

Figura 3:El paquete de herramientas de administracin es til para el entorno grfico en los

paquetes de administracin software de Debian.

Figura 1:El escritorio por defecto de GNOME 2.8 de Debian viene con

una coleccin completa de herramientas de GNOME, tales como el

navegador Epiphany y el administrador de ficheros Nautilus.

-

10

NOTICIAS LINUX

Schlagwort sollte hier stehenLINUX USERNOTICIAS

10 Nmero 08 W W W . L I N U X - M A G A Z I N E . E S

Gracias a Dios que no slo lo malo sepega: Suse estrena OpenSuse.

Con OpenSuse, la empresa Linux filialde Novell democratiza el desarrollo denuevas versiones al permi-tir la participacin de des-arrolladores y usuariosindependientes en la crea-cin e inclusin de paque-tes dentro de Suse.

En el sitio web deOpenSuse (ver ms abajo),se alojarn las versionesestables y de desarrollo dela distro, que ya no conta-r con una versinProfesional y de pagocomo hasta ahora. A partirde la creacin del proyec-to, todas las versionessern libres y gratuitaspara su descarga.

APRENDER DE LO BUENOSi bien algunos malpensados podrn

alegar que lo que se pretende es recortargastos (es decir, puestos de trabajo) dele-gando tareas que antes recaan en perso-

nal de Suse en miembros de la comuni-dad (y algo de esto sin duda hay), tam-bin es cierto que con este paso se demo-cratiza la eleccin de paquetes, abriendo

a los usuarios la puertapara que elijan qu paque-tes se incluyen en la distro.

Con este paso, Suse sesuma a las distros que yahan implementado progra-mas similares comoMandriva y Red Hat, a tra-vs de su versin libre,Fedora, que, sin llegar a latotal democratizacin deDebian, permiten que losusuarios tengan poder dedecisin en el curso aseguir por la distribuciny de eso se trata o no?

http://www.opensuse.

org/

Y para todos aquellos quie-nes tienen ms de unamquina 64 bits y variosmetros de cable de red tira-dos por ah, llega GFS paraFedora 4.

GFS es el sistema dearchivos para cluster msescalable disponible paraLinux, y admite hasta256 nodos y es el nicosistema de archivosnativo de 64 bits paracluster disponiblepara Linux y compati-ble con las arquitectu-ras x86, AMD64/EM64Te Itanium. Red Hat obtu-vo GFS con la adquisicinde Sistina Systems en 2003.Tras la adquisicin, Red Hattrabaj para que la tecnolo-ga patentada de GFS estu-viese disponible bajo GPL.

FEDORA PARA CLUSTERS

Poner GFS a disposicinde la comunidad de desarro-lladores de cdigo fuenteabierto a travs de FedoraCore es una continuacin

delmodelo de Red Hat, consis-tente en establecer ampliascomunidades de uso para

impulsar la innovacin,declar Paul Cormier, vice-presidente ejecutivo deingeniera de Red Hat. GFSes una tecnologa muyvaliosa que ahora tiene laoportunidad de mejorarincluso con mayor rapidez

en la comunidad de des-

arrolladores de cdigofuente abierto.

Durante la conferenciaRed Hat Summit celebradaen junio, Red Hat tambinanunci la disponibilidad deFedora Directory Server, una

solucin para la gestinsegura de identidades.

La instalacin del FedoraDirectory Server, segn seadvierte en el sitio de Fedora,no es para los de corazndbil (auguramos horas dediversin para los lectoresque lo intenten), sin embar-

go, vieneampliamentedocumentadoy soportadopor una nutri-da comuni-dad de usua-rios.

Tanto Fedora Core 4 conGFS, como FDS ya estndisponibles para su descar-ga desde el sitio web de Fe-dora.

http://www.fedora.redhat.

com

-

NOTICIAS

11Nmero 09W W W . L I N U X - M A G A Z I N E . E S

PRODUCTOS

Un tecladoconvencional?Qu aburri-do!Presentamosel Optimus, unteclado quelleva el concep-to de teclasconfigurablesa una dimen-sin totalmente nueva.

El Optimus permite no sloconfigurar las teclas para querealicen las funciones quedeseemos, sino que se puedecambiar el aspecto del carc-

TECLAS CONFIGURABLES

ter represen-tado en cadatecla. Y, no,no hay queandar deaqu para

NI TANTO NI TAN POCOPero, ahora en serio Eres unusuario de lite? De verdad?De verdad de la buena? Esolo veremos para el final de laresea.

A un autntico usuario delite se le conoce por lo queno necesita. Un usuario deelite no necesita asistentespara configurar su equipo.Tampoco necesita iconospara arrancar sus aplicacio-nes. Ni siquiera necesita unentorno grfico para manejarsu sistema operativo, ni unratn lo nico que le hacefalta a un verdadero gur esun monitor monocromo, undisquete y un teclado.

Y hablando de teclados Aque no sabes de qu ms

puede prescindir un poweruser que escupe sobre losprogramadores que desarro-llan en lenguajes interpreta-dos? Sigue leyendo

Si de verdad crees que eresel no va ms en el uso yabuso de la lnea de coman-dos, tienes que hacerte con el

Das Keyboard de Metadotcorporation.

El DK cuenta con un con-trapeso para cada tecla quecompensa la presin con laque se le suele pulsar,haciendo que el DasKeyboard sea ms conforta-ble y agradable de utilizar,

pero lo mejor de todo es queni una de las teclas tiene unslo carcter impreso enellas. Eso es: es un tecladociego.

Segn la empresa quecomercializa el DK, el notener caracteres obliga a nomirar el teclado, lo que, a lalarga, acelera la mecanografay mejora la precisin. Sinembargo, todos sabemos elporqu se hara uno con estetrasto: por que son increble-mente cool, tanto por suaspecto, como por el concep-to subyacente.

(Es tonto preguntar sitiene la tecla ?).

http://www.daskeyboard.

com/

all con pegatinas decolores. El Optimusincorpora en cada teclauna diminuta pantallitaOLED de 40 x 40 pixelsque permite al usuario

cambiar los smboloscon una serie de plantillas yaincorporadas o descargar ico-nos al teclado para un aspec-to verdaderamente personali-zado.

A pesar de estar en unafase temprana de produccin,la empresa rusa Art. Lebedev

Studio, creadores del invento,esperan empezar a comercia-lizarlo a principios del 2005.

El teclado podr utilizarsecon cualquier sistema ope-rativo, dispondr de un SDKde software libre para eldesarrollo de nuevas aplica-ciones y permitir por fin alos usuarios de Emacs

encontrar todos esos atajos demanera sencilla y visual (noes que creamos que ningnusuario de Emacs se rebajara semejante cotas de lame-ness, pero, en fin).

http://www.artlebedev.com/

portfolio/optimus/

-

12

Professional del nmero 7.4) De hecho, estamos creando una

nueva seccin llamada Linux Local, undirectorio donde empresas que trabajencon Linux puedan anunciarse y dondeusuarios y otras empresas puedanencontrar los servicios Linux que necesi-ten. Si tienes una empresa y crees quetienes algo que ofrecer a la comunidad,contacta con nosotros [email protected] para quete incluyamos.

En cuanto a tu pregunta sobre progra-mas de administracin, estamos deacuerdo con que GNUcash no es aptopara su uso como herramienta de admi-nistracin monetaria de una empresa. Dehecho, esta herramienta est ms orien-tada a la administracin de la contabili-dad domstica.

En la redaccin hemos probado tantoBULMAGes[1] y FacturaLux [2] y ambasalternativas funcionan estupendamentepara lo que es la administracin contabley de facturacin de una empresa a nivelprofesional. Se ajustan escrupulosamen-te al Plan Contable Nacional y ofrecenflexibilidad tanto de configuracin comode arquitectura. Lo que s es cierto esque para su correcto manejo, estos pro-gramas precisan conocimientos de con-tabilidad para poder explotarlos como esdebido.

Vayamos por partes:1) S, estamos de acuerdo contigo y

estamos intentando introducir msinformacin de otros escritorios. Da lacasualidad que algunos de nuestrosautores son desarrolladores KDE yescriben de lo que saben, pero habrsnotado un incremento de informacinsobre Gnome en la revista reciente-mente: Ah tenemos el artculo sobreadministracin de fuentes (tanto enKDE como para Gnome) del nmero 8.En el mismo nmero le dimos un repa-so a la ltima versin estable deGnome, la 2.10. En el nmero 7 publi-cbamos un artculo de nuestro nuevocolaborador Alberto Mora que versabasobre Soundjuicer, el ripeador de CDsde Gnome. Hemos publicado en la sec-cin de desktopia varios artculossobre escritorios alternativos: WMI enel nmero 7 e incluso Twin, un gestorde ventanas basado en texto en elnmero 2.

Pensamos seguir en esta vena, apor-tando toda la informacin sobre gestoresde ventanas que quepan en nuestraspginas.

2) Lo que pasa es que Linux, al ser unsistema con tantas aplicaciones posibles,es difcil dedicarle muchas pginas a unasola rea. Hablamos de programacin,administracin de sistemas y de usuariosfinales en la revista. De vez en cuandotocamos sobre Linux embebido en dispo-sitivos mviles y otras sobre temas dehardware, pero a pesar de los pesares,incluso 100 pginas se hacen cortas a lahora de abarcar todos los campos dondese puede aplicar Linux.

3) Hombre, nosotros no incluimosCDs, sino DVDs y siempre tratamos deque se traten de distribuciones recinsalidas y, cuando podemos, con algnotro aliciente, como el caso del SuSE 9.2

LM

Correo del Lector

ACCESO DE ESCRITURA

Schlagwort sollte hier stehenLINUX USERCORREO

12 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

Lista de Mejoras

En primer lugar felicitaros por la revista,aunque esto no quita que pida algunasmejoras:

1) Por un lado pienso que la revista seencuentra demasiado orientada a entor-nos KDE, cosa que no me parece mal. Yomismo utilizo algunos programas deKDE en el escritorio XFCE. Tendriis quedar ms informacin sobre programas enotras plataformas (Gnome, GTK).

2) Ms artculos sobre otros usos deLinux. Creo que a Linux habra quesacarlo de ese entorno de servidores ylaboratorios, como ya hacis en la sec-cin LinuxUser, pero dndole mas espa-cio.

3) Siempre me he preguntado si sonnecesarios los CDs que reparten lasrevistas, suelen acabar de posavasos.

4) Ya para acabar: Sera posible unaseccin con empresas dedicadas, enEspaa, a desarrollar en Linux?

Seguid con el fenomenal trabajo queestis haciendo.

P.D.: Estoy tratando de montar unnegocio de informtica donde todo el sis-tema de facturacin se haga en Linux, hemirado programas (GNUcash) peroninguno parece ajustarse a lo que busco.Alguna sugerencia?

Jolupa

Puedes enviaar tus comentariosy sugerencias a:

www.alm

ogon.de

[1] Sitio web de BULMAGes: http://bulmages.sourceforge.net/

[2] Sitio web de FacturaLUX: http://facturalux.org/

RECURSOS

-

algunas herramientas de exploit ARP uti-lizadas por intrusos reales en redes rea-les. Finalizaremos con algunos trucospara que puedan proteger sus redes delos peligros de la falsificacin ARP.

Para terminar de redondear nuestraseccin de portada de este mes, echare-mos un vistazo al Editor Simple dePolticas de Seguridad (Simple SecurityPolicy Editor o SSPE), una manejableherramienta que nos ayudar a organizary mantener Polticas de seguridad a tra-vs de varios cortafuegos. El SSPE libreofrece un sencillo front end que les per-mitir configurar y administrar un com-plejo entorno de cortafuegos distribuido.

Esperamos que nuestra historia deportada de este mes sobre seguridad lesbrinde nuevas perspectivas e ideas sobrecmo conseguir redes ms seguras.

Anlisis de los mtodos del enemigo

TCNICAS DEINTRUSIN

13

Seguridad PORTADA

13Nmero 09W W W . L I N U X - M A G A Z I N E . E S

La mayora de los usuarios estntan acostumbrados a trabajar enred, que no caen en la cuenta de

que podra haber alguien escuchando.Todos sabemos que conviene tener cui-dado en Internet, hasta los usuariosdomsticos utilizan cortafuegos paramantener a los intrusos fuera de su red ylos administradores corporativos aadenuna lnea Maginot de servidores proxy,honeypots y herramientas de DMZ(DeMilitarized Zone, ZonaDesMilitarizada).

Pero qu ocurre dentro del cortafue-gos? Cmo se puede saber si alguienest escuchando o suplantando la perso-nalidad de otro usuario? Las estadsticasdicen que muchos ataques comienzandesde dentro, desde empleados aburri-dos, o descontentos, buscando emocio-nes fuertes o incluso alguien ms enoja-do que busca alguna forma de venganza.En muchas configuraciones corporativas,un perfecto desconocido puede aparecercon su ordenador porttil y enchufarlo ala red sin provocar ninguna respuesta delos sistemas de seguridad. El problemaes an peor en las redes inalmbricas.Un gamberro ocasional apostado al otrolado de la calle, o en el apartamento deal lado, puede conectarse a sus redes.

Pero cmo consiguen los intrusos elacceso para entrar? De qu manera tru-

Hotspotter . . . . . . . . . . . . . . . . . . . . . . . .14

Falsificacin . . . . . . . . . . . . . . . . . . . . .18

Polticas de Seguridad SSPE . .24

EN PORTADA

can estos tipos sus propios sistemas paraque, usando la red como medio para susataques, conseguir entrar en los sistemasajenos? En portada de este mes daremosalgunas respuestas a esas cuestiones.

Nuestro artculo principal analiza lastcnicas de intrusin usadas para conec-tarse a clientes inalmbricos.Mostraremos oomo un atacante puedesecuestrar una conexin inalmbrica.Tambin podrn aprender cmo unintruso empresarial puede fingir ser unared segura y conseguir que se conecte unusuario ingenuo. Y mostraremos laextraordinaria herramienta Hotspotter,que evidenciar cuan vulnerable son susredes inalmbricas.

Nuestro segundo artculo examina eloscuro arte de la falsificacin ARP (ARPspoofing). La falsificacin ARP permite alintruso utilizar una direccin MAC de ori-gen falsa para suplantar a otro ordenadoren la red. Tambin aprendern acerca delos ataque por inundacin MAC (MACflooding), que ataca el mapeado de segu-ridad de un switch de la red. Tambienveremos el envenenamiento ARP, unaforma especial de falsificacin queataca la tabla ARP de otro ordena-dor. Les ensearemos porquincluso SSL y SSH no soninmunes a los ataquesARP y describiremos

-

14

Los expertos en seguridad siempre estn preocupados por los puntos

de acceso WLAN, pero a veces olvidan que los clientes tambin estn

expuestos a los atacantes. Los puntos de acceso pblicos hacen que

sea bastante fcil para los atacantes secuestrar conexiones, tal y como

lo demuestra la herramienta Hotspotter. POR MAX MOSER

Ataques a Clientes Inalmbricos

EN EL PUNTO DE MIRA

Ataques a Clientes Inalmbricos

EN EL PUNTO DE MIRA

PORTADA Hotspotter

14 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

Gracias a los complejos mecanis-mos actuales de seguridad, lasredes inalmbricas parecen que

se vuelven ms seguras da a da. Losmecanismos de autenticacin basadosen el marco de trabajo EAP (Protocolo deAutenticacin Extensible) prometen quemantendr a los indeseables en la calle.El Protocolo de Integridad deClaves Temporales (TKIP) [1],con su rpido intercambio declaves WEP, impide la repeti-cin de ataques y hace que seams compleja la vulneracin dela tecnologa de encriptacin,permitiendo que las claves seanms duraderas.

WPA/WPA2 [2] y la transi-cin a la encriptacin AES [3]parece que va a proporcionaruna solucin de seguridad casiperfecta para las redes empresa-

riales. Y para asegurarse, los puntos deacceso estn equipados tambin consoporte VLAN, deteccin de intrusos ysistemas de cortafuegos todo esto conun coste considerablemente alto.

Pero los daos surgen ms all de losconfines de la red de la empresa. En nues-tra actual y creciente era mvil, mucha

gente desea trabajar sin las ataduras delos cables. Actualmente, esto es una reali-dad. Gracias al incremento de la permisi-bilidad de las redes inalmbricas y a losbuenos administradores, la gente puedetrabajar en muchos lugares pblicos:aeropuertos, hoteles o salas de congresos.Si realmente se desea trabajar, apenashabr obstculos que nos detengan.

Los ejecutivos que tienen que viajaralrededor del mundo pueden apreciar lanueva flexibilidad que se encuentran y, amenudo, deciden reproducir sus propiosmedios empresariales. Los departamen-tos de las tecnologas de la informacinse ven forzados con frecuencia a introdu-cir complejas infraestructuras de seguri-

dad que se encarguen del trfi-co sensible que viaja a travsdel ter. Adems, los serviciosinalmbricos de las empresascasi siempre deben estar res-tringidos a los usuarios autori-zados.

Administradores enMovimientoUn ejecutivo tpico que viaja a loancho del pas con su porttilequipado con capacidad WLANbajo su brazo normalmente tiene

Figura 1:Conexin a un punto de acceso. Las vulnerabilidades

afectan al cliente cuando an est buscando las redes disponi-

bles en los pasos 1 y 2.

-

al menos dos configuraciones inalmbri-cas o perfiles -una para trabajar en puntosde acceso pblicos, ya sea en aeropuertosu hoteles y otro para accesos seguros a lared protegida de la empresa. Internet pro-porciona varias bases de datos que infor-man sobre dnde se encuentra localizadoel siguiente punto de acceso pblico [4].

Una red inalmbrica se compone de ml-tiples elementos y para manejar la cone-xin se transmiten una variedad de paque-

tes, por ejemplo, de datos,de control y paquetes degestin. Los paquetes degestin son particularmenteinteresantes en este caso,ya que manejan alertas deservicios, conexiones y des-conexiones (vase el cua-dro titulado Paquetes deAdministracin Crticos).

En ClaroLos paquetes de adminis-tracin dentro de las redesinalmbricas son transmi-tidos en claro (sin encrip-tar). Y por si esto no fuerapoco, no hay nada queverifique la integridad ni la

validacin del emisor/receptor. Un segun-do punto de acceso podra transmitirpaquetes Respuesta de Sondeo en respues-ta a un paquete Peticin de Sondeo de uncliente y luego invitarlo a que se asocie.Un paquete Respuesta a Sondeo, como elque se muestra en la Figura 2, se componede mltiples segmentos.

Los ms importantes son: Control de Cuadro (FC) especi-

fica el tipo del paquete (0para paquetes de gestin) ysubtipo (5 para Probe Res-ponse), adems de flags quehabitualmente estn a 0 paraProbe Response.

Direccin de destino es la direc-cin de destino.

Direccin fuente es la direccinMAC del cliente.

BSS Id es la direccin MAC delpunto de acceso.

Parmetros fijos se componende una marca de tiempo y deinformacin sobre las capacida-des de la red.

Parmetros Etiquetadps inclu-yen el SSID, su longitud y el

15

Hotspotter PORTADA

15Nmero 09W W W . L I N U X - M A G A Z I N E . E S

canal, adems de las velocida-des de transmisin soportadas.

La cuestin es, cmo se supone que losusuarios van a reconocer que realmenteestn conectados a la red real con la quese quieren conectar y no a una red con-trolada por un atacante. De hecho, losusuarios no tienen forma de saberlo y esaqu precisamente donde surge el aguje-ro de seguridad.

En una inspeccin ms detallada, seobserva que una red publica la siguienteinformacin:

El nombre lgico de la red(SSID)

La direccin MAC del punto deacceso

La configuracin del punto deacceso

Cualquier punto de acceso puede usarcualquier SSID, ya que esto es el nombrelgico de la red actual, y es un valorlibremente configurable que no se validay no tiene porqu ser nico.

La direccin MAC del punto de accesopodra ser fcilmente duplicada si unatacante usa un punto de acceso basadoen software. Y una direccin MAC dupli-cada no tiene habitualmente impactodentro de una red, al contrario de lo quesucede en las redes cableadas tradiciona-les. Un punto de acceso normalmente noverifica los paquetes entrantes para ave-riguar si fueron realmente enviados porl mismo.

Algunos dispositivos incluyen ahoramdulos de Sistemas de Deteccin deIntrusos propietarios para comprobar si seest produciendo un ataque basado eninfiltracin de paquetes. Pero la nicaforma real de eliminar el peligro sera intro-ducir un sistema de validacin emisor/receptor como el que se implementa en elproyecto de cdigo abierto llamado Wlsec[6]. Desafortunadamente este proyecto hatenido muy poca aceptacin por los fabri-cantes de dispositivos inalmbricos.

Sin AutenticacinUn punto de acceso no podr saltarseuna configuracin de autenticacin yencriptacin, ya que esta informacin nose da a conocer. Sin embargo, los par-metros de configuracin de los puntos deaccesos pblicos son diseados para seranticipados, algo que no ocurre en losusados por las empresas privadas.Ambos esquemas de proteccin son des-habilitados, ya que los puntos de acceso

Figura 2: Herramientas como Ethereal permiten analizar la

estructura de los paquetes IEEE 802. El ejemplo muestra un

paquete Probe Response como los usados por los atacantes

descritos en el artculo.

Beacons: Se envan por el punto deacceso para sincronizacin y para infor-mar de los parmetros de la red.

Probe Request: Se envan por el clientepara buscar redes disponibles y contie-nen parmetros tales como el SSID y lafrecuencia.

Probe Response: El punto de accesoresponde a los paquetes Probe Request,confirmando o rechazando las transac-ciones.

Association Request: El cliente anunciasu intencin de unirse a una red especfi-ca.

Association Response: La contestacindel punto de acceso, diciendo si permiti-r al cliente unirse a la red.

Disassociation: El punto de acceso leindica a los clientes que dejen su cone-xin actual.

Authentication: La autenticacin delcliente para la conexin en la red.

Desauthentication: Se enva por elpunto de acceso para eliminar unaautenticacin existente.

Cuadro 1: Paquetes deAdministracin Crticos

El modo monitor, tambin denominadomodo RFMON, es un modo especial enel que el firmware de la tarjeta inalm-brica pasa cualquier paquete que recibaal controlador software, en vez de lospaquetes que realmente estn destina-dos a ella -puede ser algo parecido aescuchar mltiples estaciones de radioal mismo tiempo.

Cuadro 2: Modo Monitor

-

Prism2 y Atheros nos propor-cionaron buenos resultadosen nuestro laboratorio.

Hotspotter primero conmu-ta la tarjeta a RFMON o modomonitor (vase el cuadro titu-lado Modo Monitor). Eneste modo, el programa acep-ta cualquier paquete del reade recepcin y evala cual-quier peticin probe. Lospaquetes Probe Request inclu-yen los detalles de la red que el clienteest actualmente buscando (vase elcuadro Paquetes de Gestin Crticos).

Para buscar una red, el cliente envapaquetes Probe Request con el parmetroSSID de la red que se busca. De modoms sencillo, el cliente de nuestro ejem-plo grita: Hola, es sta la reddel_punto_de_acceso_pblico ola_de_mi_empresa? Y si sucede esto,el punto de acceso enva una respuesta yla conexin puede ser establecida usan-do la configuracin definida por el perfildel cliente.

Si el cliente pierde la conexin, seintenta de nuevo. Dependiendo de laconfiguracin, el cliente puede intentarlocalizar las redes definidas en sus perfi-les a intervalos regulares o esperar a queel usuario le indique cuando hacerlo.

Si el cliente no encuentra la red queest buscando, normalmente sigue conla siguiente red que tenga definida en sulista de perfiles. Esto permite a un ata-cante descubrir los perfiles que un clien-te tiene definido.

Hotspotter toma el SSID de la red soli-citada y la compara con una lista de pun-tos de accesos que no proporcionanencriptacin. Si Hotspotter encuentraalguna coincidencia, inmediatamentedesactiva el modo monitor y automtica-mente configura la tarjeta como unpunto de acceso software (vase laFigura 3). De modo ms simple: S!Aqu esta la red del_punto_de_acce-so_pblico; ya puedes conectarte a m.El cliente tan slo tiene que acceder. Estohace que la conexin a la red est firme-mente controlada por el atacante.

Exploit AutomticoSi se especifica la opcin -r o -e y se lepasa a Hotspotter un script bash todoesto ocurre automticamente. -r significaque se ejecute antes de conmutar almodo punto de acceso y -e significa que

espere a que la tarjeta inalmbrica delatacante sea configurada como punto deacceso.

Por supuesto que no hay lmites a loque un atacante pueda decirle aHotspotter que haga dentro de los confi-nes de un script bash. Esto puede incluirasignaciones de direcciones IP basadasen DHCP y resoluciones de nombresbasadas en DNS para el cliente, escaneoautomtico de puertos, fisgoneo autom-tico de los datos de la comunicacin oincluso hacerse con el sistema instalan-do otro exploit o algn troyano. El ata-cante podra presentarse al cliente conuna pgina de conexin falsa.

ConclusinSi se piensa en la cantidad de porttilesque tienen integrados tarjetas inalmbri-cas en la actualidad, no es de extraarque las comunicaciones inalmbricas entrenes, aeropuertos o ferias sean un pro-blema de seguridad bastante serio. Esimportante tomar medidas de seguridadaunque sean caras y no facilitar a los ata-cantes nuevos vectores para atacar lastan seguras redes empresariales.

pblicos no autentican a los usuarios niencriptan los datos.

Esto permite a un atacante suplantar unared; los clientes supondrn que se hanconectado a la red real, aunque en realidad,se hayan conectado a la red del atacante.Los atacantes pueden incluso usar mlti-ples adaptadores para configurar un esce-nario del hombre en medio, donde elpunto de acceso examina los datos delcliente antes de enviarlos a su destino.

Esta vulnerabilidad se demostr porprimera vez con Airjack [7]. El grupoSsmo, que se hizo famoso con Airsnort,reconoci rpidamente el problema ydesarroll la herramienta Airsnarf [8],que genera un punto de acceso basadoen software con una pgina Web deconexin falsa.

Si un cliente rechaza desconectarse deuna sesin existente, la herramientaVoid11 puede generar paquetes de desau-tenticacin y forzar al cliente a retrocedery empezar la bsqueda de redes de nuevo.

HotspotterAirsnarf no proporciona a los usuariosuna herramienta totalmente automatiza-da, ya que supone que algunos parme-tros de la red, como el SSID, son conoci-dos. La herramienta Hottspotter [9], delautor, utiliza una solucin similar aAirsnarf pero reacciona autnomamentefrente a las bsquedas realizadas por losclientes de redes desprotegidas. El pro-grama puede usar cualquier adaptadorque pueda ser configurado usandoiwconfig mode monitor y iwconfig modemaster. Las tarjetas con los chipsets

PORTADA Hotspotter

16 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

[1] TKIP: http://www.cisco.com

[2] WPA: http://wwww.wi-fi.org

[3] AES: http://www.faqs.org/rfcs/rfc3565.html

[4] Directorio International de puntos deaccesos: http://mobile.yahoo.com/wifi

[5] Cliente Odyssey para Windows: http://www.funk.com/radius/wlan/

lan_c_radius. asp

[6] Proyecto WLSec: http://wlsec.net

[7] Airjack: http://sourceforge.net/projects/airjack

[8] Airsnarf: http://airsnarf.shmoo.com

[9] Hotspotter: http://wwww.remote-exploit.org

RECURSOS

Figura 3: Hotspotter en accin, cada punto indica un

paquete recibido de la red.

Para mantener la administracin de losclientes lo ms sencilla posible y permi-tir a la gente usar ms o menos cual-quier punto de acceso pblico sin tenerque reconfigurar sus porttiles, los usua-rios normalmente crean un perfil Mired segura y otro Otras. Esta ltimaes un caso especial e incluye cualquierred, independientemente del nombre dela red. Si un atacante intenta colarse enuna red segura, el cliente no podr aso-ciarse con la red, ya que la configuracinde autenticacin y encriptacin se loimpedir. Sin embargo, este no es siem-pre el caso de los usuarios Windows conla configuracin que se ha descrito yaque el perfil Otras est implcito.

Cuadro 3: Peligro Grave conWindows

-

18

Cualquier usuario de una LAN puede curiosear y manipular el trfico local. Las tcnicas denominadas ARP

spoofing y poisoning proporcionan a los atacantes una manera fcil de llevarlo a cabo.

POR THOMAS DEMUTH, ACHIM LEITNER

ARP Spoofing y Poisoning

TRUCOS DE TRFICO

PORTADA ARP Spoofing

18 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

Curiosidad, venganza o espionajeindustrial pueden ser las razonespor las que desde dentro de su

propia red un atacante pueda realizarsus fechoras. Las estadsticas confirmanque entre el 70 y 80 por ciento de los ata-ques efectuados a una red procedendesde dentro de la misma [1]. Los admi-nistradores pasan bastante tiempo impi-diendo estos ataques internos ya queproteger la red desde dentro es muchoms difcil que protegerla frente a ata-ques externos.

Una de las tcnicas ms formidables deataques internos es la que se conoce comoARP spoofing. ARP spoofing coloca a unatacante en una posicin en la que puedeespiar y manipular el trfico local. El ata-que conocido como el hombre de en medioes fcil de realizar gracias a un softwaresofisticado, incluso los atacantes con muypocos conocimientos sobre redes dispo-nen de buenas utilidades para llevar acabo su cometido con xito.

Cmo funciona ARP?El protocolo ARP se public enNoviembre de 1982 como RFC 826 [2]

por David C. Plumier. Como la seguridaden las tecnologas de la informacin noera un factor importante en aquellapoca, el objetivo era simplemente pro-porcionar funcionalidad. ARP transfor-ma direcciones IP a direcciones MAC. Siel cliente C necesita enviar un paquete alservidor S, tiene que saber cual es ladireccin MAC de S si ambas mquinasestn dentro de la misma subred. Inclusosi S reside en una red diferente, C annecesita la MAC -en este caso, la direc-cin del router que reenviar el paquete.El router se har cargo de todo lo dems.

Para averiguar la direccin MAC, Cretransmite una solicitud ARP a todas lasmquinas de la red local, preguntandoQuin tiene la direccin IP a.b.c.d?. Lamquina que tiene dicha direccin IPresponde indicndole al cliente su direc-cin MAC (Figura 1).

Como se muestra en la Figura 2, unpaquete ARP se transporta como informa-cin dentro de una trama Ethernet. Parapermitir que esto pueda hacerse, el valorde 0x8006 se coloca en la cabecera de latrama en el campo tipo esto le indica aldestino que se trata de un paquete ARP.

Como sera muy costoso el tener queretransmitir solicitudes ARP y esperar lasrespuestas antes de enviar datos, cadapila IP contienen una tabla ARP, tambinconocida como ARP cach (Figura 3). Lacach contiene una tabla con las direc-ciones IP y las direcciones MAC corres-pondientes. La tabla puede albergarentradas estticas (por ejemplo, aquellasgeneradas por un usuario) y entradasdinmicas (aquellas que ha ido apren-diendo a travs del protocolo ARP). Lasentradas dinmicas a menudo son vli-das para perodos cortos de tiempo, nor-malmente unos cuantos minutos.

Efectuando ataques en laLANComo ARP no realiza ningn intento porprotegerse frente paquetes manipulados,es vulnerable a una serie de ataques. Losms comunes son MAC spoofing, MACflooding y ARP spoofing.

MAC spoofing implica que el atacantedebe usar una direccin fuente MACmanipulada. Esta tcnica tiene sentido silos privilegios van ligados a una direccinMAC. Muchos administradores de WLAN

-

(Wireless LAN) ponen la direccin MACde los usuarios autorizados en una lista decontrol de acceso. Esto es una medida deseguridad dbil ya que es fcil de vulnerar.El atacante tan slo tiene que conocer unadireccin privilegiada y usarla cuando lamquina con dicha direccin est apaga-da. MAC spoofing es til cuando los ata-cantes quieren proteger su identidad.

Hay una forma bastante sencilla deimpedir esta clase de ataques en una redcableada: muchos switches permitenseguridad a nivel de puertos. El switch tanslo aprende la direccin MAC una sola

vez y la almacena permanentemente. Apartir de este momento, el switch no acep-tar ninguna otra direccin MAC fuenteconectada a ese puerto. Este mecanismoes efectivo frente a los ataques MAC spoo-fing. Como punto negativo se tiene que eladministrador debe reconfigurar el switchcada vez que se cambie la red.

La seguridad a nivel de puertos puedetambin proteger la red frente a otraclase de ataques. El ataque conocidocomo MAC flooding est diseado paraechar abajo la seguridad a nivel de puer-tos de un switch.

19

ARP Spoofing PORTADA

19Nmero 09W W W . L I N U X - M A G A Z I N E . E S

Al contrario que los hubs, los switchesusan tablas CAM (Memoria de contenidodireccionable), que especifican el puertocorrespondiente a cada direccin MACdel switch. El switch tan solo enviarpaquetes a travs del puerto que conduz-ca a la mquina destino.

Los atacantes pueden deshabilitar estafuncionalidad sobrecargando el switchcon direcciones -la tabla CAM solo puedecontener un nmero determinado dedirecciones. Si el ataque tiene xito, seconsigue que el switch funcione como unhub y esto permite que las comunicacio-nes sean visibles por cualquier puerto.

ARP PoisoningEl tercer ataque no es tan fcil de detec-tar y no hay contramedidas simples. Elataque se basa en un ARP spoofing,donde el atacante deliberadamentetransmite un paquete ARP falso. ARPpoisoning es un tipo especfico de ARPspoofing cuyo objetivo es manipular(envenenar en ingls, de ah el nombre)las tablas ARP de otras mquinas.

Como los sistemas operativos no sue-len comprobar si una respuesta ARP esrealmente la contestacin a una solicitudARP enviada previamente, la informa-cin de la direccin de la respuesta esalmacenada en la cach. En los sistemasWindows los atacantes pueden incluso

Si dos ordenadores en una red quierencharlar, necesitan una forma de identifi-cacin entre ellos unvoca. Ethernet utili-za un nmero de 48-bit (6 byte), que esasignado por el fabricante. La denomina-da direccin MAC (Control de Acceso alMedio) es nica en el mundo. Esto per-mite a los usuarios aadir (ms omenos) tantos adaptadores Ethernetcomo quieran a la LAN. Sin switches obridges Ethernet usa broadcasting; estoes, cada paquete en el cable se enva acada nodo de cada segmento de la red.Pero solo el destino pretendido aceptarel paquete, mientras todos los otrosnodos lo ignorarn.

Esta solucin es sorprendentementefcil, pero no se adapta bien en diversosentornos. Todo el que est conectado almedio comn comparte el ancho debanda. Los bridges y los switches redu-cen la situacin dividiendo la red en ml-tiples segmentos y aprendiendo qudirecciones MAC estn disponibles a tra-vs de los puertos (tabla CAM, Content

Addressable Memory). Esto permite aestos dispositivos transmitir paquetesslo a los segmentos donde se encuen-tra la mquina destino. Sin cada seg-mento, los nodos de la red puedenenviarse paquetes unos a otros sin inter-ferencias con comunicaciones en otrossegmentos.

Este principio no es aplicable a todas lasredes. Cada switch necesita conocer elentorno que le rodea. Para manejar esto,los creadores de Internet presentaron unesquema de direcciones basados en lasdirecciones IP. Las direcciones IP tienenuna longitud de 32 bits (4 bytes) y com-prende una red y una seccin de host. Lamscara de red le dice qu parte de lasdirecciones se refiere a la red y qu parteidentifica al host.

Las redes individuales que formanInternet estn conectadas por routers.Los routers slo necesitan conocer direc-ciones de red para enviar paquetes deforma correcta. Mientras se asignan

direcciones IP, la LAN continua utilizandoslo direcciones MAC. Pero sera uninconveniente para cada programa quenecesite conocer ambas direcciones IP ylas direcciones MAC. Aqu es donde ARP(Address Resolution Protocol) puedeayudar proporcionando la direccinMAC que coincida con una direccin IP.El administrador no necesita configuraresto es decir, no hay necesidad de con-figurar las coincidencias entre direccio-nes IP/MAC. Como parte negativa, laautomatizacin lleva a un gran problemade seguridad, que discutiremos con msdetalle en este artculo.

Junto con ARP, tambin est RARP(Reverse ARP, [3]). De forma similar aDHCP, un servidor RARP asigna unadireccin IP a una mquina basada en elconocimiento de la direccin MAC delequipo. Como RARP no pasa ningnotro parmetro (nombre del servidor,direccin del gateway, mscara de red),hoy en da es muy extrao usarlo.

Direcciones de la LAN: Conceptos Bsicos

Figura 1: El cliente utiliza ARP para averiguar la direccin MAC del servidor en la LAN antes

de enviar paquetes a este servidor. La peticin a Who has se transmite a todas las mqui-

nas en la LAN. El nodo con la direccin pedida responder directamente a la mquina que pre-

gunta.

-

cuentes; de hecho, se suele hacer clic ysimplemente ignorar el mensaje. Unerror en algunas versiones del navegadorInternet Explorer hace que sea posibleatacar las conexiones SSL sin que elnavegador ni siquiera muestre la alerta.

El ataque a SSH sigue un patrn simi-lar (Figura 4). Si el cliente ya conoce laclave del lado del servidor, mostrar unmensaje claro (Figura 5). Pero muchos

usuarios y administradores ignoran elaviso, suponiendo que alguien ha cam-biado la clave del servidor. Pocos proto-colos o implementaciones son inmunes.(IPsec es una excepcin. IPsec rehsatrabajar si algo va mal con el proceso deautenticacin).

A causa de este problema, casi cual-quier clase de comunicacin interna esvulnerable. Hay incluso herramientas

modificar entradas declaradas por losusuarios como estticas.

Realizando esto se permite que un ata-cante monitorice el dilogo entre uncliente y un servidor y utilizando la tc-nica del hombre de en medio, manipu-le el dilogo. El hombre en medio mani-pula las entradas del servidor en cachARP del cliente, haciendo creer al clienteque la direccin MAC del atacante es enrealidad la direccin del servidor. Elmismo truco se usa para el servidor.

Si el cliente quiere hablar con el servi-dor, comprobar su tabla ARP manipula-da y enviar el paquete a la direccinMAC del atacante. Esto permite al ata-cante leer y modificar el paquete antesde reenviarlo al servidor. Entonces el ser-vidor supone que el paquete fue enviadodirectamente por el cliente. La respuestadel servidor de nuevo va al atacante, quela reenva al cliente. Si el servidor resideen otra subred, el atacante tan solo tieneque lanzar su ataque contra el router.

Desde luego, un atacante puede provo-car una denegacin de servicio simple-mente descartando cualquier paqueterecibido. Para manipular los datos, elatacante simplemente tiene que reenviardatos diferentes a los que reciba. Los ata-cantes pueden fcilmente recolectar con-traseas, ya que el nmero del puerto lespermite averiguar el protocolo usado eidentificar las credenciales del usuariobasndose en este conocimiento.

Precaucin incluso con SSLy SSHLas conexiones encriptadas no son auto-mticamente inmunes, como demues-tran diversas herramientas ARP. Estosprogramas estn ahora disponibles paravarios sistemas operativos (vase el cua-dro titulado Exploits para ARP).

Adems de la funcionalidad de ARPpoisoning, incluye implementacionespara clientes y servidores de SSL (SecureSocket Layer), TLS (Transport LayerSecurity), SSH (Secure Shell) o PPTP(Point to Point Tunneling Protocol).

Accediendo a un servidor web SSL, elnavegador alerta al usuario que algo vamal con el certificado para la conexin.Pero hay muchos usuarios que no com-prenden la importancia de la alerta ysimplemente la ignoran. El hecho de quemuchos servidores usen un certificadogenerado por ellos mismos hace quedichas alertas sean relativamente fre-

PORTADA ARP Spoofing

20 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

A continuacin nombraremos algunosprogramas que permiten a los atacantesexplotar las vulnerabilidades de ARP. Losadministradores pueden utilizar estasherramientas para testear sus propiasredes. Son bastante tiles para demos-trar la severidad de los ataques ARP. Elproblema de seguridad real, por supues-to, no es el hecho de que estas herra-mientas existan, ya que ARP es relativa-mente inseguro.

ARP-SK: Los programadores describensus herramientas como una NavajaSuiza para ARP; est disponible paraversiones Unix y Windows. El progra-ma puede manipular las tablas ARP envarios dispositivos. http://www.arp-sk.org

Arpoc y WCI: Este programa para Unix yWindows realiza un ataque tipo hombrede en medio en la LAN. Contesta a cadapeticin ARP que alcanza la mquinacon una respuesta ARP manipulada yreenva cualquier paquete de entrega nolocal al router apropiado. http://www.phenoelit.de/arpoc/

Arpoison: Una herramienta de lnea decomandos que crea un paquete ARPmanipulado. El usuario puede especifi-car la fuente y la direccin IP/MAC de latarjeta. http://arpoison.sourceforge.net

Brian: Esta herramienta extremadamen-te simple (comprendido en un slo fiche-ro C) utiliza ARP poisoning para deshabi-litar las interconexiones en la LAN. Estopermite a un atacante fisgonear todo eltrfico en la red. http://www.bournemouthbynight.co.uk/tools/

Cain & Abel: Este sofisticado softwarede Windows comenz como una herra-mienta de recuperacin de claves.Fisgonea la red y utiliza una variedad detcnicas para descifrar claves encripta-das. La versin 2.5 de la herramienta fuela primera en introducir ARP poisoning,que permite a los atacantes fisgonear eltrfico IP en la LAN. El programa atacaconexiones SSH y HTTPS. http://www.oxid.it/cain.html/

Dsniff: Los programas individuales enesta suite de herramientas llevan acabo distintas tareas. Dsniff, Filesnarf,Mailsnarf, Msgsnarf, Urlsnarf yWebspy fisgonean la red y cogendatos interesantes (como claves,correos y ficheros). Arpspoof,Dnsspoof y Macof permiten a losadministradores y atacantes accedera datos que un switch normalmenteprotege. Sshmitm y Webmitm sopor-tan el ataque hombre de en medio enSSH y HTTPS (aunque el autor serefiere a ellos como ataques Monkeyin the Middle). http://naughty.monkey.org/~dugsong/dsniff/

Ettercap: Un potente programa conuna interfaz basada en texto (ver Figura4); la ltima versin tambin tiene uninterfaz Gtk. Las acciones se realizanautomticamente, con la herramientase muestran tarjetas potenciales enuna ventana. Junto a Sniffing, los ata-ques ARP y la obtencin de clavesautomticas, Ettercap tambin puedemanipular datos sin una conexin. Elprograma tambin ataca conexionesSSHv1 y SSL (utilizando las tcnicasdel ataque del hombre de en medio).http://ettercap.sourceforge.net

Hunt: Las conexiones fallidas, fisgoneode datos y secuestro de sesiones. Laherramienta utiliza manipulacin ARP yotras tcnicas. http://packetstormsecurity.nl/sniffers/hunt/

Juggernaut: En 1997, Phrack Magazinepublic Juggernaut, el predecesor de lamayora de los sniffers actuales concapacidad para manipular la cachARP. http://www.phrack.org/show.php?p=50&a=6

Parasite: El servicio Parasite fisgonea laLAN y responde a peticiones ARP conrespuestas ARP manipuladas. La herra-mienta permite gradualmente a lamquina establecerse por s mismacomo un hombre de en medio paracualquier comunicacin en la red.http://www.thc.org/releases.php

Herramientas de Explotacin ARP

-

para novatos que pueden obtener contra-seas de unos 50 protocolos. Como esteataque sucede a nivel ARP y normalmen-te tan solo los accesos IP son registradoslos atacantes de hoy en da se sientenbastante seguros ya que nadie se perca-tar de que ellos estn al acecho.

Impidiendo los ataques ARPUna posible solucin para impedir losataques ARP sera imposibilitar la des-carga y ejecucin de software externo,aunque esta regla es extremadamente

mquinas desde un CD o que conectensus porttiles a la red.

Las entradas ARP estticas puedenayudar a impedir los ataques ARP, perola mayora de los administradores que-rrn evitar el esfuerzo titnico que supo-ne el asignar las direcciones manual-mente para todas las mquinas. Como elsistema operativo de Microsoft permite alos atacantes manipular incluso lasentradas ARP estticas asignadasmanualmente, conseguir un entornoseguro es realmente difcil.

Esta solucin tan slo tiene sentido enpequeas redes, ya que el nmero deentradas ARP crece proporcionalmenteal cuadrado del nmero de adaptadoresde red. Dicho de otro modo, haran falta9900 entradas para un sistema con cienmquinas (99 para cada uno de ellos).Esto implica un enorme esfuerzo deadministracin, especialmente si se tie-nen que resolver problemas de red.

Echndole un ojoArpwatch [4] es una herramienta decdigo abierto para plataformas UNIX

ARP Spoofing PORTADA

difcil de llevar acabo. Los admi-nistradores tendr-an que restringirel uso de la cone-xin a Internet.HTTP, HTTPS,FTP y el correoelectrnico hacenque le sea fcil aun atacante infil-trarse dentro de lared software dai-no. Los adminis-

tradores tendran tambin que prohibirel uso de disquetes, CDs, adems de dis-positivos mviles como porttiles yPDAs. Debido a las restricciones de uso,esta solucin es inviable.

Si se usa Linux en la red interna y nose le da a los usuarios los permisos deroot, se pueden evitar la mayora de losataques: los usuarios necesitan los privi-legios de root para enviar paquetes ARPdainos. Sin embargo, como administra-dor, no se tiene una forma efectiva deimpedir que los usuarios arranquen sus

Figura 5: Durante el ataque Ettercap (Figura 4), el cliente (odo en

este ejemplo) recibe una clave modificada del servidor. La clave pro-

viene del atacante y no del servidor solicitado (bashir). Si el usuario

escoge ignorar la advertencia, la conexin ser fisgoneada.

-

ataque. Esta arqui-tectura hace queARP-Guard seadapte bien tantoen redes pequeascomo en grandesredes y el interfaz

basado en web que dispone hace que seaapreciado por los administradores.

ARP-Guard tiene sensores LAN ySNMP. Los sensores LAN funcionancomo Arpwatch o cualquier sistema IDS,analizando cualquier paquete ARP queel sensor lea. Por el contrario, el sensorSNMP usa el protocolo SNMP paraconectarse a los dispositivos existentes ypreguntarle por sus tablas ARP.

Los sistemas de deteccin de intrusos,IDS, (vase el cuadro titulado Snort yARP) tambin son capaces de detectarataques ARP, pero normalmente se insta-lan en las fronteras de la red. Pero amuchos negocios, simplemente no lesvale la pena instalar un IDS en la redinterna. Adems, los empleados podransentir que estn dentro del GranHermano bajo la mirada del administra-dor de la red. El administrador puede vertodo el trfico de la red y adems moni-torizar el acceso de la plantilla. La utili-dad de esta solucin es cuestionable,como la mayora de los sistemas IDSsimplemente ignoran el trfico ARP. Ypor ltimo, el sistema al completo podracolapsar al enfrentarse a ataques de tipo

ARP poisoning en combinacin con laasignacin dinmica de direcciones IP.

La criptografa al rescateLos protocolos criptogrficos (IPsecsobre todo) se aseguran de la confiden-cialidad, autenticidad e integridad de losdatos, los ataques ARP se reducen sim-plemente a una denegacin de servicios.Cualquier intento de fisgonear o manipu-lar los datos fracasarn. Sin embargo,pasar algn tiempo hasta que IPsec yotros protocolos criptogrficos se insta-len y configuren correctamente dentro delas redes internas.

Hay un grupo de investigadores quesolicitan que ARP sea reemplazado conuna versin ms segura [7]. S-ARP sebasa en criptografa, un CA (Autoridadde Certificacin) y mensajes ARP firma-dos digitalmente. Sin embargo, se cues-tiona si vale realmente la pena: IPsecproporciona mucha ms proteccin conel mismo esfuerzo, donde S-ARP tan soloprotege ARP. Lo nico que ARP tiene asu favor es que implica menor sobrecar-ga de CPU en los sistemas.

Otras tcnicas dePrevencinAgunos fabricantes de cortafuegos y rou-ters sostienen que sus productos soncapaces de detectar ataques ARP spoo-fing, pero estrictamente esto no es ver-dad ya que estos sistemas tan solo pue-

que monitoriza las actividades ARPinusuales. La mquina que ejecutaArpwatch lee la informacin de direccio-namiento almacenada en cada paqueteARP que pasa por ella y almacena estainformacin en una base de datos. Si eldato no coincide con las entradas yaalmacenadas, Arpwatch enva un correoal administrador avisndole. El autordice que la herramienta soporta SNMP,aunque nos ha resultado imposible con-firmarlo en nuestro laboratorio.

Actualmente, la mayora de las redesusan direcciones IP dinmicas asignadaspor DHCP (Dynamic Host ConfigurationProtocol). En esta clase de entornos,Arpwatch devolver gran cantidad deavisos de falsos positivos ya que avisarde cualquier cambio producido por lasdirecciones IP/MAC.

ARP-Guard [5], un producto recientede ISL, funciona dentro del marco deuna arquitectura gestionada por senso-res. Mltiples sensores monitorizan lainformacin ARP y envan dicha infor-macin al sistema de gestin, que anali-za los mensajes y alerta a los administra-dores en el caso de que se produzca un

22 Nmero 09 W W W . L I N U X - M A G A Z I N E . E S

PORTADA ARP Spoofing

Snort [6] es un ejemplo sobresaliente delo que es un IDS para redes. Este sistemade deteccin de intrusiones ayuda a losadministradores a detectar ataques enuna red en una fase temprana, permi-tiendo implementar contramedidas.Snort dispone de un preprocesadorArpspoof con cuatro mecanismos dedeteccin.

Para cada peticin ARP que detecta, elpreprocesador Arpspoof valida ladireccin fuente en el cuadro Ethernetcontra la direccin fuente el paqueteARP. Si ambas direcciones no coinci-den, emite una advertencia. El enve-nenamiento ARP no implica la utiliza-cin de direcciones diferentes en estoscampos, por lo que no se detectara unataque en todos los casos.

Para respuestas ARP, se lleva a cabouna comparacin de direcciones fuen-

te y destino. Si una de estas compara-ciones no coinciden, Snort emite unaadvertencia. Como en el caso anterior,esto no detectara envenenamientoARP per se, aunque s Proxy ARP. Porotro lado, esta tcnica a menudo eslegtima e involucra una mquina quecontesta peticiones ARP en delega-cin de otra mquina.

El sistema alerta en el caso de peticio-nes ARP que se envan a direccionesunicast en vez de a broadcast. Aunqueeste comportamiento no se conformaal estndar (que tiene ms de 20aos), existen buenas razones paraello. Sin embargo, un autntico ARPno necesita unicastear peticiones,por tanto, al igual que ms arriba, estemecanismo podra fallar a la hora dedetectar una ataque de envenena-miento.

Snort comprueba todos los paquetesARP basndose en una lista de direc-ciones IP y MAC proporcionadas porel administrador. Si la direccin IP esten la lista, el IDS leer su correspon-diente direccin MAC de la lista y lacomparar con la direccin MAC delpaquete y del cuadro Ethernet. En elcaso de discrepancia, Snort emite unaadvertencia. Este mecanismo slo estil para redes pequeas, al ser elesfuerzo de configuracin demasiadogrande en otros casos. No hay ningu-na manera de utilizar esta funcionali-dad de manera consistente con asig-nacin dinmica de direcciones(DHCP).

En otras palabras, la capacidad de Snortpara la deteccin de envenenamientoARP es limitada, al igual que en el casode otros Sistemas de Deteccin deIntrusiones.

Snort y ARP

Figura 3: La tabla ARP en un sistema Linux con una entrada incom-

pleta, una entrada esttica y dos entradas dinmicas (C: completa, M:

esttica).

-

den detectar y registrar modificacionesde sus propias tablas ARP y no tienenforma de saber si el cambio se ha produ-cido por una causa legtima.

Dividir la red en un gran nmero desubredes y asignar un pequeo nmero deusuarios a cada subred puede ayudar alimitar la exposicin a ataques ARP. Losswitches, que permiten a los administra-dores manejar el trfico de red, proporcio-nan proteccin contra ataques ARP y sir-ven tambin para gestionar el trfico.Como contrapunto, esta clase de switch escaro, aumenta el volumen de trabajo delos administradores y pueden tener elefecto de bloquear algunas aplicaciones.

Algunos desarrolladores intentan aa-dir proteccin a la pila IP en los dispositi-

vos terminales. El par-che Antidote [8] le indi-ca a una mquina Linuxque enve una solicituda la direccin MAC pre-via antes de cambiaruna entrada ARP. Lamquina slo cambiarla entrada si la solicituda la direccin previa noes respondida. Denuevo, esta solucin noproporciona ningunaproteccin real frente alsabotaje. El atacantepuede simplemente ase-gurarse de que el ataquesuceda cuando lamquina con la direc-cin MAC previa estapagada o sea inalcan-zable. En el caso de quehaya bastante sobrecar-ga o que se tenga unasolucin de balanceo de

carga, el parche puede causar que lacomunicacin a estos sistemas falle.