CS 4-6-1 A Config básica de seguridad

-

Upload

miguelxxyy -

Category

Documents

-

view

816 -

download

1

Transcript of CS 4-6-1 A Config básica de seguridad

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 1/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 1 de 29

CS 4.6.1: Configuración básica de seguridad

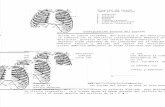

Diagrama de topología

Tabla de direccionamiento

Dispositivo Interfaz Dirección IP Máscara de subred Gateway por defecto

R1Fa0/1 192.168.10.1 255.255.255.0 N/C

S0/0/0 10.1.1.1 255.255.255.252 N/C

R2

Fa0/1 192.168.20.1 255.255.255.0 N/C

S0/0/0 10.1.1.2 255.255.255.252 N/C

S0/0/1 10.2.2.1 255.255.255.252 N/C

Lo0 209.165.200.225 255.255.255.224 N/C

R3Fa0/1 192.168.30.1 255.255.255.0 N/C

S0/0/1 10.2.2.2 255.255.255.252 N/C

S1 VLAN10 192.168.10.2 255.255.255.0 N/C

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 2/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 2 de 29

S3 VLAN20 192.168.30.2 255.255.255.0 N/C

PC1 NIC 192.168.10.10 255.255.255.0 192.168.10.1

PC3 NIC 192.168.30.10 255.255.255.0 192.168.30.1Servidor

TFTPNIC 192.168.20.254 255.255.255.0 192.168.20.1

Objetivos de aprendizaje

Al completar esta práctica de laboratorio, el usuario podrá:

• Cablear una red según el diagrama de topología o preparar el archivo de red para Dynagen.

• Borrar la configuración de inicio y recargar un router al estado por defecto

• Realizar tareas de configuración básicas en un router

• Configurar la seguridad básica de router

• Deshabilitar las interfases y los servicios de Cisco que no se utilicen

• Proteger las redes empresariales de ataques básicos internos y externos•

Escenario

En esta práctica de laboratorio, se aprenderá a configurar la seguridad básica de red mediante la red quese muestra en el diagrama de topología. Se aprenderá a configurar la seguridad del router de tresmaneras diferentes: mediante la CLI, la función de seguridad automática y SDM de Cisco.

Tarea 1: Preparar la red

Paso 1: Conectar una red que sea similar a la del diagrama de topología.

Se puede utilizar cualquier router del laboratorio, siempre y cuando éste disponga de las interfacesnecesarias que se muestran en la topología.

Nota: Esta práctica de laboratorio se desarrolló y probó mediante routers 1841. Si se utilizan routers serie1700, 2500 ó 2600, los resultados y las descripciones del router pueden ser diferentes.

Paso 2: Borrar todas las configuraciones de los routers.

Tarea 2: Realizar las configuraciones básicas del router

Paso 1: Configurar los routers.

Configure los routers R1, R2 y R3 de acuerdo con las siguientes instrucciones:

• Configure el nombre de host del router según el diagrama de topología.

• Deshabilite la búsqueda DNS.

• Configure un mensaje del día.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 3/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 3 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

• Configure las direcciones IP de R1, R2 y R3.

• Habilite RIP versión 2 en todos los routers para todas las redes.

• Cree una interfaz loopback en R2 para simular la conexión a Internet.

• Configure un servidor TFTP en R2. Si necesita descargar el software del servidor TFTP, una

opción es: http://tf tpd3 2 .jounin.ne t/

Paso 2: Configurar las interfaces Ethernet.

Configure las interfaces Ethernet de PC1, PC3 y el servidor TFTP con las direcciones IP y las gatewayspor defecto de la tabla de direccionamiento que se encuentra al comienzo de esta práctica de laboratorio.

Paso 3: Probar la configuración de los equipos PC al hacer ping a la gateway por defecto desdecada PC y el servidor TFTP.

Tarea 3: Proteger al router del acceso no autorizado

Paso 1: Configurar contraseñas seguras y autenticación AAA.

Utilice una base de datos local en R1 para configurar contraseñas seguras. Utilice ciscoccna para todaslas contraseñas en esta práctica de laboratorio.

R1(config)#enable secret ciscoccna

¿Cómo ayuda la configuración de una contraseña secreta de enable a proteger un router para que no sevea afectado por un ataque?

ENCRIPTANDO LA CLAVE PARA EL ACCESO A MODO GLOBAL

El comando username crea un nombre de usuario y una contraseña que se almacenan localmente en elrouter. El nivel privilegiado por defecto del usuario es 0 (la menor cantidad de acceso). Se puede cambiar elnivel de acceso de un usuario al agregar la palabra clave privilege 0-15 antes de la palabra clave

password .

R1(config)# username ccna password ciscoccna

El comando aaa habilita la AAA (autenticación, autorización y contabilidad) globalmente en el router.Esto se utiliza para conectarse al router.

R1(config)# aaa new-model

Puede crear una lista de autenticación a la que pueda accederse cuando alguien intenta iniciar sesión en eldispositivo después de aplicarla a las líneas vty y líneas de consola. La palabra clave local indica que labase de datos del usuario se encuentra almacenada en forma local en el router.

R1(config)# aaa authentication login LOCAL_AUTH local

Los siguientes comandos le indican al router que los usuarios que intentan conectarse al router debenautenticarse mediante la lista recién creada.

R1(config)# line console 0

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 4/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 4 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

R1(config-lin)#login authentication LOCAL_AUTHR1(config-lin)#line vty 0 4R1(config-lin)#login authentication LOCAL_AUTH

¿Qué elemento no seguro observa en la siguiente sección de la configuración en ejecución?:

R1#show run<output omitted>!enable secret 5 $1$.DB7$DunHvguQH0EvLqzQCqzfr1!aaa new-model!aaa authentication login LOCAL_AUTH local!username ccna password 0 ciscoccna!<output omitted>!

banner motd ^CUnauthorized access strictly prohibited, violators will beprosecuted to the full extent of the law^C!line con 0logging synchronouslogin authentication LOCAL_AUTHline aux 0line vty 0 4login authentication LOCAL_AUTH!

LA CLAVE

Para aplicar encriptación simple a las contraseñas, ingrese el siguiente comando en el modo deconfiguración global:

R1(config)#service password-encryption

Verifique esto con el comando show run.

R1#show runservice password-encryption!enable secret 5 $1$.DB7$DunHvguQH0EvLqzQCqzfr1

!aaa new-model!aaa authentication login LOCAL_AUTH local!username ccna password 7 0822455D0A1606141C0A<output omitted>!

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 5/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 5 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

banner motd ^CCUnauthorized access strictly prohibited, violators will beprosecuted to the full extent of the law^C!line con 0logging synchronouslogin authentication LOCAL_AUTH

line aux 0line vty 0 4login authentication LOCAL_AUTH!

Paso 2: Establecer la seguridad de las líneas de consola y las líneas VTY.

Puede hacer que el router desconecte una línea que ha estado inactiva durante un determinado períodode tiempo. Si un ingeniero de red estaba conectado a un dispositivo de red y tuvo que ausentarserepentinamente, este comando desconecta al usuario automáticamente después de un determinadoperíodo de tiempo. Los siguientes comandos hacen que la línea se desconecte después de 5 minutos.

R1(config)#line console 0R1(config-lin)#exec-timeout 5 0R1(config-lin)#line vty 0 4R1(config-lin)#exec-timeout 5 0

El siguiente comando dificulta los intentos de conexión de fuerza bruta. El router bloquea los intentos deconexión durante 5 minutos si una persona intenta sin éxito conectarse 2 veces en 2 minutos. Esto seconfigura en un valor bajo específicamente a los fines de esta práctica de laboratorio. Otra medida es elregistro de estos eventos cada vez que suceden.

R1(config)# login block-for 300 attempt 2 within 120R1(config)# security authentication failure rate 5 log

Para verificar esto, intente conectarse a R1 desde R2 a través de Telnet con un nombre de usuario y unacontr

aseña incorrectos.

En R2:

R2#telnet 10.1.1.1Trying 10.1.1.1 ... OpenUnauthorized access strictly prohibited, violators will be prosecuted to thefull extent of the law

User Access Verification

Username: ciscoPassword:

% Authentication failed

User Access Verification

Username: ciscoPassword:

% Authentication failed

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 6/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 6 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

[Connection to 10.1.1.1 closed by foreign host]R2#telnet 10.1.1.1Trying 10.1.1.1 ...% Connection refused by remote host

En R1:

*Sep 10 12:40:11.211: %SEC_LOGIN-5-QUIET_MODE_OFF: Quiet Mode is OFF, becauseblock period timed out at 12:40:11 UTC Mon Sep 10 2007

Tarea 4: Establecer la seguridad de acceso a la red

Paso 1: Impedir la propagación de la actualización del enrutamiento RIP.

¿Quién puede recibir actualizaciones RIP en un segmento de red en el que RIP está habilitado? ¿Esésta la configuración preferida?

TODAS LAS INTERFACES HABILITADAS CON ENRUTAMIENTO EN LOS ROUTERS

El comando passive-interface impide que los routers envíen actualizaciones de enrutamiento atodas las interfaces, excepto a aquellas que se configuraron para participar en las actualizaciones deenrutamiento. Este comando se ejecuta como parte de la configuración RIP.

El primer comando coloca todas las interfaces en modo pasivo (la interfaz sólo recibe actualizacionesRIP). El segundo comando hace que determinadas interfaces regresen del modo pasivo al modo activo(mediante el envío y la recepción de actualizaciones RIP).

R1R1(config)#router rip

R1(config-router)# passive-interface defaultR1(config-router)#no passive-interface s0/0/0

R2R2(config)#router ripR2(config-router)# passive-interface defaultR2(config-router)#no passive-interface s0/0/0R2(config-router)#no passive-interface s0/0/1

R3R3(config)#router ripR3(config-router)# passive-interface defaultR3(config-router)#no passive-interface s0/0/1

Paso 2: Impedir la recepción no autorizada de actualizaciones RIP.

El primer paso en la seguridad de RIP es impedir las actualizaciones RIP innecesarias hacia toda la red.El próximo paso es proteger las actualizaciones RIP con contraseñas. Para ello, primero se debeconfigurar la clave que se utilizará.

R1(config)#key chain RIP_KEYR1(config-keychain)#key 1R1(config-keychain-key)#key-string cisco

Esto debe agregarse a cada router que recibirá actualizaciones RIP.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 7/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 7 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

R2(config)#key chain RIP_KEYR2(config-keychain)#key 1R2(config-keychain-key)#key-string cisco

R3(config)#key chain RIP_KEYR3(config-keychain)#key 1

R3(config-keychain-key)#key-string ciscoPara utilizar la clave, debe configurarse cada interfaz que participe en las actualizaciones RIP. Éstas sonlas mismas interfaces que se habilitaron anteriormente mediante el comando no passive-interface.

R1R1(config)#int s0/0/0R1(config-if)#ip rip authentication mode md5R1(config-if)#ip rip authentication key-chain RIP_KEY

En este punto, R1 no recibe más actualizaciones RIP desde R2, ya que R2 todavía no se configuró parautilizar una clave para las actualizaciones de enrutamiento. Puede visualizar esto en R1 mediante elcomando show ip route y al confirmar que no aparezca ninguna ruta de R2 en la tabla de

enrutamiento.Borre las rutas IP con el comando clear ip route * o espere que se agote el tiempo de espera delas rutas.

R1#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, *- candidate default, U - per-user static routeo - ODR, P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 1 subnets, 1 masksC 10.1.1.0/24 is directly connected, Serial0/0/0C 192.168.10.0 is directly connected, Serial0/0/0

Configure R2 y R3 para que utilicen autenticación de enrutamiento. Recuerde que se debe configurar cada una de las interfaces activas.

R2R2(config)#int s0/0/0R2(config-if)#ip rip authentication mode md5R2(config-if)#ip rip authentication key-chain RIP_KEY

R2(config)#int s0/0/1R2(config-if)#ip rip authentication mode md5R2(config-if)#ip rip authentication key-chain RIP_KEY

R3R3(config)#int s0/0/1R3(config-if)#ip rip authentication mode md5R3(config-if)#ip rip authentication key-chain RIP_KEY

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 8/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 8 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Paso 3: Verificar que el enrutamiento RIP sigue funcionando.

Después de haber configurado los tres routers para que utilicen autenticación de enrutamiento, las tablasde enrutamiento deben volver a cargarse con todas las rutas RIP. R1 ahora debe tener todas las rutas através de RIP. Confirme esto con el comando show ip route.

R1#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

Gateway of last resort is not set

R 192.168.30.0/24 [120/2] via 10.1.1.2, 00:00:16, Serial0/0/0C 192.168.10.0/24 is directly connected, FastEthernet0/1R 192.168.20.0/24 [120/1] via 10.1.1.2, 00:00:13, Serial0/0/0

10.0.0.0/8 is variably subnetted, 2 subnets, 1 masksR 10.2.2.0/24 [120/1] via 10.1.0.2, 00:00:16, Serial0/0/0C 10.1.1.0/24 is directly connected, Serial0/0/0

Verifique las tablas en los otros dos routersVerifique el ping entre PC1 y PC3

Tarea 5: Registrar la actividad con SNMP (Protocolo simple de administración de red)

Paso 1: Configurar el registro de SNMP en el servidor syslog.

El registro de SNMP puede ser de utilidad para controlar la actividad de red. La información capturadapuede enviarse a un servidor syslog en la red, donde dicha información podrá analizarse y archivarse. Sedebe tener cuidado al configurar el registro (syslog) en el router. A la hora de elegir el host de registrodesignado, se debe recordar que el host de registro debe estar conectado a una red confiable oprotegida, o a una interfaz de router aislada y dedicada.

En esta práctica de laboratorio, se configurará PC1 como el servidor syslog para R1. Utilice el comando

logging para seleccionar la dirección IP del dispositivo al que se enviarán los mensajes SNMP. En esteejemplo, se utiliza la dirección IP de PC1.

(Si usamos Dynagen, instale el servidor syslog en el mismo servidor TFTP).

R1(config)# logging 192.168.10.10

Nota: PC1 debe tener software de syslog instalado y en ejecución para poder ver los mensajessyslog, o el servidor TFTP si usamos Dynagen.

En el próximo paso, se definirá el nivel de gravedad para los mensajes que se enviarán al servidor syslog.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 9/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 9 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Paso 2: Configurar el nivel de gravedad de SNMP.

El nivel de los mensajes SNMP puede ajustarse para permitir al administrador determinar qué tipos demensajes se enviarán al dispositivo syslog. Los routers admiten distintos niveles de registro. Los ochoniveles abarcan desde 0 (emergencia), que indica que el sistema es inestable, hasta 7 (depuración), queenvía mensajes que incluyen información del router. Para configurar los niveles de gravedad, se utiliza lapalabra clave asociada con cada nivel, tal como se muestra en la tabla.

Nivel de gravedad Palabra clave Descripción

0 emergencias Sistema no utilizable

1 alertas Se requiere acción inmediata

2 crítico Condiciones críticas

3 errores Condiciones de error

4 advertencias Condiciones de advertencia

5 notificaciones Condición normal pero significativa

6 información Mensajes informativos

7 depuración Mensajes de depuración

El comando logging trap establece el nivel de gravedad. El nivel de gravedad incluye el nivelespecificado y cualquier otro nivel por debajo de éste (en cuanto a gravedad). Establezca R1 en el nivel 4para capturar mensajes con niveles de gravedad 4, 3, 2,1 y 0.

R1(config)#logging trap warnings

¿Cuál es el riesgo de establecer el nivel de gravedad en un nivel demasiado alto o demasiado bajo?

Nota: Si instaló el software de syslog en PC1, genere y observe el software de syslog para detectar mensajes.

Capture y pegue la información recepcionada

Tarea 6: Deshabilitar los servicios de red de Cisco que no se utilizan

Paso 1: Deshabilitar las interfaces que no se utilizan.

¿Por qué se deberían deshabilitar las interfaces que no se utilizan en los dispositivos de red?

En el diagrama de topología, se puede observar que R1 sólo debería utilizar la interfaz S0/0/0 y Fa0/1.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 10/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 10 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Todas las demás interfaces de R1 deben desactivarse administrativamente mediante el comando deconfiguración de interfaz shutdown.

R1(config)#interface fastethernet0/0R1(config-if)#shutdownR1(config-if)# interface s0/0/1R1(config-if)#shutdown

*Sep 10 13:40:24.887: %LINK-5-CHANGED: Interface FastEthernet0/0, changedstate to administratively down

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 11/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 11 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

*Sep 10 13:40:25.887: %LINEPROTO-5-UPDOWN: Line protocol on InterfaceFastEthernet0/0, changed state to down

Para verificar que el R1 tenga desconectadas todas las interfaces inactivas, utilice el comando show ipinterface brief. Las interfaces desactivadas manualmente se indican como "administratively down".

R1#sh ip interface briefInterface IP-Address OK? Method Status ProtocolFastEthernet0/0 unassigned YES unset administratively down downFastEthernet0/1 192.168.10.1 YES manual up upSerial0/0/0 10.1.0.1 YES manual up up

Serial0/0/1 unassigned YES unset administratively down down

Paso 2: Deshabilitar los servicios globales que no se utilizan.

La mayoría de las redes modernas no necesitan muchos servicios. Si se deja habilitados los serviciosque no se utilizan, se dejarán los puertos abiertos que podrán utilizarse para poner en riesgo la red.Deshabilite cada uno de estos servicios de R1.

R1(config)#no service pad R1(config)#no service finger

R1(config)#no service udp-small-serverR1(config)#no service tcp-small-serverR1(config)#no ip bootp serverR1(config)#no ip http serverR1(config)#no ip fingerR1(config)#no ip source-routeR1(config)#no ip gratuitous-arpsR1(config)#no cdp run

Paso 3: Desactivar los servicios de interfaz que no se utilizan.

Estos comandos se ingresan en el nivel de interfaz y deberían aplicarse a cada una de las interfaces delR1.

R1(config-if)#no ip redirectsR1(config-if)#no ip proxy-arpR1(config-if)#no ip unreachablesR1(config-if)#no ip directed-broadcastR1(config-if)#no ip mask-replyR1(config-if)#no mop enabled

¿Qué tipo de ataque mitiga la desactivación de redireccionamientos IP, IP inalcanzables y broadcastsdirigidos a IP?

Los redireccionamientos IP, IP inalcanzables y broadcasts dirigidos a IP se utilizan en el los ataques de

reconocimiento. Al hacer ping a una gran cantidad de direcciones, un atacante puede obtener informaciónacerca de la estructura de una red. La deshabilitación de estos servicios reduce la cantidad de informaciónque se recibe en dichos intentosPaso 4: Utilizar AutoSecure para establecer la seguridad de un router Cisco.

Mediante la utilización de un solo comando en el modo CLI, la función AutoSecure permite deshabilitar servicios IP comunes que pueden explotarse para ataques de red y habilitar los servicios y las funciones IPque pueden ayudar a defender una red en riesgo de ataque. AutoSecure simplifica la configuración deseguridad de un router y refuerza la configuración del router.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 12/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 12 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Mediante función AutoSecure, se pueden aplicar a un router las mismas características de seguridadrecién aplicadas (excepto la seguridad de RIP) de manera mucho más rápida. Debido a que ya seestableció la seguridad de R1, utilice el comando auto secure en R3.

R3#auto secure--- Configuración AutoSecure ---

*** La configuración AutoSecure aumenta la seguridad del router, pero no haceque sea absolutamente resistente a todos los ataques de seguridad ***

AutoSecure modifica la configuración del dispositivo.Se muestran todos los cambios de configuración. Para obtener una explicacióndetallada sobre la manera en que los cambios de configuración aumentan laseguridad y cualquier posible efecto secundario, consulte Cisco.com paraobtener la documentación de AutoSecure.Puede ingresar “?” en cualquier indicador para obtener ayuda.Use ctrl-c para cancelar esta sesión en cualquier indicador.

Recopilación de información sobre el router para AutoSecure

¿Está este router conectado a Internet? [no]: síEspecifique la cantidad de interfaces orientadas a Internet [1]: 1

Interface IP-Address OK? Method Status ProtocolFastEthernet0/0 unassigned YES unset down downFastEthernet0/1 192.168.30.1 YES manual up upSerial0/0/0 unassigned YES manual down downSerial0/0/1 10.2.2.2 YES manual up upEspecifique el nombre de la interfaz orientada a Internet: Serial0/0/1Securing Management plane services...

Disabling service fingerDisabling service pad

Disabling udp & tcp small serversEnabling service password encryptionEnabling service tcp-keepalives-inEnabling service tcp-keepalives-outDisabling the cdp protocol

Disabling the bootp serverDisabling the http serverDisabling the finger serviceDisabling source routingDisabling gratuitous arpEnable secret is either not configured orIs the same as enable passwordEnter the new enable password: ciscoccna

Confirm the enable password: ciscoccnaEnter the new enable password: ccnaciscoConfirm the enable password: ccnacisco

Configuration of local user databaseEnter the username: ccnaEnter the password: ciscoccna

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 13/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

ip tcp intercept max-incompleteip tcp intercept max-incomplete!

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 13 de 29

Confirm the password: ciscoccnaConfiguring AAA local authenticationConfiguring Console, Aux and VTY lines for local authentication, exec-timeout,and transport Securing device against Login Attacks Configure the followingparameters

Blocking Period when Login Attack detected: 300

Maximum Login failures with the device: 5

Maximum time period for crossing the failed login attempts: 120

Configure SSH server? YesEnter domain-name: cisco.com

Configuring interface specific AutoSecure servicesDisabling the following ip services on all interfaces:

no ip redirects no

ip proxy-arpno ip unreachablesno ip directed-broadcast noip mask-replyDisabling mop on Ethernet interfaces

Securing Forwarding plane services...

Enabling CEF (This might impact the memory requirements for your platform)Enabling unicast rpf on all interfaces connected to internet

Configure CBAC firewall feature: noTcp intercept feature is used prevent tcp syn attackOn the servers in the network. Create autosec_tcp_intercept_listTo form the list of servers to which the tcp traffic is to be observed

Enable TCP intercept feature: yes

This is the configuration generated:

no service finger noservice padno service udp-small-servers

< eliminado intencionalmente >

ip tcp intercept watch-timeout 15ip tcp intercept connection-timeout 3600

low450high550

end

Apply this configuration to running-config? [yes]:yes

The name for the keys will be: R3.cisco.com

% The key modulus size is 1024 bits

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 14/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 14 de 29

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]R3#000045: *Nov 16 15:39:10.991 UTC: %AUTOSEC-1-MODIFIED: AutoSecure

configuration has been Modified on this device

Como se puede observar, la función AutoSecure es mucho más rápida que la configuración línea por línea. Sin embargo, existen ventajas para hacer esto manualmente, tal como se verá en la práctica delaboratorio de resolución de problemas. Cuando utilice AutoSecure, es posible que desactive un servicio

que necesite. Tenga cuidado en todo momento y considere los servicios requeridos antes de utilizar AutoSecure.

Tarea 7: Utilizar el SDM para establecer la seguridad de un router

En esta tarea, se utilizará Security Device Manager (SDM), la interfaz GUI, para establecer laseguridad del router R2. El SDM es más rápido que la escritura de cada uno de los comandos yproporciona más control que la función AutoSecure.

Verifique si el SDM está instalado en la PC:

Si el SDM no está instalado en el router, es necesario instalarlo para poder continuar.

Paso 1: Configure R2 para poder usar el SDM.

Seleccione Security Device Manager y ejecútelo.

Debe ingresar la dirección IP del router R1.

Asegúrese de haber desactivado todos los bloqueadores de elementos emergentes del explorador.Además, asegúrese de tener JAVA instalado.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 15/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 15 de 29

Una vez que haya terminado de cargarse, se abre una nueva ventana para el SDM.

Paso 2: Navegar hacia la función Security Audit.

Haga clic en el botón Configure, que se encuentra en la esquina superior izquierda de la ventana.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 16/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 16 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Navegue hacia abajo en el panel izquierdo hasta llegar a Security Audit y haga clic en esta opción.

Al hacer clic en Security Audit, se abre otra ventana.

Paso 3: Realizar una auditoría de seguridad.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 17/20

Todo el contenido está bajo Copyright © 1992–2007 de Cisco Systems, Inc.Todos los derechos reservados. Este documento es información pública de Cisco. Página 17 de 29

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Esto proporciona una explicación breve acerca de cómo funciona la opción Security Audit. Haga clic enNext para abrir la ventana de configuración Security Audit Interface.

Si el usuario no está seguro acerca de la legitimidad del tráfico que ingresa a la interfaz, ésta debecalificarse como externa (no confiable). En este ejemplo, ni FastEthernet0/1 ni Serial0/1/0 son confiablesporque Serial0/1/0 apunta a Internet mientras que Fastethernet0/1 apunta al acceso de la red y podríagenerarse tráfico ilegítimo.

Una vez que se hayan seleccionado las interfaces internas y externas, haga clic en Next. Se abre unanueva ventana que indica que SDM está realizando una auditoría de seguridad.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 18/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Como se puede observar, la configuración por defecto no es segura. Haga clic en el botón Close paracontinuar.

Paso 4: Aplicar la configuración al router.

Haga clic en el botón Fix All para que se realicen todos los cambios de seguridad sugeridos. Acontinuación, haga clic en el botón Next.

Escriba un mensaje para utilizarlo como mensaje del día para el router y después haga clic en Next.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 19/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

A continuación, establezca el nivel de gravedad de las traps de registro que el router debe enviar alservidor syslog. El nivel de gravedad se establece en depuración para esta situación. Haga clic en Nextpara ver un resumen de los cambios que se realizarán en el router.

Paso 5: Aplicar la configuración al router.

Una vez que haya revisado los cambios que se realizarán, haga clic en Finish.

5/8/2018 CS 4-6-1 A Config básica de seguridad - slidepdf.com

http://slidepdf.com/reader/full/cs-4-6-1-a-config-basica-de-seguridad 20/20

CCNA Exploration

Acceso a la WAN: Seguridad de las redes empresariales Práctica de laboratorio 4.6.1: Configuración básica de seguridad

Haga clic en OK y salga de SDM.

Tarea 8: Documentar las configuraciones de los tres routers

En cada router, ejecute el comando show run y capture las configuraciones y pegue a cntinuación oexpórtelos y entregue una carpeta con los tres archivos y el documento word.