BYOD, historia de dos posturas TIC enfrentadas · BYOD, que es una tendencia imparable”,...

Transcript of BYOD, historia de dos posturas TIC enfrentadas · BYOD, que es una tendencia imparable”,...

ANA ADEVA / LORES SERRANO

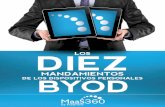

� Empresas de todos los ta-maños y sectores están siendoabordadas con insistentes pe-ticiones de sus empleados pa-ra traerse, utilizar y acceder alos recursos corporativos conlos dispositivos móviles de supropiedad, fundamentalmen-te smartphones y tablets. Es-tamos hablando de la locuraBring Your Own Device(BYOD), que está poniendopatas arriba la tradicional es-trategia de seguridad y movi-lidad de los departamentos de

TI. Tal es el fenómeno, queGartner estima que cerca deun 60% de los CIO tiene enmente establecer una políticaflexible, segura y escalable pa-ra poder gestionar este tipode terminales privados.

Las cifras asustan: el univer-so de los dispositivos inteligen-tes conectados, que incluyenPC, tabletas y smartphones, re-gistraron unas ventas de 916millones de unidades a nivelmundial y unos ingresos que su-peraron los 489.000 millonesde dólares, según un estudio deIDC. Para 2012, se espera que

las ventas superen ya los 1.000millones de unidades y, en2016, se estima que esas ventasse eleven hasta los 1.840 millo-nes de unidades, es decir, el do-ble que en 2011. Y es que, se-gún la consultora, “se estáobservando un gran apetito dedispositivos inteligentes tantopor parte de los usuarios finales,como de las empresas de cual-quier tamaño. Algo que nos hallevado a estimar un ratio decrecimiento del 15,4% dentrode los próximos cinco años”.

No obstante, también se en-cuentran directivos aún reacios

a aceptar el acceso a las redescorporativas de los dispositi-vos, propiedad de los emplea-dos. En España, por ejemplo,el porcentaje de empleadosque lleva su propio dispositi-vo al trabajo no llega al 33%.

Del mismo modo, avisa laconsultora que para finales de2015, los incidentes de segu-ridad habrán aumentado un25% o más en aquellas orga-nizaciones que hayan acepta-do el BYOD sin reinvertir almenos una tercera parte de loque se ahorran en seguridad.Y es que los CIO y CISO tie-nen por delante una ardua ta-rea ante la consumerizaciónque está teniendo lugar, prin-cipalmente en las fuerzas la-borales móviles y los serviciosde cloud computing.

Encorsetar la seguridadLos departamentos de TI de-berán realizar serios ajustes ensus habituales políticas de se-guridad, adoptando solucionesnuevas de gestión de dispositi-vos móviles. Además, como ad-vierte Gartner una de las con-secuencias de la locura BYODes que va a traer consigo un ‘re-vival’ de las soluciones de con-trol de accesos a la red (NAC),creadas hace una década para fa-cilitar el acceso a empleados yusuarios invitados a las redesempresariales, pero que no hanterminado de cuajar en las po-líticas de seguridad endpoint.Esta vez, sin embargo, NAC secasará con el software de gestiónde dispositivos móviles, garan-tizando el cumplimiento de losrequisitos de esta gestión ensmartphones y tabletas. “NACempezó con una modesta adop-ción, mayoritariamente en en-tidades financieras, universida-des y algunas situaciones de altaseguridad”, comenta LawrenceOrans, analista de Gartner. “Pe-ro, ahora tiene una segundaoportunidad de ganar más te-rreno en seguridad por elBYOD, que es una tendenciaimparable”, confirma.

Tampoco hay que olvidar

BYOD, historia de dos posturas TIC enfrentadasLa productividad y la flexibilidad versus la protección de datos empresariales y el soporte de TI

La adaptabilidad suele estar en desacuerdo conlos requerimientos de la política de seguridad deuna organización. Sin embargo, se está obser-

vando un alarmante fenómeno de “ajustabilidad”en estos planes provocado por la locura BYOD(Bring Your Own Device). Cada vez son más fre-

cuentes los CIO que aceptan el BYOD pero, tam-bién, hay aún bastantes detractores, que siguenevitando hacer este tipo de concesiones.

[Especial BYOD]1 junio 2012

www

22

Los pros y contras del fenómeno Bring Your Own Device (BYOD)

Mayor productividad de los empleados

Riesgo en la seguridad y la privacidad de la informacióncorporativa

Posibilidad de trabajar con másflexibilidad

Requiere nuevas políticas decontrol de accesos

Uso del dispositivo en cualquiermomento y lugar

Precisa recursos de red suficien-tes para soportar la llegada delos dispositivos

Permite a los empleados dar unmejor servicio al cliente

Necesidad de soporte TI parauna diversidad de dispositivos,aplicaciones y software

22-23 especial:01-518-Portada 28/5/12 13:22 Página 1

los problemas de red y de an-cho de banda, que pueden serimportantes obstáculos, segúnse desprende de una investi-gación llevada a cabo por Aru-ba Networks en EMEA, asícomo la fragmentación delmercado de la movilidad yaque el departamento de TI

ahora debe atender a una grancantidad de fabricantes y sis-temas operativos diferentes.Según este estudio, el 70% delas organizaciones sugierenque garantizar una conexiónsegura es el principal obstá-culo para la plena adopción deBYOD; mientras que el 45%se ven frenados por las dudasen cuanto a la forma de hacercumplir los derechos de acce-so basados en el usuario, eldispositivo y el tipo de aplica-ción. En España, si bien ase-gurar la conexión preocupa deigual modo que en el resto de

EMEA, la segunda mayor pre-ocupación tiene que ver conevitar el aumento del uso derecursos TI.

Concluye Chris Kozup, di-rector senior de Marketing deAruba en EMEA, que “los re-sultados del estudio sugierenque las empresas se están dan-

do cuenta de que el BYODreal es un tema que debeabordarse. Mientras muchasorganizaciones están dandopasos considerables en la di-rección adecuada, hay muchocamino por recorrer en silen-cio. Los hábitos de trabajo es-tán cambiando, y las empre-sas deben evaluar el caso denegocio para evolucionar ha-cia una red de movilidad cen-trada que sustituya a las in-fraestructuras arcaicas que nopueden satisfacer las deman-das de la situación laboral dehoy en día”.

1 junio 2012[Especial BYOD]

www

23

“Una de las tendencias que másafecta al CPD es el acceso a lainformación en movilidad”

Muestra Pregunta Respuesta Total ReinoUnido Francia Alemania España Italia Benelux

CIO¿Hasta qué punto cree usted que las empresas que han adopta-do una política BYOD están disfrutando de una ventaja compe-titiva sobre aquellas que no lo han hecho?

En cierta medida 57% 51% 52% 65% 42% 62% 56%

Sí aporta ventajas significativas 27% 24% 19% 14% 46% 15% 22%

CIO ¿Cuándo tendrá su compañía una política que permita a los em-pleados utilizar sus propios dispositivos móviles en el trabajo?

Ya tenemos dicha política 40% 31% 39% 34% 39% 25% 36%

En los próximos 24 meses 41% 46% 32% 35% 41% 53% 42%

Empleados ¿Le permite su empresa conectar a la red corporativa su propioterminal móvil? Sí 60% 37% 44% 50% 62% 62% 46%

CIO ¿Qué beneficios espera su organización al establecer una políti-ca BYOD?

Permitir a los empleados ser más productivos 64% 63% 61% 54% 75% 45% 62%

Permitir a los empleados trabajar con mayor flexibilidad 48% 59% 45% 34% 46% 42% 65%

Permitir a los empleados servir mejor a los clientes 47% 47% 39% 42% 50% 43% 32%

Empleados ¿Cuáles cree que son los beneficios de utilizar su propio disposi-tivo en el trabajo? Soy más eficiente y productivo 42% 34% 28% 44% 45% 34% 36%

CIO ¿Cree que los empleados conocen los riesgos de seguridad deriva-dos de usar su propio dispositivo móvil en el entorno de trabajo? Sí, todos lo saben 11% 4% 13% 7% 12% 4% 7%

CIO ¿Cree que la mayoría de los usuarios comprende sus permisos deacceso para sus terminales móviles? Sí, todos los usuarios 19% 14% 13% 24% 21% 20% 18%

Empleados ¿Percibe riesgos de seguridad para su organización al usar su dis-positivo móvil en el trabajo?

Ningún riesgo 32% 33% 34% 32% 32% 40% 33%

Sí veo riesgos importantes 25% 30% 12% 25% 24% 17% 17%

CIO ¿Ha experimentado brechas de seguridad porque el personal hautilizado dispositivos no autorizados? Sí 39% 36% 24% 35% 20% 38% 33%

CIOPoner acceso 24/7 a los sistemas corporativos en manos de unafuerza laboral cada vez más móvil es ahora la principal amenazapara la seguridad corporativa

Es cierto, este cambio presenta el mayor desafío para la se-guridad de nuestros sistemas 28% 27% 20% 24% 18% 24% 18%

Algo cierto; presenta una nueva dimensión a la forma en querevisar y actualizar nuestras políticas de seguridad 55% 49% 59% 55% 53% 48% 71%

CIO ¿Cuál es el factor principal que tiene que tratar antes de permi-tir a los empleados utilizar sus terminales móviles en el trabajo? Temas de seguridad (malware, virus…) 74% 69% 67% 62% 73% 67% 75%

Comparativa Europea sobre los Riesgos del BYOD

Fuente: BT

¿Cuál es el nivel de adopción de los dispositivos móviles con fineslaborales en las empresas españolas a día de hoy?La movilidad empresarial es uno de los segmentos de mercado de más rá-pido crecimiento en el ámbito corporativo, y una de las principales priori-dades de los CIO. Según Forrester, el 65% de las empresas considera prio-ritario contar con la movilidad suficiente para que los empleados puedandesempeñar su trabajo; y Gartner espera que el 40% de los trabajadores yano dispongan del clásico teléfono fijo de escritorio a finales de 2013.

Igualmente, y según el Informe Cisco Connected World Technology Re-port, el 35% de los responsables de TI españoles señalan el acceso en mo-vilidad a la información corporativa como una de las tendencias de nego-cio que más afectan al CPD, mientras el 58% de los trabajadores españolesno necesita acudir a la oficina para ser productivos y el 78% sacrificaríahasta un 10% de su salario por contar con esa mayor flexibilidad.

Es así como los trabajadores de las empresas españolas demandan ca-da vez más movilidad y flexibilidad en el trabajo: dos de cada tres em-pleados consultados (el 66%) en España esperan que los responsablesde TI les permitan utilizar cualquier dispositivo -personal o pertenecien-te a la empresa- para acceder a las redes corporativas, las aplicaciones yla información en cualquier momento y lugar.

No obstante, aún queda mucho camino por recorrer. Según el mismoinforme Cisco Connected World Technology Report solamente el 44% delos trabajadores españoles consultados pueden conectarse hoy de formaremota a la red corporativa en cualquier momento y lugar, mientras queel 42% de los responsables de TI españoles consultados reconocen nocontar con la preparación tecnológica ni con las políticas necesarias pa-

ra dar soporte a una fuerza de trabajo con mayor movilidad. La seguri-dad, la cultura corporativa, la falta de presupuesto y la carencia de per-sonal experimentado son las principales barreras para facilitar a los pro-fesionales dicha movilidad, aunque los propios trabajadores a menudoidentifican al departamento de TI y a las políticas corporativas como losmayores obstáculos para ello.

Y, ¿en qué medida las empresas tendrán que hacer cambios ensus infraestructuras de TI para soportar el fenómeno BYOD?Además de utilizar sus dispositivos personales en el trabajo, cada vez másempleados demandan una mayor flexibilidad para trabajar en cualquiermomento y lugar. Esta movilidad ubicua plantea distintos desafíos paralas empresas como desplegar una solución de seguridad BYOD para losdispositivos empresariales y de consumo, reforzando las políticas paraproteger la información corporativa; y escalar la infraestructura para res-ponder al creciente número de dispositivos por usuario. Además, de ello,se debe incluir autodescubrimiento de los dispositivos de cada usuario yautogestión del acceso según la política de la empresa. Se debe propor-cionar también, una óptima experiencia de usuario para impulsar la pro-ductividad, incluyendo el vídeo, que se multiplicará por cuatro en los pró-ximos dos años. Y es necesario que la señal de vídeo se entregue segúnel dispositivo, las política de costes, el usuario, la aplicación y la veloci-dad de línea, discerniendo entre telepresencia móvil, conferencia Inter-net o Youtube, por ejemplo. Finalmente, es necesario soportar aplica-ciones empresariales, SaaS y voz y vídeo desde cualquier dispositivo; y,simplificar la gestión y reducir los costes operativos.

Pilar Santamaría, directora de Desarrollo de Negocio para Borderless Networks en la Región Sur de Europa de Cisco

“Dos de cada tres empleados en España esperan que los responsables de TI lespermitan utilizar cualquier dispositivo en cualquier momento y lugar”

22-23 especial:01-518-Portada 28/5/12 13:22 Página 2

BYOD, una tendencia que es imparable con la seguridad como telón de fondo

La confidencialidad y la protección de la información corporativa son dos de los grandes retos

� BYOD, el acrónimo deBring Your Own Device, sonquizá las siglas más popularesen este momento. La irrup-ción de los dispositivos móvi-les personales en el entornocorporativo es una tendenciaque está transformando a lasorganizaciones ya que ahora,son los usuarios los que lle-van su propia tecnología al lu-gar de trabajo, aportando ven-tajas como una mayorproductividad a las organiza-ciones pero, también, desven-tajas tan significativas como elpeligro que corre la seguridady la confidencialidad de la in-formación corporativa.

Ante este fenómeno, los res-ponsables de TI tienen portanto la necesidad de compa-ginar las preocupaciones por laseguridad y el soporte tecno-lógico, con el aumento de laproductividad. En este senti-do, son la gestión de los dis-positivos, el acceso a la infor-mación y a las diferentesaplicaciones corporativas, lasbuenas prácticas, la racionali-zación de los recursos móvilesy la seguridad de los datos, losprincipales quebraderos de ca-beza. Por este motivo, y en arasa profundizar en torno aBYOD, Computing organizóun encuentro con expertos del

sector con el objetivo analizaresta tendencia y su problemá-tica, así como las solucionesque se pueden aportar paraque este fenómeno no se con-vierta en un ‘desastre’ (BringYour Own Desaster), comoadvierten algunos teóricos.

Una opinión generalizadaque se desprendió de la reu-nión es que el fenómenoBYOD se trata de una ten-dencia de mercado real que,en España, a diferencia deotros países como EstadosUnidos, viene de los altos eje-cutivos que son los que cadavez más demandan el uso desus dispositivos móviles per-

sonales en el entorno laboral.Así lo destacaba Carles Cés-pedes, country manager deZscaler Iberia, quien afirmabaque, “en nuestro país, es en lascúpulas directivas donde latendencia está más marcada yse está extendiendo al restode la empresa”. Lo que estáclaro es que “la movilidad enel empleado es ya una reali-dad”, añadía, por su parte, Je-sús González, responsable deDesarrollo de Negocio deVidyo. González destacó quese estima que, en la actuali-dad, “existen 1.000 millonesde dispositivos móviles y que,en 2016, esa cifra aumentará

hasta alcanzar los 10.000 mi-llones; de ellos, muchos per-tenecerán a los directivos pe-ro, otros muchos serán de lospropios empleados”. “Sí quees cierto”, añadía el directivo,“que, en mi opinión, es unfenómeno muy ‘marketinia-no’, ya que existen interesespor parte de ciertas organiza-ciones de hacer un buen mar-keting de ello porque la llega-ba del fenómeno BYODrequiere revisar las infraes-tructuras de comunicacionesde las empresas y las redes ne-cesitarán ser más veloces”.Igualmente opinaba JuanGrau, country manager de

Aerohive para España y Por-tugal, al decir que “la realidad,que sí que está vestida de mar-keting, es que está confluyen-do el uso de las tecnologíasque se hace fuera del lugar deltrabajo con el uso de las tec-nologías en el ámbito laboral”.Pero Grau sumaba una nuevadimensión al debate, ya quepara el directivo, “lo que pre-ocupa es que en este entornode movilidad se demanda te-ner la misma capacidad de tra-bajo y de actuación tanto den-tro del marco corporativocomo fuera de él; esto, a losCIO les plantea una preocu-pación”, señalaba Grau.

El fenómeno Bring Your Own Device (BYOD) se ha conver-tido en una realidad para las organizaciones. Pero lasprincipales ventajas y complejidades asociadas al uso de

los dispositivos móviles de los empleados en las redescorporativas hacen que los responsables de TI debancompaginar las preocupaciones por la seguridad y el so-

porte tecnológico con el aumento de la productividad.Para profundizar sobre este tema, Computing organizó unencuentro que contó con algunos expertos del sector.

1 junio 2012 [Especial BYOD]

www

24

24-25 computing tertulia :01-518-Portada 28/5/12 13:51 Página 1

“A diferencia que hace unosaños, ahora son los empleadoslos que deciden con qué dispo-sitivos quieren trabajar y el di-rector de TI tiene que ser capazde adaptar la empresa a sus ne-cesidades”, añadía el directivo.En este sentido, Carlos Ferro,responsable de Seguridad deEntornos EndPoint y Movili-dad de Symantec, apuntabaque, aunque el origen de este fe-nómeno es diferente en Espa-ña que en Estados Unidos, yaque allí ha nacido por parte delos empleados y aquí ha llega-do desde los altos ejecutivos quequieren tener su dispositivo ta-blet o smartphone en el entor-no corporativo, “se trata de unarealidad donde efectivamentelas causas de su aparición han si-do diferentes, pero las conse-cuencias son las mismas”.

El reto de la seguridadLlegados a este punto, era Gus-tavo Brito, director de Servi-cios de Consultoría de IFS,quien planteaba el gran reto delBYOD: la seguridad y la confi-dencialidad de la información.“El hecho de que se dé un usopersonal y laboral a un mismodispositivo móvil está generan-do que se esté sacando infor-mación fuera de la empresa, loque hace a día de hoy que seamás difícil controlar el flujo dedatos”. Y es que, como tambiénapuntaba Carlos Céspedes, deZscaler, “un proyecto deBYOD mal gestionado es unabrecha de seguridad tremenda”.“Desde Zscaler, la tendenciaque observamos en el mercadoes que, en la actualidad, en losataques a las infraestructurasde las compañías, el hacker seaprovecha del usuario comopunto de entrada”, advertía eldirectivo. “Por lo tanto, dejarque un empleado lleve su dis-positivo personal al lugar de tra-bajo tiene que llevar sujetos uncontrol y unas normas para ga-rantizar la seguridad de la em-presa”, recomendaba Céspedes.

En este sentido, Carlos Ferro,de Symantec, también advertíaque “cualquier dispositivo tieneinformación confidencial de lacompañía; con que, por ejem-plo, se acceda, al correo corpo-rativo, el riesgo es enorme”. Dela misma manera opinaba JuanGrau, country manager de Ae-rohive, quien afirmaba que “laseguridad es un problema y gra-ve”. De acuerdo con Grau, “nose puede ir en contra delBYOD, una corriente que faci-lita la vida del empleado y laproductividad de la empresa,pero es necesario controlarlo”.

En general, Céspedes resu-mía la problemática de la se-guridad en tres aspectos prin-cipales: el acceso de contenidospor parte del usuario, la segu-ridad frente a ataques que pro-vienen de fuera, y la gestión yprotección de los datos de lacompañía. “La clave es conse-guir tener un control de todoeso ligado usuario”, afirmabael country manager de Zscaler.

Pero, Gustavo Brito, de IFS,añadía que la seguridad tam-bién es cuestión del emplea-do. “Existen herramientas pa-ra velar por la protección de lainformación, pero también hayque informar a los empleadosdel peligro y del uso adecuadode estos dispositivos”. Con es-ta declaración, surgía otro delos puntos a tener en cuentacon la llegada del fenómenoBYOD: ¿Se genera un conflic-to entre empresa y empleadosa la hora de utilizar los dispo-sitivos móviles personales enel entorno laboral?

Empresa vs EmpleadoTodos los asistentes estuvieronde acuerdo en un aspecto: laimportancia del compromisode un uso razonable de los dis-positivos móviles por parte dela empresa y del trabajador pa-ra evitar poner en riesgo los da-tos de la compañía. “Tiene quehaber una aceptación por lasdos partes”, afirmaba Juan

Grau, de Aerohive. “Al llevarun dispositivo personal al en-torno corporativo, el empleadodebe aceptar que la empresa leponga ciertas normas y, por suparte, la empresa debe tener encuenta que el empleado utili-zará el dispositivo para uso tam-bién, personal”, aclaraba Grau.“Ahí está el cambio cultural yel compromiso de cada uno”,añadía Jesús González, respon-sable de Desarrollo de Nego-cio de Vidyo.

No obstante, Céspedes vol-vía a insistir en que “hoy, la pro-blemática está en el acceso a la

información, más que en el so-porte del dispositivo en sí porparte de la empresa”. En estesentido, Grau también estabade acuerdo en que “la soluciónreside, sobre todo, en controlarel uso del dispositivo en el ac-ceso a los distintos servidores,aplicaciones, etc., y de contro-lar quién lo maneja”.

Entonces, ¿pesan más lasdesventajas que las ventajas?Los asistentes al encuentro lotenían claro. A pesar de los re-tos que genera el BYOD, espe-cialmente, en el ámbito de la se-guridad, las ventajas ganan la

batalla a las desventajas. “El he-cho de tener un dispositivo pa-ra el ámbito personal y profe-sional hace que el trabajador sesienta mejor al usar una tecno-logía que controla, y es másproductivo”, comentaba Car-los Ferro, de Symantec. “Es lasuma de las dos: de la produc-tividad y de la funcionalidad”,resumía el directivo.

El director de Servicios deConsultoría de IFS, GustavoBrito, también estaba de acuer-do en que “el BYOD es im-portante en el sentido de queaporta flexibilidad aumentan-

do la productividad. “Estamoses un escenario de transiciónque no se quedará fijo”, añadíaCarles Céspedes de Zscaler, “lascompañías están en una mo-mento en que se observan quésucede, y dentro de unos años,veremos un panorama más co-herente en cuanto al control yla gestión de la información”. Ydentro de un tiempo, comobien concluía, Jesús González,de Vidyo, “el reto estará tam-bién en los operadores que ten-drán que dimensionar las re-des de acuerdo a la explosión deesos dispositivos móviles”.

“El reto también estará en los opera-dores, que tendránque dimensionar lasredes de acuerdo ala explosión de esos dispositivos”

Jesús González, responsa-ble de Desarrollo de Negociode Vidyo.

1 junio 2012[Especial BYOD]

www

25

“Un proyecto deBYOD mal gestio-nado es una brechade seguridad tre-menda”

Carles Céspedes, countrymanager de Zscaler Iberia.

“Hay que informara los trabajadoresdel peligro y del usoadecuado de los dispositivos móviles”

Gustavo Brito, director de Servicios de Con-sultoría de IFS.

“Una de las preocu-paciones del BYODes dar la misma ca-pacidad de trabajotanto en un marcocorporativo comofuera de él”

Juan Grau, country mana-ger de Aerohive para Españay Portugal.

“El fenómenoBYOD supone pro-ductividad y funcio-nalidad para la em-presa y el empleado”

Carlos Ferro, responsablede Seguridad de EntornosEndPoint y Movilidad deSymantec.

24-25 computing tertulia :01-518-Portada 28/5/12 13:51 Página 2

LOLA SÁNCHEZ

� En los últimos 25 años, elCongreso de los Diputados haexperimentado una revoluciónen materia de comunicaciones.Lejos queda ya la red de 100Kbps que en 1986 conectabacon líneas punto a punto losequipos Bull Questar 400 uti-lizados entonces en la CámaraBaja, la cual fue testigo en1990 de la introducción de losprimeros PC, equipos sumi-nistrados por ICL. Coinci-diendo con ese hito y como ex-plica uno de los responsablesdel Centro de Tecnologías dela Información y de las Co-municaciones del Congreso delos Diputados, Eduardo Gar-cía, “se construye una redEthernet sobre una estrella defibra que conectaba los PC conlos nuevos servidores de ICL”.

La cámara que actualmentepreside Jesús Posadas funcio-nó con este esquema de co-municaciones hasta la amplia-ción de sus edificios. “En esemomento”, recuerda García,“se procedió a la instalación deuna red de fibra entre los re-partidores troncales y se cu-brieron los enlaces verticalescon líneas de cobre de nivel 3,alcanzando primero al Palacio,con todas las dificultades queimplica un edificio histórico, yposteriormente a la segunda yprimera ampliación”.

Con esta iniciativa se confi-guró una red basada en elec-trónica SynOptics (luego ad-qurida por Nortel) y un total de2.400 puntos distribuidos encuatro edificios que facilitaba laconexión de alrededor de 300PC, sin olvidar el nuevo CPDdel Congreso.

Esta nueva red de datos semejoró en 2003 con motivode una nueva ampliación condos edificios localizados en laCarrera de San Jerónimo, cu-yo cableado se llevó ya a cabocon cable de nivel 6. “Ahoramismo la red de los edificiostiene una capacidad de 1Gbps, excepto la segunda am-

pliación y una parte del Pala-cio”, apunta el técnico, paraadelantar que “actualmenteestamos en concurso para darel salto a nivel 6 o 7, lo queimplica la renovación de losswitches centrales Baysatck5520 y 470 de Nortel de loscinco edificios”.

Salto a los 10 GbpsDe hecho, el Congreso de losDiputados ya ha sustituido elcore central de su red LAN,localizado en su CPD y for-mado por una pila doble encluster de equipos ERS 5600.Y está previsto sustituir conequipos de las mismas carac-terísticas los restantes conmu-tadores centrales Passport8600 de Nortel actualmenteinstalados en las cabeceras delos edificios de la Cámara yconectados al core con dobleenlace (multilink trunking).Como repartidores de planta

se utilizan equipos ERS 5510y ES470 de Avaya. De estaforma y como celebra García,“con más de 1.600 equiposconectados a la red entre or-denadores personales e impre-soras, multiplicamos la velo-cidad por 10 dando el salto alos 10 Gbps y ganamos el re-dundancia gracias a la cone-xión con líneas dobles”.

El concurso, al que han pre-sentado ofertas nueve empre-sas y el cual está previsto ad-judicarse antes del verano conun valor estimado de 788.000euros (IVA excluido), con-templa la renovación de la in-fraestructura de cableado de lared de transmisión de datos yla adecuación de la red eléc-trica que alimenta a cada cajade conexión del edificio Am-pliación II -incluidos tres añosde garantía-, así como la re-novación de los switches cen-trales de todos los edificios, y

el mantenimiento de las redesLAN de datos y la electricidadpara equipos de los otros cua-tro edificios del Congreso, sinolvidar la red WiFi.

Nuevos dispositivos móvilesFue en 2007 cuando el Con-greso de los Diputados des-plegó su red WiFi, fundamen-talmente para dar servicio a losvisitantes autorizados como,por ejemplo, los medios de co-municación. “El objetivo erafacilitar esas conexiones y la sa-lida a Internet, además de po-der utilizarse en un futuro pa-ra la transmisión de voz”.

En la actualidad la red WiFi,que se basa en la solución Ava-ya WSS 2300, consta de 297puntos de acceso a 54 Mbpscon doble enlace y alimentadospor PoE.

En ese escenario y tenien-do en cuenta, además, la do-tación de los diputados con

smartphones iPhone y table-tas iPad que, como constataGarcía, “ha multiplicado eluso de dispositivos móvilespor parte de los diputados,se ha renovado en determi-

nadas localizaciones una de-cena de puntos de acceso in-troduciendo equipos de 300Mbps 802.11n.

Autenticación certificadaEn cuanto a la seguridad,fundamental en las comuni-caciones de la Cámara, todossus equipos gozan de la pro-tección derivada del uso delprotocolo 802.1x a través de

un certificado emitido por elpropio Congreso. En funciónde dicho certificado e inde-pendientemente del punto deconexión, los diferentes equi-pos se conectan a su corres-

pondiente VLAN. “La propiaelectrónica de Avaya les reco-noce y autentifica en un pro-ceso en el que también jueganun papel fundamental los ser-vidores Free-Radius y el Ac-tive Directory”, indica Gar-cía, para añadir que “en elcaso de los equipos ajenos ala Cámara o desconocidos seles asigna la VLAN de usua-rios externos”.

Sesión de conectividad en el CongresoEl Congreso de los Diputados prevé adjudicar antesdel verano el correspondiente concurso para llevara cabo la renovación del cableado de su red de

transmisión de datos y de los switches centrales desus edificios. La iniciativa supone el salto a los 10Gbps de la Cámara Baja, que también abordará la

modernización de su red WiFi para dar respuesta aluso creciente de dispositivos móviles entre diputa-dos, medios de comunicación y visitantes.

Prevé adjudicar antes del verano el concurso para la renovación y mantenimiento de su red

�La LAN del Congreso de los Di-putados, con más de 1.600 equi-pos conectados, se basa en uncore formado por una pila dobleen cluster de equipos ERS 5600.En las cabeceras de los edificiosse utilizan equipos Passport8600 y como repartidores equi-pos ERS 5510 y ERS470.

�La Cámara prevé adjudicar an-tes del verano el concurso para larenovación y mantenimiento desu red de datos, al que han pre-sentado ofertas nueve empresasy tiene un valor estimado de788.000 euros, sin incluir el IVA.

� La WiFi del Congreso, desple-gada en 2007 y basada en la so-lución Avaya WSS2300, constade 297 puntos de acceso a 54Mbps, si bien se han incorpora-do equipos a 300 Mbps 802.11npara responder al creciente usode dispositivos móviles.

“Multiplicamos la velocidadpor 10 con el salto a los 10Gbps y ganamos redundancia”

Puntos claves

1 junio 2012 [Especial BYOD]

www

26

26-Aplicacion:01-518-Portada 28/5/12 13:23 Página 1

TM

MOBILITY TOUR

La explosión de nuevos dispositivos en las empresas unido a la tendencia cada vez mayor a la movilidad supone para los Responsables de TI nuevos retos para garantizar las conectividad, productividad y seguridad de la información y los sistemas. En un contexto económico marcado por la racionalización de costes, las empresas buscan modernizar sus infraestructuras con tecnologías punteras que supongan un ahorro en costes.

Sin controladores - Sin proxies - Sin MCUs

Resuelva con eficacia estos retos con la ayuda de tecnologías punteras en WLAN, seguridad y comunicaciones en entornos de movilidad y BYOD.

09:30 Bienvenida y entrega de documentación.

09:45 Gestione de forma segura la explosión de dispositivos móviles en entornos distribuidos, simplifique la seguridad de su red WiFi, aumente la productividad y reduzca costes. Ángel Arias, Sales Engineer Aerohive Networks.

10:30 Videoconferencia y telepresencia de nueva generación: sin fronteras, en HD, desde cualquier dispositivo y sobre cualquier red. Jesús González, Responsable de Desarrollo de negocio de Vidyo.

11:15 Coffee Break.

11:30 Mejore la seguridad web y correo electrónico con el lider mundial en seguridad cloud basado en multitenant. Daniel López, Sales Engineer ZScaler.

12.15 Conclusiones. Ruegos y preguntas.

12.45 Cóctel.

Responda con eficacia a los retos que supone la explosión de nuevos dispositivos en su compañía

MADRID - BARCELONA - VALENCIA - BILBAO

Agenda

Madrid, 5 de JunioHotel Silken Puerta América

Avenida de América, 41

Barcelona, 7 de JunioGran Hotel Central

Vía Laietana, 30

Valencia, 14 de JunioHotel AC Valencia

Avda. de Francia, 67

Bilbao, 21 de JunioHotel Silken Domine

Alameda de Mazarredo, 61

Fechas

Inscripciones:llame al 902 10 88 72 o escriba un correo electrónico a [email protected]

Patrocinado por: Con la colaboración de:

Apúntese ahora y llévese un iPad 3G 32 Gb

NOTA: La se e tiende, después del verano. Próximos seminarios en Palma de Mallorca, Santiago de Compostela,Sevilla y Las Palmas de Gran Canaria.

SEGURIDA

D - CLOUD -

WIFI - TELEP

PRESENCIA -

WEB & E.MAI

L - MOBILITY

ovde nueespondR

osetos rvde TI nuexplosión de nLa e

os disposition eficada c

onantizar las ca gars paren laosos dispositivvue

os en su civeacia a los r

oductividadectividad preesas unido a la tas empr

ompañíacos que suet

ord y seguridad de la infoyz maeendencia cada v

xupone la e

emas Etrmación y los sis suponevilidadmoor a la

plosión

oxteontEn un cesponsablesa los Re par

omunicaciones eny con eficaa cesuelvR

oladontrSin c

que supongan un cado maronómicecosetos rvde TI nue

vilidad y Bornos de mon entyon la aos cetos rtacia es

xiesoes - Sin pror

es.toso en cahorracionalizacióndo por la r

onantizar las ca gars par

.ODYecnologías punyuda de t

- Sin MCUs

esaes, las emprtosn de coductividadectividad, pr

as en WLAN, seguridernt

as buscan modernizar suord y seguridad de la inf

dad

eton as ctructuraesus infremas. Etrmación y los sis

aserecnologías punto xteontEn un c

lla

o22 10 88 790me al

eo eorro escriba un cInscr

jmlopeo aónicelectrripciones:

ore-netwclusivxz@ee

omcrks.

TM

ocinado por:traP

ación de:olaboron la cC

Proyecto1 31/5/12 14:03 Página 1

LOLA SÁNCHEZ

� A lo largo de las tres déca-das que han transcurrido des-de su creación, la Universi-dad de Castilla-La Mancha(UCLM) se ha convertido enreferente para la educación su-perior en la comunidad caste-llano-manchega con una ofer-ta formativa que incluye másde 45 grados y 31 másters. LaUCLM cuenta con más de30.000 alumnos, alrededor de2.300 profesores e investiga-dores y 1.200 profesionales deadministración y servicios re-partidos en sus campus en Al-bacete, Ciudad Real, Cuencay Toledo, y sus sedes univer-sitarias en Talavera de la Rei-na y Almadén.

Con una media de 200 ki-lómetros, no hay ningunauniversidad en España en laque exista tanta distancia en-tre sus campus. La dispersiónes, por tanto, una caracterís-tica propia de la UCLM, quesiempre ha entendido las TICcomo un eje vertebrador.“Desde los orígenes de la

UCLM las TIC se han consi-derado un elemento más tan-to en la actividad diaria de lainstitución como a la hora deprestar servicios a la comuni-dad universitaria”, explica eldirector del Área de Tecnolo-gía y Comunicaciones de laUCLM, Andrés Prado.

En este escenario y cons-ciente de la importancia de lascomunicaciones en el entornodocente e investigador, laUCLM se plantea en 2004 laintroducción de las comuni-

caciones inalámbricas. “Apar-te de los centros docentes”, in-dica Prado, “contamos concentros de investigación y lamayoría de los profesoresson, además de docentes, in-vestigadores; todo esto impli-ca movimiento entre centros,

laboratorios, institutos de in-vestigación y aulas”.

Existe otro factor adicionala tener en cuenta. Y es que,como constata Prado, “sí o sí,los alumnos, que son móvilesal igual que el colectivo pro-fesional, iban a incorporar tec-nologías móviles”.

La incorporación a EduRoamAnte esa realidad la UCLMdio luz verde a un primer des-pliegue haciendo uso de la tec-nología disponible en aquel

momento y con una apuestaespecífica por la cobertura delas zonas interiores, focalizán-dose no tanto en el aspecto lú-dico como en la actividad aca-démica e investigadora.

El avance significaba la in-corporación de la UCLM, con

el apoyo de de la Conferenciade Rectores de las Universi-dades Españolas (CRUE) yRed.es, al proyecto europeode movilidad en redes acadé-micas EduRoam, haciendouso de fondos Feder destina-dos a la mejora de las infraes-tructuras en las universidades.“Participamos en diferentesproyectos para mejorar la ca-pacidad y la capilaridad, do-tando de una cobertura prác-ticamente total al interior delos edificios”, señal Prado.

Con esas miras, la UCLMdesplegó su primera red in-alámbrica haciendo uso deequipamiento de Cisco en802.11b. Y, a posteriori, sedio el salto a 802.11g a travésde una actualización de equi-pos que implicó “un cambiode software y de los módulosde radio, pero manteniendo elequipo matriz”.

El acicate BYODEn paralelo al fortalecimientode las redes inalámbricas, en laUCLM se generan otros pro-yectos que cierran el círculo

de la movilidad. Así y a partirdel curso 2008-2009 se da luzverde a una campaña dirigidaa los PAS para la renovación deequipos que se realiza exclusi-vamente con equipamientoportátil. Junto al impulso dela movilidad, se perseguíaigualmente reducir costes.

Esta apuesta, que actual-mente se concreta en unacuerdo de homologación conHP y Dell, alcanzó un añodespués a los alumnos en ba-se a la filosofía de llevar la in-formática al estudiante en lu-gar de llevar al estudiante alas aulas informáticas. “En elcurso 2009-2010”, recuerdaPrado, “lanzamos unos pro-gramas de ayuda para la ad-quisición de netbooks, de talmanera que el estudiante de laUCLM que accedía al primercurso podía adquirir un equi-po portátil cofinanciado entrela universidad, el centro uni-versitario en el que iba a estu-diar y el propio alumno”.

En base a esta fórmula, en2009 se adquieren 2.000 equi-pos y en 2010 otros 3.100

equipos a través de sendos con-cursos en los que resultaron ad-judicatarios Telefónica con LGy HP, respectivamente.

Dirigida igualmente a losentre 5.000 y 6.000 alumnosque anualmente ingresan en laUCLM, “la convocatoria delpasado curso se la llevaron losrecortes”, lamenta Prado.

A la dotación con portátilestanto del personal interno co-mo de los estudiantes, se su-mó a partir de 2009 un nue-vo fenómeno: una explosiónen el uso de terminales móvi-les propios, es decir, lo que seha venido a denominarBYOD (Bring Your Own De-vice). “A la incorporación denuevos servicios, la cofinan-ciación y el préstamo de equi-pos, se sumó la explosión mó-vil, llegándose a un punto enel que la red empieza a tenerproblemas de capacidad”.

Además la red existente enese momento ofrecía otra im-portante oportunidad de me-jora en materia de gestión.“En un entorno docente en elque se conectan a la red tanto

La UCLM responde al movimiento BYODDespliega en colaboración con Telefónica una nueva red WiFi basada en equipamiento de Aruba

“En un entorno docente comoeste, la posibilidad de priorizarla capacidad es fundamental”

La Universidad de Castilla-La Mancha (UCLM) ha lle-vado a cabo en colaboración con Telefónica la mi-gración de su red WiFi a una nueva infraestructura

basada en equipamiento de Aruba, con la que ha da-do el salto al estándar 802.11n, además de respon-der a la explosión en el uso de terminales móviles por

parte de estudiantes, docentes e investigadores. Setrata de un nuevo hito en una carrera que tiene unameta muy clara: las comunicaciones unificadas.

1 junio 2012 [Especial BYOD]

www

28

28-29 Casos Practicos:01-518-Portada 28/5/12 13:23 Página 1

profesores como alumnos, laposibilidad de priorizar la ca-pacidad es fundamental”.

Más capacidad y mejor gestiónA partir de ese punto de rup-tura, la UCLM empieza a eva-luar la posibilidad de acome-ter una modernización de lared inalámbrica con el puntode mira puesto en una am-pliación de su capacidad.

No obstante y a diferenciade lo ocurrido en la migraciónanterior, el mantenimiento dela apuesta por Cisco implica-ba la renovación del equipa-miento, de modo que “nues-tra idea inicial”, indica Prado,“era una renovación parcial ycontemplábamos mantenerAirWave como software quefacilita la gestión con indepen-dencia del equipamiento”.

La UCLM abrió entoncesun proceso de diálogo compe-titivo con distintos integrado-res y fabricantes, en el que Cis-co y Aruba llegaron a la final.“Tras las conversaciones conCisco la expectativa era de unarenovación parcial a tenor de lafinanciación de que disponía-

mos a través de Fondos Feder,pero en las conversaciones conAruba constatamos que su so-lución era válida y, además, enla vertiente económica suponíadisponer de capacidad para ha-cer una renovación total”.

Prado reconoce que, comotodo cambio, la colaboracióncon un nuevo fabricante im-plicaba riesgos, un cierto gra-do de ruptura con el fabrican-te con el que se había venidotrabajando y la inexcusable ges-tión del cambio. “Los dos pri-meros se minimizaron por laventaja económica y la segun-da por AirWare”, indica el di-rector del Área de Tecnología yComunicaciones de la UCLM,que venía utilizando el softwa-re AirWave antes de su adqui-sición por parte de Aruba.

Salto al estándar 802.11nUna vez tomada la decisión detomar el camino de Aruba, quese presentó al diálogo compe-titivo a través de Telefónica, laUCLM inicia en el verano de2010 un despliegue progresi-vo. “Aprovechamos los mesescon menos actividad con la

idea de iniciar el siguiente cur-so con la migración finalizada”.De hecho, el despliegue se ini-ció en agosto y en noviembrela UCLM estaba presentandoel proyecto en las JornadasTécnicas que RedIRIS celebróen Córdoba.

Prado destaca que “fue undespliegue bastante limpio,absolutamente transparentepara los usuarios y incluso pa-ra los administradores, que loque iban viendo en la consolade gestión AirWave era la des-aparición de unos puntos deacceso y la aparición de otros”.

En concreto, el despliegueha cubierto 50 edificios repar-tidos en los cinco campus dela UCLM. Basada la en la ar-quitectura MOVE (MobileVirtual Enterprise) de Aruba,la nueva red WiFi de la UCLMsuma un total de 720 puntosde acceso AP 105 distribuidosen los cuatro campus, cu-briendo prácticamente el100% de los interiores. La to-talidad de los puntos de acce-so dependen de siete controla-doras 3600 y 3200 repartidospor los distintos campus y a los

que hay que sumar una con-troladora adicional localizadaen Ciudad Real y la cual reali-za funciones de respaldo. Lared se completa con ochoRAP-2WG ubicados en pe-queñas sedes remotas.

Toda esta infraestructura segestiona de forma centraliza-da haciendo uso de la soluciónAirWave Management, queofrece la ventaja de poder ad-ministrar con una misma in-terfaz equipamiento de dis-tintos fabricantes, incluyendoel que da soporte a la red ca-bleada. “AirWave”, destacaPrado, “ofrece importantesventajas operativas y permiteahorrar tiempo y dinero, yaque el personal dedicado a lagestión no tiene que utilizarherramientas distintas para laadministración”.

En este punto, Prado llamala atención sobre las mejorasconseguidas en materia de se-guridad. “Inicialmente tenía-mos una red libre pero sin ac-ceso a servicios a la que sepodía acceder y abrir una se-sión VPN para autenticarse,mientras que con la entrada de

RedIRIS y EduRoam tene-mos un acceso que exige con-tar con credenciales de laUCLM o de otros centros aso-ciados al proyecto”.

Servicio críticoPrado reconoce que “la actualinfraestructura inalámbrica dela UCLM se ha convertido enun servicio de alta disponibili-dad crítico para el desarrollo dela actividad de los diferentescolectivos de la universidad”.Los datos registrados en el úl-timo año dan una buena ideade esta criticidad: “3,5 millo-nes de sesiones, 80.000 clien-tes distintos y una media de900 usuarios concurrentes conpicos de hasta 2.600 usuarios”.

Entre otras muchas funcio-nes, la nueva red WiFi propor-ciona a los estudiantes entradaa todos los servicios y recursosweb de la universidad, y cons-tituye la puerta de acceso a laintranet, la plataforma de Cam-pus Virtual y los servicios detramitación electrónica.

Además y vía RedIRIS estu-diantes, docentes e investiga-dores disponen de acceso a laInternet pública y pueden co-laborar tanto con otros centrosdocentes y de investigación es-pañoles, como con los centrosconectados a través de otras re-des académicas internacionales.Este punto es clave teniendo encuanto que un 73% de los másde 2.400 profesores e investi-gadores de la UCLM partici-pan en proyectos de I+D+i.

Comunicaciones unificadasDe cara al futuro, la UCLMtiene una meta muy clara: lascomunicaciones unificadas ycon esas miras se encuentraactualmente en pleno diálogocompetitivo para un nuevoconcurso de comunicacionesen el que están participandoTelefónica, Ono y Vodafone.

“La evolución de la univer-sidad”, constata Prado, “pasapor los servicios de comuni-caciones unificadas, incluyen-do la capacidad de acceder a

servicios de voz y vídeo a tra-vés de dispositivos móviles.

No obstante, la situación noes fácil para UCLM, que si enjulio del pasado año se vio obli-gada a reducir en un 25% unpresupuesto TIC de 2,7 millo-nes, todavía hoy no dispone depresupuesto para el ejercicioeconómico 2012 ya que la Jun-ta de Comunidades de Castilla-La Mancha, de la que proce-den un 70% de sus fondos,todavía no ha determinado sufinanciación. “Estamos redu-ciendo la contratación de formamasiva y analizando cuáles sonlos servicios críticos, incluyen-do infraestructuras, para man-tenerlos funcionando”, señala.

El concurso de comunica-ciones es una buena muestrade la situación económica. “En2009 el concurso de comuni-caciones contó con un presu-puesto de 2,3 millones y esteaño en el diálogo competitivose maneja un presupuesto de1,2 millones”, apunta Prado.

El empuje de RedIRIS Nova

� La Universidad de Castilla-LaMancha (UCLM) ha llevado a ca-bo, en colaboración con Telefó-nica, la migración de su red Wi-Fi a una nueva infraestructurabasada en la arquitectura MOVEy el equipamiento de Aruba.

�Con este nuevo despliegue, laUCLM salta al estándar 802.11n,aumenta la capacidad de su redWiFi y responde a la explosiónen el uso de terminales móvilespor parte de estudiantes, docen-tes e investigadores.

� La red WiFi de la UCLM se haconvertido en un servicio de al-ta disponibilidad crítico para eldesarrollo de su actividad, regis-trando en el último año 3,5 mi-llones de sesiones, 80.000 clien-tes distintos y una media de 900usuarios concurrentes.

“La evoluciónpasa por las co-municacionesunificadas, inclu-yendo el acceso aservicios de voz yvídeo vía móvil”

En la actualidad, la Universidad Castilla-LaMancha tiene localizado su CPD en el edificiodel Rectorado en el campus de Ciudad Real,donde también se encuentra la salida a In-ternet. No obstante esta situación está lla-mada a cambiar con el despliegue de RedI-RIS Nova. “Los enlaces físicos de RedIRISNova hacia Andalucía y Levante nos atravie-san, de modo que hemos multiplicado lospuntos de presencia de RedIRIS en Castilla-

La Mancha”, explica el director del Área deTecnología y Comunicaciones de la UCLM,Andrés Prado.

Con ese avance se abre la puerta a la posi-bilidad de utilizar RedIRIS Nova como troncalentre los campus de la UCLM. De hecho y co-mo detalla Prado, “los nodos de Cuenca y Al-bacete ya están preparados y estamos traba-jando con RedIRIS para tratar de ampliarRedIRIS Nova a Toledo”.

Localizaciones: 50 centros en cuatro campusy 2 centros de estudios.Usuarios TIC: Más de 30.000 alumnos, 2.300profesores e investigadores y 1.200 profesio-nales de administración y servicios.Infraestructura red WiFi: 720 puntos deacceso AP 105 de Aruba que dependen de sie-te controladoras 3600 y 3200.

Puntos claves

Andrés Prado, director del Área deTecnología y Comunicaciones de laUniversidad de Castilla-La Mancha (UCLM).

1 junio 2012[Especial BYOD]

www

29

28-29 Casos Practicos:01-518-Portada 28/5/12 13:23 Página 2