Libro1 · Libro1 Author: Carlos Alejandro Salazar Gaytan Created Date: 11/29/2018 6:22:10 PM ...

5. Administración de infraestructura -...

Transcript of 5. Administración de infraestructura -...

293

Adm

inistración de infraestructura

Conceptos básicos de redes

La interconexión de equipos en redes proporciona beneficios en las siguientes áreas: com-partición de información, compartición de hardware y software y soporte administrativo. Estos beneficios ayudan a incrementar la productividad.

Compartición de información

La capacidad de compartir información y datos rápida y económicamente es uno de los beneficios más habituales de las redes. El correo electrónico y la agenda basados en red son algunas de las actividades por las que las organizaciones utilizan actualmente las redes.

Compartición de hardware y software

Antes de la llegada de las redes, los usuarios de estaciones de trabajo necesitaban tener sus propias impresoras y otros periféricos, lo que constituía un factor caro para las grandes empresas. La revolución de las redes redujo drásticamente estos costes haciendo posible que varios usuarios compartieran hardware y software simultáneamente.

Administración y soporte centralizados

Los equipos en red también simplifican las tareas de administración y soporte. Desde una misma ubicación el administrador de red puede realizar tareas administrativas en cualquier equipo de la red. Además, es más eficaz para el personal técnico ofrecer soporte sobre una versión de un sistema operativo o de una aplicación que tener que supervisar varios sistemas y configuraciones individuales y únicas.

Funciones de los equipos de una red

Los equipos de una red funcionan como clientes o como servidores.

Clientes

Los equipos cliente (por ejemplo, los equipos de los usuarios) solicitan servicios o datos en la red a equipos denominados servidores.

Servidores

Los servidores son equipos que proporcionan servicios y datos a los equipos cliente. Los servidores de una red realizan diversas tareas complejas. Los servidores de redes grandes se han especializado en alojar las crecientes necesidades de los usuarios.

294

Adm

inis

trac

ión

de in

frae

stru

ctur

a

Estos son algunos ejemplos de los distintos tipos de servidores en redes de gran tamaño:

Servidores de archivos e impresión

Los servidores de archivos e impresión proporcionan recursos de compartición de archi-vos e impresoras desde una ubicación centralizada. Cuando un cliente envía una solicitud de datos al servidor de archivos e impresión, se descarga en el equipo que realiza la petición toda la base de datos o el archivo.

Por ejemplo, cuando abrimos una aplicación de procesamiento de texto, ésta se ejecuta en nuestro equipo y el documento almacenado en el servidor de archivos e impresión se descarga en la memoria de nuestro equipo para que podamos editarlo o utilizarlo localmente.

Cuando guardamos el documento de nuevo en el servidor cualquier otro usuario de la red que disponga del acceso o permiso adecuado podrá ver el archivo. Es decir, los servidores de archivos e impresión se utilizan para almacenar y recuperar archivos y registros de datos centralizados.

Servidores de bases de datos

Los servidores de bases de datos pueden almacenar grandes cantidades de datos en una ubicación centralizada y ponerlos a disposición de los usuarios, quienes no tienen la necesi-dad de descargar toda la base de datos. La base de datos reside en el servidor y sólo se des-carga en el equipo cliente el resultado de la solicitud.

Por ejemplo, podemos utilizar una aplicación cliente que se ejecute localmente, como Mi-crosoft Access, para buscar los nombres de todos los empleados nacidos en noviembre en la base de datos de empleados. La base de datos se almacena en un servidor de bases de datos, como Microsoft SQL Server™.

Cuando el servidor procesa nuestra consulta, únicamente se descarga el resultado desde el servidor hasta nuestro equipo local.

Servidores de correo

Los servidores de correo funcionan igual que los servidores de bases de datos en cuanto a que existen partes de la aplicación en el servidor y partes en el cliente, con datos que se descargan de forma selectiva desde el servidor hasta el cliente. Los servidores de correo ges-tionan servicios de correo electrónico para toda la red.

Servidores de fax

Los servidores de fax gestionan el tráfico entrante y saliente de faxes en la red y compar-ten uno o más módems de fax. De este modo, el servicio de fax está disponible para cualquier usuario de la red sin necesidad de instalar una máquina de fax en cada equipo del usuario.

• Servidores de servicios de directorio:Los servidores de servicios de directorio proporcionan una ubicación centralizada para

almacenar información sobre la red, incluyendo la identidad de los usuarios que acceden a ella y los nombres de los recursos disponibles en la red. Esto permite administrar la seguridad de la red de modo centralizado.

295

Adm

inistración de infraestructura

Un administrador puede definir un recurso, como una impresora, y el tipo de acceso a ese recurso por parte de los usuarios. Una vez que el administrador ha definido el recurso, los usuarios pueden localizarlo y utilizarlo, dependiendo del tipo de acceso que tengan asignado.

TIPOS DE REDES

Dependiendo de la configuración de los equipos en una red y de su acceso a la informa-ción, las redes se dividen en dos tipos: igual a igual y cliente/servidor.

Las diferencias entre ambos tipos son importantes ya que cada uno posee capacidades distintas.

Redes igual a igual

En una red igual a igual no hay servidores dedicados ni una jerarquía de equipos. Todos los equipos son iguales y funcionan como cliente y como servidor y, normalmente, no existe un administrador responsable del mantenimiento de la red. La base de datos de usuarios local de cada equipo proporciona la seguridad. El usuario de cada equipo determina qué datos de dicho equipo se comparten en la red.

Las redes igual a igual también se denominan grupos de trabajo. El término grupo de trabajo describe un pequeño grupo de individuos, generalmente menos de diez, que trabajan juntos. Las redes entre pares son una buena elección para entornos donde:

• Existen hasta diez usuarios.• Los usuarios comparten recursos e impresoras, pero no existe un servidor especializado.• La seguridad centralizada no es un aspecto importante.• A medio plazo, no habrá un crecimiento importante de la organización ni de la red.

Redes cliente/servidor

A medida que la demanda de recursos compartidos de una red crece, probablemente una red entre pares ya no sea capaz de satisfacerla. Para cubrir esta demanda y proporcionar funcionalidades adicionales, la mayoría de redes tienen servidores dedicados. Un servidor dedicado funciona únicamente como servidor, no como cliente. La configuración de estos servidores está optimizada para procesar las peticiones de clientes de la red.

Las redes cliente/servidor se han convertido en los modelos estándares de redes.A medida que las redes crecen en tamaño por el número de equipos conectados y por la

distancia física y tráfico entre ellos, normalmente se necesita más de un servidor. La distribu-ción de las tareas de la red entre varios servidores garantiza que cada tarea se realiza lo más eficazmente posible. Además, si los servidores realizan las tareas de la red, se reduce la carga de trabajo en los equipos individuales.

Sistemas Operativos de Red

Un sistema operativo de red permite:Permite a los equipos funcionar en red.Proporciona servicios básicos a los equipos de una red.

296

Adm

inis

trac

ión

de in

frae

stru

ctur

a

Coordina las actividades de los distintos dispositivos.Proporciona a los clientes acceso a los recursos de la red.Garantiza la seguridad de los datos y de los dispositivos.Soporta mecanismos que permiten a las aplicaciones comunicarse entre sí.Se integra con otros sistemas operativos populares.El núcleo de una red es el sistema operativo de red. Al igual que un equipo, no puede

funcionar sin un sistema operativo; una red de equipos no puede funcionar sin un sistema operativo de red. Todos los sistemas operativos de red proporcionan servicios básicos a los equipos de su red. Estos servicios incluyen:

• Coordinación de las actividades de los distintos dispositivos de la red para garantizar que la comunicación sucede cuando se necesita.

• Proporcionar a los clientes acceso a los recursos de la red, incluyendo archivos y dispo-sitivos periféricos como impresoras o máquinas de fax.

• Garantizar la seguridad de los datos y dispositivos de la red mediante herramientas de administración centralizada.

Características de los sistemas operativos de red

Un sistema operativo de red debe soportar mecanismos que permitan a las aplicaciones comunicarse entre sí: por ejemplo, aplicaciones que permitan que múltiples equipos trabajen conjuntamente en una misma tarea, como un cálculo matemático.

Un sistema operativo de red también debe soportar múltiples procesadores, clusters de unidades de disco y aspectos de seguridad sobre los datos. Finalmente, un sistema operativo de red debe ser fiable y capaz de recuperarse rápidamente frente a un error.

Dependiendo del fabricante del sistema operativo de red, el software de red de un equipo de sobremesa puede añadirse al propio sistema operativo del equipo o estar integrado en él. El software del sistema operativo de red está integrado en varios de los sistemas operativos más populares, incluyendo Microsoft Windows 2000, Windows NT, Windows 98, Windows 95 y Apple Macintosh.

Alacance de la redes

El alcance de una red hace referencia a su tamaño geográfico. El tamaño de una red puede variar desde unos pocos equipos en una oficina hasta miles de equipos conectados a través de grandes distancias.

El alcance de una red está determinado por el tamaño de la organización o la distancia en-tre los usuarios en la red. El alcance determina el diseño de la red y los componentes físicos utilizados en su construcción.

Existen dos tipos generales de alcance de una red:

• Redes de área local.• Redes de área extensa.

297

Adm

inistración de infraestructura

Red de área local

Una red de área local (LAN) conecta equipos ubicados cerca unos de otros.Por ejemplo, dos equipos conectados en una oficina o dos edificios conectados mediante

un cable de alta velocidad pueden considerarse una LAN. Una red corporativa que incluya varios edificios adyacentes también puede considerarse una LAN.

Red de área extensa

Una red de área extensa (WAN) conecta varios equipos que se encuentran a gran distancia entre sí.

Por ejemplo, dos o más equipos conectados en lugares opuestos del mundo pueden for-mar una WAN. Una WAN puede estar formada por varias LANs interconectadas. Por ejem-plo, Internet es, de hecho, una WAN.

Componente básicos de conectividad

Los componentes básicos de conectividad de una red incluyen los cables, los adaptadores de red y los dispositivos inalámbricos que conectan los equipos al resto de la red.

Estos componentes permiten enviar datos a cada equipo de la red, permitiendo que los equipos se comuniquen entre sí.

Algunos de los componentes de conectividad más comunes de una red son:• Adaptadores de red.• Cables de red.• Dispositivos de comunicación inalámbricos.

Adaptadores de redReciben datos y los convierten a señales eléctricas.Reciben señales eléctricas y las convierten en datos.Determinan si los datos recibidos son para un equipo particular.Controlan el flujo de datos a través del cable entender.

Los adaptadores de red constituyen la interfaz física entre el equipo y el cable de red. Los adaptadores de red, también denominados tarjetas de red, se instalan en una ranura de expan-sión de cada estación de trabajo y servidor de la red. Una vez instalado el adaptador de red, el cable de red se conecta al puerto del adaptador para conectar físicamente el equipo a la red.

Los datos que pasan a través del cable hasta el adaptador de red se formatean en paquetes. Un paquete es un grupo lógico de información que incluye una cabecera, la cual contiene la información de la ubicación y los datos del usuario.

La cabecera contiene campos de dirección que incluyen información sobre el origen de los datos y su destino. El adaptador de red lee la dirección de destino para determinar si el paquete debe entregarse en ese equipo. Si es así, el adaptador de red pasa el paquete al sistema operativo para su procesamiento. En caso contrario, el adaptador de red rechaza el paquete.

Cada adaptador de red tiene una dirección exclusiva incorporada en los chips de la tarjeta.

298

Adm

inis

trac

ión

de in

frae

stru

ctur

a

Esta dirección se denomina dirección física o dirección de control de acceso al medio (media access control, MAC).

El adaptador de red realiza las siguientes funciones:• Recibe datos desde el sistema operativo del equipo y los convierte en señales eléctricas

que se transmiten por el cable.• Recibe señales eléctricas del cable y las traduce en datos que el sistema operativo del

equipo puede entender.• Determina si los datos recibidos del cable son para el equipo.• Controla el flujo de datos entre el equipo y el sistema de cable.• Para garantizar la compatibilidad entre el equipo y la red, el adaptador de red debe cum-

plir los siguientes criterios:• Ser apropiado en función del tipo de ranura de expansión del equipo.• Utilizar el tipo de conector de cable correcto para el cableado.• Estar soportado por el sistema operativo del equipo.

Tipos de cables

Al conectar equipos para formar una red utilizamos cables que actúan como medio de transmisión de la red para transportar las señales entre los equipos. Un cable que conecta dos equipos o componentes de red se denomina segmento.

Los cables se diferencian por sus capacidades y están clasificados en función de su capa-cidad para transmitir datos a diferentes velocidades, con diferentes índices de error. Las tres clasificaciones principales de cables que conectan la mayoría de redes son: de par trenzado, coaxial y fibra óptica.

Cable de par trenzado

El cable de par trenzado (10baseT) está formado por dos hebras aisladas de hilo de cobre trenzado entre sí. Existen dos tipos de cables de par trenzado: par trenzado sin apantallar (unshielded twisted pair, UTP) y par trenzado apantallado (shielded twisted pair, STP). Éstos son los cables que más se utilizan en redes y pueden transportar señales en distancias de 100 metros.

• El cable UTP es el tipo de cable de par trenzado más popular y también es el cable en una LAN más popular.

• El cable STP utiliza un tejido de funda de cobre trenzado que es más protector y de me-jor calidad que la funda utilizada por UTP. STP también utiliza un envoltorio plateado alre-dedor de cada par de cables. Con ello, STP dispone de una excelente protección que protege

299

Adm

inistración de infraestructura

a los datos transmitidos de interferencias exteriores, permitiendo que STP soporte índices de transmisión más altos a través de mayores distancias que UTP.

El cableado de par trenzado utiliza conectores Registered Jack 45 (RJ-45) para conectarse a un equipo. Son similares a los conectores Registered Jack 11 (RJ-11).

Cable Coaxial

El cable coaxial está formado por un núcleo de hilo de cobre rodeado de un aislamiento, una capa de metal trenzado y una cubierta exterior. El núcleo de un cable coaxial transporta las señales eléctricas que forman los datos. Este hilo del núcleo puede ser sólido o hebrado. Existen dos tipos de cable coaxial: cable coaxial ThinNet (10Base2) y cable coaxial ThickNet (10Base5). El cableado coaxial es una buena elección cuando se transmiten datos a través de largas distancias y para ofrecer un soporte fiable a mayores velocidades de transferencia cuando se utiliza equipamiento menos sofisticado.

El cable coaxial debe tener terminaciones en cada extremo.

• El cable coaxial ThinNet puede transportar una señal en una distancia aproximada de 185 metros.

• El cable coaxial ThickNet puede transportar una señal en una distancia de 500 metros.Ambos cables, ThinNet y ThickNet, utilizan un componente de conexión (conector

BNC) para realizar las conexiones entre el cable y los equipos.

Cable de fibra óptica

El cable de fibra óptica utiliza fibras ópticas para transportar señales de datos digitales en forma de pulsos modulados de luz. Como el cable de fibra óptica no transporta impulsos eléctricos, la señal no puede ser intervenida y sus datos no pueden ser robados. El cable de fibra óptica es adecuado para transmisiones de datos de gran velocidad y capacidad ya que la señal se transmite muy rápidamente y con muy poca interferencia.

Un inconveniente del cable de fibra óptica es que se rompe fácilmente si la instalación no se hace cuidadosamente. Es más difícil de cortar que otros cables y requiere un equipo especial para cortarlo.

Dispositivos de comunicación inalámbricos

Los componentes inalámbricos se utilizan para la conexión a redes en distancias que ha-cen que el uso de adaptadores de red y opciones de cableado estándares sea técnica o econó-micamente imposible. Las redes inalámbricas están formadas por componentes inalámbricos que se comunican con LANs.

Excepto por el hecho de que no es un cable quien conecta los equipos, una red inalámbri-ca típica funciona casi igual que una red con cables: se instala en cada equipo un adaptador de red inalámbrico con un transceptor (un dispositivo que transmite y recibe señales analógicas y digitales). Los usuarios se comunican con la red igual que si estuvieran utilizando un equipo con cables.

Existen dos técnicas habituales para la transmisión inalámbrica en una LAN: transmisión por infrarrojos y transmisión de radio en banda estrecha.

300

Adm

inis

trac

ión

de in

frae

stru

ctur

a

Transmisión por infrarrojos

Funciona utilizando un haz de luz infrarroja que transporta los datos entre dispositivos. Debe existir visibilidad directa entre los dispositivos que transmiten y los que reciben; si hay algo que bloquee la señal infrarroja, puede impedir la comunicación. Estos sistemas deben generar señales muy potentes, ya que las señales de transmisión débiles son susceptibles de recibir interferencias de fuentes de luz, como ventanas.

Transmisión vía radio en banda estrecha

El usuario sintoniza el transmisor y el receptor a una determinada frecuencia. La radio en banda estrecha no requiere visibilidad directa porque utiliza ondas de radio. Sin embargo, la transmisión vía radio en banda estrecha está sujeta a interferencias de paredes de acero e in-fluencias de carga. La radio en banda estrecha utiliza un servicio de suscripción. Los usuarios pagan una cuota por la transmisión de radio.

Topologías de red

Una topología de red es la estructura de equipos, cables y demás componentes en una red. Es un mapa de la red física. El tipo de topología utilizada afecta al tipo y capacidades del hardware de red, su administración y las posibilidades de expansión futura.

Bus: Esta topología permite que todas las estaciones reciban la información que se trans-mite, una estación transmite y todas las restantes escuchan. Consiste en un cable con un terminador en cada extremo del que se cuelgan todos los elementos de una red. Todos los nodos de la red están unidos a este cable: el cual recibe el nombre de “Backbone Cable”. Tanto Ethernet como Local Talk pueden utilizar esta topología.

El bus es pasivo, no se produce regeneración de las señales en cada nodo. Los nodos en una red de “bus” transmiten la información y esperan que ésta no vaya a chocar con otra información transmitida por otro de los nodos. Si esto ocurre, cada nodo espera una pequeña cantidad de tiempo al azar, después intenta retransmitir la información.

Anillo: Las estaciones están unidas unas con otras formando un círculo por medio de un cable común. El último nodo de la cadena se conecta al primero cerrando el anillo. Las señales circulan en un solo sentido alrededor del círculo, regenerándose en cada nodo. Con esta metodología, cada nodo examina la información que es enviada a través del anillo. Si la información no está dirigida al nodo que la examina, la pasa al siguiente en el anillo. La des-ventaja del anillo es que, si se rompe una conexión, se cae la red completa.

Estrella: Los datos en estas redes fluyen del emisor hasta el concentrador, este realiza to-das las funciones de la red, además actúa como amplificador de los datos.

La red se une en un único punto, normalmente con un panel de control centralizado, como un concentrador de cableado. Los bloques de información son dirigidos a través del panel de control central hacia sus destinos. Este esquema tiene una ventaja, al tener un panel de control que monitorea el tráfico y evita las colisiones y una conexión interrumpida, no afecta al resto de la red.

Híbridas: El bus lineal, la estrella y el anillo se combinan algunas veces para formar com-binaciones de redes híbridas.

301

Adm

inistración de infraestructura

Anillo en Estrella: Esta topología se utiliza con el fin de facilitar la administración de la red. Físicamente, la red es una estrella centralizada en un concentrador, mientras que a nivel lógico, la red es un anillo.

“Bus” en Estrella: El fin es igual a la topología anterior. En este caso la red es un “bus” que se cablea físicamente como una estrella por medio de concentradores.

Estrella Jerárquica: Esta estructura de cableado se utiliza en la mayor parte de las redes locales actuales, por medio de concentradores dispuestos en cascada para formar una red jerárquica.

Árbol: Esta estructura se utiliza en aplicaciones de televisión por cable, sobre la cual podrían basarse las futuras estructuras de redes que alcancen los hogares. También se ha utilizado en aplicaciones de redes locales analógicas de banda ancha.

Trama: Esta estructura de red es típica de las WAN, pero también se puede utilizar en algunas aplicaciones de redes locales (LAN). Las estaciones de trabajo están conectadas cada una con todas las demás.

Tecnologías de redes

Utilizamos diferentes tecnologías de redes para la comunicación entre equipos de LANs y WANs. Podemos utilizar una combinación de tecnologías para obtener la mejor relación costo-beneficio y la máxima eficacia del diseño de nuestra red.

Hay muchas tecnologías de redes disponibles, entre las que se encuentran:• Ethernet.• Token ring.• Modo de transferencia asíncrona (asynchronous transfer mode, ATM).• Interfaz de datos distribuidos por fibra (Fiber Distributed Data Interface, FDDI).• Frame relay.Una de las principales diferencias entre estas tecnologías es el conjunto de reglas utilizada

por cada una para insertar datos en el cable de red y para extraer datos del mismo. Este con-junto de reglas se denomina método de acceso.

Cuando los datos circulan por la red, los distintos métodos de acceso regulan el flujo del tráfico de red.

Ampliación de una red

Para satisfacer las necesidades de red crecientes de una organización se necesita ampliar el tamaño o mejorar el rendimiento de una red. No se puede hacer crecer la red simplemente añadiendo nuevos equipos y más cable. Cada topología o arquitectura de red tiene sus límites. Puede, sin embargo, instalar componentes para incrementar el tamaño de la red dentro de su entorno existente.

Entre los componentes que le permiten ampliar la red se incluyen:

Repetidores y concentradores (hub)

Los repetidores y concentradores retransmiten una señal eléctrica recibida en un punto de conexión (puerto) a todos los puertos para mantener la integridad de la señal.

302

Adm

inis

trac

ión

de in

frae

stru

ctur

a

Puentes (bridge)

Los puentes permiten que los datos puedan fluir entre LANs.

Conmutadores (switch)

Los conmutadores permiten flujo de datos de alta velocidad a LANs.

Enrutadores (router)

Los enrutadores permiten el flujo de datos a través de LANs o WANs, dependiendo de la red de destino de los datos.

Puertas de enlace (gateway)

Las puertas de enlace permiten el flujo de datos a través de LANs o WANs y funcionan de modo que equipos que utilizan diversos protocolos puedan comunicarse entre sí.

También puede ampliar una red permitiendo a los usuarios la conexión a una red desde una ubicación remota. Para establecer una conexión remota los tres componentes requeridos son un cliente de acceso remoto, un servidor de acceso remoto y conectividad física. Micro-soft Windows 2000 permite a clientes remotos conectarse a servidores de acceso remoto utilizando:

• Red pública telefónica conmutada (RTC).• Red digital de servicios integrados (RDSI).• X.25.• Línea ADSL (Asymmetric Digital Subscriber Line).

Conclusión

Existen muchos tipos de redes, cables, aplicaciones, componentes, etc., que sirven para hacer una red, es simple tener una red, el chiste se encuentra en qué utilizar para hacerla, qué fundamentos tener para utilizar eso y qué es lo que quiere el cliente.

Bibliografía

Fundamentos de Redes Plus de Microsoft. Edición 2001. Traductor Antonio Becerra Terón. Ed. McGrawHill.

Manual Conceptos básicos de redesManual Introducción a las redes de computadoras

303

Adm

inistración de infraestructura

Servicios de archivos, impresión y aplicaciones

Network Print Services

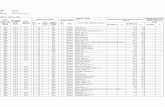

La Figura muestra cómo las redes de computadoras ofrecen servicios de archivos e im-presión. La necesidad de compartir información es una parte importante del desarrollo de las redes de computadora. En las redes, diferentes computadoras asumen roles o funciones especializados. Una vez conectadas, una o más computadoras de la red pueden funcionar como servidores de archivos de red. El servidor es un repositorio para archivos al cual puede accederse y que puede ser compartido mediante la red por muchos usuarios. Esto evita la duplicación, conserva recursos y permite la administración y el control de información clave. Los administradores de red pueden otorgar o restringir el acceso a los archivos. También copian regularmente los archivos para respaldar los sistemas en caso de problemas o fallos.

Los servicios de archivos de red hacen posible la colaboración en el desarrollo de docu-mentos y proyectos. Cada miembro de un equipo de proyecto puede hacer contribuciones a un documento o proyecto a través de un servicio de archivos de red compartido. Además, los servicios de archivos de red pueden habilitar la distribución a tiempo de archivos clave a un grupo de usuarios que tengan interés en esa información. Finalmente, mucha gente que está geográficamente separada puede compartir juegos y entretenimiento.

Además de compartir archivos de computadora, las redes permiten a los usuarios com-partir dispositivos de impresión. Los servicios de impresión de la red pueden hacer accesible una impresora de alta velocidad a muchos usuarios. Esta impresora opera como si estuviera directamente conectada a computadoras individuales. La red puede enviar solicitudes pro-venientes de muchos usuarios a un servidor de impresión central donde estas solicitudes se procesan. Múltiples servidores de impresión, cada uno de ellos ofreciendo una diferente calidad de salida, puede implementarse de acuerdo a los requisitos de los usuarios. Bajo con-trol administrativo, los usuarios pueden seleccionar el servicio que necesitan para un trabajo en particular. De esta forma, las redes proporcionan un uso más eficiente de los costosos dispositivos de impresión sin duplicación. La Figura ilustra un sistema solicitando servicios de impresión a la red.

304

Adm

inis

trac

ión

de in

frae

stru

ctur

a

File, Print, and Application Services

Todos los sistemas operativos de red ofrecen servicios de archivos e impresión. Compar-tir información, colaborar en proyectos y proporcionar acceso a dispositivos de entrada y salida son servicios comunes de las redes de computadora. Los usuarios de una red pueden compartir más que información y dispositivos especiales. También pueden compartir apli-caciones, como programas de procesamiento de texto, que se instalan en el servidor. Los usuarios pueden ejecutar aplicaciones compartidas desde un servidor sin utilizar espacio en sus discos duros locales para los archivos del programa. Nota: aunque algunas aplicaciones pueden ser accedidas y ejecutadas a través de la red sin ejecutar el programa de instalación en las máquinas locales, esto no es así en el caso de todas las aplicaciones. Muchas aplicaciones para Windows deben escribir información de inicialización en el Registro. El Registro es una base de datos jerárquica en la cual la información se guarda en las PCs individuales. En este caso, el programa de instalación debe ejecutarse en cada máquina local, pero los archivos de programa pueden instalarse en la unidad de red. Esta acción ahorra espacio de disco en las estaciones de trabajo.

Los acuerdos de licencia del software pueden requerir la adquisición de licencias adiciona-les para cada estación de trabajo que utilice una aplicación de red. Esto es necesario incluso si sólo una.

305

Adm

inistración de infraestructura

Correo electrónico (RFC 822, MIME, SMTP, POP3 e IMAP)

Apunte de clase sobre correo electrónico. Teoría de las comunicaciones (FCEN, UBA).

Escrito por Carolina León Carri – [email protected] – Junio 2006.

1. Estructura general

1. Juan le escribe un mensaje a María con formato específico RFC 822. Gracias a las ex-tensiones MIME puede adjuntarle una foto (jpg) y una serenata escrita especialmente para ella (wav). El mail lo escribe en su computadora con algún programa para este fin que llama-remos User Agent (UA). (elm, pico, Mozilla, etc.)

2. El mensaje se envía utilizando el protocolo SMTP (sobre TCP) al servidor de correo (Mail Tranfer Agent, MTA 1) en el cual Juan tiene su mailbox. La dirección de mail de Juan define unívocamente su mailbox.

3. El mensaje va pasando de MTA en MTA hasta alcanzar servidor de correo donde María posee su mailbox (MTA 3). Los servidores de correo intermedios funcionana como Gateway de mails, rutean el mensaje como los routers en IP.

Cada servidor de correo debe realizar una consulta al DNS para descubrir el servidor de correo del dominio del Maria ([email protected]). O sea, pregunta al DNS por los registros MX asociados al dominio de la dirección de mail.

4. Una vez que el mail llega al mailbox destino, María lo lee con su UA. El mismo puede estar basado en los protocolos POP3, IMAP, o bien María podría conectarse directamente a la máquina que posee su casilla de correo y acceder con elm o pico.

2. Formato del Mensaje RFC-822 y extensión MIME (Multi Purpose Internet Mail)

El encabezado del mensaje está compuesto por campos. Algunos se completan de forma automática por el UA: From, Date, Received. Otros son completados por el usuario: To, Subject, Bcc.

Los campos Received sólo aparecen en el mail al llegar al destino, pues contiene el nom-bre, IP y otros datos que son completados por los MTA por los que pasó el mensaje. El campo Bcc sólo se ve en el mail emisor, o sea, en el mail que queda copiado en la carpeta “Mensajes Enviados”.

306

Adm

inis

trac

ión

de in

frae

stru

ctur

a

El RFC 822 en principio sólo soportaba TEXTO en el cuerpo del mensaje. Para poder enviar otro tipo de formatos se extendió dicho RFC con las extensiones MIME. Como el protocolo SMTP sólo permite enviar mensajes escritos en ASCII, MIME permite codificar en ASCII objetos “arbitrarios” de otro tipo como ser binario, imágenes, etc. Dichas exten-siones hacen que aparezcan nuevos campos en el encabezado de un mail. Algunos de los campos son:

• Mime Version:Versión de MIME utilizado por el UA.Content-Type: Tipo/Subtipo; boundary=”----XXX---”Este campo define el Tipo y Subtipo de los objetos que se adjuntan al mail. En caso de

adjuntar más de un objeto al mail se agrega el campo “boundary” donde se definirá el delimi-tador entre cada objeto del mensaje. Algunos de los tipos que se pueden definir son:

Tipo Subtiposimage jpg, gifaudio mp3, wavvideo avitext plain, richtext

multipart mixedapplication postscript, msword

Para cada objeto que se puede codificar con MIME existe un RFC que define su codifi-cación.

• Content-transfering-encoding:Este campo indica el método con el que fue codificado el objeto a enviar. Por ejemplo:base64, 7bit, 8bit, etc.En caso de adjuntar más de un objeto, se dijo que se separan por el delimitador indicado

en “boundary”. Luego en cada sección existirán los campos MIME: Content-Type, Mime version y Content-Transfer-encoding.

3. Detalle del protocolo SMTP (Simple Mail Transfer protocol) RFC-821

El protocolo SMTP corresponde a un modelo Cliente/Servidor. Inicialmente el cliente establece una conexión confiable TCP (Three way handshaking) al puerto TCP número 25 del servidor de correo.

Luego se habla el protocolo SMTP. O sea, se intercambian mensajes definidos en el pro-tocolo a través de esa conexión TCP.

Algunos de los mensajes que envía el cliente son:• HELO hostnameEL cliente se presenta con el nombre de máquina.• MAIL FROM: <fulano@dominio>Dirección de correo del que envía el mensaje.• RCPT TO: <destino@dominio>Dirección de correo destino. Si se desea enviar el mismo mail a varios destinatarios, esta

instrucción se puede dar más de una vez seguida.

307

Adm

inistración de infraestructura

• DATA (presionar enter)Indica que a partir de aquí empieza el mensaje.• (Un punto pegado al margen y seguido de un enter)Indica fin del mensaje.Si se desea enviar más de un mail a través de una conexión TCP, a continuación del co-

mando “. ” se puede comenzar nuevamente la secuencia: MAIL FROM, RCPT TO, DATA, “.”.

• TURNEl cliente pasa a ser el servidor y el servidor se convierte en cliente. Este comando fue

poco utilizado por ser poco seguro.• QUITFinaliza la conexión TCP.El servidor responde con el mismo tipo de respuestas que utilizan los protocolos FTP,

http, entre otros.Las mismas se dividen por categorías:• 2XX, para una respuesta satisfactoria.• 3XX, para una respuesta temporal afirmativa.• 4XX, para una respuesta de error, pero se espera a que se repita la instrucción.• 5XX, para una respuesta de error.Se muestra un ejemplo de una conexión SMTP. Con el comando TELNET el CLIENTE

inicia una conexión TCP al puerto 25 donde atiende un servidor SMTP. Una vez finalizado el 3 way handshaking el servidor, en este caso, responde “220 smtp-1.dc.uba.ar ESMTP”.

LI:~ mc$ telnet smtp-1.dc.uba.ar 25Trying 10.0.0.61...Connected to smtp-1.dmz.dc.uba.ar.Escape character is ‘^]’.220 smtp-1.dc.uba.ar ESMTPHELO milagro.dc.uba.ar250 smtp-1.dc.uba.arMAIL FROM: <[email protected]>250 okRCPT TO: <[email protected]>250 okRCPT TO: <[email protected]>250 okDATA354 go ahead punk, make my daySubject: Esto es una pruebaHola Como estás?Chau!.250 ok 1150944635 qp 24023 by smtp-1.dc.uba.arQUIT221 smtp-1.dc.uba.ar Goodbye.Connection closed by foreign host.

308

Adm

inis

trac

ión

de in

frae

stru

ctur

a

4. ESMTP (Extended SMTP) RFC-1425

El protocolo ESMTP es una extensión del protocolo SMTP. Entre otras cosas, se agregan los siguientes comandos:

• EHLO dominioHace que el servidor realice una consulta al DNS del reverso del dominio indicado para

verificar que el mismo exista.• ETRN dominioExtended Turn. Este comando permite que el CLIENTE le pida al SERVIDOR que le

envíe todos los mensajes que posee destinados al CLIENTE. Si hay mensajes para la má-quina cliente, el servidor debe iniciar una NUEVA sesión SMTP para enviarle los mensajes.

Ejemplos de estos comandos:

220 arjuna.mindflip.com ESMTP Sendmail 8.9.3/8.9.3; Mon, 11 Oct 199904:16:25 GMTEHLO mindflip.com250-arjuna.mindflip.com Hello nakula [206.50.17.90], pleased to meet youETRN mindflip.com250 Queuing for node mindflip.com started

5. POP3 (Post Office Protocol) RFC-1225

Toma los mails de un mailbox remoto y los mueve a la máquina local.POP3 es un modelo Cliente/Servidor. Se inicia una conexión TCP al puerto 110 luego se

habla el protocolo POP3. Los comandos principales son:• USER usuarioUser log in• PASS passwordUser passwordUna vez ingresados estos dos comandos se pasa al estado de “transacción”. La casilla de

correo del usuario queda bloqueada durante toda la conexión. Es decir, no puede ser accedi-da simultáneamente desde otro cliente.

• LISTMuestra la lista de mensajes y su estado.• RETR id_mensajeMueve el mail a la máquina del cliente.• DELE id_mensajeMarca el mensaje para ser eliminado luego de ejecutar el comando QUIT.• QUITUna vez ingresado el comando QUIT se pasa al estado de “actualización”. Se eliminan los

mensajes marcados como borrados. Luego cierra la conexión TCP.

309

Adm

inistración de infraestructura

El servidor responde con sólo dos tipos de mensajes:• +OK• -ERR

6. IMAP (Internet Message Access Protocol) RFC-1064

Accede a los mails de un mailbox remoto. Los mails quedan en el servidor. Da la posibili-dad de acceder al correo desde cualquier máquina. Da la posibilidad de seleccionar los mails por distintos atributos, por ejemplo From.

IMAP responde al modelo Cliente/Servidor. Se inicia una conexión TCP al puerto 143, luego se habla el protocolo IMAP.

Es un protocolo más complejo que POP3. Algunas ventajas sobre el anterior son:• Las transacciones IMAP pueden durar mucho más tiempo.• El servidor guarda información del estado de los mail (si fueron leídos o no, si fueron

guardados en una carpeta, etc.).• Se pueden definir distintas carpetas para acceder a distintos mailboxes.• Se puede conectar más de un cliente al mismo mailbox.• Posee buscadores que se ejecutan en el servidor.Sin embargo, posee ciertas desventajas:• Es más complejo de implementar que POP3.• El servidor debe ser más potente para atender a todos los usuarios. Consume más recur-

sos de CPU, memoria, etc.

7. Otras características de UAs

Se pueden configurar filtros para procesar los mails de entrada.Se pueden configurar reglas de forwarding.Mensaje de vacaciones.

8. ¿Qué pasa con la privacidad de los datos?

Los mails viajan a priori en texto plano. Cualquiera en cualquier servidor de correo inter-medio podría leer el contenido de un mail. Existen métodos criptográficos para encriptar los mails PGP y PEM.

En el protocolo ESMTP se agregó el comando STARTTLS. TLS (Transport layer securi-ty, RFC 3207), conocido también como SSL, es un mecanismo para que las comunicaciones TCP sean privadas y requieran autenticación. El comando se ejecuta sin parámetros. Una vez que el cliente invoca el comando STARTTLS el servidor responde alguna de las siguientes respuestas:

220 Ready to start TLS501 Syntax error (no parameters allowed)454 TLS not available due to temporary reason

310

Adm

inis

trac

ión

de in

frae

stru

ctur

a

POP e IMAP tienen sus versiones seguras, POPS e IMAPS respectivamente.

9. ¿Qué significa ser “relay” de mail?

Un servidor de correo es un relay de mail cuando permite el envío de mails a través de él hacia cualquier servidor de mail.

Existe un problema de seguridad cuando un relay de mail no es configurado correctamen-te. Si permite el envío de mails por cualquier usuario de cualquier red da lugar a la existencia de los SPAMS (mails con procedencia inexistente y no deseados). Queda reflejado en el cam-po Received que el mensaje fue enviado desde dicho servidor.

10. Referencias

Computer Networks. Andrew Tanenbaum. Third Edition.Internetworking with TCP/IP Volume I. Douglas E. Commer. Third Edition.Computer Networks, a system approach. Larry L. Peterson & Bruce S. Davie. Third Edi-

tion.http://www.tcpipguide.com/free/t_TCPIPElectronicMailSystemConceptsandProtocol-

sRFC82.htm

311

Adm

inistración de infraestructura

DNS BIND9Configuración de un servidor de nombres

Componentes DNS

DNS se compone de un espacio de nombres que puede definirse como el conjunto de hosts conocidos por DNS (podríamos decir que son todos los hosts que integran Internet). El espacio de nombres puede representarse como una estructura de árbol, jerárquica.

DNS es una gran base de datos distribuida y, en principio, el objetivo es resolver a partir de un nombre de host perteneciente a un dominio una dirección IP; pero no es el único ob-jetivo de DNS, también lo es realizar la operación inversa, es decir, a partir de una dirección IP resolver un nombre de host. Para esto se crea otro espacio de nombres DNS, formados por dominios pero en donde cada etiqueta del árbol es una parte de la dirección IP.

Directorio

Un directorio es una base de datos optimizada para lectura, navegación y búsqueda. Los directorios tienden a contener información descriptiva basada en atributos y tienen capaci-dades de filtrado muy sofisticada. Los directorios generalmente no soportan transacciones complicadas ni esquemas de vuelta atrás como los que se encuentran en los sistemas de ba-ses de datos diseñados para manejar grandes y complejos volúmenes de actualizaciones. Las actualizaciones de los directorios son normalmente cambios simples, o todo o nada, siempre y cuando estén permitidos. Los directorios están afinados para dar una rápida respuesta a grandes volúmenes de búsquedas.

Típicamente, un servicio global define un espacio de nombres uniforme que da la misma visión de los datos, independientemente de donde se están, en relación a los propios datos.

El servicio DNS (Domain Name System) es un ejemplo de un sistema de directorio glo-balmente distribuido.

Configuración

• Copiar los archivos desde /usr/share/doc/bind-(version)/sample• En: /var/named/chroot

312

Adm

inis

trac

ión

de in

frae

stru

ctur

a

Configuración de zona en archivo:etc/named.rfc1912.zones

Agregar al final la configuración de la zona.

zone “linux.edu.uy” IN {type master;file “linux.zone”;};zone “142.20.20.in-addr.arpa” IN {type master;file “linux.rev”;};

Configuracion del key en el archivoetc/named.conf

Crear la clave con /usr/sbin/dns-keygenLa clave generada colocarla en el archivokey ddns_key{algorithm hmac-md5;# secret “use /usr/sbin/dns-keygen to generate TSIG keys”;secret “CbkZCSRYVBn3EBBUQ0EWO0nPyUUKtT1Ljk8P”;};

# incluir la referencia al archivo con las zonasinclude “/etc/named.rfc1912.zones”;

Crear los archivos de zona colocarlos en /var/named/chroot/var/named

archivo linux.zone$TTL 60@ IN SOA linux..edu.uy. root.com (1;10800;7200;129600;60);IN NS host199.linux..edu.uy.host199 IN A 20.20.142.199@ IN MX 10 host199host200 IN A 20.20.142.200archivo linux.rev$TTL 60@ IN SOA 142.20.20.in-addr.arpa. root.com (

313

Adm

inistración de infraestructura

1;10800;7200;129600;60);IN NS host199.linux..edu.uy.199 PTR host199.linux..edu.uy.200 PTR host200.linux..edu.uy.

Crear los enlaces simbólicos en /etc/ hacia los archivos de:/var/named/chroot/etc/named.*

Propietario namedTodo el contenido de /var/named/chroot debe pertenecer al usuario named:chown -R named.named *

Chequear los archivos de configuraciónnamed-checkconfnamed-checkzone -d linux..edu.uy linux.zonenamed-checkzone -d linux..edu.uy linux.rev

Levantar el servicio named service named startModificar el archivo /etc/resolv.confnameserver 20.20.142.199chequearrndc statuschequear respuestahost host199.linux..edu.uynslookup host199.linux.edu.uynslookup -q=mx host199.linux.edu.uy

Configuración DNS Slave

• El Slave obtendrá los archivos de zona del master.• En su configuración tendrá la dirección del master.• Los clientes tendrán la dirección del master y del slave y consultarán al que este dispo-

nible.

Modificación en el Master

zone “linux.edu.uy” IN {type master;allow-transfer {20.20.142.102; };file “linux.zone”;

314

Adm

inis

trac

ión

de in

frae

stru

ctur

a

};zone “142.20.20.in-addr.arpa” IN {type master;allow-transfer {20.20.142.102; };file “linux.rev”;};

Configuración• Se pueden copiar los archivo named.conf y named.rfc1912 del master al slave.• Luego modificar para que sea slave.

Modificación en Slavezone “linux.edu.uy” IN {type slave;masters { 20.20.142.104; };file “named.zone”;};zone “142.20.20.in-addr.arpa” IN {type slave;masters { 20.20.142.104; };file “linux.rev”;};

RNDC

• El comando rndc es un front-end de named.• Para recargar el servicio: rndc reload• Para limpiar el cache.rndc flush