301401_Ingenieria_de_telecomunicaciones

Transcript of 301401_Ingenieria_de_telecomunicaciones

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

ESCUELA DE CIENCIA BASICAS TECNOLOGIAS E INGENIERIA

INGENIERIA DE LAS TELECOMUNICACIONES

UNAD 2008

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

Segunda Edición abril de 2008Autora: Magdalena Santamaría CortesRevisión: Sixto Enrique Campaña Bastidas

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

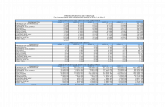

Tabla de Contenido

Presentación

IntroducciónOrientaciones Metodológicas

UNIDAD 1 FUNDAMENTOS DE TELECOMUNICACIONES

Capítulo 1. Conceptos básicosIntroducción1. Historia de las Telecomunicaciones2. El proceso Telemático3. Elementos de un sistema de comunicaciones4. El espectro electromagnético

5. Uso de las redes, ventajas y ejemplos6. Tipos de redes7. Topologías8. Interconexión de redes

Capítulo 2. Normas y Estándares, Modelos de referencia1. Organismos de normalización2. Modelos de referencia: OSI3. Proyecto IEEE 8024. Aplicaciones y arquitecturas de capas5. Conjunto de Protocolos TCP/IP

Capítulo 3. Características de las redes1. Técnicas de transmisión: banda base, banda ancha2. Redes de conmutación de circuitos, de paquetes y de mensajes3. Tipos de Transmisión

UNIDAD 2 LA CAPA FÍSICA

Capítulo 1. Transmisión de datos1. Señales: Analógicas y digitales2. Perturbaciones en la transmisión

3. Física de la comunicación4. Bases teóricas de la comunicación y Fourier5. Multiplexación6. Modulación

Guiados época

Capítulo 2. Medios de transmisión1. Medios guiados2. Medios no guiados3. Aplicaciones

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 4

Capítulo 3. Codificación de datos1. Datos Digitales señales digitales2. Datos digitales señales analógicas

3. Datos analógicos señales digitales4. Datos analógicos señales analógicas

Capítulo 4. Interfaz en las comunicaciones de datos1. Aspectos que definen una interface2. Norma RS2323. Otras Interfaces

UNIDAD 3 LA CAPA DE ENLACE DE DATOS

Capítulo 1. Subcapa LLC

1. Descripción y características2. Método de operación3. Control de flujo4. Control de errores5. Detección y corrección de errores

Capítulo 2. Subcapa MAC1. Descripción y características2. Método de operación

Capítulo 3. Protocolos del Nivel de Enlace de Datos1. HDLC: Descripción y características

2. LAP B y LAP D

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 5

PROLOGO A LA SEGUNDA EDICION

En esta nueva entrega del módulo del curso de Ingeniería de telecomunicaciones se

han conservado la mayoría de conceptos de la primera edición, se han actualizadootros que por efectos del tiempo y desarrollo tecnológico que se vive día a día hancambiado.

Lo fundamental del contenido de este módulo, es que sirva como guía para el estudiodel curso, más no que se tome como última palabra para el desarrollo de proceso deaprendizaje del estudiante, pues resultaría imposible incluir en un solo documentotodas la tecnologías que envuelven las telecomunicaciones y sería muy optimistatambién esperar que el mismo sirva como fuente final y completa de la cantidad detérminos, protocolos y desarrollos que se dan alrededor de las comunicaciones y latransmisión de datos, por ello se invita al estudiante lector que tome estas referencias

y que mediante otros documentos relacionados, sitios web y demás herramientas quepueda encontrar, complemente su estudio y haga un buen proceso de aprendizaje.

También se invita a todos los estudiantes para que hagan sus observaciones alpresente documento, pues a pesar de tratar de estar acorde con las exigencias delcurso, puede contener algunas diferencias que deban ser corregidas y solventadaspara que no causen ningún inconveniente con el desarrollo de las actividadespropuestas, si así fuere pueden escribir al correo [email protected], endonde se les comunicará acerca de sus inquietudes.

Cordialmente,

Sixto Enrique Campaña BastidasDirector curso Ingeniería de las telecomunicaciones

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 6

INTRODUCCION

Estamos en el umbral del inicio de un nuevo siglo donde las nuevas tecnologías y,

especialmente las comunicaciones, representan un campo que ha sufrido un avancevertiginoso en los últimos años especialmente. Este avance se ha reflejado en elnotable crecimiento de las redes en todos los ambientes de nuestra sociedad. Lasencontramos en los hospitales, los negocios, colegios, universidades, empresas delestado, áreas residenciales, etc. También con la cantidad de computadorespersonales presentes en los hogares y el fácil acceso a Internet, el uso de las redeses cada vez más necesario, convirtiéndose la red en el estándar de este nuevo siglo.El incremento de estas redes se ha posibilitado gracias a los desarrollos que hanposibilitado las tecnologías que las sustentan.

El módulo de Ingeniería de Telecomunicaciones tiene como objetivo servir de

referencia principalmente. Aunque parte de este material estará disponible en mediosmagnéticos y en la página del curso virtual, encontrará que este texto es manejable yfácil de consultar. Se incluye información esencial sobre conceptos deTelecomunicaciones y Redes de datos. El módulo está diseñado para guiarlo yesboza conceptos básicos sobre el fascinante mundo de las redes de computadoras.

El módulo comienza con una visión básica de las redes de computadoras, conceptosimportantes y terminología usada en el campo de las comunicaciones.

Es importante que el Ingeniero de Sistemas conozca y domine estos conceptos desdeel back end, pues normalmente, como usuarios de los sistemas, conocemos el frontend y nos convertimos en conductores de la tecnología, muchas veces sin entender

claramente los principios de funcionamiento de la misma. El estudiante de Ingenieríade sistemas debe ser conciente de la dedicación y esfuerzo adicional que exige estametodología de autoaprendizaje, por esta razón este material pretende ayudar en eseproceso proporcionando ejercicios y esquemas que apoyen ese proceso.

Usted debe de tener presente que el hecho de que se tenga experiencia eninfraestructuras de telecomunicaciones no significa que sepa de redes, pues muchasveces las aplicaciones esconden la tecnología que subyace detrás de las mismas.Ante todo debemos de ser humildes frente al conocimiento y tener la mente abiertapara aprehenderlo y finalmente descubrir que siempre tenemos algo nuevo poraprender, así llevemos muchos años de experiencia como usuarios de la tecnología.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 7

OBJETIVOS GENERALES

Que el estudiante comprenda nociones, conceptos, tendencias y terminología

básica que configuran el campo general de las Telecomunicaciones mediantela profundización en los diferentes campos de este curso.

Que el estudiante defina e identifique las diferentes capas del modelo dereferencia OSI a través del conocimiento de sus diferentes características yaplicaciones

Que el estudiante conozca la importancia de los estándares encomunicaciones mediante el análisis de los diferentes aspectos para entenderel estado actual de la tecnología y su futura dirección

Que el estudiante adquiera elementos de análisis que le permitan realizardiagnósticos y consideraciones en un proyecto de implantación de redestelemáticas.

Que el estudiante comprenda los diversos medios de transmisión mediante elestudio de sus características y aplicaciones.

Que el estudiante identifique las diferentes tecnologías de comunicación ytransmisión de datos a nivel de capas física y enlace del modelo OSI.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 8/

Unidad 1: FUNDAMENTOS DE

TELECOMUNICACIONES

Fuente: http://www.linux-itt.com/2007/11/review-exposicin-fundamentos-de.html

Capítulo 1:CONCEPTOS BÁSICOSOBJETIVOS ESPECÍFICOS

Conocer la historia y desarrollo de las comunicaciones Identificar las diferentes terminologías usadas en redes Comprender los componentes en un proceso de comunicación Describir los diferentes tipos de redes existentes así como sus tecnologías

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 9

INTRODUCCION

El desarrollo en la industria de las telecomunicaciones ha sido de tal magnitud que

actualmente es uno de las bases más importantes que soportan el desarrolloeconómico, cultural, y educativo. Avances tecnológicos como la fibra óptica y ladigitalización de señales de voz y video han revolucionado la forma en que lainformación es procesada y enviada, creando superautopistas de información y redescomputacionales mundiales que han eliminado las fronteras de tiempo y distanciapara la transmisión de datos.

Igualmente, debido a la convergencia de las comunicaciones y la computación ya noexisten muchas diferencias en la comunicación de datos, voz, y video. Esto nos estállevando a una era de globalización de servicios donde es posible a través de unmismo dispositivo, como una computadora o asistente personal, obtener servicios de

radio y televisión, hacer compras en línea, y tener comunicación instantánea conpersonas en distintas partes del mundo.

1.1 Historia de las Telecomunicaciones

En la historia de la humanidad, desde el principio, la comunicación ha constituido elelemento vital para su desarrollo y evolución. Las dos ciencias que dan origen a laTeleinformática tienen su propia historia y evolución por separado hasta llegar a unpunto en que sus caminos se unen para compartir técnicas y métodos de trabajo. Lastelecomunicaciones comenzaron en 1830 con la utilización de telégrafo, que permitiódiversos tipos de comunicaciones digitales utilizando códigos como el Morse

Inventado por Samuel Morse en 1820. Fue en 1839 cuando dos ingleses, W. F. Cookey Charles Wheatstone inventaron un modelo de telégrafo que utilizaba el principio delgalvanómetro inventado por André Ampere, donde una aguja asociada a una bobinapor la que puede circular corriente eléctrica en una dirección, en la otra o en ninguna,se encuentra en posición vertical o inclinada hacia uno de los lados derecho eizquierdo, impulsada por el campo magnético creado por el paso de la corriente.

Este telégrafo de Cooke y Wheatstone poseía cinco agujas capaces de seleccionarpor la inclinación de dos de ellas, una letra entre veinte, así como por el movimientodel telégrafo de cinco agujas en estado transmisor, y señalando la letra F. La primeracomunicación que existió entre hombres fue a base de signos o gestos que

expresaban intuitivamnete determinadas manifestaciones con sentido propio. Estosgestos iban acompañados de sonidos que complementaban los gestos.

Hasta hace muy poco tiempo, los sistemas informáticos eran islas que sólo podíancomunicarse entre sí con gran dificultad. La historia de las redes de computadoras seremonta hacia 1957 cuando los Estados Unidos crearon la Advanced ResearchProjects Agency ARPA, organismo afiliado al Departamento de Defensa para impulsarel desarrollo tecnológico. Este organismo resultó fundamental en el desarrollo de lasredes de computadoras y su producto más relevante: Internet. Anteriormente, aladquirir una computadora se adquiría un sistema de comunicaciones de red. Unejemplo, los mainframes de IBM utilizaban System Network Architecture SNA. SNA es

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

una arquitectura de red robusta y muy adecuada al entorno terminal-host de lascomputadoras mainframe.

En los años setenta y ochenta, coexistían varias docenas de arquitecturas de red. Losequipos de las compañías de mainframes como IBM, Digital, Burroughs y Honeywellestaban aislados, ya que no podían comunicarse entre sí debido a que cada empresaaplicaba su propia arquitectura de red. En la época en que los fabricantes obtenían subeneficio en la venta de hardware, tendían a concebir los sistemas propios como unmodo de vincular a sus clientes a una marca específica de computadoras yequipamiento de red.

A finales de los ochenta, cuando el uso de las LAN (Local Area Network- Red de ÁreaLocal) era habitual, los fabricantes siguieron utilizando sus propios protocolos: porejemplo, Novell utilizaba su protocolo IPX/SPX, Apple disponía de AppleTalk y

Microsoft e IBM se centraron en NetBEUI. La tarea de comunicar un tipo de LAN conotro de la competencia podía resultar dantesca. Para que un PC pudiera entendersecon un mainframe, era preciso utilizar tecnologías que lo convirtieran en un terminalno inteligente integrable en la esfera de influencia del mainframe. Con frecuencia, lasimple tarea de trasladar datos de un entorno a otro requería utilizar un discointermedio o una cinta que pudiera leerse desde el sistema de destino. Resultabaprácticamente imposible que dos sistemas distintos compartieran archivos y datos demanera transparente.

Al final de la década de los ochenta, el aislamiento de los sistemas informáticosempezaba a ser inaceptable. Las empresas empezaron a darse cuenta de que lasLAN, consideradas secundarias en sus inicios, se utilizaban cada vez más para

resolver necesidades vitales en sus organizaciones y no sólo documentos de texto yhojas de cálculo. Las LAN se estaban convirtiendo en depósitos de datos críticos a losque debían acceder los programas del mainframe. Si hubiera dependido de ellos,probablemente los fabricantes de computadores seguirían sin ponerse de acuerdosobre el diseño de una arquitectura común de red. Afortunadamente para lacomunidad de usuarios, un movimiento marginal ha conseguido lo que las empresascomerciales no han podido lograr. Gracias a una serie de acontecimientos, haemergido una arquitectura que permite interconectar distintas redes y distintos tiposde computadoras.

Un grupo de usuarios había estado haciendo durante mucho tiempo lo que otros

deseaban hacer. Durante más de veinte años Internet ha sido el contexto en el que sehan interconectado miles de computadoras a lo largo del mundo. TCP/IP es ellenguaje de Internet.

En sus orígenes, el ARPA tenía como principal objetivo, situar a los Estados Unidoscomo el líder mundial en tecnología que fuera aplicable al entorno militar.Posteriormente a la creación del ARPA, y mientras este organismo se iba abriendohueco, Leonard Kleinrock, un investigador del MIT Massachussets Institute ofTechnology, escribía el primer libro sobre tecnologías basadas en la trasmisión por unmismo cable de más de una comunicación. Estas técnicas se denominan tecnologíasde conmutación de paquetes y constituyen la base para la transmisión de informaciónentre computadoras. Un año más tarde a la publicación de Kleinrock, dos científicos

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

del MIT, Licklider y Clarck, lanzaban la primera publicación Online Man ComputerCommunication; Comunicaciones Hombre-Computadora en línea. Donde se proponíala necesidad de una cooperación social a todos los niveles mediante el uso de redes

de computadoras. Aunque su publicación no tiene un carácter marcadamentecientífico, sí se puede hablar de un primer enfoque visionario de cómo debían ser lascomunicaciones en el futuro. Dos años después, en 1964, Paul Baran de la RANDCorporation, realiza la primera propuesta seria de utilizar redes basadas enconmutación de paquetes a través de su publicación On Distributed CommunicationsNetworks.

En 1969, un año clave para las redes de computadoras pues se construye la primerared de computadoras de la historia. Esta red denominada ARPANET, estabacompuesta por cuatro nodos situados en UCLA, Universidad de California en losAngeles, SRI Standford Research Institute, UCSB Universidad de California en Santa

Bárbara, y la Universidad de Atah.La primera comunicación entre dos computadoras se produce entre UCLA y Standfordel 20 de Octubre de 1969. En ese mismo año, la Universidad de Michigan crearía unared basada en conmutación de paquetes, con un protocolo llamado X.25, denominadaMerit Network. La misión de esta red era la de servir de guía de comunicación a losprofesores y alumnos de dicha universidad. A partir de 1987 se han sucedidonumerosos acontecimientos que han convertido a las redes de computadoras engeneral, y a Internet en particular, en una nueva revolución cultural y social que haafectado a prácticamente todas las facetas de la vida cotidiana. Su impacto es hoyindiscutible y en los albores del siglo XXI, la sociedad de la información se presentacomo la alternativa real a muchas pautas de comportamiento desarrolladas sobre el

siglo XX que han tenido que redefinir su forma de ver y entender las cosas.

1.2 El proceso telemático

En el caso de las comunicaciones digitales, es lógico que una máquina tan complejacomo el computador se pueda estudiar desde múltiples puntos de vista, por ejemplo,hardware y software, velocidad y desempeño, flexibilidad y potencia, etc. Se debeconsiderar un aspecto más que le enriquece extraordinariamente: el computadorconsiderado como unidad y el computador como entidad en relación con otroscomputadores. Este último concepto sitúa a este tipo de máquinas en un nivel depotencialidad realmente excepcional.

Cuando nos comunicamos estamos compartiendo información. Esta proceso decompartir puede ser local o remoto. Entre los individuos, las comunicaciones localesse producen habitualmente cara a cara, mientras que las comunicaciones remotastienen lugar a través de la distancia. El término telecomunicación incluye telefonía,telegrafía y televisión y significa comunicación en la distancia.

El término datos se refiere a hechos, conceptos e instrucciones presentados encualquier formato acordado entre las partes que crean y utilizan dichos datos. Éstosse representan con unidades de información binaria o bits en forma de ceros y unos.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

La transmisión de datos es el intercambio de datos en forma de ceros y unos entredos dispositivos a través de alguna forma de medio de transmisión. La transmisión dedatos se considera local si los dispositivos de comunicación están en el mismo edificio

o área geográfica restringida y se considera remota si los dispositivos estánseparados por una distancia considerable.

Para que la transmisión de datos sea posible, los dispositivos de comunicación debenser parte de un sistema de comunicación formado por hardware y software. Laefectividad del sistema de comunicación de datos depende de tres característicasfundamentales:

Entrega: El sistema debe entregar los datos con exactitud. Los datos deben serrecibidos por el dispositivo o usuario adecuado y solamente por ese dispositivo ousuario.

Exactitud: El sistema debe entregar los datos con exactitud. Los datos que se alteranen la transmisión son incorrectos y no se pueden utilizar.

Puntualidad: El sistema debe entregar los datos con puntualidad. Los datosentregados tarde son inútiles. En el caso del vídeo, el audio o la voz, la entregapuntual significa entregar los datos a medida que se producen, en el mismo orden enque se producen sin un retraso significativo. Este tipo de entregas se llamatransmisión en tiempo real.

1.3 Elementos de un sistema de comunicaciones.

Existen cinco elementos básicos y necesarios para la comunicación:Emisor o Transmisor: es la fuente de los datos a transmitir.

Medio o canal: posibilita la transmisión.

Receptor: es el destinatario de la información.

Mensaje: Constituido por los datos a transmitir.

Protocolo: es el conjunto de reglas previamente establecidas que definen los

procedimientos para que dos o más procesos intercambien información. Además, sedice que estas reglas definen la sintaxis, la semántica y la sincronización delprotocolo.

Enlace: es el vínculo que existe entre dos nodos, a través del cual fluye la información.

Figura 1.1: Componentes básicos de la comunicación

EMISOR RECEPTOR

Información

Medio

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

1.4 El especto electromagnético

El Espectro Electromagnético es un conjunto de ondas que van desde las ondas

con mayor longitud como "Las ondas de radio" hasta los que tienen menor longitudcomo los "Los rayos Gamma".

Es importante anotar que las ondas con mayor longitud de onda tienen menorfrecuencia y viceversa.

Las características propias de cada tipo de onda no solo es su longitud de onda,sino también su frecuencia y energía.

Figura 1.2: Espectro electromagnético

Fuente: http://www.quimicaweb.net/grupo_trabajo_ccnn_2/tema5/imagenes/EM3.jpg

1.5 Uso de las redes y ejemplos.

En la actualidad es muy común el uso masificado de computadores en las empresas,algunos de estos equipos pueden ser usados para supervisar la producción, controlar

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

inventarios y procesar la nómina. La conexión de estas máquinas permite extraer ycorrelacionar la información acerca de toda la empresa. Pero esto ya no solo escomún en la industria y el comercio, pues ahora en los hogares ya se esta volviendo

común, el computador se esta utilizando y adquiriendo como un electrodomésticosmás y los puntos de conexión a redes públicas están por doquier, las redesinalámbricas y los portátiles están facilitando esta tendencia.

Los usos más frecuentes de las redes son:

Compartir recursos de uso general; con el fin de que todos los programas, elequipo y los datos estén disponibles para todos los que se conecten a la red,independientemente de la ubicación física del recurso y del usuario.

Aplicaciones domésticas: se puede tener acceso a información remota,comunicación persona a persona, entretenimiento interactivo, comercioelectrónico.

El uso masificado de las redes ha presentado problemas sociales, éticos ypolíticos.

Reduce y elimina la duplicidad de trabajos

Reemplaza o complementa computadores de forma eficiente y con un costoreducido.

Permite establecer enlaces con Servidores de alta capacidad y rendimiento. Deesta forma un computador de mayor capacidad actúa como un servidor haciendoque los recursos disponibles estén accesibles para cada uno de loscomputadores personales.

Permite mejorar la seguridad y control de la información que se utiliza permitiendola entrada de determinados usuarios, accediendo únicamente a cierta informacióno impidiendo la modificación de diversos datos.

Posibilita compartir gran cantidad de información a través de distintos programas,bases de datos, de manera que sea más fácil su uso y actualización.

Permite usar el correo electrónico para enviar o recibir mensajes de diferentesusuarios de la misma red e incluso de redes diferentes.

Creación de clusters y súper servidores a partir de equipos obsoletos o concaracterísticas básicas.

1.6 Tipos de redes

Una red es un conjunto de dispositivos (a menudo denominados nodos) conectadospor enlaces de un medio físico. Un nodo puede ser una computadora, una impresora

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

o cualquier dispositivo capaz de enviar y/o recibir datos generados por otros nodos dela red. Los enlaces conectados con los dispositivos se denominan a menudo canalesde comunicación.

Procesamiento distribuido

Las redes usan procesamiento distribuidoen el aspecto en que una tarea está divididaentre múltiples computadoras. En lugar deusar una única máquina granderesponsable de todos los aspectos de un

proceso, cada computadora individual(habitualmente una computadora personal ouna estación de trabajo) maneja unsubconjunto de ellos.

Redes de Área Local LAN

Una red LAN, Local Area Network, redde área local es una red de propiedadprivada que conecta enlaces de unaúnica oficina, edificio o campus.

Dependiendo de las necesidades de laorganización donde se instale y del tipode tecnología utilizada, una LAN puedeser tan sencilla como dos PC y unaimpresora situados en la oficina de lacasa de alguien o se puede extenderpor toda una empresa e incluir serviciosde voz, sonido y periféricos de video. Sucobertura esta limitada a unos pocoskilómetros.

Las LAN están diseñadas para poder compartir recursos comunes entrecomputadores personales o estaciones de trabajo. Dentro de estos recursos puedenincluirse: hardware, software o datos. Las LAN se distinguen de otro tipo de redes porsu medio de transmisión y su topología. En general una LAN usará un único medio detransmisión.

Redes de Área Metropolitana MAN.

Estas redes han sido diseñadas para que se pueda extender a lo largo de una ciudadentera. Puede ser una red única como una red de televisión por cable, o puede seruna forma de conectar un cierto número de LAN en una red mayor, de forma que losrecursos puedan ser compartidos de LAN a LAN y de dispositivo a dispositivo. Una

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

empresa puede usar una MAN para conectar las LAN de todas sus oficinas dispersaspor la ciudad. Una MAN puede ser propiedad totalmente por una empresa privada queserá su operadora, o puede ser un servicio proporcionado por una empresa de

servicio público, como una empresa de telefonía local.

Figura 1.3 Redes MAN

Fuente: http://www.merca.net.co/images/NodosCerros.png

Redes de Área Extensa WAN.

Una WAN proporciona un medio de transmisión a larga distancia de datos, voz,imágenes e información de video sobre grandes áreas geográficas que puedenextenderse a un país, un continente o incluso el mundo entero. En contraste con las

LAN que dependen de su propio hardware para transmisión, las WAN pueden utilizardispositivos de comunicación públicos, alquilados o privados, habitualmente encombinaciones, y además pueden extenderse a lo largo de un número de kilómetrosilimitado (Mediante el uso de empresas denominadas ISP: Proveedor de servicios deInternet). Una WAN que es propiedad de una única empresa, que la única que la usa,se denomina habitualmente red de empresa.

Figura 1.4 Redes WAN

Fuente: http://www.jegsworks.com/Lessons-sp/lesson7/wan-world.gif

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

Redes Inalámbricas

Una red local se denomina inalámbrica cuando los medios de unión entre las

estaciones no son cables. Actualmente existen cuatro técnicas para su utilización enredes inalámbricas: infrarrojos, radio en UHF, microondas y láser.

Actualmente se habla de redes WLAN aquellas que son de las mismas característicasde las redes LAN tradicionales, pero que usan como medio de transmisión elementosinalámbricos; dentro este tipo de redes existe la definición WIFI y para redesmetropolitanas con alcances de hasta más de 50 kilómetros se tiene WIMAX.

Figura 1.5 Redes inalámbricas

Fuente: http://www.pcenterperu.com/graficos/verinalambrica.jpg

1.7 Topologías

Se denomina topología a la forma geométrica en que están distribuidas las estacionesde trabajo y los cables que las conectan. La topología de la red está compuesta por eldiseño físico del cable y el camino lógico que siguen los paquetes de una red. Lasestaciones de trabajo de una red se comunican entre sí mediante una conexión física,y el objeto de la topología es buscar la forma más económica y eficaz de conectarlaspara, al mismo tiempo, facilitar la fiabilidad del sistema, evitar los tiempos de esperaen la transmisión de los datos, permitir un mejor control del a red y permitir de formaeficiente el aumento de las estaciones de trabajo.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

Hay tres principales topologías: bus, estrella y anillo. Puede haber variaciones sobrela base de esas topologías, incluyendo la estrella bus y la estrella anillo.

La topología de bus es la más simple y más comúnmente usada. Tiene unaconfiguración lineal, con todas las computadoras conectadas a un mismo cable. Enuna red bus, la señal es enviada a todas las computadoras de la red. Para prevenirque la señal rebote, de un lado a otro a lo largo del cable, un terminador es colocadoal final del cable. Solo una computadora puede enviar datos al mismo tiempo. Por lotanto, a mayor número de computadoras en una red bus, la transmisión de datos serámás lenta.

Figura 1.6 Topología en Bus

Fuente: http://members.fortunecity.es/infokmas/index/memorias/memorias_archivos/image004.gif

En una topología de estrella cada computadora está directamente conectada a uncomponente central que se denomina equipo de conmutación, que puede ser hub,swith o router. Si el componente central falla, la red entera fallará.

Figura 1.7 Topología estrella

Fuente: http://internett.galeon.com/REDES_archivos/image003.gif

En la topología de anillo (Token Ring) se conectan las computadoras en un circulológico. La señal o token, pasa alrededor del anillo a través de cada computadora en

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 1

dirección de las manecillas del reloj. Una computadora toma el token libre y envíadatos a la red. La computadora que recibe, copia los datos y agrega una marca deque han sido recibidos. Finalmente, los datos continúan a lo largo del anillo hasta que

regresan a la computadora que los envió, la cual quita los datos del anillo y libera unnuevo token.

Figura 1.8 Topología en anillo

Fuente: http://internett.galeon.com/REDES_archivos/image002.gif

Las topologías más frecuentes de las LAN son el bus, el anillo y la estrella.Tradicionalmente una LAN tenía tasas de transmisión entre los 4 Mbps y los 16Mbps,luego se trabajo con las tecnologías ethernet manejando una velocidad de 10 Mbps,pasando luego las fast ethernet con 100 Mbps, sin embargo, actualmente lasvelocidades se han incrementado y pueden alcanzar los 1000 Mbps.

Existen otras topologías como:

Arbol: es una variante de la de estrella. Como en la estrella, los nodos del árbol estánconectados a un concentrador central que controla el tráfico de la red. Sin embargo,no todos los dispositivos se conectan directamente al concentrador central. Lamayoría de los dispositivos se conectan a un concentrador secundario que, a su vez,se conecta al concentrador central.

El controlador central del árbol es un concentrador activo, el cual contiene unrepetidor, es decir un dispositivo hardware que regenera los patrones de bits recibidos

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

antes de retransmitirlos. Retransmitir las señales de esta forma amplifica su potenciae incrementa la distancia a la que puede viajar la señal.

Los concentradores secundarios pueden ser activos o pasivos. Un concentradorpasivo sirve solamente como medio para facilitar la conexión física entre losdispositivos conectados.

Malla: Se trata de la unión entre nodos de una red según las necesidades en cadacaso, por tanto, podemos decir que los nodos se conectan de forma irregular. Lacaracterística principal de este tipo de red es que se ajusta a cada necesidadparticular sin seguir un esquema lógico predefinido

Híbrida: en la práctica, las redes de conmutación de paquetes tienen topologíasmixtas, por ejemplo, una red poligonal total o parcialmente conectada para la red

primaria con subredes en árbol para las redes secundarias. Esta es básicamente latopología adoptada por la red de conmutación de paquetes X.25.

Anillo configurado en estrella: una red donde se pasan las señales de una estacióna otra en círculo. La topología física constituye una estrella en la que las estacionesde trabajo se ramifican desde los concentradores. Anillo con testigo 802.5 IEEE es laprincipal configuración.

Estrella/Bus: una red que tiene grupos de estaciones de trabajo configurados enestrella conectados con cables de conexión largos de bus lineales.

Si todas las estaciones de trabajo están en fila, como en una clase o bajo un vestíbulo

en un edificio de oficinas, es fácil instalar y gobernar una topología bus. Sin embargola rotura del cable puede derribar la red entera.

1.8 Interconexión de redes

La interconexión de redes ("internetworking") es un conjunto de redes interconectadasque a simple vista puede parecer solo una red más grande, sin embargo, si cada unade estas redes retiene su identidad y se necesitan mecanismos especiales para laconmutación a través de múltiples redes entonces a la configuración se le conocecomo Internet y cada una de las redes constituyente como una subred.

Estos son algunos de los términos que se debe conocer cuando se habla deinterconexión de redes:

Red de comunicación: Sistema que facilita la transferencia de datos entre lasestaciones conectadas a la red.

Internet: Colección de redes de comunicación conectadas

Subred : Red perteneciente a una Internet.

Sistema final(ES): Dispositivo conectado a una subred que se utiliza para implementaraplicaciones de usuario final.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

Sistema intermedio(IS): Dispositivo utilizado para conectar dos subredes y permitir lacomunicación entre sistemas finales.

Puente: Es un sistema intermedio utilizado para conectar redes LAN que utilizan elmismo protocolo.

Dispositivos de encaminamiento: Es un sistema intermedio utilizado para conectar dosredes que pueden o no ser similares.

Para que una interconexión sea efectiva debe cumplir mínimo con ciertos requisitos:

• Proporcionar un enlace entre redes• Proporcionar el enrutamiento y entrega de los datos

• Proporcionar un servicio que realice el seguimiento de las redes y los dispositivos deenrutamiento y mantenga ésta información• Proporcionar estos servicios pero sin necesitar la modificación de la arquitectura decualquiera de las redes interconectadas.

Además el sistema de interconexión debe adaptarse a las diferencias que hay entrecada una de las redes, y éste es una de los procesos más difíciles. Algunas de estasdiferencias son:

Esquemas de direccionamiento: las redes usan diferentes esquemas dedireccionamiento, por lo que se necesitará una conversión a un sistema de directorio.

Tamaño máximo de paquete (MTU): cada red tiene su propio tamaño máximo depaquete, por lo tanto es necesario romper un paquete en unidades más pequeñas(fragmentación o segmentación).

Valores de los temporizadores: los procedimientos que determinan estos valores debenpermitir una transmisión eficiente que evite retransmisiones innecesarias.

Técnicas de enrutamiento: el sistema de interconexión debe coordinar las diferentestécnicas que tenga cada red.

Recuperación de errores: pueden variar desde una conexión sin recuperación de

errores hasta un servicio seguro de extremo a extremo.

Mecanismos de acceso a la red : puede ser diferente para cada red.

Servicios: las redes pueden prestar servicios orientados a conexión o no orientados aconexión.

Control de acceso del usuario: cada red tiene su propio control y debe ser solicitado porel servicio de interconexión.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

Control de flujo: puede ser ventana corrediza, control de taza, o cualquier otro, enalgunos caso ninguno.

Calidad de servicio: una red puede solicitarla y otra simplemente no.

EJERCICIOS

1. Identifique los componentes de un sistema de comunicaciones2. Investigue sobre el uso de las redes en los diferentes ambientes3. Cuál es la función de los protocolos de comunicaciones?4. De dos ejemplos de ventajas y desventajas del uso de los protocolos en las redes.5. Realice un cuadro comparativo entre las redes LAN, MAN, WAN e Inalámbricas,

identificando claramente las características y propiedades de cada una: ámbitogeográfico, velocidad de transmisión, etc.6. Enumere las características de los servicios que provee una LAN7. Detalle esquemáticamente las distintas tecnologías con las que se puede construiruna red WAN.8. Realice un cuadro comparativo entre las diferentes topologías de red identificandoclaramente las características de cada una9. Puede influir el número de usuarios en una red en el desempeño de la misma?Explique su respuesta10. Las necesidades del comercio mundial motivaron la construcción de los canalesde Suez y Canadá. Qué situaciones análogas pueden darse en las redes decomunicaciones?

11. Realice un cuadro comparativo sobre la evolución de las Telecomunicaciones12. Realice un cuadro comparativo sobre la evolución de las Informática13. ¿Qué relación encuentra entre los numerales 11 y 12 anteriores?

BIBLIOGRAFÍA COMPLEMENTARIA

“100 Years of Comunications Progress”, IEEE Comunications Magazine, vol. 22, núm.5, mayo 1984. Contiene muchos artículos importantes acerca de la historia de lastelecomunicaciones y predicciones de las redes futuras.

ALCALDE, EDUARDO Y JESÚS GARCÍA TOMÁS (1993) . Introducción a la

Teleinformática, McGrawHill. Contiene referencias importantes sobre conceptosfundamentales de telecomunicaciones, exponiendo estos conceptos de una formaclara y concisa.

Martín, J., Future Developments in Telecomunications, Prentice Hall, EnglewoodCliffs, New Jersey, 1977. Una vision detallada del futuro de las redes: interesante paraechar la vista atrás y comprobar con qué frecuencia se han cumplido las predicciones..Visitar http://www.racal.comnetworking.html, allí encontrará información y enlacessobre comunicaciones y redes de datos.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

Unidad 1: Fundamentos de

Telecomunicaciones

Capítulo 2:Normas y EstándaresModelos de Referencia

Fuente: http://www.granatula.com.es/web/engranajes%20granates.jpg

OBJETIVOS ESPECÍFICOS

Describir las entidades responsables de los estándares en comunicaciones Conocer el estado del arte de los estándares en comunicaciones Profundizar en el conocimiento del modelo de referencia OSI y sus diferentes

funcionalidades Distinguir otros modelos de referencia como TCP/IP y su aplicabilidad en redes

como Internet

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

INTRODUCCION

Las redes de computadores posibilitan el intercambio de información entre dos o más

sistemas conectados. Esto se hace posible gracias al desarrollo de estándaresinternacionales tanto en hardware como en software. El desarrollo de estosestándares se ha logrado a través de entidades internacionales que siguen losfabricantes de hardware y software para el trabajo en red. Uno de los estándares másconocidos ha sido el basado en OSI.

2.1 Organismos de normalización

Para poder establecer una comunicación entre computadores, lo mismo que pararealizarla entre personas, es necesario contar con una serie de normas que regulendicho proceso. Estas normas las fija la sociedad en general (en el caso de las

personas) o unos organismos internacionales de normalización (en el caso de lasmáquinas).

Un estándar proporciona un modelo de desarrollo que hace posible que un productofuncione adecuadamente con otros sin tener en cuenta quién lo ha fabricado. Losestándares son esenciales para crear y mantener un mercado abierto y competitivoentre los fabricantes de los equipos y para garantizar la interoperabilidad nacional einternacional de los datos y la tecnología y los procesos de telecomunicaciones.

Proporciona guías a los fabricantes, vendedores, agencias del gobierno y otrosproveedores de servicios, para asegurar el tipo de interconectividad necesario en losmercados actuales y en las comunicaciones internacionales.

Los estándares de transmisión de datos se clasifican en:

• Estándares de facto o por convención• Estándares por ley o por regulación, también llamados de JURE o IURE.

Los estándares de jure son aquellos que han sido legislados por un organismooficialmente reconocido. Los estándares que no han sido aprobados por unaorganización reconocida pero han sido adoptados como estándares por su amplio usoson estándares de facto. Los estándares de facto suelen ser establecidos a menudo

por fabricantes que quieren definir la funcionalidad de un nuevo producto detecnología.

Los estándares son desarrollados mediante la cooperación entre comités de creaciónde estándares, foros y agencias reguladoras de los gobiernos.

Comités de creación de estándares

Aunque hay muchas organizaciones que se dedican a la definición y establecimientode estándares para datos y comunicaciones, en Norteamérica se confíafundamentalmente en aquellos publicados por los siguientes:

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

The International Standards Organization ISO The International Telecommunications Union Telecommunication Standards Sector ITU T, anteriormente CCITT The American National Standards Institute ANSI The Institute of Electrical and Electronics Engineers IEEE The Electronic Industries Association EIA Telcordia

2.2 Modelos de referencia:

OSI - Modelo de referencia OSI Open System Interconection

Figura 1.9 Modelo OSI

Fuente: http://exa.unne.edu.ar/depar/areas/informatica/SistemasOperativos/imageER9.JPG

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

OSI es el nombre del modelo de referencia de una arquitectura de capas para redesde computadores y sistemas distribuidos que ha propuesto la ISO como estándar deinterconexión de sistemas abiertos.

El modelo de referencia OSI propone una arquitectura de siete capas o niveles, cadauna de las cuales ha sido diseñada teniendo en cuenta los siguientes factores:

• Una capa se identifica con un nivel de abstracción, por tanto, existen tantas capascomo niveles de abstracción sean necesarios.• Cada capa debe tener una función perfectamente definida.• La función de cada capa debe elegirse de modo que sea posible la definiciónposterior de protocolos internacionalmente normalizados.• Se disminuirá al máximo posible el flujo de información entre las capas a través delos interfaces.

• Las capas serán tan numerosas como sea necesario para que dos funciones muydistintas no tengan que convivir en la misma capa.

Los nombres que reciben estas siete capas son: física, enlace de datos, red,transporte, sesión, presentación y aplicación.

El modelo OSI no especifica cómo son los protocolos de comunicaciones, no es unaverdadera arquitectura, sencillamente recomienda la manera en que deben actuar lasdistintas capas. No obstante, la ISO ha recomendado normas para protocolos en cadauna de las capas. Estrictamente hablando, estas normas o realizaciones concretas de

los protocolos no pertenecen al modelo OSI; de hecho, se han publicado comonormas internacionales independientes.

El diálogo entre las diferentes capas se realiza a través de interfaces existentes entreellas. Esta comunicación está perfectamente normalizada en forma de un sistema dellamadas y respuestas que OSI denomina primitivas. De este modo, cada servicio estánominado por un SAP (Punto de acceso al servicio) que le identifica unívocamentedentro de cada interfase y un conjunto de operaciones primitivas, al servicio de lacapa superior, utilizadas para solicitar los servicios a que se tienen acceso desdecada SAP.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

El modelo de referencia OSI es un modelo teórico. No hay ninguna red que sea OSI alcien por ciento. Los fabricantes se ajustan a este modelo en aquello que les interesa.

Al principio de la informática, cada fabricante establecía unos procedimientos decomunicación entre sus computadores, siendo muy difícil la comunicación entrecomputadores de fabricantes distintos.

La Organización Internacional de Normalización (ISO) desarrolló el modelo dereferencia OSI (Interconexión de Sistemas Abiertos) a modo de guía para definir unconjunto de protocolos abiertos. Aunque el interés por los protocolos OSI ha pasado,el modelo de referencia OSI sigue siendo la norma más común para describir ycomparar conjuntos de protocolos. Este estándar cubre todos los aspectos de lasredes de comunicación en un modelo que permite que dos sistemas diferentes sepuedan comunicar independientemente de la arquitectura subyacente.

Este modelo propone dividir en niveles todas las tareas que se llevan a cabo en unacomunicación entre computadores. Todos los niveles estarían bien definidos y nointerferirían con los demás, de ese modo, si fuera necesaria una corrección omodificación en un nivel, no se afectaría el resto. En total se formarían siete niveles(los cuatro primeros tendrían funciones de comunicación y los tres restantes deproceso).

La capa física

En esta capa se lleva a cabo la transmisión de bits puros a través de un canal decomunicación. Los aspectos del diseño implican asegurarse de que cuando un lado

envía un bit 1, éste se reciba en el otro lado como tal, no como bit 0. Se tienen encuenta aspectos de diseño como interfaces mecánicas, eléctricas y de temporizacióny medios de transmisión. La capa física es la capa inferior del modelo de referenciaOSI y se encarga de transmitir los datos por el medio de transmisión. Los protocolosutilizados en la capa física se encargan de genera y de detectar el nivel de tensiónnecesario para transmitir y recibir las señales que transportan los datos. Las señalesde datos se transmiten en formato binario y están formados por unos y ceros. El uno,por ejemplo, puede significar +5 Volts y el cero puede significar 0 Volts. El cableado,el equipo de red y el diseño físico de la red forman parte de la capa física, igual que eltipo de transmisión que se utiliza, que puede ser análoga o digital.

La capa física maneja la velocidad de transmisión de los datos, monitorea laproporción de errores en los datos y maneja los niveles de tensión para la transmisiónde las señales. La capa física se ve afectada por los problemas físicos de la red, porejemplo si falta la carga de un cable o si existen interferencias eléctricas oelectromagnéticas. Las interferencias se producen por la proximidad de motoreseléctricos, líneas de alta tensión, alumbrados y otros dispositivos eléctricos.

La capa de enlace de datos

Su función principal es transformar un medio de transmisión puro en una línea decomunicación que, al llegar a la capa de red, aparezca libre de errores de transmisión.Para ello el emisor fragmenta los datos de entrada en tramas de datos y transmite las

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

tramas de manera secuencial. Si el servicio es confiable, el receptor confirma larecepción correcta de cada trama devolviendo una trama de confirmación derecepción. También dentro de las funciones de esta capa está la de la regulación del

tráfico que indica al transmisor cuánto espacio de búfer tiene el receptor en esemomento. Un aspecto adicional de esta capa el del control del acceso al medio.

Servicios orientados a la conexión

Establece una conexión lógica entre el nodo que transmite y el nodo que recibe antesde empezar toda la comunicación. Las tramas contienen un número de secuencia quesirve para que el nodo de recepción se asegure de que las tramas están llegando enel mismo orden en que se han enviado. Proporciona varias formas para asegurar quelos datos se reciban correctamente en el nodo de recepción. Estas formas deasegurar la correcta comunicación incluyen la creación de una conexión de

comunicación lógica, la coordinación de la velocidad de transmisión de los datos,proporcionar notificación de que los datos han sido recibidos y proporcionar una formade retransmisión de los datos.

Servicios no orientados a la conexiónNo proporciona ningún control para asegurar que los datos han llegado correctamenteal nodo destino.

Capa de red

Es la encargada de controlar el paso de paquetes por la red. Todas las redes estáncompuestas por rutas físicas (caminos cableados) y rutas lógicas (caminos software).

La capa de red lee la información de la dirección y enruta cada una de las tramas porla ruta más conveniente, para que las transmisiones sean eficientes. Esta capatambién permite que las tramas sean enviadas desde una red a otra por medio de losenrutadores. Los enrutadores son dispositivos físicos que contienen un software quepermite a las tramas formateadas en una red alcanzarán otras redes diferentes, deforma que las segunda red la entienda. Para controlar el paso de las tramas, la capade red actúa como una estación de conmutación, enrutando las tarmas por las rutasmás eficientes entre los diferentes caminos. El mejor camino se determina mediante laobtención continua de la información sobre la localización de las distintas redes ynodos en un proceso llamado descubrimiento. Se emplean circuitos virtuales cuandose desea que todos los paquetes sigan la misma trayectoria. Los circuitos virtuales

son caminos de comunicación lógicos que establecen el envío y la recepción dedatos.

Los circuitos virtuales sólo los conoce la capa de red. La capa de red también pone ladirección a las tramas y les ajusta el tamaño para que cumplan con los requisitos de lared de recepción. Otra de las funciones de la capa de red es la de asegurar que lastramas no se están enviando a una tasa más alta de la que es capaz de manejar lacapa de recepción.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 2

Capa de transporte

La capa de transporte garantiza que los datos se envían de manera fiable desde el

nodo de transmisión hacia el nodo de destino. La capa de transporte, por ejemplo,asegura que las tramas se envía y reciben en el mismo orden. También, cuando serealiza una transmisión, el nodo de recepción puede enviar un acuse de recibo, que aveces se llama ack de acknowledgement, reconocimiento en inglés, para indicar quelos datos se han recibido. La capa de transporte establece el nivel de la comprobacióndel error de paquete, con el nivel más alto, que garantiza que las tramas se envían denodo a nodo, sin errores y en un intervalo de tiempo aceptable. Los protocolosempleados para comunicarse dentro de la capa de transporte emplean varias medidasde calidad.

Capa de sesión

La capa de sesión establece, mantiene y sincroniza los diálogos entre los nodos. El

control de flujo y de errores en el nivel de sesión utiliza puntos de sincronización queson puntos de referencia introducidos en los datos. El propósito de este nivel esofrecer los medios necesarios para que dos usuarios cooperantes organicen ysincronicen su diálogo. Para ello el nivel de sesión abre conexiones (denominadassesiones) e impone una estructura de diálogo. Los servicios ofrecidos son:

• Apertura de sesiones• Liberación de sesiones de forma ordenada, sin pérdida de información pendiente deentrega• Cuatro canales separados de datos• Funciones de gestión de la comunicación: unidireccional, dúplex, semidúplex

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

• Inserción de puntos de control durante el intercambio de datos para permitirposteriores procesos de resincronización• Organización del diálogo en diferentes unidades• Comunicación de situaciones excepcionales.

Para acceder a estos servicios se accede usando una serie de primitivas de servicios.El servicio de sesión estandarizado por la ISO está orientado a la conexión.

La capa de sesión es responsable de la continuidad de la conexión o sesión entre dosnodos. Establece la conexión y asegura que éste se mantiene mientras dure la sesiónde comunicación. La capa de sesión también proporciona comunicación de formaordenada entre los nodos. Por ejemplo, primero se establece el nodo que transmite.Determina cuánto tiempo puede transmitir un nodo y cómo reconstruir los errores detransmisión. Asigna una única dirección a cada nodo, igual que ocurre con el código

postal, que permite asociar las cartas postales a una determinada región o zonapostal. Cuando finaliza la sesión de comunicación, la capa de sesión desconectalógicamente los nodos.

Capa de Presentación

Se encarga de formatear los datos. Cada tipo de red utiliza un esquema de formatoparticular que se aplica en la capa de presentación. Una forma de ver la capa depresentación es como un verificador de sintaxis. Garantiza que los números y el textose envían para que puedan ser leídos por la capa de presentación del nodo derecepción. La capa de presentación también es la encargada de encriptar los datos.La encriptación de los datos supone la codificación de los datos para que no puedanleerlos los usuarios no autorizados.

La encriptación de los datos se utiliza en muchos sistemas software para lascontraseñas pero raramente se utiliza para transmitir otro tipo de datos. Otra de lasfunciones de la capa de presentación es la compresión de los datos. Cuando seformatean los datos, puede haber espacios en blanco que también se formatean entrelas partes de texto y números. La compresión de los datos elimina los espacios enblanco y los compactan para que los datos a enviar sean mucho más pequeños. Losdatos se descomprimirán más tarde en la capa de presentación del nodo derecepción.

Capa de Aplicación

Corresponde la capa siete situada en la parte superior de la arquitectura OSI.Representa los accesos a las aplicaciones y a los servicios de red de los usuarios delcomputador. Esta capa proporciona servicios de red a las aplicaciones software comobases de datos.Algunos de los servicios incluyen transferencias de archivos, administración dearchivos, acceso remoto a los archivos, manejo de mensajes de correo electrónico yemulación de terminales

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

2.3 Proyecto 802 IEEE

La norma 802 indica que una red local es un sistema de comunicaciones que permite

a varios dispositivos comunicarse entre sí. Para ello se definió, el tamaño de la red, lavelocidad de transmisión, los dispositivos conectados, el reparto de recursos y laviabilidad de la red que cubren el nivel Físico y el nivel de enlace de datos. Entre lasdistintas especificaciones de la norma 802 se encuentran:

Ethernet e IEEE 802.3: Ethernet y el protocolo del Instituto de Ingeniería Eléctrica yElectrónica (IEEE Institute of Electrical and Electronic Engeneers) 802.3 son losprotocolos de LAN que más se usan en la actualidad. Usan una tecnología de reddenominada acceso múltiple con detección de portadora y detección de colisiones(CSMA/CD carrier sense multiple access collision detect) para permitir el acceso a unbus de 10 Mbps en el que se comunican todos los dispositivos. Los dispositivos

Ethernet pueden comunicarse en modo semiduplex, lo que quiere decir que puedeenviar o recibir una trama, pero no ambas cosas a la vez.

Fast Ethernet: Fast ethernet es un protocolo CSMA/CD que funciona a 100 Mbps, loque supera 10 veces la velocidad de Ethernet. El éxito de Fast Ethernet se debe a queel protocolo usa el mismo medio físico (cobre, par trenzado y fibra) que el Ethernet, loque hace posible que las redes pasen de 10 Mbps a 100 Mbps sin cambiar deinfraestructura física. Fast Ethernet puede funcionar en semiduplex o en duplexcompleto.

Figura 1.10 Fast ethernet

Fuente: http://www.diazcomunicaciones.com/web/images/te100-s24%20diagrama.jpg

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

Gigabit Ethernet: se basa en el estándar Ethernet IEEE 802.3. La principal diferenciaes que se comunica con los dispositivos a 1Gbps, por lo tanto es 10 veces más rápidaque Fast Ethernet. Pero para su implementación es necesario realizar cambio en la

interfaz física de los dispositivos.

Figura 1.11 Gibabit ethernet

Fuente: http://www.jalercom.com/cms/upload/products/planet/GSD-802PS/GSD-802PS_app1.jpg

Token Ring: es una tecnología desarrollada por IBM y estandarizada como elprotocolo IEEE 802.5. El protocolo token ring opera en una topología lógica de anillos.Usa un protocolo llamado token capture para conceder acceso al medio físico de lared. Se ha implementado a 4 Mbps y a 16 Mbps.

FDDI: La Interfaz de Datos Distribuidos por Fibra (FDDI, Fiber Distributed DataInterface) es otro protocolo de captura de token. Es similar al Token Ring, pero enlugar de usar una arquitectura de un solo anillo, FDDI usa un anillo de fibra dual que

transmite datos en direcciones opuestas. Durante el funcionamiento normal FDDI usasolo un anillo, denominado anillo primario. Solo usa el segundo anillo, llamado anillode respaldo, cuando se produce un fallo en el anillo primario. Funciona a 100 Mbps.

IEEE 802.6: Especificaciones para una red de área metropolitana.

IEEE 802.7: Redes Locales de Banda Ancha.

IEEE 802.8: Fibra óptica.

IEEE 802.9: Estándar para la definición de voz y datos en las redes locales.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

IEEE 802.10: Seguridad en las redes locales.

IEEE 802.11: Redes locales inalámbricas.

2.4 Aplicaciones y Arquitectura de capas

Cuando se realiza un intercambio de datos entre computadoras, terminales y/o otrosdispositivos de procesamiento, las cuestiones a estudiar son muchas más.Considérese, por ejemplo, la transferencia de un archivo entre dos computadores. Eneste caso, debe haber un camino entre los dos computadores, directo o a través deuna red de comunicación, pero además se requiere la realización de las siguientestareas adicionales:

i. El sistema fuente de información debe activar el camino directo de datos, o

bien debe proporcionar a la red de comunicación la identificación del sistemadestino deseado.ii. El sistema fuente debe asegurarse de que el destino está preparado para

recibir datos.iii. La aplicación de transferencia de archivo en el origen debe asegurarse de que

el programa gestor en el destino está preparado para aceptar y almacenar elarchivo para el usuario determinado.

iv. Si los formatos de los dos archivos son incompatibles entre ambos sistemas,uno de los dos deberá realizar una operación de adecuación.

Al intercambio de información entre computadoras con el propósito de cooperar se ledenomina comunicación entre computadoras. Al conjunto de computadores que se

interconectan a través de una red de comunicaciones se les denomina red decomputadores.

En el estudio de las comunicaciones entre computadores y las redes decomputadores son relevantes los siguientes conceptos:

Los protocolos

Las primeras redes de computadoras se diseñaron teniendo al hardware como puntoprincipal y al software como secundario. Esta estrategia ya no funciona. Actualmenteel software de redes está altamente estructurado. Para reducir la complejidad de su

diseño, la mayoría de las redes está organizada como una pila de capas o niveles,cada una construida a partir dela que está debajo de ella. El número de capas, asícomo el nombre, contenido y función de cada una de ellas difieren de red a red. Elpropósito de cada capa es ofrecer ciertos servicios a las capas superiores, a lascuales no se les muestran los detalles reales de implementación de los serviciosofrecidos.

La capa n de una máquina mantiene una conversación con la capa n de otra máquina.Las reglas y convenciones utilizadas en esta conversación se conocen de maneracolectiva como protocolo de capa n. Básicamente, un protocolo es un acuerdo entrelas partes en comunicación sobre cómo se debe llevar a cabo la comunicación.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

Las entidades que abarcan las capas correspondientes en diferentes máquinas sellaman iguales (peers). Los iguales podrían ser procesos, dispositivos de hardware oincluso seres humanos. En otras palabras, los iguales son los que se comunican a

través del protocolo.

En realidad, los datos no se transfieren de manera directa desde la capa n de unamáquina a la capa n de la otra máquina, sino que cada capa pasa los datos y lainformación de control a la capa inmediatamente inferior, hasta que se alcanza la capamás baja. Debajo de la capa 1 se encuentra el medio físico a través del cual ocurre lacomunicación real. Entre cada para de capas adyacentes está una interfaz que definequé operaciones y servicios primitivos pone la capa más baja a disposición de la capasuperior inmediata. Cuando los diseñadores de redes deciden cuántas capas incluiren una red y qué debe hacer cada una, una de las consideraciones más importanteses definir interfaces limpias entre las capas. Esto requiere que la capa desempeñe un

conjunto específico de funciones bien entendidas. Además de minimizar la cantidadde información que se debe pasar entre las capas, las interfaces bien definidassimplifican el reemplazo de la implementación de una capa con una implementacióntotalmente diferente.

Un conjunto de capas y protocolos se conoce como arquitectura de red. Laespecificación de una arquitectura debe contener información suficiente para permitirque un implementador escriba el programa o construya el hardware para cada capade modo que se cumpla correctamente con el protocolo apropiado. Ni los detalles dela implementación ni las especificaciones de las interfaces son parte de la arquitecturaporque están ocultas en el interior de las máquinas y no son visibles desde el exterior.La lista de protocolos utilizados por un sistema, con un protocolo por capa, se conoce

como pila de protocolos.

Encapsulamiento

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

Cada PDU no sólo contiene datos, sino que además debe incluir información decontrol. De hecho algunas PDU contienen información de control exclusivamente. La

información de control se puede clasificar en las siguientes categorías:

Dirección: en la PDU se debe indicar la dirección del emisor y receptor. Código parala detección de errores: para la detección de errores en la trama se debe incluiralguna secuencia de comprobación.

Control del protocolo: en la PDU se incluye información adicional para llevar acabo las funciones del protocolo. Se denomina encapsulamiento al hecho de añadir alos datos información de control. Los datos se aceptan o generan por una entidad y seencapsulan en la PDU junto con la información de control. Una PDU, Unidad de datosde Protocolo, es el bloque de datos a intercambiar entre dos entidades. Una primitiva

es un comando que se emplea para transferir la información de una capa de laarquitectura OSI a otra, por ejemplo, de la capa física a la capa de enlace.

2.5 TCP/IP

Figura 1.12 TCP/IP Vs OSI

Fuente: http://www.textoscientificos.com/imagenes/redes/tcp-ip-osi.gif

TCP/IP no es una arquitectura OSI, se pueden establecer algunas comparaciones. Lafamilia de protocolos TCP/IP, usada en Internet, se desarrolló antes que el modeloOSI. Por tanto los niveles del Protocolo de Control de Transmisión/Protocolo de Redno coinciden exactamente con los del modelo OSI. La familia de protocolos TCP/IPestá compuesta por cinco niveles: físico, enlace de datos, red, transporte y aplicación.Los primeros cuatro niveles proporcionan estándares físicos, interfaces de red,

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

conexión entre redes y funciones de transporte que se corresponden con los cuatroprimeros niveles del modelo OSI. Sin embargo, los tres modelos superiores delmodelo OSI están representados en TCP/IP mediante un único nivel denominado

nivel de aplicación.

La arquitectura de un sistema en TCP/IP tiene una serie de metas:

• La independencia de la tecnologia usada en la conexión a bajo nivel y laarquitectura del ordenador

• Conectividad Universal a traves de la red• Reconocimientos de extremo a extremo• Protocolos estandarizados

TCP/IP es un conjunto de protocolos jerárquico compuesto por módulos interactivos,

cada uno de los cuáles proporciona una funcionalidad específica, pero que no sonnecesariamente interdependientes. Mientras el modelo OSI especifica qué funcionespertenecen a cada uno de sus niveles, los niveles de la familia de protocolos TCP/IPcontiene algunos relativamente independientes que se pueden mezclar y hacercoincidir dependiendo de las necesidades del sistema. El término jerárquico significaque cada protocolo de nivel superior está soportado por uno o más protocolos de nivelinferior.

Figura 1.13 Protocolos de TCP/IP

Fuente: http://www4.uji.es/~al019803/tcpip/paginas/estructura.htm

TCP/IP define dos protocolos en el nivel de transporte: Protocolo de Control deTransmisión TCP y Protocolo de Datagramas de usuario UDP. En el nivel de red, elprincipal protocolo definido por TCP/IP es el protocolo entre redes IP, aunque hayalgunos otros protocolos que proporcionan movimiento de datos en este nivel.

Protocolo IP

IP Internet Protocol es el protocolo de nivel de red en ARPANET, el sistema decomunicaciones que tradicionalmente han utilizado los sistemas UNÍS y que nació aprincipios de los años ochenta. IP es un protocolo sin conexión, por tanto, carece de

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

seguridad en la entrega de paquetes. Cuando una comunicación que utiliza elprotocolo IP para transferir los paquetes de datos necesita seguridad, ésta debe serproporcionada por otro protocolo de capa superior, en nuestro caso el protocolo TCP,

que será estudiado más adelante. Los protocolos TCP/IP se relacionan unos conotros. La idea inicial de diseño para IP fue la de confeccionar un protocolo capaz deconducir paquetes a través de distintas redes interconectadas, por tanto, es unprotocolo especialmente preparado para que sus paquetes sean encaminados(utilizando routers, que son dispositivos especiales para interconexión de redes) entrelas distintas subredes que componen una red global. IP es el protocolo base para lastransferencias de datos en Internet.

El protocolo IP también define la ruta inicial por la que serán enviados los datos.

Cuando los datagramas viajan de unos equipos a otros, es posible que atraviesen

diferentes tipos de redes. El tamaño máximo de estos paquetes de datos puede variarde una red a otra, dependiendo del medio físico que se emplee para su transmisión. Aeste tamaño máximo se le denomina MTU (Maximum Transmission Unit ), y ningunared puede transmitir un paquete de tamaño mayor a esta MTU. El datagrama consisteen una cabecera y datos.

Longitud de la Cabecera

Este campo ocupa 4 bits, y representa el número de octetos de la cabecera divididopor cuatro, lo que hace que este sea el número de grupos de 4 octetos en lacabecera.

Versión

El campo versión ocupa 4 bits. Este campo hace que diferentes versiones delprotocolo IP puedan operar en la Internet. En este caso se trata de la versión 4.

Tipo de servicio

Este campo ocupa un octeto de la cabecera IP, y especifica la precedencia y laprioridad del datagrama IP. Los tres primeros bits del octeto indican la precedencia.Los valores de la precedencia pueden ser de 0 a 7. Cero es la precedencia normal, y7 esta reservado para control de red. Muchos Gateways ignoran este campo.

Los otros 4 bits definen el campo prioridad, que tiene un rango de 0 a 15. Las cuatroprioridades que están asignadas son: 0, (por defecto, servicio normal), 1 (minimizar elcoste monetario), 2 (máxima fiabilidad), 4 (Maximizar la transferencia), 8 (El bit +4igual a 1, define minimizar el retraso). Estos valores son utilizados por los routers paradireccionar las solicitudes de los usuarios.

Longitud Total

Este campo se utiliza para identificar el numero de octetos en el datagrama total.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

Identificación

El valor del campo identificación es un numero secuencial asignado por el Host

origen. El campo ocupa dos octetos. Los números oscilan entre 0 y 65.535, quecuando se combinan con la dirección del Host forman un número único en la Internet.El numero se usa para ayudar en el reensamblaje de los fragmentos de datagramas.

Fragmentos Offset

Cuando el tamaño de un datagrama excede el MTU, este se segmenta.

El fragmento Offset representa el desplazamiento de este segmento desde en iniciodel datagrama entero.

Flags

El campo flag ocupa 3 bits y contiene dos flags. El bit +5 del campo flags se utilizapara indicar el ultimo datagrama fragmentado cuando toma valor cero. El bit +7 loutiliza el servidor origen para evitar la fragmentación. Cuando este bit toma valordiferente de cero y la longitud de un datagrama excede el MTU, el datagrama esdescartado y un mensaje de error es enviado al Host de origen por medio delprotocolo ICMP.

Tiempo de Vida

El campo tiempo de vida ocupa un octeto. Representa el número máximo desegundos que un datagrama puede existir en Internet, antes de ser descartado. UnDatagrama puede existir un maximo de 255 segundos. El número recomendado paraIP es 64.

El originador del datagrama envia un mensaje ICMP cuando el datagrama esdescartado.

Protocolo

El campo protocolo se utiliza para identificar la capa de mayor nivel mas cercanausando el IP. Este es un campo de 0 bits, que normalmente identifica tanto la capaTCP (valor 6), como la capa UDP (valor 17) en el nivel de transporte, pero puedeidentificar hasta 255 protocolos de la capa de transporte.

Checksum

El checksum proporciona la seguridad de que el datagrama no ha sido dañado nimodificado. Este campo tiene una longitud de 16 bits.

El checksum incluye todos los campos de todos los campos de la cabecera IP,incluido el mismo, cuyo valor es cero a efectos de cálculo.

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 3

Un Gateways o nodo que efectué alguna modificación en los campos de la cabecera(por ejemplo en el tiempo de vida), debe recalcular el valor del checksum antes deenviar el datagrama.

Los usuarios del IP deben proporcionar su propia integridad en los datos, ya que elchecksum es solo para la cabecera.

Dirección de Origen

Este campo contiene un identificador de red (Netid) y un identificador de Host (Hostid).El campo tiene una longitud de 32 bits. La dirección puede ser de clase A, B, C.

Dirección de Destino

Este campo contiene el Netid y el Hostid del destino. El campo tiene una longitud de32 bits. La direccion puede ser de clase A, B, C o D.

Opciones

La existencia de este campo viene determinada por la longitud de la cabecera. Si estaes mayor de cinco, por lo menos existe una opción.

Aunque un Host no esta obligado a poner opciones, puede aceptar y procesaropciones recibidas en un datagrama. El campo Opciones es de longitud variable.Cada octeto esta formado por los campos Copia, Clase de Opción y Numero de

Opción.• El campo Copia sirve para que cuando un datagrama va a ser fragmentado y

viaja a través de nodos o Gateways. Cuando tiene valor 1, las opciones son lasmismas para todos los fragmentos, pero si toma valor 0, las opciones soneliminadas.

• Clase de Opción es un campo que cuando tiene valor 0, indica datagrama ocontrol de red; Cuando tiene valor 2, indica depuración o medida. Los valores 1y 3 están reservados para un uso futuro.

• El Número de Opción indica una acción específica.

Caracteristicas de la Opcion IP

Clasede

Opcion

Numero de

OpcionOctetos Descripcion

0 0 1 Fin de alineamiento

0 1 1 Para alinear dentro de una lista de opciones

0 2 11 Seguridad (aplicaciones militares)

0 3 var Ruteo del Origen

0 7 var Grabar/trazar ruta

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 4

0 9 var Ruteo estricto del Origen

2 4 var Fecha y hora de Internet

Padding

Cuando esta presente el campo Pad, consiste en 1 a 3 octetos puestos a cero, si esnecesario, para hacer que el numero total de octetos en la cabecera sea divisible porcuatro.

Datos

El campo datos consiste en una cadena de octetos. Cada octeto tiene un valor entre 0

y 255. El tamaño de la cadena puede tener un mínimo y un máximo, dependiendo delmedio físico. El tamaño máximo esta definido por la longitud total del datagrama. Eltamaño del campo Datos en octetos es igual a:

(Longitud Total del Datagrama) - (Longitud de la cabecera)Formato del Datagrama IP

msb lsb

7 6 5 4 3 2 1 0

Version Header Length +0

Type of Service +1+2

Total Length +3

+4Identification

+5

Flags +6Fragment Offset +7

Time to Live +8

Protocol +9

+10Header Checksum

+11

+12

+13

+14

Source Address of Originating Host

+15

+16

I

P

H e a d e r

Destination Address of Target Host +17

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 4

+18

+19

+20+21Options

+22

Padding +23

+0

+1

MSB

IP Data

+n

Direcciones IP

Las direcciones IP hacen que el envío de datos entre ordenadores se haga de formaeficaz, de un modo similar al que se utilizan los números de teléfono.

Las direcciones IP tienen 32 bits, formados por cuatro campos de 8 bits separados porpuntos. Cada campo puede tener un valor comprendido entre 0 y 255. Estacompuesta por una dirección de red, seguida de una dirección de subred y de unadirección de host.

Clases de Direcciones IP

5/14/2018 301401_Ingenieria_de_telecomunicaciones - slidepdf.com

http://slidepdf.com/reader/full/301401ingenieriadetelecomunicaciones-55a9319ee9df9 4

La clase A contiene 7 bits para direcciones de red, con lo que permite tenerhasta 128 redes, con 16.777.216 ordenadores cada una. Las direcciones

estarán comprendidas entre 0.0.0.0. y 127.255.255.255., y la mascara desubred será 255.0.0.0.

La clase B contiene 14 bits para direcciones de red y 16 bits para direccionesde hosts. El numero máximo de redes es 16.536 redes, con 65.536ordenadores por red. Las direcciones estarán comprendidas entre 128.0.0.0. y191.255.255.255., y la mascara de subred será 255.255.0.0.

La clase C contiene 21 bits para direcciones de red y 8 para hosts, lo quepermite tener un total de 2.097.142 redes, cada una de ellas con 256ordenadores. Las direcciones estarán comprendidas entre 192.0.0.0. y223.255.255.255., y la mascara de subred sera 255.255.255.0.

La clase D se reserva todas las direcciones para multidestino (multicast), esdecir, un ordenador transmite un mensaje a un grupo especifico deordenadores de esta clase. Las direcciones estarán comprendidas entre

224.0.0.0. y 239.255.255.255.

La clase E se utiliza exclusivamente para fines experimentales. Las direccionesestán comprendidas entre 240.0.0.0. y 247.255.255.255.

IP (Internet Protocol) Versión 6

Esta es una nueva versión del protocolo IP, llamada IPv6, aunque también esconocida como IPng (Internet Protocol Next Generation). Es la versión 6, debido a quela numero 5 no pasó de la fase experimental. La compatibilidad con la versión 4 esprácticamente total, ya que se han incluido características de compatibilidad. Algunasde las modificaciones, están encaminadas a mejorar la seguridad en la red, queapenas existía en la versión 4.